Материалы по тегу: сети

|

10.02.2026 [18:34], Владимир Мироненко

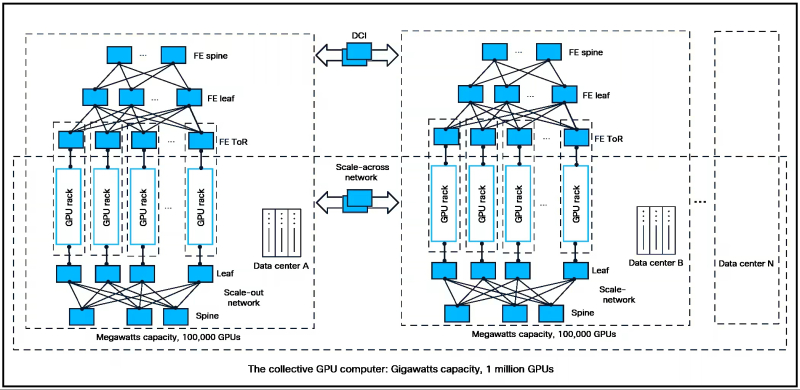

Cisco представила 102,4-Тбит/с чип-коммутатор Silicon One G300Cisco представила 102,4-Тбит/с чип-коммутатор Silicon One G300, способный обеспечивать работу ИИ-кластеров гигаваттного масштаба для обучения, инференса и агентных рабочих нагрузок в реальном времени. По словам компании, новинка позволяет на треть повысить утилизацию имеющейся пропускной способности и снизить время обучения на 28 % в сравнении с альтернативнами решениями с многопутевой доставкой пакетов, передаёт The Register. G300 является конкурентом решениям Broadcom Tomahawk 6 и NVIDIA Spectrum-X Ethernet. Как и они, G300 содержит 512 блоков SerDes 200G. Огромное количество портов (radix) позволяет G300 поддерживать развёртывание до 128 тыс. GPU используя всего 750 коммутаторов, тогда как ранее требовалось 2500. SerDes можно и объединить для реализации портов 1,6 Тбит/с. Cisco также представила OSFP-трансиверы на 1,6 Тбит/с. Сообщается, что G300 предлагает уникальную интеллектуальную коллективную сеть, которая сочетает в себе ведущий в отрасли полностью общий буфер пакетов, балансировку нагрузки на основе путей и проактивную сетевую телеметрию, обеспечивая лучшую производительность и прибыльность для крупных ЦОД. «Отсутствует сегментация буферов пакетов, что позволяет пакетам поступать и обрабатываться независимо от порта. Это означает, что вы можете лучше справляться с пиковыми нагрузками», — сказал Ракеш Чопра (Rakesh Chopra), старший вице-президент Cisco. Агент балансировки нагрузки «отслеживает потоки, проходящие через G300. Он отслеживает точки перегрузки и взаимодействует со всеми остальными G300 в сети, создавая своего рода глобальную коллективную карту того, что происходит во всем кластере ИИ», — добавил он. G300 также является программируемым, благодаря чему клиенты смогут добавлять новые сетевые функции после развёртывания по мере развития стандартов. Cisco также представила новые фиксированные и модульные коммутационные системы Nexus 9000 и Cisco 8000 на базе G300, «разработанные для экстремальных требований к энергопотреблению и теплоотводу для рабочих ИИ-нагрузок». Новые системы будут доступны как с воздушным, так и с полностью жидкостным охлаждением. Компания заявила, что конфигурация с СЖО обеспечивает значительно более высокую плотность портов и может повысить энергоэффективность почти на 70 % по сравнению с предыдущими поколениями, обеспечивая ту же пропускную способность в одной системе, для которой ранее требовалось шесть систем предыдущего поколения. Cisco представила эти системы как ответ на расширяющуюся ИИ-экосистему, в которой потребности в инфраструктуре ИИ больше не ограничиваются гипескейлерами. Вместо этого предприятия, неооблака и суверенные облачные операторы всё чаще инвестируют в собственные ИИ-кластеры и требуют более эффективной сетевой инфраструктуры для поддержки ресурсоёмких задач, отметил ресурс SiliconANGLE. «Последние два-три года мы в основном были сосредоточены на создании масштабных кластеров для обучения с гиперскейлерми, — рассказал Кевин Вольтервебер (Kevin Wolterweber), старший вице-президент и гендиректор подразделения ЦОД и интернет-инфраструктуры Cisco. — Сейчас мы наблюдаем сдвиг в сторону агентных задач ИИ и более широкое внедрение в корпоративных поставщиках услуг и среди более широкой клиентской базы». Коммутаторы Nexus работают под управлением ПО NX-OS компании Cisco — модульной сетевой операционной системы на базе Linux, разработанной для коммутаторов ЦОД серии Nexus и устройств хранения данных Multilayer Director Switch. Модели 8000 также могут поддерживать альтернативные сетевые операционные системы, включая open source платформу Sonic.

10.02.2026 [13:01], Руслан Авдеев

Tower Semiconductor и NVIDIA объединились для создания 1,6-Тбит/с трансиверов на основе кремниевой фотоникиTower Semiconductor объявила, что работает с NVIDIA над созданием оптических модулей, предназначенных для ИИ-инфраструктуры нового поколения и способных передавать данные со скоростью до 1,6 Тбит/с. Для этого будет применяться производственная платформа Tower Semiconductor для кремниевой фотоники (SiPho), сообщает Converge! Digest. Взаимодействие ориентировано на обеспечение высокоскоростных оптических подключений в комбинации с сетевыми протоколами NVIDIA. Tower Semiconductor объявила, что её платформа SiPho может обеспечивать показатели вдвое лучшие, чем предыдущие решения на основе кремниевой фотоники, для обучения ИИ и инференса. Компания позиционирует свою технологию производства как основу для оптических трансиверов и сетевых компонентов, используемых в крупных ЦОД, где оптические решения всё активнее заменяют электрические кабели и применяются на более коротких расстояниях. Источник изображения: Igor Omilaev/unsplash.com По словам Tower Semiconductor, компания продолжает инвестиции в кремний-германиевые решения (SiGe) и кремниевую фотонику в целом. ИИ-решения уже требуют внедрения 800G-интерконнектов, поэтому нужны готовые технологии на основе кремниевой фотоники для выпуска 1,6-Тбит/с решений. Стоит отметить, что в декабре 2025 года появилась новость о том, что NVIDIA в рамках своей стратегии развития зарезервировала крупные объёмы продукции у ключевых поставщиков EML-лазеров, что привело к увеличению сроков их поставки другим клиентам — не ранее 2027 года. В связи с этим производители оптических модулей и облачные провайдеры вынуждены заниматься поиском вторичных поставщиков и альтернативных решений.

10.02.2026 [12:09], Сергей Карасёв

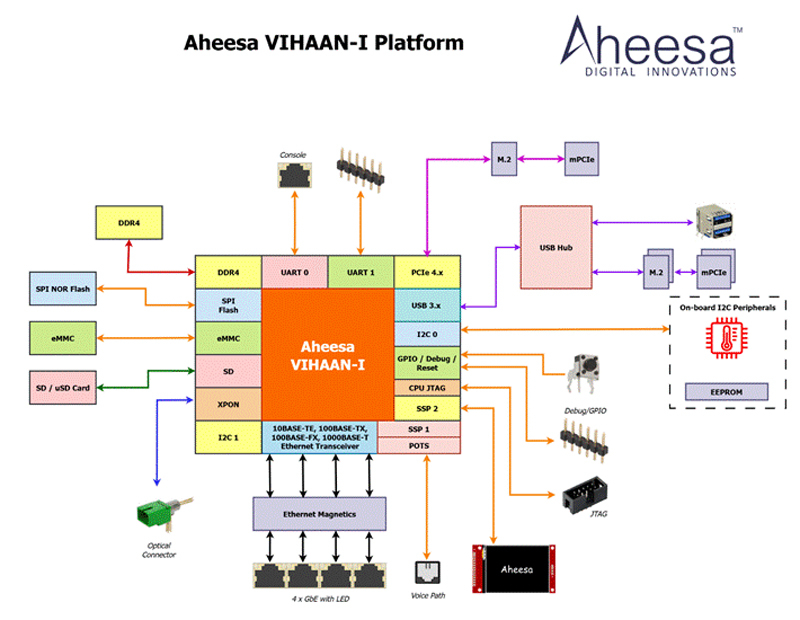

Стартап Aheesa создал первый в Индии чип RISC-V для PON-сетейИндийский безфабричный стартап Aheesa Digital Innovations, по сообщению EE Times, завершил разработку первой в стране «системы на чипе» (SoC) с архитектурой RISC-V, ориентированной на волоконно-оптические сети широкополосного доступа в интернет. Изделие получило обозначение VIHAAN-I. Новинка предназначена для инфраструктур GPON (Gigabit Passive Optical Network) и EPON (Ethernet Passive Optical Network). Решение объединяет на одном кристалле вычислительные ресурсы, средства управления и широкополосного доступа. VIHAAN-I является частью платформы Aheesa Seshnag. В состав новинки входит RISC-V-ядро C-DAC Vega. Реализована поддержка памяти DDR4 и SPI NOR, флеш-карт SD и microSD, а также интерфейса xPON. Заявлена совместимость с Ethernet-стандартами 10BASE-TE, 100BASE-TX, 100BASE-FX и 1000BASE-T. Изделие объединяет многопортовый гигабитный Ethernet и прямое оптоволоконное соединение. Среди прочего упомянуты интерфейсы USB и PCIe (четыре линии) с возможностью использование модулей M.2 и mini-PCIe. Кроме того, предусмотрена интегрированная поддержка голосовой связи. SoC будет производиться на предприятии UMC с применением 28-нм технологии.

Источник изображения: Aheesa Digital Innovations / EE Times Выбор архитектуры RISC-V, как заявляет Aheesa Digital Innovations, обусловлен прежде всего соображениями безопасности. Поддерживаются стандартные сетевые функции, такие как коммутация Ethernet, маршрутизация, службы межсетевого экрана, VPN, протокол динамической конфигурации хоста и пр. Примерно на 60% решение состоит из стандартных лицензированных компонентов, таких как контроллеры памяти и интерфейсные блоки. Заявлена совместимость с последними версиями ядра Linux. Aheesa Digital Innovations основана в 2021 году Шридхараном Мани (Sridharan Mani), который занимает пост генерального директора. Компания получила поддержку в рамках индийской программы стимулирования разработок. Стартап сотрудничает с рядом государственных учреждений, включая Министерство электроники и информационных технологий (MEITy) и Центр развития передовых вычислительных технологий (C-DAC). Aheesa Digital Innovations намерена предлагать свои решения OEM- и ODM-производителям, системным интеграторам и дистрибьюторам, которые поставляют устройства телекоммуникационным операторам. В дальнейшем стартап планирует активно развивать семейство собственных SoC. В частности, готовятся решения с поддержкой 10GbE и Wi-Fi 7.

10.02.2026 [09:57], Руслан Авдеев

Евросоюз потратит €347 млн на защиту и ремонт подводных кабелей — начнут с БалтикиЕврокомиссия объявила, что растущие риски для критически важной подводной кабельной инфраструктуры заставляют Евросоюз активизировать усилия по её защите. На днях представлен комплекс мер Cable Security Toolbox по снижению рисков безопасности кабелей и список кабельных проектов, представляющих интерес для Европы (Cable Projects of European Interest, CPEI). Также пересмотрен план Connecting Europe Facility (CEF) — Digital Work Programme по распределению €347 млн на стратегические кабельные проекты, в т.ч. на расширение европейских возможностей по ремонту кабелей. Новая инициатива — часть плана ЕС по обеспечению безопасности кабелей (EU Action Plan on Cable Security), направленного на укрепление безопасности подводной кабельной инфраструктуры Европы, в т.ч. на противодействие преднамеренным повреждениям и саботажу. Инструментарий для обеспечения безопасности включает шесть стратегических мер и четыре технические и вспомогательные. Комплекс разработали с учётом оценки рисков, уязвимостей и угроз, проведённой в октябре 2025 года. Государственному финансированию подлежат 13 направлений CPEI. Реализация проекта рассчитана на три пятилетки, до 2040 года. Проекты CPEI будут иметь приоритет при выборе в ходе предстоящих конкурсах предложений в рамках программы CEF. Им же будет уделяться особое внимание при планировании следующей многолетней программы финансирования. Оценка рисков, инструменты и CPEI определены Еврокомиссией и представителями государств в рамках специальной экспертной группы, посвящённой кабелям (Cables Expert Group). Еврокомиссия внесла поправки в план CEF Digital Work Programme, выделив €347 млн на финансирование кабельных проектов, имеющих стратегическое значение.

Источник изображения: Teo D/unsplash.com В 2026 году €60 млн выделят на два проекта по развитию возможностей ремонта кабелей, отдельно проведут конкурс на €20 млн для оборудования кабельных SMART-систем. Речь идёт о датчиках и элементах систем мониторинга, интегрированных в подводную кабельную инфраструктуру для сбора сейсмических и иных данных в режиме реального времени. Также в 2026–2027 гг. объявят два конкурса для финансирования CPEI на €267 млн. В рамках CEF Digital объявлен конкурс на €20 млн для развития «адаптируемых» модулей для ремонта подводной кабельной инфраструктуры. Предполагается, что такие модули будут размещать в портах и на верфях, что ускорит восстановление подводной инфраструктуры. Речь идёт о первом этапе более масштабной инициативы, предназначенной для всех морских бассейнов с присутствием Евросоюза (Балтийского, Средиземного и Атлантического). В ходе реализации пилотного проекта будет уделяться первоочередное внимание Балтийскому морю в связи с участившимися в последние годы случаями обрывов подводных кабелей. Предполагается, что объекты критически важной инфраструктуры могут стать целями для неких враждебных действий. Заявки на финансирование будут приниматься только от государственных организаций, имеющих полномочия реагировать на чрезвычайные ситуации, включая силы гражданской обороны, береговой охраны и ВМС. В рамках действующей многолетней рабочей программы CEF Digital multiannual Work Programme (2024–2027 гг.) на связанные с подводными кабелями проекты в общей сложности распределено €533 млн, из них €186 млн уже выделены на 25 проектов. В 2021–2024 гг. Евросоюз уже выделил €186 млн на 51 проект подключения к магистральным кабелям. Стоит отметить, что защита кабелей продвигается также по линии НАТО (Baltic Sentry) и отдельных стран. Так, срочно озаботиться вопросами ремонта и защиты подводных кабелей призывали британские власти.

09.02.2026 [16:18], Руслан Авдеев

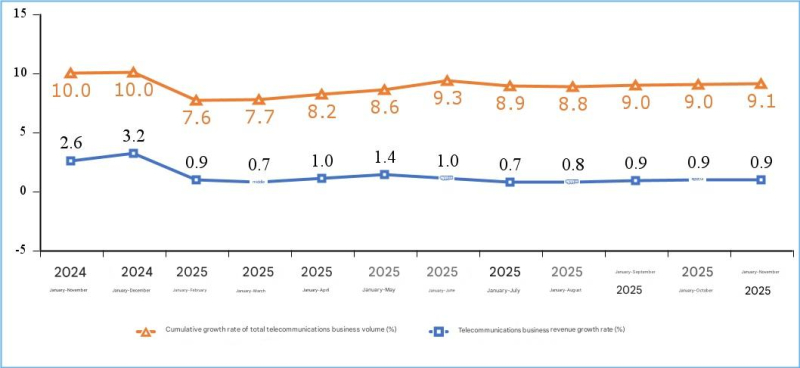

Nokia и Ericsson вытеснили с китайского рынка — не за горами «раскол» 6G на западный и китайский вариантыКитайское правительство опубликовало экономические показатели местной телеком-отрасли за первые 11 месяцев 2025 года. Данные свидетельствуют о стабильном росте бизнесов, мобильного трафика и активном строительстве 5G, гигабитных оптических сетей и др. Правда, компаний Nokia и Ericcson, некогда лидеров местного рынка, это практически не касается, сообщает IEEE ComSoc. К концу ноября 2025 года в КНР действовали 4,83 млн базовых станций 5G, на 579 тыс. больше, чем в конце 2024 года — это 37,4 % от всех базовых станций, действующих в Китае. За год в стране появилось больше станций 5G, чем в Европе с момента начала внедрения технологии. Всего в Китае насчитывается 1,828 млрд мобильных абонентов, рост в сравнении с 2024 годом составил 38,54 млн. Пользователей 5G сегодня — 1,193 млрд (рост 179 млн), это 65,3 % всех мобильных абонентов. Тем временем количество пользователей фиксированного широкополосного интернета трёх государственных операторов достигло 697 млн (рост на 27,12 млн). Среди них тех, у кого скорость доступа 100 Мбит/с и выше — 664 млн, т.е. 95,2 % от всех пользователей, 1000 Мбит/с и выше — 239 млн (рост 32,52 млн) или 34,3 % от общего количества. Строительство гигабитных оптоволоконных сетей продолжает развиваться. На конец ноября 2025 года количество оптических портов составило 1,25 млрд, чистый прирост составил 48,11 млн. Из них на FTTH/FTTO приходится 1,21 млрд портов. Количество портов 10G PON достигло 31,34 млн.

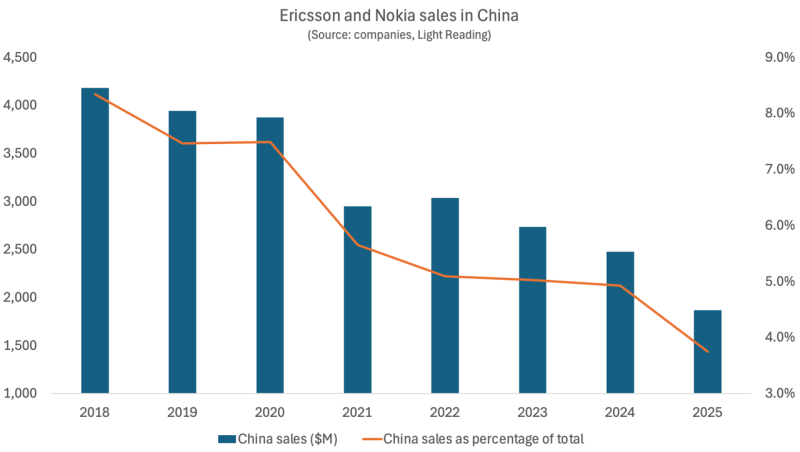

Источник изображения: MIIT Тем временем дела у Ericsson и Nokia на китайском рынке сетевого оборудования идут далеко не блестяще. Согласно отчёту Ericsson за IV квартал 2025 года, выручка в Китае составила лишь 3 % от общемировой — Kr7,1 млрд ($798 млн). Речь идёт о значительном сокращении в сравнении с Kr10,2 млрд ($1,15 млрд) в 2024 году. Ericsson значительно сократила операции в регионе после снижения доли на рынке 5G. В сентябре 2021 года она объединила три подразделения, обслуживавших отдельных операторов, в одну структуру. Это затронуло сотни должностей в местном подразделении на 10 тыс. человек в сфере продаж и поставок. До этого была продажа R&D-центра в Нанкине (около 650 сотрудников) со стратегическим отходом от 2G/3G/4G. В результате общая численность сотрудников Ericsson в регионе сократилась с приблизительно 14 тыс. человек в середине 2021 года до примерно 9,5 тыс. к концу 2025 года. Nokia не спешит давать подробные отчёты о выручке в материковом Китае, объединяя данные с продажами в Гонконге и на Тайване. Тем не менее, спад наблюдается и в этом регионе «Большого Китая». Общая выручка от продажи сетевых продуктов, включая решения оптические и фиксированные решения, 5G и IP, упала с почти €2,2 млрд ($2,6 млрд) в 2019 году до €913 млн ($1,08 млн). Более того, в последние годы Nokia сократила больше рабочих мест в «Большом Китае», чем в любом другом отдельном регионе. В 2024 году компания имела там 8,7 тыс. сотрудников, тогда как в 2019 году — 15,7 тыс.

Источник изображения: Light Reading Недавно Nokia сообщила о фактически полном уходе с китайского рынка — по её данным, западные поставщики (т.е. преимущественно Nokia и Ericsson) на рынке сетевых решений КНР имеют долю всего 3 %, которая продолжает уменьшаться. В Nokia подчеркнули, что компании продолжат вытеснять с китайского рынка по соображениям национальной безопасности. Фактически Китай принимает зеркальные меры, обращаясь с западными вендорами так, как в Европе и США обошлись с Huawei и ZTE, запретив там продавать их сетевое оборудование. Вытеснение из Китая оставит Ericsson и Nokia вне самого многообещающего рынка 6G-технологий в 2030 году. Это усиливает опасения, что технологии 6G ожидает «раскол» на западный и китайский варианты стандарта IMT-2030 RIT/SRIT и 3GPP-спецификаций ядра сети 6G. Это усложнит систему глобальных коммуникаций.

07.02.2026 [14:07], Сергей Карасёв

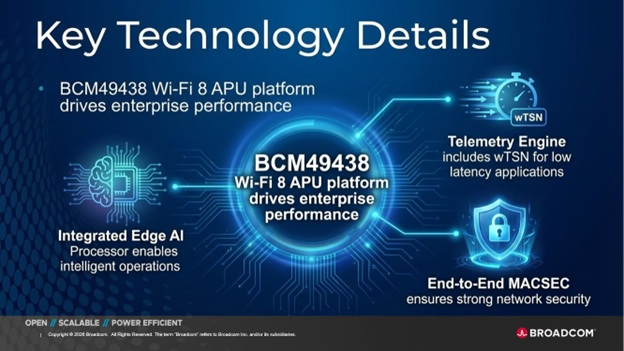

Broadcom представила первые в отрасли решения Wi-Fi 8 для точек доступа и коммутаторов корпоративного классаКомпания Broadcom анонсировала изделия BCM49438 и Trident X3+ BCM56390. Это, как утверждается, первые в отрасли решения для точек доступа и коммутаторов Wi-Fi 8 корпоративного класса, построенные на единой кремниевой архитектуре. Они могут применяться в сетях, ориентированных на работу с ИИ. Broadcom BCM49438 — это чип APU (Accelerated Processing Unit), который объединяет вычислительные ресурсы, сетевые функции и ускорение ИИ-операций на периферии. Изделие содержит четыре ядра с архитектурой Armv8 и нейропроцессорный блок Broadcom Neural Engine (BNE). Реализована поддержка памяти DDR4-3200, LPDDR4-4267, DDR5-5600 и LPDDR5-5500, а также двух интерфейсов USB и двух интерфейсов 10Gb MACsec. Предусмотрены четыре контроллера PCIe. Новинка может использоваться в паре с радиочипами Broadcom BCM43840, BCM43844 и BCM43820 стандарта Wi-Fi 8. На основе этих компонентов производители оборудования смогут создавать точки доступа Wi-Fi 8 с возможностями оптимизации в реальном времени, функциями постквантовой криптографии (CNSA 2.0), развитыми средствами обеспечения безопасности и ускорением ИИ-операций.

Источник изображений: Broadcom В свою очередь, коммутационное решение Trident X3+ BCM56390 также оснащено четырьмя ядрами с архитектурой Armv8. Пропускная способность достигает 700 Гбит/с. Могут быть реализованы 48 портов на 5 Гбит/с и 16 портов на 25 Гбит/с или 28 портов на 25 Гбит/с. Платформа позволяет создавать программируемые L3-коммутаторы с поддержкой MACsec на всех портах. Реализован механизм безопасной загрузки. Trident X3+ BCM56390 может работать в связке с PHY-чипами Broadcom BCM84918, BCM54908 и BCM54908E, а также с чипами PoE PSE, обеспечивающими оптимальное энергопотребление и эффективность.  В целом, новые изделия образуют единую архитектуру, которая обеспечивает максимальную производительность и безопасность корпоративных беспроводных сетей Wi-Fi 8. Эти чипы расширяют возможности сетевой телеметрии, предлагая глубокий анализ в реальном времени для управления с помощью ИИ. Пробные поставки устройств уже начались.

07.02.2026 [13:53], Сергей Карасёв

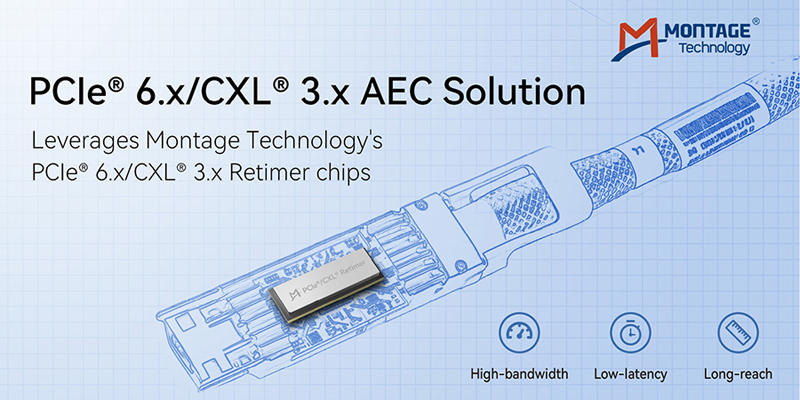

Montage Technology представила активные кабели PCIe 6.x/CXL 3.xКомпания Montage Technology объявила о разработке активных электрических кабелей (AEC) PCIe 6.x/CXL 3.x, предназначенных для организации высокоскоростного интерконнекта с низкой задержкой в дата-центрах, ориентированных на ресурсоёмкие задачи ИИ и НРС. Отмечается, что на фоне стремительного внедрения ИИ и продолжающегося развития облачных вычислений быстро растёт нагрузка на ЦОД. При этом PCIe остаётся основным стандартом для обмена данными между CPU, GPU, сетевыми картами и высокопроизводительными хранилищами. Интерконнект на базе PCIe применяется как в рамках серверных стоек, так и в составе суперузлов, в связи с чем требуется увеличивать протяжённость соединений. В таких условиях, подчёркивает Montage Technology, медные линии на базе AEC имеют решающее значение для обеспечения целостности сигнала на больших расстояниях.

Источник изображения: Montage Technology Кабели Montage Technology PCIe 6.x/CXL 3.x с ретаймером используют фирменные блоки SerDes и передовую архитектуру DSP. Применён высокоплотный форм-фактор OSFP-XD. Говорится о развитых функциях мониторинга и диагностики каналов связи, что упрощает обслуживание систем и повышает их эффективность. Возможно использование в инфраструктурах с различными топологиями. В разработке решения, как утверждается, принимали участие ведущие китайские производители кабелей. Проведены успешные тесты на совместимость с CPU, xPU, коммутаторами PCIe, сетевыми адаптерами и другими устройствами. В дальнейшем компания Montage Technology намерена развивать направление высокоскоростного интерконнекта, включая выпуск ретаймеров PCIe 7.0.

06.02.2026 [11:30], Сергей Карасёв

102,4 Тбит/с и СЖО: Aria Networks представила коммутаторы на платформе Broadcom Tomahawk 6 для ИИ-инфраструктурСтартап Aria Networks, базирующийся в Санта-Кларе (Калифорния, США), вышел из скрытого режима, анонсировав высокопроизводительные коммутаторы для крупномасштабных кластеров ИИ. В основу устройств положена аппаратная платформа Broadcom Tomahawk 6 (TH6). В новое семейство вошли три модели: Aria Tomahawk 6 (High Radix), Aria Tomahawk 6 (Liquid) и Aria Tomahawk 6 (Air). Все они обеспечивают суммарную коммутационную способность до 102,4 Тбит/с. Разработчик заявляет, что устройства могут применяться в составе ИИ-платформ с любыми типами ускорителей, будь то GPU NVIDIA и AMD, тензорные чипы или специализированные решения вроде Cerebras.

Источник изображения: Aria Networks Модель Aria Tomahawk 6 (Air) выполнена в форм-факторе 4U и оборудована воздушным охлаждением. Задействованы 512 блоков SerDes 200G. Коммутатор располагает 64 портами с пропускной способностью 1,6 Тбит/с каждый. Модификация Aria Tomahawk 6 (Liquid) имеет аналогичные технические характеристики, но заключена в 2U-корпус с жидкостным охлаждением. Наконец, вариант Aria Tomahawk 6 (High Radix) типоразмера 4U использует 1024 блока SerDes 100G. Устройство оборудовано 128 портами 800GbE; применяется воздушное охлаждение. На базе этого коммутатора могут формироваться кластеры с простой двухуровневой топологией, насчитывающие до 32 тыс. ИИ-ускорителей. Компания Aria Networks основана Мансуром Карамом (Mansour Karam), учредителем фирмы Apstra, которую в 2019 году приобрёл американский производитель сетевого оборудования Juniper Networks. Стартап Aria Networks фокусируется на разработке высокопроизводительных решений, сочетающих возможности стандартного Ethernet со специализированным программным уровнем, позволяющим управлять большим количеством модульных коммутаторов как единой системой. Утверждается, что этот унифицированный программный слой оптимизирует производительность и гарантирует надёжность инфраструктуры. Для эффективного управления коммутаторами применяются ИИ-алгоритмы.

30.01.2026 [22:19], Руслан Авдеев

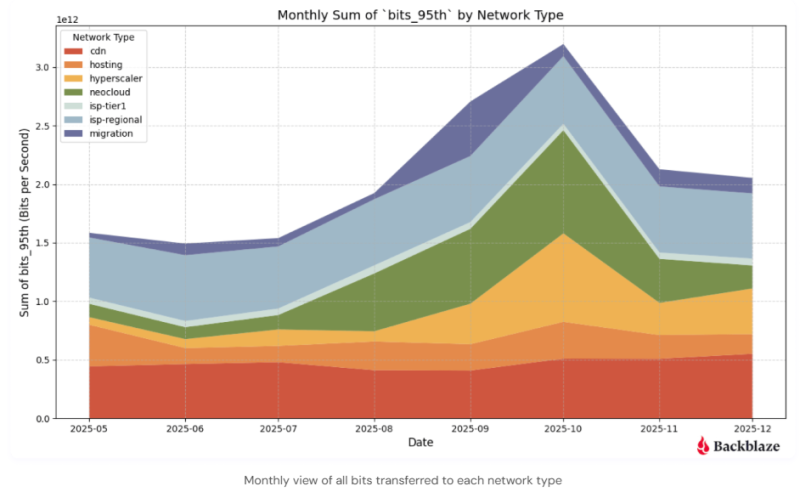

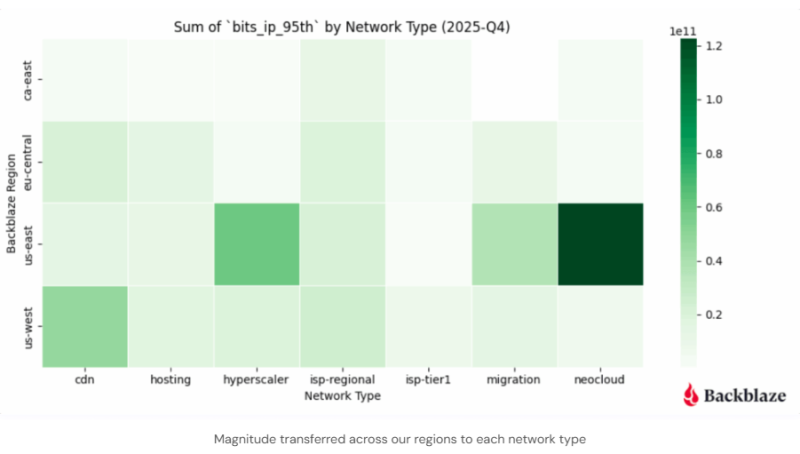

Неооблака «засасывают» ИИ-данные как чёрные дыры, меняя поведение СетиКомпания Backblaze, предоставляющая сервисы облачного хранения, опубликовала доклад Q4 2025 Network Stats, который свидетельствует о росте связанного с искусственным интеллектом трафика в направлении неооблачных провайдеров. Это, как утверждают в компании, свидетельствует о смещении интернет-трендов в сторону оптимизированного для ИИ-задач сетевого поведения, подходящего для масштабного обучения ИИ-моделей и инференса. Данные IV квартала демонстрируют, что массивные датасеты всё чаще передаются короткими, устойчивыми «импульсами» — активность сосредоточена преимущественно в регионе US-East (США). Наблюдается отклонение от привычного, распределённого характера перемещения интернет-трафика, поскольку теперь «гравитация данных» всё сильнее стягивает в единую конфигурацию хранилища, вычисления и сети. Backblaze наблюдала рост связанного с неооблачными провайдерами трафика с июля по ноябрь, пиковых значений он достиг в октябре 2025 года. Вместе отмеченные шаблоны поведения позволяют предположить, что движение больших массивов связанных с ИИ данных остаётся «сконцентрированным» и устойчивым.

Источник изображения: Backblaze Согласно данным Backblaze, ИИ-трафик сконцентрирован в регионе US-East, а связанные с ИИ «транзакции» данных концентрируются близ неооблачных вычислительных хабов в Северной Вирджинии, Нью-Йорке и Атланте, что подчёркивает важность наличия каналов связи с низкой задержкой для задач, связанных с обучением моделей. Нормой становятся потоки информации с «высокой магнитудой» — если раньше трафик передавался, в основном, по принципу «от многих к многим», то теперь речь нередко идёт об устойчивых высокоскоростных соединениях между специализированными системами хранения данных и вычислений. Растут объёмы масштабных миграций данных: трафик, связанный с переносом информации увеличивался с августа по октябрь, что обусловлено передачей больших датасетов по частным ВОЛС.

Источник изображения: Backblaze При этом регион US-West всё ещё имеет критическое значение для пользовательского трафика, пока составляющего большую часть трафика в целом. Там концентрируются точки обмена трафиком, которые позволяют эффективно и с низкой задержкой доставлять контент конечным интернет-пользователям через сети интернет-провайдеров. Как заявляет компания, мало что может изменить сетевое поведение быстрее, чем ИИ. Она и сама предлагает сервис хранения B2 Overdrive, которым пользуются неооблака для работы с LLM. В сентябре 2025 года сообщалось, что среднегодовой темп роста выручки неооблаков за пять лет составил 82 %, а в октябре того же года появились данные, что Квартальная выручка неооблаков выросла на 200 %, а в 2030 году она достигнет $180 млрд.

30.01.2026 [10:43], Сергей Карасёв

Lightmatter представила оптический VLSP-движок Guide для ИИ-платформ нового поколенияКомпания Lightmatter, специализирующаяся на разработке ИИ-ускорителей и других продуктов на основе фотоники, объявила о «фундаментальном прорыве» в лазерной архитектуре для систем передачи данных: представлена т.н. платформа сверхмасштабируемой фотоники — Very Large Scale Photonics (VLSP). Первым изделием на её основе стал оптический движок Guide, ориентированный на ИИ-системы следующего поколения. Отмечается, что современные решения CPO (Co-Packaged Optics) и NPO (Near-Package Optics) базируются на дискретных лазерных диодах на основе фосфида индия (InP), интегрированных в модули ELSFP (External Laser Small Form Factor Pluggable). Однако эти архитектуры сталкиваются с трудностями, обусловленными ограничениями по мощности. Компоненты, при изготовлении которых используется эпоксидная смола, уязвимы к термическому повреждению. Вместе с тем для удвоения полосы пропускания требуется кратное увеличение количества ELSFP, что приводит к соответствующему повышению стоимости и энергопотребления, а также к увеличению занимаемого пространства. Кроме того, в случае дискретных лазеров могут возникать проблемы с обеспечением точного разнесения длин волн. Изделие Guide VLSP, как утверждается, устраняет существующие ограничения. Новая интегрированная архитектура по сравнению с дискретными лазерными модулями позволяет сократить количество компонентов, предлагая при этом значительно более высокую производительность и улучшенную надёжность. Технология предусматривает возможность масштабирования от 1 до 64+ длин волн при одновременном снижении сложности сборки. В результате значительно повышается плотность компоновки: платформа Guide первого поколения обеспечивает коммутационную способность до 100 Тбит/с в 1U-шасси. Для сравнения, в случае обычных решений потребовалось бы 18 модулей ELSFP в шасси высотой 4U. Движок Guide используется в валидационных платформах Passage M-Series и L-Series (Bobcat). Говорится, что изделие обеспечивает пропускную способность до 51,2 Тбит/с на лазерный модуль в случае NPO и CPO. Выходная мощность составляет не менее 100 мВт в расчёте на оптическое волокно. Возможна генерация 16 длин волн с мультиплексированием. Поддерживаются двунаправленные фотонные каналы связи, в которых две сетки длин волн с шагом 400 ГГц чередуются с точным смещением на 200 ГГц (±20 ГГц). Новая платформа уже доступна заказчикам для тестирования. Между тем компания Lightmatter сообщила о заключении сразу нескольких партнёрских соглашений. В частности, планируется интеграция решений Synopsys в платформу Lightmatter Passage 3D Co-Packaged Optics. В сотрудничестве с Global Unichip Corp. (GUC) Lightmatter намерена заняться разработкой CPO-продуктов для гиперскейлеров, ориентированных на ИИ. Кроме того, Lightmatter и Cadence объединили усилия с целью ускорения разработки передового интерконнекта для ИИ-инфраструктур. |

|