Материалы по тегу: cisco

|

13.02.2026 [15:00], Сергей Карасёв

Cisco нашла оправдание повышению цен, несмотря на рекордную выручкуКомпания Cisco отрапортовала о работе во II четверти текущего финансового года, которая была закрыта 24 января 2026-го. Выручка поставщика сетевого оборудования достигла $15,3 млрд, что является новым квартальным рекордом. Это на 10 % больше по сравнению с аналогичным периодом предыдущего финансового года, когда было получено около $14 млрд. Продажи продукции в годовом исчислении поднялись с $10,2 млрд до $11,6 млрд, тогда как в сегменте услуг поступления, напротив, сократились с $3,8 млрд до $3,7 млрд. Рост выручки зафиксирован во всех ключевых регионах: в Северной и Южной Америке прибавка составила 8 %, в Европе, на Ближнем Востоке и в Африке — 15 %, в Азиатско-Тихоокеанском регионе — 8 %. По итогам закрытого квартала Cisco получила $3,2 млрд чистой прибыли: это практически на треть (на 31 %) больше по сравнению с результатом годичной давности, когда компания заработала $2,4 млрд. Прибыль в пересчёте на одну ценную бумагу увеличилась с 61¢ до 80¢. Если рассматривать различные продуктовые категории, то выручка Cisco от сетевых технологий выросла на 21 % в годовом исчислении, достигнув $8,3 млрд. Решения в области кибербезопасности принесли около $2 млрд, что соответствует снижению на 4 % по отношению ко II кварталу предыдущего финансового года. Продажи инструментов для совместной работы поднялись на 6 % — до $1,1 млрд. Вместе с тем, как сообщает The Register, Cisco уведомила о повышении цен на свою продукцию. Связано это с увеличение стоимости компонентов на фоне дефицита чипов памяти DRAM и NAND, спровоцированного бумом ИИ. Генеральный директор Cisco Чак Роббинс (Chuck Robbins) заявил, что компания «продолжит отслеживать рыночные тенденции и будет вносить дополнительные корректировки по мере необходимости». По его словам, клиенты с пониманием относятся к росту цен. Финансовый директор Cisco Марк Паттерсон (Mark Patterson) добавляет, что ни один из заказчиков в сложившейся ситуации не стал пересматривать свои планы по закупкам продукции.

10.02.2026 [18:34], Владимир Мироненко

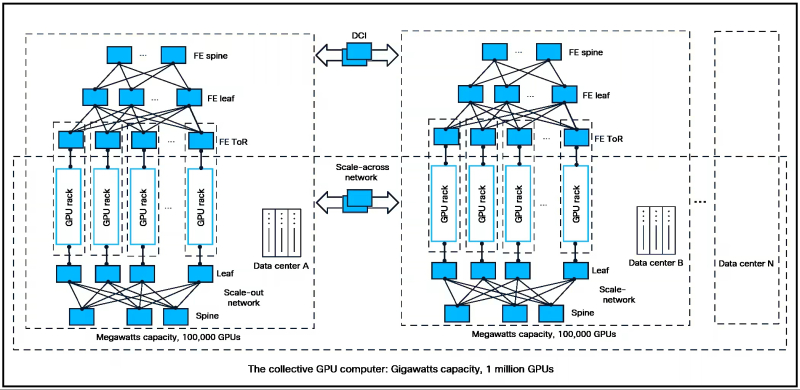

Cisco представила 102,4-Тбит/с чип-коммутатор Silicon One G300Cisco представила 102,4-Тбит/с чип-коммутатор Silicon One G300, способный обеспечивать работу ИИ-кластеров гигаваттного масштаба для обучения, инференса и агентных рабочих нагрузок в реальном времени. По словам компании, новинка позволяет на треть повысить утилизацию имеющейся пропускной способности и снизить время обучения на 28 % в сравнении с альтернативнами решениями с многопутевой доставкой пакетов, передаёт The Register. G300 является конкурентом решениям Broadcom Tomahawk 6 и NVIDIA Spectrum-X Ethernet. Как и они, G300 содержит 512 блоков SerDes 200G. Огромное количество портов (radix) позволяет G300 поддерживать развёртывание до 128 тыс. GPU используя всего 750 коммутаторов, тогда как ранее требовалось 2500. SerDes можно и объединить для реализации портов 1,6 Тбит/с. Cisco также представила OSFP-трансиверы на 1,6 Тбит/с. Сообщается, что G300 предлагает уникальную интеллектуальную коллективную сеть, которая сочетает в себе ведущий в отрасли полностью общий буфер пакетов, балансировку нагрузки на основе путей и проактивную сетевую телеметрию, обеспечивая лучшую производительность и прибыльность для крупных ЦОД. «Отсутствует сегментация буферов пакетов, что позволяет пакетам поступать и обрабатываться независимо от порта. Это означает, что вы можете лучше справляться с пиковыми нагрузками», — сказал Ракеш Чопра (Rakesh Chopra), старший вице-президент Cisco. Агент балансировки нагрузки «отслеживает потоки, проходящие через G300. Он отслеживает точки перегрузки и взаимодействует со всеми остальными G300 в сети, создавая своего рода глобальную коллективную карту того, что происходит во всем кластере ИИ», — добавил он. G300 также является программируемым, благодаря чему клиенты смогут добавлять новые сетевые функции после развёртывания по мере развития стандартов. Cisco также представила новые фиксированные и модульные коммутационные системы Nexus 9000 и Cisco 8000 на базе G300, «разработанные для экстремальных требований к энергопотреблению и теплоотводу для рабочих ИИ-нагрузок». Новые системы будут доступны как с воздушным, так и с полностью жидкостным охлаждением. Компания заявила, что конфигурация с СЖО обеспечивает значительно более высокую плотность портов и может повысить энергоэффективность почти на 70 % по сравнению с предыдущими поколениями, обеспечивая ту же пропускную способность в одной системе, для которой ранее требовалось шесть систем предыдущего поколения. Cisco представила эти системы как ответ на расширяющуюся ИИ-экосистему, в которой потребности в инфраструктуре ИИ больше не ограничиваются гипескейлерами. Вместо этого предприятия, неооблака и суверенные облачные операторы всё чаще инвестируют в собственные ИИ-кластеры и требуют более эффективной сетевой инфраструктуры для поддержки ресурсоёмких задач, отметил ресурс SiliconANGLE. «Последние два-три года мы в основном были сосредоточены на создании масштабных кластеров для обучения с гиперскейлерми, — рассказал Кевин Вольтервебер (Kevin Wolterweber), старший вице-президент и гендиректор подразделения ЦОД и интернет-инфраструктуры Cisco. — Сейчас мы наблюдаем сдвиг в сторону агентных задач ИИ и более широкое внедрение в корпоративных поставщиках услуг и среди более широкой клиентской базы». Коммутаторы Nexus работают под управлением ПО NX-OS компании Cisco — модульной сетевой операционной системы на базе Linux, разработанной для коммутаторов ЦОД серии Nexus и устройств хранения данных Multilayer Director Switch. Модели 8000 также могут поддерживать альтернативные сетевые операционные системы, включая open source платформу Sonic.

04.02.2026 [15:00], Руслан Авдеев

Барнсли станет первым ИИ-городом в ВеликобританииРасположенный в Южном Йоркшире (Великобритания) Барнсли, ранее известный добычей угля и стекольным производством, станет первым в стране «технологическим городом» (Tech Town). Он будет внедрять ИИ во все сферы жизнедеятельности — от местного бизнеса до государственных услуг, сообщает The Register. Как объявило Министерство науки, инноваций и технологий (DSIT), Барнсли станет примером для всей Великобритании в деле внедрения ИИ-технологий. В DSIT утверждают, что жители городка смогут увидеть повышение качества государственных услуг, более эффективную поддержку местных школ, более быстрый доступ к медицинской помощи, а также новые возможности для трудоустройства и повышения квалификации. В министерстве подчёркивают, что на примере Барнсли намерены показать, что ИИ помогает учиться, оказывает поддержку местному бизнесу и способствует повышению качества госуслуг. На этом примере можно будет продемонстрировать, сколь полезен искусственный интеллект для всей страны. В рамках новой программы жителям города будут предоставлять бесплатное обучение в сфере ИИ и цифровых технологий в местных учебных заведениях. Дополнительно запланировано тестирование в школах и городском колледже образовательных технологий для сбора данных об их влиянии на обучение и о том, смогут ли они снизить нагрузку на местный педагогический состав.

Источник изображения: Jamie Street/unsplash.com Действующая недалеко от центра города площадка Seam Digital Campus расширяется для оказания поддержки малому бизнесу при внедрении и масштабировании новых технологий. Городской совет в рамках программы получит стартовое финансирование £500 тыс. ($683 тыс.). В числе присоединившихся к программе компаний есть Microsoft и Cisco, уделяющие, с их слов, «особое внимание» обучению ИИ-навыкам взрослых и поддержке малых и средних предприятий. Впрочем, к середине прошлого года Microsoft, не в последнюю очередь благодаря внедрению ИИ, сократила 15 тыс. сотрудников, а эксперимент по использованию ИИ британскими госслужащими в Microsoft 365 и Office 365 в целом провалился, поскольку Copilot заметного роста производительности не дал. Cisco тоже сократила около 6 тыс. человек в рамках реструктуризации с переходом на ИИ-инструменты. В целом в компаниях, внедряющих ИИ, отмечается сокращение рабочих мест, поэтому польза для жителей Барнсли не вполне очевидна. DSIT отказалось дать СМИ прямые гарантии, что повсеместное внедрение искусственного интеллекта в городе не приведёт к потере рабочих мест. Остаются без ответа и другие вопросы, включая этические нормы применения ИИ в здравоохранении или образовании. А представители городского совета заявили, что одна из ключевых задач стратегии инклюзивного экономического роста — сделать Барнсли ведущим цифровым городом Великобритании. Сегодня речь идёт об «одной из важнейших инвестиций в город за всю его историю».

Источник изображения: Maria Ilves/unsplash.com Уголь в городе больше не добывают, последние шахты там закрыли в начале 1990х гг., и масштабного появления вакансий не предвидится. По данным TechMarketView, отведённые для модернизации здравоохранения, образования и поддержки бизнеса 18 мес. могут означать, что ресурсы будут слишком сильно «распылены», что помешает добиться подлинных изменений в любой из областей. Кроме того, существует проблема доверия. Организации государственного сектора неоднократно вкладывали значительные ресурсы в технологические проекты, не получив взамен ожидаемой отдачи, поэтому на предложение о реализации очередного проекта они могут сослаться на отсутствие ресурсов, просто не желая тратить их без гарантий окупаемости. Если же медицинские учреждения, школы и др. не смогут выделить ресурсы, трансформация застопорится независимо от того, какие технологии предлагаются. TechMarketView подчёркивает, что если Барнсли не сможет добиться ощутимых успехов, это не просто помешает внедрению программы, но и вызовет скептическое отношение к инвестициям в ИИ у других регионов. Усугубляет риск отсутствие чётких показателей успеха — в условиях, когда население заинтересовано устранением выбоин на дорогах и своевременным вывозом мусора, объявление Барнсли «технологическим городом» может показаться жителям лишь отвлекающим манёвром. Внедрение новых цифровых технологий не всегда проходит успешно, в том числе в Великобритании. Так, рутинная на первый взгляд задача по смене ERP-системы в муниципалитете Бирмингема обернулась для местных властей настоящим кошмаром с катастрофическими затратами и задержками.

07.01.2026 [12:23], Руслан Авдеев

xAI привлекла $20 млрд в раунде финансирования, возглавленном NVIDIA и CiscoИИ-стартап xAI, основанный и поддерживаемой Илоном Маском (Elon Musk), объявил о том, что привлёк $20 млрд в ходе раунда позднего финансирования. В раунде серии E приняли участие NVIDIA и Cisco, сообщает Silicon Angle. К ним присоединились Valor Equity Partners, Stepstone Group, Fidelity Management & Research, Qatar Investment Authority, MGX, Baron Capital Group и другие инвестиционные структуры. В ноябре сообщалось, что следующий раунд финансирования позволит оценить компанию в $230 млрд. Компания намерена использовать капитал для расширения своей ИИ-инфраструктуры. Она обучает флагманские ИИ-модели серии Grok с использованием суперкомпьютеров Colossus. Недавно Маск анонсировал, что компания приобрела новый дата-центр для увеличения вычислительной мощности. По слухам, ЦОД находится недалеко от электростанции, которую xAI строит, чтобы удовлетворить растущие потребности Colossus в энергии. По данным Маска, запланированные доработки Colossus увеличат энергопотребление до 2 ГВт. Маск уже похвалил недавно представленные ускорители NVIDIA Rubin. Судя по новостям об участии NVIDIA в финансировании xAI, высока вероятность, что новые чипы будут активно применяться для расширения проекта Colossus. Помимо строительства новой инфраструктуры, xAI будет использовать собранные средства для запуска новых продуктов. Компания объявила, что речь идёт о разработках как для пользовательского, так и для корпоративного рынков. В декабре 2025 года xAI представила корпоративную версию Grok, предусматривающую интеграцию Google Drive. Сотрудники компаний могут использовать чат-бот для поиска материалов, хранящихся в облачном хранилище. Тариф Grok Enterprise также предусматривает доступ к инструментам по обеспечению кибербезопасности. Использующие его организации могут задавать настройки доступа и использовать собственные ключи шифрования для защиты бизнес-данных. В ближайшие месяцы xAI намерена обеспечить интеграцию со сторонними сервисами помимо Google Drive. Компания также добавит и новые функции, включая возможность создания кастомных ИИ-агентов. Обновления должны выйти одновременно с премьерой флагманской ИИ-модели Grok 5. Компания сообщила, что её обучение уже началось. Последний раунд финансирования состоялся всего через неделю после того, как OpenAI, по слухам, получила $22,5 млрд от ключевого инвестора SoftBank Group. Средства поступили в рамках раунда финансирования на $40 млрд, объявленного ещё в марте 2025 года. Как и xAI, компания OpenAI активно строит инфраструктуру ИИ ЦОД для поддержки обучения ИИ-моделей нового поколения.

12.12.2025 [22:18], Владимир Мироненко

ИИ-бум вернул Cisco во времена пузыря доткомов: через четверть века акции компании вернулись к историческому пику, но не её капитализацияCisco Systems, один из лидеров ИТ-индустрии во времена разрастания пузыря доткомов на фоне эйфории инвесторов от потенциальных возможностей интернета и доступности венчурного капитала, вновь вернулась к былым показателям, отчасти благодаря ИИ-буму, пишет Bloomberg. В минувшую среду акции Cisco Systems выросли на 0,9 % до $80,25, наконец превысив максимум, достигнутый более чем 25 лет назад. Уровень акций компаний на 27 марта 2000 года рассматривается многими экспертами как пик пузыря доткомов, он же был пиковым уровнем индекса Nasdaq 100 до конца 2015 года. По словам Деки Малларки (Dec Mullarkey), управляющего директора SLC Management, это является своего рода напоминанием о том, как долго может проходить восстановление после кризиса. Например, японскому фондовому рынку потребовались десятилетия, чтобы оправиться от пузыря конца 1980-х годов: «Как только вы теряете доверие инвесторов в результате болезненной распродажи, им могут потребоваться годы, чтобы прийти в себя». Рост акций в среду был частью более широкого ралли американских фондовых индексов после того, как Федеральная резервная система (ФРС) США снизила процентные ставки на третьем заседании подряд. Индекс S&P 500 вырос на 0,7 %, в то время как индекс Nasdaq 100 прибавил 0,4 %. Сейчас инвесторы и специалисты по рыночным прогнозам проводят параллели между сегодняшним ралли, возглавляемым «Великолепной семеркой», и прошлым, когда оно достигло рекордного уровня в конце 1990-х годов, а Cisco была одним из т.н. «Четырёх всадников биржи Nasdaq» наряду с Microsoft, Intel и Dell, которые привлекли огромный интерес инвесторов. За два года, предшествовавших достижению рекордного показателя в 2000 году акции Cisco взлетели почти на 600 % и рыночная стоимость компании превысила $500 млрд. После того, как пузырь доткомов лопнул, Cisco потеряла около 90 % своей стоимости, которая в конце 2002 года упала до отметки в $60 млрд. С тех пор акции Cisco выросли более чем на 800 %, но рыночная капитализация компании остается более чем на 40 % ниже её пикового уровня эры доткомов. Малларки считает рост акций является «признаком уверенности» в Cisco, хотя сейчас к ней больше подходит определение «коммунальной» компании, а не новаторской. Нынешний рост акций Cisco был обусловлен высоким прогнозом компании по выручке, сообщившей в прошлом месяце, что объём продаж в текущем финансовом году, который заканчивается в июле, достигнет $61 млрд, что выше ожиданий Уолл-стрит и примерно на 1$ млрд больше прежнего прогноза. Это добавило оптимизма инвесторам в отношении того, что расходы на ИИ-инфраструктуру помогут ускорить рост компании в ближайшие годы. Вместе с тем многие аналитики на Уолл-стрит по-прежнему скептически относятся к тому, что более широкий бум расходов на ИИ-инфраструктуру может продолжаться такими же высокими темпами длительное время.

20.11.2025 [14:00], Руслан Авдеев

AMD, Cisco и Humain развернут ИИ-инфраструктуру на 1 ГВт — первые 100 МВт с Instinct MI450 появятся в Саудовской АравииКомпании AMD, Cisco и саудовская инвестиционная компания Humain, участвующая в комплексных ИИ-проектах, объявили о создании совместного предприятия. Ожидается, что оно поддержит укрепление позиций Саудовской Аравии в качестве ведущего поставщика ИИ-решений мирового класса для клиентов регионального и мирового уровней. Совместное предприятие должно заработать в 2026 году. Партнёры рассчитывают объединить передовые ИИ ЦОД Humain и технологическими решениями AMD и Cisco, обеспечив современную вычислительную инфраструктуру с низкими капитальными затратами и эффективным энергопотреблением. Эксклюзивными технологическими партнёрами предприятия выступят AMD и Cisco, к 2030 году с помощью их продуктов и сервисов планируется обеспечить до 1 ГВт ИИ-инфраструктуры. Компании уже объявили о реализации первой очереди проекта — пока мощностью на 100 МВт, в т.ч. включающую мощности современного дата-центра Humain, ИИ-ускорители AMD Instinct MI450 и инфраструктуру Cisco. Ранее в 2025 году Cisco и AMD объявили о совместной инициативе с Humain, направленной на строительство самой открытой, масштабируемой и экономически эффективной ИИ-инфраструктуры. Новый анонс дополняет планы созданием совместного предприятия для того, чтобы ускорить преобразования и предоставить экономическую инфраструктуру для поддержки использования ИИ заказчиками.

Источник изображения: NEOM/unsplash.com По словам главы AMD Лизы Су (Lisa Su), в рамках расширения сотрудничества в Саудовской Аравии также создаётся Центр передового опыта AMD (AMD Center of Excellence) для углубленной интеграции страны в ИИ-проекты. По данным Cisco, индекс готовности к развитию ИИ (AI Readiness Index) показывает, что, хотя 91 % организаций Саудовской Аравии готовятся к внедрению ИИ-агентов, только 29 % из них уже имеют доступ к значительным мощностям ИИ-ускорителей, что ещё раз подчёркивает острую потребность в современной инфраструктуре ЦОД. Ожидается, что партнёрство не только обеспечит вычислительные мощности для масштабного внедрения ИИ, но и будет способствовать укреплению цифровой экономики страны. Это лишь один из многих проектов для Саудовской Аравии. В 2025 году сообщалось, что Oracle выделит $14 млрд на развитие ИИ и облака в стране, xAI ведёт с Humain переговоры о создании ИИ ЦОД там же, в августе появилась информация, что саудовская center3 потратит $10 млрд на ЦОД общей мощностью 1 ГВт.

15.11.2025 [16:14], Владимир Мироненко

Broadcom упростила сертификацию оборудования для VCF для ускорения внедрения современных частных облаковBroadcom объявила о значительном обновлении VMware Cloud Foundation (VCF) 9.0 с целью предоставления компаниям более широкого выбора в области оборудования, сетевых решений и open source ПО с открытым исходным кодом. По словам компании, VCF представляет собой частную облачную платформу, открытую и адаптируемую ко всем уровням инфраструктуры. Изменения формируют открытую, гибкую экосистему, которая позволяет клиентам создавать, подключать, защищать и развивать современные частные облака в предпочитаемых ЦОД, периферийных локациях и хостинговых средах. VCF 9.0 теперь сочетает в себе эффективность облачной операционной модели с локальным управлением, расширяя совместимость с решениями разных провайдеров, возможности использования ИИ и преимущества в совокупной стоимости владения, отметил ресурс StorageReview.com. «Создавая открытую экосистему VCF, мы даём компаниям возможность создавать современные частные облака, соответствующие их стратегическим потребностям, гарантируя, что они смогут использовать технологии, необходимые для их уникальных сред», — заявил Пол Тернер (Paul Turner), директор по продуктам подразделения VMware Cloud Foundation компании Broadcom. Обновление включает расширение компанией программы открытой сертификации оборудования, чтобы расширить возможности OEM- и ODM-партнёров. В частности, программа VCF AI ReadyNodes (готовые к работе с VCF ИИ-узлы) призвана упростить процесс сертификации ИИ-узлов, позволяя заказчикам внедрять CPU, GPU и ускорители следующего поколения по мере их появления. VCF AI ReadyNodes будет использоваться для сертификации серверов, прошедших предварительную квалификацию для обучения ИИ-моделей и инференса. Сертифицированные согласно VCF AI ReadyNodes узлы представляют собой предварительно настроенное оборудование с ПО VMware с предсказуемой производительностью, простым управлением и гибкой виртуализацией со сквозным доступом к GPU, а также включают сетевые функции для минимизации задержки и масштабирования пропускной способности. Такие узлы снижают риски проблем при интеграции и сокращают время выхода продукта на рынок, предлагая предварительно проверенные ПАК для обучения и инференса. Они поддерживают плавное обновление через SDDC Manager, обеспечивая синхронизацию обновлений драйверов GPU, прошивок сетевых карт и VMware ESXi для поддержания стабильности в производственных ИИ-средах. Supermicro станет одним из первых OEM-партнёров, сертифицировавших свои серверы в рамках AI ReadyNode. Broadcom также расширила программу VCF ReadyNode, предоставив ODM-партнёрам возможность самостоятельно сертифицировать готовые узлы в рамках программы Broadcom Technology Alliance (TAP). Все сертифицированные системы будут проверены на полную совместимость с VMware Cloud Foundation с последовательным управлением жизненным циклом VCF. Это расширяет возможности поиска поставщиков и сокращает время выполнения заказов. Для узлов для периферийных вычислений компания предлагает вариант VCF Edge, ориентированный на надёжные и компактные серверы для промышленных, оборонных, розничных и др. нужд. Broadcom также сообщила о новой стратегии, направленной на унификацию сетевых инфраструктур и упрощение сетевых операций в современном частном облаке с помощью стандартизированных сетей с EVPN и BGP. Клиенты получат преимущества от защиты на уровне VPC, согласованных сетевых операций, маршрутизации и видимости во всех доменах VCF Networking (NSX) и сетевых решениях сторонних производителей, обеспечивающих унифицированные операции с помощью комплексной автоматизации. Этот подход согласует VCF со стратегией Cisco Nexus One Fabric, обеспечивая более согласованные и надёжные результаты работы для совместных клиентов Cisco и VMware. Cisco Nexus One Fabric расширяет возможности VCF, предоставляя современную, масштабируемую и автоматизированную сетевую архитектуру на основе VXLAN EVPN. VCF Networking (NSX) также теперь поддерживает популярную открытую NOS SONiC. SONiC обеспечивает клиентам снижение затрат за счёт использования стандартного коммутационного оборудования разных производителей, снижая как капитальные, так и эксплуатационные расходы. Кроме того, Broadcom продолжает участвовать в сообществе Kubernetes, являясь одним из пяти крупнейших участников CNCF (Cloud Native Computing Foundation) и работая над проектами Antrea, Cluster API, ContainerD, Contour, etcd, Harbor и т.д. Broadcom объявила, что VMware vSphere Kubernetes Service (VKS) был сертифицирован CNCF как платформа, соответствующая требованиям Kubernetes AI Conformant Platform. Как сообщает The Register, эта недавно запущенная программа соответствия призвана дать клиентам уверенность в том, что контейнерная платформа может надёжно выполнять реальные рабочие нагрузки ИИ. Программа определяет минимальный набор возможностей и конфигураций, необходимых для запуска широко распространенных фреймворков ИИ и машинного обучения в инфраструктуре Kubernetes.

04.11.2025 [15:26], Сергей Карасёв

Cisco представила платформу Unified Edge для периферийных ИИ-нагрузокКомпания Cisco анонсировала аппаратную платформу Unified Edge, объединяющую вычислительные ресурсы, сетевые функции, а также средства хранения данных и защитные инструменты. Решение разработано с прицелом на распределённые рабочие нагрузки ИИ. Cisco Unified Edge имеет модульную архитектуру. Система состоит из шасси Cisco UCS XE9305 и вычислительных узлов Cisco UCS XE130c M8. Шасси выполнено в форм-факторе 3U. Оно оборудовано двумя контроллерами Cisco Edge Chassis Management Controller с возможностью горячей замены: каждый из них содержит пять портов 25GbE, два порта 10GbE SFP+, сетевой порт управления 1GbE RJ45 и два разъёма USB Type-C. Кроме того, система наделена двумя блоками питания мощностью 2400 Вт с сертификатом 80 PLUS Titanium, а также пятью «акустически оптимизированными» вентиляторами диаметром 80 мм (допускается горячая замена). Есть слот PCIe 5.0 для HHHL-карты мощностью до 75 Вт (например, NVIDIA L4). В шасси могут быть установлены до пяти узлов Cisco UCS XE130c M8. Каждый из них несёт на борту процессор Intel Xeon 6 поколения Granite Rapids с 12, 20 или 32 P-ядрами. Доступны восемь слотов для модулей оперативной памяти DDR5-6400. Есть два тыльных порта 25GbE и два фронтальных разъёма 10GbE RJ45, коннекторы KVM м USB Type-C. Возможна установка одного GPU с интерфейсом PCIe 5.0 формата HHHL (до 75 Вт). Кроме того, может быть добавлена одна карта расширения PCIe 5.0 HHHL — NIC, DPU, IPU и пр. Для вычислительных узлов предлагаются различные конфигурации подсистемы хранения данных. Это могут быть два SSD стандарта M.2 вместимостью 960 Гбайт каждый в конфигурации RAID 1, а также три или четыре E3.S NVMe SSD на 30 Тбайт каждый с фронтальным доступом. Диапазон рабочих температур простирается от +5 до +45 °C. Платформа Cisco Unified Edge уже доступна для заказа: поставки планируется организовать до конца текущего года. Новинка ориентирована на розничные торговые сети, медицинские учреждения, различные предприятия и организации, которым требуется агентный ИИ и инференс в реальном времени.

01.11.2025 [14:52], Сергей Карасёв

Cisco представила свои первые коммутаторы на чипах NVIDIA — N9100 с пропускной способностью 51,2 Тбит/сКомпания Cisco анонсировала высокопроизводительный коммутатор серии N9100, предназначенный для использования в ИИ ЦОД. Устройство, выполненное на платформе NVIDIA Spectrum-X Ethernet, создано в рамках инициативы NVIDIA Cloud Partner (NCP). Речь идёт о предоставлении эталонной архитектуры, ориентированной в том числе на провайдеров суверенного облака. Представленный коммутатор (модель Cisco N9164E-NS4-O) оснащён ASIC NVIDIA Spectrum-4. Устройство наделено 64 портами 800G OSFP, что в сумме обеспечивает пропускную способность до 51,2 Тбит/с. Возможно использование Cisco NX-OS (Nexus Operating System) и SONiC. Новинка несёт на борту процессор Intel Xeon D-1734NT (Ice Lake-D; 8C/16T, до 3,1 ГГц). Объём системной памяти составляет 64 Гбайт. Предусмотрен встроенный SSD вместимостью 240 Гбайт. Питание обеспечивают два блока мощностью 3000 Вт. За охлаждение отвечают четыре вентилятора с возможностью горячей замены. Диапазон рабочих температур — от 0 до +40 °C. Устройство, выполненное в форм-факторе 2RU, имеет размеры 439,2 × 705 × 87,9 мм. В целом, коммутаторы N9100 объединяют программный и сетевой стек Cisco с высокопроизводительным чипом NVIDIA, обеспечивая гибкость и масштабируемость при формировании крупных инфраструктур ИИ. При этом система управления и автоматизации Cisco Nexus Dashboard упрощает эксплуатацию дата-центра благодаря всестороннему мониторингу и гибким инструментам устранения неполадок.

09.10.2025 [11:12], Сергей Карасёв

Представлен маршрутизатор Cisco 8223 с пропускной способностью 51,2 Тбит/с для распределённых ИИ-кластеровКомпания Cisco анонсировала высокопроизводительную систему маршрутизации Cisco 8223, предназначенную для формирования масштабных ИИ-кластеров на базе географических распределённых дата-центров. Утверждается, что такие платформы способны обрабатывать более 20 млрд пакетов в секунду и обеспечивать общую пропускную способность до 3 Эбит/с. При подобных развёртываниях расстояние между ЦОД-площадками может достигать 1000 км. В основу Cisco 8223 положена ASIC собственной разработки Silicon One P200. Это, как утверждается, первый в отрасли полнодуплексный процессор маршрутизации с пропускной способностью 51,2 Тбит/с. Поддерживается гибкая конфигурация портов в режимах 10/25/40/50/100/200/400/800GbE. Заявлена совместимость со стандартами 802.1d, 802.1p, 802.1q, 802.1ad. Новая система маршрутизации представлена в вариантах 8223-64EF (OSFP) и 8223-64E (QSFP). Устройства выполнены в форм-факторе 3U и оснащены 64 портами 800G. Суммарная пропускная способность достигает 51,2 Тбит/с. Маршрутизаторы несут на борту процессор AMD с восемью вычислительными ядрами, который функционирует в тандеме с 64 Гбайт оперативной памяти. Установлен SSD вместимостью 128 Гбайт. На фронтальную панель выведены консольный порт RS-232, сетевые порты управления 10G SFP+ и 1GbE RJ45, порт QSFP28 PIE и разъём USB Type-C. Установлены четыре блока питания мощностью 3000 Вт. В системе охлаждения задействованы семь вентиляторов. Габариты составляют 132,1 × 439,6 × 640,8 мм, масса — 31,75 кг. Cisco говорит о развитых средствах обеспечения безопасности. В частности, предусмотрены средства непрерывного мониторинга и шифрования данных на полной скорости с использованием устойчивых постквантовых алгоритмов. При объединении в одной инфраструктуре тысяч маршрутизаторов Cisco 8223 может поддерживаться совместная работа миллионов высокопроизводительных ИИ-ускорителей. Это позволяет решать наиболее сложные задачи в области обучения больших языковых моделей и инференса. |

|