Материалы по тегу: ddos

|

15.12.2025 [10:10], Сергей Карасёв

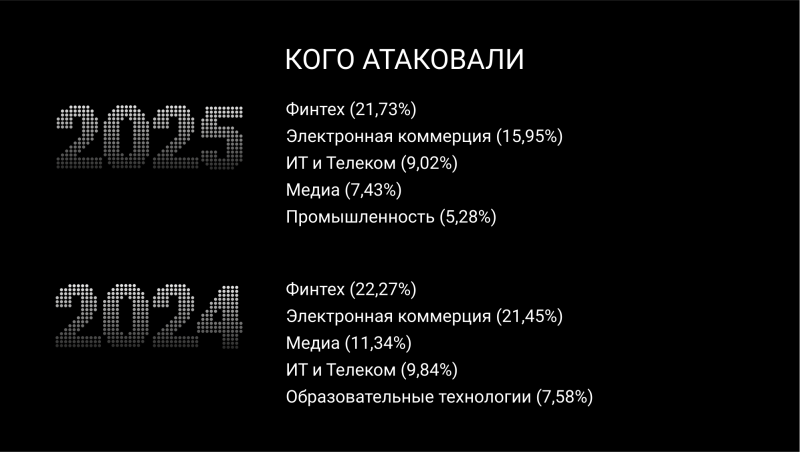

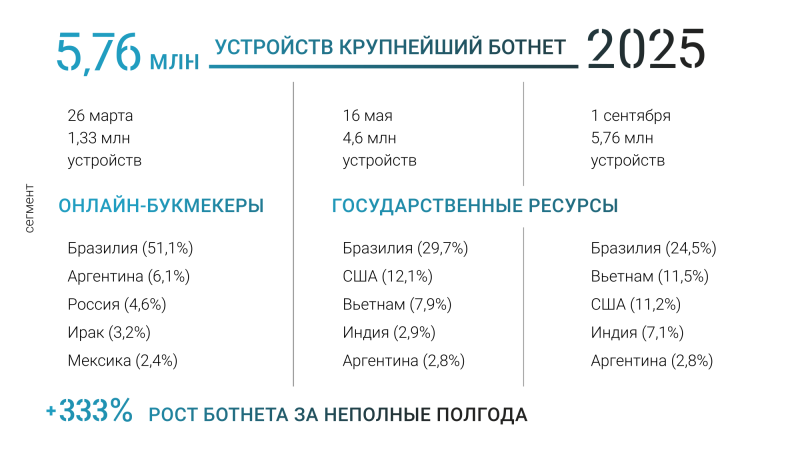

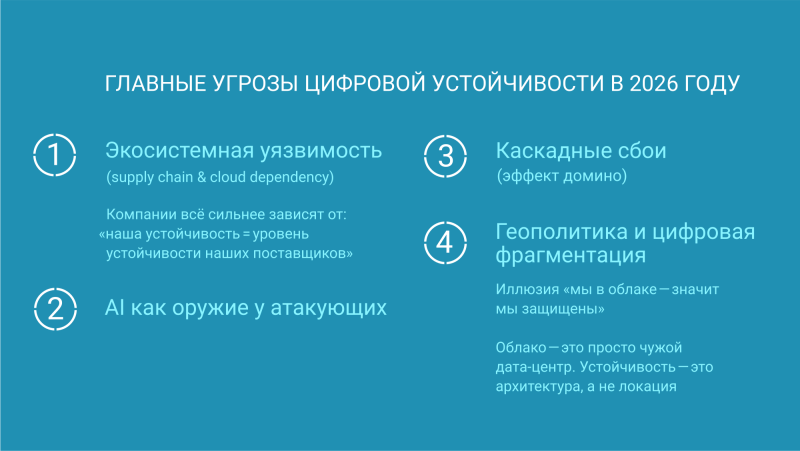

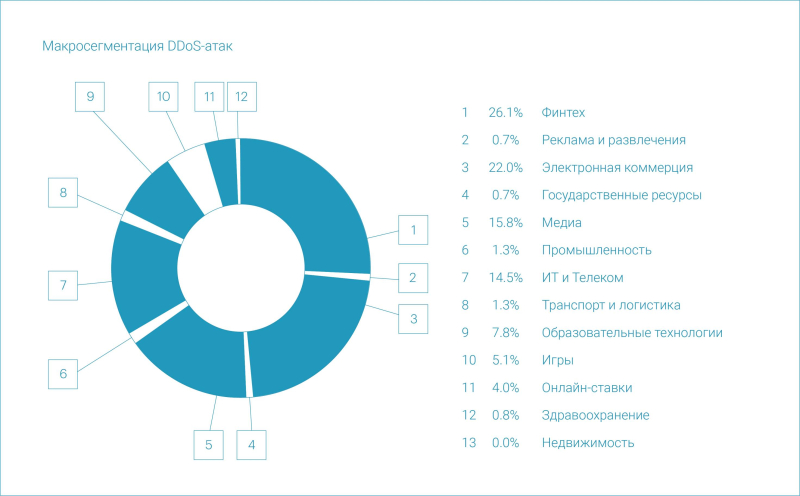

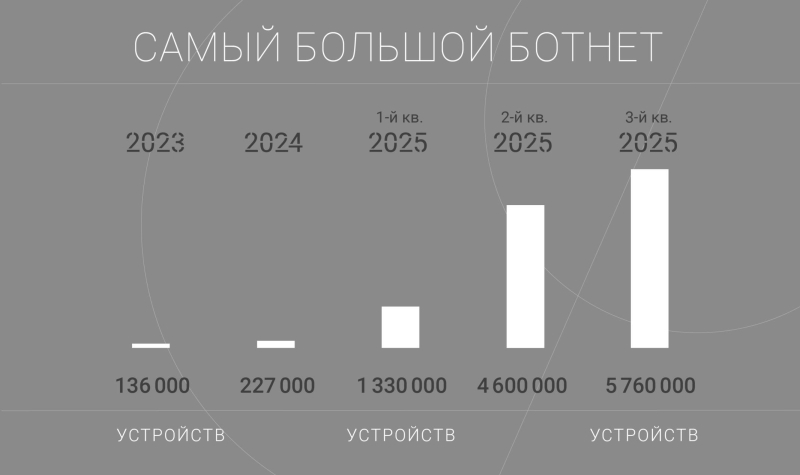

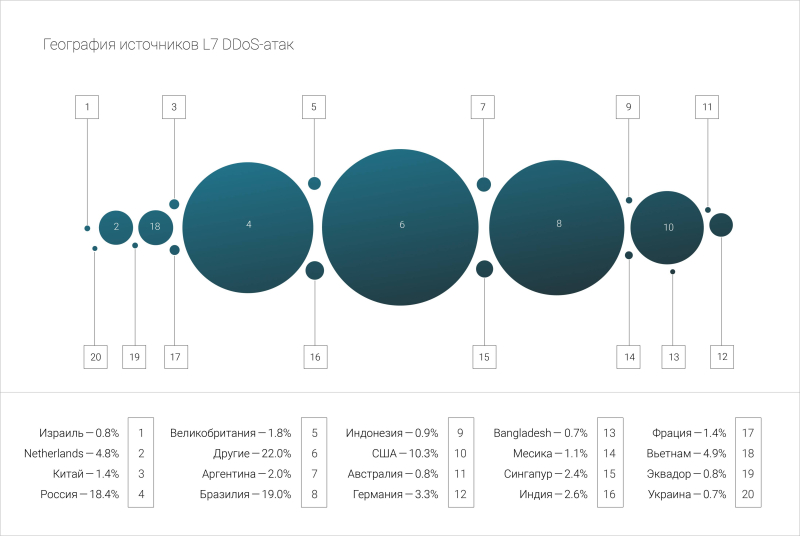

Curator подводит итоги 2025 года: рост числа DDoS-атак и повышение их интенсивностиКомпания Curator, специализирующаяся на обеспечении доступности интернет-ресурсов и нейтрализации DDoS-атак, зафиксировала основные тенденции 2025 года: заметный рост количества DDoS-атак и активности «плохих» ботов, сокращение длительности атак при повышении интенсивности, а также стремительный рост DDoS-ботнетов. Количество атак на сетевых уровнях увеличилось на 24,18 % по сравнению с 2024 годом. Самая мощная атака года в пике достигала 1,57 Тбит/с и была направлена на сегмент «Букмекерские конторы». На втором месте — атака мощностью 1,15 Тбит/с на «Онлайн-ритейл», на третьем — 1,03 Тбит/с на «Медиа, ТВ, радио и блогеры». Для сравнения, рекорд 2024 года составлял 1,14 Тбит/с. Наиболее часто в 2025 году атакам подвергались сегменты «Финтех» (21,73 %), «Электронная коммерция» (15,95 %), «ИТ и Телеком» (9,02 %), «Медиа» (7,43 %) и «Промышленность» (5,28 %). Доля промышленного сектора выросла на 357 %, тогда как доля сегмента «Образовательные технологии», входившего в Топ-5 годом ранее, сократилась на 79 %. Среди микросегментов лидировали «Онлайн-ритейл» (7,65 %), «Банки» (6,82 %), «Медиа, ТВ, радио и блогеры» (6,60 %), «Платежные системы» (6,44 %), а также «Рестораны и доставка еды» (4,73 %). Распределение по отраслям стало более равномерным: если в прошлом году на Топ-5 микросегментов приходилось 50,75 % L3–L4 атак, то в 2025 году лишь 32,23 %. Это говорит о том, что теперь атакующие проявляют интерес к более широкому спектру отраслей. В 2025 году Curator отслеживал стремительный рост крупного L7 DDoS-ботнета. В марте была зафиксирована первая крупная атака на сегмент «Онлайн-букмекеры», во время которой было заблокировано 1,33 млн IP-адресов. В мае во время атаки на «Государственные ресурсы» их количество выросло до 4,6 млн, а в сентябре — до 5,76 млн. Таким образом, за полгода данный ботнет вырос на 333 %. Пятёрка стран, которые в 2025 году служили основными источниками L7 DDoS-атак, была следующей: Россия (17,77 % от всех заблокированных IP-адресов), Бразилия (15,3 %), США (12,40 %), Вьетнам (5,45 %) и Нидерланды (3,90 %). Количество заблокированных запросов от «плохих» ботов в 2025 году выросло на 26 % по сравнению с предыдущим периодом. В среднем Curator блокировал 2,1 млрд бот-запросов в месяц против 1,69 млрд годом ранее. Наибольшая активность наблюдалась в сегментах «Онлайн-ритейл» (41,6 %)», «Онлайн-аптеки» (22,3 %) и «Онлайн-букмекеры» (15 %). На эти три направления приходится около 80 % всех зафиксированных атак ботов. Среди ключевых угроз цифровой устойчивости 2026 года специалисты Curator выделяют несколько направлений. Первая тенденция связана с геополитикой и цифровой фрагментацией. Иллюзия полной безопасности в облаке постепенно исчезает: облако — это всего лишь чужой дата-центр, устойчивость определяется архитектурой, а не местоположением данных. Во-вторых, активное применение искусственного интеллекта злоумышленниками. ИИ становится оружием атакующих, позволяя автоматизировать фишинговые и бот-атаки, обходить защиту и достоверно имитировать человеческие коммуникации. В частности, использование ИИ будет усиливать и масштабировать бот-атаки. Если раньше боты ограничивались массовыми автоматическими запросами, то теперь ИИ позволяет им достоверно имитировать действия и коммуникацию человека. Такие боты могут не только вести диалог, но и воспроизводить голос и видео, что делает возможным новые сценарии атак. Например, злоумышленники с помощью аудио-ботов могут совершать массовые звонки в колл-центры ритейлеров, подтверждая фиктивные заказы. В результате компании будут оплачивать рекламный трафик и нагрузку на инфраструктуру, не получая реальных клиентов. Третьим фактором риска становится растущая зависимость компаний от цепочек поставок. Цифровая экосистема становится настолько связанной, что устойчивость бизнеса напрямую определяется устойчивостью его партнёров и провайдеров. В частности, повышается вероятность эффекта домино и каскадных сбоев — когда инцидент у одного поставщика запускает цепную реакцию сбоев у его заказчиков и их клиентов. Кроме отдельных компаний, всё чаще мишенями злоумышленников становятся целые экосистемы. Благодаря распространению ИИ-инструментов и низкой стоимости организации атак злоумышленники получают возможность воздействовать на провайдеров сервисов доступности и безопасности. Подобные атаки сложнее реализовать, однако в случае успеха страдают сразу все клиенты сервиса — а это, как правило, значительная часть рынка. «В 2026 году устойчивость цифровых экосистем будет зависеть не столько от силы защиты, сколько от готовности к потере цифровых связей. Победят не те, кто лучше всего защищены, а те, кто лучше подготовлены к сбоям», — отметил генеральный директор Curator Дмитрий Ткачев.

18.10.2025 [21:46], Владимир Мироненко

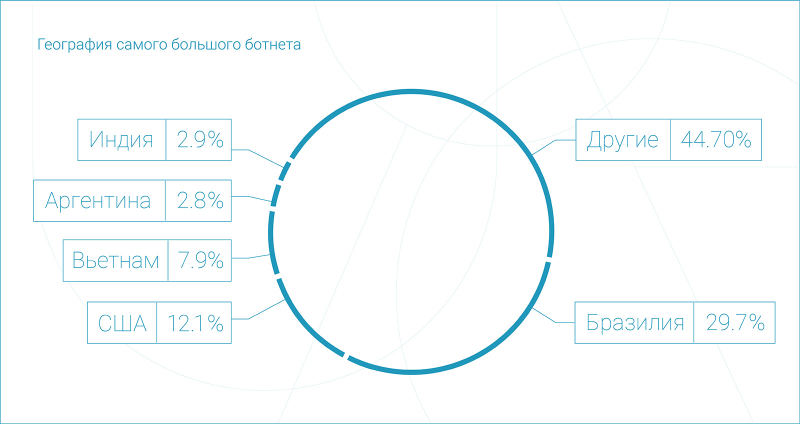

Curator: рекордный ботнет за полгода вырос вчетверо — до 5,8 млн устройствКомпания Curator (ранее Qrator Labs) опубликовала отчёт «DDoS, боты и BGP-инциденты в III квартале 2025 года: статистика и тренды», согласно которому в отчётном периоде больше всего DDoS-атак пришлось на сегменты «Финтех» (26,1 %), «Электронная коммерция» (22,0 %), «Медиа» (15,8 %) и «ИТ и Телеком» (14,5 %) — суммарно почти 78,3 % всех атак. Самая длительная DDoS-атака квартала продолжалась более девяти суток (225,9 ч). В среднем атака длилась 3370 с (около 56 мин.). Самая интенсивная L3–L4 DDoS-атака произошла 27 августа 2025 года, достигнув в пике 1,15 Тбит/с, что выше прошлогоднего рекорда в 1,14 Тбит/с. Она была направлена на организацию из сегмента «Онлайн-ритейл» и продолжалась всего несколько минут. Эта атака также была наиболее масштабной по максимальной скорости передачи пакетов: в пике — 174,7 Mpps. 1 сентября 2025 года была зафиксирована новая масштабная атака громадного DDoS-ботнета, впервые обнаруженного 26 марта 2025 года. В ходе ее отражения было заблокировано 5,76 млн IP-адресов. Для сравнения, в I квартале бот насчитывал 1,33 млн устройств, во II квартале — порядка 4,6 млн IP-адресов. То есть за неполные полгода бот вырос более чем в четыре раза. Атака была направлена на организацию из сегмента «Государственные ресурсы» и продолжалась около двух часов. В III квартале в рейтинге стран, которые чаще всего были источникам DDoS-атак на уровне приложений на первое место вышла Бразилия (19 %), на втором месте — Россия (18,4 %), третье место у США (10,3 %). После резкого роста «плохих» ботов во II квартале 2025 года (+31 %) в III квартале был отмечен резкий спад (–37 %), несмотря на заметный прирост количества защищаемых ресурсов. В основном затишье наблюдалось в летний период, а к сентябрю объём трафика «плохих» ботов снова вырос. Главным образом их атаки были нацелены на сегменты «Электронная коммерция» (42,79 %), «Онлайн-ставки» (21,71 %) и сегмент «Здравоохранение» (17,52 %), занявший третье место за счёт значительного объёма трафика на единственный ресурс.

15.09.2025 [22:46], Андрей Крупин

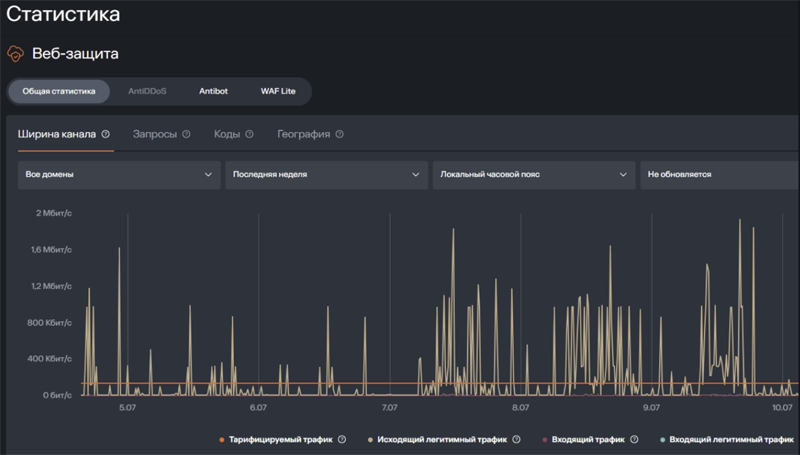

Компания «Солар» запустила бесплатную защиту от DDoS-атак для сайтов среднего и малого бизнесаКомпания «Солар» (дочернее предприятие «Ростелекома», работающее в сфере информационной безопасности) сообщила о расширении тарифной линейки системы облачной киберзащиты Solar Space и запуске бесплатной защиты от DDoS-атак для веб-площадок с посещаемостью до 5 тысяч пользователей в месяц. Бесплатный тариф предполагает доступ к входящему в состав Solar Space компоненту Web AntiDDoS, пропускная способность которого ограничена планкой в 1 Мбит/с. По словам разработчиков, этого достаточно для сайтов-визиток, блогов, онлайн-страниц для сбора заявок, небольших корпоративных ресурсов, начинающих интернет-магазинов и стартапов. Решение нейтрализует аномальные и вредоносные сетевые запросы, которые могут приводить к сбоям или недоступности веб-ресурса. Все действия системы защиты протоколируются и доступны для просмотра в личном кабинете облачного сервиса Solar Space. Там же формируются графики с отражёнными атаками.

Пользовательский интерфейс сервиса Web AntiDDoS (источник изображения: rt-solar.ru/space) Бесплатную защиту можно подключить самостоятельно в личном кабинете платформы — без привязки банковской карты. Воспользоваться услугой могут как физические и юридические лица, так и индивидуальные предприниматели, а также самозанятые. Для постановки ресурса под защиту необходимо выполнить верификацию домена (подтвердить права собственности) и произвести корректировку DNS-A-записи для перенаправления трафика с веб-сервера на центр фильтрации «Солара». Сам сервис Web AntiDDoS полностью автоматизирован и не предполагает никаких настроек. По данным экспертов «Солара», в 2024 году хакеры совершили 508 тысяч DDoS-атак на российские организации — это в два раза выше показателя годом ранее. Каждая подобная атака способна приостановить работу сайта, что может повлечь за собой переход клиентов к конкурентам и, как следствие, к недополученной прибыли. Ранее владельцы небольших веб-площадок для обеспечения бесплатной защиты от угроз использовали CDN-сервис американской компании Cloudflare, однако в ноябре 2024 года Роскомнадзор рекомендовал отечественному бизнесу отказаться от него для сохранения безопасности своих данных.

08.08.2025 [17:30], Андрей Крупин

Selectel зафиксировал двухкратный рост DDoS-атак на свою облачную IT-инфраструктуруПровайдер IT-инфраструктуры Selectel представил сведения о количестве инцидентов в I половине 2025 года, связанных с DDoS-атаками на облачную инфраструктуру компании и клиентские сервисы. Отчёт основан на анализе трафика системами защиты от DDoS-угроз, развёрнутыми в сетевой инфраструктуре дата-центров Selectel. За первые шесть месяцев 2025 года средства защиты Selectel отразили 61 212 атак, что почти вдвое больше, чем годом ранее (31 436 инцидентов). Ещё более заметным стал рост длительности атак — в 2,5 раза (с 3 895 до 9 652 часов) — это говорит о тенденции киберпреступных групп к осуществлению более продолжительных и повторяющихся атак, направленных на истощение сетевой инфраструктуры. При этом максимальная мощность атак сократилась: поток упал на 38,6 % (с 332 до 204 Гбит/с), а интенсивность — на 39,8 % (со 166 до 100 млн пакетов в секунду).

Источник инфографики: selectel.ru Средняя продолжительность одной атаки не превышала 10 минут, самый долгий инцидент был зафиксирован в апреле и длился 222 часа. Наиболее распространёнными типами атак стали TCP PSH/ACK Flood, TCP SYN Flood и UDP Flood, которые составили 76 % от общего числа инцидентов. «В сравнении с аналогичным периодом в 2024 году, кибератаки не только участились, но и стали дольше по продолжительности. Это говорит о том, что злоумышленники все чаще прибегают к повторным и затяжным атакам. Их подход изменился: вместо редких, но мощных ударов они теперь используют более частые, распределённые и менее интенсивные атаки, избегая резких скачков нагрузки. Эта смена тактики напрямую связана с резким ростом ботнетов. Если в 2024 году они насчитывали сотни тысяч устройств, то к 2025 их размер увеличился до нескольких миллионов. Непрерывные атаки низкой и средней интенсивности постепенно снижают производительность систем, но при этом могут оставаться незамеченными для защитных механизмов, настроенных на отражение мощных, но кратковременных угроз», — прокомментировал результаты исследования руководитель направления продуктовой безопасности в Selectel.

11.07.2025 [15:02], Владимир Мироненко

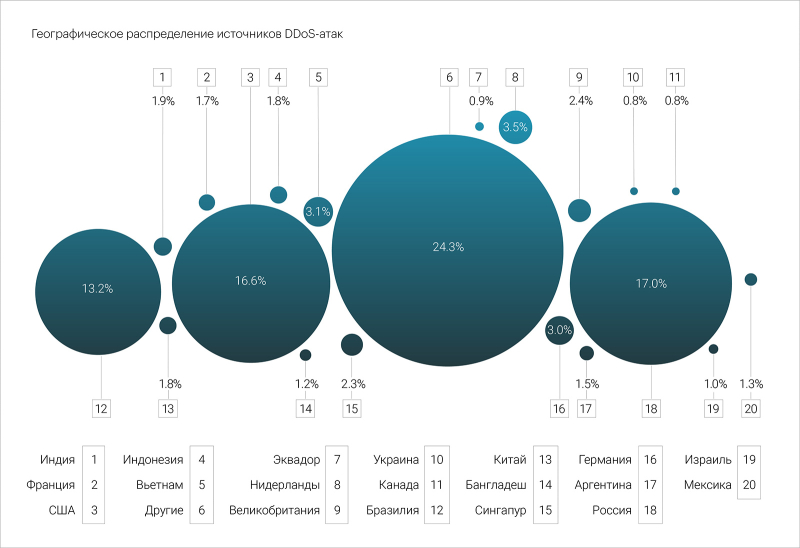

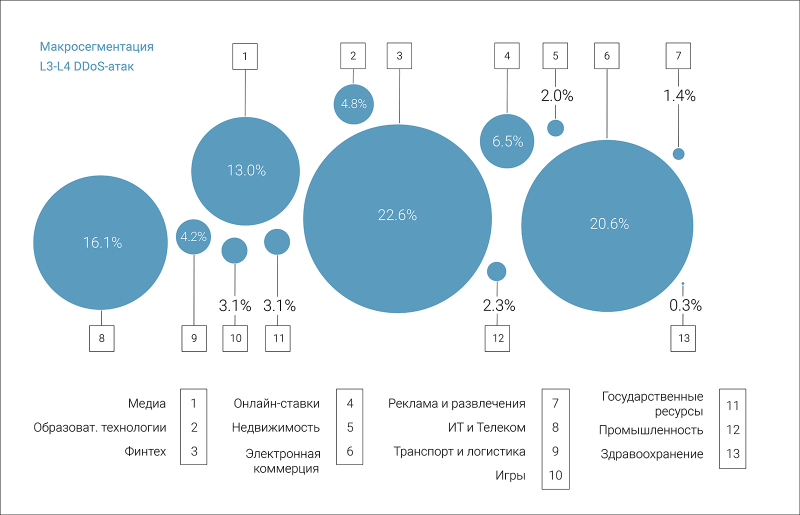

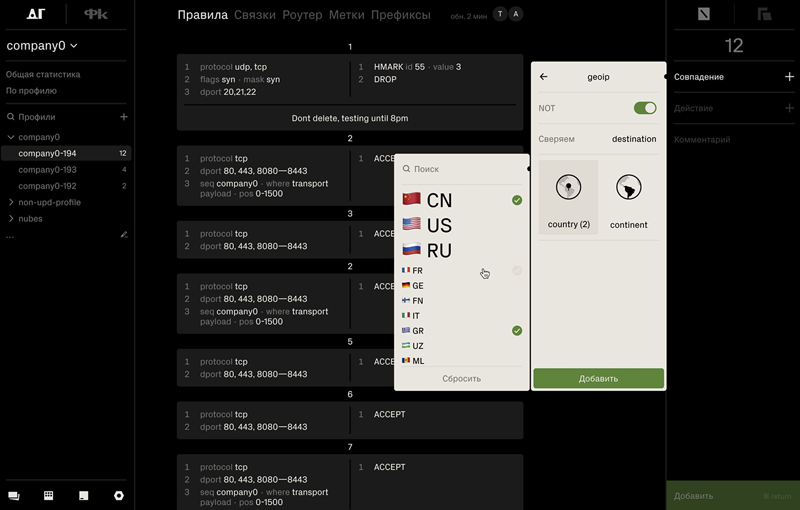

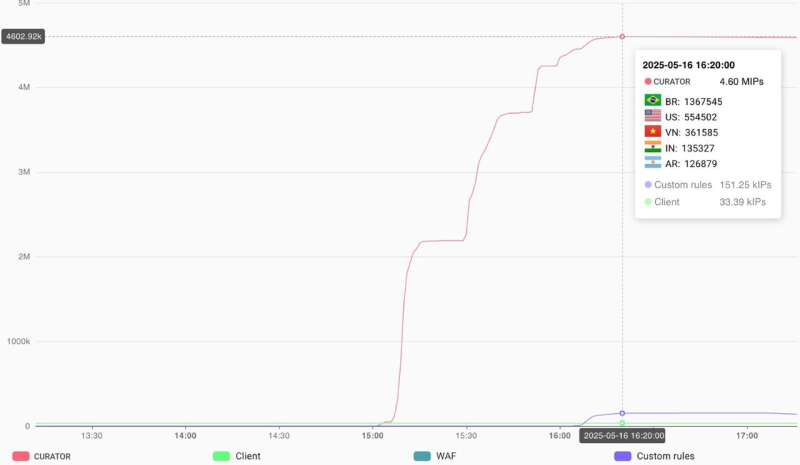

Curator: DDoS-атак во втором квартале стало в 1,5 раза больше, а рекордный ботнет вырос до 4,6 млн устройствКомпания Curator (ранее Qrator Labs) опубликовала отчёт, посвящённый статистике DDoS-атак, BGP-инцидентов и бот-активности во II квартале 2025 года, согласно которому общее число атак увеличилось на 43 % год к году. При это рост количество атак на уровне приложений (L7) был ещё больше — на 74 %. Чаще всего во II квартале DDoS-атакам на сетевом и транспортном уровне (L3–L4) подвергались сегменты «Финтех» (22,6 %), «Электронная коммерция» (20,6 %) и «ИТ и Телеком» (16,1 %), на которые пришлось 59,3 % от всех L3-L4 атак за этот период. Самая продолжительная атака в отчётном квартале была зафиксирована в микросегменте «Онлайн-букмекеры». Её продолжительность составила чуть более 4 суток — 96,5 часа. 16 мая исследователи зафиксировали новую атаку огромного ботнета, обнаруженного 26 марта 2025, которая в этот раз была направлена на организацию из сегмента «Государственные ресурсы» и продолжалась чуть больше часа. Если в марте ботнет состоял из 1,33 млн устройств, то в этот раз он включал в 3,5 раза больше устройств — порядка 4,6 млн IP-адресов. Чаще всего источниками DDoS-атак на уровне приложений в отчётном квартале были Россия (17 %) и США (16,6 %), третье место у Бразилии (13,2 %), значительно увеличившей долю за последний год. В исследовании также отмечен резкий рост трафика «плохих» ботов (+31 %), который значительно превысил прирост количества защищаемых ресурсов. Пик роста пришёлся на апрель-май, после чего в июне наступил некоторый спад. Главной целью «плохих» ботов во II квартале был сегмент «Электронная коммерция», доля которого выросла до 59,6 %. Далее по числу атак следуют сегменты «Онлайн-ставки» (16,5 %) и «Медиа» (9,6 %). На эти три сегмента пришлось более 85 % всего трафика «плохих» ботов.

01.07.2025 [17:47], Руслан Авдеев

DDoS-пункция: StormWall предупредила о взрывном росте «зондирующих» атакStormWall заявила о новом тренде в сфере информационной безопасности. В российском сегменте Сети при анализе данных клиентов компании зарегистрирован взрывной рост «зондирующих» DDoS-атак, используемых для изучения защиты компьютерных систем, сообщает пресс-служба компании. В мае 2025 года выявили более 450 тыс. таких атак, тогда как годом ранее речь шла лишь о 44 инцидентах такого рода. Тренд подтверждается и квартальными данными. Например, в I квартале 2025 года на короткие атаки такого типа приходилось 43,6 % от всех выявленных инцидентов. В I квартале 2024 года их доля была лишь 0,2 %. Атаки обычно длятся не более 15 мин. и используются для регистрации реакции защитных систем, уровня автоматизации компаний и «порогов срабатывания» при угрозах. Чаще всего это L7-атаки по HTTP(S), имитирующие поведение обычных пользователей, сообщают в компании. Такие атаки довольно сложно обнаружить, поскольку традиционные фильтры или WAF могут не среагировать. Узнать о них можно по некоторым косвенным признакам. Например, регистрируются повторяющиеся короткие «всплески» трафика, повторяющиеся HTTP-флуды с ограниченным числом IP, необычные RPS-пики без длительной нагрузки, неожиданные перебои в работе API, frontend-сервисов на 5-10 минут. Другими словами, речь идёт о событиях, которые и без того происходят время от времени.

Источник изображения: Rohan/unsplash.com В случае выявления атак компания рекомендует усилить мониторинг инфраструктуры на всех уровнях, самостоятельно сымитировать атаку или заказать пентест, переобучить поведенческую модель защиты и подготовиться к возможной масштабной атаке, которая будет проводиться с учётом полученных злоумышленниками «разведданных». В StormWall предупреждает, что игнорировать зондирующие атаки опасно. При бездействии не исключён удар в выявленное уязвимое место. В марте компания сообщала, что DDoS-атаки на API в IV квартале 2024 года в России выросли в два раза — под прицелом ритейл и банки. В июне StormWall обещала обеспечить защиту некоторых клиентов. В частности, защитить Selectel от DDoS-атак любой сложности.

10.06.2025 [13:30], Владимир Мироненко

StormWall обеспечит защиту клиентов Selectel от DDoS-атак любой сложностиРоссийский разработчик инновационных решений по защите от DDoS-атак StormWall и ведущий независимый провайдер сервисов IT-инфраструктуры Selectel объявили о партнёрстве. В рамках сотрудничества StormWall и Selectel предоставят клиентам защиту от DDoS-атак любой сложности. Теперь на ресурсах провайдера доступны решения вендора для защиты сайтов, сетей и сервисов. По данным аналитического центра StormWall, в I квартале 2025 года количество DDoS-атак в России выросло на 62 % по сравнению с I кварталом 2024 года. Эту статистику подтверждает и собственная аналитика Selectel: по данным провайдера, количество и интенсивность атак стремительно растёт — во втором полугодии 2024 число инцидентов увеличилось в 2,5 раза относительно первой половины года. Всего за прошлый год силами Selectel было отражено более 112 000 атак, направленных на IT-инфраструктуру клиентов. В такой ситуации для провайдеров IT-инфраструктуры становится особенно важно предоставить клиентам надёжную защиту от современных киберугроз. Эффективно противостоять DDoS-атакам можно только с помощью специализированных решений. «Рост числа угроз в области информационной безопасности оказывает значительное влияние на IT рынок. Увеличение числа кибератак, включая DDoS и целевые взломы, заставляет компании искать более надёжные способы защиты данных. Для нас важно обеспечивать бесперебойную работу ресурсов наших клиентов в условиях постоянно растущих и усиливающихся внешних угроз. Сотрудничество со StormWall позволит нам расширить спектр доступных клиентам решений по защите IТ-инфраструктуры, и дополнительно усилить её безопасность за счет профессиональных сервисов и экспертизы нового партнёра», — отметил Антон Ведерников, руководитель направления продуктовой безопасности Selectel. Сотрудничество Selectel и StormWall — это объединение опыта и технологической экспертизы двух компаний. Совместно партнёры предлагают рынку востребованное решение: комплексную защиту от DDoS-атак, включая фильтрацию на уровне L7, с возможностью быстрого подключения и удобным управлением. «Партнёрство Selectel и StormWall — это синергия надёжного облака и передовой защиты от DDoS. Вместе мы предоставляем компаниям максимальную отказоустойчивость их веб-ресурсов. Интегрируя сервисы StormWall для комплексной защиты клиентов в свой портфель услуг, наш партнёр демонстрирует, что масштабируемость и безопасность — это ключевые приоритеты для лидеров облачного рынка. Благодаря такому сотрудничеству ещё больше компаний в России могут получить мощную и проверенную защиту, причем без необходимости сложных интеграций», — подчеркнул Антон Барсай, руководитель отдела по работе с партнерами StormWall.

28.05.2025 [18:11], Андрей Крупин

ИИ-защита на лету: Servicepipe DosGate получил модуль Autopilot для анализа и фильтрации DDoS-атакРоссийская компания Servicepipe сообщила о включении в состав системы противодействия DDoS-атакам DosGate модуля Autopilot, использующего технологии искусственного интеллекта для анализа вредоносного трафика и автоматического формирования правил фильтрации сетевых пакетов без участия ИБ-специалиста. По словам разработчика, Autopilot — первый на отечественном рынке продукт, который сам пишет защитные правила во время DDoS‑атаки. На глобальном уровне аналогичные сервисы есть у израильской Radware и американских Cloudflare и Akamai, но их функциональность узконаправлена, утверждают эксперты. Autopilot интегрирован в адаптивную систему защиты DosGate и функционирует на базе поведенческого анализа, сигнатур и собственных rate-limit-метрик. В момент атаки модуль автоматически определяет её вектор, подбирает необходимые меры и генерирует набор взаимосвязанных правил. Решение о предложенных правилах принимает сетевой инженер, если он согласен с рекомендациями — новые правила фильтрации тут же вступают в силу. Система блокирует ботнеты, флуды, все типы амплификаций, противодействуя широкому спектру DDoS-угроз, включая сложные многовекторные атаки.

Интерфейс DosGate (источник изображения: servicepipe.ru) «В отличие от большинства решений на рынке, где администратор вынужден вручную собирать дампы и прописывать фильтры, DosGate Autopilot может делать всё сам. Это не контрмера «на всякий случай» и не базовый Access Control List, а живой механизм, который понимает трафик, создаёт под него правила и расставляет их в нужном порядке, чтобы остановить атаку сразу», — поясняют в компании Servicepipe. DosGate Autopilot прошёл все необходимые процессы тестирования, отладки и контроля качества, Продукт готов к промышленному использованию и доступен для интеграции в любые инфраструктуры — от банковских сетей до облачных платформ, говорит компания.

21.05.2025 [22:58], Владимир Мироненко

Curator отразила атаку крупнейшего в истории DDoS-ботнета из 4,6 млн устройствКомпания Curator (ранее Qrator Labs) сообщила об успешной нейтрализации атаки самого крупного за всю историю наблюдений DDoS-ботнета, состоявшего из 4,6 млн устройств. Для сравнения, самый большой DDoS-ботнет, выявленный в прошлом году, состоял из 227 тыс. устройств, а крупнейший ботнет, зафиксированный в 2023 году — из 136 тыс. устройств. По данным Curator, 16 мая 2025 года атаке подверглась организация из сегмента «Государственные ресурсы», микросегмент — «Общественные организации». Атака проводилась в несколько этапов. На первом этапе в ней было задействовано порядка 2 млн устройств. На втором этапе ботнет пополнился ещё 1,5 млн устройств, а на третьем этапе количество устройств достигло 4,6 млн. Как полагают аналитики Curator, преступники в итоге задействовали все имеющиеся ресурсы. Большая часть устройств, входивших в ботнет, была из Южной и Северной Америки. Около 1,37 млн заблокированных во время атаки IP-адресов (30 % всего ботнета), были зарегистрированы в Бразилии, порядка 555 тыс. были из США, 362 тыс. — из Вьетнама, 135 тыс. — из Индии и 127 тыс. — из Аргентины.

Источник изображения: Curator В Curator сообщили, что с этим ботнетом они сталкивались ранее в этом году, но тогда он включал всего 1,33 млн IP-адресов. Ботнет таких размеров может генерировать десятки миллионов запросов в секунду, что несёт угрозу выхода из строя атакуемых серверов в случае неудовлетворительной организации защиты. По словам Curator, такую атаку может выдержать не каждый провайдер DDoS-защиты, «что потенциально может поставить под угрозу доступность ресурсов всех клиентов одновременно».

25.04.2025 [20:32], Владимир Мироненко

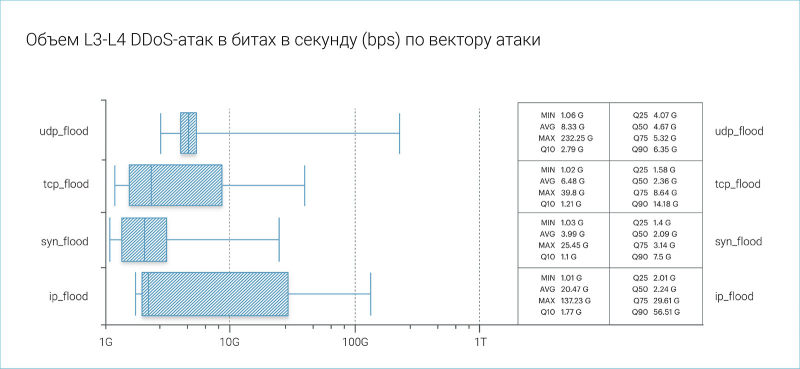

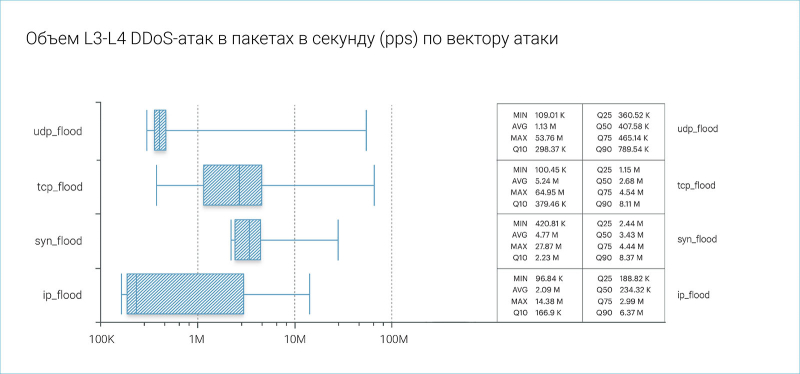

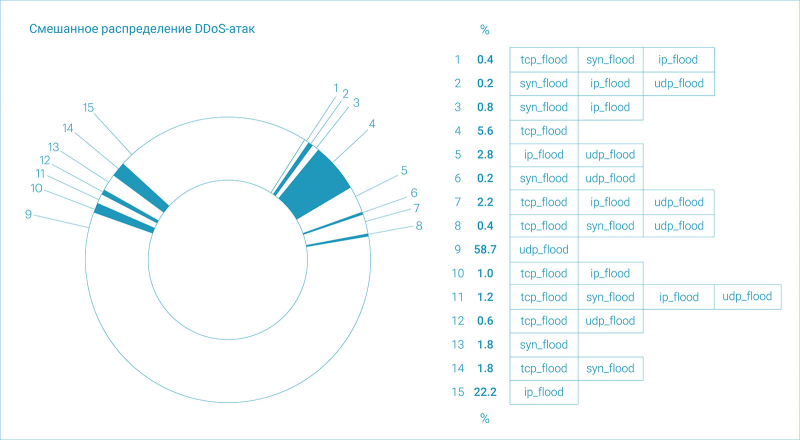

Curator: в I квартале количество DDoS-атак выросло более чем вдвое, а рекордный ботнет «захватил» сразу 1,33 млн устройствКомпания Curator (ранее Qrator Labs) опубликовала отчёт, посвящённый статистике DDoS-атак, BGP-инцидентов и бот-активности в I квартале 2025 года. В I квартале 2025 года был зафиксирован рост DDoS-атак на сетевом и транспортном уровне (L3–L4) интенсивностью более 1 Гбит/с на 110 %. Число мультивекторных атак увеличилось не так сильно (+20,8 %), поэтому их доля в общем количестве сократилась год к году почти вдвое — с 22,8 до 11,7 %. Распределение по «чистым» векторам без учёта смешанных выглядит следующим образом: по-прежнему лидирует UDP flood, на который пришлось более половины всех L3–L4 DDoS-атак (56,5 %). За ним следуют IP fragmentation flood (26,2 %), TCP flood (11,5 %) и SYN flood (5,8 %). Что примечательно, в I квартале не было зафиксировано ни одной ICMP flood-атаки.

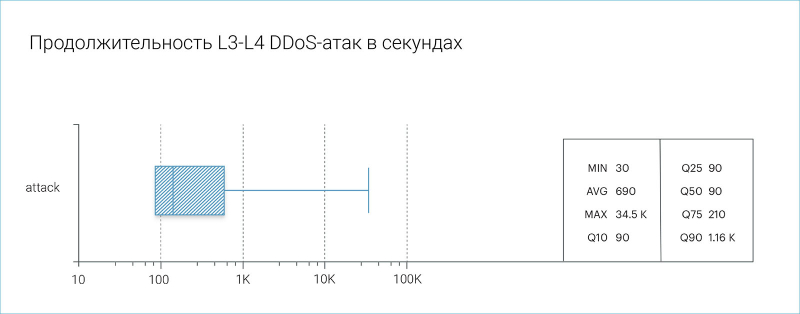

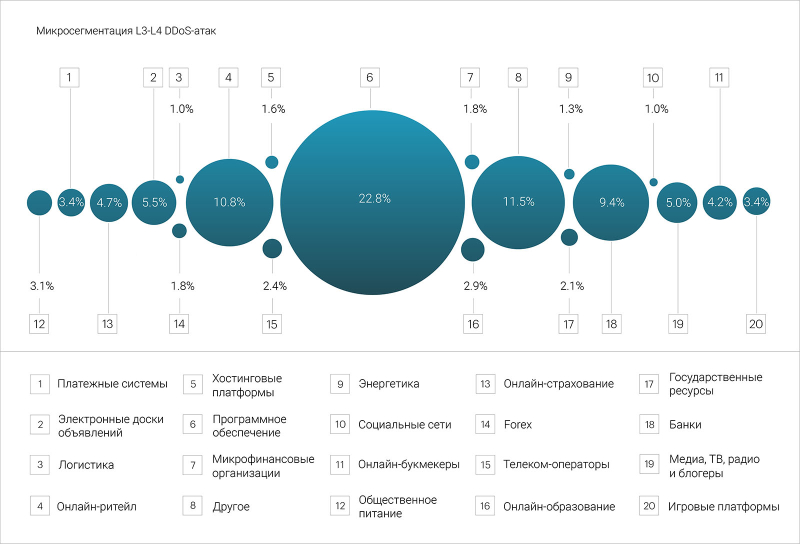

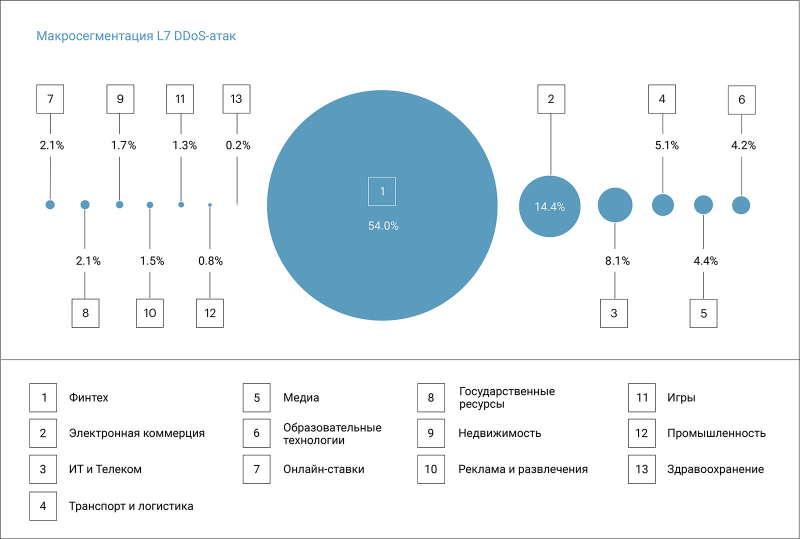

Источник изображений: Curator Самая длительная DDoS-атака в I квартале продолжалась лишь около 9,6 часа. Это была атака UDP flood на организацию из сегмента «Промышленность», микросегмент «Нефть и газ». Для сравнения, рекорд по продолжительности атаки в 2024 году — 19 дней или 463,9 часа (микросегмент «Онлайн-ретейл»). Второе место по продолжительности заняла атака на сегменет «Электронные доски объявлений» (5 часов). Далее следуют атаки на микросегменты «Телеком-операторы» (2,2 часа), «Онлайн-страхование» (1,5 часа) и «Медиа, ТВ, радио и блогеры» (1,3 часа). Средняя продолжительность атак упала с 71,7 мин в прошлом году до 11,5 мин, а медианное значение снизилось со 150 до 90 с. Наиболее интенсивная атака за квартал имела в пике битрейт 232 Гбит/с. Это была атака UDP flood на сегмент «Онлайн-букмекеры». Для сравнения, самая интенсивная атака в I квартале 2024 имела битрейт 882 Гбит/с, а по итогам года — 1140 Гбит/с. На втором месте по интенсивности была атака на «Онлайн-страхование» (134 Гбит/с). Далее следуют «Развлекательные порталы» (132 Гбит/с), «Электронные доски объявлений» (129 Гбит/с) и «Онлайн-ретейл» (117 Гбит/с). Максимальная скорость передачи пакетов составила 65 Mpps (микросегмент «Банки»), тогда как годом ранее в аналогичном квартале этот показатель был равен 179 Mpps, что является рекордным значением за весь 2024 год. На втором месте по этому показателю находятся «Онлайн-букмекеры» (54 Mpps), далее — «Платёжные системы» (33 Mpps), «Онлайн-страхование» (28 Mpps) и «Хостинговые платформы» (17 Mpps). Вместе с тем исследователи отметили, что говорить о снижении интенсивности атак не приходится, поскольку медианные значения битрейта и скорости передачи заметно выше уровней прошлого года. Например, для атак типа UDP flood медианный битрейт вырос на 190 %, а скорость передачи пакетов — на 75 %. Больше всего L3–L4 DDoS-атак — порядка 70 % всех атак уровня L3–L4 в I квартале — было направлено на сегменты «ИТ и Телеком» (26,8 %), «Финтех» (22,3 %) и «Электронная коммерция» (21,5 %). В разрезе микросегментов чаще всего атаковали «Программное обеспечение» (22,8 %), «Онлайн-ритейл» (10,8 %), «Банки» (9,4 %), «Электронные доски объявлений» (5,5 %), а также «Медиа, ТВ, радио и блогеры» (5,0 %). На них приходится более половины всех L3-L4 атак. На уровне приложений (L7) больше всего DDoS-атак было направлено на макросегмент «Финтех», доля которого увеличилась с 22,6 % от общего количества атак в I квартале 2024 года до 54,0 % в отчётном квартале. На втором месте по числу атак — «Электронная коммерция» с долей 14,4 %, на третьем — «ИТ и Телеком» (8,1 %). В разрезе микросегментов чаще всего атаковали «Банки», где доля атак увеличилась за год с 13,7 до 31,6 %. За ним следуют «Платёжные системы» (12,2 %), «Онлайн-ретейл» (7,1 %), «Микрофинансовые организации» (5,4 %) и «Программное обеспечение» (4,2 %). Самая большая доля L7 DDoS-атак пришлась на атаки класса Request Rate Patterns (34,6 %), которые характеризуются частотой запросов, отличающейся от ожидаемого поведения легитимного пользователя. Второе место у атак класса Rotating Client Secondary Attributes (22,9 %) — атаки с необычным набором заголовков в запросе. На третьем месте — атаки Abnormal URL Traversal (16,7 %), предлагающие действия, которые легитимные пользователи часто даже не в состоянии выполнить. Наиболее длительные L7 DDoS-атак были нацелены на организацию из микросегмента «Криптобиржи». Одна из них продолжалась 22 часа, вторая — 30 часов. Третья по продолжительности атака была направлена на микросегмент «Программное обеспечение» и длилась 18,7 часа. Для сравнения, наиболее длительная L7 DDoS-атака в 2024 году продолжалась около 49 часов. Как и в 2024 году в тройку стран, которые чаще всего служили источниками L7 DDoS-атак, вошли Россия (28,2 %), США (14,4 %) и Бразилия (6,1 %). Исследователи зафиксировали 26 марта атаку огромного DDoS-ботнета, который состоял из 1,33 млн устройств. Это почти в 6 раз больше, чем в самом крупном DDoS-ботнете 2024 года (227 тыс. устройств) и почти в 10 раз больше, чем у рекордсмена 2023 года (136 тыс. устройств). Его атака была направлена на организацию из микросегмента «Онлайн-букмекеры» и продолжалась 2,5 часа. В состав ботнета входили преимущественно устройства в Бразилии (51,1 %), Аргентине (6,1 %), России (4,6 %), Ираке (3,2 %) и Мексике (2,4 %). Также в исследовании приведена статистика борьбы с «плохими» ботами — автоматизированными системами, которые под видом настоящих пользователей пытаются взаимодействовать с сайтами с целью сбора данных, накрутки каких-либо параметров и т.д. В I квартале был зафиксирован рост количества заблокированных запросов «плохих» ботов как по сравнению с предыдущим кварталом (+5,7 %), так и год к году (+3,9 %). Наибольшее число атак «плохих» ботов была нацелена на сегменты «Онлайн-ретейл» (40,7 % всего количества), «Онлайн-букмекеры» (13 %), «Недвижимость» (8,2 %), «Онлайн-аптеки» (4,8 %), «Логистика» (3,3 %) и «Банки» (0,6 %). На них пришлось более двух третей всех зафиксированных атак «плохих» ботов. Чаще всего использовались скриптовые боты (53,5 %). На втором месте API-боты (39,8 %), на третьем — браузерные боты (6,7 %). |

|