Компания Curator (ранее Qrator Labs) опубликовала отчёт, посвящённый статистике DDoS-атак, BGP-инцидентов и бот-активности в I квартале 2025 года.

В I квартале 2025 года был зафиксирован рост DDoS-атак на сетевом и транспортном уровне (L3–L4) интенсивностью более 1 Гбит/с на 110 %. Число мультивекторных атак увеличилось не так сильно (+20,8 %), поэтому их доля в общем количестве сократилась год к году почти вдвое — с 22,8 до 11,7 %.

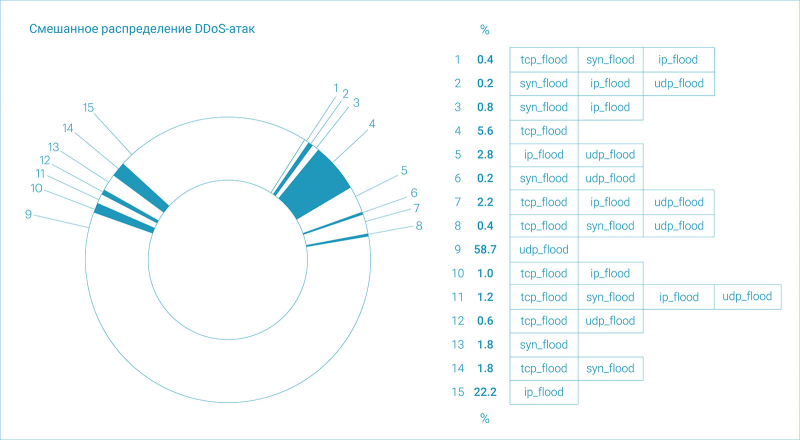

Распределение по «чистым» векторам без учёта смешанных выглядит следующим образом: по-прежнему лидирует UDP flood, на который пришлось более половины всех L3–L4 DDoS-атак (56,5 %). За ним следуют IP fragmentation flood (26,2 %), TCP flood (11,5 %) и SYN flood (5,8 %). Что примечательно, в I квартале не было зафиксировано ни одной ICMP flood-атаки.

Источник изображений: Curator

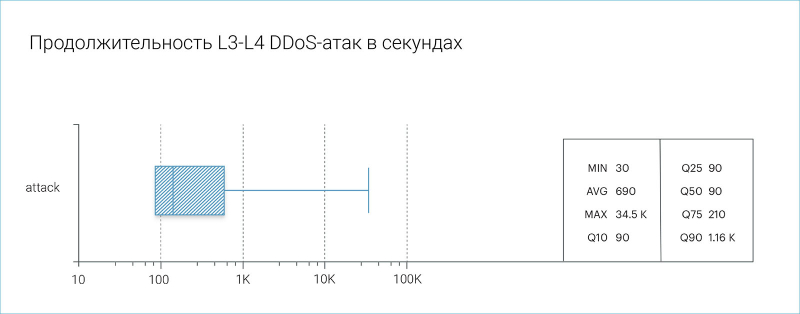

Самая длительная DDoS-атака в I квартале продолжалась лишь около 9,6 часа. Это была атака UDP flood на организацию из сегмента «Промышленность», микросегмент «Нефть и газ». Для сравнения, рекорд по продолжительности атаки в 2024 году — 19 дней или 463,9 часа (микросегмент «Онлайн-ретейл»).

Второе место по продолжительности заняла атака на сегменет «Электронные доски объявлений» (5 часов). Далее следуют атаки на микросегменты «Телеком-операторы» (2,2 часа), «Онлайн-страхование» (1,5 часа) и «Медиа, ТВ, радио и блогеры» (1,3 часа). Средняя продолжительность атак упала с 71,7 мин в прошлом году до 11,5 мин, а медианное значение снизилось со 150 до 90 с.

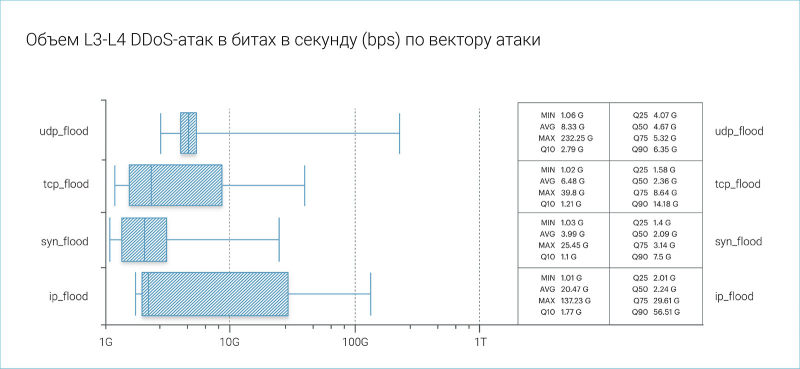

Наиболее интенсивная атака за квартал имела в пике битрейт 232 Гбит/с. Это была атака UDP flood на сегмент «Онлайн-букмекеры». Для сравнения, самая интенсивная атака в I квартале 2024 имела битрейт 882 Гбит/с, а по итогам года — 1140 Гбит/с.

На втором месте по интенсивности была атака на «Онлайн-страхование» (134 Гбит/с). Далее следуют «Развлекательные порталы» (132 Гбит/с), «Электронные доски объявлений» (129 Гбит/с) и «Онлайн-ретейл» (117 Гбит/с).

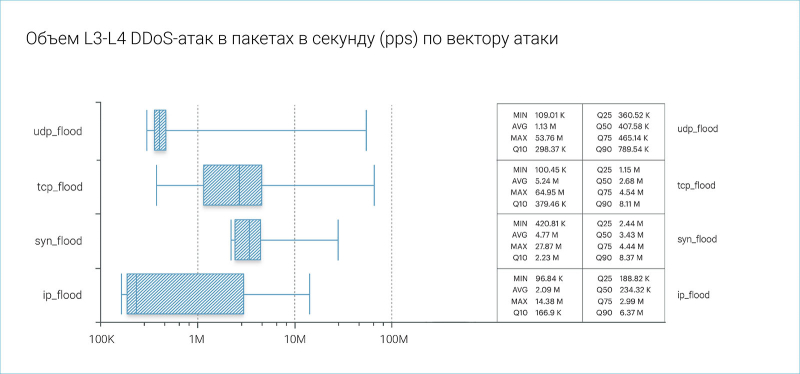

Максимальная скорость передачи пакетов составила 65 Mpps (микросегмент «Банки»), тогда как годом ранее в аналогичном квартале этот показатель был равен 179 Mpps, что является рекордным значением за весь 2024 год. На втором месте по этому показателю находятся «Онлайн-букмекеры» (54 Mpps), далее — «Платёжные системы» (33 Mpps), «Онлайн-страхование» (28 Mpps) и «Хостинговые платформы» (17 Mpps).

Вместе с тем исследователи отметили, что говорить о снижении интенсивности атак не приходится, поскольку медианные значения битрейта и скорости передачи заметно выше уровней прошлого года. Например, для атак типа UDP flood медианный битрейт вырос на 190 %, а скорость передачи пакетов — на 75 %.

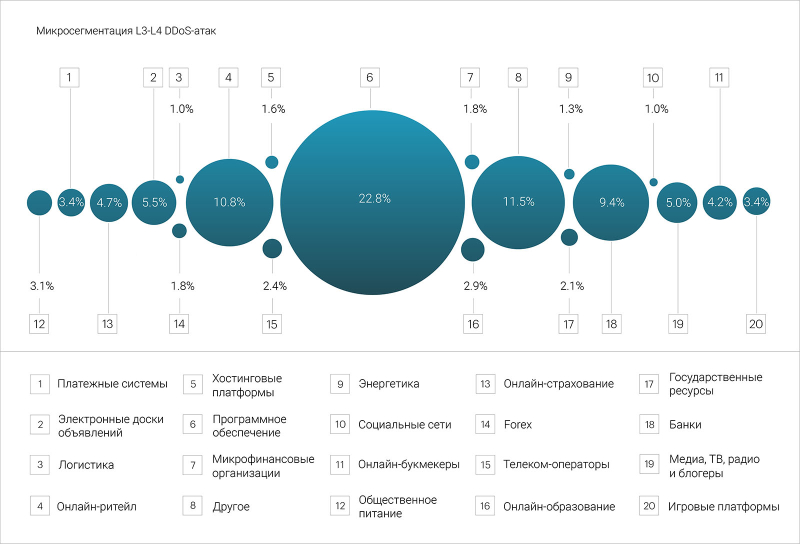

Больше всего L3–L4 DDoS-атак — порядка 70 % всех атак уровня L3–L4 в I квартале — было направлено на сегменты «ИТ и Телеком» (26,8 %), «Финтех» (22,3 %) и «Электронная коммерция» (21,5 %). В разрезе микросегментов чаще всего атаковали «Программное обеспечение» (22,8 %), «Онлайн-ритейл» (10,8 %), «Банки» (9,4 %), «Электронные доски объявлений» (5,5 %), а также «Медиа, ТВ, радио и блогеры» (5,0 %). На них приходится более половины всех L3-L4 атак.

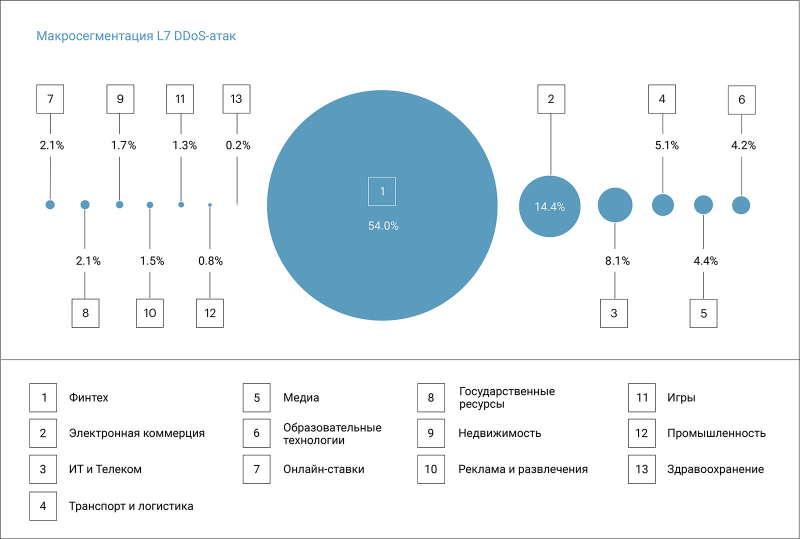

На уровне приложений (L7) больше всего DDoS-атак было направлено на макросегмент «Финтех», доля которого увеличилась с 22,6 % от общего количества атак в I квартале 2024 года до 54,0 % в отчётном квартале. На втором месте по числу атак — «Электронная коммерция» с долей 14,4 %, на третьем — «ИТ и Телеком» (8,1 %). В разрезе микросегментов чаще всего атаковали «Банки», где доля атак увеличилась за год с 13,7 до 31,6 %. За ним следуют «Платёжные системы» (12,2 %), «Онлайн-ретейл» (7,1 %), «Микрофинансовые организации» (5,4 %) и «Программное обеспечение» (4,2 %).

Самая большая доля L7 DDoS-атак пришлась на атаки класса Request Rate Patterns (34,6 %), которые характеризуются частотой запросов, отличающейся от ожидаемого поведения легитимного пользователя. Второе место у атак класса Rotating Client Secondary Attributes (22,9 %) — атаки с необычным набором заголовков в запросе. На третьем месте — атаки Abnormal URL Traversal (16,7 %), предлагающие действия, которые легитимные пользователи часто даже не в состоянии выполнить.

Наиболее длительные L7 DDoS-атак были нацелены на организацию из микросегмента «Криптобиржи». Одна из них продолжалась 22 часа, вторая — 30 часов. Третья по продолжительности атака была направлена на микросегмент «Программное обеспечение» и длилась 18,7 часа. Для сравнения, наиболее длительная L7 DDoS-атака в 2024 году продолжалась около 49 часов. Как и в 2024 году в тройку стран, которые чаще всего служили источниками L7 DDoS-атак, вошли Россия (28,2 %), США (14,4 %) и Бразилия (6,1 %).

Исследователи зафиксировали 26 марта атаку огромного DDoS-ботнета, который состоял из 1,33 млн устройств. Это почти в 6 раз больше, чем в самом крупном DDoS-ботнете 2024 года (227 тыс. устройств) и почти в 10 раз больше, чем у рекордсмена 2023 года (136 тыс. устройств). Его атака была направлена на организацию из микросегмента «Онлайн-букмекеры» и продолжалась 2,5 часа. В состав ботнета входили преимущественно устройства в Бразилии (51,1 %), Аргентине (6,1 %), России (4,6 %), Ираке (3,2 %) и Мексике (2,4 %).

Также в исследовании приведена статистика борьбы с «плохими» ботами — автоматизированными системами, которые под видом настоящих пользователей пытаются взаимодействовать с сайтами с целью сбора данных, накрутки каких-либо параметров и т.д. В I квартале был зафиксирован рост количества заблокированных запросов «плохих» ботов как по сравнению с предыдущим кварталом (+5,7 %), так и год к году (+3,9 %).

Наибольшее число атак «плохих» ботов была нацелена на сегменты «Онлайн-ретейл» (40,7 % всего количества), «Онлайн-букмекеры» (13 %), «Недвижимость» (8,2 %), «Онлайн-аптеки» (4,8 %), «Логистика» (3,3 %) и «Банки» (0,6 %). На них пришлось более двух третей всех зафиксированных атак «плохих» ботов. Чаще всего использовались скриптовые боты (53,5 %). На втором месте API-боты (39,8 %), на третьем — браузерные боты (6,7 %).

Источник: