Материалы по тегу: шифрование

|

06.07.2025 [16:23], Руслан Авдеев

Let's Encrypt начал выдавать бесплатные сертификаты для IP-адресов, но нужно это немногимУдостоверяющий центр Let's Encrypt начал выдачу сертификатов для IP-адресов. PositiveSSL, Sectigo и GeoTrust тоже могут выдавать TLS/SSL для IP-адресов, но за $40-$90/год, тогда как Let's Encrypt делает это бесплатно, сообщает The Register. Благодаря этому владельцы ресурсов в Сети смогут предложить безопасное соединение, привязанное к «числовому» адресу ресурса, избегая расходов на доменное имя. Общедоступным сервис станет до конца 2025 года. Впрочем, никаких веских причин использовать IP-адреса при обращении к ресурсам у большинства пользователей нет. Логичнее и привычнее использовать DNS. Кроме того, в отношении доменных имён установлены правила арбитража, существует единая политика Uniform Domain Name Dispute Resolution Policy (UDRP), а споры относительно IP-адресов могут быть очень запутанными.

Источник изображения: FlyD/unsplash.com Тем не менее сертификаты для IP-адресов стали востребованы, как минимум, с 2017 года и есть по крайней мере несколько сценариев, когда их использование оправдано. Так, хостинг-провайдер может создать целевую страницу на случай, если кто-то введёт в браузере IP-адрес вместо доменного имени. Некоторые компании и вовсе не хотят платить за доменное имя, им тоже будет достаточно сертификата для IP. Кроме того, DoH-серверы тоже могут выиграть от использования таких сертификатов. Ещё один сценарий — использование прямых IP-адресов для безопасного удалённого доступа к определённым домашним устройствам вроде NAS или короткоживущих подключений для администрирования серверов. Краткосрочные соединения с отдельными сертификатами, вероятно, через несколько лет станут нормой отрасли. В таких случаях придётся автоматизировать обновление сертификатов владельцами, но инструменты для этого уже существуют. Let's Encrypt ограничивает действие сертификата для IP-адреса шестью днями по соображениям безопасности. В апреле всемирная организация CA/Browser Forum проголосовала за сокращение сроков действия SSL/TLS-сертификатов. С весны 2029 года они будут действовать не более 47 дней, а не 398 дней, как сейчас.

16.04.2025 [17:58], Руслан Авдеев

47 дней вместо 398: вскоре срок действия новых SSL/TLS-сертификатов заметно сократитсяЦентральный орган, объединяющий разработчиков веб-браузеров, эмитентов сертификатов безопасности и прочих причастных — CA/Browser Forum — проголосовал за сокращение сроков действия SSL/TLS-сертификатов. С 15 марта 2029 года они будут действительны не более 47 дней, сообщает The Register. Сегодня сертификаты, лежащие в основе, например, HTTPS действуют до 398 дней до того, как их будет необходимо обновить. В прошлом году Apple выдвинула предложение сократить время их действия и, похоже, получила поддержку IT-гигантов. Основной довод «за» — короткое время обновления означает, что скомпрометированные или украденные сертификаты будут действительны относительно недолго, что теоретически позволит снизить возможный ущерб. С другой стороны, это усложнит жизнь продавцам и покупателям сертификатов, если они не хотят или не могут пользоваться сервисами вроде Let's Encrypt. Голосование о сроках сокращения действия сертификатов прошло в минувшие выходные, 25 участников проголосовали «за», а Entrust, IdenTrust, Japan Registry Services, SECOM Trust Systems и TWCA воздержались. Apple, Google, Microsoft и Mozilla единогласно проголосовали за предложение. По словам представителя CA/B Forum, такое единодушие свидетельствует о желании отрасли укрепить цифровую безопасность для всех. Помимо прочего, как ожидается, это поможет приготовиться к рискам «эры квантовых вычислений».

Источник изображения: Greg Martínez/unsplash.com Таким образом, с 15 марта 2026 года все новые сертификаты будут действовать 200 дней, в том числе речь и о Domain Control Validation (DCV). С 15 марта 2027 года сроки действия сократятся до 100 дней. Наконец, с 15 марта 2029 года новые SSL/TLS-сертификаты будут валидны 47 дней, а DCV — всего 10 дней. Примечательно, что с января 2020 года Apple уже и так отказывается принимать TLS-сертификаты со сроком действия более 398 дней (13 мес.). Постепенно ужесточение требований, как ожидается, поможет компаниям адаптироваться к изменениям. Вероятно, системным администраторам в скором будущем придётся перейти на автоматизированные системы работы с SSL/TLS-сертификатами.

25.03.2025 [15:13], Руслан Авдеев

Cloudflare задействовала генераторы волн для получения истинно случайных чиселCloudflare внедрила новые источники случайных чисел для шифрования сетевого трафика — в своём блоге компания объявила, что создала «стену энтропии» из 50 генераторов волн в новой европейской штаб-квартире в Лиссабоне. Совершенно непредсказуемый рисунок волн записывается камерой и оцифровывается. Истинно случайный характер получаемых данных служит для защиты десятков миллионов HTTPS-запросов, ежесекундно обрабатываемых Cloudflare. Компания разработала собственную, безостановочно работающую волновую машину. Прозрачный параллелепипед длиной 45 см заполнен полулитром уникальной жидкости Hughes Wave Fluid Formula (в составе две несмешивающихся жидкости) разных цветов для создания реалистичных «океанских волн». Ёмкость с жидкостью качается из стороны в сторону 14 раз в минуту или 20 тыс. раз в день. Стену внедрили в марте 2025 года, но в компании заявляют, что разработка велась 15 месяцев, а сама идея появилась ещё в 2023 году. Большая часть времени ушла на повышение надёжности механических компонентов. По словам представителя Cloudflare, компании не удалось приобрести достаточного количества генераторов волн необходимого размера на eBay и из других источников. В результате она договорилась о партнёрстве с американской Hughes Wave Motion Machines для создания собственного оборудования. Cloudflare уже известна тем, что использует стену из 100 лавовых ламп в штаб-квартире в Сан-Франциско для получения истинно случайных чисел. Стену точно так же непрерывно снимает камера, оцифровывающая перемещение потоков жидкости в лампах. В Лондоне применяется массив двойных маятников, тени от которых в разных условиях освещения так же фиксируются камерой. В техасском офисе компания использует коллекцию подвесных полупрозрачных элементов (мобили), отбрасывающих тени на стены — потоки воздуха, освещение и прочие факторы создают требуемый хаос. А в Сингапуре компания и вовсе задействовала счётчик частиц, «наблюдающий» за естественным распадом урана.

18.03.2025 [20:08], Татьяна Золотова

«Аквариус» интегрирует российские крипточипы в свои устройства

hardware

аквариус

аладдин рд

информационная безопасность

кии

криптография

сделано в россии

шифрование

ГК «Аквариус» совместно с разработчиками «Аладдин» и «Актив» интегрирует крипточипы в свои устройства на аппаратном уровне. Это решение позволит российским предприятиям повысить безопасность своей ИТ-инфраструктуры без дополнительных программных доработок. Разработанные чипы безопасности обеспечивают хранение криптографических ключей, а также поддерживают критически важные процессы: аутентификацию доверенных устройств, безопасную загрузку ПО и защиту каналов передачи данных. Модули безопасности могут быть эффективно использованы при создании доверенных изделий для КИИ-отраслей: промышленности, энергетики, медицины и финансового сектора. Пока проект находится на стадии пилота, по его завершению будет запущено серийное производство. Как отмечают в «Аквариусе», в отрасли все больше внимания уделяется вопросам аппаратной безопасности. Предстоящие изменения в регуляторной базе подтверждают необходимость интеграции чипов безопасности в устройства. До 1 января 2025 года на объектах КИИ должен быть завершен процесс импортозамещения всего ПО и программно-аппаратных комплексов (ПАК).

Источник изображения: «Актив» Согласно данным ФСТЭК России, около 47 % из 170 российских организаций критической информационной инфраструктуры (КИИ), защита от киберугроз находится в критическом состоянии. Лишь у 13 % из них установлен минимальный базовый уровень защиты, а у около 40 % он относится к низким. В числе типовых недостатков в защите КИИ представитель ФСТЭК назвал отсутствие двухфакторной аутентификации и критические уязвимости на периметре IT-инфраструктур.

20.02.2025 [13:13], Сергей Карасёв

«Актив» представила аппаратные ключи Guardant Chip для лицензирования и защиты умных устройствКомпания «Актив» анонсировала аппаратные ключи Guardant Chip, которые позволяют защищать и лицензировать ПО, а также всевозможные устройства, внутри которых работает программный код. Это могут быть медицинские приборы, камеры видеонаблюдения, телекоммуникационное и промышленное оборудование и пр. Ключи выполнены в виде чипов QFN48 с размерами 5 × 5 мм. Они монтируются непосредственно на плате устройства, что повышает уровень защищённости по сравнению с USB-решениями и экономит место. Такой подход, как утверждается, позволяет защищать от реверс-инжиниринга и минимизировать риски утечки интеллектуальной собственности, а также лицензировать функциональность оборудования на уровне ПО.

Источник изображения: «Актив» Ключи Guardant Chip обладают встроенным криптомодулем и уникальным ID. Изделия содержат до 64 Кбайт защищённой памяти для лицензий и данных, а также до 128 Кбайт защищённой памяти для загружаемого кода. Гарантированный срок хранения сведений составляет не менее 10 лет. Диапазон рабочих температур простирается от -40 до +85 °C. Новинки используют ряд механизмов обеспечения безопасности: это симметричное шифрование AES-128, электронная подпись на эллиптических кривых ECC160 и туннельное шифрование трафика протокола обмена. Возможна работа в виртуальных средах. Ключи не требуют установки драйверов и поддерживают широкий спектр операционных систем, включая Windows и Linux для архитектур x86, x86_64 и Arm. Базовая схема защиты выглядит следующим образом. Сначала приложение «привязывается» к лицензии при помощи автоматических инструментов защиты, загружаемого кода и специального API. Далее лицензия записывается в память Guardant Chip. Во время работы защищённое приложение постоянно обменивается информацией с ключом: если тот хранит неподходящую или истекшую лицензию, то воспользоваться программой не удастся. Аппаратные ключи могут содержать как локальные лицензии, так и раздавать их по сети на другие устройства. Компания «Актив» подчёркивает, что решения легко интегрируются в экосистему Guardant, а благодаря своему небольшому форм-фактору открывают новые возможности для производителей умных устройств и оборудования.

18.02.2025 [21:47], Владимир Мироненко

«Корпоративный Telegram» с ГОСТ-шифрованием: «Иридиум» представил защищённый мессенджер DMTChatРоссийский разработчик ПО «Иридиум» представил защищённое приложение DMTChat для обмена сообщениями на базе мессенджера Telegram, отличающееся повышенной защитой конфиденциальности переписки. Приложение получило продвинутые функции защиты данных с применением современных криптографических технологий и российских стандартов информационной безопасности, говорится в пресс-релизе. DMTChat поддерживает абонентское шифрование данных прямо на устройстве с использованием российских криптоалгоритмов (ГОСТ) и обеспечивает безопасность передачи данных, которые невозможно расшифровать при перехвате на серверах Telegram или в Сети. Сообщается, что ключи шифрования не передаются на сторонние серверы и не доступны третьим лицам. Функции дополнительной верификации сообщений исключает вероятность утечки данных и обеспечивают защиту от подмены сообщений. Также можно сразу удалять сообщения или их части без возможности восстановления в дальнейшем. Приложение обладает привычным дизайном мессенджера Telegram и совместимо с мобильными версиями Android 6.0 и выше. Приложение может использоваться для общения с пользователями стандартного Telegram, но в этом случае дополнительные функции защиты доступны не будут. Вскоре приложение интегрируют в почтовый клиент DeepMail. Также планируется расширение круга совместимых ОС (iOS, Windows, Linux, macOS) и размещение приложения в App Store, Google Play и RuStore.

11.12.2024 [23:47], Владимир Мироненко

BadRAM: для обхода защиты виртуальных машин в процессорах AMD EPYC достаточно оборудования стоимостью всего $10

amd

cpu

ddr4

ddr5

dram

epyc

hardware

виртуализация

информационная безопасность

уязвимость

шифрование

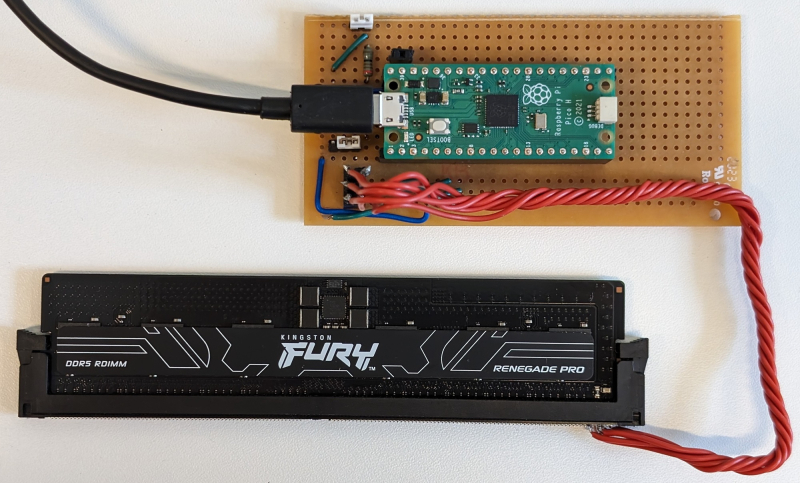

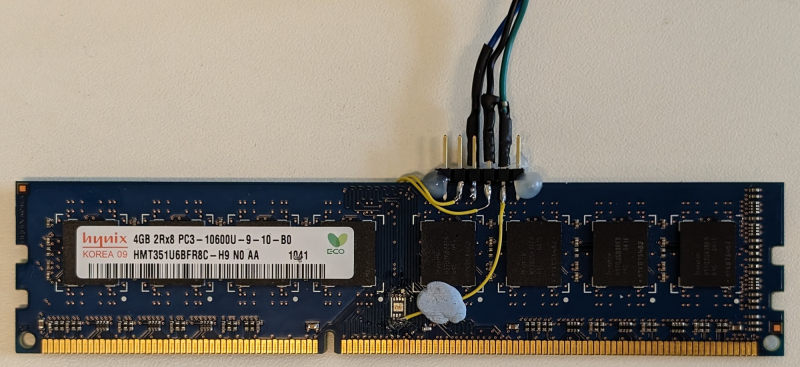

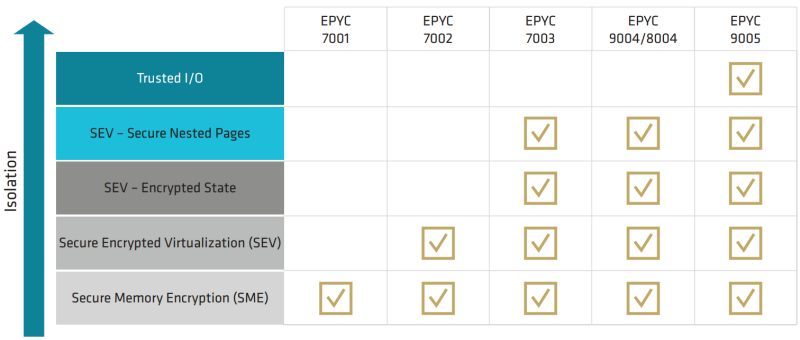

Исследователи Лёвенского католического университета (Бельгия), Любекского университета (Германия) и Бирмингемского университета (Великобритания) обнаружили, что система защиты виртуальных машин от атак с использованием вредоносного гипервизора AMD SEV-SNP (Secure Nested Paging), не так безопасна, как утверждает разработчик, пишет The Register. Технологии Secure Encrypted Virtualization (SEV) предоставляют доверенную среду исполнения (TEE), призванную обеспечить защиту виртуальных машин от незаконных попыток вмешательства со стороны тех, кто имеет доступ к оборудованию ЦОД. Механизм SEV-SNP реализован в процессорах AMD EPYC, начиная с 7003 (Milan). Аналогичные механизмы есть и у конкурентов: Intel Software Guard Extensions (SGX) и Trusted Domain Extensions (TDX), а также Arm Confidential Compute Architecture (CCA). Все эти технологии отвечают за шифрование памяти и изоляцию ресурсов. Исследователи разработали способ обхода SEV-SNP, который они назвали BadRAM (CVE-2024-21944 и AMD-SB-3015). Для атаки требуется оборудование стоимостью около $10, включая Raspberry Pi Pico, разъём DDR и батарею на 9 В. Атака BadRAM требует наличие физического доступа к оборудованию. Она основана на манипуляциях с чипом SPD (Serial Presence Detect), который передаёт данные о модуле DDR4/DDR5 во время загрузки системы. Манипулируя SPD, злоумышленники создают адреса-фантомы для физической памяти, благодаря которым можно незаметно получить доступ к данным в виртуальной машине. «Мы удваиваем видимый в системе объём DIMM, чтобы обмануть контроллер памяти CPU и заставить его использовать дополнительные «фантомные» биты адресации, — объясняют авторы исследования. — Два разных физических адреса теперь ссылаются на одно и то же местоположение DRAM». С помощью таких фантомов злоумышленники могут обойти защиту памяти, раскрывая конфиденциальные данные или вызывя сбои. BadRAM позволяет подделать критически важные отчёты удалённой аттестации и вставлять необнаруживаемые бэкдоры в любую виртуальную машину, защищённую SEV-SNP. Атака может быть реализована и без физического доступа к оборудованию, поскольку некоторые поставщики DRAM оставляют чип SPD разблокированным, что противоречит спецификациям JEDEC. Авторы исследования обнаружили по крайней мере два DDR4-модуля Corsair без должной защиты SPD. Память DDR3 тоже может быть взломана путём замены чипа SPD. «BadRAM полностью подрывает доверие к технологии защищённой зашифрованной виртуализации AMD (SEV-SNP), которая широко используется крупными поставщиками облачных услуг, включая Amazon AWS, Google Cloud и Microsoft Azure», — сообщил The Register Джо Ван Балк (Jo Van Bulck), профессор лаборатории DistriNet на кафедре компьютерных наук KU Leuven. Исследователи отметили, что решения SGX и TDX Intel не имеют такой уязвимости, поскольку в них реализованы контрмеры против создания псевдонимов (alias) памяти. Arm CCA, судя по спецификации, тоже не имеет проблем, но для проверки этого у исследователей не было коммерческих чипов. Полный доклад об атаке исследователи планируют представить в мае 2025 года на конференции IEEE Symposium on Security and Privacy. Исследователи уведомили AMD о найденных проблемах в феврале 2024 года. «AMD рекомендует использовать модули памяти, которые блокируют SPD, а также следовать передовым практикам в области физической безопасности систем. AMD также выпустила обновления прошивок защиты от уязвимости», — сообщили в AMD ресурсу The Register в ответ на просьбу прокомментировать публикацию исследователей.

19.09.2024 [20:58], Владимир Мироненко

В России тестируют отечественную замену Центру сертификации Microsoft для банков

microsoft

software

банк

импортозамещение

информационная безопасность

криптография

россия

санкции

сделано в россии

шифрование

Не исключено, что корпорация Microsoft, закрывшая пользователям из РФ доступ к ряду облачных сервисов Azure и иных продуктов, может так же поступить в отношении своих Центров сертификации (Certification Authority, CA), выдающих сертификаты для ОС Windows. Без таких сертификатов работа банка может быть заблокирована, поскольку они используются как при общении с клиентами (мобильный банк, ДБО, банкоматы и т. д.), так и при операциях внутри банка, пишет «Коммерсантъ». Российские производители ПО уже подготовили для банков удостоверяющие центры (УЦ), которые смогут выпускать сертификаты для работы с различными ОС, прежде всего Windows и Linux. В частности, компания SafeTech сообщила о завершении пилотного проекта по установке в одном из российских банков нового УЦ. Аналогичное предложение создала для российских банков компания Aladdin Enterprise. В SafeTech отметили, что их продукт может работать параллельно с Microsoft CA, постепенно его заменяя. Интерес к подобным продуктам проявляют не только банки, но и другие игроки финансового сектора. Напомним, что с 1 января 2025 года системно значимые кредитные организации (СЗКО) обязаны перейти на отечественные сертификаты. Продолжать работу с Microsoft CA можно, но всё равно придётся искать замену, поскольку не у всех есть бессрочная лицензия. Кроме того, как отмечают эксперты, банковское дело имеет свою специфику, связанную с необходимостью выпуска сертификатов для разных типов оборудования и под управлением разных ОС. А без наличия официальной поддержки со временем могут возникнуть проблемы.

20.08.2024 [14:16], Руслан Авдеев

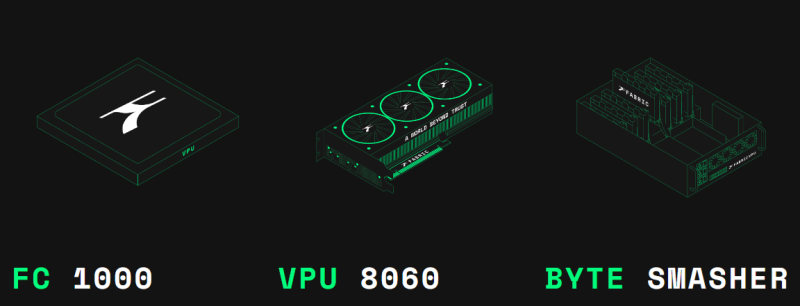

Разработчик универсальных криптоускорителей Fabric Cryptography привлёк $33 млнПредлагающий чипы для аппаратного ускорения криптографических операций стартап Fabric Cryptography Inc. в ходе раунда финансирования A сумел привлечь $33 млн для поддержки дальнейшей разработки своих продуктов. По данным Silicon Angle, общий объём внешнего финансирования достиг $39 млн. Ведущими инвесторами стали Blockchain Capital и 1kx, свой вклад сделали и криптовалютные компании Offchain Labs, Polygon и Matter Labs. Основным продуктом компании является SoC Verifiable Processing Unit (VPU), специально созданный для обработки криптографических алгоритмов. На обработку таких алгоритмов требуется немало вычислительных ресурсов при (де-)шифровании больших массивов данных. Вендор заявляет, что VPU могут более эффективно использовать криптографическое ПО, чем традиционные процессоры, снижая эксплуатационные расходы. На рынке уже имеются многочисленные чипы для криптографических задач. Однако многие из них оптимизированы лишь для определённого набора криптографических алгоритмов. Fabric Cryptography наделила VPU набором команд (ISA), оптимизированных именно для операций, применяемых при шифровании и хешировании. Это позволяет перепрограммировать VPU для новых алгоритмов. VPU включает RISC-V ядра, векторные блоки, быстрый неблокирующий интерконнект и унифицированную память неназванного типа. Чип FC 1000 включает один VPU. PCIe-карта VPU 8060 включает три чипа FC 1000 и 30 Гбайт памяти с пропускной способностью около 1 Тбайт/с. Сервер Byte Smasher включает до восьми VPU 8060 и обеспечивает производительность более 1 Тбайт/с на задачах хеширования. Первым целевым примером использования VPU является ускорение алгоритмов ZKP (Zero-knowledge proof, доказательство с нулевым разглашением), которые применяются некоторыми блокчейн-платформами. В Fabric Cryptography рассказали, что получили предварительные заказы на VPU на десятки миллионов долларов именно от клиентов, рассчитывающих на выполнение ZKP-задач. Fabric Cryptography намерена использовать полученные инвестиции на разработку новой, более производительной версии ускорителя и найм разработчиков ПО. Сейчас в компании работают более 60 инженеров, перешедших из AMD, Apple, Galois, Intel, NVIDIA и т.д. В комплекте с чипами компания предлагает компилятор и несколько связанных инструментов, которые упрощают внедрение приложений, использующих VPU.

27.07.2024 [00:25], Руслан Авдеев

Дешёвые сканеры штрихкодов помогли в кратчайшие сроки восстановить пострадавшие от CrowdStrike компьютеры

bitlocker

crowdstrike

microsoft

software

windows 11

австралия

автоматизация

администрирование

информационная безопасность

операционная система

сбой

шифрование

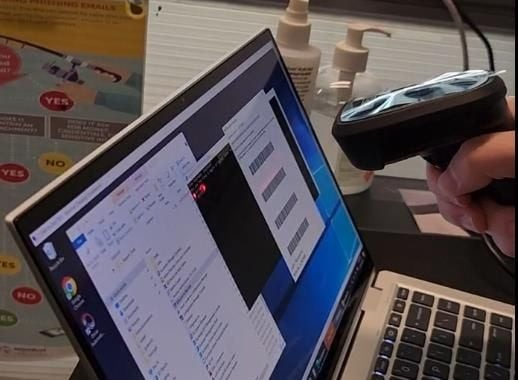

Вскоре после недавнего массового сбоя ПК на Windows, произошедшего по вине компании CrowdStrike, в австралийском подразделении консалтингового бизнеса Grant Thornton нашли удобный способ быстро избавиться от «синих экранов смерти» (BSOD). The Register сообщает, что один из технических специалистов компании вовремя вспомнил о том, что самые простые сканеры штрихкодов воспринимаются ПК как клавиатуры.

Источник изображения: Grant Thornton Это совершенно бесполезное на первый взгляд знание приобрело большое значение, когда в компании попытались найти решение проблемы, созданной CrowdStrike. В австралийском филиале Grant Thornton в цикл бесконечной перезагрузки отправились сотни ПК и не менее ста серверов. При этом все они были защищены с помощью BitLocker, поэтому в процессе восстановления требовался ввод 48-символьного ключа для расшифровки раздела. Если работу серверов удалось восстановить вручную, то для ПК пришлось придумать инструмент автоматизации. Открыто рассылать ключи для BitLocker было бы слишком рискованно, да и зачитывать их по телефону или диктовать лично весьма затруднительно. Поэтому в компании сконвертировали ключи в штрихкоды, которые можно мгновенно отсканировать с экрана ноутбука администратора.

Источник изображения: PublicDomainPictures/unsplash.com В результате все ПК заработали уже к обеду, на починку каждого из них ушло 3–5 минут, тогда как в случае серверов на ручное восстановление уходило по 20 минут. В Grant Thornton сожалеют лишь о том, что не догадались сразу использовать QR-коды, тогда зашифровать в них можно было бы больше данных, полностью автоматизировав процесс восстановления. Впрочем, в компании и без того в восторге, что отделались малой кровью в сравнении с другими бизнесами. Масштабный сбой стал последствием выпуска некорректного обновления системы защиты CrowdStrike. В самой Microsoft первопричиной недавнего масштабного сбоя назвали вынужденное соглашение 2009 года с Евросоюзом, согласно которому разработчикам защитных программ обеспечили низкоуровневый доступ к операционным системам Windows. В CrowdStrike признали собственную вину и сослались на баг в программе тестирования собственных апдейтов. Редакция со своей стороны желает системным администраторам никогда не сталкиваться с такими проблемами. |

|