Материалы по тегу: кии

|

14.02.2026 [12:12], Сергей Карасёв

Сделано в Японии: Fujitsu организует производство суверенных ИИ-серверовКорпорация Fujitsu с марта текущего года начнёт выпускать в Японии суверенные серверы, ориентированные на задачи ИИ и другие ресурсоёмкие нагрузки. Такие системы с маркировкой «Made in Japan» будут выпускаться на предприятии Fujitsu Group в Касасиме (Kasashima) по полному циклу. Fujitsu отмечает, что геополитическая напряжённость, усиливающиеся киберугрозы и более жёсткие требования регулирующих органов приводят к необходимости усиления защиты критически важной информации. В Японии, в частности, в рамках Закона о содействии экономической безопасности управление системными рисками и цифровой суверенитет имеют первостепенное значение для клиентов, работающих с критической информационной инфраструктурой (КИИ). С целью удовлетворения растущего спроса на суверенные решения Fujitsu организует в Японии выпуск серверов, оборудованных ускорителями NVIDIA HGX B300 и NVIDIA RTX Pro 6000 Blackwell Server Edition. Кроме того, до конца 2026 финансового года (заканчивается 31 марта 2027-го) корпорация освоит производство систем на основе фирменных чипов Fujitsu Monaka, которые насчитывают до 144 вычислительных ядер с архитектурой Arm.

Источник изображения: Fujitsu Подчёркивается, что при изготовлении суверенных серверов завод Fujitsu Group будет использовать опыт, полученный при создании суперкомпьютера Fugaku и других высоконадёжных систем. Интегрированный процесс производства охватывает все этапы — от получения печатных плат до сборки устройств, что обеспечит полную отслеживаемость и прозрачность. Продукцию «Made in Japan» планируется поставлять на местный рынок, а также европейским заказчикам. Кром того, Fujitsu расширит сотрудничество с Supermicro для обеспечения непрерывного планирования, разработки, производства, продаж и технического обслуживания ИИ-серверов. В конце 2020 года «белую сборку» серверов наладила в США HPE. Эти машины тоже ориентированы в первую очередь на заказчиков из госсектор, а не обычных потребителей.

10.02.2026 [09:57], Руслан Авдеев

Евросоюз потратит €347 млн на защиту и ремонт подводных кабелей — начнут с БалтикиЕврокомиссия объявила, что растущие риски для критически важной подводной кабельной инфраструктуры заставляют Евросоюз активизировать усилия по её защите. На днях представлен комплекс мер Cable Security Toolbox по снижению рисков безопасности кабелей и список кабельных проектов, представляющих интерес для Европы (Cable Projects of European Interest, CPEI). Также пересмотрен план Connecting Europe Facility (CEF) — Digital Work Programme по распределению €347 млн на стратегические кабельные проекты, в т.ч. на расширение европейских возможностей по ремонту кабелей. Новая инициатива — часть плана ЕС по обеспечению безопасности кабелей (EU Action Plan on Cable Security), направленного на укрепление безопасности подводной кабельной инфраструктуры Европы, в т.ч. на противодействие преднамеренным повреждениям и саботажу. Инструментарий для обеспечения безопасности включает шесть стратегических мер и четыре технические и вспомогательные. Комплекс разработали с учётом оценки рисков, уязвимостей и угроз, проведённой в октябре 2025 года. Государственному финансированию подлежат 13 направлений CPEI. Реализация проекта рассчитана на три пятилетки, до 2040 года. Проекты CPEI будут иметь приоритет при выборе в ходе предстоящих конкурсах предложений в рамках программы CEF. Им же будет уделяться особое внимание при планировании следующей многолетней программы финансирования. Оценка рисков, инструменты и CPEI определены Еврокомиссией и представителями государств в рамках специальной экспертной группы, посвящённой кабелям (Cables Expert Group). Еврокомиссия внесла поправки в план CEF Digital Work Programme, выделив €347 млн на финансирование кабельных проектов, имеющих стратегическое значение.

Источник изображения: Teo D/unsplash.com В 2026 году €60 млн выделят на два проекта по развитию возможностей ремонта кабелей, отдельно проведут конкурс на €20 млн для оборудования кабельных SMART-систем. Речь идёт о датчиках и элементах систем мониторинга, интегрированных в подводную кабельную инфраструктуру для сбора сейсмических и иных данных в режиме реального времени. Также в 2026–2027 гг. объявят два конкурса для финансирования CPEI на €267 млн. В рамках CEF Digital объявлен конкурс на €20 млн для развития «адаптируемых» модулей для ремонта подводной кабельной инфраструктуры. Предполагается, что такие модули будут размещать в портах и на верфях, что ускорит восстановление подводной инфраструктуры. Речь идёт о первом этапе более масштабной инициативы, предназначенной для всех морских бассейнов с присутствием Евросоюза (Балтийского, Средиземного и Атлантического). В ходе реализации пилотного проекта будет уделяться первоочередное внимание Балтийскому морю в связи с участившимися в последние годы случаями обрывов подводных кабелей. Предполагается, что объекты критически важной инфраструктуры могут стать целями для неких враждебных действий. Заявки на финансирование будут приниматься только от государственных организаций, имеющих полномочия реагировать на чрезвычайные ситуации, включая силы гражданской обороны, береговой охраны и ВМС. В рамках действующей многолетней рабочей программы CEF Digital multiannual Work Programme (2024–2027 гг.) на связанные с подводными кабелями проекты в общей сложности распределено €533 млн, из них €186 млн уже выделены на 25 проектов. В 2021–2024 гг. Евросоюз уже выделил €186 млн на 51 проект подключения к магистральным кабелям. Стоит отметить, что защита кабелей продвигается также по линии НАТО (Baltic Sentry) и отдельных стран. Так, срочно озаботиться вопросами ремонта и защиты подводных кабелей призывали британские власти.

31.01.2026 [13:19], Андрей Крупин

ФСТЭК России опубликовала рекомендации по безопасной настройке Samba

active directory

software

администрирование

защита предприятия

информационная безопасность

кии

фстэк россии

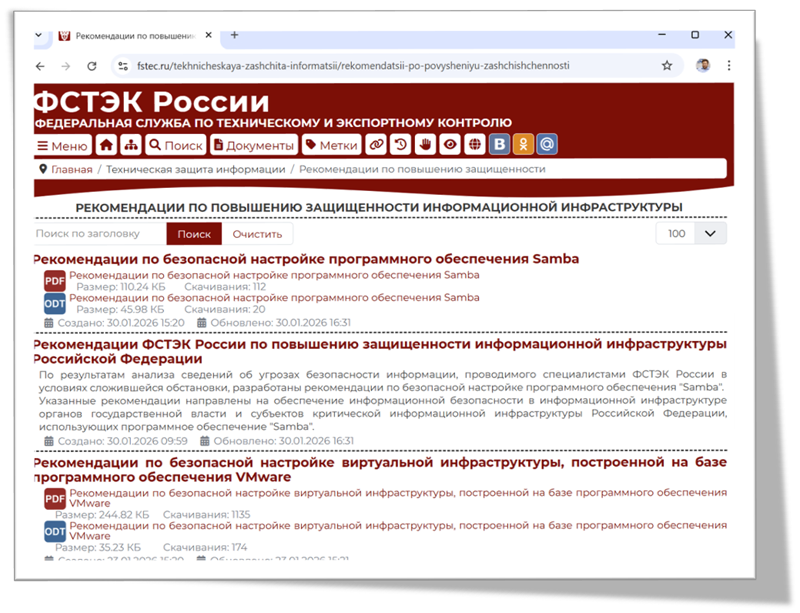

Федеральная служба по техническому и экспортному контролю выпустила рекомендации по безопасной настройке программного обеспечения Samba в IT-инфраструктуре органов государственной власти и субъектов критической информационной инфраструктуры РФ. Документ подготовлен по результатам анализа сведений о киберугрозах, проводимого специалистами ведомства. Samba представляет собой свободно распространяемый многофункциональный серверный продукт, который используется в качестве моста между операционными системами Windows и Unix-подобными системами (Linux, macOS, BSD и др.) для совместного использования файлов и принтеров. Решение поддерживает протоколы SMB/CIFS (Server Message Block / Common Internet File System), может выступать в роли контроллера домена Active Directory, совместимого с реализацией Windows Server 2008 и способного обслуживать все поддерживаемые Microsoft версии Windows-клиентов, в том числе Windows 11. Также Samba может использоваться в качестве файлового сервера, сервиса печати и сервера идентификации.  В опубликованных ФСТЭК России рекомендациях перечислены различные аспекты и нюансы конфигурирования ПО Samba. В частности, затронуты вопросы парольной политики, разграничения прав доступа к файлам, отключения устаревшего протокола SMBv1, настройки аудита и журналирования событий, средств шифрования и резервного копирования данных. Отдельное внимание уделено конфигурированию ключевых подсистем и групповых политик. Документ размещён на информационном портале Федеральной службы по техническому и экспортному контролю fstec.ru в разделе «Техническая защита информации → Рекомендации по повышению защищённости информационной инфраструктуры». Напомним, что ФСТЭК России ведёт централизованный учёт информационных систем и иных объектов КИИ по отраслям экономики, а также мониторинг и оценку текущего состояния технической защиты информации и обеспечения безопасности значимых объектов критической информационной инфраструктуры. Также в числе обязанностей ведомства значится оперативное информирование органов власти, местного самоуправления и организаций об угрозах безопасности информации и уязвимостях информационных систем и иных объектов КИИ, а также о мерах по технической защите от этих угроз и уязвимостей.

18.01.2026 [16:14], Руслан Авдеев

От телекома до солнечной энергетики: Евросоюз собирается изгнать китайские технологии из своей критической инфраструктурыБрюссельские бюрократы предлагают постепенно вытеснить оборудование китайского производства из критической инфраструктуры Евросоюза. Для этого компаниям из КНР вроде Huawei и ZTE намерены запретить участвовать в создании телекоммуникационных сетей, солнечных электростанций и сканеров систем безопасности, сообщает The Financial Times. Новые меры планируют принять в рамках обновлённой политики, касающейся безопасности и технологий, в попытке снизить зависимости от компаний США и «высокорисковых» бизнесов Китая — некоторые политики считают, что те могут поставить под угрозу конфиденциальные данные европейцев. В США использование оборудования Huawei и других компаний в телеком-сетях давно запрещено, тогда как в странах Евросоюза отказ носит скорее добровольный характер. В сопровождении к раннему проекту предложенного закона Cybersecurity Act (он всё ещё может быть изменён) ранее подчёркивалось, что «фрагментированные» национальные решения доказали свою неэффективность в масштабах всего европейского рынка. Точные сроки теперь уже принудительного вытеснения китайского бизнеса будет зависеть от оценки сопутствующих рисков. В расчёт также примут стоимость и доступность альтернативных решений. Прежние рекомендации принимались к исполнению в ЕС весьма неравномерно, некоторые страны Евросоюза по-прежнему полагаются на «высокорисковых» поставщиков. Так, в 2025 году Испания подписала контракт на €12 млн с Huawei на поставки оборудования для хранения материалов прослушки, одобренной местными судебными органами, правоохранительными органами или спецслужбами. Еврокомиссия инициировала расследования в отношении производителей поездов и ветрогенераторов, а в 2024 году провела рейды в офисах компании Nuctech, занимающейся производством охранного оборудования. Стоит отметить, что сегодня более 90 % установленных в Евросоюзе солнечных панелей — китайского производства. Представители индустрии также отмечают отсутствие приемлемых альтернатив с учётом того, что ЕС одновременно должен снизить зависимость как от китайских, так и от американских поставщиков. Телеком-операторы уже предупредили о росте цен для клиентов, который будет вызван новыми запретами. Законопроект будет рассмотрен Европарламентом и странами ЕС по отдельности. Высока вероятность, что предложенные временные рамки внедрения запретов вызовут негативную реакцию некоторых членов союза. Более того, предложение может столкнуться с противодействием групп лоббистов. Так, в SolarPower Europe, представляющей европейскую «солнечную» промышленность, Huawei является полноправным участником благодаря производству инверторов. В ноябре Пекин заявил, что попытка Еврокомиссии отказаться от использования технологий Huawei и ZTE нарушит «рыночные принципы и правила честной конкуренции». Министерство иностранных дел отметило, что факты свидетельствуют, что в нескольких странах отказ от качественного и безопасного оборудования из КНР не только сдерживает развитие технологий в самих странах, но и привозит к большим финансовым потерям.

28.11.2025 [20:48], Андрей Крупин

«РТК-ЦОД» запустила новую площадку «Облака КИИ» в московском дата-центреКомпания «РТК-ЦОД» (входит в IT-кластер «Ростелекома») сообщила о запуске новой площадки «Облако КИИ», развёрнутой на базе ЦОД «Остаповский-2» в Москве и предназначенной для размещения критической информационной инфраструктуры. Инфраструктура «Облака КИИ» включает в себя аттестованное облако, соответствующее требованиям приказа ФСТЭК №239 на уровне IaaS; взаимодействие с НКЦКИ по передаче инцидентов информационной безопасности, событий и проведение расследований, связанных с ними; контроль соответствия ПО и СЗИ актуальным требованиям и нормативной документации; мониторинг событий ИБ и оперативное реагирование на инциденты; взаимодействие с ГосСОПКА для обмена информацией об инцидентах. Применённые в защищённом окружении «Облака КИИ» аппаратные решения внесены в реестр Минпромторга, а программное обеспечение — в реестр Минцифры России.

Источник изображения: «Ростелеком» / cloud.rt.ru Развёрнутая «РТК-ЦОД» облачная площадка соответствует требованиям к объектам критической информационной инфраструктуры до второй категории значимости, позволяет размещать государственные информационные системы первой категории и работать с персональными данными до первого уровня значимости включительно. Вычислительный комплекс «Остаповский-2» введён в эксплуатацию в 2024 году и вмещает 2048 стоек. ЦОД соответствует уровню защищённости Tier III, что гарантирует работу инженерных систем объекта в случае чрезвычайных ситуаций. Новая аттестованная площадка «Облака КИИ» станет частью отказоустойчивой инфраструктуры компании, которая уже включает площадку в дата-центре «Медведково-1». Расположение двух центров обработки данных в Москве на расстоянии около 20 км друг от друга позволяет обеспечить высокий уровень доступности сервисов и бесперебойность их работы.

23.10.2025 [13:50], Руслан Авдеев

Неудобные вопросы: казначейство Великобритании выясняет, почему сбой AWS по ту сторону океана нарушил работу госведомств Соединённого Королевства

aws

lloyds banking

software

банк

великобритания

госуслуги

информационная безопасность

кии

конфиденциальность

облако

сбой

От правительства Великобритании потребовали ответить, почему многочасовой сбой в работе сервисов AWS (Amazon) на другом берегу Атлантики нарушил функциональность информационных систем британских структур, включая налоговую службу HMRC и Lloyds Banking Group, сообщает Computer Weekly. Многочасовой сбой 20 октября во флагманском регионе AWS US-East-1 в Северной Вирджинии (США) нарушил работу компаний и организаций по всему миру, в том числе и в Соединённом Королевстве. Поэтому в Великобритании и других странах растёт обеспокоенность тем, что частный и государственный сектора зависят от заокеанских служб — вновь появились призывы сохранить услуги национального значения под локальным контролем. Так, Казначейству Великобритании уже предложено отчитаться о том, почему предоставленные в январе этого года полномочия не помогли гарантировать надёжность сервисов в секторе финансовых услуг. В частности, почему платформа AWS (и не только она), которая является облачным провайдером большого числа финансовых учреждений Великобритании, до сих пор не включена в список критически важных третьих сторон (Critical Third Parties, CTP), который позволяет требовать от сторонних компаний соблюдения тех же высоких стандартов, что и от финансовых учреждений. Также чиновников попросили уточнить, не беспокоит ли их тот факт, что ключевые фрагменты британской IT-инфраструктуры размещены за рубежом, с учётом последствий недавнего сбоя. Также предлагается объяснить, какую работу проводят совместно с HMRC, чтобы предотвратить аналогичные сбои в будущем. В Министерстве финансов Великобритании заявили журналистам, что работают с регуляторами над внедрением режима CTP. В AWS же предложили спросить у самой HMRC, почему сбой в США так повлиял на неё. У AWS с 2016 года есть собственный облачный регион в Великобритании, причём платформа позволяет британским структурам получать доступ к локальным версиям публичных облачных сервисов. В AWS придерживаются «модели общей ответственности», при которой клиенты должны сами внимательно выбирать сервисы для размещения в облаке. Утверждается, что такой подход обеспечивает гибкость и контроль со стороны клиента. По мнению некоторых экспертов, сбой свидетельствует о том, что часть инфраструктуры HMRC и Lloyds зависела от американских мощностей, и это мог быть осознанный выбор британских структур, а не вина AWS. С другой стороны, инцидент показал, как сложна и взаимосвязана современная облачная инфраструктура. Заказчики могли не знать какие сервисы размещены в рамках их пакетов услуг в Великобритании и насколько они устойчивы. Например, Microsoft в своё сообщила, что не может гарантировать суверенитет данных полиции Великобритании, хранящихся и обрабатываемых на её платформе. Позже выяснилось, что данные британской полиции могут обрабатываться более чем в 100 странах, причём пользователи об этом не знали. В Forrester сообщают, что AWS осознаёт проблему и намерена запустить в Европе «идеальную копию» своих сервисов в рамках предложения суверенного облака. Первый изолированный регион предусмотрен в Германии. Фактически, единственный надёжный способ избавиться от иностранной зависимости — физическая и логическая изоляция облачных регионов, используемых клиентами. По словам экспертов, чем более «концентрированной» становится инфраструктура, тем более хрупкой и зависимой от внешнего управления она становится. Если Европа настроена на обретение цифрового суверенитета, ей необходимо скорее принять необходимые для этого меры. В частности, следует переосмыслить систему закупок, финансировать суверенные альтернативы и сделать обеспечение надёжности базовым требованием. Ранее эксперты пришли к выводу, что сбой в работе AWS наглядно продемонстрировал опасную зависимость всего мира от нескольких облачных гигантов из США. Европа так и не смогла избавиться от бремени американских гиперскейлеров, которые открыто признают, что даже не могут гарантировать суверенитет данных. При этом к AWS есть вопросы и у других британских регуляторов.

20.10.2025 [20:33], Андрей Крупин

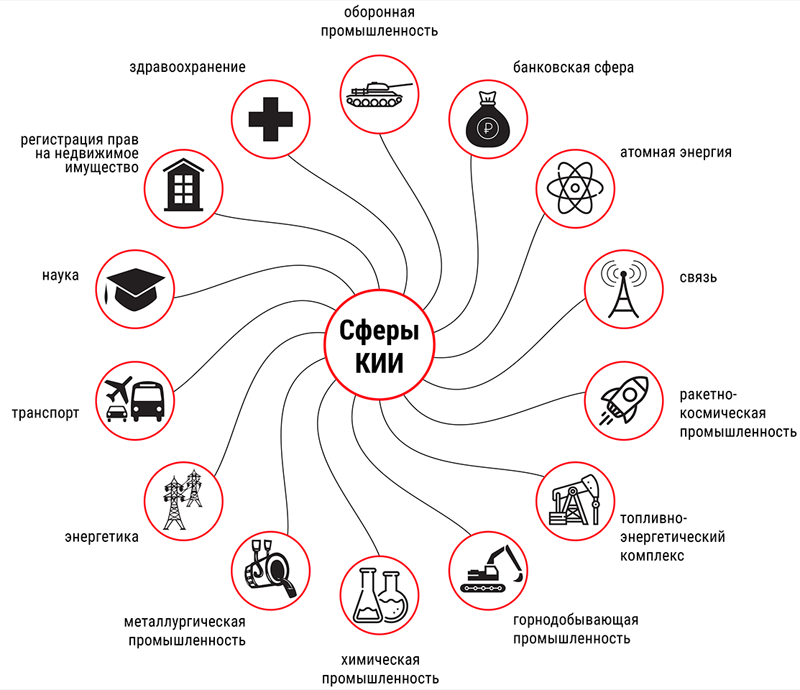

UserGate получил статус корпоративного центра ГосСОПКАРоссийский ИБ-вендор UserGate подписал соглашение о взаимодействии с Национальным координационным центром по компьютерным инцидентам (НКЦКИ) в рамках выполнения функций центра ГосСОПКА для субъектов критической информационной инфраструктуры (КИИ) РФ. Государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации (ГосСОПКА) представляет собой единый территориально распределённый комплекс, включающий силы и средства, предназначенные для обнаружения, предупреждения и ликвидации последствий компьютерных атак и реагирования на компьютерные инциденты. Согласно Федеральному закону № 187-ФЗ «О безопасности критической информационной инфраструктуры РФ», в первую очередь ГосСОПКА предназначена решать задачи обеспечения безопасности КИИ. Список объектов критической информационной инфраструктуры страны включает телекоммуникационные и IT-системы, а также АСУ ТП, которые задействованы в государственных органах, здравоохранении, на транспорте и в связи, кредитно-финансовой сфере, топливно-энергетическом комплексе и различных отраслях промышленности: атомной, оборонной, ракетно-космической, химической и других.

Сферы критической информационной инфраструктуры (источник изображения: ГосСОПКА / gossopka.ru) Корпоративный центр ГосСОПКА создан на базе uFactor — подразделения UserGate, которое будет предоставлять комплекс услуг по обеспечению выполнения заказчиками Федерального закона № 187-ФЗ при непрерывном взаимодействии с НКЦКИ. Комплекс услуг включает в себя реагирование на компьютерные инциденты в порядке, указанном в законе; принятие мер по ликвидации последствий компьютерных атак; проведение мероприятий по информированию о компьютерных инцидентах федеральных органов исполнительной власти. Подключение к ГосСОПКА предоставило UserGate следующие возможности: прямое взаимодействие с НКЦКИ на основе заключённого соглашения о сотрудничестве; доступ к актуальной информации о киберугрозах и инцидентах в режиме реального времени, что позволяет оперативно реагировать и предотвращать компьютерные атаки; предоставление услуг по мониторингу инцидентов информационной безопасности и противодействию компьютерным атакам другим организациям, включая субъекты КИИ.

01.10.2025 [10:30], Сергей Карасёв

МегаФон GCloud виртуализуется с помощью «Базиса»МегаФон внедрил платформу Basis Dynamix Enterprise в облачную инфраструктуру для размещения государственных информационных систем (ГИС). Это позволит клиентам оператора управлять виртуальными серверами, контейнерами и сетевыми сервисами через единую консоль при помощи современного отечественного инструмента. Продукты «Базиса», крупнейшего российского разработчика решений по управлению динамической ИТ-инфраструктурой, вошли в состав сертифицированной облачной платформы МегаФон GCloud, предназначенной для размещения государственных информационных систем, объектов КИИ и ИСПДн с максимальным уровнем защиты (К-1 и УЗ-1). Технологической платформой для серверной виртуализации в МегаФон GCloud стал Basis Dynamix Enterprise. Решение позволяет управлять виртуальными серверами и контейнерами, автоматизировать развёртывание инфраструктуры, использовать Kubernetes и обеспечивать отказоустойчивость на уровне дата-центров. Помимо этого, в МегаФон GCloud вошла комплексная система защиты виртуальной инфраструктуры Basis Virtual Security, сертифицированная ФСТЭК по четвёртому уровню доверия. Она обеспечивает изоляцию окружений, контроль доступа и аудит событий, что особенно важно при работе с ИСПДн и критической информационной инфраструктурой. «МегаФон GCloud востребован среди заказчиков, чьи объекты относятся к КИИ с высоким уровнем значимости, осуществляющих взаимодействие ГИС. Внедрение Basis Dynamix даёт клиентам инструмент централизованного управления серверами. Он автоматически распределяет ресурсы, ускоряет развёртывание новых сервисов и гибко масштабирует мощности под текущие потребности, что критически важно для развития облака федерального уровня», — прокомментировала директор по развитию корпоративного бизнеса МегаФона Наталья Талдыкина. «Для нас участие в МегаФон GCloud — логичное продолжение работы по созданию технологически независимой ИТ-инфраструктуры, способной выдерживать критические нагрузки и соответствовать требованиям безопасности. Наши решения уже показали свою надёжность в масштабных проектах, в том числе при построении облака "ГосТех", где на решениях "Базиса" развёрнута единая среда виртуализации с десятками тысяч виртуальных машин, поддерживающих работу ключевых цифровых сервисов страны», — отметил Иван Ермаков, коммерческий директор «Базиса». МегаФон GCloud — сертифицированная облачная платформа для государственных заказчиков. Она соответствует требованиям класса К-1 и уровня защиты УЗ-1 и предназначена для размещения ГИС, объектов КИИ и персональных данных органов власти и государственных учреждений. «Базис» — крупнейший российский разработчик ПО управления динамической ИТ-инфраструктурой, виртуальных рабочих мест и оказания облачных услуг. По данным исследования iKS-Consulting, «Базис» является лидером на рынке ПО управления динамической ИТ-инфраструктурой в России с долей 19 %, при этом доля компании в сегменте ПО виртуализации ИТ-инфраструктуры (серверная виртуализация и виртуализация рабочих столов) составила 26 % в 2024 г. Продукты «Базиса» интегрированы в ключевые государственные проекты, такие как Гособлако (ГЕОП), Гостех и Госуслуги, применяются в федеральных и региональных органах исполнительной власти, а общее количество государственных информационных систем и сервисов, полагающихся на продукты «Базиса», превышает 230. Однако бо́льшую часть выручки компании обеспечивают коммерческие заказчики: продукты экосистемы «Базис» используются в компаниях различного масштаба — от крупнейших корпораций до малых и средних предприятий.

08.09.2025 [22:08], Андрей Крупин

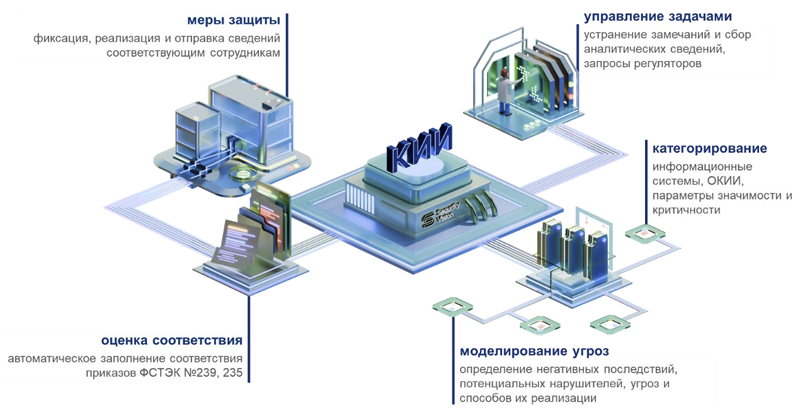

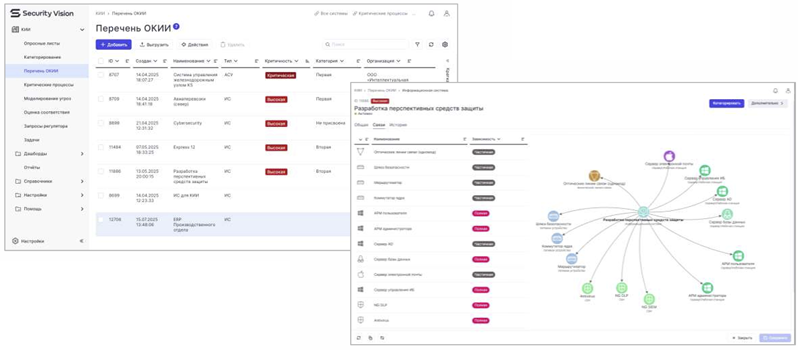

Security Vision представила решение для защиты критической инфраструктуры малого и среднего бизнесаКомпания Security Vision объявила о расширении линейки продуктов для среднего и малого бизнеса и выпуске программного комплекса «КИИ Basic», предназначенного для автоматизации процессов категорирования и защиты объектов критической информационной инфраструктуры (КИИ) согласно требованиям российского законодательства. «КИИ Basic» автоматизирует ряд процедур, необходимых для исполнения требований категорирования объектов КИИ в соответствии с постановлением правительства РФ № 127, а также проведения оценки соответствия объектов КИИ требованиям подзаконных актов ФЗ-187 «О безопасности критической информационной инфраструктуры Российской Федерации». Продукт обеспечивает формирование перечней критических процессов и объектов, определение категории значимости объектов КИИ, возможных источников угроз и действий предполагаемых нарушителей, а также контроль реализации состава мер по обеспечению безопасности инфраструктуры.

Функциональные возможности «КИИ Basic» (источник изображений: securityvision.ru) В составе программного комплекса «КИИ Basic» также представлены инструменты для моделирования угроз с учётом методического документа ФСТЭК России и система управления заявками и задачами регулятора. Решение может быть развёрнуто на физических серверах и в виртуальной среде. Поддерживаются платформы CentOS Stream, Red Hat Enterprise Linux, Ubuntu, Debian, Oracle Linux, AlmaLinux, Astra Linux SE, ALT Linux, AlterOS, «Ред ОС», РОСА «Хром». В качестве СУБД могут быть использованы PostgreSQL, Postgres Pro и Jatoba.

Пользовательский интерфейс «КИИ Basic» Продукт сертифицирован ФСТЭК и Минобороны России и входит в реестр отечественного программного обеспечения (ПО). Напомним, что согласно новой редакции Федерального закона «О безопасности критической информационной инфраструктуры РФ», субъекты КИИ, владеющими значимыми объектами такой инфраструктуры, обязаны использовать на них ПО, сведения о котором внесены в реестр программ для электронных вычислительных машин и баз данных. Помимо этого, операторы крупных критически важных IT-систем должны взаимодействовать со средствами государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак (ГосСОПКА).

02.09.2025 [16:11], Руслан Авдеев

Не хочешь — заставим: правительство само определит категории объектов КИИХотя с 1 сентября 2025 года объекты критической инфраструктуры (КИИ) в России обязаны использовать только реестровое российское ПО, на деле степень готовности компаний и организаций к этому будут определять в особом порядке, сообщает РБК. Требование об использовании в информационных системах госорганов, энергетических, финансовых, транспортных, медицинских и ряда компаний другого профиля предусмотрено вступившими поправками в закон «О безопасности критической информационной инфраструктуры». Однако фактически для компаний, поднадзорных Минцифры, Банку России, Минэнерго и Минтрансу, с сентября ничего не изменилось. По словам Минцифры, сроки перехода на российское ПО определят отдельным документом не позднее 1 апреля 2026 года. ФСТЭК пока разрабатывает список из более 10 типовых отраслевых объектов КИИ. В Центробанке тоже сообщают, что перечень типовых объектов КИИ для финансовой отрасли, сопутствующие нормативные акты и порядок мониторинга выполнения требований разрабатывается правительством. В Минэнерго заявляют, что поднадзорные компании уже начали импортозамещение ПО и ПАК, причём уже сегодня на значимых объектах КИИ госорганы и госкомпании не могут использовать иностранное ПО. Перечень типовых объектов КИИ для структур, поднадзорных Минэнерго, уже проходит согласование. В Минтрансе утверждают, что работа над утверждением перечня типовых объектов КИИ и особенностей их категорирования также ведётся, как и переход на отечественное ПО и организации в госораганах и госкомпаниях. Закон о КИИ, принятый в 2017 году, касается систем, работа которых важна для безопасности и жизнедеятельности страны и населения. Владельцы КИИ обязаны определять, какие системы считать критическими, и выполнять необходимые для них требования безопасности, информируя госорганы об инцидентах и внедряя технические меры защиты. Пока каждый владелец КИИ присваивал своим объектам категорию значимости самостоятельно по уровню потенциального ущерба в случае тех или иных инцидентов с объектами. На практике, как оказалось, владельцы КИИ избегали присваивания своим объектам первой категории. С 1 сентября 2025 года обязанность категорирования объектов возложена на правительство при участии ФСБ и ЦБ. Также правительство должно определить порядок и сроки перехода объектов на отечественное ПО и оборудование, порядок взаимодействия с платформой ГосСОПКА, правила обеспечения защиты объектов путём установки IDS/IPS и ликвидации последствий компьютерных атак, а также критерии мониторинга исполнения предписаний и штрафы за их неисполнение. В основном полное импортозамещение планируется закончить к 1 января 2030 года. В феврале 2025 года сообщалось, что лишь у 13 % российских объектов КИИ есть минимальный базовый уровень защиты от киберугроз, у остальных положение гораздо хуже. В апреле появилась информация, что за срыв импортозамещения КИИ будут штрафовать и коммерческие компании. |

|