Материалы по тегу: bmc

|

28.05.2025 [10:03], Сергей Карасёв

Aspeed представила BMC-контроллеры AST2700 с четырьмя ядрами Arm Cortex-A35Компания Aspeed Technology анонсировала контроллеры BMC (Baseboard Management Controller) восьмого поколения AST2700, а также чип расширения ввода-вывода AST1800. Изделия предназначены для применения в серверном оборудовании. В новое ВМС-семейство входят решения AST2700, AST2720 и AST2750. Все они содержат четыре ядра Arm Cortex-A35 с тактовой частотой 1,6 ГГц и два ядра Arm Cortex-M4 с частотой 400 МГц. Реализована поддержка интерфейсов PCIe 4.0 и USB 3.2, а также памяти DDR5-3200 (16-бит шина). Упомянуты движок безопасной загрузки Caliptra (SiRoT) и LTPI (OCP DC-SCM) с пропускной способностью 1 Гбит/с. Версия AST2700 обеспечивает поддержку графики 2D Video Graphic (PCIe), удалённого управления iKVM, флеш-накопителей UFS 3.1, шины CAN Bus 2.0B и интерфейса DisplayPort 1.1a. В свою очередь, вариант AST2750 не позволяет использовать DisplayPort 1.1a, тогда как модификация AST2720 располагает поддержкой только UFS 3.1 и CAN Bus 2.0B.

Источник изображения: Aspeed Technology IO-чип AST1800 построен на базе решения AST1700, предназначенного для использования в связке с BMC-контроллерами AST2700. Характеристики AST1700 включают протокол LTPI (UART/GPIO/SGPIO/I2C) с пропускной способностью 1 Гбит/с, блоки MCTP over I2C ×10 и I3C ×16, а также PWM ×8, TACH ×16, ADC ×16. Отмечается, что изделие AST1800 использует архитектуру eFPGA для программирования логических функций, таких как управление GPIO и преобразование протоколов. Это обеспечивает дополнительную гибкость при проектировании системы. Реализованы шины OCP M-PESTI и eSPI. В целом, как утверждается, AST1800 предоставляет комплексные инструменты программирования, отладки и логического анализа. Изделие выполнено в корпусе с размерами 21 × 21 мм. Массовое производство запланировано на 2027 год.

22.09.2019 [21:27], Андрей Созинов

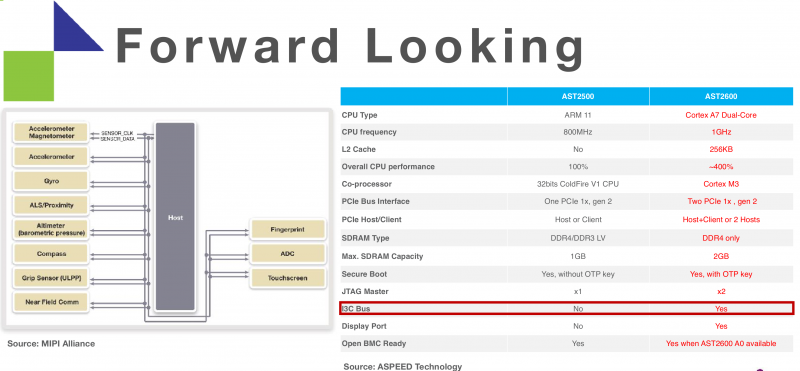

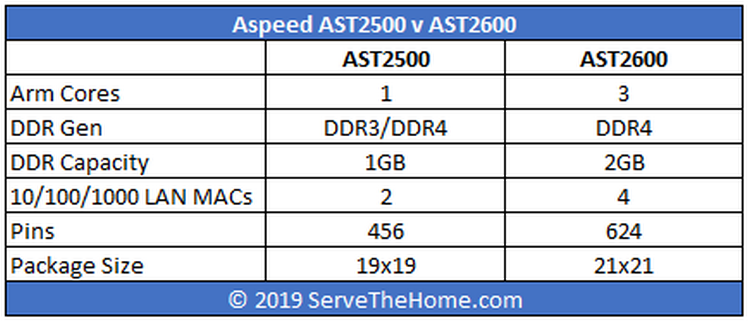

3 ядра, 2 гига: Aspeed выпустила BMC AST2600Компания Aspeed официально представила новый BMC под названием AST2600, который придёт на смену актуальному контроллеру AST2500. Новинка найдёт применение в серверах следующего поколения, которые появятся в 2020 году.  Предварительные данные о харакеристиках новинки, про которые мы уже писали, подтвердились. В основе 28-нм SoC Aspeed AST2600 лежат три ядра с архитектурой ARM: два основных Cortex A7 и одно вспомогательное Cortex M3. Контроллер позволяет использовать до 2 Гбайт RAM DDR4. BMC поддерживает технологии TrustZone и Secure Boot, которые призваны повысить безопасность. Также он обладает поддержкой до четырёх гигабитных сетевых интерфейсов. Обычно, правда, используется не более одного интерфейса, который нужен для подключения к BMC. Однако дополнительные сетевые порты можно использовать, например, для мониторинга и других задач.  Дополнительные возможности отразились на числе контактов — их теперь 624, что на 37 % больше по сравнению с предшественником — и, что важнее, на площади чипа, которая увеличилась до 441 мм 2. Соответственно, на материнской плате придётся отводить под BMC больше места. |

|