Материалы по тегу: кии

|

19.04.2025 [23:23], Владимир Мироненко

За срыв импортозамещения КИИ будут наказывать рублём, в том числе коммерческие компанииДо конца 2025 года все ведомства должны определить типовые значимые объекты критической информационной инфраструктуры (КИИ) для каждой отрасли и сроки их перевода на российское ПО, сообщил глава Минцифры Максут Шадаев на годовом собрании АРПП «Отечественный софт». Он подчеркнул, что за нарушение установленных сроков в дальнейшем будет введена финансовая ответственность, пишет «Интерфакс». Согласно утверждённому закону, правительство получило полномочия утвердить по каждой отрасли типовые значимые объекты КИИ, которые собственники обязаны будут классифицировать. Теперь обязанность по переводу значимых объектов КИИ на российский софт распространяется не только на госкомпании и госорганы, но и на коммерческие компании. Как отметил министр, самая главная «битва» разгорится между заказчиками и разработчиками по установлению предельной даты перехода на российские решения. На следующем этапе предполагается введение ответственности за срыв сроков перехода. «То есть понятно, что без ответственности финансовой за нарушение сроков это работать не будет», — сказал Шадаев. Министр также напомнил, что не все госкомпании и госорганизации успели перевести на отечественное ПО значимые объекты КИИ в срок до 1 января 2025 года согласно указу президента, что, по его словам, зачастую произошло по объективным причинам.

25.03.2025 [23:13], Андрей Крупин

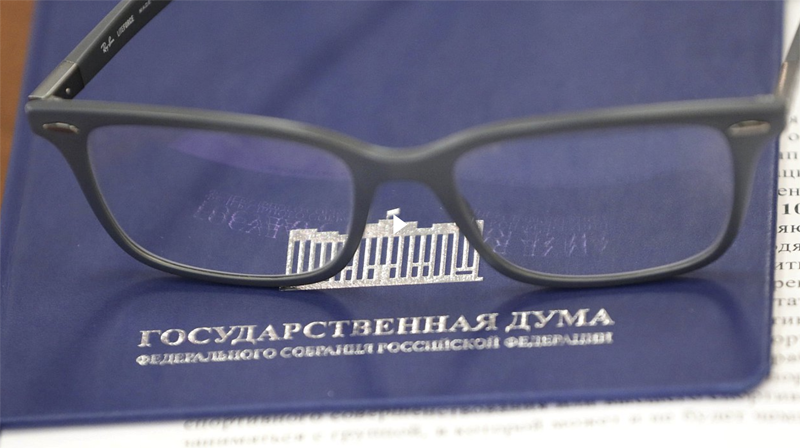

Правительство возьмёт объекты КИИ на карандаш и наведёт порядок в деле миграции на отечественное ПОГосударственная дума утвердила во втором и третьем чтениях поправки в Федеральный закон «О безопасности критической информационной инфраструктуры Российской Федерации». Новая редакция закона вступит в силу с 1 сентября 2025 года и призвана форсировать переход отрасли на отечественное ПО (в том числе в составе программно-аппаратных комплексов). Принятые изменения в ФЗ о безопасности КИИ наделяют правительство полномочиями устанавливать перечни типовых объектов критической информационной инфраструктуры (КИИ) и определять отраслевые признаки их значимости, будь то телекоммуникационные и IT-системы, а также АСУ ТП, которые используются в государственных органах, здравоохранении, на транспорте и в связи, кредитно-финансовой сфере, топливно-энергетическом комплексе и различных отраслях промышленности: атомной, оборонной, ракетно-космической, химической и других.

Источник изображения: Госдума РФ / duma.gov.ru Ранее право относить объект к КИИ принадлежало собственникам информационных систем, которые в свете сложностей с обеспечением нормативных требований и реализацией проектов импортозамещения старались минимизировать количество находящихся в ведении объектов критической инфраструктуры. Всё это в той или иной степени отразилось на исполнении указа от марта 2022 года о мерах по обеспечению технологической независимости и безопасности национальной КИИ. Напомним, что согласно указу, с 1 января 2025 года действует полный запрет на использование зарубежного софта на значимых объектах критической инфраструктуры, «Больше двух третей субъектов критической информационной инфраструктуры сегодня уже перешли на отечественное ПО. Тем не менее, мы далеко не всегда видим добросовестный подход в этом вопросе: владельцы крупных критически важных IT-систем не всегда их классифицируют как значимые объекты КИИ, понимая, что за этим следует большая ответственность», — сообщил на заседании Госдумы член IT-комитета Антон Немкин. По его словам, внесённые в закон поправки сведут на нет подобную практику. Согласно новой редакции ФЗ о безопасности КИИ, субъекты критической информационной инфраструктуры, владеющими значимыми объектами такой инфраструктуры, обязаны использовать на них ПО, сведения о котором внесены в реестр программ для электронных вычислительных машин и баз данных. Помимо этого, операторы крупных критически важных IT-систем должны взаимодействовать со средствами государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак (ГосСОПКА).

24.03.2025 [10:20], Андрей Созинов

Orion soft выпустил Termit 2.3: фокус на удобство и безопасность для КИИ, новые сценарии использованияРазработчик инфраструктурного ПО для Enterprise-бизнеса Orion soft выпустил новую версию системы терминального доступа Termit 2.3. В ней реализована возможность перенаправления смарт-карт в удаленных сессиях, многофакторной аутентификации и одновременной работы с несколькими каталогами LDAP, поддержка единого входа SSO Kerberos, а также новая роль ИБ-аудитора, разделение списка приложений и рабочих столов по типу и категориям. Новая функциональность позволяет заказчикам, в частности, субъектам КИИ, усилить защиту ключевых ИТ-систем и расширить количества сценариев применения терминального доступа. Нововведения упрощают повседневные операции, экономят время администраторов и снижают порог обучения для новых пользователей. Интерфейс Termit стал более структурированным, что помогло снизить время поиска необходимых функций.

Источник изображения: Orion soft В прошлых версиях Termit команда Orion soft реализовала поддержку российских каталогов LDAP, а теперь решение позволяет работать сразу с несколькими LDAP. Благодаря этому к терминальному серверу можно подключать одновременно разные базы пользователей. Это актуально компаниям, которым нужно объединить сотрудников из нескольких организаций или филиалов, и в случае переходного периода, когда в инфраструктуре одновременно используется служба каталогов Microsoft AD и ее отечественный аналог. Также система получила механизм упрощенной авторизации по схеме Single Sign-On (SSO) на базе протокола аутентификации Kerberos. Нововведение избавляет пользователя от необходимости повторно вводить свои реквизиты доступа. Если он уже вошел в систему, все сервисы будут доступны, пока не закончится время его сессии. Еще одно нововведение — поддержка многофакторной аутентификации (MFA) через любой доступный RADIUS-сервер. Системные администраторы могут выбрать любой дополнительный фактор, например, SMS или токен, либо оставить выбор за пользователями. Чтобы у заказчиков было больше инструментов для контроля уровня безопасности системы, разработчики также добавили в релиз Termit 2.3 новую роль «аудитор ИБ». Она дает возможность просматривать настройки и проверять их корректность. «В новом релизе Termit мы сделали акцент на безопасности и расширении количества сценариев для терминального доступа, так как ориентируем наше решение на использование в ИТ-инфраструктуре субъектов КИИ. Мы добавили новые функции авторизации, чтобы у заказчиков была возможность настроить систему в соответствии с актуальными требованиями регуляторов. Отметим также, что Termit разработан без использования Open Source. Это исключает возможность эксплуатации уязвимостей общедоступного кода, позволяет повысить безопасность бизнес-процессов и ИТ-инфраструктуры заказчиков, а также ускорить выпуск новой востребованной функциональности. Наш продукт уже в значительной степени закрывает требования к базовой функциональности терминального доступа. Мы продолжаем развивать Termit, учитывая запросы и приближаясь к полному закрытию списка основных ожиданий пользователей от платформы», — резюмирует Константин Прокопьев, лидер продукта Termit Orion soft. Следующее обновление Termit также планируется масштабным. Разработчики планируют реализовать функциональность VDI (виртуализация рабочих мест), управление перемещаемыми профилями с поддержкой различных отечественных ОС, возможность аутентификации в удаленных сессиях при помощи смарт-карт, поддержку ГОСТ шифрования трафика, возможность доступа со смартфонов и планшетов.

18.03.2025 [20:08], Татьяна Золотова

«Аквариус» интегрирует российские крипточипы в свои устройства

hardware

аквариус

аладдин рд

информационная безопасность

кии

криптография

сделано в россии

шифрование

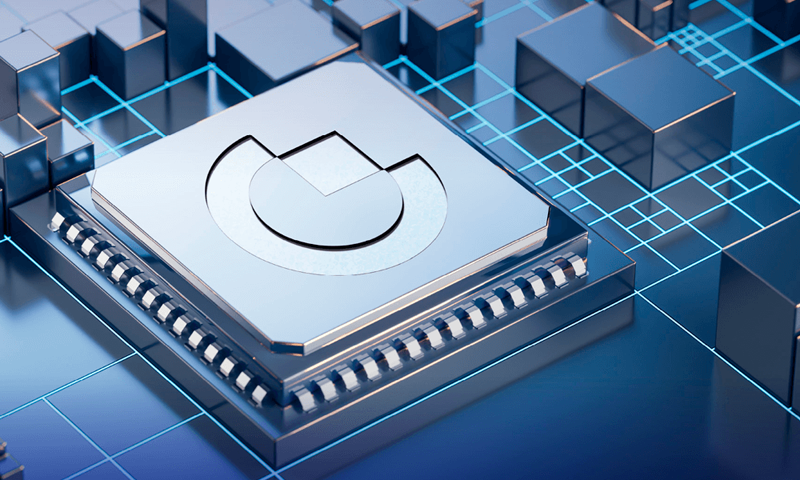

ГК «Аквариус» совместно с разработчиками «Аладдин» и «Актив» интегрирует крипточипы в свои устройства на аппаратном уровне. Это решение позволит российским предприятиям повысить безопасность своей ИТ-инфраструктуры без дополнительных программных доработок. Разработанные чипы безопасности обеспечивают хранение криптографических ключей, а также поддерживают критически важные процессы: аутентификацию доверенных устройств, безопасную загрузку ПО и защиту каналов передачи данных. Модули безопасности могут быть эффективно использованы при создании доверенных изделий для КИИ-отраслей: промышленности, энергетики, медицины и финансового сектора. Пока проект находится на стадии пилота, по его завершению будет запущено серийное производство. Как отмечают в «Аквариусе», в отрасли все больше внимания уделяется вопросам аппаратной безопасности. Предстоящие изменения в регуляторной базе подтверждают необходимость интеграции чипов безопасности в устройства. До 1 января 2025 года на объектах КИИ должен быть завершен процесс импортозамещения всего ПО и программно-аппаратных комплексов (ПАК).

Источник изображения: «Актив» Согласно данным ФСТЭК России, около 47 % из 170 российских организаций критической информационной инфраструктуры (КИИ), защита от киберугроз находится в критическом состоянии. Лишь у 13 % из них установлен минимальный базовый уровень защиты, а у около 40 % он относится к низким. В числе типовых недостатков в защите КИИ представитель ФСТЭК назвал отсутствие двухфакторной аутентификации и критические уязвимости на периметре IT-инфраструктур.

25.02.2025 [21:41], Андрей Крупин

Платформа автоматизации кибербезопасности «Security Vision КИИ» получила обновлениеКомпания «Интеллектуальная безопасность» объявила о выпуске обновлённой версии программного комплекса «Security Vision КИИ», обеспечивающего реализацию требований законодательства в части критической информационной инфраструктуры в автоматическом режиме. «Security Vision КИИ» предназначен для аудита IT-инфраструктуры организации и исполнения требований ФЗ-187 «О безопасности критической информационной инфраструктуры Российской Федерации» и других нормативных документов. Продукт осуществляет формирование актуального перечня объектов КИИ и критических процессов, категорирование объектов КИИ с целью определения категории значимости, моделирование угроз безопасности информации для выявления актуальных угроз применительно к объектам КИИ, оценку их соответствия требованиям безопасности информации, а также обработку запросов регуляторов и связанных с ними задач. Решение может использоваться как в субъектах малого и среднего предпринимательства, так и на крупных предприятиях с территориально распределённой структурой.

Источник изображения: «Интеллектуальная безопасность» / securityvision.ru Обновлённый программный комплекс получил доработанные компоненты и инструменты автоматизации кибербезопасности КИИ. Сообщается также о реализации двусторонней интеграции с внешними платформами автоматизации процессов управления IT и сервисным обслуживанием на предприятиях (IT Service Management, ITSM) с возможностью создания заявок и отслеживания их статусов. Отдельное внимание было уделено расширению функциональных и информационных возможностей отчётов, дашбордов и интерактивных карт. «Security Vision КИИ» зарегистрирован в Федеральной службе по интеллектуальной собственности, включён в реестр российского ПО и может применяться при реализации проектов по импортозамещению продуктов зарубежных вендоров.

13.02.2025 [22:38], Владимир Мироненко

Лишь у 13 % российских объектов КИИ есть минимальный базовый уровень защиты от киберугроз, у остальных положение гораздо хужеПорядка 47 % из 170 российских организаций критической информационной инфраструктуры (КИИ), в том числе банки, операторы связи, промышленные объекты и т.д., имеют защиту от киберугроз в критическом состоянии, пишет «Коммерсантъ» со ссылкой на данные ФСТЭК России. Лишь у 13 % из них установлен минимальный базовый уровень защиты, а у около 40 % он относится к низким. У 100 работающих государственных информационных систем (ГИС) было обнаружено 1,2 тыс. уязвимостей, большая часть из которых высокого и критического уровня опасности. Причём о некоторых существующих уязвимостях регулятору известно уже несколько лет. В числе типовых недостатков в защите КИИ представитель ФСТЭК назвал отсутствие двухфакторной аутентификации и критические уязвимости на периметре IT-инфраструктур. В Positive Technologies подтвердили, что в системах компаний есть уязвимости, которые не устраняются годами, позволяя хакерам «найти брешь в защите компании, закрепиться и не выдавать себя на протяжении нескольких лет, планируя кибератаку». В компании отметили, что на практике устранить все уязвимости невозможно, и главное их правильно приоритизировать, занимаясь в первую очередь уязвимостями, которые наиболее активно используются злоумышленниками или с высокой долей вероятности будут использоваться. По словам эксперта из «Гарда», для устранения бреши в системе требуется технологическое окно, то есть полная остановка её работы, что в круглосуточном сервисе трудно организовать. Вместе с тем устанавливать одновременно все обновления неэффективно. Кроме того, как отметили в Innostage, у владельцев государственных информационных систем зачастую отсутствует чётко выстроенный процесс работы с уязвимостями: методика их обнаружения и устранения, понимание о периодичности проверки. Несмотря на имеющиеся уязвимости, организации финансового сектора России отмечают в отчётах, что в значительной степени «закрыли» уязвимости внешнего контура. Главной проблемой у сектора глава комитета по ИБ Ассоциации российских банков называет DDoS-атаки, в ходе которых системы банков остаются доступными, но практически пользоваться ими затруднительно. Он также назвал обоснованным решение не ставить в высокий приоритет дорогостоящее закрытие внутренних уязвимостей, которые в целом недоступны извне.

02.01.2025 [16:12], Владимир Мироненко

Крупнейшие финансовые организации России завершили переход на отечественное ПО, но не всё так простоОколо 50 крупнейших финансовых организаций России подтвердили намерение перейти на отечественное ПО до 1 января 2025 года, сообщили «Ведомости» со ссылкой на информацию Банка России, контролирующего процесс импортозамещения в поднадзорных ему организациях, обладающих значимыми объектами критической информационной инфраструктуры (объекты ЗКИИ). Согласно указу президента, с 1 января 2025 года все объекты ЗКИИ должны работать только на отечественном ПО. ЦБ ещё в мае выпустил указания по этому поводу для банков и небанковских кредитных организаций, имеющих объекты ЗКИИ, к которым в этой сфере относятся автоматизированная банковская система, процессинговое ПО, технические решения для дистанционного банковского обслуживания физических и юридических лиц и т.д. «Все финансовые организации первой очереди подтвердили, что укладываются в эти сроки», — сообщил «Ведомостям» представитель ЦБ. Сбербанк в сентябре заявил, что к концу 2024 года полностью завершит перевод своих автоматизированных систем в ЗКИИ с иностранных СУБД на собственное решение Platform V Pangolin. Президент ВТБ в конце декабря сообщил, что процесс полного импортозамещения ПО и оборудования будет завершён до конца 2024 года. Также уложится в сроки по импортозамещению требуемого ПО входящий в группу ВТБ «Почта банк». ПСБ также заявил изданию о готовности перейти до конца года на отечественные решения. Впрочем, как отмечают опрошенные «Ведомостями» эксперты, не всё так просто. Полного импортозамещения не достиг никто из крупных игроков, поскольку часть банковских систем разрабатывалась десятилетиями, а на их замену отводятся месяцы. Кроме того, отечественное ПО нередко работает в окружении зарубежных платформ. Сам по себе процесс импортозамещения дорогой и небыстрый, что связано с необходимостью обеспечения непрерывности работы всех бизнес-систем и сопряжено со значительными издержками в части обеспечения требований информационной безопасности, отметил представитель «Почта банка». Крупные банки планируют довести долю импортозамещения до 85–90 % к 2027 году, для чего требуется стабильная экономическая среда и квалифицированные кадровые ресурсы, отмечает «К2Тех».

31.12.2024 [14:05], Владимир Мироненко

Национальный координационный центр по компьютерным инцидентам ФСБ и Positive Technologies перезаключили соглашение о сотрудничествеНациональный координационный центр по компьютерным инцидентам (НКЦКИ) ФСБ и Positive Technologies заключили новое бессрочное соглашение о сотрудничестве в области обнаружения, предупреждения и ликвидации последствий компьютерных атак, расторгнутое в ноябре по инициативе НКЦКИ, объяснившего свое решение отсутствием взаимодействия по предусмотренным соглашением направлениям. В Positive Technologies назвали расторжение договора «плановой активностью», о которой она была уведомлена заранее, связанной с тем, что НКЦКИ «меняет требования к обязанностям корпоративных центров ГосСОПКА». О заключении нового договора сообщается на сайте Государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак (ГосСОПКА). В своём объявлении НКЦКИ также уведомляет госструктуры и иные организации, являющиеся субъектами критической информационной инфраструктуры РФ о возможности привлечения по вопросам обнаружения, предупреждения и ликвидации последствий компьютерных атак АО «Позитивные технологии» в качестве центра ГосСОПКА класса А.

Источник изображения: Markus Spiske/unsplash.com «НКЦКИ подтверждает, что все субъекты КИИ Российской Федерации могут продолжать передавать работы по обнаружению, предупреждению и ликвидации последствий компьютерных атак в Positive Technologies, являющуюся старейшим центром ГосСОПКА класса А», — сообщили в Positive Technologies. Управляющий директор Positive Technologies назвал в интервью Forbes подписанное соглашение первым в этом плане у НКЦКИ, который перезаключит договоры со всеми центрами ГосСОПКА: «Регулятор изменил требования к обязанностям корпоративных центров ГосСОПКА, которые зафиксированы в таких соглашениях, и запустил процесс их переподписания со всеми центрами ГосСОПКА в соответствии с историческим таймингом их появления». Согласно исследованию Центра стратегических решений, общий объём рынка услуг кибербезопасности в 2023 году вырос на 31,1 %, до 65,9 млрд руб. Как сообщили в Positive Technologies, на услуги, которые может оказывать субъектам КИИ центр ГосСОПКА класса А, приходится треть этого объёма.

17.12.2024 [16:18], Руслан Авдеев

Госсектор России на 36 % сократил закупки отечественных программ и IT-услугВ уходящем году государственные органы и принадлежащие государству компании значительно сократили расходы на ПО и IT-услуги российского происхождения. Закупки сократились год к году на 36 %, сообщают «Ведомости» со ссылкой на статистику «РТС-Тендер»: государственные учреждения и ведомства закупили российское ПО на 144 млрд руб., компании с государственным участием — на 52 млрд руб. Таким образом, объёмы закупок снизились с 226 млрд руб. до 196 млрд руб. Сократились не только суммы закупок, но и количество госзаказчиков, на 23 % год к году до 14 100 покупателей, из них 10 700 — закупали ПО по 44 ФЗ, а 3400 государственных компаний — по 223-ФЗ. До 36 тыс. снизилось и количество заявок госзаказчиков, что на 31 % меньше год к году. В денежном выражении запрошенные суммы с начальной максимальной ценой госконтрактов сократились с 2023 года на 20 %, до 225,8 млрд руб. Для анализа эксперты оценили открытые данные единой информационной системы в сфере закупок по коду ОКПД2 62 (ПО, услуги по разработке ПО, проектирование, тестирование, техподдержку и др.). Наиболее крупные закупки по 44-ФЗ сделали ГКУ Москвы «Информационный город» (20,8 млрд руб.), ФКУ «Центр по обеспечению деятельности Казначейства РФ» (14 млрд руб.) и ФНС (12,4 млрд руб.). В десятку наиболее активных заказчиков также вошли Минцифры, Минобрнауки, Минсельхоз и Социальный фонд России.

Источник изображения: Hunters Race/unsplash.com По мнению экспертов, снижение закупок может быть связано со снижением потребности в отечественном ПО в связи с завершением импортозамещения. Отчасти это может быть связано и с постановлением правительства России от 6 марта 2022 года №301, согласно которому часть конкурсов теперь проводится в закрытой форме. С 1 января 2025 года государственным органам и компаниям нельзя использовать иностранное ПО на объектах КИИ. С нового года необходимо будет использовать отечественные ОС, офисное ПО и системы виртуализации, а с 1 января 2026 года — СУБД. Пока у госсектора сохраняются проблемы с заменой зарубежных аналитических платформ и специальных программных продуктов. Некоторые сложные системы нельзя «просто переключить» — например, замена СУБД и сопутствующего ПО может занять два-три года, говорят эксперты. В октябре появилась новость о подготовке единого прайс-листа на ПО для государственных структур, а в сентябре сообщалось, что госсектор уже потратил в 2024 году 200 млрд руб. на закупку ПО и оборудования. При этом имеется информация, что российские госкомпании продолжают закупать продукты Microsoft.

25.10.2024 [07:14], Владимир Мироненко

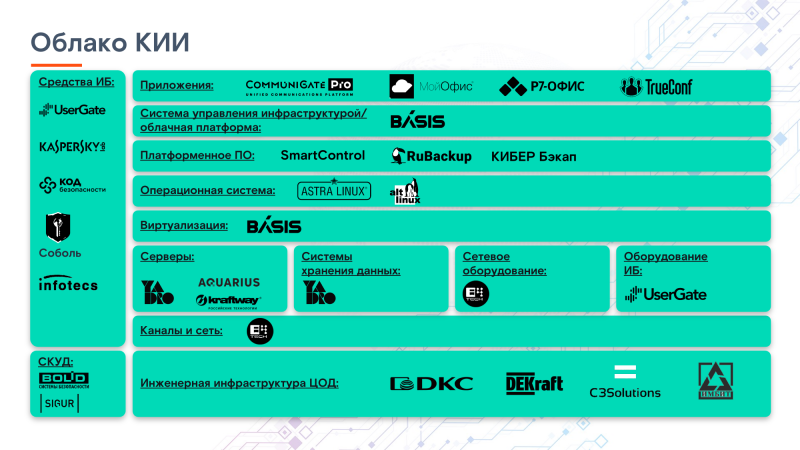

В России запущено первое облако для объектов КИИ, построенное исключительно на отечественных решенияхСервис-провайдер «РТК-ЦОД», являющийся дочерней структурой «Ростелекома», запустил сервис «Облако КИИ», предназначенный для размещения значимых объектов критической информационной инфраструктуры российских компаний. По словам «РТК-ЦОД», «Облако КИИ» предлагает «беспрецедентный уровень безопасности и защиты в комплексе с классическими преимуществами IaaS-решений». Как указано в пресс-релизе, «Облако КИИ» — первое на отечественном рынке импортонезависимое решение для организаций, инфраструктура которых должно быть приведена в соответствие с требованиями регуляторов в сфере КИИ, в первую очередь, с положениями федерального закона №187-ФЗ и приказа ФСТЭК №239 о безопасности критической информационной инфраструктуры РФ. Сообщается, что сервис построен на базе российских решений с соблюдением требований информационной безопасности и импортозамещения для компаний-субъектов КИИ. Средства защиты информации сервиса аттестованы ФСТЭК России, благодаря чему в облачной инфраструктуре можно размещать объекты КИИ до второй категории значимости, государственные информационные системы первой категории и работать с персональными данными до первого уровня значимости включительно. Оборудование «Облака КИИ» включено в реестр Минпромторга, а ПО — в реестр Минцифры. Согласно указу президента РФ о мерах по обеспечению технологической независимости и безопасности критической информационной инфраструктуры России, подписанному в марте 2022 года, с 1 января 2025 года органам государственной власти запрещается использовать иностранное ПО на объектах КИИ. |

|