Материалы по тегу: безопасность

|

26.02.2026 [18:15], Сергей Карасёв

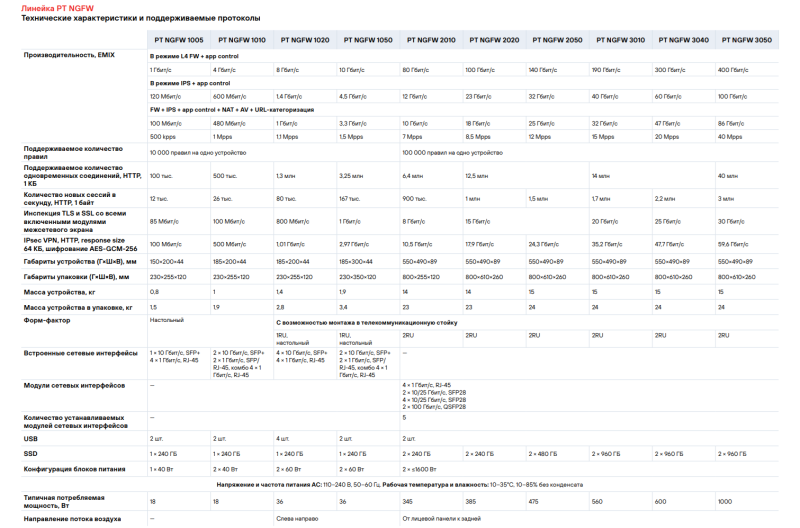

Positive Technologies выпустила межсетевой экран PT NGFW 3050 с производительностью до 400 Гбит/сКомпания Positive Technologies анонсировала межсетевой экран нового поколения PT NGFW 3050 — своё самое производительное решение данного типа. Устройство способно обрабатывать трафик со скоростью до 400 Гбит/с в L4-режиме Stateful Firewall с контролем приложений. Новинка выполнена в форм-факторе 2U. В основу положена аппаратная платформа Intel Xeon Sapphire Rapids. В оснащение входят 1 Тбайт оперативной памяти DDR5 и два SSD вместимостью 960 Гбайт каждый. Реализованы следующие сетевые интерфейсы: 4 × 1GbE (RJ-45), 6 × 10/25GbE (SFP28) и 2 × 100GbE (QSFP28). Габариты составляют 550 × 490 × 89 мм, масса — 15 кг. Модель PT NGFW 3050 использует модернизированный стек TCP/IP, работающий в пользовательском пространстве, специальный протокол отказоустойчивости, а также собственные движки системы предотвращения вторжений (IPS) и антивируса. Имеются выделенные порты для управления и синхронизации сессий, а также разъёмы USB 2.0 и USB 3.0 для токенов модулей доверенной загрузки и обслуживания. Заявленная пропускная способность с применением IPS достигает 100 Гбит/с. Со всеми активированными модулями безопасности (IPS, антивирус, NAT, URL-фильтрация) показатель составляет до 86 Гбит/с. Скорость инспекции TLS и SSL со всеми включёнными модулями межсетевого экрана — до 30 Гбит/с. Устройство поддерживает до 40 млн одновременных соединений и обрабатывает до 3 млн новых сессий в секунду. «На сегодняшний день PT NGFW 3050 — это самый производительный, сертифицированный во ФСТЭК, российский межсетевой экран нового поколения на рынке, способный детально анализировать трафик на скоростях магистральных каналов», — отмечает Positive Technologies.

26.02.2026 [17:31], Сергей Карасёв

Искусственный интеллект в образовании, сетевая безопасность и открытые технологии: «Базальт СПО» провела XXI ежегодную конференцию «СПО в высшей школе»В Переславле-Залесском с 6 по 8 февраля 2026 года прошла ХXI конференция «Свободное программное обеспечение в высшей школе». Мероприятие объединило студентов, преподавателей и разработчиков из разных регионов России. Участники обсудили, как ИИ влияет на достоверную оценку знаний и какие решения позволят контролировать успеваемость учеников. Также на конференции представили новые форматы учебных материалов, продемонстрировали операционные системы для организации лабораторных работ и рассказали про комплексные решения, позволяющие незрячим специалистам осваивать ИТ-профессии. Организаторами мероприятия выступили «Базальт СПО» и Институт программных систем имени А.К. Айламазяна РАН (ИПС РАН). «За три дня с докладами выступили преподаватели и студенты почти 20 вузов. Кто-то уже успешно применяет свободные программы в образовательных целях, кто-то участвует в разработке, а кто-то приехал перенять опыт. Участники обсудили значение свободного ПО для повышения качества образования и для преодоления технологической зависимости», — отметил Алексей Смирнов, председатель совета директоров компании «Базальт СПО. Искусственный интеллект и образование — кто кого?Георгий Курячий, преподаватель МГУ им М. В. Ломоносова, проанализировал влияние нейросетей на современный учебный процесс. По словам эксперта, за последние несколько лет ИИ‑системы достигли уровня, позволяющего успешно выполнять типовые учебные задания по широкому кругу дисциплин. Из-за этого снижается достоверность оценки знаний, искажается система отбора студентов, утрачиваются практические навыки. Предлагаемые решения этих проблем неэффективны: они либо не достигают поставленных целей, либо требуют неоправданно много ресурсов. Часто предлагается признать пользу ИИ и разрешить студентам пользоваться этим инструментом. Но в этом случае они не обучаются базовым навыкам. По мнению эксперта, традиционные образовательные модели сталкиваются с системным кризисом и вопрос адаптации к новым реалиям остаётся открытым. Далее обсуждение использования ИИ в учебном процессе перешло в формат круглого стола. Старший преподаватель кафедры японской филологии ИСАА МГУ им М. В. Ломоносова Людмила Васильева рассказала, как студенты используют популярные онлайн-переводчики для выполнения заданий. Однако выдаваемый перевод содержит грамматические и стилистические ошибки, которые в дальнейшем ученики не редактируют. Для решения этой проблемы преподаватель задавала устные вопросы, чтобы удостовериться в переводческих навыках студентов. По её мнению, студенты обращаются к ИИ из‑за высокой учебной нагрузки и стремления всё успеть. В завершение своего выступления Людмила Васильева отметила, что нужно приспосабливаться к наличию ИИ и учиться им правильно пользоваться. Ряд участников обсуждения считают, что в сегодняшних условиях выявить реальные знания студентов могут устные экзамены и живое общение. Операционные системы для учёбы: атомарные, минимальные и переносныеВ рамках проекта ALT Atomic Семён Фомченков, разработчик «Базальт СПО» и активный участник сообщества ALT Gnome, продемонстрировал Atomic Package Manager. Это инструмент для управления состоянием системы через декларативное описание её состава. Можно создавать профили операционных систем для разных ролей, например, для рабочей станции или сервера. Для учебных целей удобно сформировать стандартизированные образы. В них студенты могут экспериментировать с ОС. При необходимости система быстро откатывается до начального состояния. Артём Осипчук, студент МГУ им. М.В. Ломоносова, поделился опытом использования специализированных образов операционной системы «Альт» для лабораторных работ по сетевым протоколам. При помощи инструмента mkimage-profiles на кафедре вычислительной математики и кибернетики были собраны минимальные образы (JeOS) с точно заданным набором пакетов, сервисов и настроек. Их используют, чтобы быстро разворачивать и клонировать виртуальные машины для моделирования сетевых топологий. Образы легко адаптируются и обновляются, что упрощает обучение студентов сетевым протоколам. В перспективе планируется создать сервис для автоматической настройки целых сетевых лабораторий на основе этих образов. Никита Шалаев, доцент СЗИУ РАНХиГС, рассказал про дистрибутив Linux — MiniOS. Он предназначен для быстрого развёртывания произвольного количества однотипных сред на рабочих местах, в учебных заведениях и на мероприятиях. MiniOS запускается с флешки по принципу LiveCD — «живой системы» и сохраняет изменения на загрузочном носителе. Презентации в браузере и «бесконечный свиток» — альтернативные формы учебных материаловВасилий Меленчук, старший преподаватель БрГТУ, представил набор инструментов для создания HTML‑презентаций. Для написания контента в формате AsciiDoc применяется фреймворк reveal.js для интерактивного отображения презентаций в браузере. Чтобы запустить локальный веб-сервер, конвертацию и экспорт HTML‑файлов, использовалось расширение для Visual Studio Code — AsciiDoc Presentations. Решение уже применяется для подготовки лекционных материалов по ИТ‑дисциплинам. Стас Фомин, преподаватель МФТИ, представил инструмент для создания инфографических конспектов — компактной и визуально насыщенной альтернативы статьям, книгам и презентациям. Проект содержит Markdown-редактор, расширения к code-server/code-oss/vscode и CSS-стили. Конспект преобразовывается в «майндмаппер на бесконечном свитке». Он вытягивается по вертикали для последовательного рассказа, а содержание темы уходит в горизонтальные ответвления. С помощью расширения «Freeze Markdown» можно преобразовать конспект в HTML-файл. Эксперт использовал решение для преподавания студентам, командной работы с IT-специалистами и подготовки докладов и видеороликов. Построение сетей и защита от киберугрозСтепан Мальчевский, студент МГУ им. М.В. Ломоносова, разработал серию лабораторных работ по изучению сетевых протоколов на базе виртуальных машин Linux в среде VirtualBox. При помощи инструмента mkimage-profiles был создан специализированный образ виртуальной машины без графической среды и с минимальным набором пакетов. На нём в среде VirtualBox реализованы лабораторные занятия по темам: VLAN, STP, статическая и динамическая маршрутизация (RIP, OSPF), фильтрация трафика, туннелирование и VPN. При этом студенты осваивают логику технологий, а не особенности конкретного ПО. Максим Зайка, студент Донецкого государственного университета, представил опыт использования эмулятора GNS3 для моделирования конфигурации сети и обучения основам сетевой безопасности. В рамках проекта была создана модель школьной локальной сети на маршрутизаторах Cisco. На этой модели можно изучать работу сетевых протоколов, тестировать варианты атак на сеть и отрабатывать методы защиты от киберугроз. Мобильные приложения для растениеводства и бизнесаДарья Морель, студент НИУ ВШЭ, представила мобильное приложение для удалённого управления системой гидропонного выращивания HotbedAgroControl. Пользователь может:

Планируется интегрировать в приложение искусственный интеллект, который будет давать рекомендации по выращиванию растений. Алиса Киселева, студентка НИУ МИЭТ, представила механизм настраиваемых уведомлений в мобильном приложении для управления бизнес-процессами RunaWFE. Также она рассказала про мобильный клиент RunaWFE Free для ОС ALT Mobile. Как пробудить интерес к разработке и экспериментамОбразовательный проект «Национальная киберфизическая платформа» направлен на обучение школьников программированию, электронике и созданию умных автономных устройств. О его работе рассказал президент Ассоциации участников технологических кружков Алексей Федосеев. Для обучения используется визуальный язык программирования (ПРИМС) который позволяет:

Такой метод обучения применяется в технологических кружках и на олимпиадах. Платформа Arduino помогает создать измерительные приборы для мониторинга окружающей среды. Александр Чернышов, доцент Мытищинского филиала МГТУ им. Н. Э. Баумана, рассказал про систему, которая используется на кафедре прикладной математики, информатики и вычислительной техники. В основе платформы лежит среда разработки микроконтроллеров Arduino IDE. С её помощью разработаны приборы, выполняющие измерения: атмосферного давления, влажности и температуры воздуха, уровня углекислого газа и т. д. Создан общедоступный сервер, где накапливается информация о проведённых измерениях и настройках приборов. Это позволило фиксировать результаты и передавать опыт следующим поколениям студентов. Александр Речицкий, преподаватель Computer Science, представил методику «Install Fest» для обучения основам системного тестирования с использованием ReactOS. Это свободная операционная система с открытым исходным кодом, архитектурно близкая к Windows. Студенты могут установить ОС на ПК через сетевую PXE‑загрузку с преподавательского сервера. В ходе «Install Fest» студенты фиксируют проблемы (отсутствие поддержки оборудования, ошибки драйверов, сбои), анализируют их причины, работают с документацией и ищут решения. Такая методика позволяет совместить теорию и практику и сформировать навыки работы с открытыми инженерными знаниями и сообществом Open Source. Комплексные решения для автоматизации, компьютерной графики и цифровой доступностиАлексей Драгунов, директор ГБУ ПО «Региональный центр информационных технологий», представил решение для автоматизации обмена данными между разрозненными информационными системами школ. Образовательным организациям необходимо одновременно работать с множеством веб-сервисов: госпаблики ВК, сайты, каналы в мессенджере MAX, электронные журналы. Ручная синхронизация данных между ними отнимает много времени и ресурсов. В качестве решения используются: инструмент для автоматизации действий в веб‑браузерах Selenium, библиотека для управления браузером WebDriver и Python‑скрипт. Эта технология позволяет:

Павел Жданович, доцент Волгоградского государственного социально-педагогического университета, поделился опытом внедрения языка программирования Asymptote в образовательный процесс вуза. Решение позволяет генерировать векторные изображения (в том числе 3D и анимации) через код. Особенности Asymptote:

Проект используется для построения чертежей и визуализации задач, освоения генерации кода и компьютерной графики. Программист Алексей Фитисов представил комплекс отечественных цифровых решений, которые позволяют незрячим пользователям полноценно обучаться и работать в ИТ-сфере. В него входят:

Представленный комплекс отечественных технологий формирует практическую основу для IT-образования и трудоустройства незрячих специалистов в России. Докладчик сам является незрячим и работает разработчиком в «Базальт СПО». Павел Митрофанов, студент МИФИ, рассказал про применение нейросетей для обработки аудио в реальном времени. Он разработал StudioFx — прототип системы, которая в реальном времени подавляет шумы, распознаёт речь и классифицирует звуковые команды. Проект содержит:

PipeWire захватывает звук с микрофона и передает данные в Gstreamer. Далее аудиопоток передается в RNNoise для обработки данных в реальном времени. Чтобы избежать задержек и сбоев, использовались кольцевые буферы для захвата звука, очереди без блокировок и группировка кадров. Проект ещё в разработке, но в планах сделать StudioFx доступным на всех платформах. На стендах показали VR-игры на Linux и решения для образованияВ перерывах между докладами участники могли поиграть в VR-игры через PortProton, увидеть ALT Mobile на нескольких портативных устройствах и телефонах, ознакомиться с решением ALT Atomic и с обновлённой версией ОС «Альт Рабочая станция» с графической оболочкой GNOME. Были представлены стенды с операционной системой для образовательных организаций ОС «Альт Образование». На стенде «Альт Академии» участникам рассказали о курсах и сертификации специалистов в области сетевого и системного администрирования. «Р7-Офис» продемонстрировали функции офисных пакетов, а на стенде RunaWFE можно было подробнее ознакомиться с мобильной версией приложения для управления бизнес-процессами. Запись трансляции конференции доступна на канале «Базальт СПО».

19.02.2026 [15:11], Андрей Крупин

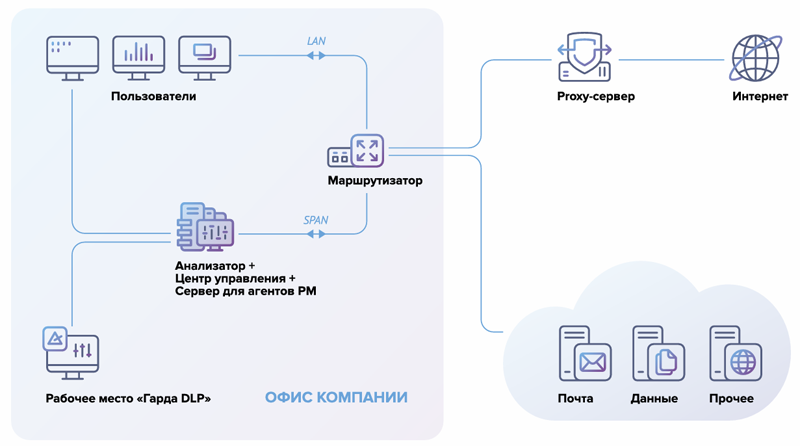

Система «Гарда DLP» получила расширенные средства контроля каналов обмена даннымиКомпания «Гарда» (входит в «ИКС Холдинг») сообщила о выпуске обновлённого решения для защиты данных «Гарда DLP» 6.4. Программный комплекс «Гарда DLP» позволяет видеть полную картину коммуникаций в организации, блокирует передачу конфиденциальных документов, помогает выявлять признаки корпоративного мошенничества и автоматизировать выявление инцидентов. Система поддерживает работу с платформами Windows, macOS, Linux, обеспечивает контроль 20+ каналов коммуникаций и мониторинг шифрованного HTTPS-трафика, предоставляет единую веб-консоль для управления включёнными в состав продукта инструментами, а также помогает привести IT-инфраструктуру в соответствие требованиям 152-ФЗ, 21 и 17 приказов ФСТЭК. Продукт зарегистрирован в реестре отечественного ПО и подходит для задач импортозамещения.

Принцип работы «Гарда DLP» (источник изображения: garda.ai) В новой версии DLP-системы реализован контроль возможных утечек при помощи браузерной версии Telegram через технологию OCR (то есть за счёт распознавания текста и файлов на рабочем компьютере пользователя), усилена аналитика по действиям сотрудников и добавлена функция перехвата паролей в офисных документах и архивах.

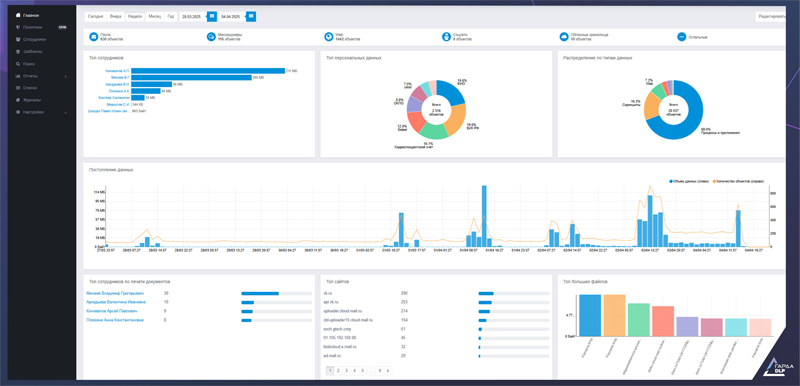

Пользовательский интерфейс «Гарда DLP» (источник изображения: garda.ai) Чтобы облегчить выполнение требований регуляторов для финансовых компаний, в обновлённой редакции «Гарда DLP» добавлены встроенные политики безопасности по отраслевым стандартам. Они позволяют регистрировать угрозы, которые описаны в PCI DSS и ГОСТ Р 57580 сразу после установки и запуска системы. Кроме того, разработчики внедрили в продукт полноценную событийно-инцидентную модель в соответствии с ГОСТ Р ИСО/МЭК ТО 18044-2007 по менеджменту инцидентов, единую для всех продуктов защиты данных «Гарды». В системе появились новые сущности — «Угроза» и «Уровень критичности», которые автоматически присваиваются событиям безопасности. Такая градация упрощает приоритизацию и создаёт более точную картину рисков: за большим количеством зафиксированных нарушений можно увидеть реальное число критичных инцидентов.

19.02.2026 [10:22], Андрей Крупин

«Группа Астра» и «Банк ПСБ» создадут центр ИБ-компетенций и разработки доверенных отраслевых решений«Группа Астра» и «Банк ПСБ» заключили соглашение о сотрудничестве в сфере информационной безопасности. Подписанный «Группой Астра» и «Банком ПСБ» документ предполагает создание совместного предприятия, деятельность которого будет сосредоточена на реализации комплекса мер в области защиты информационных активов и цифровых процессов. Приоритетными направлениями станут развёртывание и эксплуатация единой сервисной платформы для централизованного предоставления ИБ-услуг, в том числе для дочерних компаний финансовой организации. Параллельно будут идти разработка и вывод на рынок линейки специализированных решений для наращивания безопасности IT-систем: различных сервисов, платформенных и программно-аппаратных комплексов.

Источник изображения: пресс-служба «Группы Астра» / astra.ru «Мы уверены, что вместе с коллегами достигнем качественного прорыва в обеспечении информационной безопасности, объединив экспертизу в сфере защиты финансовых систем и передовые отечественные технологии. Создание совместного предприятия станет не только инструментом минимизации операционных рисков, но и точкой роста для стратегической перспективы: мы планируем сформировать самодостаточную экосистему, способную задавать отраслевые стандарты киберустойчивости, стать драйвером для развития смежных направлений и укрепить позиции российских решений в высокотехнологичном сегменте», — говорится в заявлении «Группы Астра».

18.02.2026 [14:25], Руслан Авдеев

Британский бизнес обеспокоен грядущим запретом VPNИспользующий корпоративные VPN в своей работе британский бизнес обеспокоен планами правительства, которое предлагает ограничить применение этой технологии несовершеннолетними в возрасте до 16 лет, но не до конца проработало инициативу сообщает Computer Weekly. Анонсированный правительством Соединённого Королевства план ограничить использование VPN лицами до 16 лет — часть более широкой инициативы, призванной ограничить использование социальных сетей школьниками. Пока неизвестно, как предложения скажутся на бизнесах, включая небольшие компании, которые полагаются на VPN для рабочих нужд. Объединение TechUK, в которое входит более 1 тыс. технологических компаний, заявило, что предложения пока не выглядят вполне проработанными.

Источник изображения: Budi Gustaman/unsplash.com В частности, правительство не разъяснило, должны ли будут сотрудники компаний подтверждать свой возраст с использованием специального верификационного сервиса перед использованием корпоративных VPN или правительство сделает исключение. Властям, возможно, придётся решать, какому бизнесу разрешить использование соответствующей технологии, а какому — нет. Для малого бизнеса задача подачи заявок на включение в «белый список» может оказаться сложнее, чем для крупного. Кроме того, компании обеспокоены сбором персональных данных сторонними организациями, ответственными за верификацию пользователей, и возможными бюрократическими препонами. Новые подробности будут обнародованы властями в марте. В числе предложений также — поправка к законопроекту, регулирующему ужесточение борьбы с преступностью (Crime and Policing Bill), позволяющая правительству требовать, чтобы чат-боты, деятельность которых ещё не регламентирована законом Oneline Safety Act, не давали пользователям доступа к нелегальному контенту.

18.02.2026 [00:20], Владимир Мироненко

Lenovo обвинили в массовой передаче данных американцев в КитайАмериканская юридическая группа Almeida обвинила Lenovo в нарушении правил Программы безопасности данных (Data Security Program, DSP) Министерства юстиции США, направленной на защиту личной информации граждан и правительственных данных от иностранных угроз. В иске, поданном Almeida от имени Спенсера Кристи (Spencer Christy) из Сан-Франциско, сообщается, что эти правила были «введены для предотвращения получения враждебными странами больших объёмов поведенческих данных, которые могли бы быть использованы для слежки, анализа или эксплуатации поведения американских граждан». Также истец отметил, что правило Министерства юстиции США «ясно указывает на запрет передачи информации об американских потребителях китайским организациям через автоматизированные рекламные системы и связанные с ними базы данных с необходимым контролем». В иске указывается, что пороговое значение для «подпадающих под действие правил персональных данных» составляет 100 тыс. и более граждан США, и перечисляется ряд потенциальных идентификаторов, от номеров государственных и финансовых счетов до IMEI, MAC-адресов и номеров SIM-карт, демографических данных и рекламных идентификаторов. Также в документе утверждается, что веб-сайт Lenovo «использует трекеры, которые раскрывают данные о поведении американцев иностранным противникам». «Когда пользователь попадает на главную страницу веб-сайта, веб-сайт загружает многочисленные собственные и сторонние системы для отслеживания, которые измеряют и записывают пользовательские данные», — говорится в иске, подразумевая, в том числе, трекеры TikTok, Facebook✴, Microsoft и Google. Как утверждают истцы, это позволяет китайской компании собирать большие объёмы персональных данных, и «Lenovo сознательно разрешает доступ к таким большим объёмам конфиденциальных персональных данных США и их передачу организациям или лицам, которые соответствуют критериям, установленным правилом Министерства юстиции США, включая её иностранные материнские компании, которые прямо или косвенно контролируются субъектами в Китае, такими как Lenovo Group». Это означает, что Lenovo Group, действующая под юрисдикцией Китая, «может использовать эти данные для создания подробных досье на жителей США, выявления психологических или финансовых уязвимостей и преследования лиц, занимающих ответственные должности, таких как юристы, военнослужащие, журналисты, политики или диссиденты», утверждают юристы Almeida, отметив, что эти данные могут быть «использованы в качестве оружия для профилирования, принудительного преследования или даже шантажа». В иске сообщается, что истец неоднократно посещал веб-сайт Lenovo в ноябре и декабре 2025 года, что привело к срабатыванию трекеров, что нарушило «его разумные ожидания неприкосновенности частной жизни» и повлекло за собой «несанкционированное раскрытие личной информации иностранной организации». Истец потребовал присвоить иску статус коллективного, а также взыскать с ответчика «компенсации, понесённые убытки и незаконно полученные средств», и «урегулировать убытки в размерах, которые будут определены судом и/или присяжными». В ответ на просьбу ресурса The Register прокомментировать обстоятельства дела, компания Lenovo сообщила: «Любые предположения о неправомерном обмене данными клиентов со стороны Lenovo являются ложными. Мы серьёзно относимся к конфиденциальности и безопасности данных и соблюдаем все применимые законы и правила защиты данных во всем мире, включая строгие требования США. Наша практика работы с данными прозрачна, законна и направлена на защиту наших клиентов». The Register отметил, что в иске не уточняется, допустимо ли само по себе использование трекеров, которые могут быть использованы для составления профилей отдельных лиц и потенциального воздействия на лиц, занимающих ответственные должности.

16.02.2026 [16:47], Руслан Авдеев

Для безопасности и совместимости: IT-гиганты сформировали трансграничное объединение Trusted Tech AllianceВ ходе мероприятия Munich Security Conference мировые лидеры в сфере IT-технологий и ключевые игроки ИИ-рынка заключили соглашение о создании объединения Trusted Tech Alliance (TTA), объединяющего 15 компаний, из Африки, Азии, Европы и Северной Америки для продвижения общих принципов безопасных и совместимых технологий, сообщает Converge! Digest. Интересы группы охватывают весь цифровой стек, от технологий связи до облачных решений и полупроводников, ПО и ИИ. Объединение позиционируется, как трансграничная коалиция, ориентированная на прозрачность, безопасность и защиты данных на фоне растущей геополитической фрагментации. Среди основателей числятся AWS, Microsoft, Google Cloud, Nokia, Ericsson и Anthropic, а также Cassava Technologies, Cohere, Hanwha Group, Jio Platforms, Nscale, NTT, Rapidus, Saab и SAP. От участников объединения требуется соблюдение пяти принципов: прозрачное корпоративное управление, безопасные методы разработки, контроль цепочки поставок, открытость и устойчивость цифровых экосистем, уважение верховенства закона и защиты данных. Участники обязаны применять обязывающие на уровне контрактов гарантии обеспечения надёжности и качества в отношениях поставщиков и поддерживать независимые механизмы оценки.

Источник изображения: krakenimages/unsplash.com Группа подчёркивает, что будет работать с лицами, принимающими решения (ЛПР), и клиентами, чтобы согласовать доверенные технологические практики с целью обеспечения национальной безопасности и экономической конкурентоспособности. Также планируется расширить членство в TTA и сформировать унифицированные подходы к разработке совместимых глобальных технологических стандартов. 15 основателей находятся в десяти странах на четырёх континентах. По словам Ericsson, ни одна компания или страна не может создать безопасный и надёжный цифровой стек в одиночку — доверия и безопасности можно добиться только совместно. Лидеры TTA позиционируют инициативу как ответ на растущий скептицизм, касающийся цифровых технологий и роста спроса со стороны правительств и корпоративных клиентов на надёжную, суверенную и безопасную инфраструктуру. Как отмечает Converge, создание TTA отражает ускоренное согласование позиций между облачными гиперскейлерами, телеком-вендорами, разработчиками ИИ-моделей и игроками полупроводникового рынка по мере того, как правительства ужесточают требования, касающиеся суверенитета данных, прозрачности цепочек поставок и управления ИИ-проектами. С учётом того, что участники контролируют ключевые точки ИИ-рынка, от Rapidus, предлагающей передовые решения для разработки ИИ-полупроводников до Anthropic и Cohere, разрабатывающих передовые модели, речь фактически идёт о том, что TTA берёт под контроль важнейшие узлы индустрии в стеке ИИ-инфраструктуры, пытаясь переформатировать стандарты до того, как «нормативная фрагментация» между регионами ужесточится.

14.02.2026 [12:12], Сергей Карасёв

Сделано в Японии: Fujitsu организует производство суверенных ИИ-серверовКорпорация Fujitsu с марта текущего года начнёт выпускать в Японии суверенные серверы, ориентированные на задачи ИИ и другие ресурсоёмкие нагрузки. Такие системы с маркировкой «Made in Japan» будут выпускаться на предприятии Fujitsu Group в Касасиме (Kasashima) по полному циклу. Fujitsu отмечает, что геополитическая напряжённость, усиливающиеся киберугрозы и более жёсткие требования регулирующих органов приводят к необходимости усиления защиты критически важной информации. В Японии, в частности, в рамках Закона о содействии экономической безопасности управление системными рисками и цифровой суверенитет имеют первостепенное значение для клиентов, работающих с критической информационной инфраструктурой (КИИ). С целью удовлетворения растущего спроса на суверенные решения Fujitsu организует в Японии выпуск серверов, оборудованных ускорителями NVIDIA HGX B300 и NVIDIA RTX Pro 6000 Blackwell Server Edition. Кроме того, до конца 2026 финансового года (заканчивается 31 марта 2027-го) корпорация освоит производство систем на основе фирменных чипов Fujitsu Monaka, которые насчитывают до 144 вычислительных ядер с архитектурой Arm.

Источник изображения: Fujitsu Подчёркивается, что при изготовлении суверенных серверов завод Fujitsu Group будет использовать опыт, полученный при создании суперкомпьютера Fugaku и других высоконадёжных систем. Интегрированный процесс производства охватывает все этапы — от получения печатных плат до сборки устройств, что обеспечит полную отслеживаемость и прозрачность. Продукцию «Made in Japan» планируется поставлять на местный рынок, а также европейским заказчикам. Кром того, Fujitsu расширит сотрудничество с Supermicro для обеспечения непрерывного планирования, разработки, производства, продаж и технического обслуживания ИИ-серверов. В конце 2020 года «белую сборку» серверов наладила в США HPE. Эти машины тоже ориентированы в первую очередь на заказчиков из госсектор, а не обычных потребителей.

13.02.2026 [10:55], Владимир Мироненко

Приглашаем на ТБ Форум 2026: РБПО-сообщество ФСТЭК России и ИСП РАН, ключевые дискуссии индустрии и главные регуляторные ориентиры18–20 февраля на ТБ Форуме 2026 соберутся ведущие инженеры, архитекторы безопасности, DevSecOps-команды и руководители ИТ-направлений — обсудить практику безопасной разработки, регуляторные изменения и реальные кейсы внедрения. Особый акцент — на событиях, формирующих индустриальную повестку и инженерные подходы ближайших лет. Расписание программы → Флагманское событие Форума — конференция «Актуальные вопросы защиты информации» от ФСТЭК России (19 февраля). Регулятор представит развитие требований приказа №117, подходы к сертификации и планы на 2026 год, а практики рынка — реальные кейсы внедрения СЗИ, пентеста, защиты цепочек поставок и индустриальных систем. Отдельный насыщенный день программы — День РБПО-сообщества ФСТЭК России и ИСП РАН (20 февраля), где стратегическим партнером выступает ПАО «ГК "Базис». Сообщество объединяет практиков безопасной разработки — от культуры и инженерного управления до автоматизации pipeline, CI/CD, DevSecOps, supply chain security и метрик доверия как источника бизнес-ценности. Это не просто конференция, а «драйвовая» встреча единомышленников с докладами только по приглашению: без продаж и маркетинга — реальные «радости и горести» внедрения, практический опыт и честные разборы от инженеров для инженеров. В основном треке выступят эксперты ПАО «ГК "Базис», ИТ-экосистемы «Лукоморье», ООО «РТК ИТ», АО «СОЛАР СЕКЬЮРИТИ», ООО «БАЗАЛЬТ СПО» и других уважаемых в сообществе технологических компаний. Отдельное внимание — практическим кейсам внедрения процессов РБПО, управлению изменениями и инженерной автоматизации. Ключевое событие дня — круглый стол "РБПО. Долгая дорога — эффективный бизнес" с участием представителей ФСТЭК России, Органа по сертификации РБПО ИСП РАН и лидеров индустрии. Параллельно пройдет мастер-трек РБПО — глубокие практические разборы инструментов и методик: управление разработкой в ИТ-экосистеме «Лукоморье» от ООО «РТК ИТ ПЛЮС», защита цепочки поставок и DevSecOps-пайплайны, автоматизация безопасной разработки, статанализ и фаззинг, а также мастер-класс ИСП РАН «Дизайн и использование MLSecOps платформы» — как объединить MLOps-инструменты и проверки доверия моделей в единый безопасный CI для ML. ТБ Форум — это не только насыщенная программа, но и сильные инженерные клубы: обсуждения FinDevSecOps-подходов, обмен опытом между командами, знакомства с сообществом и живой диалог с регулятором. Отличная возможность для ведущих инженеров и руководителей войти в профессиональную среду, где сейчас формируются новые практики безопасной разработки. Регистрация бесплатная: https://www.tbforum.ru/.

11.02.2026 [18:07], Андрей Крупин

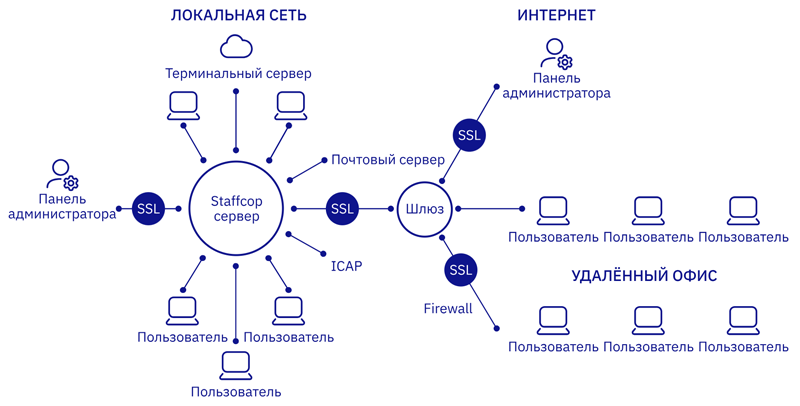

Система расследования инцидентов Staffcop Enterprise дополнилась файловым сканером и функцией перехвата данных в MaxРоссийский разработчик «Атом безопасность» (входит в группу компаний «СКБ Контур») сообщил о выпуске новой версии системы расследования инцидентов в корпоративной среде Staffcop Enterprise. Staffcop Enterprise предназначен для расследования инцидентов внутренней информационной безопасности (событий, связанных с действиями персонала на рабочих станциях). Программный комплекс обеспечивает комплексный контроль и анализ активности пользователей для проактивного расследования и предотвращения инцидентов ИБ. Продукт адаптирован для выявления и расследования утечек данных, мошенничества и других инцидентов, произошедших из-за действий сотрудников. Система Staffcop Enterprise разработана для интеграции в любую IT-инфраструктуру, обладает гибкими настройками и масштабируемостью, соответствует федеральным требованиям по информационной безопасности и имеет все необходимые сертификации, включая регистрацию в реестре отечественного ПО.

Архитектура Staffcop Enterprise (источник изображения: staffcop.ru) Обновлённый Staffcop Enterprise получил файловый сканер для инвентаризации и категоризации данных на рабочих станциях и в хранилищах, а также модуль перехвата данных в мессенджере Max на Windows для контроля переписки, выявления попыток утечки и нерегламентированных каналов передачи информации. В числе прочего разработчики включили в состав программного комплекса новый драйвер контроля клавиатуры для более надёжного перехвата ввода паролей при входе в систему, обновили утилиту удалённой установки агентов, реализовали поддержку средств аутентификации «Рутокен» на Windows для контроля использования токенов, оптимизировали алгоритмы обработки данных и внесли ряд других изменений, повысивших стабильность и надёжность функционирования продукта. |

|