Материалы по тегу: безопасность

|

29.07.2025 [11:57], Андрей Крупин

Состоялся релиз новой версии SafeTech CA — отечественной альтернативы Microsoft Certificate Authority

software

защита предприятия

импортозамещение

информационная безопасность

криптография

сделано в россии

Работающая в сфере кибербезопасности российская компания SafeTech Lab выпустила новую версию своего флагманского продукта — корпоративного центра сертификации SafeTech CA 3.0. Комплекс SafeTech CA в полной мере отвечает задачам импортозамещения ПО в отечественных организациях и способен полностью заменить Microsoft Certificate Authority для Windows-инфраструктур. Решение также позволяет управлять процессами выпуска и администрирования технологических сертификатов для Linux-систем, мобильных устройств на базе Android/iOS, сетевого оборудования и других компонентов IT-ландшафта.

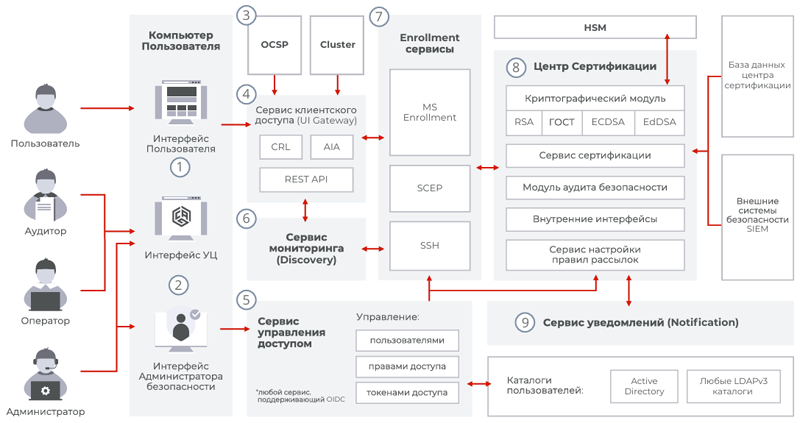

Архитектура SafeTech CA (источник изображения: safe-tech.ru) Обновлённый SafeTech CA 3.0 получил полностью переработанный пользовательский интерфейс и дополнительные функциональные возможности для управления технологическими сертификатами в корпоративной инфраструктуре любой сложности. В продукте существенно обновлён компонент UI-Gateway, отвечающий за предоставление доступа в личные кабинеты пользователей и администраторов, расширены функции аудита событий безопасности, обеспечена возможность публикации сертификатов в LDAP-каталоги, доработан модуль MS Enrollment в части поддержки возможности запрета экспорта закрытых ключей, реализовано добавление выпущенного сертификата пользователя в атрибут Active Directory, а также добавлен модуль SSH, позволяющий выпускать и работать с SSH-сертификатами и шаблонами для контроля доступа привилегированных пользователей. Релиз SafeTech CA 3.0 полностью адаптирован для работы как в классической среде виртуализации (VMware, KVM, Hyper-V и др.), так и в контейнерной (Docker, OpenShift/Kubernetes). Микросервисная инфраструктура позволяет масштабировать центр сертификации, создавать любые отказоустойчивые конфигурации и решать задачи кластеризации в крупных территориально распределённых IT-инфраструктурах.

27.07.2025 [23:55], Владимир Мироненко

Microsoft признала, что не может гарантировать суверенитет данных в Европе

aws

microsoft

microsoft azure

software

гиперскейлер

европа

евросоюз

закон

информационная безопасность

конфиденциальность

облако

сша

франция

Microsoft «не может гарантировать» суверенитет данных клиентам во Франции, и, как следствие, всему Европейскому союзу, если администрация Трампа потребует доступ к информации о клиентах, хранящейся на её серверах, пишет The Register. Об этом сообщил, выступая перед Сенатом Франции в рамках расследования государственных закупок и их роли в обеспечении цифрового суверенитета Европы, Антон Карньо (Anton Carniaux), директор по связям с общественностью и правовым вопросам французского отделения Microsoft. Согласно Акту о законном использовании данных за рубежом (The Cloud Act), правительство США наделено правом получать цифровые данные, хранящиеся у американских технологических корпораций, причём в независимости от того, хранятся ли эти данные на серверах внутри страны или за рубежом, и даже если эти данные принадлежат не гражданам США. Отвечая на вопрос о технических или юридических механизмах, которые могли бы помешать такому доступу в соответствии с The Cloud Act, Карньо заявил, что компания «имеет договорное обязательство перед своими клиентами, включая клиентов государственного сектора, отклонять эти запросы, если они необоснованны». Ранее Microsoft заверила, что работа облачных сервисов в ЕС будут контролироваться местным советом директоров и действовать в соответствии с местным законодательством. Карньо подчеркнул, что правительство не может делать запросы, которые не имеют чёткого определения — если такие запросы поступают, компания просит о возможности уведомить об этом соответствующего клиента. Карньо также спросили, может ли он, как представитель руководства Microsoft, в случае юридически обоснованного судебного запрета «гарантировать нашему комитету под присягой», что данные французских граждан не будут переданы американскому правительству без явного согласия французского правительства. «Нет, — сказал Карньо, — я не могу этого гарантировать, но, опять же, такого никогда раньше не случалось». Марк Буст (Mark Boost), генеральный директор облачного провайдера Civo, заявил: «Одна строка показаний только что подтвердила, что американские гиперскейлеры не могут гарантировать суверенитет данных в Европе». По его словам, Microsoft открыто признала то, что многим давно известно: согласно законам вроде The Cloud Act власти США могут принудительно запрашивать доступ к данным, хранящимся у американских провайдеров облачных услуг, независимо от того, где эти данные физически хранятся. «Это больше, чем просто формальность. Это реальная проблема, которая может повлиять на национальную безопасность, конфиденциальность персональных данных и конкурентоспособность бизнеса», — заявил Марк Буст. Параллельно на этой неделе AWS пояснила некоторые моменты реализации требований The Cloud Act в связи с ростом числа «запросов о том, как мы обрабатываем запросы государственных органов на предоставление данных». AWS утверждает, что закон не предоставляет правительству США «беспрепятственный или автоматический доступ к данным, хранящимся в облаке». The Cloud Act позволил США заключать взаимные исполнительные соглашения с доверенными иностранными партнёрами с целью получения доступа к электронным доказательствам для расследования тяжких преступлений, где бы эти доказательства ни находились, устранив препятствия, предусмотренные законодательством США. «Согласно законодательству США, провайдерам фактически запрещено раскрывать данные правительству США при отсутствии предусмотренного законом исключения», — сообщила AWS. — «Чтобы обязать провайдера раскрыть данные, правоохранительные органы должны убедить независимого федерального судью в наличии причины, связанной с конкретным преступлением, и в том, что доказательства преступления будут обнаружены там, где должен быть произведён обыск». AWS заявила, что до этого момента не раскрывала данные корпоративных или государственных клиентов в соответствии с законом The Cloud Act. По словам AWS, принципы закона «соответствуют международному праву и законам других стран»; и закон «не ограничивает технические меры и операционные средства контроля, которые AWS предлагает клиентам для предотвращения несанкционированного доступа к их данным». И последний аргумент AWS, который явно направлен против европейских конкурентов, пытающихся воспользоваться движением за суверенитет данных, заключается в том, что The Cloud Act распространяется не только на компании с головным офисом в США, но и на всех «поставщиков услуг электронной связи или удалённых вычислений», ведущих бизнес в США. То есть поставщики облачных услуг со штаб-квартирой в Европе, ведущие деятельность в США, также подпадают под его действие. Microsoft, AWS и Google пытаются заверить обеспокоенных клиентов в ЕС в том, что они смогут обеспечить суверенитет данных при не совсем дружелюбной позиции США по отношению к странам, некогда считавшимся близкими союзниками. Несмотря на это, в ЕС наблюдается тенденция на создание суверенной инфраструктуры, отметил The Register, хотя не все поддерживают эту идею. Более того, многие в Европе смирились с тем, что без американских облаков уже не обойтись. Согласно данным Synergy Research Group, доля локальных игроков на облачном рынке Европы замерла на уровне 15 %. При этом часть из них ещё и попала в зависимость от новой политики Broadcom в отношении VMware.

25.07.2025 [15:29], Владимир Мироненко

400 жертв уязвимости в Microsoft SharePoint — лишь верхушка айсбергаНесмотря на призывы Microsoft к пользователям платформы SharePoint Server установить свежие обновления софта для защиты от вируса-вымогателя Warlock, который может быть внедрён в их системы через цепочку уязвимостей ToolShell, не все компании выполнили это и по-прежнему остаются беззащитными перед хакерами, передаёт Computer Weekly. 19 июля 2025 года Центр реагирования на угрозы безопасности Microsoft (MSRC) опубликовал в блоге сообщение, посвящённое активным атакам, использующим уязвимости CVE-2025-49706 и CVE-2025-49704, которые затрагивают только on-premise серверы SharePoint, но не затрагивают SharePoint Online в Microsoft 365. Microsoft сообщила, что выпустила новые комплексные обновления безопасности для всех поддерживаемых версий SharePoint Server (Subscription Edition, 2019 и 2016), которые защищают от этих и новых уязвимостей CVE-2025-53770 и CVE-2025-53771. Microsoft рекомендует немедленно установить апдейты. «Лаборатория Касперского» обнаружила, что новые уязвимости связаны с уязвимостью CVE-2020-1147, которая была обнаружена в 2020 году и, по-видимому, не была корректно закрыта. По словам Глобального центра исследования и анализа угроз в «Лаборатории Касперского» (Kaspersky GReAT), эксплойт для CVE-2020-1147 похож на эксплойт ToolShell. Ранее компания заявила, что среди тех, кто эксплуатировал уязвимости, были выявлены якобы поддерживаемые правительством Китая группировки Linen Typhoon и Violet Typhoon, а также пока не классифицированная группировка Storm-2603, которая в прошлом демонстрировала связи с группировками, занимающимися вирусами-вымогателями, такими как LockBit. Ряд кибератак на пользователей SharePoint Server был связан с использованием программ-вымогателей. Установив связь с Warlock, Microsoft обновила информацию об атрибуции, индикаторах компрометации (IoC), рекомендациях по смягчению последствий и защите, а также об обнаружении и поиске угроз. По данным Shadowserver Foundation, по состоянию на 23 июля в Великобритании доступны через интернет около 600 экземпляров SharePoint, а в мире их число приближается к 11 тыс. Около 424 экземпляров SharePoint имеют уязвимости безопасности CVE-2025-53770 и CVE-2025-53771. Примерно четверть их находится в США. В заявлении Национального центра кибербезопасности Великобритании (NCSC) указано, что Microsoft и NCSC осведомлены о существовании эксплойта наблюдают активные атаки, направленные на SharePoint Serve. Кевин Робертсон (Kevin Robertson), главный технический директор компании Acumen Cyber, специализирующейся на управляемом обнаружении и реагировании (MDR), заявил, что отсутствие исправлений для ранее обнаруженных уязвимостей CVE-2025-49704 и CVE-2025-29706, которые бы полностью устранили предыдущие проблемы, оставило организации полностью беззащитными. Он отметил, что публичные данные о 400 скомпрометированных жертвах могут быть каплей в море. Кроме того, не все организации ещё успели установить патч, а значит, их среды по-прежнему полностью уязвимы.

24.07.2025 [15:36], Руслан Авдеев

Мы и они: Белый дом представил агрессивный план развития ИИ в США для сохранения мирового лидерства

hardware

закон

ии

инвестиции

информационная безопасность

санкции

строительство

сша

цод

экология

энергетика

В минувшую среду Белый дом США выступил с программой AI Action Plan, призванной дерегулировать развитие ИИ и строительство дата-центров. Также план должен пресечь «идеологическую предвзятость» в ИИ-моделях, сообщает The Register. Развитие ИИ рассматривается как гонка сторонников Америки и её противников. С учётом этого должна формироваться как внутренняя, так и внешняя политика. Предполагается создание обширной ИИ-инфраструктуры и обеспечение её энергией. Для этого предлагается отвергнуть как «климатические догмы», так и бюрократическую волокиту. Утверждается, что ИИ слишком важен, чтобы душить его бюрократией на раннем этапе на всех уровнях. Суть плана — в выявлении правил, мешающих развитию ИИ-рынка и их немедленном устранении. Федеральное финансирование ИИ будет перенаправляться из штатов, где регулирование ИИ слишком строгое. Федеральную комиссию по связи (FCC) призвали выяснить, не мешают ли правовые нормы штатов её деятельности, а Федеральную торговую комиссию (FTC) — отложить расследования, мешающие ИИ-инновациям. Пентагон получит «зелёный свет» на испытания ИИ и автономных систем и перевод рабочих процессов на ИИ-системы — предусмотрена трансформация как боевых, так и офисных операций. План США предусматривает создание отраслевых «песочниц» для экспериментов в области ИИ, а также испытаний искусственного интеллекта в реальных условиях. Будут приняты меры по использованию ИИ и в органах власти, с прикомандированием ИИ-специалистов для помощи. Европейские эксперты обращают внимание на разницу в стратегии обработки данных в США и Европе. Если основная философия США — инновации прежде всего, то в Евросоюзе на первом месте — регулирование, безопасность и меры предосторожности. AI Action Plan стандартизирует госзакупки в сфере ИИ, но, в отличие схожего плана предыдущего президента, критерии оценки закупок будут существенно отличаться и, например, привлекать к работам будут тех специалистов, которые «объективны и свободны от идеологической предвзятости». Правда, по мнению экспертов, от предвзятости будет очень трудно избавиться. Сам Трамп и его сторонники заявляют о том, что отныне правительство США будет иметь дело только с тем ИИ, который «стремится к истине, справедливости и строгой беспристрастности». Правда, в самом плане предписывается выявлять предвзятость в китайских моделях. Кроме того, по словам некоторых экспертов, «борьба с предвзятостью» может создать трудности для бизнесов, вынужденных соблюдать нормы Евросоюза и других стран, поскольку модели вряд ли будут обучать отдельно для каждого региона и есть пределы того, в какой степени будет осуществляться дерегулирование. По-видимому, будет пересмотрена и работа с правообладателями, на материалах которых обучаются модели. Дополнительно будет вестись борьба с дипфейками, способными помешать судебным расследованиям. Например, в плане рассматривается возможность разработки программы оценки дипфейков Guardians of Forensic Evidence под контролем Национального института стандартов и технологий (NIST) и применение других мер. Операторы дата-центров смогут рассчитывать на большую свободу действий в строительстве, поскольку получат больше возможностей для работ вблизи водных ресурсов. Предусмотрено смягчение требований к охране окружающей среды, качеству воздуха и воды. Ведомства, распоряжающиеся большими участками федеральных земель, должны будут разрешать операторам ЦОД строительство на них объектов, включая электростанции. Предполагается, что в первую очередь от этого выиграют крупные игроки — по словам экспертов, без учёта интересов широкой общественности. Дополнительно Трамп подкрепил положения плана, подписав указ об ускоренном развитии индустрии дата-центров. При этом новые объекты будут требовать много электричества — план рекомендует масштабную модернизацию энергосетей. В фаворе оказались геотермальная и ядерная энергетика, которые дополнят нефтегазовый и угольный сектора генерации. Также, конечно, предусмотрено продолжение поддержки производства чипов для ИИ, но будут отменены некоторые условия финансирования, в частности тоже связанные с «идеологией». Возможно, это может быть связано с программами т.н. «инклюзивности» и др. для компаний, выпускающих микросхемы. Дополнительно план предполагает подготовку более квалифицированных специалистов вспомогательных специальностей вроде электриков, специалистов по HVAC и т.п., причём иногда прямо со школьной скамьи. В посвящённом дипломатии разделе делается чёткое разделение на «мы» и «они». В нём описывается некий ИИ-альянс, который будет получать доступ к американским ИИ-технологиям. В его поддержку будет разработан ряд мер по предотвращению попадания технологий в недружественные страны — в т.ч. предусмотрена проверка местоположения продуктов и решений и прочие меры мониторинга спецслужбами. Если при Байдене была разработана трёхуровневая система, в рамках которой передовые микросхемы попадали только самым преданным сторонникам США, то при Трампе её отменили до вступления в силу. Вероятно, будет действовать иная система, с новыми мерами контроля в отношении Китая и некоторых других регионов, но более мягким контролем в отношении других стран. Так, администрация снова разрешила поставки некоторых ускорителей NVIDIA в КНР, но в то же время запретила поставки в ОАЭ. Администрация Трампа ожидает, что союзники будут строго соблюдать правила экспортного контроля, это будет регулироваться соглашениями между небольшим числом стран. В документе прямо говорится, что правительство отказывается от более широких многосторонних соглашений. Другими словами, Вашингтон намерен сотрудничать со своими ближайшими партнёрами для «продвижения инноваций и американских ценностей». Ещё одной особенностью плана является его особое отношение к рискам. Если ранее учитывался ряд «проблемных» вопросов, связанных с ИИ, от вопросов соблюдения гражданских прав до прав сотрудников, то новая концепция рисков уделяет больше внимания злоумышленникам, использующим ИИ, призывает к сотрудничеству разработчиков ИИ-моделей для повышения безопасности ПО и уделяет внимание необходимости создания безопасных ЦОД для Пентагона, разработке безопасных ИИ-решений для военных ведомств и др. Хотя такие меры, возможно, пригодились бы большинству стран, есть немало других рисков, требующих повышенного внимания — социальных, этических и др., которым в новом плане не уделяется особенного внимания. Для страны, которая выделяет на ИИ огромные средства, ситуация довольно опасная.

24.07.2025 [14:31], Руслан Авдеев

От атак на Microsoft SharePoint уже пострадали более 400 организаций, включая атомщиков СШАEyeSecurity, первой сообщившая о массовой эксплуатации уязвимости нулевого дня ToolShell в Microsoft SharePoint в прошлую пятницу, поделилась новыми данными. По её сведениям, число жертв продолжающихся атак превысило 400 организаций, включая, например, Министерство энергетики США, сообщает The Register. Компания сообщила об уязвимости ещё до того, как её существование подтвердили в Microsoft. 23 июля исследователи отчитались о регистрации четырёх волнах атак 17–19 июля, 21 июля начались «множественные волны». Пострадало в том числе и Министерстве энергетики США (DoE). По словам DoE, 18 июля уязвимость «оказала негативное влияние» как на само министерство, так и на Национальное управление по ядерной безопасности (NNSA), отвечающее за обслуживание ядерного оружия Америки. Благодаря широкому применению облачного решения Microsoft 365 и систем обеспечения кибербезопасности высокой эффективности пострадали лишь немногие системы. Все системы DoE восстанавливаются, а NNSA принимает необходимые меры для снижения рисков и переходит на другие решения, если это нужно. Как свидетельствуют данные Check Point Research, от атак пострадали и другие правительственные учреждения и важнейшие правительственные системы, от телекоммуникаций до программного обеспечения. По оценкам компании, 7 июля одной из первых жертв атак стало «крупное западное правительство».

Источник изображения: Unspalsh/Unsplash.com Уязвимости касаются SharePoint Enterprise Server 2016, SharePoint Server 2019 и SharePoint Server Subscription Edition. Microsoft впервые подтвердила наличие уязвимостей поздно вечером 19 июля, заявив, что компании «известно об активных атаках на on-premise развёртывания SharePoint Server с использованием уязвимостей, частично устраненных в июльском обновлении безопасности». К вечеру 21 июля вышли обновления для всех трёх продуктов. Патчи блокируют возможность удалённого выполнения кода CVE-2025-53770, связанную с ранее известной уязвимостью CVE-2025-49704, а также с уязвимостью CVE-2025-53771, которая открывает доступ к ещё одному известному ранее багу CVE-2025-49706. Объединение уязвимостей позволяет злоумышленникам обходить процесс аутентификации и удалённо исполнять вредоносный код по сети. На GitHub был опубликован пример такой атаки. Некоторые пострадавшие компании теперь атакованы зловредом Warlock. Google и Microsoft обвинили в атаках китайских кибершпионов и похитителей данных, а недавно Редмонд предупредил, что эксплойтами могут воспользоваться и другие злоумышленники. Компания Microsoft пока не ответила на вопросы журналистов, в том числе о точном количестве организаций, подвергшихся атаке. В начале июля появилась информация о росте цен на продукты компании, включая SharePoint Server, хотя, в свете последний событий, цену следовало бы снизить.

22.07.2025 [10:01], Владимир Мироненко

«Яндекс» купила 50 % SolidSoft, чтобы создать с ней СПYandex B2B Tech объявила о создании с SolidSoft, одним из крупнейших российских разработчиков межсетевых экранов для защиты веб-приложений (WAF, Web Application Firewall), совместного предприятия, которое будет развивать решения для обеспечения кибербезопасности, в частности, инструменты для защиты бизнесом своих веб-приложений от атак и других современных угроз. «Яндекс» и SolidSoft будут участвовать в СП в равных долях, для чего «Яндекс» приобретает 50 % SolidSoft с возможностью увеличения своей доли в будущем. Сумма сделки не разглашается. По оценке Apple Hills Digital, сообщает Forbes, стоимость SolidSoft может составлять 3–4 млрд руб., следовательно, стоимость сделки может оцениваться в 1,5–2 млрд руб. Возглавят СП основатели SolidSoft. Сделка не отразится на действующих соглашениях SolidSoft с клиентами и партнёрами, а также на её дальнейших планах по разработке собственных решений. По данным Rusprofile, выручка «Солидсофт» в 2024 году составила 903 млн руб. (рост — 46 %), чистая прибыль — 635 млн руб. (рост — 68 %). Сообщается, что сделка позволит Yandex Cloud усилить информационную безопасность, которая является одним из самых востребованных направлений на платформе. За 2024 год потребление сервисов ИБ в Yandex Cloud выросло в 2,1 раза. По оценке Yandex B2B Tech, в прошлом году объём российского рынка решений для защиты веб-приложений составлял более 30 млрд руб. В рамках сделки компании буду использовать опыт и технологии друг друга и развивать свои продукты в синергии. Сообщается, что они объединят возможности межсетевого экрана SolidWall WAF и Smart Web Security — сервиса Yandex Cloud, который защищает от DDoS-атак и ботов, для более надёжной комплексной защиты. Также СП будет использовать для усиления механизмов защиты ИИ-технологии. Решения СП будут доступны как в облаке, так и по модели on-premises. У ряда продуктов Yandex Cloud уже есть on-premise-версии: СУБД YDB, сервис для работы с генеративными моделями Foundation Models, речевые технологии Yandex SpeechKit, а также BI‑инструмент DataLens.

20.07.2025 [16:18], Руслан Авдеев

От прошлогоднего сбоя CrowdStrike пострадало не менее 750 больниц в США — разработчики попытались спихнуть часть вины на MicrosoftГод назад содержащее ошибку обновление программного обеспечения, продаваемого специалистом по кибербезопасности — компанией CrowdStrike, вывело из строя миллионы компьютеров по всему миру и отправило их в цикл постоянных перезагрузок. По эффекту сбой был сравним с одной из самых масштабных кибератак в истории, ущерб от которого исчисляется миллиардами долларов. Среди пострадавших оказались сотни больниц и их пациенты, сообщает Wired. В июле 2024 года глобальный сбой из-за обновления CrowdStrike затронул 8,5 млн ПК на Windows. В сбое Microsoft косвенно обвинила регулятора ЕС — компанию вынудили открыть ядро ОС 15 лет назад, в том числе для сторонних разработчиков. В итоге компания переработала механизм доступа к ядру. Сама CrowdStrike назвала виновником сбоя баг в ПО для тестирования апдейтов, а позже объявила, что позволит более гибко управлять обновлениями Falcon Sensor, которые стали причиной сбоя. Группа специалистов по кибербезопасности в сфере медицины провела исследование, оценив ущерб от сбоя не в долларах, а в уроне, нанесённом больницам и пациентам на территории США. Исследователи из Калифорнийского университета в Сан-Диего опубликовали статью в издании журнала Американской медицинской ассоциации (JAMA Network Open), в которой впервые предпринята попытка оценить количество пострадавших медицинских учреждений, а также выяснить, какие именно службы пострадали в больницах. CrowdStrike резко раскритиковала исследование, назвав данные «лженаукой». Подчёркивается, что исследователи не проверяли, действовало ли в пострадавших сетях было затронутое ПО Windows или CrowdStrike. Например, в тот же день произошёл масштабный сбой Microsoft Azure, отчего тоже могли пострадать многие больницы. Впрочем, в CrowdStrike не отрицают тяжёлых последствий сбоя и приносят извинения всем затронутым. В ответ в Калифорнийском университете в Сан-Диего (UCSD) заявили, что остаются при своих выводах — сбой Azure затронул в основном центральную часть США, а нарушения работы иного характера коснулись всей страны и начались именно тогда, когда некорректное обновление вызвало коллапс. Исследователи уверены, что дела обстоят ещё хуже, поскольку изучили лишь около трети из более 6 тыс. больниц США, а истинное число пострадавших учреждений может быть намного больше. Работа исследователей является частью более масштабного проекта по сканированию интернета под названием Ransomwhere?, который выявляет сбои в работе медучреждений, связанные с вирусами-вымогателями. В рамках проекта американские больницы уже проверялись с помощью инструментов ZMap и Censys на момент сбоя. Выяснилось, что не менее 759 из 2242 исследовавшихся больниц в США столкнулись с теми или иными проблемами из-за перебоев работы в больничных сетях в роковой день. Так, в 202 больницах нарушилась работа служб, напрямую связанных с пациентами — порталов для персонала (в т.ч. для просмотра медкарт), систем мониторинга плода, инструментов для удалённого ухода за пациентами, сервисов безопасной передачи документов и др. Например, в случае инсульта передача данных от КТ-сканера врачу значительно затруднялась. Также выяснилось, что в 212 больницах были сбои в работе значимых систем, от платформ планирования работы персонала до систем оплаты счетов и инструментов управления временем ожидания пациентов. Что касается «релевантных для исследования» услуг, сбои наблюдались в 62 больницах. Больше всего сбоев (в 287 больницах) пришлось на категорию «прочие», включающую офлайн-сервисы. При этом отмечается, что отсутствует статистика того, как кому-либо могли быть поставлены неверные диагнозы или не вовремя назначены жизненно необходимые антибиотики. В прошлом году уже появлялась информация, что обновление ПО CrowdStrike негативно сказалось на деятельности медицинских учреждений, но теперь речь идёт о более масштабном исследовании. В нём учёные также попытались приблизительно измерить продолжительность простоя больничных служб. Около 58 % служб вновь заработали в течение шести часов, и 8 % — не менее чем через 48 часов. Это намного меньше, чем простои от реальных кибератак, однако задержка в несколько часов или даже минут может увеличить уровень смертности пациентов, считают специалисты. Команда Калифорнийского университета в Сан-Диего подчёркивает, что основная цель их исследования — показать, что с помощью правильных инструментов можно отслеживать массовые сбои в работе медицинских сетей и извлекать из них уроки. Результатом может стать более глубокое понимание того, как предотвратить или защитить больницы от подобных ситуаций в будущем.

18.07.2025 [16:00], Руслан Авдеев

Microsoft около 10 лет допускала китайцев к важнейшим IT-системам Пентагона

microsoft

software

аутсорсинг

госзакупки

информационная безопасность

китай

облако

пентагон

поддержка

санкции

сша

Министерство обороны США годами допускало Пекин к своим важнейшим системам. При этом речь идёт не о взломе — часть важных задач просто была передана Microsoft на аутсорс китайским коллегам, сообщает Reuters. При этом власти неоднократно жаловались, что Китай регулярно использует уязвимости в IT-системах для разведки и подрыва национальной безопасности США. Пока Пентагон предъявляет всё более строгие требования к гражданству и месту жительства лиц, работающих с его данными, Microsoft оптимизирует расходы, взаимодействуя с экспертами из самых разных стран. По имеющимся данным, программа Министерства обороны предусматривала некоторый надзор за деятельностью китайских специалистов из Microsoft. При этом они обслуживали облачные системы и имели к ним доступ, но под присмотром «цифрового эскорта». Проблема в том, что наблюдателями были чиновники, не имевшие достаточной квалификации для контроля действий специалистов. Китайские специалисты могли получать доступ к важным данным, в том числе о военных операциях. Не исключается, что китайцы могли внедрять уязвимости в IT-системы американского Министерства обороны. Существование подобных возможностей поднимает более широкие вопросы обеспечения безопасности, связанные с использованием стороннего ПО в правительственных учреждениях США. КНР уже подозревали во взломе BeyondTrust, который позволил им получить доступ к системам Министерства финансов, включая отдел контроля за иностранными активами и аппарат министра. Кроме того, Китай обвинялся во взломе почтовых систем Microsoft для кражи государственных данных, включая переписку Министерства торговли. В марте 2025 года Министерство юстиции обвинила группу хакеров, предположительно связанных со спецслужбами КНР, в краже данных у оборонных подрядчиков из США и дочерних образовательных проектов. Также Китай обвиняют в хищении чертежей американского истребителя F-35, что, как предполагается, помогло ускорить создание китайского истребителя J-31. Также известно о серии кампаний по подготовке кибератак. Так, программа Salt Typhoon была нацелена на американскую телеком-систему, Volt Typhoon — на системы водоснабжения, электросети и железнодорожную инфраструктуру, а Flax Typhoon на коммуникации между США и Тайванем. Цель всех операций — внедрение уязвимостей, которые Пекин мог бы использовать в любой момент. Уязвимости в системе закупок IT-решений для федеральных ведомств США делают критически важные системы подверженными вмешательству со стороны недружественных государств. Чтобы снизить эти риски, предлагается усилить инвестиции в «национальные» квалифицированные кадры в сфере кибербезопасности, способные выявлять и предотвращать угрозы. Также подчёркивается необходимость большей прозрачности и подотчётности в госзакупках, включая проверку не только основных подрядчиков, но и их субподрядчиков, особенно если среди них есть иностранные граждане. Кроме того, Конгресс призывают устранить лазейки, позволяющие косвенно взаимодействовать с важными данными. В частности, предлагается запретить доступ сотрудникам из недружественных стран к важной информации без соблюдения ряда строгих требований. Утверждается, что Китай не пренебрегает и прямыми действиями. Так, недавно Тайвань отправил в тюрьму капитана китайского судна, обвинив его в умышленном повреждении подводного кабеля. UPD 19.07.2025: как передаёт TechCrunch, представитель Microsoft заявил о смене политики компании в отношении госзаказчиков из Минобороны США — теперь ни одна инженерная команда из Китая не будет оказывать техподдержку облаку Пентагона и связанным сервисам.

14.07.2025 [22:41], Владимир Мироненко

Иран захотел создать госооблако по американским стандартам безопасностиОрганизация информационных технологий Ирана (ITOI), правительственный орган, ответственный за разработку и внедрение ИТ-сервисов, запустила официальный процесс оценки для отбора как минимум трёх поставщиков облачных услуг, способных обеспечить функционирование государственных сервисов по всей стране, передаёт The Register. По результатам оценки провайдерам будет выдан «сертификат рейтинга облачных услуг», что позволит их включить в список авторизованных поставщиков, которые могут претендовать на крупные государственные контракты Ирана. Интерес представляют провайдеры, способные предоставлять услуги IaaS, PaaS и SaaS, поддерживающие модели частного, публичного, гибридного или коллективного облака, а также специализирующиеся на безопасности, мониторинге, поддержке и миграции в облако. При оценке претендентов ITOI будет исходить из их соответствия международным стандартам ISO 27017 и ISO 27018, которые определяют механизмы контроля безопасности облачных вычислений и защиты персональной информации, а также стандартам облачных вычислений NIST SP 800-145, разработанным Национальным институтом стандартов и технологий США (NIST). Примечательно, что официальные учреждения Ирана, несмотря на вражду страны с США, придерживаются американских стандартов, отметил The Register. Ресурс считает, что подыскать подходящих кандидатов для укрепления ИТ-инфраструктуры страны будет непросто, поскольку многие страны из-за санкций США объявили запрет на ведение бизнеса с Ираном или ввели серьёзные ограничения. Иран уже ограничивает доступ в интернет, иногда целиком, а сейчас, по-видимому, решил ускорить реализацию своих проектов по цифровизации страны и развитию IT-инфраструктуры.

12.07.2025 [01:00], Руслан Авдеев

NVIDIA, Cisco и Indosat помогут Индонезии встать на ИИ-рельсы

cisco

indosat ooredoo hutchison

llm

nvidia

software

ии

индонезия

информационная безопасность

конфиденциальность

обучение

разработка

Индонезия сделала важный шаг к созданию суверенного ИИ, объявив о создании «Центра передового опыта в сфере ИИ» (AI Center of Excellence, CoE). Проект реализуется под руководством Министерства цифровых коммуникаций и информации (Komdigi) и при поддержке NVIDIA, Cisco и телеком-оператора Indosat Ooredoo Hutchison (IOH). Центр станет частью национальной инициативы «Золотое видение 2045» (Golden 2045 Vision), направленной на цифровую трансформацию экономики и развитие инноваций. В задачи CoE входят развитие локальной ИИ-инфраструктуры, подготовка кадров и поддержка стартапов. Частью CoE станет NVIDIA AI Technology Center, который обеспечит поддержку исследований в области ИИ, предоставит доступ к программе NVIDIA Inception для стартапов и предложит обучение в экосистеме NVIDIA Deep Learning Institute. Также CoE получит типовую суверенную ИИ-фабрику с новейшими ускорителями Blackwell. Дополнительно курируемый государством форум разработает надёжные ИИ-фреймворки для создания решений, соответствующих местным ценностям. Важное внимание уделяется вопросам кибербезопасности. На базе центра заработает система Sovereign Security Operations Center Cloud Platform, разработанная Cisco, сочетающая ИИ-распознавание угроз, локальное управление данными и управляемые сервисы обеспечения безопасности. Проект строится на четырёх стратегических столпах:

Источник изображения: Jeremy Bishop/unspalsh.com Уже сейчас около 30 независимых разработчиков и стартапов используют ИИ-инфраструктуру IOH на базе NVIDIA. С учётом того, что Indosat покрывает связью весь индонезийский архипелаг, компания может обслуживать сотни миллионов носителей индонезийского языка (Bahasa Indonesia) с помощью приложений на основе специальных LLM, таких как Indosat Sahabat-AI. В будущем Indosat и NVIDIA намерены внедрять технологии AI-RAN, позволяющие охватывать ещё более широкий круг людей, которые смогут пользоваться ИИ с помощью беспроводных сетей. Индонезия давно стала весьма привлекательным рынком для инвесторов. Так, Microsoft намерена в течение четырёх лет инвестировать в облачную инфраструктуру и ИИ-проекты Индонезии $1,7 млрд. А NVIDIA и Indosat Ooredoo Hutchison планируют построить ИИ-центр стоимостью $200 млн в Центральной Яве, $500 млн намерена инвестировать Tencent. Даже «Яндекс» имеет там собственные интересы. |

|