Материалы по тегу: безопасность

|

08.09.2025 [22:08], Андрей Крупин

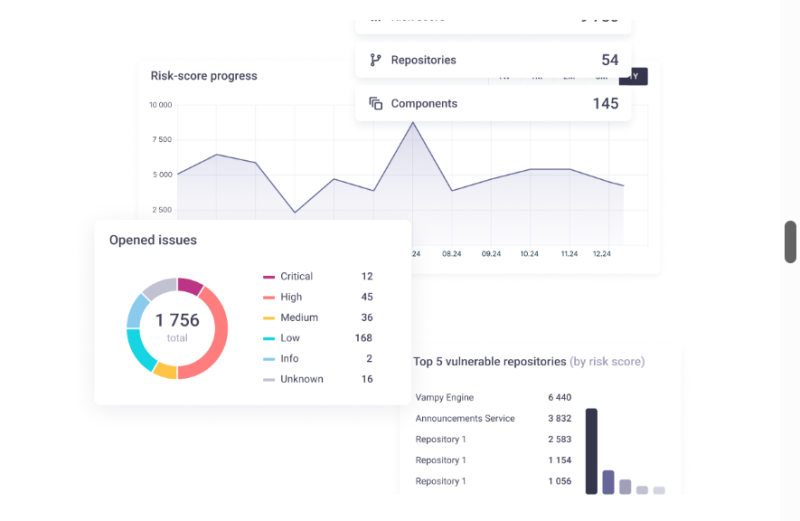

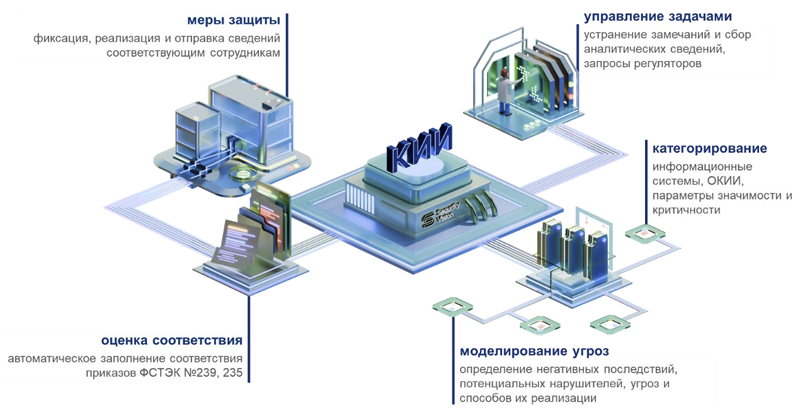

Security Vision представила решение для защиты критической инфраструктуры малого и среднего бизнесаКомпания Security Vision объявила о расширении линейки продуктов для среднего и малого бизнеса и выпуске программного комплекса «КИИ Basic», предназначенного для автоматизации процессов категорирования и защиты объектов критической информационной инфраструктуры (КИИ) согласно требованиям российского законодательства. «КИИ Basic» автоматизирует ряд процедур, необходимых для исполнения требований категорирования объектов КИИ в соответствии с постановлением правительства РФ № 127, а также проведения оценки соответствия объектов КИИ требованиям подзаконных актов ФЗ-187 «О безопасности критической информационной инфраструктуры Российской Федерации». Продукт обеспечивает формирование перечней критических процессов и объектов, определение категории значимости объектов КИИ, возможных источников угроз и действий предполагаемых нарушителей, а также контроль реализации состава мер по обеспечению безопасности инфраструктуры.

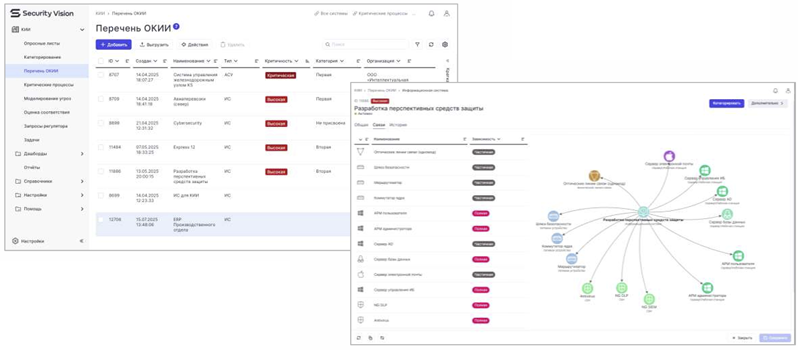

Функциональные возможности «КИИ Basic» (источник изображений: securityvision.ru) В составе программного комплекса «КИИ Basic» также представлены инструменты для моделирования угроз с учётом методического документа ФСТЭК России и система управления заявками и задачами регулятора. Решение может быть развёрнуто на физических серверах и в виртуальной среде. Поддерживаются платформы CentOS Stream, Red Hat Enterprise Linux, Ubuntu, Debian, Oracle Linux, AlmaLinux, Astra Linux SE, ALT Linux, AlterOS, «Ред ОС», РОСА «Хром». В качестве СУБД могут быть использованы PostgreSQL, Postgres Pro и Jatoba.

Пользовательский интерфейс «КИИ Basic» Продукт сертифицирован ФСТЭК и Минобороны России и входит в реестр отечественного программного обеспечения (ПО). Напомним, что согласно новой редакции Федерального закона «О безопасности критической информационной инфраструктуры РФ», субъекты КИИ, владеющими значимыми объектами такой инфраструктуры, обязаны использовать на них ПО, сведения о котором внесены в реестр программ для электронных вычислительных машин и баз данных. Помимо этого, операторы крупных критически важных IT-систем должны взаимодействовать со средствами государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак (ГосСОПКА).

08.09.2025 [13:27], Руслан Авдеев

Gemini стал доступен в частных облаках Google Distributed Cloud

gemini

google cloud platform

hardware

ии

информационная безопасность

конфиденциальность

облако

частное облако

Компания Google анонсировала общую доступность ИИ-моделей Gemini в облаках Google Distributed Cloud (GDC), предназначенных для развёртывания на мощностях самих клиентов. В частности, генеративный ИИ будет доступен в частных корпоративных и правительственных платформах, сообщает Network World. GDC является вариантом облака Google Cloud, предназначенным для жёстко регулируемых отраслей вроде здравоохранения или финансовых сервисов. Фактически такие облака скрываются на мощностях клиентов, прячась от внешнего мира за защитными системами компаний. Запуск Gemini в GDC позволяет организациям, обязанным соблюдать жёсткие требования к размещению данных и соответствовать ряду правил по некоторым другим параметрам, внедрять системы генеративного ИИ, не теряя контроля над конфиденциальной информацией. GDC строятся на ускорителях семейств NVIDIA Hopper и Blackwell с автоматизированным распределением нагрузки, без необходимости дополнительных вмешательств для обновления ПО. В системе реализованы функции безопасности вроде аудита и контроля доступа, обеспечивающие клиентам максимальную прозрачность. Платформа также поддерживает функцию «конфиденциальных вычислений» Confidential Computing как для CPU (с Intel TDX), так и ИИ-ускорителями (с применением технологий NVIDIA) для защиты конфиденциальных данных и предотвращения их подделки и утечки. Модели Gemini обеспечивают обработку контента и мультимодальное понимание текста, изображений, аудио и видео. В Google заявляют, что это открывает множество возможных способов применения, включая многоязыковое, в том числе международное сотрудничество, автоматизированное составлении резюме документов и др., поддерживаются чат-боты и генерация кода с помощью искусственного интеллекта.

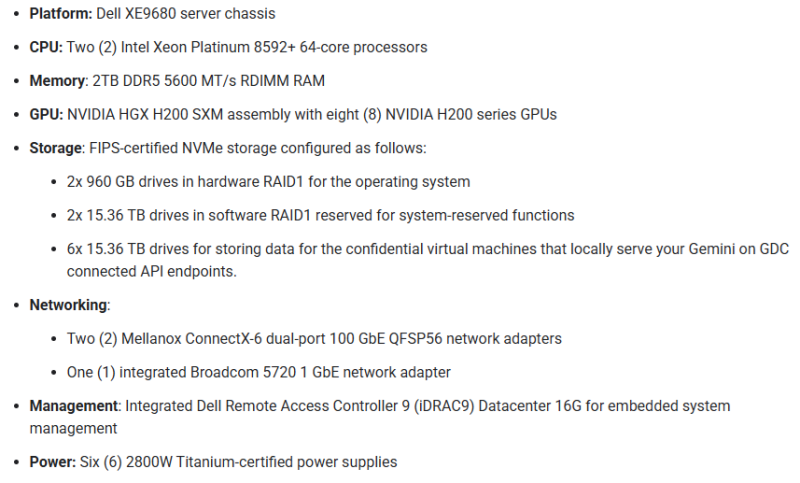

Источник изображения: Google Для работы Gemini требуется сертифицированное Google оборудование. Среди такового пока есть только одна модификация HGX H200 на базе Dell XE9680.

02.09.2025 [16:11], Руслан Авдеев

Не хочешь — заставим: правительство само определит категории объектов КИИХотя с 1 сентября 2025 года объекты критической инфраструктуры (КИИ) в России обязаны использовать только реестровое российское ПО, на деле степень готовности компаний и организаций к этому будут определять в особом порядке, сообщает РБК. Требование об использовании в информационных системах госорганов, энергетических, финансовых, транспортных, медицинских и ряда компаний другого профиля предусмотрено вступившими поправками в закон «О безопасности критической информационной инфраструктуры». Однако фактически для компаний, поднадзорных Минцифры, Банку России, Минэнерго и Минтрансу, с сентября ничего не изменилось. По словам Минцифры, сроки перехода на российское ПО определят отдельным документом не позднее 1 апреля 2026 года. ФСТЭК пока разрабатывает список из более 10 типовых отраслевых объектов КИИ. В Центробанке тоже сообщают, что перечень типовых объектов КИИ для финансовой отрасли, сопутствующие нормативные акты и порядок мониторинга выполнения требований разрабатывается правительством. В Минэнерго заявляют, что поднадзорные компании уже начали импортозамещение ПО и ПАК, причём уже сегодня на значимых объектах КИИ госорганы и госкомпании не могут использовать иностранное ПО. Перечень типовых объектов КИИ для структур, поднадзорных Минэнерго, уже проходит согласование. В Минтрансе утверждают, что работа над утверждением перечня типовых объектов КИИ и особенностей их категорирования также ведётся, как и переход на отечественное ПО и организации в госораганах и госкомпаниях. Закон о КИИ, принятый в 2017 году, касается систем, работа которых важна для безопасности и жизнедеятельности страны и населения. Владельцы КИИ обязаны определять, какие системы считать критическими, и выполнять необходимые для них требования безопасности, информируя госорганы об инцидентах и внедряя технические меры защиты. Пока каждый владелец КИИ присваивал своим объектам категорию значимости самостоятельно по уровню потенциального ущерба в случае тех или иных инцидентов с объектами. На практике, как оказалось, владельцы КИИ избегали присваивания своим объектам первой категории. С 1 сентября 2025 года обязанность категорирования объектов возложена на правительство при участии ФСБ и ЦБ. Также правительство должно определить порядок и сроки перехода объектов на отечественное ПО и оборудование, порядок взаимодействия с платформой ГосСОПКА, правила обеспечения защиты объектов путём установки IDS/IPS и ликвидации последствий компьютерных атак, а также критерии мониторинга исполнения предписаний и штрафы за их неисполнение. В основном полное импортозамещение планируется закончить к 1 января 2030 года. В феврале 2025 года сообщалось, что лишь у 13 % российских объектов КИИ есть минимальный базовый уровень защиты от киберугроз, у остальных положение гораздо хуже. В апреле появилась информация, что за срыв импортозамещения КИИ будут штрафовать и коммерческие компании.

02.09.2025 [15:38], Андрей Крупин

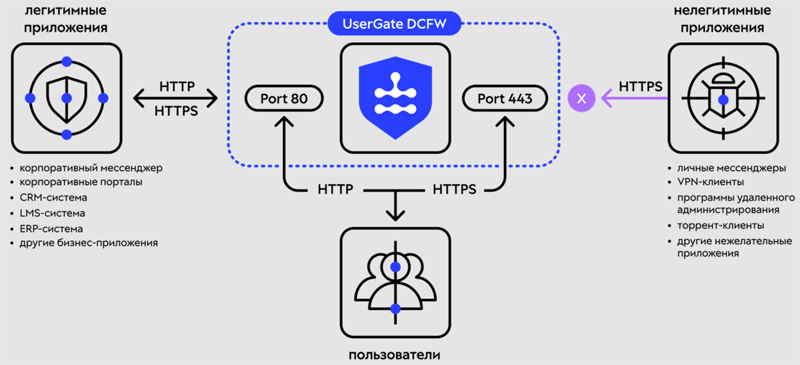

Российский NGFW уровня Enterprise: UserGate выпустила Data Center Firewall для защиты ЦОД и крупных организацийКомпания UserGate, занимающаяся разработкой решений для защиты корпоративных сетей, сообщила о выводе на рынок нового продукта — Data Center Firewall (DCFW). Созданное российским разработчиком решение относится к классу межсетевых экранов нового поколения (NGFW). Комплекс обеспечивает защиту дата-центров и сетевого периметра крупных организаций, в том числе территориально распределённых. UserGate DCFW позволяет обрабатывать до 130 тысяч правил межсетевого экрана без линейного падения производительности и поддерживает ключевые функции безопасности, необходимые для работы в сценариях защиты корпоративного периметра и ЦОД. В составе продукта представлены: межсетевой экран с контролем состояния сессий (FW L4), контроль приложений (FW L7, 1800+ приложений), предотвращение вторжений (IPS, 12000+ сигнатур), трансляция сетевых адресов (NAT). Также доступны функции создания виртуальных частных сетей для организации безопасного доступа удалённых сотрудников (RA VPN) и защищённой передачи данных между площадками (S2S VPN) по протоколу IPsec.

Принцип работы UserGate DCFW (источник изображений: usergate.com) Кроме этого, в UserGate DCFW реализованы возможности Identity Firewall для идентификации и аутентификации пользователей, объединённые под названием UserID. UserID сопоставляет IP-адреса с учётными записями при помощи различных подходов и методик вне зависимости от текущего местоположения пользователей или используемой ими ОС. Это позволяет однозначно связать пользователя и генерируемый им трафик, что повышает видимость действий конкретного пользователя и упрощает настройку политик. Поддерживаются протоколы RADIUS, TACACS+, Kerberos, NTML, мультифакторная аутентификация, интеграция со службами каталогов Microsoft Active Directory, LDAP, ALD Pro и FreeIPA. Для прозрачной аутентификации реализована поддержка сообщений RADIUS Accounting с NAS-серверов, импорт данных других серверов по syslog, импорт журналов событий контроллера домена AD через WMI, агент на контроллере домена Microsoft Active Directory, а также сборщик событий из Windows Event Collector. Для интеграции UserGate DCFW в сложные IT-инфраструктуры, свойственные крупным заказчикам, в продукте реализован широкий набор сетевых технологий: OSPF, BGP, RIP, PIM, PBR, ECMP, BFD, VLAN, VXLAN, VRF, LACP и ряд других. Поддерживается работа в кластере отказоустойчивости в режиме Active-Passive и Active-Active (до 4 нод). Возможна работа с популярными российскими балансировщиками. Управление комплексом осуществляется через веб-интерфейс (GUI) или командную строку (CLI). Для централизованного управления распределёнными инсталляциями UserGate DCFW может использоваться UserGate Management Center. Для переноса конфигураций с популярных иностранных NGFW реализованы инструменты миграции, в том числе с Check Point, FortiGate, Palo Alto, Huawei и Cisco ASA/Firepower. Для интеграции с другими средствами защиты и IT-продуктами доступен открытый документированный API и протоколы syslog, SPAN и SNMP.

ПАК UserGate NGFW F8010 UserGate DCFW поставляется в двух вариантах исполнения: в виртуальном для разворачивания на серверах заказчика (поддерживается работа со всеми популярными гипервизорами, включая VMware, zVirt, Hyper-V, KVM, «Брест» и т. д.) и в составе программно-аппаратных комплексов (ПАК). Во втором случае поддерживается работа на новых платформах UserGate E1010, E3010, F8010, а также флагманской платформе предыдущего поколения — F8000. Все платформы внесены в реестры российской продукции Минпромторга России. К началу 2026 года планируется завершить работы по поддержке платформы UserGate FG с аппаратным ускорением и гибридных устройств на её основе (G9300, G9800). UserGate DCFW сертифицирован ФСТЭК России по 4-му уровню доверия, как межсетевой экран по профилям защиты А, Б и Д 4-го класса, а также как система обнаружения вторжений уровня сети 4-го класса защиты. Это позволяет использовать продукт в АИС до класса защищённости 1Г, ЗО КИИ I категории, ИСПДн 1 го уровня защищённости, ГИС 1-го класса защищённости, АСУ ТП 1-го класса защищённости, а также ИСОП II класса. UserGate DCFW внесён в реестр ПО Минцифры России. Кроме того, ведутся работы по внесению платформ с DCFW в реестр Минцифры в качестве ПАК.

02.09.2025 [09:10], Руслан Авдеев

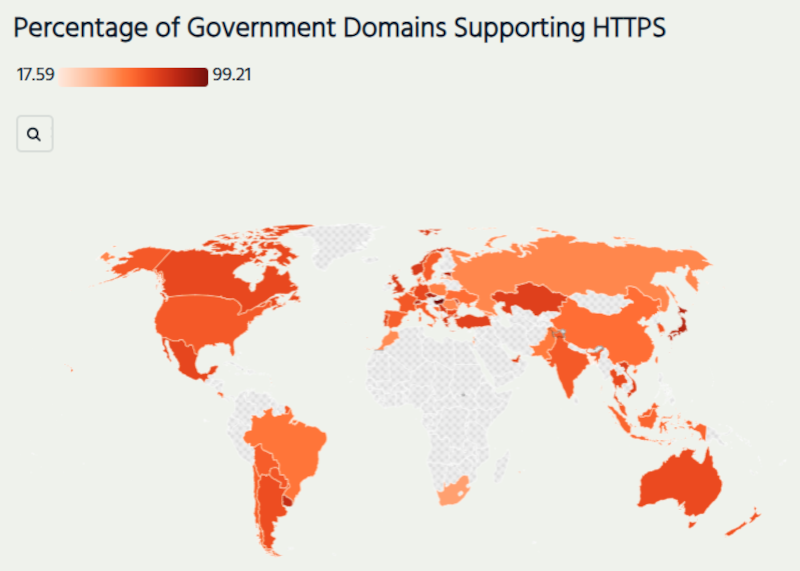

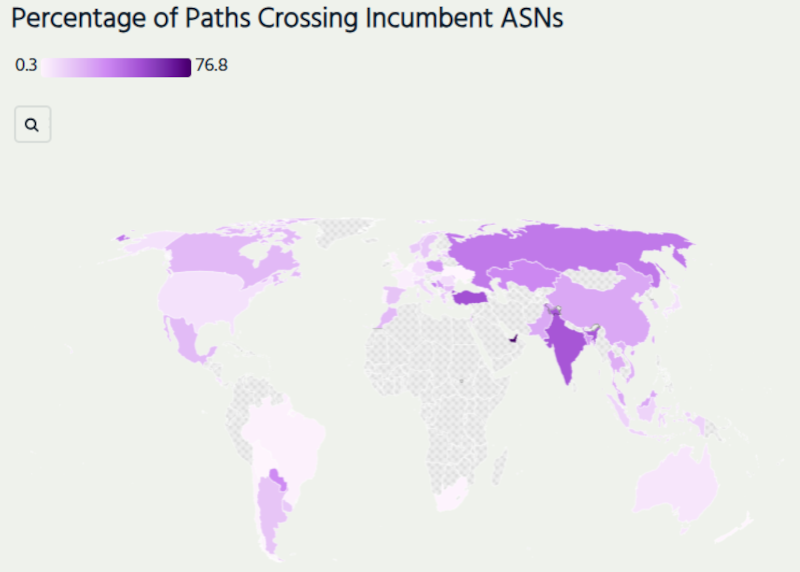

Госсайты многих стран оказались лишены элементарной защиты, а трафик до них идёт через зарубежные сетиСогласно результатам исследования, проведённого в рамках исследовательской стипендии Internet Society Pulse Северо-Западным университетом США (Northwestern University), интернет-трафик к правительственным доменам часто пересекает границы, сообщает The Register. Более того, их связность порой страдает, а иногда трафик даже не шифруется. В исследование попали правительственные сайты 58 стран. Обнаружилось, что значительная часть данных таких сайтов либо свободно пересекает границы, либо использует зарубежные точки обмена трафиком (IX). Так, в странах вроде Малайзии, Норвегии, ЮАР и Таиланда через зарубежные IX проходит 23–43 % трафика, а данные для новозеландских правительственных ресурсов зачастую проходят через Австралию.

Источник изображения: Internet Society Pulse Предполагается, что к использованию офшорной инфраструктуры чаще склонны менее развитые страны. Они же зачастую не используют HTTPS для защиты. Например, в случае Албании через иностранные сети проходит 86 % трафика госсайтов, а ещё 15 % — через расположенные за рубежом IX. При этом лишь треть правительственных доменов вообще применяют HTTPS. В совокупности это создаёт условия для MitM-атак.

Источник изображения: Internet Society Pulse У Казахстана свои особенности. Все правительственные ресурсы располагаются в сетях страны и использует локальные точки обмена, уровень внедрение HTTPS высок и составляет 71,5 %. Однако около 70 % трафика госресурсов проходит через единственного телеком-оператора «Казахтелеком», что снижает устойчивость. Нечто похожее наблюдается в Бангладеше, Пакистане и Турции из-за «наследия» государственных телеком-монополий. В ОАЭ более ¾ маршрутов пролегает через сети Etisalat. А маршрутизации марокканского трафика госсайтов через Испанию и Францию наводит на мысли об «интересных колониальных связях». По данным исследования, США, Великобритания, Канада, Швейцария и Швеция распределяют «государственный» трафик между разными операторами связи и точками обмена, благодаря чему правительственные ресурсы и сервисы более устойчивы к техническим сбоям. А вот оценить показатели африканских государств оказалось трудно, поскольку инструментов вроде RIPE ATLAS на континенте немного.

30.08.2025 [14:19], Руслан Авдеев

Пентагон отказался от китайских сотрудников техподдержки Microsoft, но расследование продолжается

microsoft

microsoft azure

software

аутсорсинг

госзакупки

информационная безопасность

китай

облако

пентагон

поддержка

сша

В Пентагоне осудили использование Microsoft сотрудников китайского подразделения компании для поддержки облачных сервисов Azure, развёрнутых государственными ведомствами США. Военные требуют от Microsoft провести собственное расследование и определить, были ли факты компрометации конфиденциальных данных, сообщает The Register. В июле 2025 года появилась информация, что Министерство обороны США (DoD) невольно почти 10 лет допускало Пекин к своим важнейшим системам. Часть важных задач была передана Microsoft на аутсорс китайским коллегам. При этом власти неоднократно жаловались, что Китай использует уязвимости в IT-системах для разведки и подрыва национальной безопасности США. Делегировать китайским сотрудникам работу с данными Пентагона — весьма странный шаг со стороны Microsoft. Пока ни один из конкурентов компании не признавался в аналогичной «оптимизации» рабочих процессов. По словам министра обороны США Пита Хегсета (Pete Hegseth), несмотря на то что компания специально оптимизировала свою политику работы с китайскими коллегами, чтобы та соответствовала правилам американских государственных контрактов, риск всё равно неприемлем: «Меня поражает, что я вообще говорю такое <…> и что мы вообще позволили этому случиться». Хотя в Microsoft утверждают, что за этими сотрудниками наблюдали сотрудники Пентагона с допуском к государственной тайне, Хегсет объявил о расследование вскрывшихся фактов.

Источник изображения: Jefferson Santos/unsplash.com Разработчики из Китая более не поддерживают информационные системы Министерства обороны США, но расследования Пентагона и самой Microsoft продолжаются. Военные направили Microsoft официальное письмо с «выражением обеспокоенности» и требуют независимого аудита той информации, которая была предоставлена гражданам Китая. Также само Министерство обороны намерено расследовать инцидент в поисках возможного «негативного влияния» на облачные системы Пентагона извне. Кроме того, выявить и прекратить участие китайских специалистов в обеспечении работы облачных сервисов требуют и от других поставщиков ПО военному ведомству. Однажды Microsoft уже уличили в небрежном обращении с государственными данными. В 2023 году Китай, предположительно, взломал Exchange Online Министерства торговли США и Госдепартамента, а в июле злоумышленники использовали уязвимость в Sharepoint для атаки «крупного западного правительства». По словам бывших сотрудников Белого дома, некоторые считают Microsoft угрозой национальной безопасности — удивительно, почему компания до сих пор получает средства, в том числе на обслуживание Пентагона, несмотря на регулярные провалы. Некоторые эксперты утверждают, что китайцы хорошо ориентируются в продуктах Microsoft, поэтому в случае крупного конфликта обязательно нанесут удар по критически важной инфраструктуре посредством сервисов и продуктов компании. При этом отмечается, что недавнее объявление о прекращении поддержки сервисов Microsoft специалистами из Китая касается только военного ведомства и связанных с ним сервисов, но о прекращении поддержки других госучреждений ничего не говорится. Компания лишь сообщила журналистам, что стремится предоставлять правительству «максимально безопасные услуги», включая привлечение партнёров для оценки и корректировки протоколов безопасности по мере необходимости. Предыдущие просчёты не особенно сказались на бизнесе Microsoft, при этом в результате некоторых инцидентов произошла кража конфиденциальных данных. Эксперты надеются, что Трамп разберётся с Microsoft из-за её халатного отношения к безопасности.

29.08.2025 [09:20], Владимир Мироненко

Broadcom расширила инструментарий VCF 9.0, преобразовав её в «унифицированную платформу»Broadcom позиционирует VMware Cloud Foundation (VCF) 9.0 как единую унифицированную платформу, которую можно использовать как для ИИ, так и для других рабочих нагрузок, и с этой целью анонсировала ряд обновлений. Для дальнейшей поддержки ИИ и других ресурсоёмких нагрузок Broadcom объявила о доступности VMware Tanzu Data Intelligence — платформы-хранилища, которая обеспечит унифицированный доступ к разнообразным данным. VMware vSAN получила встроенную поддержку S3-интерфейсов объектного хранилища, что позволит создавать унифицированные политики хранения для блочного, файлового и объектного хранения и снизить сложность инфраструктуры хранения. Компания также интегрировала VCF 9.0 с GitOps, Argo CD и Istio для обеспечения безопасности доставки приложений, используя Git в качестве источника данных для Kubernetes. Теперь разработчики смогут хранить свою инфраструктуру и приложения в виде кода в Git и использовать Argo CD для автоматизации согласованных развёртываний. Кроме того, Istio Service Mesh обеспечивает сетевое взаимодействие с нулевым доверием, управление трафиком и возможность наблюдения для контейнеров. Наряду с VMware Private AI Services платформа VCF 9.0 получила совершенно новый Cyber Compliance Advanced Service — сервис, разработанный для строго регулируемых сред, который обеспечивает улучшенное соответствие кибертребованиям, отказоустойчивость и безопасность платформы для сред VCF. VMware vDefend Security получил новые автоматизированные элементы управления для ускорения внедрения защиты с нулевым доверием, а также расширенные инструменты обнаружения угроз на уровне сети (Network Detection and Response). Также была добавлена функция защиты от бесфайловых атак, использующих PowerShell, VBScript и Jscript. По словам Broadcom, она позволяет проверять и перехватывать вредоносные скрипты до их выполнения, закрывая важнейшую «слепую зону» в кибербезопасности. Avi Load Balancer получил новый инструмент оценки WAF и защиту трафика MCP для агентских рабочих нагрузок. По словам Пола Тернера (Paul Turner), вице-президента по продуктам VMware Cloud Foundation, новые инструменты предоставляют компаниям унифицированный подход к защите инфраструктуры, предотвращению угроз, обеспечению соответствия требованиям и восстановлению после кибератак. Прашант Шеной (Prashanth Shenoy), вице-президент по маркетингу продуктов подразделения VCF, заявил, что ориентация Broadcom на частное облако получила поддержку среди клиентов, особенно среди крупных предприятий и стратегических корпораций. По данным Broadcom, девять из десяти крупнейших компаний из списка Fortune 500 в настоящее время используют VCF. Продажа по всему миру более 100 млн лицензий VCF говорит о значительном доверии к платформе крупных организаций.

28.08.2025 [15:55], Андрей Крупин

Представлен Avanpost CA — российский аналог Microsoft Certificate AuthorityКомпания Avanpost, отечественный вендор в области безопасности идентификационных данных, анонсировала выход на рынок нового корпоративного центра сертификации Avanpost Certificate Authority — универсального решения для управления цифровыми сертификатами в современных гибридных IT-инфраструктурах. Avanpost CA разработан с акцентом на полную замену Microsoft Certificate Authority и обеспечивает поддержку широкого спектра устройств и операционных систем — от Windows, macOS и Linux до мобильных платформ Android и iOS, а также сетевого оборудования Cisco Systems и платформ контейнерной виртуализации. Решение полностью соответствует международным стандартам PKI и X.509 и благодаря поддержке кластеризации может быть развёрнуто в инфраструктурах любого масштаба.

Источник изображения: Flipsnack / unsplash.com Программный комплекс Avanpost CA обеспечивает бесшовную миграцию с Microsoft CA, совместим с различными СУБД, поддерживает как зарубежную (RSA, ECDSA, EDDSA), так и отечественную криптографию, реализованную на базе российских ГОСТ-криптоалгоритмов. Решение объединяется в единую цифровую платформу с продуктами Avanpost Directory Service и Public Key Infrastructure), полностью обеспечивая потребность в сертификатах и автоматизацию PKI-процессов для крупнейших российских организаций, государственных структур и корпораций. «Мы планируем дальнейшее развитие продукта в 2025–2026 годах, включая поддержку аппаратно-независимой защиты ключей HSM, сертификацию в ФСТЭК России, интеграцию с HashiCorp Vault, Kubernetes Secrets и DevOps-инструментами для расширения возможностей управления цифровыми сертификатами в современных IT-средах», — поделился планами Евгений Галкин, директор по криптографии, Avanpost.

22.08.2025 [12:06], Сергей Карасёв

Российские вендоры обсудили безопасность отечественных операционных систем

software

информационная безопасность

мероприятие

операционная система

разработка

россия

сделано в россии

Научно-практическая конференция OS DAY 2025, состоявшаяся в Москве в РЭУ им. Г.В. Плеханова, собрала ведущих отечественных специалистов в области системного программирования. Основной темой многочисленных докладов и дискуссий стало так же, как и в последние несколько лет, использование различных технологий обеспечения безопасности операционных систем. В этом году эксперты обсуждали современные методы построения изолированной среды исполнения в российских ОС. Открывая конференцию, Андрей Духвалов, вице-президент и директор департамента перспективных технологий «Лаборатории Касперского», отметил, что большинство присутствующих на мероприятии компаний так или иначе принимает в OS DAY участие на протяжении десяти и более лет. В самом деле, в оргкомитет форума вошли такие лидеры отечественной ИТ-отрасли, как ИСП РАН, «Лаборатория Касперского», НТП «Криптософт», «Базальт СПО», РЕД СОФТ, «Открытая мобильная платформа» и НТЦ ИТ РОСА. Благодаря им сегодня можно говорить об определенном технологическом, цифровом суверенитете России. «Российские ОС сегодня востребованы, и востребованность эта постоянно растёт, — подчеркнул Андрей Духвалов. — В них используются передовые технологии, которые, в свою очередь, позволяют лидировать в мировом ОСестроении». Это мнение в полной мере разделяет и советник генерального директора «Базальт СПО» Алексей Новодворский, подчеркнувший, что уход с нашего рынка крупнейших международных вендоров многократно повысил спрос на отечественные продукты, так или иначе заменяющие ушедшие импортные. «Российские операционные системы сегодня пользуются большим спросом, — говорит директор департамента развития системных продуктов компании РЕД СОФТ Роман Симаков. — Согласно последним данным Росстата, объём рынка разработки программного обеспечения в России в 2024 году составил почти пять триллионов рублей, а рост рынка достиг 40 %. Это серьёзный показатель. Особенно ярко тенденция проявляется в государственном секторе, где закупки отечественного ПО достигли практически стопроцентного уровня. Не отстают от госсектора и другие сферы экономики: финансовая и банковская отрасли, медицина, образование, авиастроение, промышленность». Разумеется, переход на отечественное ПО происходит не быстро, сказывается определённая инерция восприятия программных продуктов пользователем. Руководитель Центра исследований безопасности системного программного обеспечения ИСП РАН Алексей Хорошилов утверждает, что дело тут не в качестве российских операционных систем и даже не в недоверии к ним со стороны пользователей, а в нежелании людей менять сложившиеся привычки и осваивать что-то новое. «Отечественная ОС, или не отечественная, не настолько уж важно, — говорит он. — Тут играет роль всего лишь вопрос привычки. И "лечится" это переходом на новое программное обеспечение, когда работа старого перестаёт удовлетворять. Перешли, привыкли, и проблема исчезла сама собой. Качество российского программного обеспечения не хуже, чем у зарубежных продуктов. Хотя расти, конечно, ещё есть куда». Есть куда расти и в отношении безопасности операционных систем. Хотя, справедливости ради, необходимо признать, что от современных киберугроз не защищено абсолютное большинство ОС во всем мире, — это текущее состояние индустрии. И зарубежных операционных систем это касается в той же мере, что и российских, а то и в большей степени. Для того, чтобы убедиться в этом, достаточно ознакомиться с реестром зарегистрированных уязвимостей ОС на сайте Mitre Corporation. Что же касается российского ПО, контроль за его безопасностью становится жёстче с каждым годом, особенно если речь идёт о системах, создаваемых на основе Open Source. В частности, с 2023 года на базе ИСП РАН под эгидой ФСТЭК России и при поддержке РАН действует Центр исследований безопасности системного программного обеспечения на базе ядра Linux. Активно развивают тему усиления кибербезопасности и отраслевые регуляторы, вводящие новые государственные стандарты, правила сертификации программных продуктов, особенно — для ПО, используемого в отраслях, относящихся к критической информационной инфраструктуре. «Требования регуляторов в сфере безопасности за последнее время стали более четкими и грамотными, — отмечает руководитель направления НТЦ ИТ РОСА Алексей Киселёв. — Да и вендоры, и интеграторы получили опыт противодействия кибератакам». Впрочем, как уточняет Евгений Синельников, руководитель саратовского обособленного подразделения «Базальт СПО», тема недостаточной защищённости отечественного ПО в значительной степени надумана. До сих пор все вирусные атаки, все проблемы с незащищённостью были по большей части связаны с зарубежными операционными системами, в первую очередь, с Windows и подобными ей, со связанным с ними софтом. Выход за пределы экосистемы Windows к понижению безопасности не приводит. Тем не менее, технологии повышения кибербезопасности отечественных ОС разрабатываются постоянно, давно уйдя от внешних программных модулей в средства обеспечения безопасной разработки, безопасной среды исполнения и так далее. В частности, как отмечает Алексей Киселёв, технологии изоляции, обсуждавшиеся на конференции, представляют собой неотъемлемую часть обеспечения информационной безопасности в Linux-мире. В этом направлении, как можно судить по темам докладов и дискуссий на конференции OS DAY 2025, российское системное программирование и будет развиваться в дальнейшем. «В рамках обеспечения национального технологического суверенитета основные направления развития российских операционных систем могут быть такими, как разработка кибериммунных ОС, обеспечивающих встроенную защиту от кибератак, не требуя дополнительных средств безопасности, и оптимизация работы с отечественным ПО, — считает Анна Кан, заместитель генерального директора ВИНИТИ РАН. — Пока ещё не всё отечественное ПО портировано на российские операционные системы, что создаёт препятствия при переходе на отечественные решения».

18.08.2025 [23:46], Владимир Мироненко

ГК «Солар» приобрела 90 % поставщика решений для безопасной разработки ПО HexwayГруппа компаний «Солар» (входит в «Ростелеком») сообщила о приобретении 90 % компании Hexway, специализирующейся на создании системных решений для безопасной разработки ПО и предлагающей гибкие инструменты для комплексной безопасности приложений на всех этапах их создания. Круг клиентов Hexway включает компании разных масштабов, от стартапов и среднего бизнеса до крупных корпораций в сфере ретейла, нефтегазовом секторе, телекоме, финансах. Разработанный Hexway комплекс инструментов для тестирования на проникновение и выявления уязвимостей в системах (Pentest Suite) и управление безопасностью приложений (Application Security Posture Management или ASPM) помогают выявлять уязвимости на ранних этапах разработки ПО. Это не только позволяет ускорить выход продукта на рынок, но и снижает вероятность инцидентов с ними в дальнейшем. Ожидается, что сделка позволит «Солару» усилить свою рыночную позицию в сегменте защищенной разработки и повысит безопасность проектирования ПО. Благодаря сделке «Солар» планирует вывести на рынок высокопроизводительную платформу управления безопасностью приложений класса ASOC (Application Security Orchestration and Correlation). Для Hexway слияние означает возможность нарастить экспертизу в высококонкурентной среде и расширить круг заказчиков за счёт новых компаний. По словам «Солар», партнёрство с Hexway не просто даёт быстро запустить новое решение — компания формирует новую логику рынка безопасной разработки, когда быстрый выход продукта сочетается с его глубокой защитой и не несёт угроз: «В рамках сделки мы трансформируем разрозненные технологии сканирования и автоматизации в единый жизненный цикл разработки.», — подчеркнул он. Согласно данным Росстата, российский рынок IT-разработки увеличился на 40 % в 2024 году относительно 2023 года, а число IT-компаний выросло на 14 %. Подавляющее большинство компаний-разработчиков (95 %) использует готовые open source компоненты, что ускоряет реализацию проекта и сокращает затраты, но при этом несёт с собой дополнительные кибер-риски в процессе дальнейшего использования этих решений. Согласно оценке Б1, российский рынок кибербезопасности, включая ИБ-продукты и ИБ-услуги, может вырасти до 681 млрд руб. к 2030 году. Российский рынок ИБ-продуктов, включающий решения для безопасной разработки, в 2024 году составил 210 млрд руб. и может достичь 490 млрд руб. к 2030 году. Решения для обеспечения безопасной разработки являются частью сегмента анализа, контроля и реагирования на угрозы ИБ, второго по величине на рынке продуктов ИБ. По данным Б1, этот сегмент может составить порядка 42 млрд руб. в 2025 году и достичь 79 млрд руб. к 2030 году со среднегодовыми темпами роста на уровне 14 %. |

|