Материалы по тегу: безопасность

|

04.11.2025 [08:47], Руслан Авдеев

Юстас — Алексу: Израиль придумал необычный способ уведомления о нежелательном доступе к данным в облаках AWS и Google Cloud

aws

google cloud platform

software

израиль

информационная безопасность

конфиденциальность

мониторинг

облако

утечка

Израильские власти заключили весьма специфические соглашения с облачными провайдерами AWS и Google Cloud — в них предусмотрена система негласных оповещений на случай, если к израильским данным получат правоохранительные органы других стран, сообщает The Guardian со ссылкой на утекшие правительственные документы, посвящённые облачному контракту Project Nimbus стоимостью $1,2 млрд, который был анонсирован в 2021 году. На запрос журналистов Google и Amazon (AWS) ответили категорическим отрицанием наличия подобных положений в договоре, а представители Тель-Авива заявили The Guardian, что подобные «инсинуации» не имеют под собой почвы. Утверждается, что он предусматривал систему негласного и весьма изобретательного оповещения Израиля — предположительно, облачные провайдеры должны отправлять на ассоциированные с Тель-Авивом счета относительно небольшие суммы денег, от ₪1000 ($307) до ₪9999 ($3070), по которым можно определить, власти какой именно страны запрашивали информацию. Платежи должны быть сделаны в течение 24 часов после передачи запрошенной информации. Первые цифры суммы перевода соответствуют телефонному коду страны, запросившей данные. Так, в случае запроса израильских данных американскими властями (код США +1) на специальный счёт отправляется ₪1000, Италии (код +39) — ₪3900 и т.п. Утверждается, что такая система позволяет соблюдать букву американского закона, но весьма гибко обходиться с его духом. Требование предположительно было выдвинуто израильской стороной, поскольку та опасается, что операторов могут принудить к выдаче данных в судебном порядке, причём Израиль даже не будет знать, кто и когда требовал эти данные. СМИ также утверждают, что Google и AWS документально признали право Израиля получать доступ к облачным технологиям, даже если он нарушает правила использования облачных сервисов. Если компании примут решение прекратить их предоставление, их ожидают штрафы и судебное преследование. Сообщается, что это было сделано на случай, если на компании окажут давление акционеры или общественность. Прецеденты уже имеются. Так, внутри Microsoft есть группа активистов, которая призывает отключить Израилю доступ к Azure. Причём некоторых сотрудников даже арестовали за попытки захватить штаб-квартиру Microsoft, а часть активистов уволили. Аналогичным образом поступила и AWS. Тем не менее, в сентябре Microsoft по итогам внутреннего расследования отказалась предоставлять израильским военным доступ к некоторым сервисам Azure.

31.10.2025 [01:02], Андрей Крупин

Positive Technologies выпустила Runtime Radar — Open Source-решение для защиты контейнеров

kubernetes

open source

positive technologies

software

информационная безопасность

контейнеризация

сделано в россии

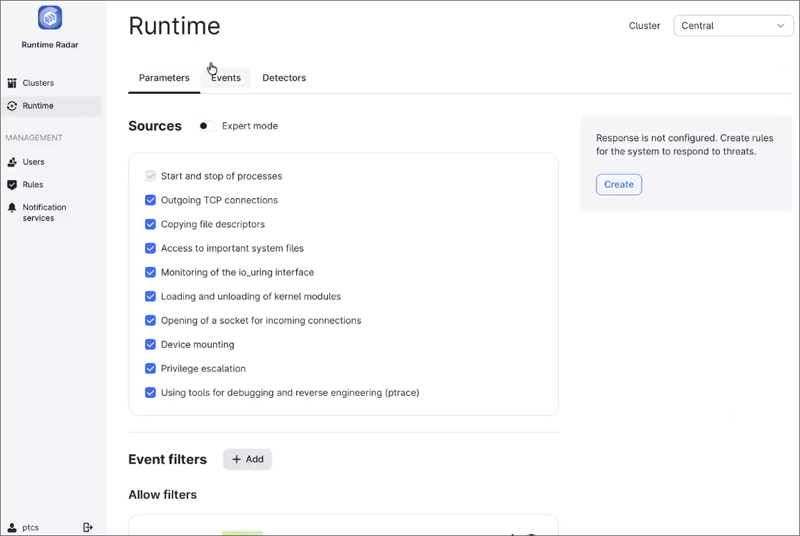

Компания Positive Technologies опубликовала на площадке GitHub открытое решение Runtime Radar, предназначенное для мониторинга безопасности и реагирования на инциденты в контейнерных средах. Продукт предназначен для работы с платформой Kubernetes в среде Linux. В основу Runtime Radar положены технологии eBPF и Tetragon для глубокого анализа событий, связанных с работой контейнеров, — процессов, сетевых соединений и изменений прав доступа, — что позволяет немедленно обнаруживать подозрительную активность. Инструмент предлагает централизованное управление всей инфраструктурой, включая работу с несколькими кластерами, и настраивается с помощью готовых политик безопасности. Для расследования инцидентов предусмотрен графический интерфейс, а для интеграции в существующие процессы мониторинга поддерживаются стандартные протоколы и механизмы, такие как syslog, SMTP и webhook.

Пользовательский интерфейс Runtime Radar (источник изображения: runtimeradar.com) По словам Positive Technologies, контейнерные технологии, в первую очередь платформа Kubernetes, стали отраслевым стандартом для развёртывания приложений и управления ими. Их повсеместное распространение сделало среду выполнения новой целью для атак злоумышленников. Существующие меры защиты часто сосредоточены на стадиях разработки и сборки, и запущенные контейнеры остаются уязвимыми для таких угроз, как несанкционированное использование ресурса, эскалация привилегий и утечка конфиденциальных данных. В результате многие компании сталкиваются с необходимостью мониторинга сложных инфраструктур в реальном времени, но не имеют для этого простых и доступных инструментов. Runtime Radar призван решить эту проблему. Подчёркивается, что запуск Runtime Radar — это ещё один вклад Positive Technologies в развитие отечественного Open Source-сообщества. Компания планирует и дальше активно развивать проект, дополняя его новыми функциями.

29.10.2025 [22:21], Андрей Крупин

Red Security компенсирует заказчикам потери в случае успешных кибератакRed Security (входит в МТС) объявила о выходе на рынок страхования киберрисков и запуске бесплатного предложения для заказчиков сервисов мониторинга и реагирования на атаки. Если клиент понесёт ущерб в результате инцидента в зоне ответственности SOC-центра компании, он получит компенсацию на сумму до пяти миллионов рублей. Благодаря услуге киберстрахования в составе сервисов Red Security SOC заказчики могут не только минимизировать, но и передать третьей стороне риски ущерба от успешных кибератак, в том числе остановки бизнес-процессов, финансовых потерь или штрафов со стороны регуляторов.

Источник изображения: Kevin Ku / unsplash.com Страховое покрытие гарантирует возмещение потерь в случае утраты цифровой информации или корпоративного ПО, вымогательства со стороны злоумышленников, неправомерного использования вычислительных ресурсов, хищения денежных средств в электронной форме, а также возмещение вреда в связи с наступлением ответственности перед третьими лицами. Кроме того, страхование предусматривает компенсацию затрат на возможные издержки, связанные с рассмотрением инцидента в судебном порядке. «Мы уверены в качестве работы экспертной команды SOC и постоянно работаем над повышением скорости и полноты детектирования вероятных действий злоумышленников, поэтому предоставляем бесплатное страхование возможного ущерба. Фактически оно покрывает все ключевые киберриски — от заражения шифровальщиками и майнерами до незаконного вывода денег со счетов организации и регуляторных штрафов», — заявляют в Red Security.

23.10.2025 [13:50], Руслан Авдеев

Неудобные вопросы: казначейство Великобритании выясняет, почему сбой AWS по ту сторону океана нарушил работу госведомств Соединённого Королевства

aws

lloyds banking

software

банк

великобритания

госуслуги

информационная безопасность

кии

конфиденциальность

облако

сбой

От правительства Великобритании потребовали ответить, почему многочасовой сбой в работе сервисов AWS (Amazon) на другом берегу Атлантики нарушил функциональность информационных систем британских структур, включая налоговую службу HMRC и Lloyds Banking Group, сообщает Computer Weekly. Многочасовой сбой 20 октября во флагманском регионе AWS US-East-1 в Северной Вирджинии (США) нарушил работу компаний и организаций по всему миру, в том числе и в Соединённом Королевстве. Поэтому в Великобритании и других странах растёт обеспокоенность тем, что частный и государственный сектора зависят от заокеанских служб — вновь появились призывы сохранить услуги национального значения под локальным контролем. Так, Казначейству Великобритании уже предложено отчитаться о том, почему предоставленные в январе этого года полномочия не помогли гарантировать надёжность сервисов в секторе финансовых услуг. В частности, почему платформа AWS (и не только она), которая является облачным провайдером большого числа финансовых учреждений Великобритании, до сих пор не включена в список критически важных третьих сторон (Critical Third Parties, CTP), который позволяет требовать от сторонних компаний соблюдения тех же высоких стандартов, что и от финансовых учреждений. Также чиновников попросили уточнить, не беспокоит ли их тот факт, что ключевые фрагменты британской IT-инфраструктуры размещены за рубежом, с учётом последствий недавнего сбоя. Также предлагается объяснить, какую работу проводят совместно с HMRC, чтобы предотвратить аналогичные сбои в будущем. В Министерстве финансов Великобритании заявили журналистам, что работают с регуляторами над внедрением режима CTP. В AWS же предложили спросить у самой HMRC, почему сбой в США так повлиял на неё. У AWS с 2016 года есть собственный облачный регион в Великобритании, причём платформа позволяет британским структурам получать доступ к локальным версиям публичных облачных сервисов. В AWS придерживаются «модели общей ответственности», при которой клиенты должны сами внимательно выбирать сервисы для размещения в облаке. Утверждается, что такой подход обеспечивает гибкость и контроль со стороны клиента. По мнению некоторых экспертов, сбой свидетельствует о том, что часть инфраструктуры HMRC и Lloyds зависела от американских мощностей, и это мог быть осознанный выбор британских структур, а не вина AWS. С другой стороны, инцидент показал, как сложна и взаимосвязана современная облачная инфраструктура. Заказчики могли не знать какие сервисы размещены в рамках их пакетов услуг в Великобритании и насколько они устойчивы. Например, Microsoft в своё сообщила, что не может гарантировать суверенитет данных полиции Великобритании, хранящихся и обрабатываемых на её платформе. Позже выяснилось, что данные британской полиции могут обрабатываться более чем в 100 странах, причём пользователи об этом не знали. В Forrester сообщают, что AWS осознаёт проблему и намерена запустить в Европе «идеальную копию» своих сервисов в рамках предложения суверенного облака. Первый изолированный регион предусмотрен в Германии. Фактически, единственный надёжный способ избавиться от иностранной зависимости — физическая и логическая изоляция облачных регионов, используемых клиентами. По словам экспертов, чем более «концентрированной» становится инфраструктура, тем более хрупкой и зависимой от внешнего управления она становится. Если Европа настроена на обретение цифрового суверенитета, ей необходимо скорее принять необходимые для этого меры. В частности, следует переосмыслить систему закупок, финансировать суверенные альтернативы и сделать обеспечение надёжности базовым требованием. Ранее эксперты пришли к выводу, что сбой в работе AWS наглядно продемонстрировал опасную зависимость всего мира от нескольких облачных гигантов из США. Европа так и не смогла избавиться от бремени американских гиперскейлеров, которые открыто признают, что даже не могут гарантировать суверенитет данных. При этом к AWS есть вопросы и у других британских регуляторов.

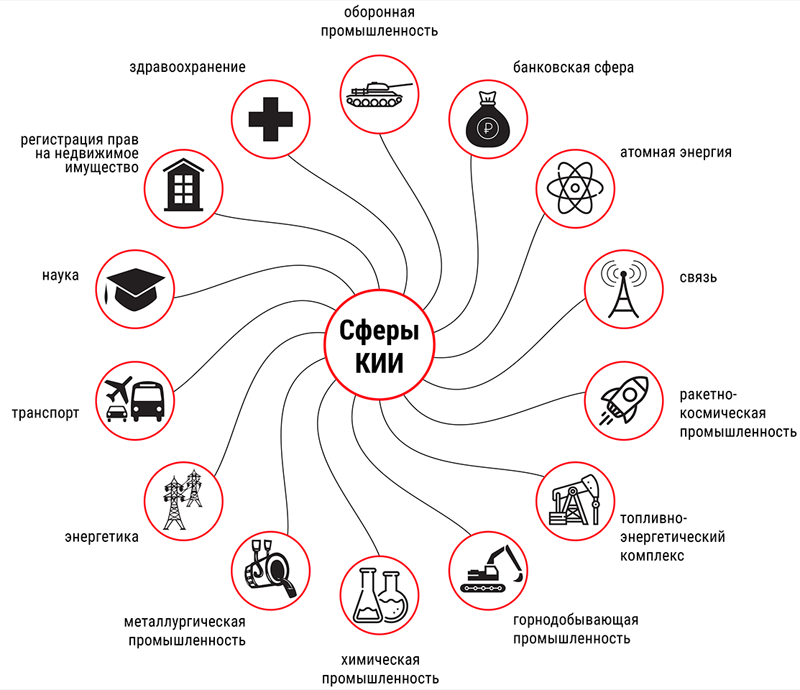

20.10.2025 [20:33], Андрей Крупин

UserGate получил статус корпоративного центра ГосСОПКАРоссийский ИБ-вендор UserGate подписал соглашение о взаимодействии с Национальным координационным центром по компьютерным инцидентам (НКЦКИ) в рамках выполнения функций центра ГосСОПКА для субъектов критической информационной инфраструктуры (КИИ) РФ. Государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации (ГосСОПКА) представляет собой единый территориально распределённый комплекс, включающий силы и средства, предназначенные для обнаружения, предупреждения и ликвидации последствий компьютерных атак и реагирования на компьютерные инциденты. Согласно Федеральному закону № 187-ФЗ «О безопасности критической информационной инфраструктуры РФ», в первую очередь ГосСОПКА предназначена решать задачи обеспечения безопасности КИИ. Список объектов критической информационной инфраструктуры страны включает телекоммуникационные и IT-системы, а также АСУ ТП, которые задействованы в государственных органах, здравоохранении, на транспорте и в связи, кредитно-финансовой сфере, топливно-энергетическом комплексе и различных отраслях промышленности: атомной, оборонной, ракетно-космической, химической и других.

Сферы критической информационной инфраструктуры (источник изображения: ГосСОПКА / gossopka.ru) Корпоративный центр ГосСОПКА создан на базе uFactor — подразделения UserGate, которое будет предоставлять комплекс услуг по обеспечению выполнения заказчиками Федерального закона № 187-ФЗ при непрерывном взаимодействии с НКЦКИ. Комплекс услуг включает в себя реагирование на компьютерные инциденты в порядке, указанном в законе; принятие мер по ликвидации последствий компьютерных атак; проведение мероприятий по информированию о компьютерных инцидентах федеральных органов исполнительной власти. Подключение к ГосСОПКА предоставило UserGate следующие возможности: прямое взаимодействие с НКЦКИ на основе заключённого соглашения о сотрудничестве; доступ к актуальной информации о киберугрозах и инцидентах в режиме реального времени, что позволяет оперативно реагировать и предотвращать компьютерные атаки; предоставление услуг по мониторингу инцидентов информационной безопасности и противодействию компьютерным атакам другим организациям, включая субъекты КИИ.

17.10.2025 [22:55], Андрей Крупин

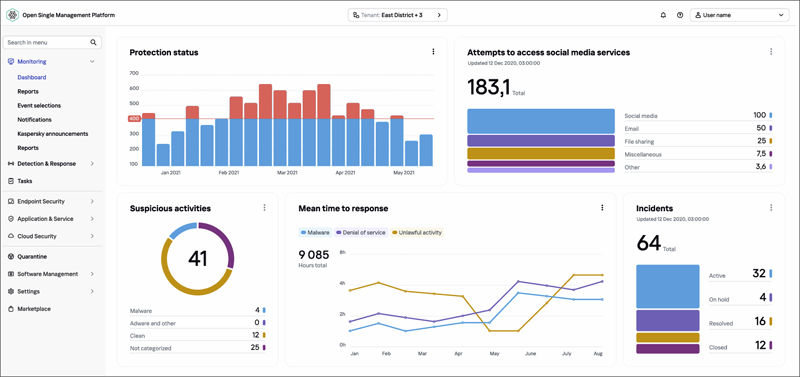

Релиз Kaspersky NGFW 1.1: улучшенная отказоустойчивость, антивирусная проверка архивов и новые аппаратные платформы«Лаборатория Касперского» выпустила новую версию брандмауэра Kaspersky NGFW 1.1. Представленный российским разработчиком продукт относится к классу межсетевых экранов нового поколения (Next-Generation Firewall, NGFW) и поддерживает интеграцию с другими решениями «Лаборатории Касперского» в рамках экосистемного подхода. Программный комплекс обеспечивает защиту корпоративной сети от сетевых угроз и вредоносного ПО, а также управление доступом к веб‑ресурсам. Kaspersky NGFW предназначен для средних и крупных компаний (1000 и более устройств) с сетевой инфраструктурой любой сложности и нагруженности, в том числе попадающих под регуляторную политику в области информационной безопасности. Решение актуально для организаций из государственного и финансового секторов, розничной торговли и других сфер деятельности. Продукт доступен для приобретения как в виртуальном исполнении, так и в составе фирменных программно-аппаратных комплексов KX (Kaspersky Extension).

Open Single Management Platform — консоль мониторинга и управления Kaspersky NGFW (источник изображения: kaspersky.ru) В Kaspersky NGFW версии 1.1 реализована синхронизация сессий и поддержка технологии BFD (Bidirectional Forwarding Detection) для протоколов динамической маршрутизации BGP (Border Gateway Protocol) и OSPF (Open Shortest Path First), ускоряющей перенаправление трафика в случае проблем на каналах связи. Брандмауэр получил средства антивирусной проверки архивов и ICAP-клиент, позволяющий отправлять файлы на проверку не только в Kaspersky Anti Targeted Attack, но и в любые сторонние песочницы, а также интегрироваться с внешними DLP-системами. С релизом Kaspersky NGFW 1.1 была расширена линейка поддерживаемых аппаратных платформ, в состав которой вошли модели KX-1000 и KX-100-KB1. Первое устройство обеспечивает производительность до 100 Гбит/с в режиме L4 FW + Application Control, второе — представляет собой альтернативу KX-100 с увеличенным количеством медных гигабитных интерфейсов, а также с возможностью установки в стойку. В дополнение к этому в состав брандмауэра вошли политики на базе данных GeoIP, что предоставило сетевым администраторам возможность контролировать трафик из конкретных стран. Отдельное внимание было уделено повышению отказоустойчивости продукта и доработкам консоли управления Open Single Management Platform в которую была добавлена ролевая модель доступа (RBAC), что позволило назначать пользователям разные роли с конкретными функциями. Также появилась возможность миграции политик с Fortinet. Kaspersky NGFW зарегистрирован в реестре отечественного программного обеспечения. В настоящий момент защитный комплекс проходит сертификацию ФСТЭК России, завершение которой и получение соответствующих документов ожидается до конца 2025 года.

17.10.2025 [01:23], Владимир Мироненко

Британцы раздумывали над уничтожением дата-центра с секретными данными, который по недосмотру достался компании, связанной с КитаемПо словам двух бывших высокопоставленных сотрудников службы безопасности Великобритании, а также других информированных источников агентства Bloomberg, на протяжении более десяти лет китайские государственные структуры систематически взламывали секретные компьютерные системы правительства страны. Источники утверждают, что Китай регулярно получал доступ к информации низкого и среднего уровня секретности в защищённых ИТ-сетях правительства Великобритании, включая информацию с грифом «служебная тайна» и «секретно». Вместе с тем доступа к совершенно секретной информации у Китая не было. По словам одного из источников, одним из каналов утечек стал ЦОД в Лондоне, который использовался для хранения некоторой конфиденциальной правительственной информации. Он был продан организации, связанной с Китаем, в связи с чем в правительстве обсуждался план уничтожения ЦОД до того, как он сможет быть защищён иным способом. Название ЦОД, о котором идёт речь, не разглашается. Также не уточняется, что подразумевалось под уничтожением, поскольку был и другой выход — попросту убрать свои серверы с объекта. Так, например, поступила CloudFlare после компрометации своих систем, полностью заменив оборудование в одном из ЦОД. Комментируя сообщения прессы об утечках, представитель правительства Великобритании заявил, что «наиболее чувствительная» правительственная информация и системы, в которых она хранится, не были взломаны. Однако в среду бывший глава администрации премьер-министра Великобритании в 2019–2022 гг. сообщил газете The Times, что Китай взломал засекреченную компьютерную систему британского правительства и получил доступ к секретной информации: «Огромные объёмы данных, классифицированных как совершенно секретные и крайне опасные для получения любой иностранной организацией, были скомпрометированы». Его слова подтвердил в интервью радио LBC бывший министр безопасности страны в 2022–2024 гг., отказавшись вдаваться в подробности.

07.10.2025 [17:14], Руслан Авдеев

Прокладка подводного кабеля Chile-China Express до Китая ставит под вопрос суверенитет чилийских данныхЧили продвигает амбициозный проект прокладки подводного кабеля, призванного связать страну с Гонконгом (КНР). Кабель Chile-China Express будет без лишнего шума проложен компанией Inchcape Shipping Services (ISS) и её партнёрами, связанными с Китаем, сообщает Datacenter Dynamics. Это уже вызывает озабоченность экспертов на Западе. ISS является компанией британского происхождения со штаб-квартирой в Лондоне, занятой управлением портами и морскими ресурсами. Компания принадлежит лондонской частной инвестиционной группе Epiris LLP и была приобретена у Istithmar World, инвестиционного подразделения Dubai World, в 2022 году. Проект призван укрепить связи Чили с Азией, но ставит под вопрос цифровой суверенитет и кибербезопасность в регионе. В отличие от проекта Humboldt по прокладке кабеля между Вальпарайсо и Сиднеем, курируемого Google и чилийским государством, для Chile-China Express не называют ни сроки реализации, ни подробности об участниках и источниках финансирования. О маршруте и посадочных станциях было объявлено ещё летом, но подробностей пока немного. Chile-China Express станет первым кабелем, напрямую связывающим Чили и КНР. Более того, это лишь второй тихоокеанский кабель с выходом на территорию Чили. Тем временем Google работает над системой Halaihai, которая в будущем соединит острова Тихого океана — Гуам и Французскую Полинезию, с подключением к другим кабелям Google в регионе в будущем.

Источник изображения: Caio Silva/unsplash.com Как утверждает Datacenter Dynamics, непрозрачность чилийско-китайского проекта усугубляется законами КНР, обязывающими бизнес сотрудничать со спецслужбами, даже если речь идёт о данных за пределами собственно китайской территории. Не исключён несанкционированный доступ к конфиденциальным данным, которые будут передаваться по этому кабелю — это касается не только Чили, но и других стран региона, включая Аргентину, Бразилию, Перу и Эквадор — с учётом трансграничного характера телеком-сетей. Фактически проект — часть гонки за геополитическое первенство между державами в сфере критически важной инфраструктуры, лежащей в основе мировой цифровой экономики. Китай стремится укрепить своё влияние, а проекты вроде Humboldt направлены на превращение Чили в «открытый» цифровой хаб в южной части Тихого океана в интересах США и их партнёров. Утверждается, что, согласно последним отчётам, китайские зарубежные проекты предусматривают использование механизмов «слежки» за зарубежными сообществами и давления на них. Латинской Америке ещё предстоит сбалансировать модернизацию цифровой инфраструктуры и защиту цифрового суверенитета и кибербезопасности. Ускоренная прокладка подводных кабелей является стратегической необходимостью для экономического и технологического развития, а также сферой, где пересекаются коммерческие, технологические и геополитические интересы. Пять лет назад американские власти вмешались в проект кабеля Pacific Light Cable Network (PLCN), который должен был напрямую соединить США, Гонконг, Филиппины и Тайвань. В результате гонконгский сегмент был исключен, хотя Google и Meta✴, основные пользователи этой кабельной системы, были не в восторге от такого решения.

07.10.2025 [11:18], Сергей Карасёв

В облаке Astra Cloud появился квантовый генератор случайных чисел

astra linux

hardware

гсч

информационная безопасность

квантовые технологии

облако

россия

сделано в россии

«Группа Астра» и научно-образовательная компания QRate сообщили о создании программно-аппаратного комплекса (ПАК) Astra Cloud с квантовым генератором случайных чисел (КГСЧ) QRate Chaos. Пользователи могут получить доступ к истинно случайным числам как сервису на облачной платформе: утверждается, что это первое решение такого класса на российском рынке. Как отмечается, случайные числа широко используются в различных сферах, включая криптографические системы, цифровые платежи, интернет-банкинг, научные приложения и пр. Обычно для генерации случайных чисел применяются специальные компьютерные алгоритмы. Однако они в силу своих особенностей, как говорит QRate, позволяют получать не истинно случайные, а псевдослучайные числовые последовательности. КГСЧ позволяет устранить данный недостаток. Для формирования непредсказуемых последовательностей система QRate Chaos использует фундаментальную неопределённость квантовых процессов. Принцип работы КГСЧ основан на оцифровке шумов из квантового источника энтропии. В качестве последнего служат флуктуации фазы электромагнитного поля в резонаторе полупроводникового лазера, как следствие эффекта усиления спонтанного излучения.

Источник изображения: «Группа Астра» QRate Chaos доступен в составе ПАК Astra Cloud через веб-интерфейс и CLI-приложение, которое развёртывается в учётной области пользователя (тенанте). Причём один генератор может безопасно обслуживать сразу нескольких таких областей и даже кластеров. Обмен данными с КГСЧ осуществляется по защищённым каналам. Случайные последовательности чисел генерируются в нужном объёме и предоставляются в удобном формате. «Группа Астра» отмечает, что новый сервис может применяться для генерации криптографических ключей, одноразовых паролей и токенов, уникальных идентификаторов и пр. Ещё одним сценарием использования названа защита сетевой инфраструктуры, включая оптимизацию маршрутизации и распределение нагрузки между узлами и сервисами, непредсказуемые фильтры для предотвращения DDoS-атак и пр. Решение также может пригодиться в области генеративного ИИ. «Интеграция квантовых технологий, таких как генератор случайных чисел, в платформу Astra Cloud открывает новые горизонты для построения защищённых облачных сервисов. Уверены, что подобные разработки станут фундаментом цифрового суверенитета и стабильного развития всей ИТ-отрасли страны», — говорит Константин Анисимов, заместитель генерального директора Astra Cloud.

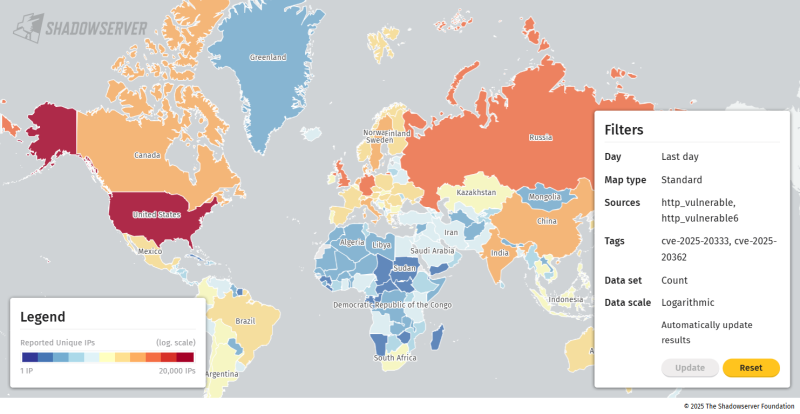

03.10.2025 [14:24], Владимир Мироненко

Почти 50 тыс. сетевых устройств Cisco имеют серьёзные уязвимости нулевого дняСогласно данным некоммерческой организации Shadowserver, занимающейся мониторингом сетей и борьбой с киберпреступностью, почти 50 тыс. межсетевых экранов Cisco Adaptive Security Appliance (ASA) и систем Cisco Firepower Threat Defense (FTD) по состоянию на 29 сентября имели уязвимости нулевого дня CVE-2025-20333 с рейтингом опасности CVSS 9,9 из 10 баллов и CVE-2025-20362 (6,5 балла). Подавляющее большинство потенциально уязвимых устройств — более 19 тыс. — было найдено в США. Однако по состоянию на 3 октября ситуация кардиально не улучшилась — в США их теперь чуть больше 18 тыс. Как сообщает The Register, агентства по кибербезопасности, такие как Национальный центр кибербезопасности Великобритании (National Cybersecurity Center, NCSC) и аналогичные органы в Канаде, Франции и Нидерландах, выпустили отдельные предупреждения об угрозе, которую данные уязвимости представляют для организаций. Агентство по кибербезопасности и защите инфраструктуры США (CISA) издало 25 сентября распоряжение всем агентствам федеральной гражданской исполнительной власти (Federal Civilian Executive Branch, FCEB) устранить уязвимости в течение 24 часов, что является редкостью, поскольку на устранение известных эксплуатируемых уязвимостей обычно отводится трёхнедельный срок. В распоряжении CISA отмечено, что отсутствие исправлений для уязвимых устройств создаст «неприемлемый риск» для государственных систем. Агентство сообщило, что злоумышленники используют уязвимости нулевого дня для «получения неаутентифицированного удалённого выполнения кода на устройствах ASA, а также манипуляции с постоянной памятью (ПЗУ) для сохранения работоспособности после перезагрузки и обновления системы». Уязвимости затрагивают ПО Cisco ASA версий 9.12, 9.14, 9.16–9.20 и 9.22–9.23, а также версии ASA и FTD 7.0–7.4 и 7.6–7.7. Как утверждают NCSC и CISA, успешные атаки с использованием этих уязвимостей с высокой вероятностью были организованы теми, кто стоит за кампанией ArcaneDoor, в рамках которой в 2024 году были атакованы те же продукты Cisco с использованием уязвимости нулевого дня. По данным NCSC, злоумышленники на этот раз поэтапно используют вредоносное ПО RayInitiator и Line Viper. RayInitiator — буткит, предназначенный для скрытого и постоянного доступа к устройствам и целевым сетям, который способствует развёртыванию Line Viper, загрузчика шелл-кода. Оба зловреда значительнее сложнее и лучше уклоняются от обнаружения по сравнению с прошлыми инструментами ArcaneDoor. В числе устройств, подверженных риску, есть межсетевые экраны Cisco ASA серии 5500-X. На некоторые из них поддержка прекращается в августе 2026 года. Как отметил The Register, все целевые атаки хакеров до сих пор были направлены на устройства, поддержка которых либо уже прекращена, либо вот-вот закончится. «Технологии с истекшим сроком службы представляют значительный риск для организаций. Системы и устройства следует незамедлительно мигрировать на современные версии для устранения уязвимостей и повышения устойчивости», — отметил на прошлой неделе технический директор NCSC. |

|