Материалы по тегу: безопасность

|

10.02.2026 [09:57], Руслан Авдеев

Евросоюз потратит €347 млн на защиту и ремонт подводных кабелей — начнут с БалтикиЕврокомиссия объявила, что растущие риски для критически важной подводной кабельной инфраструктуры заставляют Евросоюз активизировать усилия по её защите. На днях представлен комплекс мер Cable Security Toolbox по снижению рисков безопасности кабелей и список кабельных проектов, представляющих интерес для Европы (Cable Projects of European Interest, CPEI). Также пересмотрен план Connecting Europe Facility (CEF) — Digital Work Programme по распределению €347 млн на стратегические кабельные проекты, в т.ч. на расширение европейских возможностей по ремонту кабелей. Новая инициатива — часть плана ЕС по обеспечению безопасности кабелей (EU Action Plan on Cable Security), направленного на укрепление безопасности подводной кабельной инфраструктуры Европы, в т.ч. на противодействие преднамеренным повреждениям и саботажу. Инструментарий для обеспечения безопасности включает шесть стратегических мер и четыре технические и вспомогательные. Комплекс разработали с учётом оценки рисков, уязвимостей и угроз, проведённой в октябре 2025 года. Государственному финансированию подлежат 13 направлений CPEI. Реализация проекта рассчитана на три пятилетки, до 2040 года. Проекты CPEI будут иметь приоритет при выборе в ходе предстоящих конкурсах предложений в рамках программы CEF. Им же будет уделяться особое внимание при планировании следующей многолетней программы финансирования. Оценка рисков, инструменты и CPEI определены Еврокомиссией и представителями государств в рамках специальной экспертной группы, посвящённой кабелям (Cables Expert Group). Еврокомиссия внесла поправки в план CEF Digital Work Programme, выделив €347 млн на финансирование кабельных проектов, имеющих стратегическое значение.

Источник изображения: Teo D/unsplash.com В 2026 году €60 млн выделят на два проекта по развитию возможностей ремонта кабелей, отдельно проведут конкурс на €20 млн для оборудования кабельных SMART-систем. Речь идёт о датчиках и элементах систем мониторинга, интегрированных в подводную кабельную инфраструктуру для сбора сейсмических и иных данных в режиме реального времени. Также в 2026–2027 гг. объявят два конкурса для финансирования CPEI на €267 млн. В рамках CEF Digital объявлен конкурс на €20 млн для развития «адаптируемых» модулей для ремонта подводной кабельной инфраструктуры. Предполагается, что такие модули будут размещать в портах и на верфях, что ускорит восстановление подводной инфраструктуры. Речь идёт о первом этапе более масштабной инициативы, предназначенной для всех морских бассейнов с присутствием Евросоюза (Балтийского, Средиземного и Атлантического). В ходе реализации пилотного проекта будет уделяться первоочередное внимание Балтийскому морю в связи с участившимися в последние годы случаями обрывов подводных кабелей. Предполагается, что объекты критически важной инфраструктуры могут стать целями для неких враждебных действий. Заявки на финансирование будут приниматься только от государственных организаций, имеющих полномочия реагировать на чрезвычайные ситуации, включая силы гражданской обороны, береговой охраны и ВМС. В рамках действующей многолетней рабочей программы CEF Digital multiannual Work Programme (2024–2027 гг.) на связанные с подводными кабелями проекты в общей сложности распределено €533 млн, из них €186 млн уже выделены на 25 проектов. В 2021–2024 гг. Евросоюз уже выделил €186 млн на 51 проект подключения к магистральным кабелям. Стоит отметить, что защита кабелей продвигается также по линии НАТО (Baltic Sentry) и отдельных стран. Так, срочно озаботиться вопросами ремонта и защиты подводных кабелей призывали британские власти.

03.02.2026 [18:38], Андрей Крупин

Новым курсом: российские ИБ-вендоры изучают перспективы выхода на рынки Китая и ИндииКитай и Индия становятся ключевыми направлениями международной экспансии для российских организаций в сфере информационной безопасности. Причина кроется в быстром росте локальных ИБ-рынков на фоне замедления динамики в традиционных регионах и ограниченной ёмкости внутреннего рынка. Такой вывод содержится в исследовании группы компаний Softline. Согласно прогнозам IDC, объем китайского рынка кибербезопасности увеличится с $11,2 млрд в 2025 году до $17,8 млрд к 2029 году при среднем ежегодном темпе роста (CAGR) 9,7 %. Индийский рынок демонстрирует ещё более высокую динамику: по оценке US Trade, он вырастет с $5,6 млрд в 2025 году до $12,9 млрд в 2030 году, что соответствует CAGR на уровне 18,3 %. Эти показатели заметно превышают среднемировые темпы роста ИБ-рынка (11,84 %), а также динамику российского сегмента. По оценке «Б1», объем отечественного рынка ИБ увеличится с $31,56 млн до $55,4 млн за сопоставимый период. Существенный разрыв в абсолютных значениях и темпах роста делает выход на международные рынки, прежде всего азиатские, одним из ключевых условий масштабирования бизнеса российских разработчиков, уверены эксперты Softline.

Источник изображения: Flipsnack / unsplash.com По мнению аналитиков Softline, наиболее перспективными для азиатских рынков являются решения в области предотвращения утечек данных (DLP), обнаружения целевых атак, защиты критической инфраструктуры и автоматизированных систем управления технологическими процессами (АСУ ТП), а также сервисы на базе поведенческого анализа и машинного обучения. «Китай и Индия — это не просто растущие рынки, а самостоятельные экосистемы со своими стандартами, регуляторикой и ожиданиями заказчиков. Для российских компаний успех здесь возможен только при глубокой локализации продуктов и выстраивании долгосрочных партнёрских моделей», — отмечает Дмитрий Васильев, директор по информационной безопасности «Софтлайн Решения» (ГК Softline). По его словам, азиатское направление уже в ближайшие годы может стать одним из ключевых драйверов выручки для российских ИБ-вендоров, готовых инвестировать в адаптацию решений и работу с локальными рынками. Таким образом, Китай и Индия формируют для отечественного ИБ-бизнеса окно возможностей, которое при грамотной стратегии способно компенсировать ограниченность традиционных рынков и обеспечить устойчивый рост в среднесрочной перспективе.

01.02.2026 [12:05], Владимир Мироненко

Gartner: к 2029 году обеспечение цифрового ИИ-суверенитета будет обходиться странам в 1 % ВВП

gartner

llm

software

государство

ии

инвестиции

информационная безопасность

исследование

конфиденциальность

прогноз

финансы

По оценкам аналитической фирмы Gartner, к 2029 году для обеспечения цифрового суверенитета странам потребуется инвестировать не менее 1 % всего своего валового внутреннего продукта (ВВП) в ИИ-инфраструктуру, пишет The Register. В результате реализации цифрового суверенитета страны окажутся привязанными к региональным ИИ-платформам, основанным на собственных контекстных данных, что приведёт к сокращению сотрудничества между странами, дублированию усилий и увеличению стоимости проектов, утверждает Gartner. «Страны, стремящиеся к цифровому суверенитету, увеличивают инвестиции во внутренние платформы ИИ, поскольку они ищут альтернативы закрытой модели США, включая вычислительные мощности, ЦОД, инфраструктуру и ИИ-модели, соответствующие местным законам, культуре и региону», — заявил вице-президент и аналитик Gartner Гаурав Гупта (Gaurav Gupta). По оценкам Gartner, к следующему году 35 % стран будут привязаны к региональным системам. Локализованные модели обеспечивают большую контекстную ценность, превосходя неадаптированные глобальные модели в таких областях применения, как образование, соблюдение законодательства и государственные услуги, особенно, в случае использования языков, отличных от английского. Для Европы и других регионов стремление к цифровому суверенитету наталкивается на зависимость от облачной инфраструктуры США, отсюда и необходимость для стран тратить больше средств на собственную ИИ-инфраструктуру, отметил The Register. «Инфраструктура ЦОД и ИИ-фабрик составляет важнейшую основу стека, обеспечивающего суверенитет ИИ», — заявил Гупта. Он добавил, что в результате ЦОД и инфраструктура ИИ-фабрик будут стремительно развиваться и привлекать инвестиции в будущем, что позволит нескольким компаниям, контролирующим ИИ-стек, достичь оценок в триллионах долларов. Хотя 1 % ВВП страны представляет собой громадную сумму, которая, например, у Великобритании составляет около £30 млрд ($39 млрд), это для американских технологических гигантов не является проблемой, поскольку они уже инвестируют в ИИ-инфраструктуру больше, чем весь ВВП некоторых стран.

31.01.2026 [13:19], Андрей Крупин

ФСТЭК России опубликовала рекомендации по безопасной настройке Samba

active directory

software

администрирование

защита предприятия

информационная безопасность

кии

фстэк россии

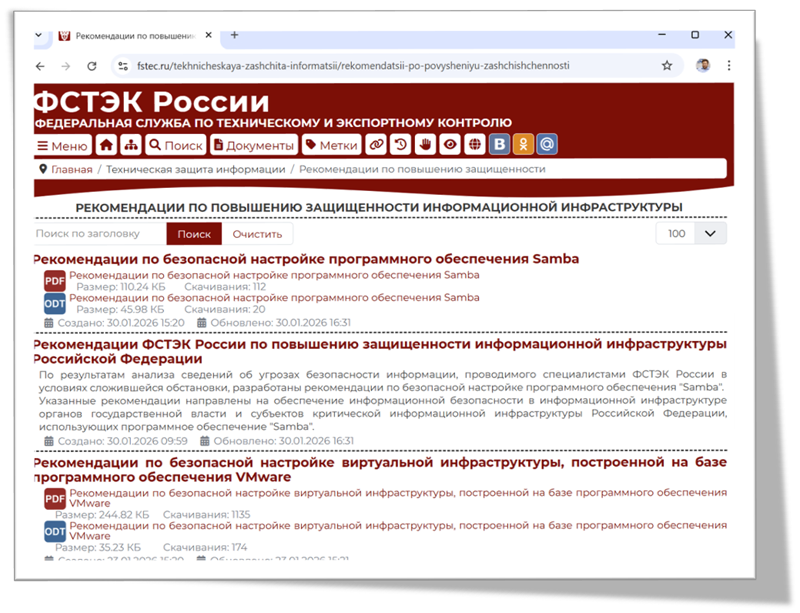

Федеральная служба по техническому и экспортному контролю выпустила рекомендации по безопасной настройке программного обеспечения Samba в IT-инфраструктуре органов государственной власти и субъектов критической информационной инфраструктуры РФ. Документ подготовлен по результатам анализа сведений о киберугрозах, проводимого специалистами ведомства. Samba представляет собой свободно распространяемый многофункциональный серверный продукт, который используется в качестве моста между операционными системами Windows и Unix-подобными системами (Linux, macOS, BSD и др.) для совместного использования файлов и принтеров. Решение поддерживает протоколы SMB/CIFS (Server Message Block / Common Internet File System), может выступать в роли контроллера домена Active Directory, совместимого с реализацией Windows Server 2008 и способного обслуживать все поддерживаемые Microsoft версии Windows-клиентов, в том числе Windows 11. Также Samba может использоваться в качестве файлового сервера, сервиса печати и сервера идентификации.  В опубликованных ФСТЭК России рекомендациях перечислены различные аспекты и нюансы конфигурирования ПО Samba. В частности, затронуты вопросы парольной политики, разграничения прав доступа к файлам, отключения устаревшего протокола SMBv1, настройки аудита и журналирования событий, средств шифрования и резервного копирования данных. Отдельное внимание уделено конфигурированию ключевых подсистем и групповых политик. Документ размещён на информационном портале Федеральной службы по техническому и экспортному контролю fstec.ru в разделе «Техническая защита информации → Рекомендации по повышению защищённости информационной инфраструктуры». Напомним, что ФСТЭК России ведёт централизованный учёт информационных систем и иных объектов КИИ по отраслям экономики, а также мониторинг и оценку текущего состояния технической защиты информации и обеспечения безопасности значимых объектов критической информационной инфраструктуры. Также в числе обязанностей ведомства значится оперативное информирование органов власти, местного самоуправления и организаций об угрозах безопасности информации и уязвимостях информационных систем и иных объектов КИИ, а также о мерах по технической защите от этих угроз и уязвимостей.

28.01.2026 [14:00], Руслан Авдеев

Франция пересадит госслужащих с Zoom и Teams на суверенный видеочат Visio

software

видеоконференцсвязь

импортозамещение

информационная безопасность

конфиденциальность

сша

франция

Франция объявила, что американские приложения для видеоконференций должны уйти, уступив место местному продукту — пока для государственных служащих. Новый план предполагает полное замещение соответствующих приложений из США — Zoom, Teams, Webex и Google Meet уступят место разработанной на государственном уровне французской альтернативе, сообщает The Register. Париж заявляет, что данные и инфраструктура будут находиться «дома», под французской юрисдикцией. Платформа Visio разрабатывается местным Межведомственным цифровым управлением (DINUM). Она должна стать «приложением по умолчанием», а позже и единственным приложением для видеосвязи для французских государственных служащих. Объявление сделано Министерством экономики и финансов Франции в рамках более широкого плана страны по обретению цифрового суверенитета. Правительство утверждает, что использование иностранных ВКС-платформ для официальных переговоров заставляет полагаться на зарубежную инфраструктуру. Кроме того, распоряжение информацией будет зависеть от иностранных законов и возможного политического давления. В правительстве Франции утверждают, что нельзя рисковать материалами научных исследований, конфиденциальными данными, стратегическими инновациями и размещать их на площадках «неевропейских» игроков. Цифровой суверенитет обязателен для государственных служб — это и возможности для французского бизнеса, и страховка от возможных будущих угроз. По имеющимся данным, сервис Visio уже тестировался десятками тысяч чиновников и теперь использование продукта масштабируется в министерствах, агентствах и прочих госструктурах. К 2027 году использование Visio должно стать рутинной процедурой, после чего лицензии на прочие приложения для видеоконференций больше не будут обновляться. Переход уже начали значительные части госсектора, от налоговых ведомств до социальных служб. Основной акцент делается на обеспечение безопасности переговоров. Париж подчёркивает, что Visio работает на подконтрольной Франции инфраструктуре в соответствии с законами Франции и Евросоюза о защите данных и конфиденциальности. Конечно, не последнюю роль играют и деньги. По оценкам властей, переход даже 100 тыс. пользователей с коммерческих платформ позволяет экономить €1 млн в год на лицензиях. Французские чиновники также подчёркивают, что Visio будет довольно современным продуктом с транскрипцией диалогов, «живыми» субтитрами — но без пересылки аудиоматериалов в чужие облака, например, подчиняющиеся законам США. Не так давно Microsoft признала, что не сможет обеспечить полную конфиденциальность данных в европейских облаках и вынуждена будет поделиться ими, если того потребуют американские законы. Пока трудно сказать, преуспеет ли Visio или пополнит длинный список IT-проектов, так и не сумевших заменить полюбившиеся людям инструменты. Так или иначе, пока Франция дала понять, что «поучаствовать» в официальных переговорах США больше не приглашают.

22.01.2026 [14:15], Сергей Карасёв

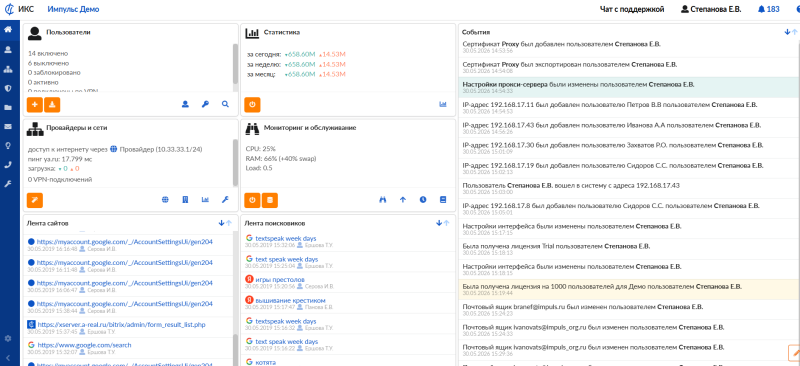

NGFW ИКС 13.0 — состоялся релиз новой версии российского межсетевого экранаКомпания «А-Реал Консалтинг» — разработчик программного обеспечения в области информационной безопасности и сетевых технологий, сообщила о выходе новой версии своей флагманской разработки. NGFW ИКС — это многофункциональное решение для защиты IT-ландшафта предприятия, управления сервисами работы с пользователями и мониторинга трафика сети. В числе ключевых функций ИКС:

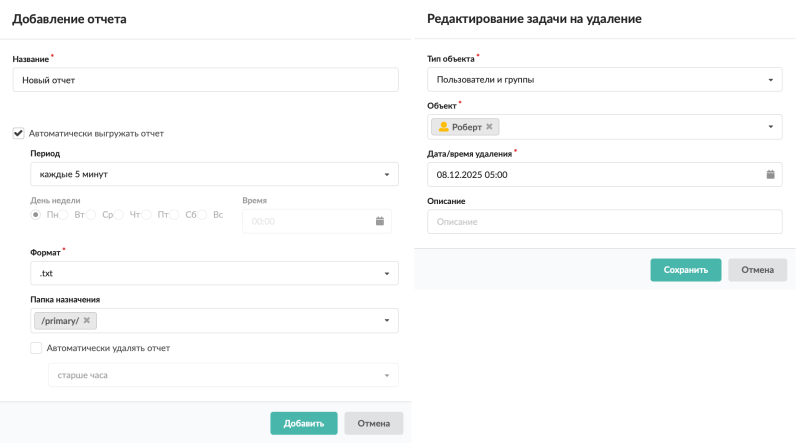

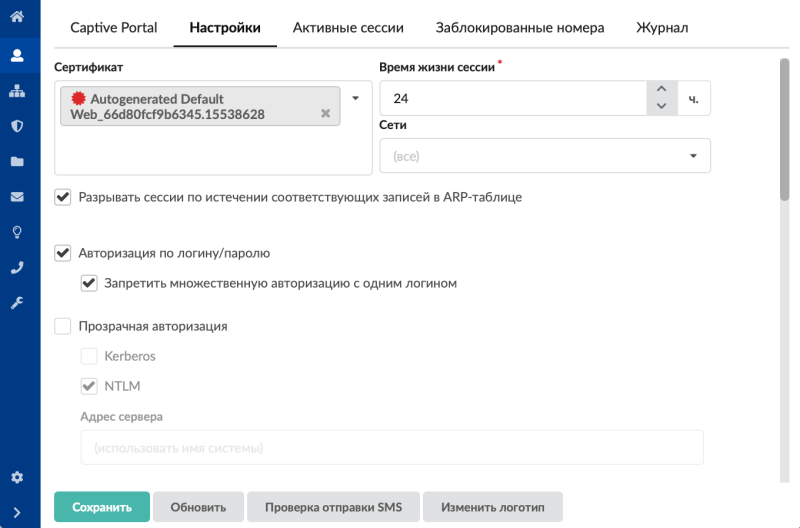

В новой версии ИКС 13.0 произошло обновление системной платформы до FreeBSD 14.3, что гарантирует повышение уровня целостности и безопасности продукта, ряд внутренних служб и сервисов ИКС также был обновлён до актуальных версий. Реализована возможность автоматической выгрузки отчётов за требуемый период в файловое хранилище, а также добавлена новая служба — планировщик, удаляющая объекты системы по расписанию. Данные изменения позволяют оптимизировать повседневную работу системного инженера, избавив его от рутинных задач. В службе синхронизации добавлена возможность импортировать все почтовые ящики пользователя FreeIPA. Для повышения скорости при больших нагрузках, реализована работа прокси-сервера в многопоточном режиме. В Captive portal добавлена возможность прозрачной аутентификации через Kerberos и/или NTLM. Подробнее об особенностях новой версии NGFW ИКС можно узнать на сайте разработчика. NGFW ИКС поставляется как в виде программного решения для самостоятельного развёртывания в среде заказчика, так и в составе ПАК, в том числе на аппаратных платформах из реестра Минпромторга России. В продуктовой линейке «А-Реал Консалтинг» также присутствует межсетевой экран ИКС, сертифицированный ФСТЭК России. Профили защиты: межсетевой экран типа «А» 4-го класса (ИТ.МЭ.А4.ПЗ), межсетевой экран типа «Б» 4-го класса (ИТ.МЭ.Б4.ПЗ); СОВ уровня cети 4-го класса (ИТ.СОВ.С4.ПЗ). Межсетевой экран ИКС ФСТЭК подходит для:

Для тех, кто не располагает достаточным временем для внедрения продукта, разработчик предусмотрел услугу ИКС ПРО, которая включает все этапы развёртывания ИКС в корпоративной сети: от брифа и техзадания, до запуска полностью настроенного продукта. ИКС ПРО позволяет сократить сроки внедрения и избежать ошибок при интеграции в инфраструктуру. Триал-версия ИКС доступна для скачивания и является полнофункциональной. На этапе тестирования предоставляется приоритетная техподдержка, по согласованию может быть организована онлайн-встреча с инженером для демонстрации возможностей продукта. Сделайте свою сеть безопасной и удобной, настройте необходимое с помощью ИКС!

19.01.2026 [16:26], Руслан Авдеев

AWS запустила своё первое действительно суверенное облако European Sovereign Cloud в ЕвросоюзеНа фоне торговых и геополитических трений между Евросоюзом и США, Amazon Web Services (AWS) объявила о запуске суверенного облака European Sovereign Cloud в Европе. Новое, независимое облако полностью базируется в Евросоюзе и физически и логически отделено от прочих облачных регионов AWS. Как заявляют в компании, уникальный подход AWS European Sovereign Cloud обеспечивает полнофункциональные сервисы под строгим техническим контролем, с суверенными гарантиями и правовой защитой для удовлетворения запросов европейских правительств и бизнесов на защиту конфиденциальных данных. Также AWS анонсировала планы расширения European Sovereign Cloud за пределы Германии (Бранденбурга), где находится его первый регион (eusc-de-east-1), в другие страны и регионы ЕС для поддержки изоляции данных от внешних игроков и доступа с низкой задержкой для местных клиентов. Дополнительно будут созданы новые суверенные зоны доступности WS Local Zones в Бельгии, Нидерландах и Португалии. Услугами нового региона могут воспользоваться все желающие, а не только резиденты ЕС. Открытие AWS European Sovereign Cloud и новых зон доступности в трёх странах обеспечит организации дополнительными возможностями для размещения рабочих нагрузок в «местных» облаках с высочайшим уровнем операционной независимости. В то же время компания пообещает сохранить доступ ко всему спектру сервисов AWS. Клиенты, которым нужна более строгая изоляция данных, смогут использовать AWS Dedicated Local Zone, AWS AI Factorу или AWS Outposts, в том числе в собственных ЦОД. AWS European Sovereign Cloud опирается на местные кадры, инфраструктуру и топ-менеджмент. Операционный контроль из-за пределов Евросоюза, как утверждается, не предусмотрен. Операционная автономность является ключевой функцией облака. Физически и логически AWS European Sovereign Cloud отделено от других регионов AWS, управляется только резидентами Евросоюза, не имеет критических зависимостей от находящейся за пределами ЕС инфраструктуры — даже если связь со всем остальным миром будет потеряна, облако продолжит работу. В исключительных случаях кадры из числа резидентов Евросоюза смогут получить доступ к копии исходного кода, необходимого для поддержки суверенных сервисов. AWS обеспечивает клиентам полный контроль над тем, где именно будут храниться их данные. Кроме того, клиенты сохранят контроль над создаваемыми метаданными (роли, разрешения, конфигурации и др.), которые останутся в Евросоюзе, в том числе речь идёт о системах IAM, биллинге и метриках использования. Как и в других регионах AWS, European Sovereign Cloud защищено с помощью системы AWS Nitro, благодаря которой все вычисления на платформе EC2 имеют строгий барьер для доступа извне, включая доступ со стороны сотрудников AWS без прямой авторизации со стороны клиента. Доступны управление шифрования и ключами (AWS Key Management Service) и аппаратные модули безопасности AWS CloudHSM. AWS создала специальную структуру управления в Европе, с новой «материнской» компанией и тремя дочерними подразделениями в Германии. Руководство осуществляется гражданами Евросоюза. Компания обязана соблюдать европейские законы и действовать в интересах AWS European Sovereign Cloud, а не сторонних игроков. Структура включает консультационный совет, который обеспечит поддержку в вопросах, связанных с обеспечением суверенитета — он состоит из двух топ-менеджеров Amazon и двух независимых участников, все — граждане и резиденты Евросоюза. Стефан Исраэль (Stéphane Israël) возглавит AWS European Sovereign Cloud, управляющим директором назначен Штефан Хохбауэр (Stefan Hoechbauer) — вице-президент AWS Global Sales Germany and Europe Central. Изначально пользователи AWS European Sovereign Cloud получат доступ к более 90 сервисам в разных категориях, включая ИИ, вычисления, базы данных, сервисы безопасности, хранения и др. Партнёры AWS пообещали предоставлять свои решения и для нового облака: Accenture, adesso, Adobe, Arvato Systems, Atos, Capgemini, Dedalus, Deloitte, Genysys, Kyndryl, Mistral AI, msg group, NVIDIA, SAP, SoftwareOne и многие другие. В долгосрочной перспективе Amazon намерена инвестировать более €7,8 млрд в инфраструкту в Германии. Это должно добавить ВВП Германии приблизительно €17,2 млрд. Расширение облака в Бельгию, Нидерланды и Португалию потребует дополнительных инвестиций и поможет развитию местных экономик. Как сообщает CNBC, в последнее время европейские политики и регуляторы всё больше обеспокоены доминированием американских техногигантов, в том числе в сфере критически важной IT-инфраструктуры. Несмотря на то, что Европа стимулирует развитие бизнеса региональными компаниями, по данным Synergy Research Group на долю AWS, Microsoft и Google приходится около 70 % облачного рынка в регионе. При этом не так давно Microsoft признала, что не способна обеспечить европейским данным настоящий суверенитет и будет вынуждена пойти навстречу американским властям, если те будут делать запросы в соответствии с законами США, хотя несколько ранее компания, как и Google, предложили собственные «суверенные» решения для европейского рынка.

18.01.2026 [16:14], Руслан Авдеев

От телекома до солнечной энергетики: Евросоюз собирается изгнать китайские технологии из своей критической инфраструктурыБрюссельские бюрократы предлагают постепенно вытеснить оборудование китайского производства из критической инфраструктуры Евросоюза. Для этого компаниям из КНР вроде Huawei и ZTE намерены запретить участвовать в создании телекоммуникационных сетей, солнечных электростанций и сканеров систем безопасности, сообщает The Financial Times. Новые меры планируют принять в рамках обновлённой политики, касающейся безопасности и технологий, в попытке снизить зависимости от компаний США и «высокорисковых» бизнесов Китая — некоторые политики считают, что те могут поставить под угрозу конфиденциальные данные европейцев. В США использование оборудования Huawei и других компаний в телеком-сетях давно запрещено, тогда как в странах Евросоюза отказ носит скорее добровольный характер. В сопровождении к раннему проекту предложенного закона Cybersecurity Act (он всё ещё может быть изменён) ранее подчёркивалось, что «фрагментированные» национальные решения доказали свою неэффективность в масштабах всего европейского рынка. Точные сроки теперь уже принудительного вытеснения китайского бизнеса будет зависеть от оценки сопутствующих рисков. В расчёт также примут стоимость и доступность альтернативных решений. Прежние рекомендации принимались к исполнению в ЕС весьма неравномерно, некоторые страны Евросоюза по-прежнему полагаются на «высокорисковых» поставщиков. Так, в 2025 году Испания подписала контракт на €12 млн с Huawei на поставки оборудования для хранения материалов прослушки, одобренной местными судебными органами, правоохранительными органами или спецслужбами. Еврокомиссия инициировала расследования в отношении производителей поездов и ветрогенераторов, а в 2024 году провела рейды в офисах компании Nuctech, занимающейся производством охранного оборудования. Стоит отметить, что сегодня более 90 % установленных в Евросоюзе солнечных панелей — китайского производства. Представители индустрии также отмечают отсутствие приемлемых альтернатив с учётом того, что ЕС одновременно должен снизить зависимость как от китайских, так и от американских поставщиков. Телеком-операторы уже предупредили о росте цен для клиентов, который будет вызван новыми запретами. Законопроект будет рассмотрен Европарламентом и странами ЕС по отдельности. Высока вероятность, что предложенные временные рамки внедрения запретов вызовут негативную реакцию некоторых членов союза. Более того, предложение может столкнуться с противодействием групп лоббистов. Так, в SolarPower Europe, представляющей европейскую «солнечную» промышленность, Huawei является полноправным участником благодаря производству инверторов. В ноябре Пекин заявил, что попытка Еврокомиссии отказаться от использования технологий Huawei и ZTE нарушит «рыночные принципы и правила честной конкуренции». Министерство иностранных дел отметило, что факты свидетельствуют, что в нескольких странах отказ от качественного и безопасного оборудования из КНР не только сдерживает развитие технологий в самих странах, но и привозит к большим финансовым потерям.

16.01.2026 [16:26], Владимир Мироненко

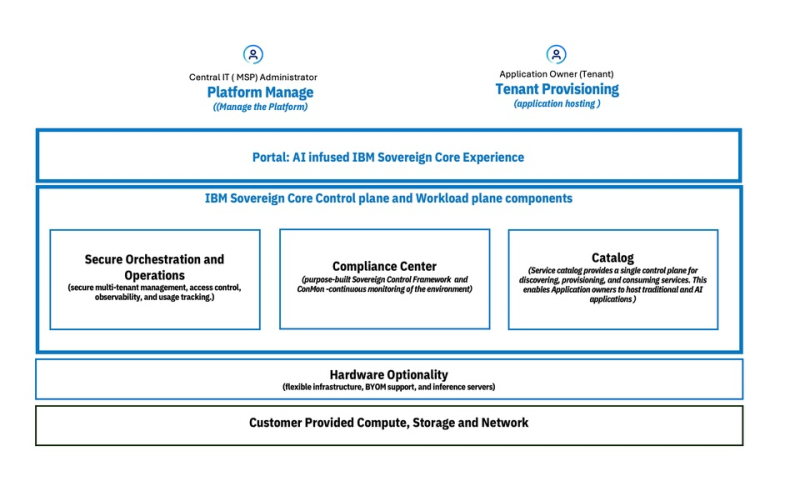

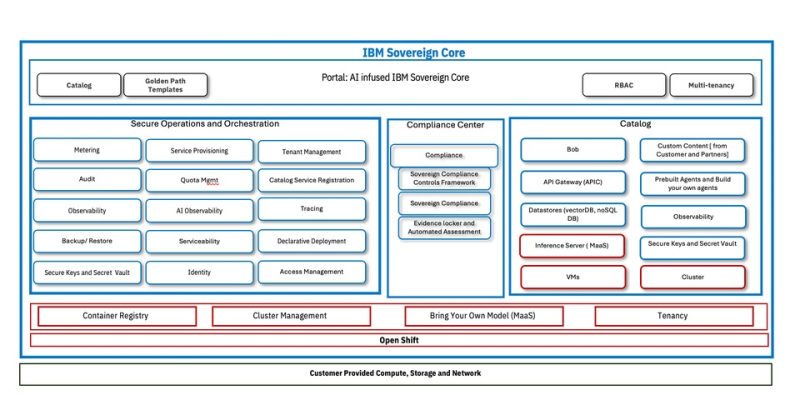

IBM представила облачную платформу IBM Sovereign Core для обеспечения непрерывного и проверяемого цифрового суверенитетаКомпания IBM представила программную платформу IBM Sovereign Core, разработанную для обеспечения более полного контроля обработки ИИ-приложений и облачных рабочих нагрузок на фоне дальнейшего ужесточения требований регулирующих органов к обеспечению цифрового суверенитета. IBM отметила, что цифровой суверенитет касается не только места размещения данных. Он также включает управление и контроль над технологической средой, контроль доступа и управление данными, управление исполнением рабочих нагрузок и юрисдикцию работы ИИ-моделей. Компания заявила, что организации при разработке инноваций испытывают всё большее давление в плане необходимости соответствия требованиям регуляторов, контроля операционной среды и хранения конфиденциальных данных в пределах национальных или региональных границ. IBM привела данные прогноза Gartner, согласно которому к 2030 году у более 75 % всех предприятий будет стратегия обеспечения цифрового суверенитета. IBM Sovereign Core — первое, по словам компании, в отрасли ПО с поддержкой суверенитета, предназначенное для создания, развёртывания и управления облачными и ИИ-нагрузками под собственным контролем организации в выбранных юрисдикциях. Оно базируется на открытых решениях Red Hat и, в отличие от предложений других провайдеров, предлагающих суверенные сервисы в виде наложения на существующие архитектуры политик или управляемых ими механизмов, предлагает суверенитет как встроенную функцию. Сачин Прасад (Sachin Prasad), программный директор по управлению продуктами в области ИИ и данных в IBM подчеркнул в интервью SiliconANGLE, что ИИ не относится к второстепенным элементам, он должен быть встроен в структуру. IBM сообщила, что при разработке IBM Sovereign Core основывалась на трёх фундаментальных принципах, которые формируют ПО от начала до конца. Во-первых, суверенитет — это возможность платформы, и он должен быть доказуемым. В IBM Sovereign Core суверенитет обеспечивается архитектурно, а не договорно. Управление основано не на наложении политик на существующие решения вендора, а на автоматизированных постоянно действующем контроле управления, принадлежащем пользователю. Платформа базируется на технологиях Red Hat OpenShift с изоляцией ПО, работающим как SaaS, но полностью находящимся под контролем компании и местных властей. Идентификация, ключи шифрования, журналы, телеметрия и аудиторские данные остаются полностью в пределах суверенных границ. Возможности постоянного соответствия требованиям встроены непосредственно в платформу, позволяя организациям по запросу получать готовые к проверке регуляторами доказательства суверенности. Во-вторых, платформа обеспечивает и суверенитет ИИ. В пределах суверенных границ организации могут развёртывать кластеры на базе CPU/GPU, использовать утверждённые открытые или проприетарные модели и управлять доступом к моделям, инструментам и источникам знаний через контролируемые шлюзы. Инференс и агенты работают локально, без экспорта данных или телеметрии внешним поставщикам. Что не менее важно, IBM Sovereign Core обеспечивает суверенитет во время выполнения, а не только во время конфигурации. Идентификация, доступ, использование моделей и активность постоянно отслеживаются и записываются, создавая чёткий аудиторский след для ИИ-систем, работающих в регулируемых областях. И в-третьих, суверенитет реализован не в ущерб производительности и масштабируемости. IBM Sovereign Core можно быстро развернуть и управлять тысячами ядер и сотнями узлов с различными требованиями и средствами контроля суверенности из единого центра. Автоматическая настройка идентификации, безопасности и соответствия требованиям заложена с самого начала, а самообслуживание для предоставления ресурсов CPU, GPU, ВМ и сред ИИ-инференса обеспечивает повторяемое развёртывание в корпоративных и многопользовательских моделях без ущерба для контроля — локально, в облаке или в партнёрских средах поставщиков услуг, где требуется лишь поддержка Kubernetes. Эта гибкость, по словам IBM, позволяет клиентам перемещать рабочие нагрузки не только между регионами, но и между различными инфраструктурами, что в сочетании с возможностью устанавливать уникальные параметры управления, позволит адаптироваться по мере изменения нормативных требований с развитием ИИ-технологий. Благодаря проверяемому аудиторскому следу, документирующему непрерывное соответствие требованиям, компания сможет в любой момент продемонстрировать соответствие нормам в области суверенитета и, таким образом, сократить расходы, связанные с аудитом. «Соответствие требованиям и аудит обходятся дорого с точки зрения времени и ресурсов, и ситуация только ухудшается», — сообщил главный аналитик Moor Insights and Strategy Джейсон Андерсен (Jason Andersen). «Всё, что упростит и оптимизирует этот процесс, принесёт большую пользу IT-специалистам и поставщикам управляемых услуг», — добавил он. Андерсен также отметил, что хотя на рынке предлагаются облачные решения для обеспечения суверенитета от AWS, Google и Microsoft, он «ещё не увидел ничего, созданного для гибридных сред, подобного тому, что предлагает IBM». По словам Прасада, при развёртывании новой платформы IBM первоначально сотрудничает с европейскими поставщиками услуг, прежде чем расширить сотрудничество на более широкий круг партнёров. Такой подход призван получить обратную связь, но не ограничит распространение. Он добавил, что IBM рассчитывает продавать пакет напрямую: «Он будет продаваться так же, как и любой другой продукт». Компания сообщила, что начиная с февраля, IBM Sovereign Core будет доступна в режиме предварительного тестирования, а выход полной общедоступной версии запланирован на середину 2026 года.

14.01.2026 [17:14], Руслан Авдеев

Евросоюз делает ставку open source, чтобы избавиться от зависимости от IT-гигантов из США

open source

software

евросоюз

импортозамещение

информационная безопасность

конфиденциальность

разработка

сша

Еврокомиссия начала новый раунд консультаций, связанный с открытым ПО, которое, как предполагается, это поможет местным разработчикам снизить зависимость от платформ американских IT-гигантов и перейти к созданию собственных open source альтернатив, сообщает The Register. В документе Call for Evidence Брюссель заявляет, что привычка ЕС полагаться на «неевропейских» (фактически американских) техногигантов стала «стратегической обузой», ограничивающей выбор, ослабляющей возможность конкурировать и создающей риски в цепочках поставок во всех сферах, от облачных сервисов до критической инфраструктуры. Консультации, которые продлятся до 3 февраля — первые шаги в рамках разработки официальной стратегии формирования «европейских открытых цифровых экосистем» (European Open Digital Ecosystems), благодаря которым open source будет рассматриваться как ключевой элемент инфраструктуры, а не просто дополнение, которое «неплохо было бы иметь». По данным Еврокомиссии, зависимость от зарубежных вендоров усложняет для Евросоюза контроль собственного цифрового стека, потенциально угрожает безопасности и надёжности в важных секторах. Open source даёт возможность избавиться от зависимости и лежит в основе обширного портфолио высококачественных и безопасных цифровых решений, которые можно использовать как жизнеспособные альтернативы проприетарным платформам.

Источник изображения: Shahadat Rahman/unsplash.com Как заявляют в Еврокомиссии, сильный и развитый сектор open source может внести эффективный вклад в инновации Евросоюза и ускорить стандартизацию, усиливая конкурентоспособность объединения для сохранения его суверенитета. Кроме того, это обеспечит экономическое процветание, надёжность и будет способствовать распространению влияния во всём мире. Отдельные техноэнтузиасты, стартапы, малые и средние бизнесы вносят значительный вклад, выводя продукты open source на рынок. По расчётам самой Еврокомиссии, 70–90 % современного ПО полагается на open source компоненты, т.е. фактически ПО с открытым исходными кодом лежит в основе цифровой экономики всего мира. В Брюсселе считают, что ЕС вносит в этот процесс значительный вклад, хотя коммерческую и стратегическую выгоду нередко в итоге получают крупные технологические компании, расположенные в других регионах. Для того, чтобы избежать этого, Еврокомиссия намерена обозначить новый подход к open source и пересмотреть свою стратегию, в основном сконцентрированную на том, как структуры ЕС используют и обмениваются кодом в рамках объединения. Теперь Евросоюз намерен обращаться с open source как с экономическим и политическим активом, напрямую связанным с суверенитетом, конкурентоспособностью и кибербезопасностью. Во многом вопрос касается решений, связанных с облачными и ИИ-сервисами, безопасностью, открытой аппаратной составляющей и промышленным ПО, в том числе приложений для автомобилей и др. На этот раз Еврокомиссия будет акцентировать внимание на масштабировании и внедрении такого ПО вместо очередных экспериментальных проектов.

Источник изображения: James Harrison/unsplash.com В Брюсселе признают, что только финансовые вливания не способны обеспечить решение проблемы. ЕС поддерживал программные проекты самой разной направленности, но лишь единицы из них смогли пережить стадию грантов и выжить на рынке. Теперь заявляется, что для масштабирования проекта недостаточно поддержки open source только с помощью программ поддержки исследований и инноваций. Критически важно поддерживать развивающиеся сообщества разработчиков и бизнесов в их намерениях масштабировать проекты. Комиссия изложила возможные меры, включая стимулы для публичных и частных пользователей для участия в развитии базовых проектов, поддержку бизнесов ЕС в сфере open source и помощь стартапам, рискующим не преуспеть в период роста. Также открытый код представлен как инструмент оптимизации прозрачности цепочек поставок и упрощения поиска уязвимостей. При этом ПО с открытым кодом тесно связано с могущественными технологическими платформами, поскольку американские техногиганты активно монетизируют общедоступный мировой код. Даже принадлежащая с некоторых пор Microsoft платформа GitHub предупредила, что устойчивость инфраструктуры open source под вопросом — с таким же мнением осенью выступали крупные открытые проекты в рамках Open Source Security Foundation (OpenSSF). |

|