Материалы по тегу: безопасность

|

16.01.2026 [16:26], Владимир Мироненко

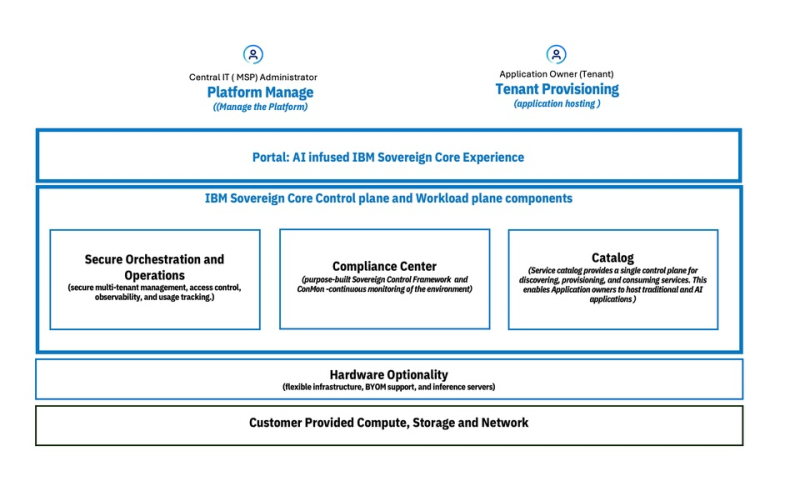

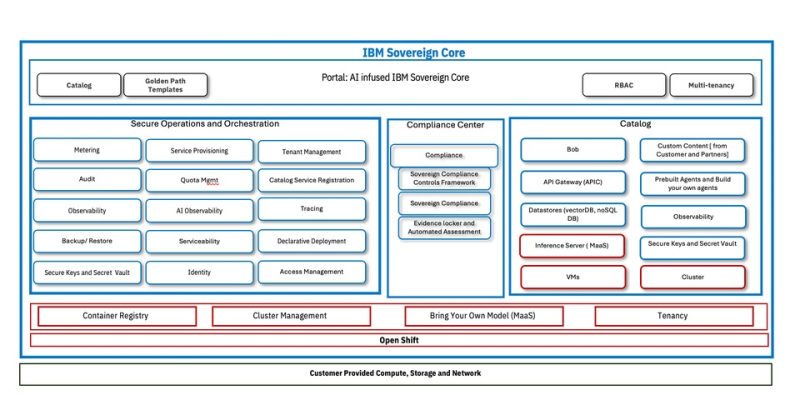

IBM представила облачную платформу IBM Sovereign Core для обеспечения непрерывного и проверяемого цифрового суверенитетаКомпания IBM представила программную платформу IBM Sovereign Core, разработанную для обеспечения более полного контроля обработки ИИ-приложений и облачных рабочих нагрузок на фоне дальнейшего ужесточения требований регулирующих органов к обеспечению цифрового суверенитета. IBM отметила, что цифровой суверенитет касается не только места размещения данных. Он также включает управление и контроль над технологической средой, контроль доступа и управление данными, управление исполнением рабочих нагрузок и юрисдикцию работы ИИ-моделей. Компания заявила, что организации при разработке инноваций испытывают всё большее давление в плане необходимости соответствия требованиям регуляторов, контроля операционной среды и хранения конфиденциальных данных в пределах национальных или региональных границ. IBM привела данные прогноза Gartner, согласно которому к 2030 году у более 75 % всех предприятий будет стратегия обеспечения цифрового суверенитета. IBM Sovereign Core — первое, по словам компании, в отрасли ПО с поддержкой суверенитета, предназначенное для создания, развёртывания и управления облачными и ИИ-нагрузками под собственным контролем организации в выбранных юрисдикциях. Оно базируется на открытых решениях Red Hat и, в отличие от предложений других провайдеров, предлагающих суверенные сервисы в виде наложения на существующие архитектуры политик или управляемых ими механизмов, предлагает суверенитет как встроенную функцию. Сачин Прасад (Sachin Prasad), программный директор по управлению продуктами в области ИИ и данных в IBM подчеркнул в интервью SiliconANGLE, что ИИ не относится к второстепенным элементам, он должен быть встроен в структуру. IBM сообщила, что при разработке IBM Sovereign Core основывалась на трёх фундаментальных принципах, которые формируют ПО от начала до конца. Во-первых, суверенитет — это возможность платформы, и он должен быть доказуемым. В IBM Sovereign Core суверенитет обеспечивается архитектурно, а не договорно. Управление основано не на наложении политик на существующие решения вендора, а на автоматизированных постоянно действующем контроле управления, принадлежащем пользователю. Платформа базируется на технологиях Red Hat OpenShift с изоляцией ПО, работающим как SaaS, но полностью находящимся под контролем компании и местных властей. Идентификация, ключи шифрования, журналы, телеметрия и аудиторские данные остаются полностью в пределах суверенных границ. Возможности постоянного соответствия требованиям встроены непосредственно в платформу, позволяя организациям по запросу получать готовые к проверке регуляторами доказательства суверенности. Во-вторых, платформа обеспечивает и суверенитет ИИ. В пределах суверенных границ организации могут развёртывать кластеры на базе CPU/GPU, использовать утверждённые открытые или проприетарные модели и управлять доступом к моделям, инструментам и источникам знаний через контролируемые шлюзы. Инференс и агенты работают локально, без экспорта данных или телеметрии внешним поставщикам. Что не менее важно, IBM Sovereign Core обеспечивает суверенитет во время выполнения, а не только во время конфигурации. Идентификация, доступ, использование моделей и активность постоянно отслеживаются и записываются, создавая чёткий аудиторский след для ИИ-систем, работающих в регулируемых областях. И в-третьих, суверенитет реализован не в ущерб производительности и масштабируемости. IBM Sovereign Core можно быстро развернуть и управлять тысячами ядер и сотнями узлов с различными требованиями и средствами контроля суверенности из единого центра. Автоматическая настройка идентификации, безопасности и соответствия требованиям заложена с самого начала, а самообслуживание для предоставления ресурсов CPU, GPU, ВМ и сред ИИ-инференса обеспечивает повторяемое развёртывание в корпоративных и многопользовательских моделях без ущерба для контроля — локально, в облаке или в партнёрских средах поставщиков услуг, где требуется лишь поддержка Kubernetes. Эта гибкость, по словам IBM, позволяет клиентам перемещать рабочие нагрузки не только между регионами, но и между различными инфраструктурами, что в сочетании с возможностью устанавливать уникальные параметры управления, позволит адаптироваться по мере изменения нормативных требований с развитием ИИ-технологий. Благодаря проверяемому аудиторскому следу, документирующему непрерывное соответствие требованиям, компания сможет в любой момент продемонстрировать соответствие нормам в области суверенитета и, таким образом, сократить расходы, связанные с аудитом. «Соответствие требованиям и аудит обходятся дорого с точки зрения времени и ресурсов, и ситуация только ухудшается», — сообщил главный аналитик Moor Insights and Strategy Джейсон Андерсен (Jason Andersen). «Всё, что упростит и оптимизирует этот процесс, принесёт большую пользу IT-специалистам и поставщикам управляемых услуг», — добавил он. Андерсен также отметил, что хотя на рынке предлагаются облачные решения для обеспечения суверенитета от AWS, Google и Microsoft, он «ещё не увидел ничего, созданного для гибридных сред, подобного тому, что предлагает IBM». По словам Прасада, при развёртывании новой платформы IBM первоначально сотрудничает с европейскими поставщиками услуг, прежде чем расширить сотрудничество на более широкий круг партнёров. Такой подход призван получить обратную связь, но не ограничит распространение. Он добавил, что IBM рассчитывает продавать пакет напрямую: «Он будет продаваться так же, как и любой другой продукт». Компания сообщила, что начиная с февраля, IBM Sovereign Core будет доступна в режиме предварительного тестирования, а выход полной общедоступной версии запланирован на середину 2026 года.

14.01.2026 [17:14], Руслан Авдеев

Евросоюз делает ставку open source, чтобы избавиться от зависимости от IT-гигантов из США

open source

software

евросоюз

импортозамещение

информационная безопасность

конфиденциальность

разработка

сша

Еврокомиссия начала новый раунд консультаций, связанный с открытым ПО, которое, как предполагается, это поможет местным разработчикам снизить зависимость от платформ американских IT-гигантов и перейти к созданию собственных open source альтернатив, сообщает The Register. В документе Call for Evidence Брюссель заявляет, что привычка ЕС полагаться на «неевропейских» (фактически американских) техногигантов стала «стратегической обузой», ограничивающей выбор, ослабляющей возможность конкурировать и создающей риски в цепочках поставок во всех сферах, от облачных сервисов до критической инфраструктуры. Консультации, которые продлятся до 3 февраля — первые шаги в рамках разработки официальной стратегии формирования «европейских открытых цифровых экосистем» (European Open Digital Ecosystems), благодаря которым open source будет рассматриваться как ключевой элемент инфраструктуры, а не просто дополнение, которое «неплохо было бы иметь». По данным Еврокомиссии, зависимость от зарубежных вендоров усложняет для Евросоюза контроль собственного цифрового стека, потенциально угрожает безопасности и надёжности в важных секторах. Open source даёт возможность избавиться от зависимости и лежит в основе обширного портфолио высококачественных и безопасных цифровых решений, которые можно использовать как жизнеспособные альтернативы проприетарным платформам.

Источник изображения: Shahadat Rahman/unsplash.com Как заявляют в Еврокомиссии, сильный и развитый сектор open source может внести эффективный вклад в инновации Евросоюза и ускорить стандартизацию, усиливая конкурентоспособность объединения для сохранения его суверенитета. Кроме того, это обеспечит экономическое процветание, надёжность и будет способствовать распространению влияния во всём мире. Отдельные техноэнтузиасты, стартапы, малые и средние бизнесы вносят значительный вклад, выводя продукты open source на рынок. По расчётам самой Еврокомиссии, 70–90 % современного ПО полагается на open source компоненты, т.е. фактически ПО с открытым исходными кодом лежит в основе цифровой экономики всего мира. В Брюсселе считают, что ЕС вносит в этот процесс значительный вклад, хотя коммерческую и стратегическую выгоду нередко в итоге получают крупные технологические компании, расположенные в других регионах. Для того, чтобы избежать этого, Еврокомиссия намерена обозначить новый подход к open source и пересмотреть свою стратегию, в основном сконцентрированную на том, как структуры ЕС используют и обмениваются кодом в рамках объединения. Теперь Евросоюз намерен обращаться с open source как с экономическим и политическим активом, напрямую связанным с суверенитетом, конкурентоспособностью и кибербезопасностью. Во многом вопрос касается решений, связанных с облачными и ИИ-сервисами, безопасностью, открытой аппаратной составляющей и промышленным ПО, в том числе приложений для автомобилей и др. На этот раз Еврокомиссия будет акцентировать внимание на масштабировании и внедрении такого ПО вместо очередных экспериментальных проектов.

Источник изображения: James Harrison/unsplash.com В Брюсселе признают, что только финансовые вливания не способны обеспечить решение проблемы. ЕС поддерживал программные проекты самой разной направленности, но лишь единицы из них смогли пережить стадию грантов и выжить на рынке. Теперь заявляется, что для масштабирования проекта недостаточно поддержки open source только с помощью программ поддержки исследований и инноваций. Критически важно поддерживать развивающиеся сообщества разработчиков и бизнесов в их намерениях масштабировать проекты. Комиссия изложила возможные меры, включая стимулы для публичных и частных пользователей для участия в развитии базовых проектов, поддержку бизнесов ЕС в сфере open source и помощь стартапам, рискующим не преуспеть в период роста. Также открытый код представлен как инструмент оптимизации прозрачности цепочек поставок и упрощения поиска уязвимостей. При этом ПО с открытым кодом тесно связано с могущественными технологическими платформами, поскольку американские техногиганты активно монетизируют общедоступный мировой код. Даже принадлежащая с некоторых пор Microsoft платформа GitHub предупредила, что устойчивость инфраструктуры open source под вопросом — с таким же мнением осенью выступали крупные открытые проекты в рамках Open Source Security Foundation (OpenSSF).

07.01.2026 [14:17], Руслан Авдеев

Не только баги, но и настоящий бэкдор: британская техподдержка Fujitsu Horizon была набрана из «легализованных хакеров»В скандале с печально известной системой Fujitsu Horizon для Почты Великобритании наметился неожиданный сюжетный поворот. Согласно новым данным, Horizon страдала не только от багов в области бухучёта, из-за которых по обвинению в воровстве были осуждены сотни невиновных сотрудников почтовых отделений — деньги вполне могли украсть сотрудники службы технической поддержки Horizon, причём так, что об этом никто бы никогда не догадался, сообщает Computer Weekly. Ричард Ролл (Richard Roll), работавший на третьей линии службы поддержки Horizon в 2001–2004 гг., дал показания в суде, которые помогли пострадавшим почтовым клеркам. По данным бывшего сотрудника Fujitsu, правила аудита удалённого доступа могли игнорироваться группой «легализованных» хакеров, способных использовать бэкдоры для доступа к счетам почтовых отделений. Ролл был опрошен ещё в 2015 году, но детали были обнародованы на фоне предстоящей встречи главы европейского подразделения Fujitsu с британским Комитетом по вопросам бизнеса и торговли (Business and Trade Committee). В 2015 году, через несколько месяцев после того, как Fujitsu отстранили от расследования инцидентов с Horizon, Ролл показал, что сотрудники японской компании могли обходить аудит удалённого доступа к счетам. По его словам, система была полна «дыр», а сотрудники техподдержки были «легализованными хакерами», которые «могли взломать что угодно». По словам Ролла, специалисты службы поддержки на деле никогда не воровали денег, но вполне могли бы, воспользовавшись бэкдорами. Во всяком случае, во время его работы коллеги в подобном замечены не были.

Источник изображения: Clint Patterson/unsplash.com В 2018–2019 гг. Ролл также давал показания в интересах пострадавших, судившихся с Почтой Великобритании. Около 800 сотрудников почт на основе данных Horizon ошибочно обвинили в финансовых преступлениях в 2000–2015 гг. В результате многие сотрудники лишились средств к существованию, а их привычным жизням пришёл конец после предъявления обвинений. На момент выявления инцидентов Почта Великобритании использовала свои полномочия, чтобы направлять дела управляющих почтовыми отделениями в суд или принуждать к заключению сделок о признании вины. Впоследствии почтовое ведомство, наконец, признало возможность скрытого удалённого доступа. В 2023 году возможность бесконтрольного доступа, в том числе к счетам почтовых отделений, признал и бывший IT-руководитель Fujitsu — фактически сотрудники компании могли скрыть изменения в информационных системах от управляющих, а компании буквально приходилось верить в их добросовестность, без контроля реальной активности. Информация о скандале с британскими почтами появилась более 15 лет назад, с тех пор с переменным успехом ведётся расследование, в ходе которого почта и Fujitsu пытаются переложить вину друг на друга (с точки зрения суда виноваты обе стороны). В конце 2024 года Fujitsu заявляла, что неоднократно предупреждала Почту Великобритании о проблемах с ПО Horizon. Впрочем, в октябре 2025 года появилась информация, что компания влила £280 млн в британское подразделение в преддверии выплат компенсаций жертвам. Сама Fujitsu начала терять контракты с британскими госслужбами и задумалась о сокращении штата ради экономии.

29.12.2025 [12:46], Сергей Карасёв

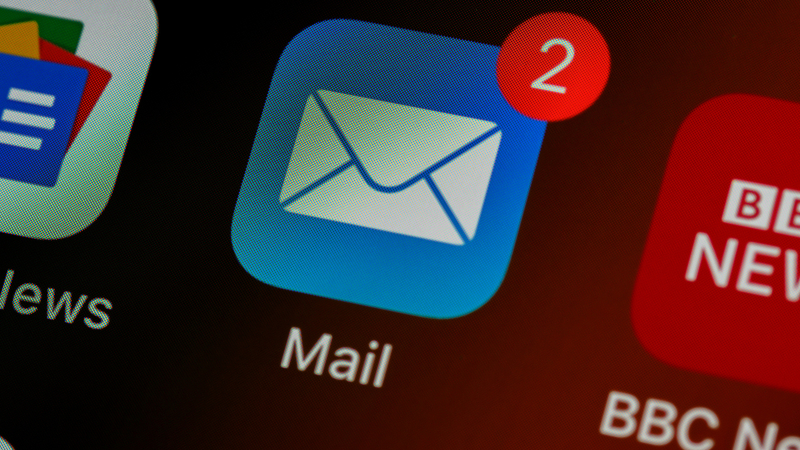

С почтовыми кибератаками в России чаще всего сталкиваются телеком-компанииПо данным «Лаборатории Касперского», в уходящем году 81 % российских компаний столкнулись с теми или иными киберугрозами, связанными с электронной почтой. Это фишинговые атаки, спам, рассылки с вредоносными вложениями, скам-сообщения и прочие мошеннические схемы. Наиболее часто почтовым кибератакам в России подвергаются организации в телеком-секторе — 86 % от общего количества предприятий в соответствующей сфере. На втором месте располагаются промышленные компании с показателем 85 %, а замыкают тройку организации из секторов энергетики и ретейла с 84 %. Далее следуют финансы (83 %), образование и транспорт (по 81 %), государственные учреждения и строительство (78 %), IT-сектор (75 %). Атакам с использованием почтовых сервисов всё чаще подвергаются предприятия из гостиничной сферы. По типу вредоносного ПО, которое распространяется посредством электронной почты, лидируют трояны — 96 %. Далее идут так называемые программы-«обманки» (Hoax) — это зловреды, которые намеренно вводят пользователя в заблуждение, имитируя работу полезных утилит, запугивая ложными проблемами с компьютером и так далее: с такими угрозами столкнулись 87 % атакованных организаций. Затем следуют шпионы (76 %), бэкдоры (72 %), трояны-стилеры (71 %), трояны-загрузчики (68 %), эксплойты (62 %), трояны-дропперы (50 %). Быстро растёт количество атак с применением программ-шифровальщиков: в III квартале 2025 года интенсивность таких кибернападений поднялась на 45 % по сравнению с тем же периодом в 2024-м. Средний показатель спама в почте российских организаций (количество мусорных писем по отношению к общему объему электронной корреспонденции) составил 44 %. В 2025 году, как отмечает «Лаборатория Касперского», атаки через электронную почту становились всё более целенаправленными. В рассылках прорабатываются мельчайшие детали — от правдоподобных доменов и логики составления адресов отправителей до адаптации писем под реальные корпоративные события и процессы. При этом злоумышленники активно берут на вооружение технологии ИИ.

25.12.2025 [15:56], Владимир Мироненко

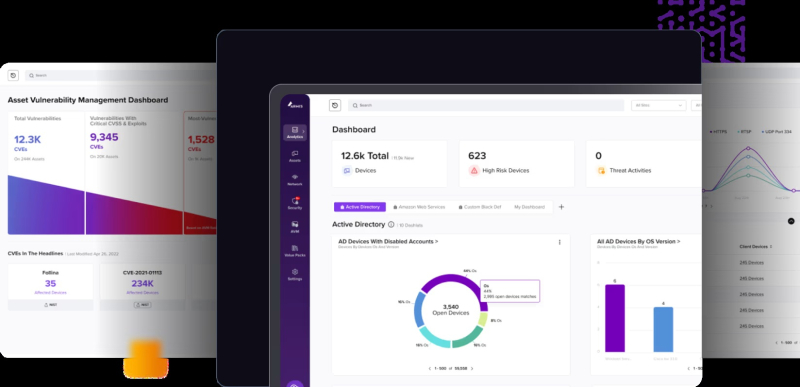

ServiceNow купила за $7,75 млрд стартап Armis для расширения своих услуг кибербезопасностиКомпания ServiceNow объявила о приобретении за $7,75 млрд стартапа Armis, разработчика платформы кибербезопасности для защиты подключённых устройств. Это более чем на $1,5 млрд больше оценки, полученной Armis после последнего раунда финансирования в ноябре, когда она привлекла $435 млн, уточнил ресурс SiliconANGLE. По словам ServiceNow, приобретение будет обеспечено за счёт комбинации имеющихся денежных средств и заёмных средств. Это крупнейшая покупка ServiceNow на сегодняшний день и четвёртое приобретение в сфере кибербезопасности за последний год, отметил ресурс DarkReading. Ожидается, что сделка будет завершена во II половине 2026 года. У ServiceNow и Armis есть много общих клиентов, включая Colgate-Palmolive, JPMorgan Chase, Merck, Mondelēz и United Airlines. Armis, основанная десять лет назад Евгением Дибеовым (Yevgeny Dibeov) и Надиром Израэлем (Nadir Izrael), специализируется на защите и управлении подключёнными устройствами и активами, к которым, например, относятся системы Интернета вещей, промышленные роботы, медицинское оборудование, офисные принтеры и т.д., по всем поверхностям атак. Её облачная платформа управления активами и безопасностью Centrix обеспечивает прозрачность для всего спектра устройств, обнаруживая вредоносную активность, такую как попытки установки несанкционированных программ в систему, используя ИИ. Платформа также выявляет уязвимости устройств, которые могут привести к кибератакам в будущем. «Armis обладает способностью обеспечивать полную прозрачность активов, которые не управляются в традиционных ИТ-системах», — заявил Билл Макдермотт (Bill McDermott), председатель и генеральный директор ServiceNow. При этом Centrix обнаруживает нарушения безопасности с помощью безагентного механизма и создаёт ловушки (honeypot) — механизмы обнаружения вредоносного ПО, замаскированные под технологические активы. По словам ServiceNow, решение Armis позволит клиентам постоянно отслеживать каждый актив, расставлять приоритеты для каждого риска и реагировать на него в рамках единой системы ещё до возникновения инцидента. Он отметил, что приобретение Armis укрепляет стратегию компании по углублению контекста безопасности на платформе ServiceNow AI за счёт охвата киберфизической безопасности. «Клиенты могут заблаговременно снижать риски по мере ускорения внедрения ИИ», — сообщила компания. ServiceNow планирует интегрировать возможности Armis и её набор данных с недавно запущенным инструментом ServiceNow AI Control Tower — централизованным командным центром для внедрения, управления и контроля ИИ и его жизненного цикла. Объединение приведёт к созданию «единого, комплексного стека управления рисками и операциями в области безопасности, который сможет видеть, принимать решения и действовать по всей технологической инфраструктуре», говорит компания. Платформа также обеспечит автоматизацию процесса пересылки данных о нарушении безопасности наиболее подходящему для его устранения администратору. Кроме того, сделка расширит возможности CMDB-платформы ServiceNow. В объявлении о сделке ServiceNow раскрыла информацию о том, что ежегодный регулярный доход (ARR) её подразделение кибербезопасности и управления рисками в прошлом квартале превысил отметку в $1 млрд. Приобретение Armis более чем втрое увеличит рыночные возможности подразделения, надеется ServiceNow. У самой Armis показатель ARR составляет более $340 млн, при этом темпы роста превышают 50 % в годовом исчислении. Armis — второй поставщик решений в области кибербезопасности, приобретённый ServiceNow в этом месяце. Ранее компания объявила о покупке поставщика решений для идентификации личности Veza примерно за $1 млрд. Также в начале декабря компания завершила приобретение поставщика решений на основе ИИ Moveworks за $2,85 млрд, чей ИИ-помощник сыграет ключевую роль в планах ServiceNow по обеспечению безопасности автономных рабочих процессов и быстрому реагированию на инциденты безопасности. А на прошлой неделе она завершила сделку по покупке поставщика решений в области безопасности Mission Secure, о которой было объявлено в ноябре 2024 года.

24.12.2025 [12:14], Сергей Карасёв

Разработчик аппаратной ИБ-платформы Axiado привлёк на развитие $100 млнСтартап Axiado, занимающийся разработкой аппаратных решений для обеспечения кибербезопасности дата-центров, по сообщению Datacenter Dynamics, провёл раунд финансирования серии C+, в ходе которого на дальнейшее развитие получено $100 млн. Компания Axiado основана Ашоком Баббаром (Ashok Babbar) и Акселем Клотом (Axel Kloth) в 2017 году в Сан-Хосе (Калифорния, США). Стартап разработал сопроцессор под названием Trusted Control/Compute Unit (TCU): изделие объединяет функции безопасного управления, вычислений и мониторинга на основе ИИ. Утверждается, что возможности TCU по непрерывному сбору данных, их анализу и автономному управлению обеспечивают основу для интеллектуальных, безопасных, отказоустойчивых и эффективных саморегулирующихся систем в облачных инфраструктурах и ЦОД следующего поколения. TCU не только защищает дата-центры от угроз в режиме реального времени, но и помогает оптимизировать работу систем энергоснабжения и охлаждения.

Источник изображения: Axiado В конце 2024 года фирма Axiado провела раунд финансирования серии C на сумму в $60 млн. В этой инвестиционной программе приняли участие Maverick Silicon, Samsung Catalyst Fund, Atreides Management и Crosslink Capital. Раунд C+ возглавила Maverick Silicon при участии Prosperity7 Ventures, Orbit Venture Partners, Crosslink Capital, Nosterra Ventures и других инвесторов. Полученные средства стартап намерен направить на дальнейшее развитие своей аппаратной ИБ-платформы, расширение отделов продаж, маркетинга и поддержки, а также на создание решений следующего поколения.

24.12.2025 [12:14], Сергей Карасёв

Google Cloud и Palo Alto Networks заключили партнёрское соглашение на $10 млрдОблачная платформа Google Cloud и калифорнийская компания Palo Alto Networks, специализирующаяся на услугах в области информационной безопасности, по информации Reuters, заключили многолетнее соглашение о сотрудничестве. Как сообщили осведомлённые лица, в договоре прописано обязательство Palo Alto Networks выплатить Google Cloud сумму, «приближающуюся к $10 млрд». На сегодняшний день это крупнейшая сделка в истории облачной площадки. Сами компании отказались комментировать финансовые условия контракта. По словам президента Palo Alto Networks Би Джей Дженкинса (BJ Jenkins), часть средств в рамках соглашения пойдёт на перенос существующих сервисов компании в облако Google Cloud. Кроме того, значительная сумма выделяется на развёртывание новых сервисов в сфере кибербезопасности, использующих технологии ИИ. Отмечается, что ИИ оказывает двоякое влияние на сектор ИБ. С одной стороны, нейросетевые технологии помогают в выявлении уязвимостей и новых атак, а также в автоматизации рутинных задач по защите IT-инфраструктуры. Но, с другой стороны, злоумышленники также берут на вооружение ИИ для написания вредоносного кода, поиска дыр в ПО и пр. Кибератаки всё чаще совершаются с использованием тех же инструментов генеративного ИИ, которые поставщики ИБ-услуг применяют для усиления защиты. На фоне стремительного расширения ИИ-рынка и Google, и Palo Alto Networks инвестируют значительные средства в решения нового поколения для обеспечения безопасности. В частности, Google в марте уходящего года объявила о покупке стартапа Wiz, работающего в области информационной безопасности: сумма сделки составляет $32 млрд. В свою очередь, Palo Alto Networks внедрила решения на основе ИИ в октябре, после чего сообщила о планах по покупке разработчика средств мониторинга для ИИ-платформ Chronosphere за $3,35 млрд.

21.12.2025 [22:43], Руслан Авдеев

И так сойдёт: лень и безалаберность инженеров Nokia и Optus привели к смерти людей, которые не смогли дозвониться до скоройСогласно выводам независимого расследования сентябрьского инцидента с ошибкой обновления брандмауэра телеком-оператора Optus, в результате которого умерло два человека (ранее сообщалось о трёх умерших), не сумевших дозвониться в экстренные службы, технические специалисты допустили не менее 10 ошибок, сообщает The Register. Номер 000 в Австралии служит для вызова скорой и иных экстренных служб, местные телеком-провайдеры обязаны обеспечить перенаправление звонков операторам службы спасения. 18 сентября 2025 года провайдер Optus в течение 14 часов кряду не мог обеспечить соответствующую связь. Более того, он даже не подозревал о существовании проблемы — о ней сообщили клиенты, позвонившие в колл-центр компании. В результате сбоя 455 звонков в службу 000 остались без ответа, двое звонивших умерли. На днях Optus опубликовала доклад доктора Керри Шотт (Kerry Schott) с подробным разбором инцидента. Как оказалось, инженеры допустили целый ряд ошибок и проигнорировали первые сигналы о возможных проблемах. Часть специалистов не посещали заседания, где оценивались возможные последствия запланированных работ. Сами работы проводились в необоснованной спешке, а проконтролировать некоторые результаты и вовсе было невозможно. Optus планировала провести 18 обновлений брандмауэров, но без сбоев удалось провести только 15. Для 16-го Optus выпустила некорректные инструкции для своего подрядчика — компании Nokia. Сотрудники Optus потребовали изменений конфигурации, в результате которых сетевые устройства попадали в изоляцию, а доступ к шлюзу блокировался, т.е. трафик невозможно было перенаправить. Подобная процедура не применялась Optus в ходе шести предыдущих обновлений брандмауэров. В Nokia же почему-то выбрали устаревшую процедуру (Method of Procedure) от 2022 года, не подходившую для текущих работ. Также инженеры Nokia некорректно посчитали, что проводимые работы не повлияют на сетевой трафик. Optus со своей стороны присвоила работам статус срочных, что фактически означало отказ от предварительных проверок. После обновления и Nokia, и Optus зарегистрировали признаки сбоев в сети, но обе не придали им значения. В 02:40 по местному времени обновление было завершено, а команды сделали финальную проверку, которая показала, что уровень отказов вызовов рос, хотя ожидалось его снижение, но сама аномалия выявлена не была. Наконец, Optus ошибочно решила использовать недостаточно детализированные общенациональные данные для оценки колебаний объёмов вызовов, в результате чего локальные сбои, вызванные неудачным обновлением, не удалось заметить. По словам эксперта, причинами сбоя стали плохое управление и низкое качество работы Optus и Nokia — процедуры не соблюдались, методы работы были выбраны неверные, проверок было мало, меры контроля обходились, а на предупреждения обращали слишком мало внимания. Специалисты Optus оказались слишком нерешительными для своевременного обращения к более опытным сотрудникам, а основной приоритет отдавался скорости решения задачи, а не корректности выполненных работ. Самые жёсткие отзывы касаются деятельности команд, участвовавших в неудачном обновлении. Отмечается, что такой сбой во время стандартного обновления брандмауэра непростителен — необходимо организовать значительно более строгий контроль за персоналом и работой Nokia. Но и этим дело не ограничивается. Недавно выяснилось, что в сетях операторах TPG, Optus и Telstra невозможно дозвониться до 000 с некоторых смартфонов Samsung с устаревшим ПО, что уже привело минимум к одной смерти. Отмечается, что австралийские телеком-операторы пытаются перенаправить трафик во время сбоев, но это нелегко, и усложняется тем, что разные смартфоны ведут себя при возникновении проблем по-разному. Optus рекомендует клиентам проверять возможность дозвона до 000, а также ведёт список «проблемных» устройств. Тем не менее, неприятности могут возникнуть у владельцев «серых» гаджетов, которые покупаются онлайн или за границей. Сбои в информационных системах происходят довольно часто, и не всегда они несут лишь финансовые или просто технические проблемы. Так, в июле 2024 года глобальный сбой из-за обновления CrowdStrike затронул 8,5 млн ПК на Windows. Годом позже выяснилось, что от него пострадало не менее 750 больниц в Соединённых Штатах, хотя в CrowdStrike резко раскритиковали исследование.

20.12.2025 [14:57], Сергей Карасёв

Airbus перенесёт критически важные нагрузки в суверенное европейское облакоОдна из крупнейших в мире авиастроительных компаний Airbus, по сообщению The Register, намерена объявить крупный тендер в рамках проекта, предусматривающего перенос критически важных нагрузок и приложений в суверенное облако на территории Европы. Как отмечается, французская Airbus уже консолидировала свои дата-центры. При этом производитель авиатехники внедряет различные облачные решения. В частности, уже семь лет осуществляется перевод 130 тыс. сотрудников компании с пакета Microsoft Office на облачную платформу Google Workspace. Новый проект предполагает миграцию в облако ключевых систем, которые в настоящее время развёрнуты в локальной инфраструктуре. Речь идёт о решениях ERP (системы планирования ресурсов предприятия), CRM (системы управления взаимоотношениями с клиентами), PLM (системы управления жизненным циклом продукта), MES (системы управления производственными процессами) и пр. Как заявила Кэтрин Йестин (Catherine Jestin), исполнительный вице-президент Airbus по цифровым технологиям, компании требуется суверенное облако по той причине, что значительная часть корпоративной информации «крайне конфиденциальна» с национальной и европейской точек зрения.

Источник изображения: Airbus Приём заявок на участие в тендере начнётся в январе 2026 года. Окончательное решение о выборе облачного провайдера Airbus рассчитывает принять к лету. Стоимость контракта, по оценкам, превысит €50 млн: заключить его планируется на длительный срок — до десяти лет — с «предсказуемой стоимостью услуг» на протяжении всего периода. Использование суверенного облака необходимо Airbus в свете усиливающейся напряжённости между Евросоюзом и США. Какие именно провайдеры рассматриваются в качестве потенциальных поставщиков услуг, не уточняется. Доступ к суверенному европейскому облаку предлагает в том числе немецкая SAP: платформа EU AI Cloud оптимизирована для ИИ-задач. Кроме того, ранее был анонсирован проект Virt8ra по созданию европейской суверенной облачной платформы, призванной обеспечить переносимость и совместимость между сервисами различных поставщиков облачных услуг. В инициативе принимают участие Arsys, BIT, Гданьский политехнический университет (Gdańsk Tech), Infobip, IONOS, Kontron, Mondragon и Oktawave, тогда как координатором выступает OpenNebula Systems.

15.12.2025 [10:10], Сергей Карасёв

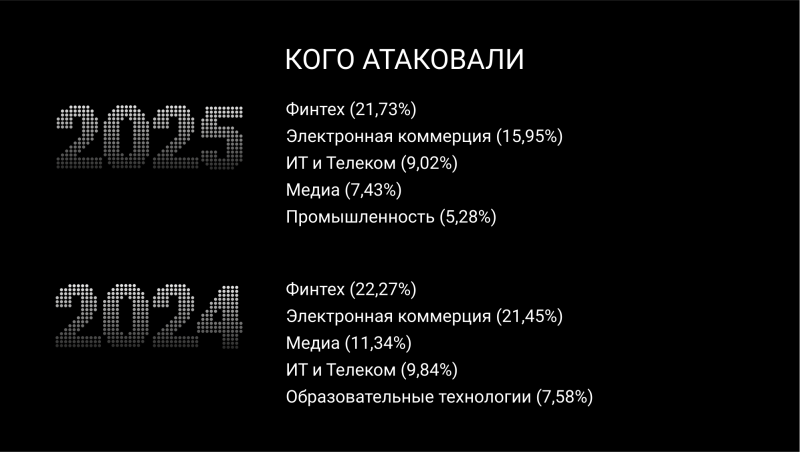

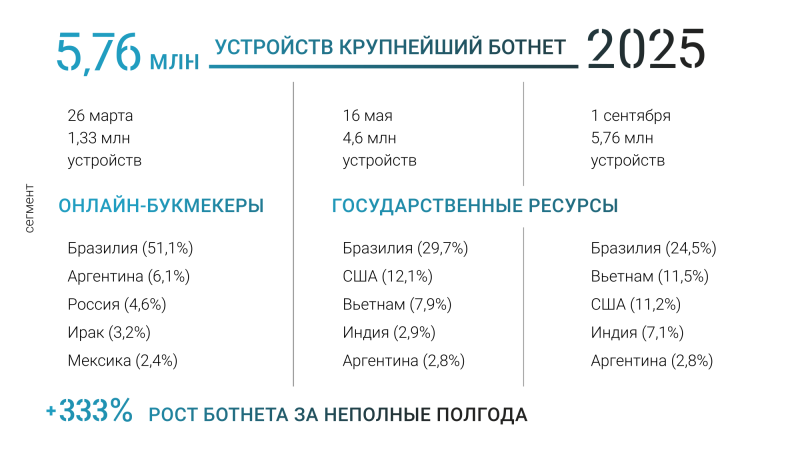

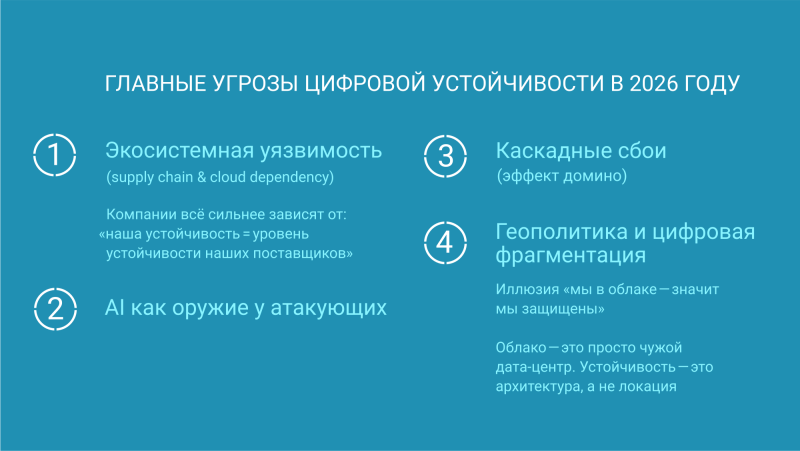

Curator подводит итоги 2025 года: рост числа DDoS-атак и повышение их интенсивностиКомпания Curator, специализирующаяся на обеспечении доступности интернет-ресурсов и нейтрализации DDoS-атак, зафиксировала основные тенденции 2025 года: заметный рост количества DDoS-атак и активности «плохих» ботов, сокращение длительности атак при повышении интенсивности, а также стремительный рост DDoS-ботнетов. Количество атак на сетевых уровнях увеличилось на 24,18 % по сравнению с 2024 годом. Самая мощная атака года в пике достигала 1,57 Тбит/с и была направлена на сегмент «Букмекерские конторы». На втором месте — атака мощностью 1,15 Тбит/с на «Онлайн-ритейл», на третьем — 1,03 Тбит/с на «Медиа, ТВ, радио и блогеры». Для сравнения, рекорд 2024 года составлял 1,14 Тбит/с. Наиболее часто в 2025 году атакам подвергались сегменты «Финтех» (21,73 %), «Электронная коммерция» (15,95 %), «ИТ и Телеком» (9,02 %), «Медиа» (7,43 %) и «Промышленность» (5,28 %). Доля промышленного сектора выросла на 357 %, тогда как доля сегмента «Образовательные технологии», входившего в Топ-5 годом ранее, сократилась на 79 %. Среди микросегментов лидировали «Онлайн-ритейл» (7,65 %), «Банки» (6,82 %), «Медиа, ТВ, радио и блогеры» (6,60 %), «Платежные системы» (6,44 %), а также «Рестораны и доставка еды» (4,73 %). Распределение по отраслям стало более равномерным: если в прошлом году на Топ-5 микросегментов приходилось 50,75 % L3–L4 атак, то в 2025 году лишь 32,23 %. Это говорит о том, что теперь атакующие проявляют интерес к более широкому спектру отраслей. В 2025 году Curator отслеживал стремительный рост крупного L7 DDoS-ботнета. В марте была зафиксирована первая крупная атака на сегмент «Онлайн-букмекеры», во время которой было заблокировано 1,33 млн IP-адресов. В мае во время атаки на «Государственные ресурсы» их количество выросло до 4,6 млн, а в сентябре — до 5,76 млн. Таким образом, за полгода данный ботнет вырос на 333 %. Пятёрка стран, которые в 2025 году служили основными источниками L7 DDoS-атак, была следующей: Россия (17,77 % от всех заблокированных IP-адресов), Бразилия (15,3 %), США (12,40 %), Вьетнам (5,45 %) и Нидерланды (3,90 %). Количество заблокированных запросов от «плохих» ботов в 2025 году выросло на 26 % по сравнению с предыдущим периодом. В среднем Curator блокировал 2,1 млрд бот-запросов в месяц против 1,69 млрд годом ранее. Наибольшая активность наблюдалась в сегментах «Онлайн-ритейл» (41,6 %)», «Онлайн-аптеки» (22,3 %) и «Онлайн-букмекеры» (15 %). На эти три направления приходится около 80 % всех зафиксированных атак ботов. Среди ключевых угроз цифровой устойчивости 2026 года специалисты Curator выделяют несколько направлений. Первая тенденция связана с геополитикой и цифровой фрагментацией. Иллюзия полной безопасности в облаке постепенно исчезает: облако — это всего лишь чужой дата-центр, устойчивость определяется архитектурой, а не местоположением данных. Во-вторых, активное применение искусственного интеллекта злоумышленниками. ИИ становится оружием атакующих, позволяя автоматизировать фишинговые и бот-атаки, обходить защиту и достоверно имитировать человеческие коммуникации. В частности, использование ИИ будет усиливать и масштабировать бот-атаки. Если раньше боты ограничивались массовыми автоматическими запросами, то теперь ИИ позволяет им достоверно имитировать действия и коммуникацию человека. Такие боты могут не только вести диалог, но и воспроизводить голос и видео, что делает возможным новые сценарии атак. Например, злоумышленники с помощью аудио-ботов могут совершать массовые звонки в колл-центры ритейлеров, подтверждая фиктивные заказы. В результате компании будут оплачивать рекламный трафик и нагрузку на инфраструктуру, не получая реальных клиентов. Третьим фактором риска становится растущая зависимость компаний от цепочек поставок. Цифровая экосистема становится настолько связанной, что устойчивость бизнеса напрямую определяется устойчивостью его партнёров и провайдеров. В частности, повышается вероятность эффекта домино и каскадных сбоев — когда инцидент у одного поставщика запускает цепную реакцию сбоев у его заказчиков и их клиентов. Кроме отдельных компаний, всё чаще мишенями злоумышленников становятся целые экосистемы. Благодаря распространению ИИ-инструментов и низкой стоимости организации атак злоумышленники получают возможность воздействовать на провайдеров сервисов доступности и безопасности. Подобные атаки сложнее реализовать, однако в случае успеха страдают сразу все клиенты сервиса — а это, как правило, значительная часть рынка. «В 2026 году устойчивость цифровых экосистем будет зависеть не столько от силы защиты, сколько от готовности к потере цифровых связей. Победят не те, кто лучше всего защищены, а те, кто лучше подготовлены к сбоям», — отметил генеральный директор Curator Дмитрий Ткачев. |

|