Материалы по тегу: уязвимость

|

11.12.2024 [23:47], Владимир Мироненко

BadRAM: для обхода защиты виртуальных машин в процессорах AMD EPYC достаточно оборудования стоимостью всего $10

amd

cpu

ddr4

ddr5

dram

epyc

hardware

виртуализация

информационная безопасность

уязвимость

шифрование

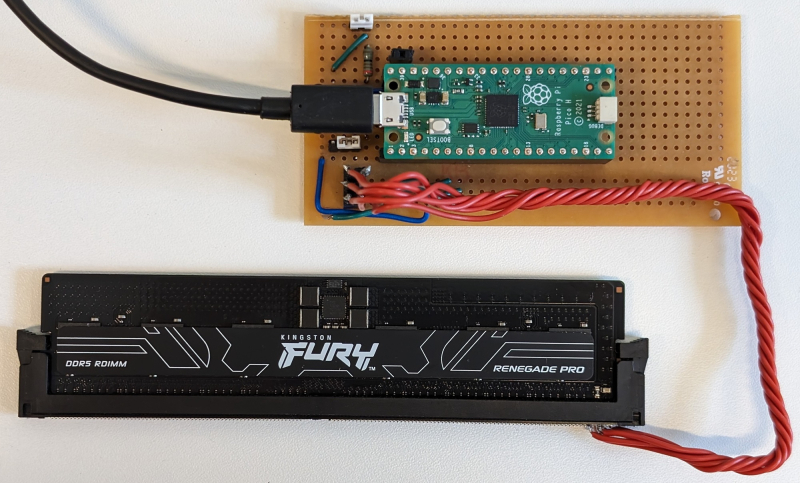

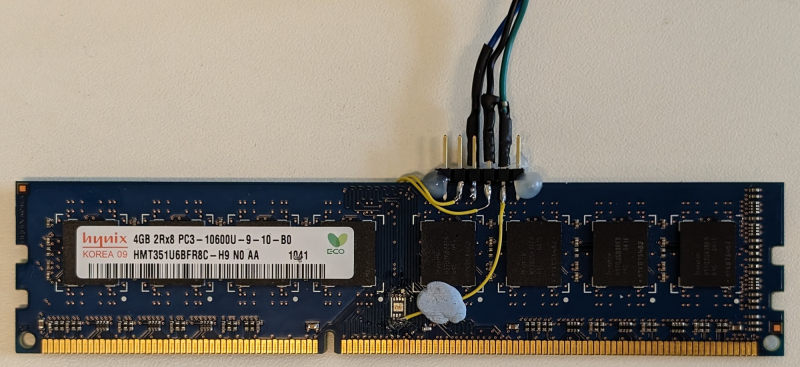

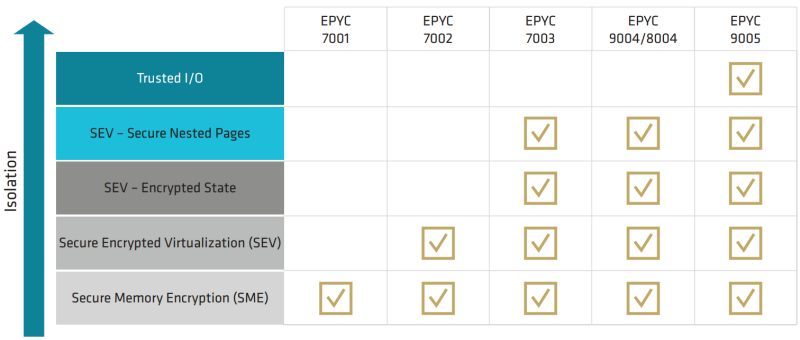

Исследователи Лёвенского католического университета (Бельгия), Любекского университета (Германия) и Бирмингемского университета (Великобритания) обнаружили, что система защиты виртуальных машин от атак с использованием вредоносного гипервизора AMD SEV-SNP (Secure Nested Paging), не так безопасна, как утверждает разработчик, пишет The Register. Технологии Secure Encrypted Virtualization (SEV) предоставляют доверенную среду исполнения (TEE), призванную обеспечить защиту виртуальных машин от незаконных попыток вмешательства со стороны тех, кто имеет доступ к оборудованию ЦОД. Механизм SEV-SNP реализован в процессорах AMD EPYC, начиная с 7003 (Milan). Аналогичные механизмы есть и у конкурентов: Intel Software Guard Extensions (SGX) и Trusted Domain Extensions (TDX), а также Arm Confidential Compute Architecture (CCA). Все эти технологии отвечают за шифрование памяти и изоляцию ресурсов. Исследователи разработали способ обхода SEV-SNP, который они назвали BadRAM (CVE-2024-21944 и AMD-SB-3015). Для атаки требуется оборудование стоимостью около $10, включая Raspberry Pi Pico, разъём DDR и батарею на 9 В. Атака BadRAM требует наличие физического доступа к оборудованию. Она основана на манипуляциях с чипом SPD (Serial Presence Detect), который передаёт данные о модуле DDR4/DDR5 во время загрузки системы. Манипулируя SPD, злоумышленники создают адреса-фантомы для физической памяти, благодаря которым можно незаметно получить доступ к данным в виртуальной машине. «Мы удваиваем видимый в системе объём DIMM, чтобы обмануть контроллер памяти CPU и заставить его использовать дополнительные «фантомные» биты адресации, — объясняют авторы исследования. — Два разных физических адреса теперь ссылаются на одно и то же местоположение DRAM». С помощью таких фантомов злоумышленники могут обойти защиту памяти, раскрывая конфиденциальные данные или вызывя сбои. BadRAM позволяет подделать критически важные отчёты удалённой аттестации и вставлять необнаруживаемые бэкдоры в любую виртуальную машину, защищённую SEV-SNP. Атака может быть реализована и без физического доступа к оборудованию, поскольку некоторые поставщики DRAM оставляют чип SPD разблокированным, что противоречит спецификациям JEDEC. Авторы исследования обнаружили по крайней мере два DDR4-модуля Corsair без должной защиты SPD. Память DDR3 тоже может быть взломана путём замены чипа SPD. «BadRAM полностью подрывает доверие к технологии защищённой зашифрованной виртуализации AMD (SEV-SNP), которая широко используется крупными поставщиками облачных услуг, включая Amazon AWS, Google Cloud и Microsoft Azure», — сообщил The Register Джо Ван Балк (Jo Van Bulck), профессор лаборатории DistriNet на кафедре компьютерных наук KU Leuven. Исследователи отметили, что решения SGX и TDX Intel не имеют такой уязвимости, поскольку в них реализованы контрмеры против создания псевдонимов (alias) памяти. Arm CCA, судя по спецификации, тоже не имеет проблем, но для проверки этого у исследователей не было коммерческих чипов. Полный доклад об атаке исследователи планируют представить в мае 2025 года на конференции IEEE Symposium on Security and Privacy. Исследователи уведомили AMD о найденных проблемах в феврале 2024 года. «AMD рекомендует использовать модули памяти, которые блокируют SPD, а также следовать передовым практикам в области физической безопасности систем. AMD также выпустила обновления прошивок защиты от уязвимости», — сообщили в AMD ресурсу The Register в ответ на просьбу прокомментировать публикацию исследователей.

01.12.2024 [01:41], Владимир Мироненко

0patch опубликовал неофициальные патчи против уязвимости нулевого дня в Microsoft Windows Server 2012 и Server 2012 R2Сервис микропатчей 0patch компании ACROS Security опубликовал бесплатные неофициальные патчи для устранения уязвимости нулевого дня, появившейся более двух лет назад в механизме безопасности Windows Mark of the Web (MotW), сообщил BleepingComputer. По словам Мити Колсека (Mitja Kolsek), соучредителя 0patch, эта уязвимость может позволить злоумышленникам помешать Windows применять к некоторым типам файлов, загружённых из интернета, метки (MotW), которые добавляются ко всем документам и исполняемым файлам, загружённым из ненадёжных источников, предупреждая о потенциальной опасности. Исследователи 0patch обнаружили ранее неизвестную уязвимость в Microsoft Windows Server 2012 и Server 2012 R2, которая позволяет злоумышленнику обойти проверку безопасности. Анализ показал, что эта уязвимость появилась в Windows Server 2012 более двух лет назад и оставалась незамеченной — или, по крайней мере, неисправленной — до сегодняшнего дня. Её присутствие можно обнаружить даже на полностью обновлённых серверах с расширенными обновлениями безопасности. ACROS Security не будет раскрывать детальную информацию об этой уязвимости до тех пор, пока Microsoft не выпустит для неё официальные патчи безопасности. Неофициальные же патчи доступны бесплатно как для устаревших версий Windows, срок поддержки которых уже закончился, так и для полностью обновлённых, включая:

Чтобы установить эти микропатчи в системах Windows Server 2012, поддержка которых закончилась более года назад, необходимо зарегистрироваться в сервисе 0patch и установить программу-агент. Если нет политик на запрет установки исправлений, патчи будут развёрнуты автоматически после запуска агента (без необходимости перезапуска системы).

27.11.2024 [19:50], Владимир Мироненко

QNAP случайно заблокировала пользователям доступ к их NAS-хранилищам с обновлением ОС QTSПосле выпуска 19 ноября компанией QNAP обновления операционной системы QTS 5.2.2.2950 build 20241114 стали поступать жалобы «от некоторых пользователей, сообщающих о проблемах с функциональностью устройства после установки», пишет Ars Technica. Как сообщила компания, обновление было отозвано, после чего она «провела всестороннее расследование» и повторно выпустила исправленную версию «в течение 24 часов». По словам QNAP, проблемы возникли лишь у ограниченного перечня моделей NAS серий TS-x53D и TS-x51, в том числе TS-453DX, TBS-453DX, TS-251D, TS-253D, TS-653D, TS-453D, TS-453Dmini, TS-451D и TS-451D2, но на форуме сообщества пишут о более широком списке устройств компании, у которых возникли проблемы после обновления ОС QTS. В числе проблем называют отказ владельцам в доступе в качестве авторизованных пользователей, сложности с загрузкой и заявления о неустановленном Python для запуска некоторых приложений и служб.

Источник изображения: QNAP QNAP рекомендовала столкнувшимся с проблемами пользователям либо понизить версию ОС своих устройств (предположительно, чтобы затем снова обновиться до исправленного обновления), либо обратиться в службу поддержки за помощью. Как сообщают пользователи на форумах и в социальных сетях, реакция компании не соответствует серьёзности потери доступа ко всей системе резервного копирования. Обновление QTS было направлено, в частности, на устранение недавно обнаруженных уязвимостей в устройствах QNAP, которые нередко подвергаются атакам хакеров. Серьёзная уязвимость, выявленная в феврале 2023 года, позволяла выполнять удаленные SQL-инъекции и потенциально получать административный контроль над устройством. Она затронула почти 30 тыс. устройств QNAP. Ранее DeadBolt, группировка вымогателей, заразила тысячи устройств QNAP, что вынудило компанию автоматически отправлять экстренные апдейты даже клиентам с отключенными автоматическими обновлениями. Исследователи безопасности из WatchTowr сообщили, что обнаружили 15 уязвимостей в операционных системах и облачных сервисах QNAP и известили о них компанию. После того, как QNAP не смогла устранить некоторые из этих уязвимостей в течение 90-дневного периода, WatchTowr опубликовала свои выводы под названием «QNAPping at the Wheel».

05.11.2024 [18:19], Андрей Крупин

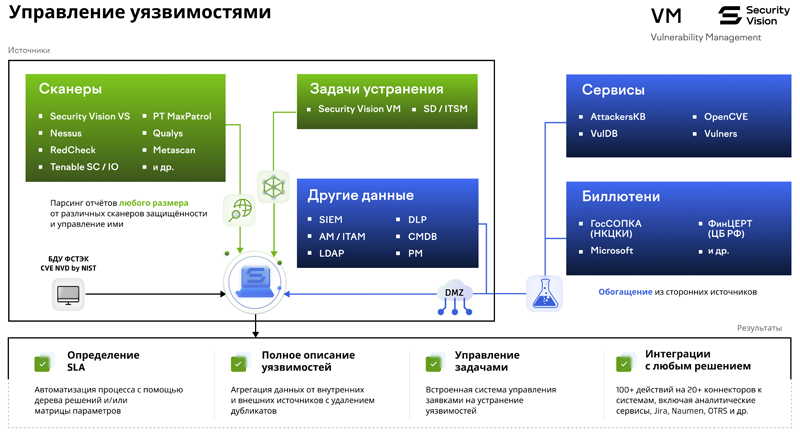

Система управления уязвимостями Security Vision Vulnerability Management получила крупное обновлениеКомпания «Интеллектуальная безопасность» сообщила о выпуске новой версии программного комплекса Security Vision Vulnerability Management (VM), предназначенного для анализа защищённости корпоративных IT-систем и оперативного устранения обнаруженных уязвимостей. Security Vision VM позволяет выстраивать процессы обнаружения и устранения уязвимостей, сбор информации с имеющихся сканеров защищённости, платформ управления обновлениями, экспертных внешних сервисов и других решений. Продукт обеспечивает сбор полной картины уязвимостей, их взаимосвязей и рекомендаций из различных источников, формируя постоянный циклический процесс с автоматизацией оповещений, отчётов и других необходимых действий.

Схема работы и взаимодействия Security Vision Vulnerability Management с IT-инфраструктурой предприятия (источник изображения: securityvision.ru/products/vm) В обновлённом Security Vision VM доработаны механизмы поиска уязвимостей в контейнерных средах, отдельно реализованные для запущенных, остановленных контейнеров и образов, в том числе в окружениях под управлением Kubernetes. Также в программный комплекс добавлены новые режимы сканирования: Pentest (обнаружение и проверка возможности эксплуатации сетевых уязвимостей, применения наиболее серьёзных эксплойтов, подбор слабых паролей, проверка устаревших/уязвимых алгоритмов шифрования и др.), «Сканирование веб-приложений» (проводится проверка на XSS-, CSRF-уязвимости, SQL-инъекции, RFI, Сode injection, раскрытие внутренней информации и настроек сайтов, подбор слабых паролей, перебор учётных записей, проверка эксплуатации специфичных веб-уязвимостей и др.) и «Ретро-скан» (поиск уязвимостей по полученным ранее данным из активов, без подключения к ним и ожидания окон сканирования). Немало в новой версии Security Vision VM реализовано прочих доработок. В частности, сообщается о расширении списка скриптов для взаимодействия с IT-активами, которые позволяют выполнять типовые действия по получению информации, администрированию и изменению конфигураций на Windows- и Linux-хостах, различных видах сетевого оборудования и базах данных. В дополнение к этому доработан механизм белых/черных списков, контроля разрешённого и запрещённого ПО, а также выполнения сложных скриптов при автоматическом патчинге, включая возможность отмены внесённых изменений. В рамках регулярных обновлений баз уязвимостей со стороны компании «Интеллектуальная безопасность» предоставляются сведения об актуальных уязвимостях и выполнение дополнительных проверок по обнаружению наиболее критичных уязвимостей.

21.08.2024 [13:35], Андрей Крупин

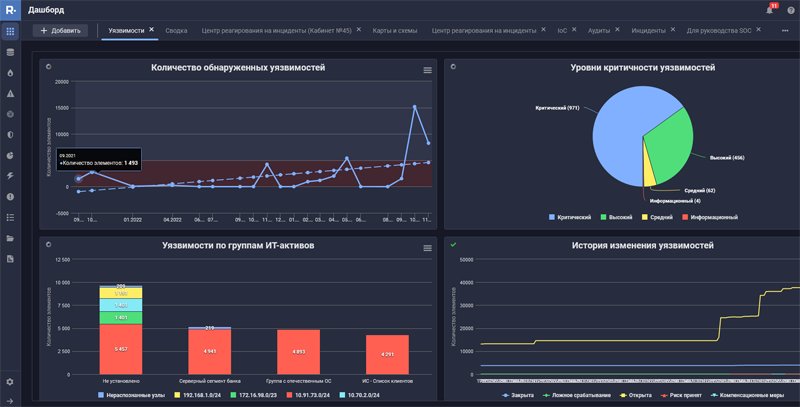

Система управления уязвимостями R-Vision VM получила интеграцию с банком данных угроз ФСТЭК РоссииРоссийский разработчик систем кибербезопасности R-Vision объявил о выпуске новой версии программного комплекса R‑Vision Vulnerability Management (VM) 5.4. R-Vision VM относится к классу решений для автоматизации процессов управления уязвимостями корпоративной IT-инфраструктуры. Продукт помогает выявлять уязвимости информационной безопасности и агрегировать их в единой базе, а также приоритизировать обнаруженные уязвимости и осуществлять контроль за процессом их устранения.

R‑Vision Vulnerability Management В R‑Vision VM 5.4 появились средства оценки эффективности парольной защиты различных компонентов IT-инфраструктуры с помощью метода Bruteforce, функции сканирования стороннего ПО и мониторинга уязвимостей, которые активно эксплуатируются киберпреступниками в настоящий момент, а также режим «Пентест», имитирующий действия внешнего злоумышленника и используемый для проверки надёжности открытых сервисов и сетевых служб. Дополнительно разработчики R‑Vision VM внедрили новые источники для собственной базы уязвимостей, которую постоянно актуализирует команда центра экспертизы. Одно из главных нововведений — интеграция с банком данных угроз ФСТЭК России. Благодаря ей можно получить более подробную информацию о каждой уязвимости, включая рекомендации по устранению и источники обновлений. Кроме того, в новом релизе продукта предоставлена дополнительная информация от регулятора о проверке обновлений безопасности на наличие недекларированных возможностей.

16.08.2024 [17:28], Андрей Крупин

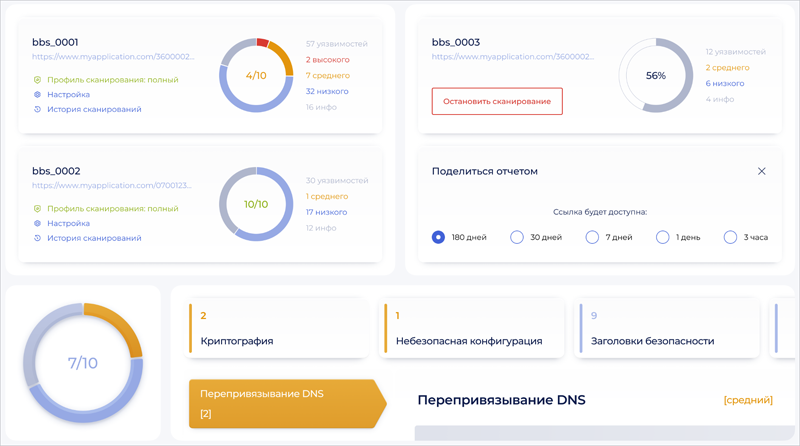

Сканер безопасности веб-приложений PT BlackBox получил крупное обновлениеКомпания Positive Technologies выпустила большое обновление облачного динамического анализатора веб-приложений PT BlackBox Scanner. Новая версия инструмента выполняет более 110 видов проверок на наличие уязвимостей в коде веб-ресурсов. По итогам проверки анализатор формирует отчёт с результатами, который можно скачать. Все обнаруженные уязвимости фильтруются по уровню критичности, что позволяет разработчикам и службам ИБ составить оптимальный план работы по устранению слабых мест веб-приложений.

PT BlackBox Scanner В обновлённую версию PT BlackBox Scanner вошли десятки улучшений, в числе наиболее значимых отмечаются следующие:

«За последние три года в 63 % случаев именно веб-приложения оказывались начальной точкой проникновения хакеров в инфраструктуру. Неудивительно, что на этом фоне растёт интерес IT-сообщества к инструментам безопасной разработки. Так, в 2023 году число пользователей PT BlackBox Scanner с зарегистрированным аккаунтом удвоилось по сравнению с 2022 годом, а количество уникальных целей сканирования превысило 3800 доменов. В наших планах нарастить темпы обновления продукта и выпускать релизы раз в месяц», — говорится в заявлении Positive Technologies. PT BlackBox Scanner предоставляется в свободном доступе: чтобы просканировать приложение, его владельцу потребуется только ввести доменное имя ресурса на официальном сайте сервиса. Для доступа ко всем возможностям продукта пользователю необходимо зарегистрироваться и подтвердить, что он владелец сканируемого веб-ресурса.

10.08.2024 [11:49], Владимир Мироненко

Уязвимость Sinkclose в процессорах AMD позволяет вывести из строя компьютер без возможности восстановленияЭнрике Ниссим (Enrique Nissim) и Кшиштоф Окупски (Krzysztof Okupski), исследователи из компании IOActive, занимающейся вопросами безопасности обнаружили уязвимость в чипах AMD, выпускаемых с 2006 года или, возможно, даже раньше, которая позволяет вредоносному ПО проникать настолько глубоко в систему, что во многих случая её проще выбросить, чем пытаться восстановить, пишет ресурс Wired. Получившая идентификатор CVE-2023-31315 с высоким уровнем опасности (CVSS 7,5) уязвимость была названа исследователями Sinkclose. Уязвимость позволяет злоумышленникам с привилегиями уровня ядра ОС (Ring 0) получать привилегии Ring -2 и устанавливать вредоносное ПО, которое очень сложно обнаружить. Благодаря Sinkclose злоумышленники могут изменять настройки одного из самых привилегированных режимов процессора AMD — SMM, предназначенного для обработки общесистемных функций, таких как управление питанием и контроль оборудования, даже если включена блокировка SMM. Эта уязвимость может использоваться для отключения функций безопасности и внедрения на устройство постоянного, практически необнаруживаемого вредоносного ПО. Ring -2 изолирован и невидим для ОС и гипервизора, поэтому любые вредоносные изменения, внесённые на этом уровне, не могут быть обнаружены или исправлены инструментами безопасности, работающими в ОС. Вредоносное ПО, известное как буткит, которое обходит антивирусные инструменты и потенциально невидимо для операционной системы, предоставляет хакеру полный доступ для вмешательства в работу компьютера и наблюдения за её активностью. По словам Окупски, единственный способ обнаружить и удалить вредоносное ПО, установленное с помощью SinkClose — это физическое подключение с помощью программатора SPI Flash и сканирование памяти на наличие вредоносного ПО. Полные сведения об уязвимости будут представлены исследователями на конференции DefCon в докладе «AMD Sinkclose: Universal Ring -2 Privilege Escalation». Исследователи говорят, что предупредили AMD об уязвимости в октябре прошлого года, и не сообщали о баге почти 10 месяцев, чтобы дать AMD больше времени для устранения проблемы. Комментируя сообщение исследователей, компания AMD указала в заявлении для Wired на сложность использования уязвимости в реальных сценариях, поскольку злоумышленникам требуется доступ на уровне ядра. В ответ исследователи заявили, что подобные уязвимости выявляются в Windows и Linux практически каждый месяц. Они отметили, что опытные хакеры, спонсируемые государством, которые могут воспользоваться Sinkclose, вероятно, уже обладают методами использования подобных уязвимостей. Как ожидают исследователи, для компьютеров с Windows патчи против Sinkclose будут интегрированы в обновления, которыми производители компьютеров поделятся с Microsoft. Исправления для серверов, встраиваемых систем и Linux-машин могут быть более пошаговыми и ручными; для Linux это будет частично зависеть от дистрибутива. AMD указала в заявлении, что уже приняла меры по смягчению последствий для своих процессоров EPYC и AMD Ryzen для настольных и мобильных систем, а дополнительные исправления для встроенных процессоров появятся позже. Согласно AMD, уязвимость имеется в следующих чипах:

UPD 11.08.2024: патчи не получат Ryzen 1000, 2000 и 3000, а также Threadripper 1000 и 2000. Не упомянуты и Ryzen 9000 с Ryzen AI 300, но в этих процессорах уязвимость наверняка устранена ещё до их выхода на рынок. UPD 21.08.2024: Ryzen 3000 всё-таки получит патчи против Sinkclose.

02.07.2024 [12:19], Сергей Карасёв

Google заплатит за найденные в гипервизоре KVM дыры до $250 тыс.Компания Google, по сообщению ресурса DarkReading, дала старт соревнованию Bug Bounty по поиску уязвимостей нулевого дня в гипервизоре KVM (Kernel-based Virtual Machine) с открытым исходным кодом. Сумма вознаграждений за успешные атаки варьируется от $10 тыс. до $250 тыс. KVM обеспечивает виртуализацию в среде Linux. Компания Google является активным участником проекта KVM, применяя гипервизор в различных продуктах и системах, включая Android и облачную платформу Google Cloud. Состязание по взлому KVM проводится по модели Capture the Flag («Захват флага»). Участники резервируют временные интервалы для входа в виртуальную машину, работающую на «голом железе», а затем пытаются провести атаку «гость — хост». Целью является использование уязвимости нулевого дня в KVM. В случае успеха нападающий получит «флаг», подтверждающий факт проникновения. Размер вознаграждения определяется серьёзностью найденной дыры:

Подробности об уязвимости нулевого дня будут переданы Google после выпуска соответствующего патча, чтобы гарантировать, что компания получит информацию одновременно с остальным сообществом разработчиков open source.

22.06.2024 [00:05], Алексей Степин

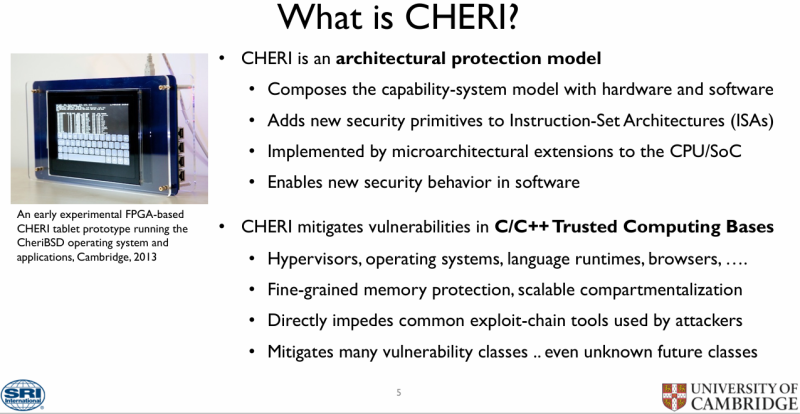

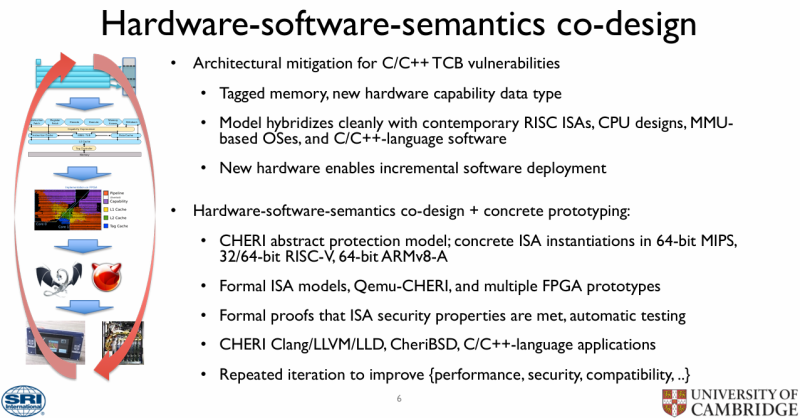

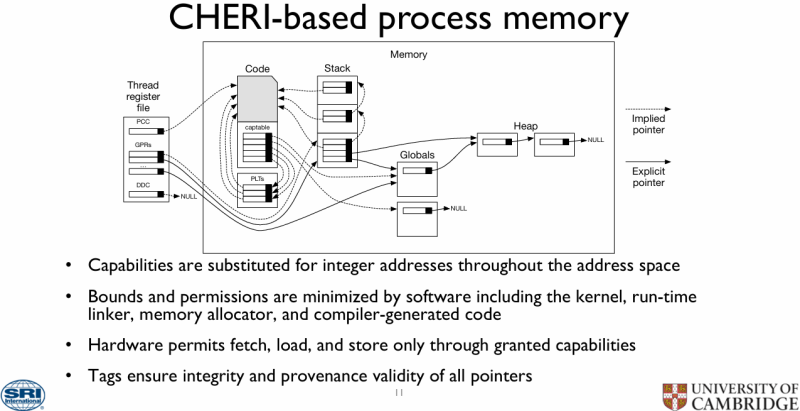

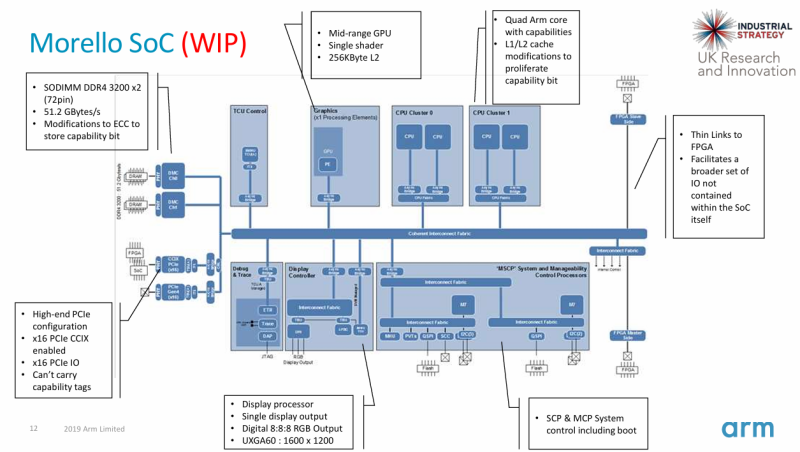

Альянс CHERI будет продвигать технологию надёжной защиты памяти от атак — первой её могут получить процессоры RISC-VВ современных процессорах немало возможностей для атак связано с особенностями работы современных подсистем памяти. Для противостояния подобным угрозам Capabilities Limited, Codasip, FreeBSD Foundation, lowRISC, SCI Semiconducto и Кембриджский университет объявили о создании альянса CHERI (Capability Hardware Enhanced RISC Instructions). Целью новой организации должна стать помощь в стандартизации, популяризации и продвижении на рынок разработанных Кембриджским университетом совместно с исследовательским центром SRI International процессорных расширений, позволяющих аппаратно реализовывать механизмы защиты памяти, исключающие целый ряд потенциальных уязвимостей, например, переполнение буфера или некорректная работа с указателями. Сама технология имеет «модульный» характер. Она может применяться выборочно для защиты функций от конкретных атак и требует лишь весьма скромной адаптации кода. Согласно заявлению CHERI Alliance, огромный пул уже наработанного ПО на языках семейств С и C++ может быть легко доработан для серьёзного повышения уровня безопасности. Кроме того, данная технология позволяет реализовать высокопроизводительные и масштабируемые механизмы компартментализации (compartmentalization) и обеспечения минимально необходимых прав (least privilege). Такое «разделение на отсеки» должно защитить уже скомпрометированную систему и не позволить злоумышленнику развить атаку, даже если он воспользовался ранее неизвестной уязвимостью. Технологии, предлагаемые альянсом CHERI, хорошо проработаны — их развитие идёт с 2010 года, а актуальность массового внедрения подобных решений за прошедшее время успела лишь назреть. Однако для успеха данной инициативы потребуется широкое содействие со стороны индустрии как аппаратного обеспечения, так и программного. Участники альянса настроены оптимистично, однако в их число пока не входит ни один из крупных разработчиков CPU, в частности, Arm. В настоящее время главной архитектурой для приложения своих усилий они видят RISC-V, о чём свидетельствует документация на CHERI ISAv9. Впрочем, черновой вариант расширений имеется и для x86-64. Сама Arm этого оптимизма не разделяет. Компания имеет за плечами пятилетний опыт разработки проекта Morello, основанному на идеях CHERI, но, по словам представителя Arm, процесс тестирования прототипов защищённых систем выявил ряд ограничений, пока препятствующий их широкому распространению на рынке. Тем не менее, работы над платформой Morello будут продолжены. При этом буквально на днях для Arm-процессоров была выявлена атака TikTag, направленная на обход механизма защиты памяти Memory Tagging Extensions (MTE).

19.06.2024 [15:24], Андрей Крупин

«Базальт СПО» дополнила свои платформы описанием закрытых уязвимостей на языке OVALКомпания «Базальт СПО», занимающаяся разработкой системного программного обеспечения на базе Linux, в том числе по требованиям российского законодательства в области защиты информации, реализовала описание закрытых уязвимостей ОС семейства «Альт» на языке OVAL (Open Vulnerability and Assessment Language, «Открытый язык уязвимостей и оценки»). Нововведение позволит заказчикам оперативно получать сведения об исправлениях и централизованно управлять обновлениями безопасности ПО внутри организации. В формируемых «Базальт СПО» файлах OVAL содержатся описания целевых конфигураций операционных систем для применённого исправления и ссылка на информационный бюллетень с подробными сведениями. Доступны данные для баз БДУ (Банк данных угроз безопасности информации ФСТЭК России) и CVE (Common Vulnerabilities and Exposures).

Источник изображения: pikisuperstar / freepik.com Отмечается, что для каждой программной платформы, на которой базируется одно поколение операционных систем «Альт», создаётся отдельный файл формата OVAL. Файлы обновляются ежедневно после публикации репозитория. Информация об исправлениях сохраняется в них в реальном времени и сразу становится публичной. С использованием данных OVAL и соответствующих программных инструментов IT-администраторы могут управлять обновлением операционных систем в сети организации. Дистрибутивы «Альт» поставляются с приложением Trivy, поддерживающим работу с упомянутым форматом. В составе платформ «Альт СП» и «Альт Виртуализация» также имеются средства для взаимодействия с файлами OVAL и своевременного развёртывания апдейтов. |

|