Материалы по тегу: безопасность

|

12.06.2025 [09:59], Владимир Мироненко

Безопасность операционных систем в контексте искусственного интеллекта обсудят на конференции OS DAY 2025

software

ии

информационная безопасность

исп ран

мероприятие

операционная система

россия

сделано в россии

XII научно-практическая конференция OS DAY «Изолированные среды исполнения в современных ОС» состоится в Москве 19–20 июня 2025 года. Центральной темой для обсуждения на ней станут современные методы построения изолированных сред исполнения в операционных системах. В конференции примут участие специалисты в области системного программирования, создатели российских операционных платформ, их коллеги-разработчики, заказчики российского ПО и представители регулирующих органов. Они будут обсуждать методики разграничения полномочий, технологии защиты от компьютерных атак, способы оптимизации вычислительных ресурсов, различные аспекты изоляции и другие актуальные вопросы системного программирования. В ходе OS DAY 2025 состоится круглый стол «Безопасность операционных систем в контексте искусственного интеллекта». Его участники обсудят, какие вызовы возникают сегодня в связи с широким применением технологий ИИ в программировании, какие можно обозначить проблемы, ожидающие российскую ИТ-отрасль, и каковы могут быть пути их разрешения. Будут затронуты темы операционных систем как платформ для развития ИИ, использования искусственного интеллекта в разработке ОС, другие актуальные задачи системного программирования, связанные с широким проникновением ИИ в сферу разработки ПО. Участники круглого стола

Параллельно с основной программой OS DAY 2025 пройдет выставка технологий, где российские производители операционных систем представят новейшие решения в области системного ПО. Конференцию организует консорциум OS DAY: ИСП РАН, «Лаборатория Касперского», НТП «Криптософт», «Открытая мобильная платформа», «Базальт СПО», «Ред Софт», «НТЦ ИТ РОСА» и НИЦ «Институт имени Н.Е. Жуковского». Конференция проводится при поддержке: РАН, ФСТЭК России, ВИНИТИ РАН, РЭУ им. Г.В. Плеханова, АРПП «Отечественный софт», НП «РУССОФТ». Время и место проведения: 19–20 июня 2025 года, РЭУ им. Г.В. Плеханова. Адрес: Москва, ул. Большая Серпуховская, д. 11, корпус 9, этаж 8, «Точка-кипения РЭУ». Для участия просьба зарегистрироваться на сайте https://osday.ru. Регистрация на очное участие заканчивается 14 июня. Зарегистрированным участникам, выбравшим формат онлайн, будет предоставлен доступ на адрес электронной почты, указанный при регистрации. По дополнительным вопросам просьба обращаться: Анна Новомлинская, исполнительный директор OS DAY, an@ispras.ru. Научно-практическая конференция OS DAY проводится в России ежегодно с 2014 г. Это место консолидации российских разработчиков операционных платформ и поиска перспектив для совместной деятельности. Задачи конференции – определить перспективные направления и технологии в сфере разработки операционных систем, обозначить главные вызовы современной ИТ-отрасли и помочь разработчикам, производителям и заказчикам обменяться опытом. Организует конференцию консорциум OS DAY, в который входят: ИСП РАН, АО «Лаборатория Касперского», НТП «Криптософт», «Открытая мобильная платформа», «Базальт СПО», «РЕД СОФТ», НТЦ ИТ РОСА и НИЦ «Институт имени Н.Е. Жуковского». Целью создания сообщества организаторов было определить задачи и возможности России в области разработки операционных платформ, выделить перспективные технологии, обменяться опытом, обозначить вызовы ИТ-отрасли и направления движения.

10.06.2025 [13:30], Владимир Мироненко

StormWall обеспечит защиту клиентов Selectel от DDoS-атак любой сложностиРоссийский разработчик инновационных решений по защите от DDoS-атак StormWall и ведущий независимый провайдер сервисов IT-инфраструктуры Selectel объявили о партнёрстве. В рамках сотрудничества StormWall и Selectel предоставят клиентам защиту от DDoS-атак любой сложности. Теперь на ресурсах провайдера доступны решения вендора для защиты сайтов, сетей и сервисов. По данным аналитического центра StormWall, в I квартале 2025 года количество DDoS-атак в России выросло на 62 % по сравнению с I кварталом 2024 года. Эту статистику подтверждает и собственная аналитика Selectel: по данным провайдера, количество и интенсивность атак стремительно растёт — во втором полугодии 2024 число инцидентов увеличилось в 2,5 раза относительно первой половины года. Всего за прошлый год силами Selectel было отражено более 112 000 атак, направленных на IT-инфраструктуру клиентов. В такой ситуации для провайдеров IT-инфраструктуры становится особенно важно предоставить клиентам надёжную защиту от современных киберугроз. Эффективно противостоять DDoS-атакам можно только с помощью специализированных решений. «Рост числа угроз в области информационной безопасности оказывает значительное влияние на IT рынок. Увеличение числа кибератак, включая DDoS и целевые взломы, заставляет компании искать более надёжные способы защиты данных. Для нас важно обеспечивать бесперебойную работу ресурсов наших клиентов в условиях постоянно растущих и усиливающихся внешних угроз. Сотрудничество со StormWall позволит нам расширить спектр доступных клиентам решений по защите IТ-инфраструктуры, и дополнительно усилить её безопасность за счет профессиональных сервисов и экспертизы нового партнёра», — отметил Антон Ведерников, руководитель направления продуктовой безопасности Selectel. Сотрудничество Selectel и StormWall — это объединение опыта и технологической экспертизы двух компаний. Совместно партнёры предлагают рынку востребованное решение: комплексную защиту от DDoS-атак, включая фильтрацию на уровне L7, с возможностью быстрого подключения и удобным управлением. «Партнёрство Selectel и StormWall — это синергия надёжного облака и передовой защиты от DDoS. Вместе мы предоставляем компаниям максимальную отказоустойчивость их веб-ресурсов. Интегрируя сервисы StormWall для комплексной защиты клиентов в свой портфель услуг, наш партнёр демонстрирует, что масштабируемость и безопасность — это ключевые приоритеты для лидеров облачного рынка. Благодаря такому сотрудничеству ещё больше компаний в России могут получить мощную и проверенную защиту, причем без необходимости сложных интеграций», — подчеркнул Антон Барсай, руководитель отдела по работе с партнерами StormWall.

07.06.2025 [00:30], Сергей Карасёв

«Аквариус» анонсировала защищённую платформу СХД S2-1 с российским процессором Baikal-S

arm

baikal-s

hardware

micro-atx

аквариус

информационная безопасность

материнская плата

россия

сделано в россии

сервер

схд

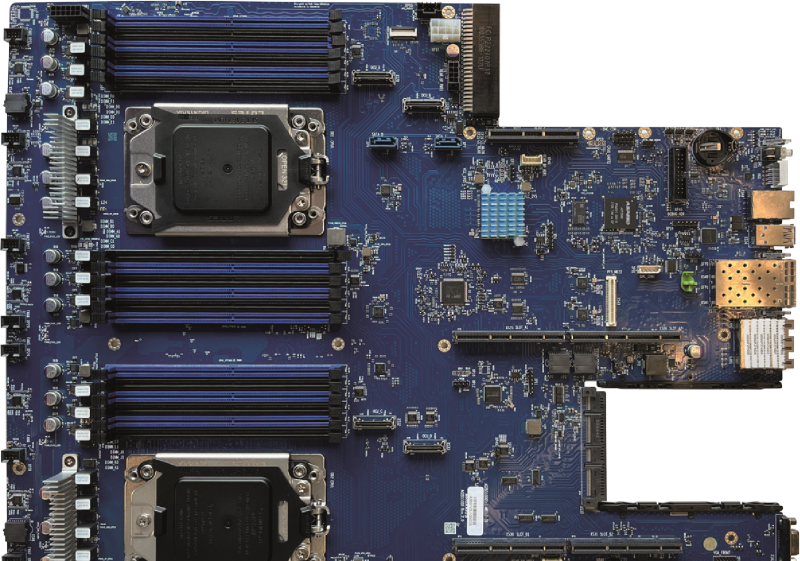

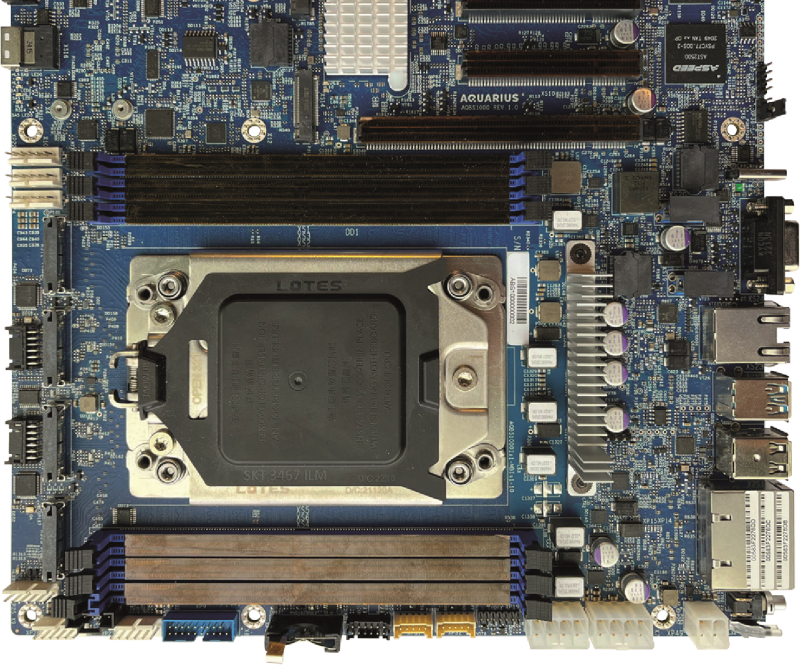

Компания «Аквариус» сообщила о разработке аппаратной платформы СХД под названием S2-1, которая предназначена для построения защищённой IT-среды. Решение ориентировано на государственные учреждения, финансовые организации и объекты критической информационной инфраструктуры (КИИ). В основу платформы положены сервер Aquarius AQ2BS1000 и российский процессор Baikal-S (BE-S1000), разработанный компанией «Байкал Электроникс». Характеристики этого чипа включают 48 ядер Arm Cortex-A75 с частотой более 2 ГГц, шесть каналов памяти DDR4-3200 ECC, 80 линий PCIe 4.0, два интерфейса 1GbE, а также 32 × GPIO, 2 × UART, 1 × QSPI и пр. Материнская плата (476 × 427 мм) включает два процессорных сокета LGA3467, 24 слота DIMM (суммарно до 1,5 Тбайт RAM), OCP-слот, а также BMC ASPEED AST2500. UEFI разработан «Байкал Электроникс», а для BMC используется прошивка OpenBMC от «Аквариус». Полные технические характеристики платформы S2-1 пока не раскрываются. Как отмечает «Аквариус», на сегодняшний день готовы инженерные образцы СХД. По заявлениям разработчика, система отличается высокой гибкостью и возможностью быстрой адаптации под конкретные задачи заказчика. Используются безопасные серверы, которые не содержат недокументированных функций, что «обеспечивает высокий уровень доверия и прозрачности». Кроме того, реализована защита от физического вторжения: данные остаются в сохранности даже при непосредственном доступе злоумышленника к устройству. «Мы создаём не просто железо — мы строим крепость для данных, которая адаптируется под любые вызовы времени. Наши решения — это надёжность, проверенная временем, и безопасность, которая не подведёт даже в самых сложных условиях. В этом контексте аппаратная платформа СХД S2-1 является опорой для бизнеса и государства в мире цифровых угроз», — подчёркивает директор департамента по развитию серверных решений группы компаний «Аквариус».

Aquarius AQBS1000 (Источник изображения: «Аквариус») Кроме того, «Аквариус» имеет однопроцессорную платформу AQBS1000 для Baikal-S. Материнская плата по формату близка к Mini-ATX (476 × 427 мм) и несёт шесть DIMM-слотов, один слот PCIe 4.0 x16 и три слота x8, четыре OCuLink-разъёма PCIe 4.0 (x8 или два x4), разъём Mini-SAS HD (4 × SATA-3), два слота M.2 2280 M-Key (SATA-3/NVMe PCIe 3.0), по паре портов USB 2.0 и 3.0 Type-A, два 1GbE-порта R45, а также выделенный 1GbE-порт для BMC ASPEED AST2500.

05.06.2025 [17:27], Руслан Авдеев

1 Тбит/с на 4,7 тыс. км: Nokia протестировала сверхбыструю квантово-защищённую сеть для ИИ-суперкомпьютеровNokia, финский центр CSC (Finnish IT Center for Science) и ассоциация образовательных и исследовательских учреждений Нидерландов SURF успешно испытали сверхбыструю (1,2 Тбит/с) квантово-безопасную магистраль передачи данных между Амстердамом и Каяани (Kajaani, Финляндия). Эксперимент направлен на подготовку инфраструктуры для HPC- и ИИ-систем, каналы связи которой защищены от взлома квантовыми компьютерами будущего, сообщает Converge. Испытание, проведённое в мае 2025 года, позволило установить связь по ВОЛС на расстоянии более 3,5 тыс. км, а длина одного из тестовых маршрутов через Норвегию составила 4,7 тыс. км (1 Тбит/с). Инициатива рассчитана на поддержку и развитие возможностей финского ИИ-суперкомпьютера LUMI-AI. Также речь идёт о поддержке будущих ИИ-фабрик (AI Factories), которым потребуются защищённые каналы со сверхвысокой пропускной способностью. Тестовый запуск включал передачу синтезированных и реальных исследовательских данных «с диска на диск» через пять исследовательских и образовательных сетей, включая SURF (Нидерланды), NORDUnet (преимущественно скандинавские страны), Sunet (Швеция), SIKT (Норвегия) и Funet (Финляндия). Эксперимент подтвердил возможность обработки огромных непрерывных потоков данных, необходимых для современных нагрузок, обучения и эксплуатации ИИ-моделей.

Источник изображения: LUMI В сети использовали маршрутизаторы Nokia IP/MPLS с поддержкой FlexE (Flexible Ethernet) для гибкого разделения физических интерфейсов на логические каналы с гарантированной пропускной способностью и квантово-защищённой передачу данных. Новая веха свидетельствует о готовности европейской инфраструктуры к интенсивному использованию данных, в том числе пакетов климатической информации петабайтных объёмов, информации для обучения ИИ-моделей и т.д. Эксперимент также подтвердил возможность безопасных, дальних многодоменных передач между разными сетями или административными границами. Это насущная потребность для современных международных проектов, где данные нужно передавать через разные сети без ущерба производительности и безопасности. По словам финских исследователей, исследовательские сети проектируются с учётом потребностей будущего. В ЦОД CSC в Каяани уже размещен общеевропейский суперкомпьютер LUMI, а с реализацией подпроекта LUMI-AI и ввода других ИИ-фабрик EuroHPC наличие надёжной и масштабируемой системы связи Европе просто необходима.

04.06.2025 [15:40], Сергей Карасёв

«Базис» и «Береста РК» объединят решения для резервного копирования и восстановления данных

software

базис

виртуализация

информационная безопасность

резервное копирование

россия

сделано в россии

Разработчик инфраструктурного ПО «Базис» и производитель систем резервного копирования и восстановления данных «Береста РК» обеспечат совместимость своих продуктов для резервирования виртуальных машин. Соглашение о сотрудничестве было подписано в рамках ежегодной конференции «Цифровая индустрия промышленной России» (ЦИПР). Ключевым направлением станет объединение возможностей системы резервного копирования и восстановления данных «Береста» с модулем Basis Virtual Protect — решения «Базиса» для резервного копирования виртуальных сред. Так, в перспективе система будет напрямую обращаться к модулям Basis Virtual Protect для выполнения задач резервирования и восстановления, что позволит заказчикам использовать продукт без доработок и с минимальными затратами на сопровождение. «Наше партнёрство с «Базисом» — это новый этап в развитии экосистемы надёжных решений для корпоративного рынка. Интеграция с Basis Virtual Protect усилит защиту виртуальной инфраструктуры клиентов и обеспечит более высокий уровень отказоустойчивости и безопасности», — прокомментировал Дмитрий Ханецкий, коммерческий директор «Береста РК». «Совместимость продуктов — один из ключевых факторов зрелости ИТ-экосистемы. Мы видим большой спрос на надёжные и протестированные решения в области резервного копирования, особенно при использовании контейнерных технологий и масштабируемых виртуальных сред. Партнёрство с «Берестой» позволит нам предложить рынку готовую связку, которая работает из коробки и соответствует требованиям корпоративных и государственных заказчиков», — отметил Андрей Толокнов, директор по развитию «Базиса».

03.06.2025 [08:40], Владимир Мироненко

Broadcom: на рынке происходит «облачная перезагрузка» — доверие к частным облакам только растёт

broadcom

software

гибридное облако

ии

информационная безопасность

исследование

конфиденциальность

миграция

облако

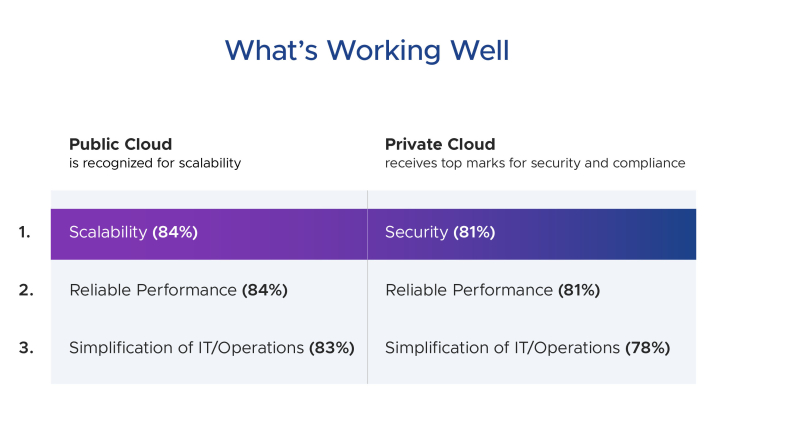

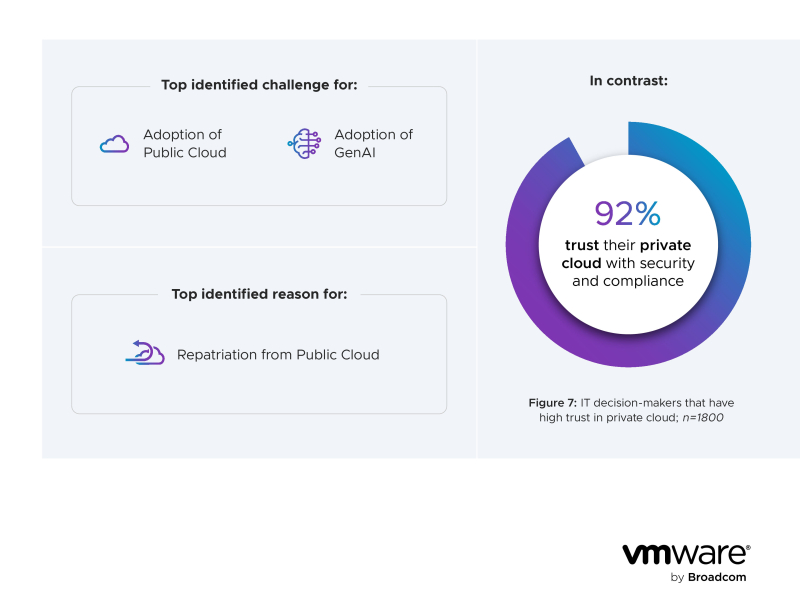

частное облако

Облако остаётся основой для модернизации инфраструктуры и приложений, однако организации изменили свой подход к нему. Частное облако больше не является второстепенным решением. Предприятия пересматривают свои облачные стратегии, выбирая для рабочих нагрузок среду, которая наилучшим образом соответствует их требованиям, часто помещая частное облако в центр своей стратегии. В настоящее время на рынке происходит «облачная перезагрузка» — таков ключевой вывод исследования Private Cloud Outlook 2025, выполненного Illuminas по поручению Broadcom. В рамках исследования весной 2025 года были проведены глубинные интервью 1800 старших ИТ-руководителей компаний в Америке, Европе и Азиатско-Тихоокеанском регионе. Респонденты представляли различные секторы экономики, включая финансовые услуги, государственное управление, здравоохранение, страхование и фармацевтику. Более половины (53 %) участников опроса указали частное облако в качестве приоритетного при развёртывании новых рабочих нагрузок в течение следующих трёх лет, 69% рассматривают возможность возвращения рабочих нагрузок из публичного облака в частное, а треть уже сделала это. Это знаменует собой завершение эпохи, когда публичное облако было выбором по умолчанию, отметил ресурс StorageReview. Частное облако теперь также является стратегически равным для обработки облачных и ИИ-приложений, при этом 66% респондентов предпочитает запускать контейнерные и основанные на Kubernetes приложения в частном или гибридном облаках. 55% предпочитают частное облако для обучения, тюнинга и инференса ИИ-моделей. Безопасность и соответствие требованиям стали значимыми факторами при принятии решений в отношении выбора типа облака. Подавляющее большинство ИТ-руководителей (92 %) доверяют частному облаку в плане обеспечения требований к безопасности и соответствию законодательству, нормативным актам и т.д. При этом 66 % респондентов указали, что «очень» или «крайне» обеспокоены соответствием публичного облака различным требованиям, а безопасность назвали в качестве главного фактора возвращения нагрузок из публичного облака в частное. Использование генеративного ИИ также повлияло на изменение предпочтений в отношении облака. 49% респондентов назвали главными проблемами при внедрении генеративного ИИ проблемы конфиденциальности и безопасности данных. В результате частное облако теперь выбирают для рабочих нагрузок ИИ почти с той же частотой, что и публичное облако (55 % против 56 %). Предсказуемость затрат — еще один критический фактор при выборе в пользу частного облака. 90 % респондентов ценят финансовую прозрачность и предсказуемость, предлагаемые частным облаком. Напротив, 94 % сообщают о некотором уровне расточительства в расходах на публичное облако, причем почти половина (49 %) считает, что более 25 % их расходов на публичное облако тратятся впустую. Это создаёт значительные возможности для оптимизации и контроля затрат в средах частного облака, отмечено в исследовании. Реальный опыт использования публичного облака, быстрый рост рабочих нагрузок генеративного ИИ и растущие требования к безопасности, соответствию и предсказуемости затрат являются движущими силами «облачной перезагрузки», говорится в исследовании. Стоит отметить, что Broadcom кровно заинтересована в развитии VMware и частных облаков, поскольку изменение лицензионной политики уже запустило процессы девиртуализации и ревиртуализации. Чтобы в полной мере воспользоваться преимуществами частного облака, организациям необходимо решить две ключевые проблемы: преодолеть разрозненность ИТ-команд и сохраняющийся разрыв в навыках. Разрозненность ИТ-команд представляет наибольшую проблему для внедрения частного облака, считает 33 % респондентов, а 30 % назвали существенным препятствием отсутствие внутренних навыков/опыта. Согласно опросу, 81 % компаний теперь выстраивают свои структуры вокруг платформенной команды, а не технологических разрозненных команд. Это позволяет сосредоточиться на повышении квалификации персонала, чтобы устранить разрыв в навыках и снизить зависимость от профессиональных сервисов.

02.06.2025 [15:20], Андрей Крупин

Infosecurity запустила Cyberdef — облачный ИИ-сервис цифровой защиты бренда и сетевых активовКомпания Infosecurity (входит в ГК Softline) сообщила о запуске облачного сервиса Cyberdef, предназначенного для защиты бренда в интернете и обнаружения внешних цифровых угроз. Infosecurity Cyberdef относится к классу решений Digital Risk Protection и представляет собой дальнейшее развитие фирменной DRP-платформы Ethic. Система обеспечивает мониторинг, выявление и пресечение внешних и внутренних угроз, включая фишинг, утечки данных, недобросовестное использование бренда, распространение фейков и негативной повестки, атак с использованием социальной инженерии. Сервис ориентирован на организации с широкой цифровой инфраструктурой, активным присутствием в глобальной сети и высоким вниманием к защите своей репутации.

Ресурсы, попадающие в поле зрения сервиса Digital Risk Protection (источник изображения: in4security.com) В компании подчёркивают, что Cyberdef — это не просто обновлённая версия Ethic, а качественно новая платформа с расширенными функциональными возможностями и разработанной с нуля модульной архитектурой. В числе ключевых особенностей продукта отмечаются инструменты на базе искусственного интеллекта, используемые для поведенческого анализа инцидентов и генерации рекомендаций, а также доработанные средства ретроанализа, формирования гипотез по защите бизнеса, сбора и анализа дополнительной информации. DRP-сервис не требует интеграции в IT-инфраструктуру заказчика и может быть развёрнут в течение часа. Предусмотрена возможность масштабирования, настройки прав доступа, подключения дочерних структур и ротации модулей в зависимости от текущих бизнес-приоритетов. Cyberdef также предлагает постоянный консалтинг и сопровождение экспертов Infosecurity, включая поддержку по смежным вопросам информационной безопасности.

02.06.2025 [12:30], Сергей Карасёв

«Базис» и Татарстан создадут импортонезависимую облачную инфраструктуру для госсервисов и бизнеса республики

software

базис

виртуализация

импортозамещение

информационная безопасность

облако

россия

сделано в россии

татарстан

Разработчик инфраструктурного ПО «Базис», «Технопарк в сфере высоких технологий "ИТ-парк"» и Центр информационных технологий Республики Татарстан объявили о начале масштабного партнёрства по созданию защищённой облачной ИТ-инфраструктуры и пилотированию отечественных систем виртуализации в контуре ключевых государственных сервисов и крупного бизнеса республики. Соглашение о долгосрочном сотрудничестве подписано на конференции «Цифровая индустрия промышленной России» генеральным директором «Базиса» Давидом Мартиросовым, директором «Технопарк в сфере высоких технологий "ИТ-парк"» Русланом Власовым и генеральным директором ЦИТ РТ Альбертом Халяповым. Проект охватывает сразу несколько направлений. В первую очередь, речь идёт о взаимодействии по созданию защищённой суверенной облачной цифровой инфраструктуры для ГИС электронного правительства, Госуслуг на базе ЦИТ РТ и ИТ-парка, а также ключевых систем коммерческих структур региона. Для этого в дата-центре ИТ-парка будет развёрнута полностью импортонезависимая экосистема «Базиса». Использование программных продуктов лидера российского рынка виртуализации, в том числе флагманской платформы Basis Dynamix, обеспечит высокую отказоустойчивость, централизованное управление и полную технологическую независимость от иностранных решений. Отдельным направлением сотрудничества станет развитие сервиса безопасной разработки ПО для резидентов ИТ-парка. Новый инструмент будет построен на базе отечественного DevOps-конвейера Basis Digital Energy — он повысит устойчивость приложений к киберугрозам и ускорит сроки выпуска обновлений, что позволит региональным ведомствам и бизнесу значительно сократить операционные издержки. Особое внимание стороны уделят обеспечению непрерывности удалённой работы: на основе VDI-платформы вендора Basis Workplace в республике будет развёрнута защищённая инфраструктура виртуальных рабочих столов, что позволит сотрудникам госсектора и бизнеса безопасно работать в гибридном режиме без потери производительности и контроля. В рамках партнёрства также запланирована работа по созданию учебных площадок на базе ведущих колледжей и вузов республики для подготовки дефицитных специалистов в области виртуализации и облачных технологий. Совместное развитие образовательного трека позволит сформировать кадровый резерв из инженеров, способных разворачивать и сопровождать ИТ-системы как внутри региона, так и за его пределами. «Татарстан — особый регион для нас. "Базис" родом из Казани, именно здесь началась история компании. Республика заслуженно считается лидером цифровизации: в регионе сконцентрированы мощные ИТ-компетенции, активно развиваются крупные предприятия, а цифровая повестка поддерживается на уровне ведомств и отраслевых инициатив. Мы рассчитываем на активную совместную работу с ИТ-сообществом — помимо обмена опытом, такая кооперация приведёт к росту числа импортонезависимых проектов», — прокомментировал Давид Мартиросов, генеральный директор «Базиса». «Перевод дата-центра Технопарка на импортонезависимое ПО для виртуализации — ответственный и комплексный проект. Он включает не только модернизацию цифровой инфраструктуры, но и развитие сервиса безопасной разработки ПО совместно с резидентами ИТ-парка. Особенно важно, что повышать профильную экспертизу в области цифровизации будут представители казанских ИТ-компаний», — отметил Руслан Власов, директор ГАУ «Технопарк в сфере высоких технологий "ИТ-парк"». В рамках сотрудничества Центр информационных технологий Республики Татарстан станет центром компетенций и технологическим партнёром, обладающим сертифицированными специалистами по установке, пусконаладке, настройке, эксплуатации и технической поддержке продуктового портфеля «Базиса». «Решения, которые разрабатывает "Базис", — это основа цифровой инфраструктуры любой современной организации. Для нас, как оператора поддержки государственных информационных систем и сервисов по кибербезопасности, особенно важно, чтобы технологии были устойчивы к угрозам. Подход вендора к управлению уязвимостями и защите данных полностью совпадает с тем, что мы ожидаем от партнёров в такой чувствительной сфере», — подчеркнул Альберт Халяпов, генеральный директор Центра информационных технологий Республики Татарстан.

30.05.2025 [14:47], Руслан Авдеев

Ассоциация больших данных (АБД) России выступила против доступа силовых ведомств к базам данных бизнесаЭксперты Ассоциации больших данных (АБД) подвергли критике проект приказа российских силовых ведомств, в рамках которого допускается доступ спецслужб к базам данных компаний, содержащим персональные данные. Представители бизнеса уверены, что предложенное регулирование доступа к данным силовиков, судей, свидетелей и др. стоит организовать в индивидуальном порядке, сообщает Forbes. АБД «Яндекс», VK, «Сбер», «Мегафон», Avito, HeadHunter и др. Проект приказа спецслужб разработали с целью исполнения закона об особом порядке обработки личных данных сотрудников Федеральной службы безопасности (ФСБ), Службы внешней разведки (СВР), Федеральной службы охраны (ФСО) и министерства внутренних дел (МВД), принятого в феврале 2025 года. Он также касается данных судей, потерпевших, свидетелей, подлежащих государственной защите и граждан, помогающих силовикам на конфиденциальной основе. В проекте предусматривается, что силовые ведомства должны получить доступ к информационным системам коммерческих структур, содержащим сведения о подобных лицах, без ограничений со стороны хранящего данные бизнеса. В АБД объявили, что такая схема несёт «существенные правовые, технологические и бизнес-риски» и угрожает информационной безопасности. Фактически должностные лица могут получить бесконтрольный доступ к информации, с нарушением штатной работы информационных систем. Кроме того, для такого доступа отсутствуют чётко проработанные юридические механизмы. В ассоциации указали, что действующий сегодня т. н. «закон Яровой», уже регламентирует доступ к данным по запросу силовых ведомств и за нарушение требований предусмотрена административная ответственность. Более того, согласно приказу ФСТЭК удалённый доступ не допускается к информационными системам объектов критической информационной инфраструктуры (КИИ) — в числе прочего речь идёт о банковском, энергетическом, транспортном секторах и телеком-операторах. Ассоциация предложила предусмотреть взаимодействие бизнеса и силовиков в индивидуальном порядке, для чего необходимы соглашения, регулирующие доступ к информационным системам с учётом особенностей последних. В Минцифры утверждают, что не принимали участия в разработке нового проекта приказа. По словам близкого к Минцифры источника, по исполнению «пакета Яровой» уже достигнут компромисс, в результате ФСБ заключает с компаниями индивидуальные соглашения, в которых детально прописан механизм предоставления информации, с типовыми и индивидуальными решениями. Некоторые эксперты предполагают, что сферы действия «закона Яровой» и нового документа различны, поскольку первый рассчитан на широкий круг граждан в рамках антитеррористических мер, а второй — на формализацию особой процедуры доступа к данным защищаемых лиц, госслужащих и сотрудников силовых структур.

29.05.2025 [18:35], Андрей Крупин

Представлен российский ПАК «Скала^р МДИ.К» для управления контейнерной инфраструктуройКомпания Rubytech сообщила о расширении продуктовой линейки «Скала^p» и выпуске программно-аппаратного комплекса (ПАК) «Скала^р МДИ.К», предназначенного для построения аттестованной контейнерной инфраструктуры с использованием отечественных аппаратных и программных решений. ПАК «Скала^р МДИ.К» построен с использованием компонентов из реестров Минпромторга и Минцифры и представляет готовое решение для развёртывания, запуска и сопровождения жизненного цикла контейнерных нагрузок в соответствии с требованиями регуляторов к значимым объектам критической информационной инфраструктуры. В основе технологического стека продукта — серверное и сетевое оборудование отечественных производителей, российская система хранения данных. В качестве операционной системы задействована «Ред ОС» 7.3 в сертифицированной ФСТЭК редакции, для работы с контейнерами выбрана платформа Deckhouse Kubernetes Platform Certified Security Edition Pro, также имеющая сертификат Федеральной службы по техническому и экспортному контролю.

Источник изображения: skala-r.ru Комплекс предоставляет расширенные возможности по обеспечению отказоустойчивости и высокой доступности инфраструктуры, инструменты для мониторинга, встроенные механизмы для балансировки нагрузки. «Скала^р МДИ.К» допускает запуск как stateless (без сохранения состояния), так и stateful (с сохранением состояния) контейнеров. Для этого в системе могут быть использованы несколько вариантов по организации постоянного хранения, включая внешнюю блочную СХД, подключаемую посредством CSI-драйвера. «Идея ПАК «Скала^р МДИ.К» заключается в том, чтобы качественно и в максимально короткие сроки решить инфраструктурные задачи при переходе от тяжёлых монолитных систем к современной микросервисной архитектуре с использованием контейнерных технологий на базе отечественных продуктов. При самостоятельном покомпонентном построении такой инфраструктуры организации тратят большое количество времени и ресурсов на выбор аппаратных и программных средств, проверку их совместимости, поиск лучших практик по конфигурации, интеграцию, тестирование, подбор подходящих поставщиков и оптимальных цен, проведение закупочных процедур. Мы предлагаем готовое решение, которое может быть поставлено и развёрнуто за два–три месяца», — говорится в сообщении разработчиков комплекса. |

|