Материалы по тегу: безопасность

|

22.01.2025 [23:43], Владимир Мироненко

VK Tech анонсировал изолированную облачную платформу Secure Cloud для госорганизаций и компаний с высокими требованиями к информационной безопасностиVK Tech анонсировал Secure Cloud, защищённое решение на базе VK Cloud, представляющее собой изолированную облачную платформу, предназначенную для создания, развития, поддержки и масштабирования государственных информационных систем (ГИС) и информационных систем персональных данных (ПДн). Платформа Secure Cloud предлагает готовую вычислительную инфраструктуру для органов государственной власти, государственных внебюджетных фондов, федеральных органов исполнительной власти и крупных компаний с высокими требованиями к обеспечению информационной безопасности. Secure Cloud получила аттестат соответствия №3740.00021.2024 от 16 декабря 2024 года по требованиям безопасности информации, предъявляемых к ГИС первого класса защищенности (К1) и ИСПДн второго уровня защищенности персональных данных (УЗ2), что подтверждает её соответствие требованиям нормативных документов ФСТЭК и ФСБ России в области защиты информации и готовность к размещению государственных информационных систем.

Источник изображения: VK Tech Secure Cloud разработана на кодовой базе облачной платформы VK Cloud, сертифицированной ФСТЭК России. Вся инфраструктура построена на российском оборудовании, что служит гарантией её импортонезависимости. В компании также сообщили о планах расширить функциональность платформы, добавив возможность размещения в облаке объектов критической информационной инфраструктуры (КИИ) и платформенных сервисов (PaaS) для работы с КИИ.

21.01.2025 [22:26], Владимир Мироненко

HPE проводит расследование в связи с заявлением хакеров о взломе её системHewlett Packard Enterprise (HPE) подтвердила ресурсу ITPro, что начала расследование по поводу возможного взлома своих систем после публикации хакером IntelBroker на прошлой неделе заявления на форуме по утечке данных. В своём заявлении хакер указал что вместе со своей командой успешно взломал сеть HPE и похитил информацию, выставив её на продажу в даркнете. IntelBroker сообщил, что украденные данные включают исходный код Zerto и iLO, сборки Docker, данные SAP Hybris, сертификаты (закрытые и открытые ключи), а также ключи доступа к нескольким сервисам HPE, включая API компании и платформы WePay, GitHub и GitLab. Также были похищены старые личные данные пользователей (PII), касающиеся поставок. По словам взломщиков, они пробыли в сетях HPE около двух дней. В качестве доказательства взлома IntelBroker загрузил скриншоты с именами, адресами электронной почты и паролями. HPE заявила, что хотя расследование продолжается, уже ясно, что данные клиентов не были утеряны. Компания работает в обычном режиме. «16 января HPE стало известно о заявлениях группы под названием IntelBroker о том, что она владеет информацией, принадлежащей HPE, — указал представитель компании в заявлении для ITPro. — HPE немедленно активировала протоколы киберреагирования, отключила соответствующие учётные записи и начала расследование для оценки обоснованности заявлений». «В настоящее время нет никаких операционных последствий для нашего бизнеса, и нет никаких доказательств того, что затронута информация клиентов», — подчеркнул представитель. IntelBroker приобрёл известность после взлома в марте 2023 года американского страхового управления округа Колумбия DC Health Link — организации, которая управляет планами медицинского страхования членов Палаты представителей США, в результате которого он опубликовал в Сети персональные данные 170 тыс. человек. Другие инциденты, связанные с IntelBroker, включают взломы Nokia, Europol, Home Depot и Acuity, а также предполагаемые взломы AMD, Госдепартамента США, Zscaler, Ford и General Electric Aviation, пишет BleepingComputer. В октябре прошлого года хакер также взломал системы Cisco, выложив 2,9 Тбайт информации в даркнет и отметив, что его группировка извлекла 4,5 Тбайт данных компании. Cisco признала инцидент, но подчеркнула, что её собственные системы не были взломаны, а злоумышленники получили доступ к общедоступной среде DevHub.

16.01.2025 [14:41], Андрей Крупин

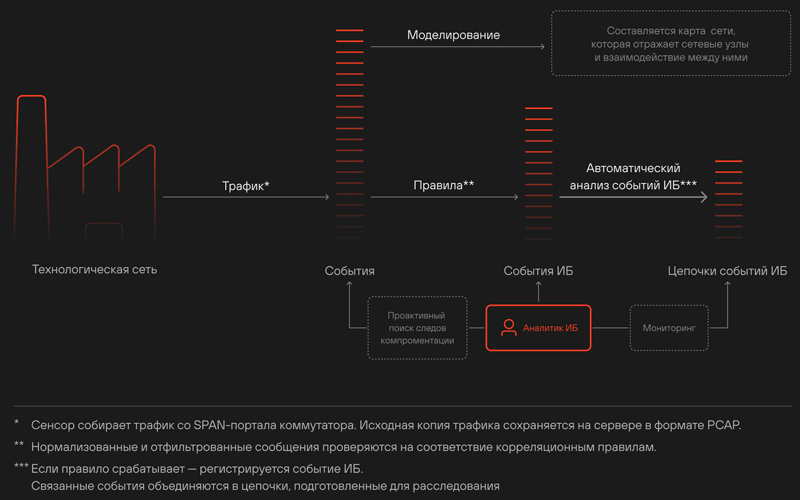

Positive Technologies выпустила новую версию системы мониторинга безопасности промышленных инфраструктурКомпания Positive Technologies сообщила о выпуске новой версии программного комплекса PT Industrial Security Incident Manager (PT ISIM), предназначенного для контроля безопасности и мониторинга технологических сетей, IIoT-систем промышленных предприятий и объектов инженерной инфраструктуры. PT ISIM обеспечивает инвентаризацию технологической инфраструктуры и контроль изменений, выявляет аномалии и события безопасности в сетевом трафике, обнаруживает эксплуатацию уязвимостей, вредоносного ПО и другие техники злоумышленников. Также решение в автоматическом режиме распознаёт опасные технологические команды и помогает ИБ-персоналу соблюдать требования регулирующих организаций.

Схема работы PT ISIM (источник изображения: Positive Technologies) Обновлённый PT ISIM получил компонент PT ISIM Endpoint, выявляющий аномалии, нелегитимные операции и подозрительную активность на рабочих станциях и серверах SCADA. Компонент учитывает особенности работы систем промышленной автоматизации и содержит правила выявления киберугроз, специфичных для таких сетей. Ещё одно важное изменение в PT ISIM — новая карта сетевых взаимодействий, которая позволяет специалистам по ИБ ориентироваться в крупных распределённых промышленных инфраструктурах с десятками тысяч узлов. Дополнительно были расширены функции модуля, который контролирует технологические процессы. Появился также обновлённый стартовый дашборд: на нём теперь отображаются последние инциденты, уведомления о появлении новых узлов, неавторизованных соединений и сведения об инвентаризации компонентов технологической сети.

13.01.2025 [20:44], Андрей Крупин

SafeTech объявила о создании ST Crypt — новой компании на российском ИБ-рынкеРоссийская группа компаний SafeTech объявила о создании нового юридического лица в составе группы — ST Crypt, которое будет специализироваться на разработке и внедрении безопасных решений с использованием сертифицированных средств криптографической защиты информации. Команда ST Crypt сфокусируется на создании и внедрении корпоративных сервисов для функционирования и защиты цифровых услуг на базе электронной подписи, реализации мобильного документооборота и построении инфраструктуры открытых ключей (Public Key Infrastructure, PKI).

Источник изображения: rawpixel.com / freepik.com Отечественный рынок информационной безопасности продолжает стабильно расти и по-прежнему остаётся одним из самых динамично развивающихся сегментов IT-отрасли. По предварительным оценкам TAdviser, в 2024 году объём российского рынка ИБ увеличился на 20-25 % и составил примерно 318-331 млрд рублей. Росту рынка во многом способствовали увеличение количества кибератак и бюджетов компаний на ИБ, ужесточение ответственности за утечки чувствительной информации, импортозамещение защитного ПО, регуляторные инициативы и реализуемые государством программы поддержки IT-отрасли. Ожидается, что в наступившем 2025 году динамика роста отечественной ИБ-отрасли будет на уровне 10 %. Серьёзное влияние на рынок окажут высокая ключевая ставка Центробанка и дополнительная налоговая нагрузка, которые вынудят организации сократить бюджеты на кибербезопасность.

13.01.2025 [10:00], Игорь Осколков

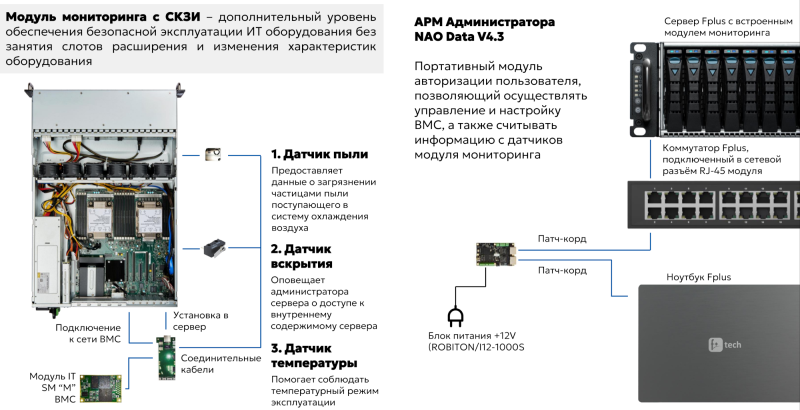

Криптозамок Fplus — новое слово в защите КИИКриптозамками или, говоря бюрократическим языком, аппаратно-программными модулями доверенной загрузки (АПМДЗ), предназначенными для идентификации и аутентификации пользователей и защиты от несанкционированного доступа, никого не удивить. Как правило, выполнены они в виде PCI(e)-карт или M.2-модулей с тем или иным вариантом считывателя для токенов/смарт-карт/USB-ключей, датчиком вскрытия корпуса, «врезками» в линии PWR и RST и т.д. Основные функции их сводятся к определению, кто есть кто ещё до загрузки ОС, разграничению доступа к аппаратным ресурсам, контролю целостности самого модуля, BIOS/UEFI, настроек, ОС, реестра или отдельного ПО/файлов, автономному журналированию и блокировке системы в случае выявления неправомерного доступа. Всё это замечательно работает до того момента, когда возникает потребность в хоть сколько-нибудь большом пуле серверов, да ещё и геораспределённых, а в худшем случае и вовсе установленных где-нибудь в разбросанных edge-локациях или на производстве. Обновлять конфигурации, прошивки да ключи, а то и просто перезагружать машины (иногда это всё-таки нужно) — не набегаешься. Для этого у любых приличных серверов есть BMC с выделенным сетевым портом для удалённого управления. Однако BMC как правило иностранного производства и не лишены уязвимостей, что без доступа к исходникам хотя бы прошивки усложняет процесс защиты системы. Сегментация с вынесением BMC в отдельную подсеть (желательно физически изолированную от других) — подход верный, но не избавляющий от атак с участием неблагонадёжного системного администратора в случае размещения на сторонних площадках. BMC — это в принципе целый отдельный контур, который нужно или отключать на корню, или защищать, а вот игнорировать никак нельзя. Для множества решений СКЗИ доступен только первый путь, но Криптозамок Fplus реализует второй. И не только его — это не просто АПМДЗ, а многофункциональная система, которая больше напоминает модуль DC SCM для контроля над аппаратной частью сервера. Собственно говоря, разработчики и не скрывают, что развивают решение именно в этом направлении. Криптозамок выполнен в виде HHHL-платы, которая, впрочем, к PCIe не подключается. Для защиты удалённого доступа модуль подключается к сетевому интерфейсу на самой плате, при этом внешний разъём для BMC отключается. Таким образом, весь трафик до BMC проходит исключительно через криптозамок. Этот трафик заворачивается в IPSec-туннель с ГОСТ’овскими шифрами. Ответной частью являются дешифратор (фактически микрокомпьютер) с двумя портам, один из которых «смотрит» в сеть, где находятся BMC, а второй нужен для подключения, например, к ноутбуку, откуда и будет доступ к интерфейсам BMC и UEFI. Для собственно защиты в криптозамке и дешифраторе прописываются ключи. Ключ совпал с обеих сторон — доступ есть. За работу с ключами и шифрованием отвечает отдельный шифратор отечественного производства, что резко повышает стабильность цепочки поставок. Сам блок шифратора изначально был разработан российской компанией, которая впоследствии стала частью компании Fplus. Если точнее, то шифратора в криптозамке сразу два. Один отвечает за сетевое общение, а второй за более традиционные функции защиты UEFI, инвентаризации, доверенное флеш-хранилища и т.п. Криптозамок умеет проверять подлинность и целостность прошивки UEFI (до старта основного хоста), а также загрузчика и ядра ОС привычным путём расчёта контрольных сумм (с ГОСТ 34.11-2018). Кроме того, до старта хоста можно проверить сервер антивирусом.

Криптозамок также отслеживает изменения аппаратной конфигурации сервера и перехватывает управление джамперами, ответственными за сброс и возможность локального обновления UEFI. Естественно, есть и датчик вскрытия корпуса, который позволяет выключить и фактически заблокировать систему, равно как и при любых других нарушениях в отслеживаемых криптозамком программной или аппаратной составляющих. Решение в целом позволяет снизить необходимость физического доступа к оборудованию, что само по себе повышает защищённость. Но этим функциональность криптозамка не ограничивается. В доверенное флеш-хранилище объёмом 32 или 64 Гбайт можно поместить ISO-образ LiveCD со средствами самодиагностики, инструментами удалённой поддержки или же использовать его в качестве вообще единственного накопителя для загрузки ОС и выполнения на сервере какого-то узкого списка задач. Криптозамок также обладает собственным аккумулятором (до двух месяцев автономной работы) и часами реального времени (RTC), что важно для автономного журналирования и отслеживания состояния сервера (например, не был ли он вскрыт) даже при отсутствии внешнего питания. Для контроля физических параметров среды также есть температурный датчик и лазерный датчик запылённости шасси с точностью измерения до 0,1 мкм. Последнее особенно актуально в случае edge-развёртывания. В данный момент решение совместимо с серверами Fplus «Спутник», но компания уже работает над интеграцией новинки с другими сериями своих продуктов. А вот совместимости с серверами и СХД других вендоров ждать не стоит. Всё-таки в данном случае речь идёт о контроле над собственной цепочкой поставок, включая прошивки UEFI и BMC, что упрощает интеграцию и сертификацию — устройство относится к СКЗИ класса защиты КС3. В наличии у Fplus имеется уже более сотни устройства, а заказчики, которым важно защищать свою КИИ, уже проводят первые пилотные испытания новинки. В дальнейшем компания планирует целиком вынести TPM и RoT в модуль криптозамка, добавить дополнительные драйверы для его взаимодействия с ОС, упростить управление ключами, разрешить пользователям самостоятельно формировать цифровые подписи для защиты ПО и прошивок и т.д.

09.01.2025 [00:55], Владимир Мироненко

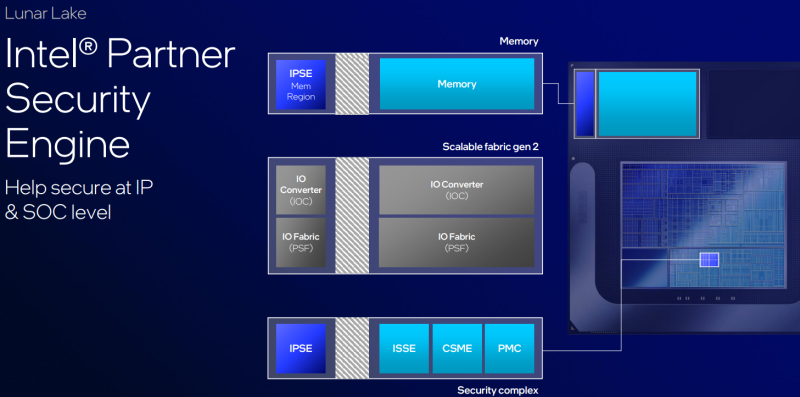

Процессоры Lunar Lake получили обновлённую платформу Intel vProIntel объявила, что новые процессоры серии Core Ultra 200V (Lunar Lake) получили обновлённую платформу Intel vPro с новыми функциями безопасности и управления. По словам компании, эта аппаратная платформа просто необходима организациям. Как ожидает Intel, в 2025 году начнётся один из крупнейших циклов обновления парка компьютеров в новейшей истории, который будет даже масштабнее цикла обновления времён COVID-19. В октябре Microsoft прекратит выпуск обновлений безопасности и техническую поддержку Windows 10. По оценкам, у 450 млн пользователей компьютеры слишком старые для обновления до Windows 11, поэтому им понадобятся новые ПК. Кроме того, сейчас наступает эра ИИ ПК, влекущая за собой необходимость использования нового класса ПО, с которым могут справить именно новые CPU. Наконец, после инцидента с CrowdStrike многие организации задумались об обновлении платформ. Ожидаемое масштабное обновление в рамках нового цикла означает, что специалисты по информационным технологиям (ИТ) в компаниях будут искать платформу, которая позволит им удалённо управлять всем парком ПК — от единиц до десятков тысяч машин. При этом им требуются максимально возможные безопасность и защита конфиденциальности, сообщила Intel. И именно обновлённая платформа vPro позволит решить многие вопросы. Intel vPro бесшовно интегрируется в корпоративные системы и помогает ИТ-отделам сократить количество выездов для ремонта, устраняя и диагностируя неполадки удалённо, даже если устройство выключено. Во время сбоя 8,5 млн корпоративных ПК команда Intel vPro сотрудничала с CrowdStrike, чтобы помочь клиентам в устранении его последствий. По словам Intel, именно благодаря vPro многие компании смогли восстановить свою работу всего за несколько часов после сбоя, в то время как их конкуренты потеряли несколько дней. Сбой продемонстрировал необходимость наличия диверсифицированных стратегий безопасности и надёжного плана восстановления после сбоев, а также риск зависимости от одного поставщика критически важных решений. Обновлённая платформа vPro реализует в «кремнии» более 30 защитных механизмов. Аппаратная реализация значительно быстрее программных решений и дополнительно затрудняет для киберпреступников обход или отключение систем защиты. Кроме того, vPro позволяет изолировать конфиденциальные данные и их обработку на уровне процессора, что затрудняет доступ к ним вредоносного ПО. Intel хвастается, что именно её система защиты с аппаратной поддержкой впервые прошла проверку MITRE ATT&CK, доказав свою способность противодействовать более чем 150 реальным методам кибератак. Также в составе vPro теперь есть Intel Partner Security Engine, выделенный и изолированный движок безопасности, который может запускать стороннее встроенное ПО, например, Microsoft Pluton. Наконец, отмечается, что в более ранних версиях vPro клиентам нужно было пройти 24 шага, чтобы активировать весь доступный набор инструментов защиты. Теперь же количество шагов сокращено до шести, а организациями больше не нужна собственная инфраструктура облачных серверов, отметила Intel. Обновлённую платформу Intel vPro уже взяли на вооружение более 10 мировых OEM-производителей, включая Acer, Asus, Dell, HP, Lenovo, LG, MSI и Samsung. В этом месяце она будет доступна на более чем 30 моделях ПК. В ходе исследования в 2024 году, проведенного по заказу Intel совместно с Forrester, было опрошено 500 клиентов с целью оценки общего экономического эффекта от использования платформы Intel vPro. Было отмечено до 213 % возврата инвестиций (ROI) за три года, до 90 % сокращения количества выездов специалистов на место и до 65 % сокращения времени, затрачиваемого на управление парком устройств.

31.12.2024 [14:05], Владимир Мироненко

Национальный координационный центр по компьютерным инцидентам ФСБ и Positive Technologies перезаключили соглашение о сотрудничествеНациональный координационный центр по компьютерным инцидентам (НКЦКИ) ФСБ и Positive Technologies заключили новое бессрочное соглашение о сотрудничестве в области обнаружения, предупреждения и ликвидации последствий компьютерных атак, расторгнутое в ноябре по инициативе НКЦКИ, объяснившего свое решение отсутствием взаимодействия по предусмотренным соглашением направлениям. В Positive Technologies назвали расторжение договора «плановой активностью», о которой она была уведомлена заранее, связанной с тем, что НКЦКИ «меняет требования к обязанностям корпоративных центров ГосСОПКА». О заключении нового договора сообщается на сайте Государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак (ГосСОПКА). В своём объявлении НКЦКИ также уведомляет госструктуры и иные организации, являющиеся субъектами критической информационной инфраструктуры РФ о возможности привлечения по вопросам обнаружения, предупреждения и ликвидации последствий компьютерных атак АО «Позитивные технологии» в качестве центра ГосСОПКА класса А.

Источник изображения: Markus Spiske/unsplash.com «НКЦКИ подтверждает, что все субъекты КИИ Российской Федерации могут продолжать передавать работы по обнаружению, предупреждению и ликвидации последствий компьютерных атак в Positive Technologies, являющуюся старейшим центром ГосСОПКА класса А», — сообщили в Positive Technologies. Управляющий директор Positive Technologies назвал в интервью Forbes подписанное соглашение первым в этом плане у НКЦКИ, который перезаключит договоры со всеми центрами ГосСОПКА: «Регулятор изменил требования к обязанностям корпоративных центров ГосСОПКА, которые зафиксированы в таких соглашениях, и запустил процесс их переподписания со всеми центрами ГосСОПКА в соответствии с историческим таймингом их появления». Согласно исследованию Центра стратегических решений, общий объём рынка услуг кибербезопасности в 2023 году вырос на 31,1 %, до 65,9 млрд руб. Как сообщили в Positive Technologies, на услуги, которые может оказывать субъектам КИИ центр ГосСОПКА класса А, приходится треть этого объёма.

30.12.2024 [14:10], Владимир Мироненко

Первый Office — бесплатно: FTC подозревает Microsoft в антиконкурентном поведении ради сохранения правительственных контрактов

ftc

microsoft

microsoft azure

microsoft office

software

информационная безопасность

конкуренция

облако

сша

Федеральная торговая комиссия США (FTC) занялась изучением деловых практик Microsoft на предмет нарушения антимонопольного законодательства в рамках широкомасштабного расследования, сообщил ресурс Ars Technica. По словам источников Ars Technica, в последние недели юристы FTC проводили встречи с конкурентами Microsoft, чтобы выяснить, какие у них есть претензии к технологическому гиганту. Особое внимание уделялось тому, как компания объединяет продукты Office с услугами по обеспечению кибербезопасности и облачными сервисами. Это объединение стало предметом недавнего расследования ProPublica, в котором описывается, как, начиная с 2021 года, Microsoft использовала эту тактику для значительного расширения своего бизнеса с правительством США, одновременно оттесняя конкурентов от выгодных федеральных контрактов. После серии кибератак на правительственные сервисы, администрация Байдена попросила в 2021 году Microsoft, Amazon, Apple, Google и другие компании предложить конкретные решения, чтобы помочь США укрепить свою защиту от хакеров. В ответ генеральный директор Microsoft Сатья Наделла (Satya Nadella) пообещал предоставить правительству $150 млн на технические услуги для модернизации его цифровой безопасности. Также компания предложила бесплатно обновить лицензии на ПО, которое включало ОС Windows, Word, Outlook, Excel и т.д., предоставив правительству на ограниченное время бесплатный доступ к своим более продвинутым продуктам кибербезопасности и консультантов для установки обновлений. Этим предложением воспользовались многие государственные агентства, а также все военные подразделения в Министерстве обороны США, которые затем начали платить за эти улучшенные сервисы после завершения срока бесплатного предоставления услуг, поскольку стали фактически привязанными к обновлениям после их установки. Благодаря этой тактике Microsoft не только вытеснила некоторых существующих поставщиков услуг кибербезопасности для правительства, но и отняла долю рынка у облачных провайдеров, поскольку правительство начало использовать продукты, работающие на платформе Microsoft Azure. Некоторые эксперты допустили в интервью ProPublica, что подобная тактика может идти вразрез с законами, регулирующими порядок заключения контрактов с целью обеспечения свободной конкуренции, и это вызывает беспокойство даже у собственных юристов Microsoft из-за возможного нарушения антимонопольного законодательства. Данное законодательство запрещают госструктурам принимать «подарки» от подрядчиков и требует открытой конкуренции. Microsoft утверждает, что её предложение было «структурировано так, чтобы избежать антимонопольных проблем». «Единственной целью компании в этот период было поддержать срочный запрос администрации об усилении безопасности федеральных агентств, которые постоянно подвергались хакерским атакам», — сообщил руководитель по безопасности федерального бизнеса Microsoft.

Источник изображения: Microsoft Edge/unsplash.com Впрочем, некоторые из взломов были уже результатом собственных упущений в безопасности Microsoft. В частности, хакеры использовали уязвимость в продукте Microsoft, чтобы украсть конфиденциальные данные из Национального управления по ядерной безопасности (NNSA) и Национальных институтов здравоохранения (NIH). При этом за несколько лет до взлома инженер Microsoft предупредил руководителей об этой уязвимости, но они отказались её устранять из-за страха оттолкнуть федеральное правительство и уступить позиции конкурентам, сообщает ProPublica. Предложенный патч обеспечил бы безопасность клиентов, но в то же время увеличил бы продолжительность идентификации пользователей при входе в систему. По словам источника, знакомого с расследованием FTC, Entra ID (ранее — Azure Active Directory) является одним из объектов расследования FTC. Эксперты отметили, что новое антимонопольное расследование FTC перекликается с делом десятилетней давности, когда Министерство юстиции США подало в суд на компанию Microsoft с обвинением в незаконной монополии на рынке операционных систем с помощью антиконкурентного поведения, которое не позволяло конкурентам закрепиться в этом сегменте.

Источник изображения: Surface Источники сообщили, что в рамках нового расследования FTC направила Microsoft запрос о предоставлении необходимой информации. Компания подтвердила получение документа. Вместе с тем представитель Microsoft отказался предоставить подробности расследования, но отметил, что запрос FTC о предоставлении информации «широкий, широкомасштабный» и содержит требования, которые «выходят за рамки возможного даже с точки зрения логики». С связи с избранием нового президента США ожидается смена руководства FTC, поэтому о перспективах расследования регулятором деятельности Microsoft можно будет говорить после кадровых перестановок в комиссии и её последующих официальных заявлений.

28.12.2024 [14:30], Владимир Мироненко

В России заблокировали возможность использования IP-телефонии для звонков на мобильные и стационарные телефоныВ связи с участившимися случаями мошенничества в России с использованием IP-телефонии, правительство РФ отменило возможность совершения звонков через интернет на мобильные и стационарные телефоны. Согласно постановлению №1898 от 26 декабря, опубликованному на сайте кабмина, из перечня лицензий на оказание услуг связи была исключена лицензия на передачу интернет-данных с наложением голосовой информации. Благодаря этому мошенники могли с помощью интернета выходить на связь с человеком, использующим стационарную телефонную или мобильную сети связи, указано в документе. Данная технология позволяла подменять номера, с которых мошенники звонили гражданам под видом представителей госслужб или банковских учреждений. «Теперь этот вид телефонного мошенничества будет серьёзно ограничен, поскольку будет исключена возможность присоединения сетей передачи данных к телефонным сетям связи», — указано в документе. Как утверждает правительство, данный запрет направлен на противодействие мошенничеству и никак не отразится на обычных пользователях телефонной связи. А те, кто пользуется голосовой связью в мессенджерах, используют специальные программы для общения через интернет, без выхода на сеть стационарной и мобильной телефонной связи.

Источник изображения: Miguelangel Perez/unsplash.com По данным «Коммерсанта», Минцифры и Роскомнадзор (РКН) на минувшей неделе обсуждали возможность введения ограничений на звонки в мессенджерах из-за активности мошенников с использованием одной из двух мер: блокировки голосового трафика только из-за границы или полного запрета на голосовые звонки в мессенджерах. По оценке «МегаФона», доля мошеннических звонков в мессенджерах значительно увеличилась за последние три года — с 1 до 40 %. Причём, по данным центра противодействия кибермошенничеству компании «Информзащита», о чём сообщает РБК, около 70 % мошеннических звонков в мессенджерах поступает из-за границы. Этим летом по требованию РКН операторы начали блокировать звонки от абонентов компаний, не подключенных к системе «Антифрод», и мошенники развернули свою деятельность в мессенджерах Telegram, WhatsApp и Viber. По данным «Ведомостей», в июле Федеральная служба безопасности (ФСБ) России потребовала от российских операторов установить ограничения при оказании услуги IP-телефонии для борьбы с мошенниками. В частности, предлагалось запретить применять VoIP-аккаунты как с иностранных IP-адресов, так и с принадлежащих российским провайдерам хостинга. В середине декабря «Ведомостям» стало известно о подготовке Минцифры совместно с ФСБ и МВД пакета законопроектов, ограничивающих возможность использования сим-боксов и виртуальных автоматических телефонных станций (ВАТС). Применение этих решений сейчас не регулируется, и они активно используются злоумышленниками, в частности, для создания колл-центров. С помощью этих решений можно также распределять звонки по добавочным номерам офисных сотрудников.

27.12.2024 [17:25], Руслан Авдеев

Объём российского IT-рынка в 2024 году превысит 3,3 трлн рублей, а его доля в ВВП страны вырастет до 1,8 %Входящее в группу МТС подразделение МТС Web Services (MWS) поделилось результатами исследования, посвящённого российскому рынку IT. В материале «Перспективы ИТ-рынка 2024» сообщается, что в 2019–2023 гг. он рос в среднем на 19 % ежегодно, а в 2023 году его объём составил 2,7 трлн руб. В 2024 году он, как ожидается, вырастет на 22 % до 3,3 трлн, а его доля в ВВП страны вырастет с 1,2 % до 1,8 %. В 2019 году объём российского IT-рынка составлял всего 1,4 трлн руб. В основе методологии исследования — анализ выручки ста крупнейших IT-компаний России. Это позволяет эффективно оценить как размер, так и структуру рынка с точки зрения известных реалий. Оценивалась структура рынка, объём его сегментов, сравнивались российский и мировой IT-рынки, делался прогноз вертикалей и сегментов по 2024 год включительно. Крупнейшей вертикалью по итогам 2024 года станет программное обеспечение (Software) — если в прошлом году на него приходилось 41 % рынка, то в 2024 году придётся уже 44,3 %. Это связано с сокращением доли вертикалей аппаратного обеспечения (22,7 % против 24,3 % соответственно) и IT-сервисов — 33 % в 2024 году против 34,7 % в 2023-м. В абсолютных величинах вертикаль ПО выросла с 420 млрд руб. в 2019 году до 1,1 трлн в 2023, а в текущем должна достигнуть 1,5 трлн руб. Вертикали аппаратного обеспечения и IT-сервисов росли на уровне 14 % с 2019 года. Для Hardware показатели в 2019, 2023 и 2024 гг. составили 380,2/649,9/743,5 млрд руб., для IT-Services — 549,9/929,6 млрд руб. в 2019 и 2023 гг. и 1,1 трлн в 2024-м. При этом рынок IT в России растёт быстрее, чем в мире в целом. Как прогнозируют в MWS, по итогам уходящего года доля рынка IT в ВВП РФ вырастет на 0,27 п.п., а в мировой эконоике рост составит лишь 0,13 п.п. Правда, в мировой экономике доля IT вырастет до 2,62 %, что значительно выше российских 1,6 %. Впрочем, если в 2019 году российская доля на общемировом рынке IT составляла 1,1 %, в 2023 году — 1,2 %, то в 2024 она вырастет до 1,3 %. Облачный рынок РФ в сегментах IaaS и PaaS рос с 2019 по 2023 гг. в среднем на 42 % в год (с 31,4 до 127,3 млрд руб. соответственно), а в 2024 году он, вероятно, вырастет на 32 % до 168,1 млрд руб. Основная доля рынка приходится на IaaS (83 %), тогда как на PaaS — всего 17 %. Наиболее востребованы ИИ-облака (AI Cloud), на которые в 2024 году придётся от 80 млрд руб. Среднегодовые темпы прироста с 2024 по 2028 гг. составят более 40 %, причём свыше 80 % соответствующего сегмента рынка в уходящем году пришлось на вертикаль Hardware, а прочее — на Software и IT-Services (в целом Managed Services). Эксперты ожидают, что пропорция не изменится и в будущем. По 30 % в год прирастает и рынок кибербезопасности России. Если в 2019 году он составлял 159,6 млрд руб., то в 2023 и 2024 гг. — 453,4 и почти 600 млрд руб. соответственно. На вертикаль Software в 2024 году из этих средств придётся 273,6 млрд руб., Hardware — 113,2 млрд руб. и 206,6 млрд руб. — на IT-Services. В целом MWS отмечает качественный рост по всем ключевым направлениям — IT-бизнес в целом адаптировался к новым реалиям и активно развивает собственные решения, в том числе в совместных проектах с «дружественными» зарубежными вендорами. А многие компании планируют выход на IPO. |

|