Материалы по тегу: безопасность

|

06.02.2025 [15:34], Андрей Крупин

VK ввела в эксплуатацию SIEM-систему собственной разработкиКомпания VK сообщила о запуске системы мониторинга событий информационной безопасности и управления инцидентами (Security information and event management, SIEM) собственной разработки. Продукт развёрнут в IT-инфраструктуре компании и обеспечивает на старте анализ более 1,5 млн событий в секунду (EPS). Модульная архитектура позволяет оперативно масштабировать SIEM-систему и увеличивать её производительность: расчётная пропускная способность комплекса составляет до 3,5 млн EPS и может быть увеличена под запросы бизнеса. В составе решения также представлены многофункциональные инструменты корреляции правил на потоке, что позволяет специалистам ИБ получать углубленную аналитику данных, создавать новые правила и быстрее реагировать на возможные инциденты.

Источник изображения: rawpixel.com / freepik.com По данным издания TAdviser, с релизом SIEM-системы собственной разработки VK полностью отказалась от использования сторонних программных решений данного класса. О каких именно продуктах идёт речь, в компании уточнять не стали. «В последние годы мы видим кратный рост нагрузки на наши системы: если в 2023 году решения компании обрабатывали около 200 тысяч событий в секунду, то к концу 2024 году нагрузка увеличилась в 5 раз. Наша инженерная команда смогла разработать функциональный и высокопроизводительный инструмент для поиска, корреляции и обработки событий безопасности, который позволяет нашим специалистам по безопасности ещё быстрее и точнее выявлять угрозы, минимизировать риски и принимать обоснованные решения в режиме реального времени, даже в условиях самых сложных кибератак и огромного объёма телеметрии», — говорится в заявлении VK.

06.02.2025 [13:34], Андрей Крупин

Состоялся релиз Solar Space On‑Premise — комплексного решения для защиты веб-ресурсов крупного бизнесаКомпания «Солар» объявила о выпуске нового продукта Solar Space On‑Premise, предназначенного для защиты онлайн-ресурсов и веб-приложений крупных организаций от различных кибеугроз — DDoS-, брутфорс-атак, спам-заявок и других. Ключевыми составляющими Solar Space On‑Premise являются модули Web AntiDDoS, Web AntiBot и WAF Lite. Программный комплекс разворачивается в IT-инфраструктуре предприятия и обеспечивает фильтрацию сетевого трафика на уровне L7 с производительностью до 500 тысяч запросов в секунду на один сервер. Предусмотрены возможности настройки индивидуальных политик безопасности для каждого защищаемого веб-ресурса, балансировки трафика и интеграции с ситуационными ИБ-центрами SOC для создания единого контура информационной безопасности.

Состав решения Solar Space On‑Premise В числе прочих особенностей комплекса — микросервисная архитектура и поддержка технологий искусственного интеллекта, помогающих фильтровать вредоносный и паразитный трафик. Платформа Solar Space On‑Premise зарегистрирована в реестре отечественного софта и может использоваться в целях замещения зарубежных программных решений. На данный момент продукт проходит сертификацию по требованиям ФСТЭК России.

04.02.2025 [15:46], Руслан Авдеев

Смешались в кучу базы, люди: в Австралии обнаружились «цифровые двойники» гражданУполномоченная по конфиденциальности данных в Австралии Карли Кайнд (Karly Kind) сообщила, что одно из местных правительственных ведомств не приняло достаточных мер для защиты от «цифровых двойников». Речь идёт о людях, имеющих одинаковые имена и фамилии и даты рождения — их данные в правительственных базах иногда буквально перепутаны, сообщает The Register. Кайнд недавно назначила компенсацию в размере AU$10 тыс. ($6,1 тыс.) пострадавшему гражданину, чьи записи в системе здравоохранения «смешались» с информацией о других гражданах с аналогичными именами, фамилиями и датами рождения. В основном такие ситуации возникают в случаях, когда сотрудники, имеющие доступ к базам, вносят информацию в неверный аккаунт, либо сторонний подрядчик подаёт неверную информацию о клиенте. В данном случае пострадавший пожаловался, что в результате четырёх ошибок государственных служащих в его медицинских записях оказалась информация о трёх разных людях с одинаковыми именами, фамилиями и датами рождения. Выяснилось это после того, как австралийская система медицинского страхования Medicare сообщила пострадавшему, что он близок к лимиту по выплатам и скоро за страховку ему придётся платить больше обычного. Оказалось, что часть походов к врачам его «цифровых двойников» записали на счёт пострадавшего. Пострадавший подал жалобу ещё в 2019 году, а компенсацию ему присудили именно из-за ошибок со стороны государственных ведомств, не потрудившихся их избежать. С тех пор связанные с проблемой правительственные ведомства приняли меры для устранения путаницы и возможностей неавторизованного доступа к данным, однако, признаётся Кайнд, никакие технические решения не позволят избавиться от банальных человеческих ошибок. По словам Кайнд, сотни австралийцев имеют одинаковые данные и их учётные записи в правительственных базах часто «смешиваются», в результате чего возникают не просто неудобства, а наносится реальный вред. Например, медицинские работники в случае ошибки не могут получить доступ к корректным данным. Могут возникнуть и трудности в финансовых аспектах здравоохранения или проблемы с правительственными службами. Хотя пострадать от этого может лишь небольшой процент австралийцев, потенциальный вред считается значительным.

04.02.2025 [13:52], Сергей Карасёв

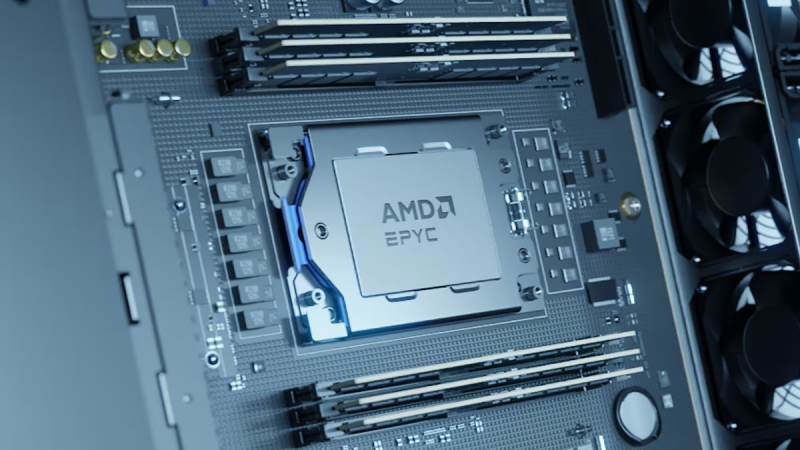

Уязвимость в процессорах AMD позволяет загрузить модифицированный микрокодСпециалисты Google Security Team сообщили об обнаружении опасной уязвимости в проверке подписи микрокода для процессоров AMD на архитектуре от Zen1 до Zen4. Уязвимость даёт возможность загрузить модифицированный микрокод, позволяющий скомпрометировать технологию виртуализации с шифрованием SEV (Secure Encrypted Virtualization) и SEV-SNP (Secure Nested Paging), а также вмешаться в работу Dynamic Root of Trust for Measurement (DRTM). Успешная эксплуатация «дыры» может привести к потере защиты конфиденциальности. Проблема заключается в том, что процессоры используют небезопасную хеш-функцию при проверке подписи обновлений микрокода. Брешь позволяет злоумышленнику с привилегиями локального администратора загрузить вредоносный микрокод CPU. Исследователи подготовили пример атаки на AMD EPYC 7B13 (Milan) и Ryzen 9 7940HS (Phoenix), в результате которой функция RDRAND вместо возврата случайного числа всегда возвращает 4. AMD подготовила патчи для защиты функций SEV в EPYC 7001 (Naples), EPYC 7002 (Rome), EPYC 7003 (Milan и Milan-X), а также EPYC 9004 (Genoa, Genoa-X и Bergamo/Siena) и Embedded-вариантов EPYC 7002/7003/9004. Для устранения проблемы требуется обновление микрокода чипов. Уязвимость получила идентификатор CVE-2024-56161. Они признана достаточно опасной — 7.2 (High) по шкале CVSS. Отмечается, что Google впервые уведомила AMD об уязвимости 25 сентября 2024 года. При этом в связи с широкой распространённостью процессоров AMD и разветвлённой сетью их поставок Google сделала единовременное исключение из стандартной политики раскрытия информации об уязвимостях и отложила публичное уведомление до 3 февраля 2025-го. Кроме того, Google не стала раскрывать полные детали о «дыре», чтобы предотвратить возможные атаки. Все подробности и инструменты будут опубликованы 5 марта 2024 года.

02.02.2025 [00:56], Андрей Крупин

Каждая третья российская компания испытывает сложности с реализацией законодательных норм в сфере ИБДля каждой третьей компании в РФ полное выполнение норм кибербезопасности и требований регуляторов требует слишком больших финансовых и организационных ресурсов. Об этом свидетельствует исследование «Лаборатории Касперского», основанное на опросе ИТ- и ИБ-специалистов крупных российских предприятий и госкорпораций из разных секторов экономики, которые вовлечены в процесс выполнения нормативных требований в области информационной безопасности. Проведённые опросы профессиональной аудитории показали, что большинство компаний считают существующее регулирование в области ИБ оправданным (такой позиции придерживаются 81 % респондентов) и выполнимым (63 %). При этом более половины специалистов (68 %) полагают, что организации в их сфере бизнеса соблюдают не все требования ИБ-законодательства. Более «законопослушные» в этом вопросе отрасли — государственная и финансовая.

Рейтинг средств защиты информации для выполнения требований в области ИБ (источник изображения: «Лаборатория Касперского» / kaspersky.ru) Для выполнения требований ИБ-законодательства компании чаще всего используют средства антивирусной и криптографической защиты (81 % и 78 % соответственно), а также защиту почтовых серверов (70 %). Практически в половине предприятий (49 %) применяются системы анализа сетевого трафика (Network Traffic Analysis, NTA), в 44 % — задействованы межсетевые экраны. В наиболее зрелых в плане ИБ компаниях развёрнуты такие решения, как системы анализа и управления событиями безопасности (Security Information and Event Management, SIEM), используемые в каждой третьей организации, и решения для защиты АСУ ТП, необходимые промышленным предприятиям. Среди других мер, проводимых бизнесом и госсектором для выполнения требований регуляторов, распространены аудиты ИБ (67 %) и обучение персонала (63 %). Основные причины трудностей при выполнении правовых норм ИБ среди всех индустрий — недостаток квалификации у сотрудников (71 %) и бюджета (69 %). Чаще всего низкая квалификация специалистов оказывается серьёзным барьером именно для промышленных предприятий. В целом же почти в каждой второй компании (45 %) существуют трудности по обучению сотрудников и поддержанию их квалификации на должном уровне, а в 43% компаний — организационные и технические сложности при внедрении изменений, связанных с соблюдением законодательных норм в сфере информационной безопасности. Более подробно ознакомиться с исследованием «Лаборатории Касперского» можно по этой ссылке.

30.01.2025 [12:48], Сергей Карасёв

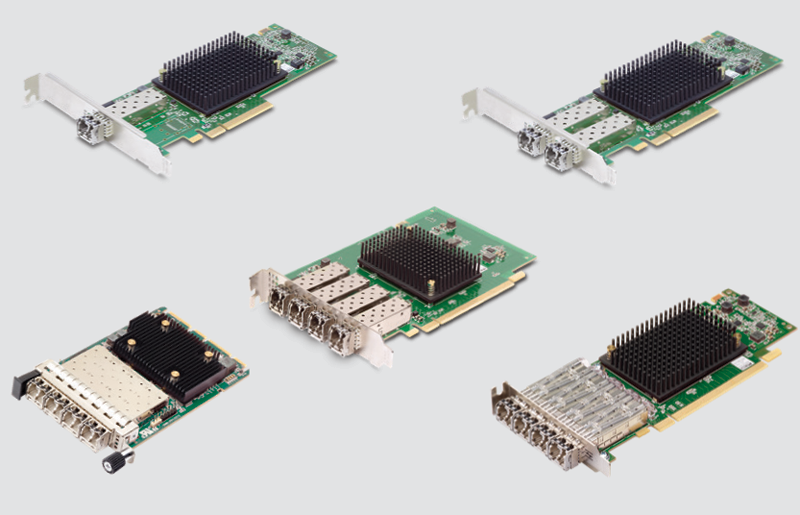

Broadcom представила HBA Emulex Secure с постквантовым шифрованиемКомпания Broadcom анонсировала устройства Emulex Secure Fibre Channel Host Bus Adapters (HBA) 32G/64G, предназначенные для защиты данных при их перемещении между серверами и системами хранения. Эти решения поддерживают алгоритмы постквантового шифрования и используют архитектуру нулевого доверия. Изделия выполнены в виде низкопрофильных карт расширения уменьшенной длины с интерфейсом PCIe 4.0. В комплект поставки входят стандартная и укороченная монтажные планки. Диапазон рабочих температур простирается от 0 до +55 °C. HBA-адаптеры Emulex Secure совместимы с существующей инфраструктурой Fibre Channel. Они соответствуют стандарту NIST 800-193, а также требованиям CNSA 2.0 (Commercial National Security Algorithm Suite 2.0), DORA (Digital Operational Resilience Act) и NIS2 (Network and Information Security 2). Функции криптографии полностью возложены на аппаратную составляющую, что обеспечивает эффективное шифрование без негативного влияния на производительность системы.

Источник изображения: Broadcom Методы постквантового шифрования основаны на математических задачах, которые, как считается, устойчивы к атакам с помощью квантовых компьютеров. Благодаря этому устройства Emulex Secure способны обеспечивать высокий уровень безопасности даже с учётом будущих квантовых методов взлома. Адаптеры Emulex Secure FC32G и FC64 доступны в конфигурациях с одним, двумя и четырьмя портами. Говорится о совместимости с широким спектром ОС и гипервизоров, включая Windows, Red Hat Enterprise Linux, SUSE Linux Enterprise Server, VMware vSphere, Oracle Linux, Citrix, Ubuntu, OpenEuler, Kylin, UniontechOS (UOS) и FusionOS.

28.01.2025 [23:48], Владимир Мироненко

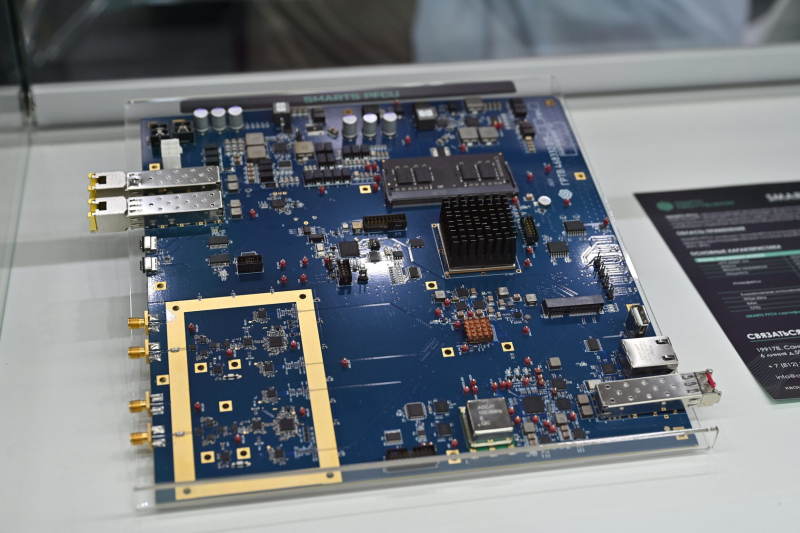

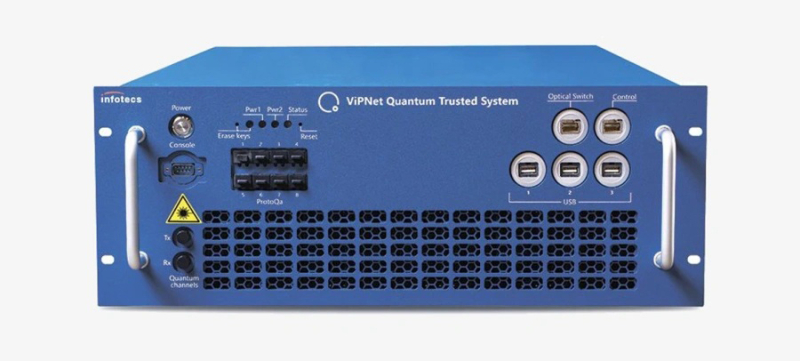

ФСБ сертифицировала оборудование для квантовых коммуникаций «ИнфоТеКС» и «СМАРТС-Кванттелеком» — теперь его можно использовать на спецобъектахВ конце 2024 года ФСБ сертифицировала новое оборудование для квантовых коммуникаций от компаний «ИнфоТеКС» и «СМАРТС-Кванттелеком», сообщил ресурс РБК со ссылкой на сайты компаний. До этого, в 2022 году ФСБ сертифицировала так называемый квантовый телефон ViPNet QSS, созданный «ИнфоТеКСом» и Центром компетенций НТИ на базе МГУ им. М.В. Ломоносова. Его испытания прошли в ОАО «РЖД» и «Газпроме». По словам представителя «ИнфоТеКСа», к концу 2024 года протяжённость магистральной линии квантовой связи «РЖД» достигала 7 тыс. км. «ИнфоТеКС» также реализовал проекты с «Газпромом» и «Ростелекомом». Кроме того, квантовые сети действуют в нескольких университетах. Как отметили в «РЖД», сертификация «откроет возможность для применения квантового оборудования на тех объектах, где требуется использование сертифицированных средств. В 2019 году правительство назначило «РЖД» ответственной за реализацию направления «Квантовые коммуникации». Существенным препятствием для коммерческого внедрения сервисов в железнодорожной компании назвали высокую стоимость такого оборудования. По словам источника РБК, стоимость квантового телефона осенью 2022 года составляла примерно 40 млн руб. «Ростелеком» с 2018 года реализовал более десяти пилотных проектов в области квантовых коммуникаций, в том числе построил квантовую сеть между ЦОД в Москве и Удомле. В компании отметили, что «гарантированно высокий уровень безопасности передачи критически важных данных необходим государственным и корпоративным клиентам, в частности финансовому сектору». Гендиректор «СМАРТС-Кванттелекома» заявил, что получение сертификата «означает возможность реального применения квантовых систем для защиты информации потенциальными потребителями». В «Росатоме» сообщили, что лидером в построении квантовых сетей в мире является Китай, а Россия — один из лидеров по совокупности таких параметров, как протяжённость квантовых сетей, уровень развития технологий, наличие сформированной экосистемы, централизованной программы поддержки исследований и разработок и др. Концепция регулирования отрасли квантовых коммуникаций была утверждена в России в 2023 году.

28.01.2025 [12:00], Сергей Карасёв

Т-банк первым отказался от корпоративного центра сертификации Microsoft в пользу российского решения

software

банк

импортозамещение

информационная безопасность

криптография

россия

сделано в россии

тинькофф

Т-банк, по сообщению газеты «Ведомости», первым из крупных российских банков отказался от использования технологического центра сертификации (Certification Authority, СА) корпорации Microsoft. Вместо него внедрено отечественное решение, разработанное российской компанией Safetech. О том, что в России рассматривается возможность импортозамещения центра сертификации Microsoft для банков, сообщалось в сентябре 2024 года. СА выдает сертификаты для Windows, которые служат для подтверждения подлинности ПО или веб-сайта. Без таких сертификатов работа банка может быть заблокирована, поскольку они используются как при общении с клиентами (мобильный банк, дистанционное банковское обслуживание, банкоматы и т. д.), так и при операциях внутри банка. Кроме того, CA применяется для безопасного соединения (HTTPS) на сайтах. Т-банк выбрал альтернативный продукт — SafeTech CA. На сайте разработчика говорится, что это решение способно не только полностью заменить Microsoft CA, но и значительно оптимизировать процессы выпуска и управления жизненным циклом сертификатов, сделав их более удобными и эффективными. Благодаря механизму импорта шаблонов и сертификатов из Microsoft CA возможно осуществление бесшовной миграции на российскую платформу. Реализована поддержка протоколов MS Enrollment и SCEP, благодаря чему выпускать сертификаты можно для самого разного сетевого оборудования и различных устройств под управлением Windows, Linux, macOS, iOS и пр. Упомянута возможность работы с сертификатами не только на базе зарубежных, но и российских ГОСТ-криптоалгоритмов. О стоимости проекта по переходу на платформу SafeTech CA в Т-банке умалчивают. При этом вице-президент и технический директор кредитной организации подчеркнул, что «замена зарубежных компонентов инфраструктуры на отечественные средства защиты информации является приоритетной для банка».

28.01.2025 [01:31], Владимир Мироненко

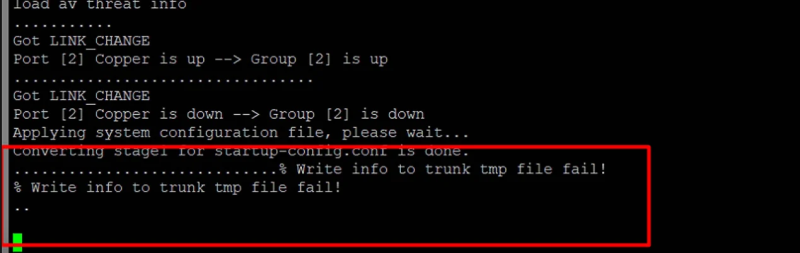

Брандмауэры Zyxel USG FLEX и ATP ушли в бесконечную перезагрузку после некорректного обновления сигнатурКак сообщает The Register, тайваньская компания Zyxel предупредила пользователей о том, что некорректное обновление сигнатур, проведённое в ночь с 25-го на 26-е января, вызвало критические ошибки в работе брандмауэров USG FLEX и ATP Series, включая уход устройства в бесконечный цикл перезагрузки. «Мы обнаружили проблему, влияющую на некоторые устройства, которая может вызывать циклы перезагрузки, сбои демона ZySH или проблемы с доступом ко входу, — сообщается в бюллетене Zyxel. — Системный светодиод также может мигать. Обращаем внимание — это не связано с CVE или проблемой безопасности». Zyxel утверждает, что проблема коснулась только брандмауэров USG FLEX и ATP Series (версии прошивки ZLD) с активными лицензиями безопасности. Устройства на платформе Nebula или серии USG FLEX H (uOS) не пострадали. «Проблема возникает из-за сбоя обновления Application Signature Update, а не обновления прошивки. Чтобы решить эту проблему, мы отключили сигнатуры на наших серверах, предотвратив дальнейшее воздействие на брандмауэры, которые не загрузили новые версии сигнатур», — сообщила Zyxel. Помимо ухода в цикл перезагрузки, некоторые пользователи после проведения обновления сталкиваются с такими проблемами, как невозможность ввода команд в консоли, необычно высокая загрузка CPU и поступление сообщений о том, что «демон ZySH занят», о формировании дампа памяти (core dump) и т.д. Zyxel сообщила, что вариантов исправления проблемы в удалённом режиме нет. Для этого надо иметь физический доступ к брандмауэру и подключиться к консольному порту. Zyxel подробно описала в отдельном руководстве шаги по восстановлению таким способом, включая создание резервной копии перед установкой новой прошивки. Компания предупредила, что тем, у кого системы работают в режиме Device-HA, следует напрямую обращаться в службу поддержки Zyxel за индивидуальной помощью.

27.01.2025 [10:00], SN Team

«Базис» и ИСП РАН при поддержке «Фобос-НТ» обнаружили уязвимости в популярном открытом ПО виртуализации

open source

software

баг

базис

виртуализация

информационная безопасность

исп ран

разработка

россия

сделано в россии

уязвимость

Специалисты «Базис», компании-лидера российского рынка средств виртуализации, вместе с сотрудниками ИСП РАН и испытательной лаборатории «Фобос-НТ» провели очередной этап тестирования компонентов с открытым исходным кодом, которые используются в инструментах виртуализации по всему миру, в том числе в продуктах компании. Результатом совместной работы стало обнаружение и последующее устранение 191 дефекта в коде, некоторые из которых были расценены как уязвимости. В рамках нового этапа испытаний тестировались следующие компоненты с открытым исходным кодом: nginx, ActiveMQ Artemis, Apache Directory, libvirt-exporter, QEMU. Особое внимание было уделено libvirt — сбой в работе этой библиотеки может нанести ущерб инфраструктуре и привести к утечке конфиденциальной информации, поэтому она была подвергнута комплексному исследованию. Перечисленные компоненты используются вендорами по всему миру — libvirt предоставляет API для управления виртуальными машинами, nginx помогает балансировать нагрузку и т.д. — и от качества их работы зависит множество российских и иностранных решений для работы с виртуальными средами. При разработке и тестировании продуктов «Базис» применяются различные виды анализа, такие как фаззинг, статический анализ, композиционный анализ, модульное и функциональное тестирование. На прошедшем этапе испытаний основной упор исследователи сделали на разметке срабатываний статического анализатора Svace (разработан в ИСП РАН) и создании фаззинг-целей. Статический анализ выявил 178 дефектов в коде тестируемых компонентов. Изучив их, специалисты ИСП РАН и «Базис» разработали 86 исправлений, которые были приняты в основные ветки разработки соответствующих проектов. Большая часть срабатываний относилась к популярному брокеру сообщений ActiveMQ Artemis и серверу каталогов Apache Directory. Фаззинг-тестирование выявило еще 13 дефектов в коде — 5 в Apache Directory LDAP API и 8 в библиотеке libvirt. Последние были найдены в ходе проверки функций обработки инструкций, которые потенциально могут быть получены из конфигурационных файлов при создании виртуальной машины. В частности, были найдены ошибки, связанные с переполнением буфера, а также несколько проблем, связанных с неоптимальной работой функций в отношении некоторых контроллеров. Все поданные исправления были оперативно приняты в основные ветки разработки libvirt и Apache Directory. В рамках подготовки к тестированию для наиболее критичных компонентов открытого ПО, лежащих на поверхности атаки, были разработаны фаззинг-тесты. Их можно найти в соответствующих проектах на GitLab-портале Центра исследований безопасности системного ПО. В дальнейшем созданные сотрудниками ИСП РАН и «Базис» цели послужили исследованиям, которые специалисты «Фобос-НТ» выполняли на своих мощностях. Найденные коллегами дефекты также были учтены при обновлении компонентов с открытым исходным кодом в продуктах «Базис». «Мы очень серьезно относимся к качеству кода экосистемы «Базис», поэтому тестируем на ошибки и уязвимости не только собственный код, но даже компоненты с открытым исходным кодом, которые используем. Более того, без такого тестирования невозможны современная безопасная разработка и сертификация. Такой подход делает наши решения более качественными и защищенными, а также вносит вклад в развитие открытых инструментов виртуализации, которые используются различными вендорами по всему миру. Реализовать его было бы сложно без партнеров, сотрудничество с ИСП РАН и НТЦ «Фобос-НТ» позволяет «Базису» выстраивать качественные процессы безопасной разработки и тестирования инструментов виртуализации, повысить уровень зрелости экосистемы. В результате наши продукты не только сертифицированы ФСТЭК России, но и в максимально короткие сроки проходят инспекционный контроль. В итоге наши заказчики могут быть уверены, что решения «Базиса» проверены, а созданная на их основе инфраструктура компании безопасна», — отметил Дмитрий Сорокин, технический директор компании «Базис». Очередной этап тестирования и исследования кода проходил на инфраструктуре Центра исследований безопасности системного ПО, созданного ФСТЭК России на базе ИСП РАН. Компания «Базис» принимает непосредственное участие в деятельности Центра и является активным участником РБПО-процессов, инициируемых и развиваемых ФСТЭК России. Работы по разметке и созданию целей для фаззинга выполнялись совместно с ИСП РАН, к решению этой задачи были привлечены студенты профильных специальностей МГТУ им. Н.Э. Баумана и Чувашского государственного университета. Сотрудники испытательной лаборатории НТЦ «Фобос-НТ» проводят сертификационные испытания продуктов «Базис» и занимаются улучшением фаззинг-тестов, в том числе разработанных компанией. |

|