Материалы по тегу: безопасность

|

21.04.2025 [20:31], Татьяна Золотова

R-Vision запускает линейку продуктов для цифровизации бизнеса

r-vision

software

администрирование

информационная безопасность

реструктуризация

сделано в россии

управление данными

Разработчик систем кибербезопасности R-Vision запускает новое направление, ориентированное на комплексную цифровизацию бизнеса. Компания сфокусируется на решении задач для эффективного сотрудничества ИТ и ИБ-подразделений, а также на развитии технологий для управления данными. Об этом сообщила пресс-служба R-Vision. По оценкам аналитиков, более 67 % инцидентов в сфере информационной безопасности связаны с непрозрачностью инфраструктуры и разобщенностью процессов. Невозможность эффективно управлять своими данными ведет к потерям не менее 30 % текущей выручки. Как поясняют в компании, новое ИТ-направление направлено на системное решение этих задач. Новая линейка продуктов для управления ИТ-ландшафтом, сервисом и процессами вокруг данных создается на единой платформе R-Vision EVO. Решения охватывают контроль конфигураций, инвентаризацию активов, автоматизацию совместных процессов ИТ и ИБ, а также задачи обработки и хранения данных. В линейку новых решений входят R-Vision CMDB (для централизованного управления базой данных об ИТ-компонентах и их конфигурациях), R-Vision ITSM (для автоматизации и управления ИТ-услугами, использующая передовые практики библиотеки ITIL), R-Vision ITAM (для управления жизненным циклом ИТ-активов компании) и R-Vision DGP (для управления данными). По информации пресс-службы, первые пилотные внедрения продуктов из ИТ-линейки уже запланированы. По оценке R-Vision, к 2028 году новое направление может приносить до 30 % общей выручки компании.

18.04.2025 [15:17], Руслан Авдеев

Из-за политики США европейские пользователи задумались об уходе из американских облаковЕвропейские пользователи облачных сервисов становятся всё менее лояльны американским гиперскейлерам в условиях геополитической неопределённости — некоторые региональные европейские облака сообщают о росте спроса со стороны «соотечественников», сообщает The Register. После года «зацикливания» на ИИ-тематике, акцент сместился на обсуждение политики США. Даже до начала недавней, весьма опасной игры с пошлинами, европейские пользователи уже задавались вопросом, так ли необходимо включать базирующихся в США гиперскейлеров в свои бизнес-цепочки. По словам британского облачного провайдера CIVO, перемены происходят на удивление быстро — в компании всё ещё «ошеломлены» скоростью роста интереса к альтернативным облакам. Nextcloud говорит, что интерес к её сервисам вырос втрое, причём не только из-за действий самого президента США, но и его администрации в целом. В частности, Nextcloud обвиняет американскую сторону в «ненадёжности» и возможном росте цен из-за пошлин. Более того, на повестке появился даже фактор шпионажа — Илона Маска (Elon Musk) и департамент DOGE обвиняют в доступе к по-настоящему конфиденциальным базам (о том, что США регулярно следили даже за союзниками десятилетиями, не упоминается). Частный облачный оператор Vultr (американского происхождения) с площадками по всему миру тоже отметил рост интереса к суверенной инфраструктуре — правительства и организации желают знать, где хранятся, обрабатываются и резервируются их данные, как они используются. Теперь же опасения только усилились, поскольку нет ясности, как будут развиваться экономические отношения между сторонами. При этом уйти от гиперскейлеров непросто и на это могут уйти месяцы или даже годы, а приступать к переходу следует поэтапно, после того как найдутся альтернативные провайдеры. Впрочем, в Nextcloud сообщают, что некоторые организации, которым «по-настоящему угрожает» американский режим, запросили компанию о более быстром переходе. В Open Infrastructure Foundation подтверждают, что интерес к альтернативным облакам действительно резко вырос, хотя до этого разговоры о переходе велись годами. Ситуацию некоторые эксперты сравнили с покупкой VMware в 2023 году, когда для многих клиентов последней цена лицензий значительно выросла и отголоски до сих пор ощущаются в IT-индустрии, а многие клиенты начали лихорадочно искать альтернативы. Многие эксперты уверены, что с правильной мотивацией переход от американских гиперскейлеров вполне возможен, а мотивация именно сейчас как раз присутствует. Конечно, интерес ещё не значит, что все, выразившие его, обязательно мигрируют к европейским облачным провайдерам, но саму тенденцию уже невозможно не замечать. В октябре 2024 года сообщалось, что Евросоюзу не хватает мощностей ЦОД для обретения суверенного ИИ. Впрочем, строительством суверенных облаков для Европы занялись как гиперскейлеры вроде AWS и Microsoft, так и местные игроки, развивающие, например, суверенную платформу Virt8ra.

17.04.2025 [21:27], Владимир Мироненко

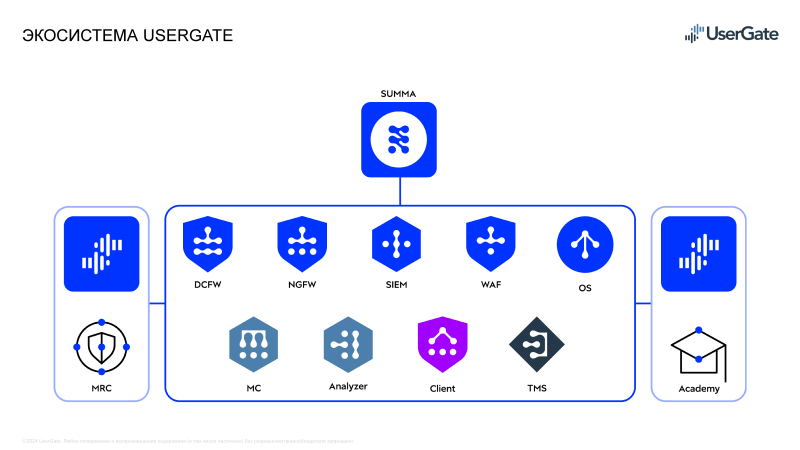

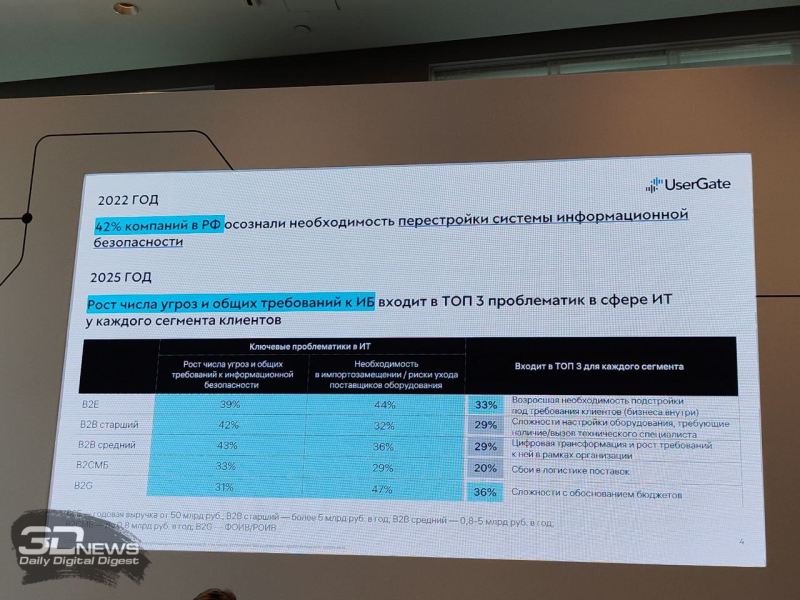

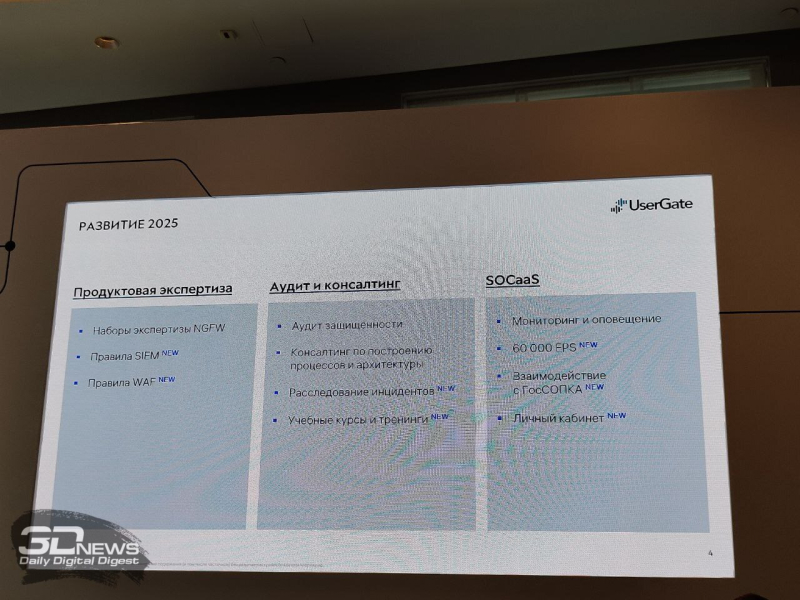

UserGate расширила экосистему UserGate SUMMA образовательными проектами и ИБ-услугамиРоссийский разработчик ИБ-решений UserGate объявил о существенном расширении собственной экосистемы информационной безопасности UserGate SUMMA, которая теперь объединяет не только продукты и технологии, но и образовательные проекты, а также ИБ-услуги и сервисы. Это позволит компании обеспечивать комплексную кибербезопасность, которая включает помимо инфраструктурных и программных решений развитую экспертизу, сервисное сопровождение и обучение. В начале 2025 года компания провела исследование, которое показало, что рост числа угроз и требований к информационной безопасности входит в Топ-3 вызовов в сфере IT для большинства клиентов UserGate из государственного и коммерческого сектора. Более трети респондентов (36 %) отметили, что на современном российском рынке существующих ИБ-решений недостаточно и ими покрыты не все актуальные потребности в защите от киберугроз. Исследование также показало, что удовлетворённость клиентов защитой UserGate остаётся выше среднего, но они также хотели бы иметь более качественную техподдержку. При этом уровень сервисного сопровождения для них зачастую приоритетнее, чем характеристики технических решений, например, их многофункциональность. Реагируя на пожелания клиентов, UserGate приняла меры к повышению уровня техподдержки, запустив новые направления сервиса, увеличив на 50 % год к году количество тестов. Штат технических специалистов за последние два года увеличился примерно в три раза. И сейчас в среднем 20 % заявок решаются уже на этапе заведения. Важным компонентом расширяющейся экосистемы является постоянное развитие ИБ-продуктов. Как сообщил директор по продукту UserGate, в дополнение к флагманским продуктам компании — UserGate NGFW, UserGate Management Center, UserGate LogAn — в портфолио появились новые решения: UserGate DCFW — файерволл для задач уровня ЦОД, UserGate SIEM — платформа, предназначенная для сбора, анализа, мониторинга и расследования событий и инцидентов безопасности в сети, UserGate WAF для защиты веб-приложений, UserGate Client — собственное решение класса NAC и т.д. В состав экосистемы UserGate SUMMA также входит Академия UserGate, которая не только готовит квалифицированные кадры для российского IT-рынка, но и занимается формированием на нём культуру информационной безопасности. Ещё одним важным элементом обновлённой концепции расширяющейся экосистемы UserGate SUMMA является Центр мониторинга и реагирования UserGate, который сосредоточится на создании проактивной сервисной модели обеспечения информационной безопасности заказчиков под названием UserGate Factor.

16.04.2025 [17:58], Руслан Авдеев

47 дней вместо 398: вскоре срок действия новых SSL/TLS-сертификатов заметно сократитсяЦентральный орган, объединяющий разработчиков веб-браузеров, эмитентов сертификатов безопасности и прочих причастных — CA/Browser Forum — проголосовал за сокращение сроков действия SSL/TLS-сертификатов. С 15 марта 2029 года они будут действительны не более 47 дней, сообщает The Register. Сегодня сертификаты, лежащие в основе, например, HTTPS действуют до 398 дней до того, как их будет необходимо обновить. В прошлом году Apple выдвинула предложение сократить время их действия и, похоже, получила поддержку IT-гигантов. Основной довод «за» — короткое время обновления означает, что скомпрометированные или украденные сертификаты будут действительны относительно недолго, что теоретически позволит снизить возможный ущерб. С другой стороны, это усложнит жизнь продавцам и покупателям сертификатов, если они не хотят или не могут пользоваться сервисами вроде Let's Encrypt. Голосование о сроках сокращения действия сертификатов прошло в минувшие выходные, 25 участников проголосовали «за», а Entrust, IdenTrust, Japan Registry Services, SECOM Trust Systems и TWCA воздержались. Apple, Google, Microsoft и Mozilla единогласно проголосовали за предложение. По словам представителя CA/B Forum, такое единодушие свидетельствует о желании отрасли укрепить цифровую безопасность для всех. Помимо прочего, как ожидается, это поможет приготовиться к рискам «эры квантовых вычислений».

Источник изображения: Greg Martínez/unsplash.com Таким образом, с 15 марта 2026 года все новые сертификаты будут действовать 200 дней, в том числе речь и о Domain Control Validation (DCV). С 15 марта 2027 года сроки действия сократятся до 100 дней. Наконец, с 15 марта 2029 года новые SSL/TLS-сертификаты будут валидны 47 дней, а DCV — всего 10 дней. Примечательно, что с января 2020 года Apple уже и так отказывается принимать TLS-сертификаты со сроком действия более 398 дней (13 мес.). Постепенно ужесточение требований, как ожидается, поможет компаниям адаптироваться к изменениям. Вероятно, системным администраторам в скором будущем придётся перейти на автоматизированные системы работы с SSL/TLS-сертификатами.

09.04.2025 [18:20], Андрей Крупин

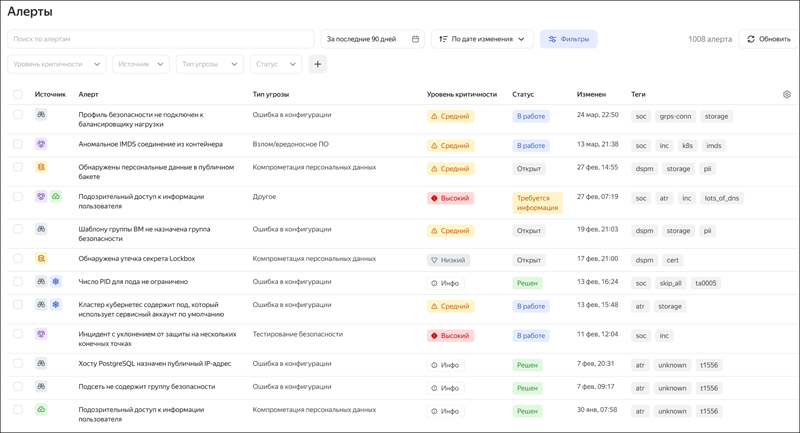

Yandex B2B Tech запустил сервис мониторинга и реагирования на инциденты в облачной средеКомпания Yandex B2B Tech (подразделение «Яндекса», занимающееся разработкой решений для корпоративного сегмента) вывела на рынок Yandex Cloud Detection and Response (YCDR) — управляемый сервис класса MDR/SOCaaS, предназначенный для проактивного мониторинга цифровых угроз и реагирования на инциденты в облаке. Представленное решение разработано на базе центра мониторинга и реагирования на инциденты информационной безопасности Yandex Cloud. YCDR объединяет в себе экспертный анализ, учитывающий специфику облачных атак, поведенческую аналитику и автоматизацию рутинных действий с помощью технологий искусственного интеллекта. Yandex Cloud Detection and Response позволяет бизнесу использовать технологии и многолетний опыт защиты инфраструктуры «Яндекса». Клиенты могут делегировать мониторинг и реагирование на инциденты безопасности сначала облачной, а позже и гибридной/мультиоблачной IT-инфраструктуры.

Источник изображения: пресс-служба Yandex B2B Tech В настоящий момент YCDR функционирует в пилотном режиме. Для получения доступа к сервису необходимо оставить заявку на сайте облачной платформы Yandex Cloud.

08.04.2025 [17:54], Татьяна Золотова

Китай и Россия расширят сотрудничество в области кибербезопасностиКитай будет углублять сотрудничество с Россией в сфере кибербезопасности. Об этом «РИА Новостям» рассказал чрезвычайный и полномочный посол КНР в РФ Чжан Ханьхуэй (Zhang Hanhui). «Одновременно с постоянным укреплением управления своим киберпространством Китай будет активно работать над углублением сотрудничества в области кибербезопасности со всеми странами мира, включая Россию», — отметил Чжан Ханьхуэй. По словам дипломата, Китай стремится создать многостороннюю, демократическую и прозрачную глобальную систему управления интернетом, чтобы вместе с другими странами организовать сообщество единой судьбы в киберпространстве. А также сделать так, чтобы интернет приносил еще больше пользы народам разных стран мира. «Китай последовательно выступает за то, чтобы киберпространство не становилось новой ареной для соперничества держав, а стало новой сферой для сотрудничества разных стран. Кибербезопасность — это общий вызов для всех стран, защита международного порядка в киберпространстве, а также поддержание кибербезопасности и мира в киберпространстве является общей ответственностью международного сообщества», — заключил Чжан Ханьхуэй. Как заявлял в январе 2024 года спецпредставитель президента РФ по вопросам международного сотрудничества в области информационной безопасности, директор департамента международной информационной безопасности МИД Артур Люкманов, Китай — не просто важнейший партнер в области международной информационной безопасности, но и главный единомышленник нашей страны. Подходы Москвы и Пекина максимально близки, отметил он.

08.04.2025 [17:09], Руслан Авдеев

Windows 11 Enterprise научили обновляться без перезагрузки (ну, почти)

microsoft

software

windows

windows 11

windows update

информационная безопасность

операционная система

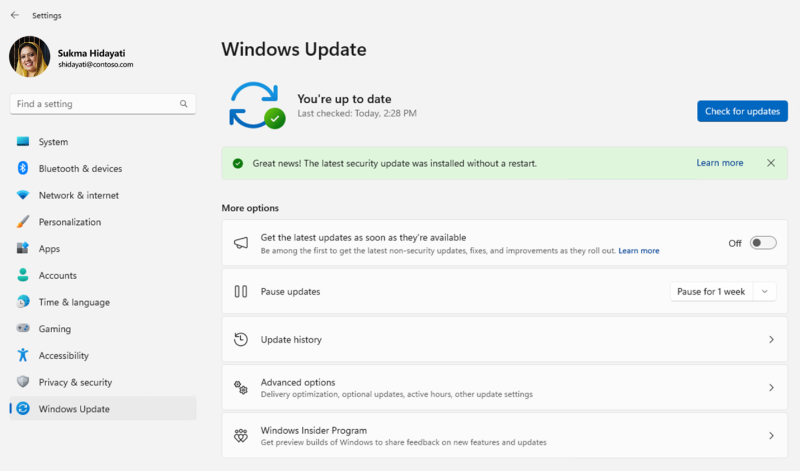

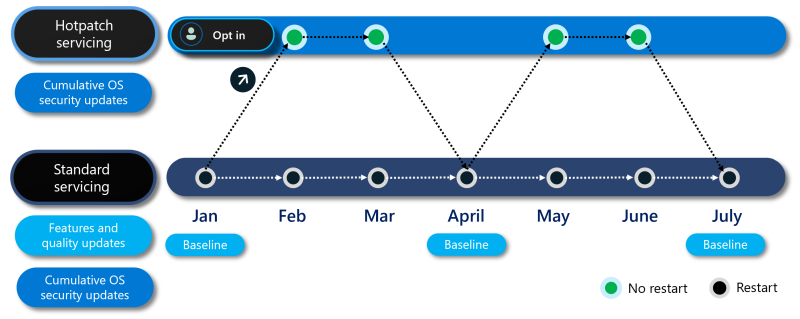

Microsoft объявила о запуске системы «горячих» обновлений (hotpatch) ОС в Windows 11 Enterprise версии 24H2. Теперь пользователи смогут устанавливать апдейты без необходимости перезагружать свои устройства в процессе работы — это нововведение призвано значительно упростить работу корпоративных пользователей. «Горячие» обновления доступны для x64-платформ AMD или Intel. Для Arm64-платформ функция пока тестируется, но её можно включить вручную в реестре. Конечно, периодически перезагрузки всё-таки потребуются. Но системы, по крайней мере, придётся перезапускать не ежемесячно, а ежеквартально — с выпуском кумулятивных апдейтов. Для того, чтобы пользоваться новыми преимуществами, потребуются:

Источник изображения: Microsoft Новые обновления будут выходить в соответствии со стандартным графиком, принятым для Windows 10 и Windows 11 23H2. Hotpatch-апдейты получат специальные идентификаторы, чтобы отличать их от обычных пакетов, и в основном содержать обновления, касающиеся безопасности. Система будет автоматически определять, соответствует ли каждое конкретное устройство требованиям для «горячего» обновления. Другими словами, операционная система сама предложит включить новую функцию, если та будет доступна.

Источник изображения: Microsoft Владельцы домашних (Home) и профессиональных (Pro) версий Windows 11 воспользоваться новым механизмом обновления пока не могут. Можно ожидать, что по мере распространения Windows 11 24H2 количество устройств, совместимых с Hotpatch, тоже будет расти. Однако для Microsoft в данном случае приоритетным является корпоративный рынок.

07.04.2025 [22:47], Татьяна Золотова

«Код Безопасности»: вышла новая версия 2.7 «Континент TLS-сервер»Разработчик средств защиты информации «Код Безопасности» представил версию 2.7 системы обеспечения защищенного удаленного доступа к веб-приложениям «Континент TLS-сервер» со встроенным программным модулем WAF, защищающим от киберугроз. Как поясняют в компании, на рынке защиты веб-приложений используют два класса решений: TLS-клиенты для предоставления безопасного доступа к внутренним веб-приложениям (в том числе туннелирование TCP-трафика) и WAF (Web Application Firewall) для защиты публичных веб-приложений от атак. Новая версия объединила в себе функции SSL VPN и WAF, в том числе машинное обучение для защиты от атак, собственный сигнатурный анализатор, защиту от ботов, GeoIP, предотвращение L7 DDoS-атак, валидацию JSON, XML, MultiPart, GraphQI, HTMLXsd, YAML и HTTP, а также логирование и аудит. Также версия 2.7 поддерживает HTTP/2 в настройках прокси и портала приложений, обеспечивая более быструю и эффективную работу веб-приложений. В новой версии «Континент TLS» можно «включать» механизмы по желанию: SSL VPN и WAF работают как по отдельности, так и вместе. «Континент TLS-сервер» лицензируется по количеству одновременных подключений, в отличие от обычных VPN-клиентов, где лицензирование осуществляется по общему количеству удаленных пользователей. Обновленная версия будет проходить сертификацию во ФСТЭК и ФСБ России: по профилю защиты межсетевых экранов типа «Г» 4 класса защиты и 4 уровню доверия – для функционала WAF, а также по требованиям к СКЗИ класса КС2/КС3 – для TLS-сервера.

06.04.2025 [23:05], Руслан Авдеев

TikTok окончательно «заселилась» в норвежский кампус ЦОД Green Mountain

bytedance

green mountain

hardware

tiktok

информационная безопасность

конфиденциальность

норвегия

цод

Серверы TikTok заработали во всех трёх дата-центрах кампуса Green Mountain OSL2-Hamar в Норвегии. Речь идёт о части т. н. Project Clover — инициативы стоимостью €12 млрд ($13,2 млрд), призванной обеспечить хранение данных европейских пользователей в границах Европы. Кроме того, проект должен отвечать европейским стандартам безопасности, сообщает Datacenter Dynamics. В рамках Project Clover компания также использует ЦОД в Ирландии, который заработал в 2023 году. Планы Green Mountain по обеспечению социальной сети новыми дата-центрами были оглашены в марте 2023 года. Первый из них собирались ввести в эксплуатацию во II квартале 2024-го, однако в итоге партнёрам пришлось несколько отклониться от планов — европейские данные начали перемещать в новый кампус только в октябре-ноябре 2024 года. Летом того же года представитель Green Mountain заявлял, что реализация проекта замедлилась из-за проблем с получением разрешений для новой электроподстанции. После того, как в Норвегии заработали все три дата-центра, TikTok наняла европейскую компанию NCC Group для независимой проверки и верификации безопасности хранения, обработки и передачи данных, заявив, что такой уровень прозрачности недостижим для других онлайн-платформ. Также социальная сеть работает с Green Mountain над возможностью передачи тепла ЦОД на нужды отопления местных объектов. Для обслуживания трёх ЦОД пришлось нанять около 200 человек, включая IT-специалистов, электриков и экспертов в области систем охлаждения. Тем временем в минувшую пятницу президент США издал указ, продляющий работу социальной сети на территории США ещё на 75 дней — для того, чтобы ту можно было «честно» продать американскому бизнесу — речь идёт о продаже американской части сети под предлогом защиты конфиденциальности данных американцев. С 2022 года в рамках Project Texas данные американских пользователей хранятся только на серверах Oracle.

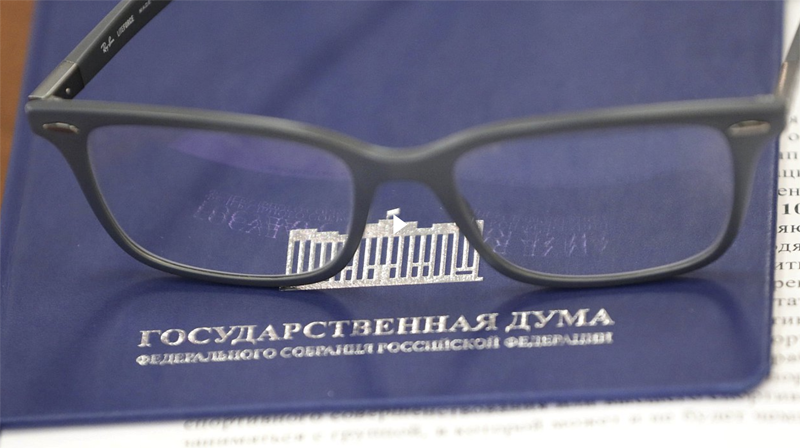

25.03.2025 [23:13], Андрей Крупин

Правительство возьмёт объекты КИИ на карандаш и наведёт порядок в деле миграции на отечественное ПОГосударственная дума утвердила во втором и третьем чтениях поправки в Федеральный закон «О безопасности критической информационной инфраструктуры Российской Федерации». Новая редакция закона вступит в силу с 1 сентября 2025 года и призвана форсировать переход отрасли на отечественное ПО (в том числе в составе программно-аппаратных комплексов). Принятые изменения в ФЗ о безопасности КИИ наделяют правительство полномочиями устанавливать перечни типовых объектов критической информационной инфраструктуры (КИИ) и определять отраслевые признаки их значимости, будь то телекоммуникационные и IT-системы, а также АСУ ТП, которые используются в государственных органах, здравоохранении, на транспорте и в связи, кредитно-финансовой сфере, топливно-энергетическом комплексе и различных отраслях промышленности: атомной, оборонной, ракетно-космической, химической и других.

Источник изображения: Госдума РФ / duma.gov.ru Ранее право относить объект к КИИ принадлежало собственникам информационных систем, которые в свете сложностей с обеспечением нормативных требований и реализацией проектов импортозамещения старались минимизировать количество находящихся в ведении объектов критической инфраструктуры. Всё это в той или иной степени отразилось на исполнении указа от марта 2022 года о мерах по обеспечению технологической независимости и безопасности национальной КИИ. Напомним, что согласно указу, с 1 января 2025 года действует полный запрет на использование зарубежного софта на значимых объектах критической инфраструктуры, «Больше двух третей субъектов критической информационной инфраструктуры сегодня уже перешли на отечественное ПО. Тем не менее, мы далеко не всегда видим добросовестный подход в этом вопросе: владельцы крупных критически важных IT-систем не всегда их классифицируют как значимые объекты КИИ, понимая, что за этим следует большая ответственность», — сообщил на заседании Госдумы член IT-комитета Антон Немкин. По его словам, внесённые в закон поправки сведут на нет подобную практику. Согласно новой редакции ФЗ о безопасности КИИ, субъекты критической информационной инфраструктуры, владеющими значимыми объектами такой инфраструктуры, обязаны использовать на них ПО, сведения о котором внесены в реестр программ для электронных вычислительных машин и баз данных. Помимо этого, операторы крупных критически важных IT-систем должны взаимодействовать со средствами государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак (ГосСОПКА). |

|