Материалы по тегу: безопасность

|

26.07.2024 [11:10], Владимир Мироненко

OS DAY 2024 в поисках новых средств безопасности

software

импортозамещение

информационная безопасность

мероприятие

операционная система

разработка

сделано в россии

Инженерные и архитектурные решения в обеспечении безопасности операционных систем обсуждали в Москве на XI научно-практической конференции OS DAY 2024. Более 700 представителей российской ИТ-отрасли из разных регионов России и постсоветского пространства принимали участие в обсуждениях и выступали с докладами в зале РЭУ имени Г.В. Плеханова, слушали выступления онлайн. Организатором конференции традиционно выступил консорциум ведущих российских вендоров операционных систем в составе ИСП РАН, НИЦ «Институт имени Н.Е. Жуковского», «Лаборатории Касперского», компаний НТП «Криптософт», «Открытая мобильная платформа», Группа Астра, «Базальт СПО», РЕД СОФТ и НТЦ ИТ РОСА. И разумеется, что обсуждались на OS DAY 2024 вопросы, важные для всего сектора системного программирования. Речь шла о различных подходах к построению безопасной архитектуры операционных систем и преимуществах разных подходов к их созданию — на основе закрытого кода и с использованием Open Source, — о применении принципа secure-by-design, автоматизации процессов анализа безопасности, инструментах доверенной разработки и доверенной загрузки, анализа кода, мониторинга и диагностики. Прозвучало несколько докладов об отечественных операционных системах для мобильных устройств. Отдельное выступление было посвящено разработке нового национального стандарта «Доверенная среда исполнения», а в ходе круглого стола «Национальные стандарты по разработке безопасного программного обеспечения» состоялось бурное обсуждение перспектив внедрения разработанного представителями ИТ-отрасли совместно с государственными регуляторами ГОСТ Р 56939 «Защита информации. Разработка безопасного программного обеспечения. Общие требования». Этот документ, стандартизирующий даже не программные продукты, а процессы их разработки, должен вступить в действие до конца текущего года. А стандартизация и сертификация процессов призвана обеспечить более высокое качество исходного кода, усилить безопасность системного ПО. Однако даже этот подход ещё не гарантирует создания кибериммунной операционной системы. Конечно, руководитель управления перспективных технологий «Лаборатории Касперского» Андрей Духвалов сказал на открытии конференции, что настала пора перейти с наложенных средств — антивирусов, фаейрволов, анти-DDoSа и множества других подобных технологий, которые не в полной мере могут защитить ОС, к системному подходу в разработке доверенного ПО, не требующего дополнительных средств безопасности. «Такой переход не произойдёт ещё долго, — подтвердил Олег Шапошников, начальник отдела ИБ компании РЕД СОФТ. — Код, который сегодня разрабатывается человеком, несовершенен, и какие бы защитные меры не принимались, как бы этот код не исследовался, он уязвим к ошибкам разного рода. А ошибки приводят к появлению и уязвимостей, и угроз безопасности. Поэтому полностью исключить пусть иногда даже взаимно дублирующие средства не получится: там, где не сработает одно, поможет другое». «Внешние системы безопасности и безопасность на уровне кода не исключают друг друга, а дополняют, — подчеркнул Арутюн Аветисян, директор ИСП РАН. — Переход идёт не от внешних систем безопасности к безопасности на уровне кода, а от полного игнорирования безопасности на уровне кода к формированию более адекватной позиции. Сейчас этот переход далёк от завершения, большинство разработчиков все еще воспринимает безопасность на уровне кода просто как требование регуляторов». «Даже самый совершенный антивирус может не обнаружить какие-то вредоносные программы, — отметил Алексей Киселев, руководитель направления разработки операционных систем, РОСА. — Поэтому исходный код нужно подвергать статическому анализу, проверять его на наличие ошибок и уязвимостей. В принципе, для продуктов, которые готовятся к сертификации во ФСТЭК, такой анализ обязателен. Мы его также проходим. Например, у нас в сборочную систему встроен анализатор, который при сборке пакета проводит анализ исходного кода». «Сегодня необходимо не только внедрение подобных практик в создание программного обеспечения, — уточнил Роман Мылицын, руководитель отдела перспективных исследований и специальных проектов Группы Астра, — но и развитие инструментов безопасной разработки, статического и динамического анализа кода, композиционного анализа и контроля цепочек поставки. Отечественные компании находятся на стадии внедрения таких инструментов, а мы ожидаем рост спроса на услуги в этой области». «Обеспечение безопасности ОС — непрерывный динамический процесс, — подчеркнул Алексей Новодворский, советник генерального директора компании «Базальт СПО». — Практически каждая новая версия программы закрывает одни уязвимости и может внести другие. Старые версии со временем перестают поддерживаться апстримом, и вся сложность контроля за их безопасностью ложится на вендора. Защищённость ОС требует его высокой квалификации и немалых ресурсов». Судя по всему, новый национальный стандарт, обсуждавшийся на круглом столе, неизбежно вынудит разработчиков системного программного обеспечения тратить ресурсов еще больше. Нововведение подразумевает разный объем инвестиций для разных компаний, в зависимости от того, какой объем кода им предстоит анализировать, чтобы соответствовать выдвигаемым требованиям. Есть компании, у которых огромные продукты с миллионами строк кода, в том числе и заимствованного. Соблюдение рамок нового ГОСТа потребует соответствующих значительных вложений. Это неминуемо приведёт к тому, что на рынке окажется меньше игроков, которые смогут действительно «потянуть» выдвинутые требования, сформируется ограниченный пул компаний, способных создавать сертифицированное ПО для государственного сектора. Это усилит конкуренцию и приведёт к росту качества программных продуктов. Мало того, как показывают последние события, например, глобальный сбой ОС Windows, ударивший и по конечным пользователям, и по критичной инфраструктуре в большинстве стран мира, введение подобных «рамок» для разработчиков ОС позволит усилить безопасность программных продуктов. Будь они проприетарными или созданными на базе Open Source. Насколько верным окажется этот прогноз, можно будет узнать из первых уст следующим летом, на XII конференции OS DAY. Ее организаторы планируют, что она так же, как в этом году, пройдёт на базе Российского экономического университета имени Г.В. Плеханова.

24.07.2024 [21:41], Руслан Авдеев

CrowdStrike обвинила в недавнем глобальном сбое ПК на Windows баг в ПО для тестирования апдейтовКомпания CrowdStrike, ставшая виновницей глобальных сбоев в работе 8,5 млн ПК с Windows, обновила страницу с инструкцией по устранению проблемы. Компания поделилась своим видением причин инцидента, а пострадавшим партнёрам она предложила купоны Uber Eats на сумму $10. При этом общий ущерб от сбоя, согласно предварительным оценкам, составил $4,5 млрд. Согласно разъяснениям, защитное ПО Falcon Sensor выпускается с набором правил Sensor Content, определяющих его функциональность. ПО также получает обновления Rapid Response Content, позволяющие своевременно распознавать новейшие угрозы и оперативно реагировать на них. Sensor Content основан на структурном коде Template Types, предусматривающем использование специальных полей, в которые вносятся данные для создания правил выявления угроз. В Rapid Response Content отмечаются конкретные варианты Template Types — Template Instances, описывающие определённые типы угроз, на которые необходимо реагировать, и их специфические признаки. В феврале 2024 года компания представила очередной вариант шаблона обнаружения угроз — IPC Template Type, специально созданный для распознавания новых методик атак, использующих т.н. «именованные каналы» (Named Pipes) в ОС. Шаблон успешно прошёл тесты 5 марта, поэтому для его использования выпустили новый вариант Template Instance. С 8 по 24 апреля компания внедрила ещё три варианта Template Instance, без малейшего видимого ущерба миллионам компьютеров на Windows — хотя в апреле отмечались проблемы с ПО компании CrowdStrike для Linux.

Источник изображения: Johnyvino/unsplash.com 19 июля разработчик представил ещё два варианта IPC Template Instance, один из которых включал «проблемные данные». Тем не менее, CrowdStrike запустила ПО в релиз из-за «бага в Content Validator». Хотя функции Content Validator разработчиком не раскрываются, по названию можно предположить, что данный инструмент занимается валидацией готовящегося к релизу ПО. Так или иначе, валидатор не справился с фильтрацией некачественного кода и не предотвратил выпуск 19 июля фактически вредоносного Template Instance. В CrowdStrike предположили, что успешная проверка IPC Template Type мартовского образца означает, что варианты IPC Template Instance для июльского релиза тоже в порядке. Как показало время, это было трагической ошибкой — программа пыталась читать данные из области памяти, доступа к которой у неё быть не должно. В результате ошибка чтения вызвала сбой, от которого пострадало 8,5 млн компьютеров. В дальнейшем компания обещает более строго тестировать обновления Rapid Response Content и обеспечить пользователям больше контроля над процессом развёртывания обновления. Кроме того, планируется подробное описание релизов, чтобы дать пользователям возможность самостоятельно оценить риск установки обновлений. Компания обещает опубликовать полный анализ основной причины сбоя, как только расследование будет закончено. Ранее Microsoft поспешила снять с себя ответственность за инцидент, переложив вину на CrowdStrike и Евросоюз. По данным IT-гиганта именно последний ещё в 2009 году вынудил Microsoft обеспечить сторонним разработчикам антивирусного ПО вроде CrowdStrike низкоуровневый доступ к ядру операционных систем Windows.

23.07.2024 [16:32], Руслан Авдеев

Microsoft обвинила регулятора ЕС в глобальном сбое Windows — компанию вынудили открыть ядро ОС 15 лет назад

crowdstrike

microsoft

software

windows

евросоюз

закон

информационная безопасность

конкуренция

операционная система

сбой

ядро

Пока ИТ-инфраструктура по всему миру восстанавливается после критического сбоя, бизнес, эксперты и политики уже ищут виноватых в произошедшем. По данным The Wall Street Journal, в Microsoft заявили, что инцидент может оказаться результатом вынужденного соглашения 2009 года между IT-гигантом и Евросоюзом. Эксперты уже задаются вопросом, почему CrowdStrike, занимающейся решениями для обеспечения кибербезопасности, обеспечили доступ к ядру Windows на столь низком уровне, где ошибка может оказаться очень масштабной и дорого обойтись огромному числу пользователей. Хотя Microsoft нельзя напрямую обвинить в появлении дефекта после обновления ПО компании CrowdStrike, ставшего причиной хаоса во всех сферах жизнедеятельности по всему миру, программная архитектура, позволяющая третьим сторонам глубоко интегрировать своё ПО в операционные системы Microsoft, вызывает немало вопросов и требует более пристального рассмотрения. Как сообщает WSJ, в Microsoft отметили, что соглашение 2009 года компании с Еврокомиссией и стало причиной того, что ядро Windows не защищено так, как, например, ядро macOS компании Apple, прямой доступ к которому для разработчиков закрыт с 2020 года. Соглашение о совместимости фактически стало результатом повышенного внимания европейских регуляторов к деятельности Microsoft.

Источник изображения: Sunrise King/unsplash.com В соответствии с одним из его пунктов, Microsoft обязана своевременно и на постоянной основе обеспечивать информацию об API, используемых её защитным ПО в Windows — пользовательских и серверных версиях. Соответствующая документация должна быть доступна и сторонним разработчикам антивирусного ПО для создания собственных решений, что должно способствовать честной конкуренции. Однако вместо использования API без доступа к ядру CrowdStrike и ей подобные предпочли работать напрямую с ядром ОС для максимизации возможностей своего защитного ПО. Правда, при этом велика вероятность, что в случае сбоя последствия могут быть чрезвычайно серьёзными — что и произошло. Windows — не единственная операционная система, предлагающая доступ к ядру с возможностью вывести его из строя в случае некорректной работы. Тем не менее, повсеместное присутствие продуктов Microsoft приводит в случае сбоев в сторонних приложениях к массовым проблемам и большой огласке событий, даже если прямой вины компании в произошедшем нет.

21.07.2024 [00:48], Владимир Мироненко

Глобальный сбой из-за обновления CrowdStrike затронул 8,5 млн ПК на Windows: Microsoft выпустила инструмент для починки пострадавших системMicrosoft опубликовала обновлённую информацию, касающуюся масштабного сбоя Windows-систем из-за защитного ПО CrowdStrike Falcon, и сообщила о мерах, которые были приняты для устранения последствий. Ошибка произошла из-за некорректного апдейта сведений об атаках, который приводит к краху драйвера и BSOD. Microsoft подчеркнула, что не имеет отношения к этой ошибке, но постаралась помочь клиентам и заказчикам справиться с ней. Компанией была поставлена задача — предоставить клиентам техническое руководство и поддержку для безопасного возобновления работы вышедших из строя систем. Принятые меры включали:

Работа ведётся круглосуточно с постоянным предоставлением обновлений и поддержки, сообщила компания. Кроме того, CrowdStrike помогла Microsoft разработать масштабируемое решение, которое позволит пользователям Microsoft Azure ускорить исправление проблемы. Также Microsoft работала с AWS и GCP над созданием наиболее эффективных подходов к устранению сбоя. Как отметила Microsoft, обновления ПО могут иногда вызывать сбои, но такие серьёзные инциденты, как нынешний сбой из-за обновления CrowdStrike, случаются редко. По оценкам Microsoft, фатальное обновление CrowdStrike затронуло 8,5 млн Windows-устройств или менее 1 % всех компьютеров под управлением Windows. Хотя инцидент затронул небольшой процент компьютерных систем, его широкие экономические и социальные последствия отражают широту использования CrowdStrike предприятиями, которые предоставляют множество критически важных услуг, отметила Microsoft. Этот инцидент также демонстрирует взаимосвязанный характер обширной экосистемы компании — глобальных поставщиков облачных услуг, программных платформ, поставщиков средств безопасности и других поставщиков ПО, а также клиентов. «Это также напоминание о том, насколько важно для всех нас в технологической экосистеме уделять первоочередное внимание безопасному развёртыванию и аварийному восстановлению с использованием существующих механизмов», — подчеркнула Microsoft. Некоторые апдейты от самой Microsoft тоже неоднократно вызывали сбои Windows вплоть до BSOD, равно как и обновления других продуктов, работающих на уровне ядра ОС, включая практически все антивирусы. Весеннее обновление CrowdStrike Falcon в некоторых случаях также приводило к краху ядра Linux. Кроме того, в Сети напомнили, что основатель CrowdStrike был техническим директором McAfee и именно при нём обновление баз антивируса привело к массовому отказу Windows XP SP3 в апреле 2010 года. Инцидент существенно повлиял на финансовое здоровье компании и, как предполагается, именно из-за него McAfee продала свой бизнес Intel. Обновление: Microsoft выпустила решение Microsoft Recovery Tool для создания загрузочного USB-накопителя, который поможет ИТ-администраторам ускорить процесс восстановления пострадавших ОС Windows.

19.07.2024 [13:20], Руслан Авдеев

Беда не приходит одна: многочасовой сбой Microsoft Azure совпал с неудачным обновлением CrowdStrike, приводящему к BSODМасштабный сбой в облаке Microsoft Azure, наложившийся на неудачное обновление защитного ПО компании CrowdStrike для ПК на Windows привели к нарушениям работы критически важной инфраструктуры по всему миру. По данным Datacenter Dynamics, в результате пришлось прекратить полёты некоторым авиалиниям, остановить работу банков, больниц, магазинов и других критически важных организаций и сервисов. В Сети в шутку предложили назначить 19 июля Международным днём Синего экрана смерти Windows. Эксперты уже назвали данное событие крупнейшим IT-сбоем за всю историю. В Microsoft объявили, что облачный регион Central US спустя пять часов после сбоя вернулся к работе, хотя клиентам облака на восстановление работоспособности может понадобиться больше времени. Компания CrowdStrike, занимающаяся обеспечением кибербезопасности, также подтвердила, что выпущенное её обновление вызывало появление «экранов смерти» на компьютерах или бесконечной перезагрузке, а совпадение по времени двух не связанных с собой сбоев привело к тому, что клиентам теперь трудно определить, какая именно из причин вызвала неполадки в их инфраструктуре. Возможно, в некоторых случаях оказали влияние оба фактора. Сбои привели к тому, что авиакомпании приостановили полёты, частично прекратили функционировать аэропорты, железные дороги, банковские приложения и даже сервис Xbox Live прекратил работу на несколько часов. Пострадали и некоторые телеком-операторы и СМИ. Проблемы коснулись жителей США, Великобритании и Австралии, а также других стран, от Европы до Индии и Японии. CrowdStrike «откатила» дефектное обновление ПО Falcon Sensor, включавшее некорректный драйвер. В качестве временной меры предлагается удалить файлы вида C-00000291*.sys в директории C:WindowsSystem32driversCrowdStrike, загрузив Windows в безопасном режиме или режиме восстановления. Для облачных инстансов предлагается сделать то же самое, отмонтировав тома и сняв резервную копию. При наличии BitLocker понадобится ключ для дешифровки данных. Причём это не первая массовая проблема с ПО компании за последний месяц — более ранний апдейт приводил к 100 % загрузке одного из ядер CPU. Акции компании в преддверии сегодняшних торгов в США уже упали на 19 %. Аналитики полагают, что CrowdStrike в её нынешнем виде, возможно, перестанет существовать. По некоторым оценкам, поражено до 15 % корпоративных Windows-систем. Ситуация осложняется тем, что при отсутствии OOB придётся вручную исправлять проблему на каждом ПК. По неподтверждённым данным, в некоторых случаях помогает многократная последовательная перезагрузка ПК (до 15 раз подряд). Microsoft в свою очередь пояснила, что автоматизированный процесс управления внёс изменения в конфигурацию серверов, в результате чего была заблокирована связь между некоторыми хранилищами данных и вычислительными ресурсами в регионе US Central. Это привело к тому, что инстансы потеряли связь с виртуальными дисками, уходя в циклическую перезагрузку. Большинство сервисов сейчас восстановлено, но некоторые ещё испытывают «остаточное воздействие», клиенты получат поддержку на профильном портале Azure. В частности, проблемы всё ещё могут быть у пользователей и администраторов Microsoft 365.

14.07.2024 [23:59], Владимир Мироненко

Reuters: Alphabet готова купить Wiz за $23 млрд [Обновлено]Alphabet, материнская компания Google ведёт переговоры о приобретении стартапа Wiz в области облачной кибербезопасности примерно за $23 млрд, пишет агентство Reuters со ссылкой на информированный источник. По словам источника, сделка может быть заключена в ближайшее время. В случае успешного завершения переговоров это будет самая крупная покупка за всю историю Alphabet. Также это отражает заинтересованность технологического гиганта в данной сделке на фоне усиленного контроля со стороны регулирующих органов в сфере кибербезопасности. Штаб-квартира стартапа находится в Нью-Йорке, а научно-исследовательские центры — в Тель-Авиве. В рамках недавнего раунда финансирования американо-израильский стартап привлёк $1 млрд, в результате чего его рыночная стоимость выросла до $12 млрд. Согласно информации, опубликованной на веб-сайте Wiz, в 2023 году стартап получил выручку в размере около $350 млн. В числе его клиентов порядка 40 % компаний из списка Fortune 100. По данным Reuters, Alphabet начала переговоры с Wiz после того, как отказалась от планов по поглощению компании HubSpot, занимающейся разработкой ПО для онлайн-маркетинга. Весной этого года Cisco завершила сделку по приобретению компании Splunk за $28 млрд, которая также занимается созданием решений в области информационной безопасности, в том числе для облачных сред. UPD 23.07.2024: Wiz отказалась от сделки и намерена добиться ARR на уровне $1 млрд, а также провести IPO.

11.07.2024 [23:57], Владимир Мироненко

Нет NGFW в своём отечестве: исследование МТС RED говорит, что полной замены зарубежным решениям в РФ пока не создано

брандмауэр

импортозамещение

информационная безопасность

исследование

мтс

россия

сделано в россии

сети

В настоящее время на рынке нет отечественного многофункционального сетевого экрана нового поколения (Next Generation Firewall, NGFW), способного полностью заменить решения зарубежных вендоров, включая тех, кто покинул Россию в 2022 году, считает более половины (64 %) участников опроса, проведённого компанией МТС RED, дочерним предприятием оператора МТС, передаёт ТАСС. В опросе приняло участие более 100 сотрудников служб информационной безопасности российских компаний, в 36 % которых персонал составляет до 1 тыс. человек, в 45 % — до 5 тыс. человек, а в 19 % — свыше 10 тыс. человек. К началу июля лишь 16 % компаний внедрили отечественные средства сетевой безопасности, и лишь половина из них использует NGFW для фильтрации основного объёма сетевого трафика. В числе причин нежелания переходить на отечественные NGFW участники опроса назвали низкий уровень отказоустойчивости (½ респондентов), сбои в ходе анализа трафика и возникновение проблем уже на этапе внедрения. Большинство (82 %) считает надёжность одним из ключевых критериев оценки работы NGFW. 40 % опрошенных отметили важность уровня сервисной и технической поддержки. Также компании обращают внимание на скорость обработки трафика и масштабируемость решений. Около 55 % респондентов заявили, что отечественные NGFW не соответствуют их требованиям по этим показателям. В МТС RED отметили, что, несмотря на существующее несоответствие ожиданиям некоторых характеристик отечественных NGFW, российские компании продолжают искать замену зарубежным решениям. 27 % участников опроса сообщили, что сейчас проводят тестирование российских разработок. При этом некоторые считают целесообразным использовать сразу несколько продуктов. При этом отечественный рынок NGFW активно развивается. По оценкам МТС RED он вырастет с 24 млрд руб. в 2023 году до 50 млрд руб. к 2029 году. Среднегодовой темп прироста (CAGR) за этот период составит 13 %.

08.07.2024 [17:47], Андрей Крупин

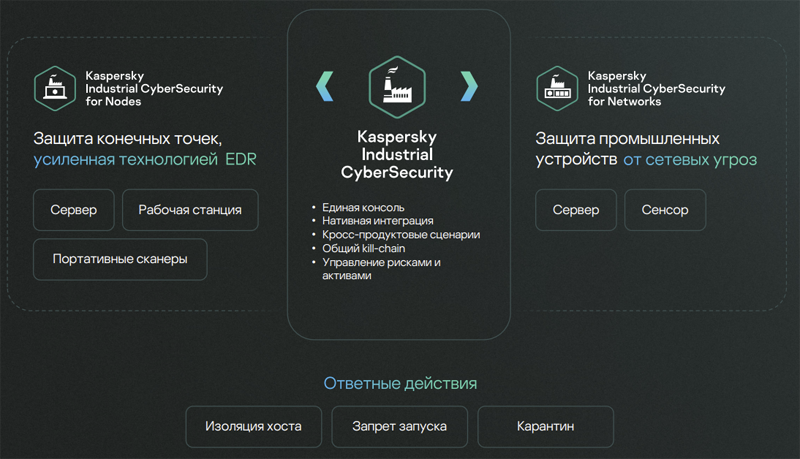

«Лаборатория Касперского» представила единое решение для построения безопасных распределённых промышленных сетей«Лаборатория Касперского» представила новое комплексное решение для построения и защиты распределённых промышленных сетей. Презентация продукта состоялась на выставке «Иннопром-2024». В основу новинки положены два продуктовых решения: предназначенная для построения отказоустойчивой территориально распределённой сети с централизованным управлением система Kaspersky SD-WAN и сертифицированная платформа промышленной безопасности Kaspersky Industrial CyberSecurity. Интеграция двух решений позволяет выстроить распределённую систему мониторинга индустриальных объектов и систем через любые типы сетей (MPLS, LTE и т. д.), а также обеспечить кибербезопасность промышленных предприятий с географически распределёнными филиалами.

Архитектура Kaspersky Industrial CyberSecurity Новое комплексное решение «Лаборатории Касперского» может использоваться для защиты рабочих станций и серверов автоматизированных систем управления (АСУ), работающих на базе современных или устаревших ОС Windows и Linux, программируемых контроллеров, терминалов релейной защиты АСУ, промышленных маршрутизаторов и управляемых коммутаторов. Кроме того, продукт позволяет обнаруживать опасные изменения ключевых параметров технологического процесса и их аномалии с помощью глубокой инспекции пакетов промышленных протоколов. Согласно результатам исследования «Лаборатории Касперского», только у 20 % организаций с распределёнными сетями и филиалами в разных регионах страны защищены все подразделения. При этом кибератаки, в том числе на промышленные системы, становятся всё более сложными и таргетированными — в 2023 году в России вредоносные объекты были заблокированы на 34,3 % компьютеров автоматизированных систем управления.

05.07.2024 [17:22], Руслан Авдеев

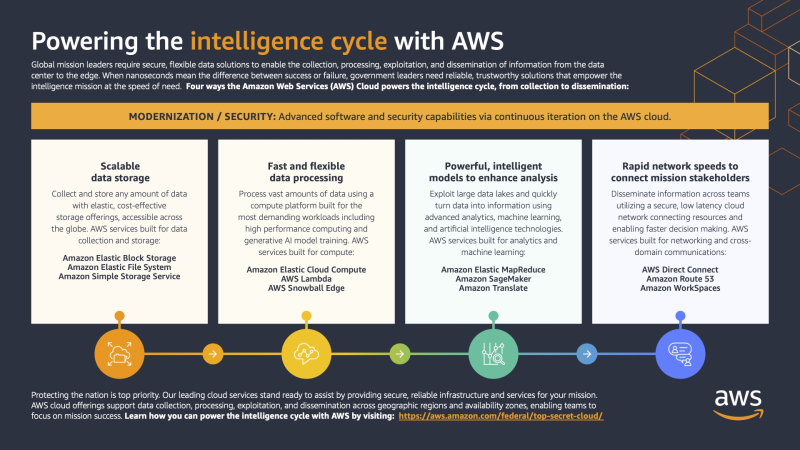

Суверенное облако с грифом «совершенно секретно»: Австралия выделит AWS $1,35 млрд на постройку и оснащение трёх ЦОД для военных и разведкиАвстралийские власти объявили о намерении построить защищённое облако TS Cloud силами Amazon Web Services (AWS). По данным The Register, его создадут при участии Австралийского радиотехнического управления (Australian Signals Directorate, ранее Управление радиотехнической обороны), ответственного за кибербезопасность и радиоразведку. Top Secret Cloud (TS Cloud) будет построено для оборонного и разведывательного сообщества страны с целью безопасного хранения и обработки наиболее секретной информации. Предполагается, что TS Cloud даст Австралии возможность защищённо, быстро и в больших масштабах делиться данными между компетентными ведомствами и анализировать их, а также использовать передовые технологии, включая ИИ и машинное обучение. Кроме того, оно упростит взаимодействие со спецслужбами США. На облако планируется потратить AUD$2 млрд ($1,35 млрд) в течение десяти лет. Сумма должна покрыть возведение трёх независимых дата-центров и создание местного подразделения AWS. Также будет создано 2 тыс. рабочих мест. В облаке будут храниться наиболее секретные данные. У разных правительственных ведомств могут быть разные определения суверенитета, возможно, для некоторых потребуется соблюдение самых строгих норм. Австралия входит в разведывательный альянс «Пяти глаз», также включающий США, Канаду, Великобританию и Новую Зеландию и ей необходима возможность защищённого обмена данными с партнёрами. AWS уже строила Top Secret облака для американского правительства, Великобритания тоже пользуется сервисами Amazon для хранения и обработки совершенно секретной информации. Наконец, в 2021 году AWS объявила о подписании сделки на строительство аналогичных ЦОД в Новой Зеландии на сумму $7,5 млрд новозеландских долларов ($5,3 млрд).

04.07.2024 [17:12], Руслан Авдеев

Разовая акция: хакеры отдали ключи для дешифровки ЦОД властям Индонезии, но пригрозили карами, если их условия не будут выполненыГруппа хакеров-вымогателей Brain Cipher, недавно поставившая под угрозу работу индонезийского правительства, извинилась и прислала ключи для восстановления работы поражённого 20 июня ЦОД. Впрочем, напоминает The Register, $8 млн выкупа никто платить всё равно не собирался. В результате атаки посредством LockBit 3.0 была парализована работа многих правительственных служб, от миграционных до медицинских. Brain Cipher, ответственная за взлом и шифровку правительственного ЦОД PDNS, прислала ключ в виде ESXi-файла объёмом 54 Кбайт. Хакеры ждут официального подтверждения, что ключ работает и что все данные были дешифрованы. После этого они удалят ту информацию, что была скачана ими из ЦОД. Однако если будет заявлено, что данные были восстановлены при помощи и участии третьих лиц, хакеры выложат в публичный доступ украденную информацию, хотя и не уточняют, какую именно. Согласно сообщению сингапурской Stealth Mole, команда вымогателей отправила заявление, в котором попросила прощения у граждан Индонезии. Кроме того, Brain Cipher объявила, что предоставляет файл для дешифровки по собственной воле, без давления силовых и прочих ведомств. При этом вымогатели пожелали благодарностей за своё благородное поведение и даже предоставили счёт для пожертвований. Дополнительно они рассказали о своей мотивации. Речь шла о своего рода тесте возможностей. В своём послании Brain Cipher подчеркнули, что атака наглядно продемонстрировала, насколько важно финансировать IT-индустрию и нанимать квалифицированных специалистов. В этом случае, по данным злодеев, на выгрузку и шифрование петабайт данных ушло очень мало времени. В Brain Cipher подчеркнули, что не все жертвы могут рассчитывать на подобную снисходительность. Глава одного из ведомств Министерства коммуникаций и информатизации Индонезии (Kominfo), который уже подал в отставку, подтвердил, что с помощью присланного ключа уже удалось расшифровать шесть наборов данных, но он не уверен, что ключ действительно универсальный. По словам одного из индонезийских ИБ-экспертов, это большой позор для Kominfo и страны. По его словам, при бюджете в 700 млрд рупий на защиту индонезийских данных, власти полагаются только на Windows Defender.

Источник изображения: Dennis Schmidt/unsplash.com В последние дни в правительстве страны наблюдалась лёгкая паника, поскольку выяснилось, что многие министерства и ведомства не делали резервных копий данных. После инцидента президент страны сделал создание резервных копий обязательным и назначил аудит правительственных дата-центров. Теперь политики и общественность ищет ответственного. В частности, сформирована петиция о снятии с должности главы Kominfo. Местное издание Tempo со ссылкой на депутата Совет народных представителей (местного парламента) сообщает, что после инцидента 80 иностранных компаний начали аудит своих индонезийских подразделений. Для Индонезии, которая наряду с Малайзией стремится стать новым IT-центром Юго-Восточной Азии и пытается привлечь крупные инвестиции, взлом государственного дата-центра стал серьёзным ударом по репутации. |

|