Материалы по тегу: взлом

|

28.11.2025 [16:22], Руслан Авдеев

Гора с плеч: SEC отказалась от иска к SolarWinds и её шефу по безопасности из-за нашумевшей атаки SUNBURST пятилетней давностиАмериканская Комиссия по ценным бумагам и биржам (SEC) отказалась от иска против допустившей ряд крупных оплошностей IT-компании SolarWinds и её директора по информационной безопасности Тима Брауна (Tim Brown). Ранее утверждалось, что они ввели в заблуждение инвесторов о действовавших на её платформе механизмах обеспечения безопасности, пропустивших атаку SUNBURST в 2020 году, сообщает The Register. В совместном ходатайстве, поданном в минувший четверг, SEC, SolarWinds и Тим Браун попросили суд о завершении гражданского процесса. SEC отметила, что решение о запросе прекратить дело принято «на основании предоставленных ей полномочий», но это не означает, что Комиссия обязательно будет придерживаться аналогичной политики в любых других случаях в будущем. SolarWinds заявила, что «безусловно в восторге» от исхода дела. Компания подчеркнула, что её команда действовала должным образом, и решение SEC является «долгожданным подтверждением» этого. Более того, такой исход дела заставит меньше переживать многих директоров по информационной безопасности других компаний, поскольку продолжение процесса могло бы сказаться и на их работе. Глава SolarWinds заявил, что решение SEC знаменует начало нового этапа для SolarWinds. В ходе SUNBURST хакеры внедрили бэкдор в инструмент сетевого мониторинга SolarWinds Orion после получения доступа к её внутренней инфраструктуре. Около 18 тыс. организаций загрузили содержащее дефект ПО, после чего порядка 100 из них были атакованы командой Cozy Bear, предположительно, российского происхождения. Среди жертв оказались Microsoft, Intel, FireEye, Cisco, а также Министерства финансов, юстиции, обороны и энергетики. Пострадал даже Госдепартамент США. После кибератаки руководство SolarWinds пересмотрело подход к обеспечению безопасности. Утверждается, что инцидент заставил компанию глубже задуматься о новых угрозах и привёл к формированию принципа «Безопасность по умолчанию» (Secure by Design). Новый принцип представляет собой обязательство компании установить новые, более высокие стандарты надёжности и безопасности разработки ПО, задавая планку для всей индустрии. В иске SEC 2023 года SolarWinds и её директор по информационной безопасности обвинялись в том, что ввели в заблуждение инвесторов относительно механизмов обеспечения безопасности в компании в октябре 2018 года, а позже намеренно преуменьшили масштаб и серьёзность кибератаки. Необычным было и то, что SEC обвинила не только компанию, но и лично директора. В июле 2024 года судья отклонил большинство обвинений SEC. В апреле 2025 года акции компании перестали торговаться на бирже, и та перешла в частную собственность Turn/River Capital, а в июле 2025 года сообщалось, что стороны в основном урегулировали спор.

17.10.2025 [01:23], Владимир Мироненко

Британцы раздумывали над уничтожением дата-центра с секретными данными, который по недосмотру достался компании, связанной с КитаемПо словам двух бывших высокопоставленных сотрудников службы безопасности Великобритании, а также других информированных источников агентства Bloomberg, на протяжении более десяти лет китайские государственные структуры систематически взламывали секретные компьютерные системы правительства страны. Источники утверждают, что Китай регулярно получал доступ к информации низкого и среднего уровня секретности в защищённых ИТ-сетях правительства Великобритании, включая информацию с грифом «служебная тайна» и «секретно». Вместе с тем доступа к совершенно секретной информации у Китая не было. По словам одного из источников, одним из каналов утечек стал ЦОД в Лондоне, который использовался для хранения некоторой конфиденциальной правительственной информации. Он был продан организации, связанной с Китаем, в связи с чем в правительстве обсуждался план уничтожения ЦОД до того, как он сможет быть защищён иным способом. Название ЦОД, о котором идёт речь, не разглашается. Также не уточняется, что подразумевалось под уничтожением, поскольку был и другой выход — попросту убрать свои серверы с объекта. Так, например, поступила CloudFlare после компрометации своих систем, полностью заменив оборудование в одном из ЦОД. Комментируя сообщения прессы об утечках, представитель правительства Великобритании заявил, что «наиболее чувствительная» правительственная информация и системы, в которых она хранится, не были взломаны. Однако в среду бывший глава администрации премьер-министра Великобритании в 2019–2022 гг. сообщил газете The Times, что Китай взломал засекреченную компьютерную систему британского правительства и получил доступ к секретной информации: «Огромные объёмы данных, классифицированных как совершенно секретные и крайне опасные для получения любой иностранной организацией, были скомпрометированы». Его слова подтвердил в интервью радио LBC бывший министр безопасности страны в 2022–2024 гг., отказавшись вдаваться в подробности.

12.08.2025 [08:38], Владимир Мироненко

Эксперты надеются, что Трамп разберётся с Microsoft из-за её халатного отношения к безопасностиРоджер Кресси (Roger Cressey), занимавший должность старшего советника по кибербезопасности и борьбе с терроризмом при двух президентах США, а ныне партнёр Liberty Group Ventures, раскритиковал подход Microsoft к обеспечению безопасности своих продуктов, сообщил ресурс The Register. Только за последние несколько недель Microsoft раскрыла две серьёзные уязвимости безопасности, а также сообщила, что злоумышленники использовали одну из них, связанную с SharePoint. Вторая уязвимость, которой пока не воспользовались, связана с Exchange. Кресси отметил, что в Китае хорошо осведомлены о продуктах Microsoft, и в случае военных действий китайские хакеры будут атаковать критическую инфраструктуру США, направляя усилия на решения Microsoft по двум причинам — во-первых, продукты Microsoft присутствуют повсюду в цифровой экосистеме США, и, во-вторых, они «настолько уязвимы, что для китайцев это просто открытая дверь». Тем не менее, правительство продолжает тратить миллиарды долларов на продукты Microsoft. «Всякий раз, когда объявляется о крупных закупках продуктов Microsoft правительством, в первую очередь радуется Редмонд, а во вторую — Пекин», — говорит Кресси. Кресси не единственный, что критикует халатность Microsoft в отношении вопросов безопасности. Эй Джей Гротто (AJ Grotto), тоже ранее занимавшийся в Белом доме вопросами безопасности, назвал проблемы компании из Редмонда проблемой национальной безопасности, отметив, что они восходят как минимум к взлому SolarWinds. Их мнение разделяет старший вице-президент CrowdStrike по операциям против злоумышленников Адам Майерс (Adam Meyers). Сенатор Рон Уайден (Ron Wyden) заявил, что «госучреждения стали зависимы от компании, которая не только не заботится о безопасности, но и зарабатывает миллиарды долларов, продавая услуги кибербезопасности для устранения недостатков своих продуктов». «Каждый взлом, вызванный халатностью Microsoft, приводит к увеличению государственных расходов на услуги Microsoft по информационной безопасности», — сообщил Уайден, отметив, что из этого порочного круга никогда не вырваться, если правительство не перестанет «вознаграждать Microsoft за халатность всё более крупными контрактами». Кресси также отметил риски, связанные с присутствием Microsoft в Китае, имея в виду недавний скандал — выяснилось, что компания около 10 лет допускала китайцев к обслуживанию важнейших IT-систем Пентагона, удалённо и без должного надзора. По мнению эксперта, в Microsoft «либо неспособны, либо не желают предпринимать действия, которые действительно могли бы изменить ситуацию». Если бы речь шла о другой компании, уже давно бы появились вопросы, почему этой компании и её продуктам дозволено иметь столь важные точки соприкосновения с инфраструктурой национальной безопасности, говорит Кресси. Причина заключается в том, что что Microsoft действительно хорошо умеет продавать свои продукты, а правительство экономит средства, что затрудняет отказ от предложения «бесплатных» продуктов и услуг безопасности (на ограниченный срок), считает Кресси и другие опрошенные The Register эксперты. Тем не менее, Кресси выразил надежду, что администрация Трампа «привлечёт такие компании как Microsoft к ответственности за их провалы в области безопасности». Как отметил The Register, на прошлой неделе председатель сенатского Комитета по разведке Том Коттон (Tom Cotton) направил письмо министру обороны Питу Хегсету (Pete Hegseth) с призывом запретить лицам, не являющимся гражданами США, доступ к системам Министерства обороны США. Коттон также высоко оценил усилия Хегсета по ограничению доступа китайских инженеров к системам Министерства обороны США (DoD) и запросил информацию о любых уязвимостях безопасности в контрактах и ПО ведомства, связанных с «бизнес-операциями Microsoft в Китае». «Я не говорю, что мы должны избавиться от Microsoft, я говорю, что Microsoft должна лучше выполнять свою работу», — сказал Кресси, добавив, что всё общество страдает от того, что крупнейшая софтверная компания, на которую полагается страна, «продолжает относиться к безопасности как к досадной помехе, а не как к необходимости».

25.07.2025 [15:29], Владимир Мироненко

400 жертв уязвимости в Microsoft SharePoint — лишь верхушка айсбергаНесмотря на призывы Microsoft к пользователям платформы SharePoint Server установить свежие обновления софта для защиты от вируса-вымогателя Warlock, который может быть внедрён в их системы через цепочку уязвимостей ToolShell, не все компании выполнили это и по-прежнему остаются беззащитными перед хакерами, передаёт Computer Weekly. 19 июля 2025 года Центр реагирования на угрозы безопасности Microsoft (MSRC) опубликовал в блоге сообщение, посвящённое активным атакам, использующим уязвимости CVE-2025-49706 и CVE-2025-49704, которые затрагивают только on-premise серверы SharePoint, но не затрагивают SharePoint Online в Microsoft 365. Microsoft сообщила, что выпустила новые комплексные обновления безопасности для всех поддерживаемых версий SharePoint Server (Subscription Edition, 2019 и 2016), которые защищают от этих и новых уязвимостей CVE-2025-53770 и CVE-2025-53771. Microsoft рекомендует немедленно установить апдейты. «Лаборатория Касперского» обнаружила, что новые уязвимости связаны с уязвимостью CVE-2020-1147, которая была обнаружена в 2020 году и, по-видимому, не была корректно закрыта. По словам Глобального центра исследования и анализа угроз в «Лаборатории Касперского» (Kaspersky GReAT), эксплойт для CVE-2020-1147 похож на эксплойт ToolShell. Ранее компания заявила, что среди тех, кто эксплуатировал уязвимости, были выявлены якобы поддерживаемые правительством Китая группировки Linen Typhoon и Violet Typhoon, а также пока не классифицированная группировка Storm-2603, которая в прошлом демонстрировала связи с группировками, занимающимися вирусами-вымогателями, такими как LockBit. Ряд кибератак на пользователей SharePoint Server был связан с использованием программ-вымогателей. Установив связь с Warlock, Microsoft обновила информацию об атрибуции, индикаторах компрометации (IoC), рекомендациях по смягчению последствий и защите, а также об обнаружении и поиске угроз. По данным Shadowserver Foundation, по состоянию на 23 июля в Великобритании доступны через интернет около 600 экземпляров SharePoint, а в мире их число приближается к 11 тыс. Около 424 экземпляров SharePoint имеют уязвимости безопасности CVE-2025-53770 и CVE-2025-53771. Примерно четверть их находится в США. В заявлении Национального центра кибербезопасности Великобритании (NCSC) указано, что Microsoft и NCSC осведомлены о существовании эксплойта наблюдают активные атаки, направленные на SharePoint Serve. Кевин Робертсон (Kevin Robertson), главный технический директор компании Acumen Cyber, специализирующейся на управляемом обнаружении и реагировании (MDR), заявил, что отсутствие исправлений для ранее обнаруженных уязвимостей CVE-2025-49704 и CVE-2025-29706, которые бы полностью устранили предыдущие проблемы, оставило организации полностью беззащитными. Он отметил, что публичные данные о 400 скомпрометированных жертвах могут быть каплей в море. Кроме того, не все организации ещё успели установить патч, а значит, их среды по-прежнему полностью уязвимы.

24.07.2025 [14:31], Руслан Авдеев

От атак на Microsoft SharePoint уже пострадали более 400 организаций, включая атомщиков СШАEyeSecurity, первой сообщившая о массовой эксплуатации уязвимости нулевого дня ToolShell в Microsoft SharePoint в прошлую пятницу, поделилась новыми данными. По её сведениям, число жертв продолжающихся атак превысило 400 организаций, включая, например, Министерство энергетики США, сообщает The Register. Компания сообщила об уязвимости ещё до того, как её существование подтвердили в Microsoft. 23 июля исследователи отчитались о регистрации четырёх волнах атак 17–19 июля, 21 июля начались «множественные волны». Пострадало в том числе и Министерстве энергетики США (DoE). По словам DoE, 18 июля уязвимость «оказала негативное влияние» как на само министерство, так и на Национальное управление по ядерной безопасности (NNSA), отвечающее за обслуживание ядерного оружия Америки. Благодаря широкому применению облачного решения Microsoft 365 и систем обеспечения кибербезопасности высокой эффективности пострадали лишь немногие системы. Все системы DoE восстанавливаются, а NNSA принимает необходимые меры для снижения рисков и переходит на другие решения, если это нужно. Как свидетельствуют данные Check Point Research, от атак пострадали и другие правительственные учреждения и важнейшие правительственные системы, от телекоммуникаций до программного обеспечения. По оценкам компании, 7 июля одной из первых жертв атак стало «крупное западное правительство».

Источник изображения: Unspalsh/Unsplash.com Уязвимости касаются SharePoint Enterprise Server 2016, SharePoint Server 2019 и SharePoint Server Subscription Edition. Microsoft впервые подтвердила наличие уязвимостей поздно вечером 19 июля, заявив, что компании «известно об активных атаках на on-premise развёртывания SharePoint Server с использованием уязвимостей, частично устраненных в июльском обновлении безопасности». К вечеру 21 июля вышли обновления для всех трёх продуктов. Патчи блокируют возможность удалённого выполнения кода CVE-2025-53770, связанную с ранее известной уязвимостью CVE-2025-49704, а также с уязвимостью CVE-2025-53771, которая открывает доступ к ещё одному известному ранее багу CVE-2025-49706. Объединение уязвимостей позволяет злоумышленникам обходить процесс аутентификации и удалённо исполнять вредоносный код по сети. На GitHub был опубликован пример такой атаки. Некоторые пострадавшие компании теперь атакованы зловредом Warlock. Google и Microsoft обвинили в атаках китайских кибершпионов и похитителей данных, а недавно Редмонд предупредил, что эксплойтами могут воспользоваться и другие злоумышленники. Компания Microsoft пока не ответила на вопросы журналистов, в том числе о точном количестве организаций, подвергшихся атаке. В начале июля появилась информация о росте цен на продукты компании, включая SharePoint Server, хотя, в свете последний событий, цену следовало бы снизить.

09.07.2025 [23:25], Владимир Мироненко

SolarWinds урегулировала дело о скандальном взломе пятилетней давности, который затронул тысячи компаний и госслужбыКомиссия по ценным бумагам и биржам США (SEC) достигла принципиального соглашения о досудебном урегулировании с SolarWinds по иску против компании и её директора по информационной безопасности Тима Брауна (Tim Brown) в связи со взломом её платформы Orion хакерской группой APT29. Этой группировке, также известной как Cozy Bear, на Западе приписывают связь с ФСБ. Об этом сообщил ресурс Computer Weekly. Из-за взлома систем компании, который оставался незамеченным около года, пострадало множество её клиентов, включая Министерство обороны, Государственный департамент, Казначейство, Министерство внутренней безопасности и Министерство торговли США. SEC обвинила SolarWinds и Тима Брауна в том, что они, зная об имеющихся проблемах с безопасностью систем, не приняли действенных мер по устранению уязвимостей.

Источник изображения: Oğuzhan Akdoğan/unsplash.com В письме, направленному председательствующему на процессе судье Окружного суда США по Южному округу Нью-Йорка, представители SEC и SolarWinds сообщили о достижении принципиального соглашения, «которое полностью положит конец этому судебному разбирательству», при условии одобрения членами комиссии. Стороны обратились к судье с просьбой отложить все слушания по делу до запланированной даты подачи в суд окончательного соглашения, назначенной на 12 сентября. Судья поздравил стороны с «продуктивным развитием событий» и отложил слушания по делу, назначенные на конец этого месяца. В прошлом году он отклонил большинство претензий SEC к SolarWinds и Брауну, утверждавшей, что они сознательно обманывали инвесторов, и завышая уровень безопасности компании, и занижая и замалчивая имеющиеся риски, о которых были хорошо осведомлены. Ранее в этом году SolarWinds перешла в собственность Turn/River Capital, в связи с чем она больше не котируется на Нью-Йоркской фондовой бирже. О самой атаке Sunburst теперь уже практически не вспоминают.

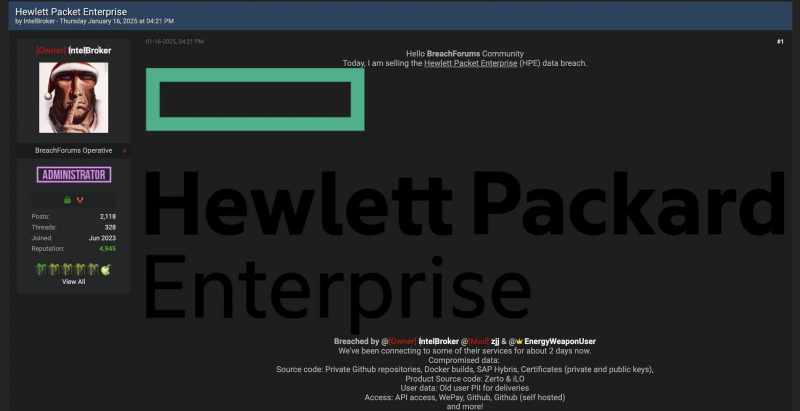

21.01.2025 [22:26], Владимир Мироненко

HPE проводит расследование в связи с заявлением хакеров о взломе её системHewlett Packard Enterprise (HPE) подтвердила ресурсу ITPro, что начала расследование по поводу возможного взлома своих систем после публикации хакером IntelBroker на прошлой неделе заявления на форуме по утечке данных. В своём заявлении хакер указал что вместе со своей командой успешно взломал сеть HPE и похитил информацию, выставив её на продажу в даркнете. IntelBroker сообщил, что украденные данные включают исходный код Zerto и iLO, сборки Docker, данные SAP Hybris, сертификаты (закрытые и открытые ключи), а также ключи доступа к нескольким сервисам HPE, включая API компании и платформы WePay, GitHub и GitLab. Также были похищены старые личные данные пользователей (PII), касающиеся поставок. По словам взломщиков, они пробыли в сетях HPE около двух дней. В качестве доказательства взлома IntelBroker загрузил скриншоты с именами, адресами электронной почты и паролями. HPE заявила, что хотя расследование продолжается, уже ясно, что данные клиентов не были утеряны. Компания работает в обычном режиме. «16 января HPE стало известно о заявлениях группы под названием IntelBroker о том, что она владеет информацией, принадлежащей HPE, — указал представитель компании в заявлении для ITPro. — HPE немедленно активировала протоколы киберреагирования, отключила соответствующие учётные записи и начала расследование для оценки обоснованности заявлений». «В настоящее время нет никаких операционных последствий для нашего бизнеса, и нет никаких доказательств того, что затронута информация клиентов», — подчеркнул представитель. IntelBroker приобрёл известность после взлома в марте 2023 года американского страхового управления округа Колумбия DC Health Link — организации, которая управляет планами медицинского страхования членов Палаты представителей США, в результате которого он опубликовал в Сети персональные данные 170 тыс. человек. Другие инциденты, связанные с IntelBroker, включают взломы Nokia, Europol, Home Depot и Acuity, а также предполагаемые взломы AMD, Госдепартамента США, Zscaler, Ford и General Electric Aviation, пишет BleepingComputer. В октябре прошлого года хакер также взломал системы Cisco, выложив 2,9 Тбайт информации в даркнет и отметив, что его группировка извлекла 4,5 Тбайт данных компании. Cisco признала инцидент, но подчеркнула, что её собственные системы не были взломаны, а злоумышленники получили доступ к общедоступной среде DevHub.

04.07.2024 [17:12], Руслан Авдеев

Разовая акция: хакеры отдали ключи для дешифровки ЦОД властям Индонезии, но пригрозили карами, если их условия не будут выполненыГруппа хакеров-вымогателей Brain Cipher, недавно поставившая под угрозу работу индонезийского правительства, извинилась и прислала ключи для восстановления работы поражённого 20 июня ЦОД. Впрочем, напоминает The Register, $8 млн выкупа никто платить всё равно не собирался. В результате атаки посредством LockBit 3.0 была парализована работа многих правительственных служб, от миграционных до медицинских. Brain Cipher, ответственная за взлом и шифровку правительственного ЦОД PDNS, прислала ключ в виде ESXi-файла объёмом 54 Кбайт. Хакеры ждут официального подтверждения, что ключ работает и что все данные были дешифрованы. После этого они удалят ту информацию, что была скачана ими из ЦОД. Однако если будет заявлено, что данные были восстановлены при помощи и участии третьих лиц, хакеры выложат в публичный доступ украденную информацию, хотя и не уточняют, какую именно. Согласно сообщению сингапурской Stealth Mole, команда вымогателей отправила заявление, в котором попросила прощения у граждан Индонезии. Кроме того, Brain Cipher объявила, что предоставляет файл для дешифровки по собственной воле, без давления силовых и прочих ведомств. При этом вымогатели пожелали благодарностей за своё благородное поведение и даже предоставили счёт для пожертвований. Дополнительно они рассказали о своей мотивации. Речь шла о своего рода тесте возможностей. В своём послании Brain Cipher подчеркнули, что атака наглядно продемонстрировала, насколько важно финансировать IT-индустрию и нанимать квалифицированных специалистов. В этом случае, по данным злодеев, на выгрузку и шифрование петабайт данных ушло очень мало времени. В Brain Cipher подчеркнули, что не все жертвы могут рассчитывать на подобную снисходительность. Глава одного из ведомств Министерства коммуникаций и информатизации Индонезии (Kominfo), который уже подал в отставку, подтвердил, что с помощью присланного ключа уже удалось расшифровать шесть наборов данных, но он не уверен, что ключ действительно универсальный. По словам одного из индонезийских ИБ-экспертов, это большой позор для Kominfo и страны. По его словам, при бюджете в 700 млрд рупий на защиту индонезийских данных, власти полагаются только на Windows Defender.

Источник изображения: Dennis Schmidt/unsplash.com В последние дни в правительстве страны наблюдалась лёгкая паника, поскольку выяснилось, что многие министерства и ведомства не делали резервных копий данных. После инцидента президент страны сделал создание резервных копий обязательным и назначил аудит правительственных дата-центров. Теперь политики и общественность ищет ответственного. В частности, сформирована петиция о снятии с должности главы Kominfo. Местное издание Tempo со ссылкой на депутата Совет народных представителей (местного парламента) сообщает, что после инцидента 80 иностранных компаний начали аудит своих индонезийских подразделений. Для Индонезии, которая наряду с Малайзией стремится стать новым IT-центром Юго-Восточной Азии и пытается привлечь крупные инвестиции, взлом государственного дата-центра стал серьёзным ударом по репутации.

02.07.2024 [12:19], Сергей Карасёв

Google заплатит за найденные в гипервизоре KVM дыры до $250 тыс.Компания Google, по сообщению ресурса DarkReading, дала старт соревнованию Bug Bounty по поиску уязвимостей нулевого дня в гипервизоре KVM (Kernel-based Virtual Machine) с открытым исходным кодом. Сумма вознаграждений за успешные атаки варьируется от $10 тыс. до $250 тыс. KVM обеспечивает виртуализацию в среде Linux. Компания Google является активным участником проекта KVM, применяя гипервизор в различных продуктах и системах, включая Android и облачную платформу Google Cloud. Состязание по взлому KVM проводится по модели Capture the Flag («Захват флага»). Участники резервируют временные интервалы для входа в виртуальную машину, работающую на «голом железе», а затем пытаются провести атаку «гость — хост». Целью является использование уязвимости нулевого дня в KVM. В случае успеха нападающий получит «флаг», подтверждающий факт проникновения. Размер вознаграждения определяется серьёзностью найденной дыры:

Подробности об уязвимости нулевого дня будут переданы Google после выпуска соответствующего патча, чтобы гарантировать, что компания получит информацию одновременно с остальным сообществом разработчиков open source.

01.07.2024 [15:42], Руслан Авдеев

Индонезийские власти не делали резервные копии зашифрованных хакерами государственных данных, хотя такая возможность былаПрезидент Индонезии Джоко Видодо (Joko Widodo) приказал провести аудит правительственных ЦОД после того, как злоумышленники зашифровали один из них с целью получения выкупа. По данным The Register, выяснилось, что для большинства данных в стране не делалось резервных копий. Атака на национальный дата-центр Temporary National Data Center (Pusat Data Nasional, PDN), организованная 20 июня и нарушившая работу многих государственных сервисов по всей стране, показала, насколько уязвимой оказалась её информационная сеть. Выяснилось, что речь идёт о свежем варианте вредоносного ПО LockBit 3.0 — Brain Cipher. Власти сообщили, что ПО шифрует все данные на атакованных серверах. За ключи для расшифровки информации злоумышленники потребовали Rp131 млрд ($8 млн), но правительство отказалось их платить и пытается восстановить доступ к данным. Приказ об аудите, по слухам, последовал за прошедшим за закрытыми дверями совещанием, но сроки окончания проверки не называются. В парламенте глава ведомства National Cyber and Encryption Agency (BSSN) Хинса Сибуриан (Hinsa Siburian) признал, что для 98 % данных, хранившихся в скомпрометированном ЦОД, бэкап не делался. До недавних пор в Индонезии правительственные ведомства могли делать резервные копии данных в доступных дата-центрах, но их создание было делом добровольным. Большинство структур не делали бэкапы из экономии, но в будущем это станет обязательным. Хотя отсутствие резервных копий сыграло очевидную роль в разразившемся кризисе, вице-президент Маруф Амин (Ma’ruf Amin) назвал причиной столь масштабного ущерба централизацию и унификацию IT-систем — в результате одного взлома пострадали все структуры. Чиновник заявил, что в прошлом таких серьёзных инцидентов не было. |

|