Материалы по тегу: безопасность

|

10.07.2023 [15:15], Татьяна Золотова

Softline присоединила АКБ «Барьер» к InferitГК Softline приобрела российскую компанию-разработчика АКБ «Барьер», которая предоставляет решения в области внедрения, обслуживания и защиты информационных систем. Компания будет интегрирована в «Инферит» (Inferit, ранее Softline computers). Сделка закрыта 6 июля 2023 года. Ранее учредителем АКБ «Барьер» и 100-процентным владельцем доли компании являлся Юрий Рыбьяков, который в разные годы руководил компанией. По данным бухгалтерской отчетности, по итогам 2022 года компании показала рост выручки и прибыли – до 272,95 млн руб. (рост на 143,11 млн руб.) и до 69,21 млн руб. (68,29 млн руб.). АКБ «Барьер» 15 лет занимается разработкой сертифицированных защищенных средств вычислительной техники. За два года производства компания выпустила более 1 тыс. единиц продукции, сообщает Softline. Теперь в лице одного вендора совмещаются программная и аппаратная составляющие и технологии, позволяющие обрабатывать чувствительную информацию. Как сообщал ранее Softline, с июня 2023 года бывшее подразделение Softline computers, переименованное в сентябре 2022 года в Inferit, уже расширило перечень услуг с разработки и производства компьютерной техники и серверного оборудования до системного ПО, облачных решений и сервисов. В портфолио производителя представлены «Инферит техника», «Инферит МСВСфера», «Инферит ИТМен» и «Инферит клаудмастер». Разработкой прикладного ПО в ГК Softline занимается созданная в апреле 2023 года компания SL Soft.

07.07.2023 [14:57], Сергей Карасёв

В коммутаторах Cisco Nexus 9000 нашли уязвимость для перехвата зашифрованного трафика — патчей против неё пока нетКомпания Cisco предупредила о наличии серьёзной уязвимости в коммутаторах серии Nexus 9000. Брешь позволяет удалённому злоумышленнику, не прошедшему проверку подлинности, перехватывать и изменять зашифрованный трафик, передающийся между узлами. Дыра описана в бюллетене CVE-2023-20185 (CVSS 7.4): проблема связана с функцией шифрования CloudSec. Киберпреступник может перехватить пакеты данных и взломать шифрование с помощью криптоаналитических методов. Уязвимость затрагивает серию коммутаторов Cisco Nexus 9000 (в ACI Mode) с прошивкой 14.0 и более поздними версиями с активированной функцией CloudSec. Уязвимость затрагивает Cisco Nexus 9332C, Nexus 9364C Fixed Spine и Cisco Nexus 9500 Spine, оснащённые картой Cisco Nexus N9K-X9736C-FX.

Источник изображения: pixabay.com Ситуация ухудшается тем, что Cisco пока не выпустила обновление, устраняющее брешь, а известного пути обхода проблемы нет. Специалисты отмечают, что возможность перехватывать, расшифровывать и потенциально изменять трафик является серьёзной проблемой, особенно в дата-центрах, где хранится конфиденциальная информация. Рекомендуется отключить уязвимые коммутаторы.

05.07.2023 [19:22], Владимир Мироненко

Сотни тысяч сетевых шлюзов FortiGate сохранили критическую уязвимость, потому что никто не установил на них патчиРазработчик решений для обеспечения безопасности Bishop Fox LLC выпустил в минувшую в пятницу предупреждение о том, что сотни тысяч межсетевых экранов Fortinet Inc. остаются уязвимыми для атак, поскольку не получили патчи после раскрытия критической уязвимости в июне. Уязвимость CVE-2023-27997 относится к типу багов, связанных с переполнением буфера (heap-based buffer overflow). Её обнаружили в ОС FortiOS. Уязвимость оценивается как критическая — 9,8 балла из 10 возможных по шкале CVSS. Благодаря ей злоумышленник может осуществлять удалённое выполнение кода на уязвимом устройстве с интерфейсом SSL VPN, доступном из Сети. Fortinet выпустила обновления FortiOS 6.0.17, 6.2.15, 6.4.13, 7.0.12 и 7.2.5, где уязвимость была устранена. Однако, как выяснила Bishop Fox, администраторы пренебрегли призывами установить патчи, так что более 300 тыс. брандмауэров FortiGate (69 % от 490 тыс. из обнаруженных в Сети) по-прежнему уязвимы для потенциальных эксплойтов.

Изображение: Bishop Fox Чтобы продемонстрировать риск, связанный с уязвимостью, команда Bishop Fox разработала эксплойт, который запускает удалённое выполнение кода, компрометирующего целевую систему, позволяя ей обратно подключиться к серверу, контролируемому злоумышленником. Эксплойт предоставляет интерактивную оболочку на целевом устройстве. Исследователи Bishop Fox настоятельно рекомендуют всем владельцам Fortinet FortiGate как можно скорее установить исправление, чтобы избежать опасности взлома системы. Им вторят эксперты из других компаний, занимающихся вопросами информационной безопасности.

05.07.2023 [15:38], Сергей Карасёв

Под гнётом DDoS: Россия вошла в десятку самых атакуемых стран мираКомпания StormWall обнародовала результаты исследования, в ходе которого изучалась ситуация с кибербезопасностью в России и мире во II квартале 2023 года. Сообщается, что злоумышленники продолжали использовать комплексные DDoS-атаки, чтобы нанести максимальный вред компаниям. При этом Россия вошла в десятку самых атакуемых стран. По оценкам, число DDoS-нападений на российские компании во II квартале 2023-го выросло на 28 % по сравнению с тем же периодом прошлого года. Чаще всего киберпреступники атаковали государственный сектор (37 % от общего числа нападений), финансовую отрасль (23 %) и телекоммуникационную сферу (18 %). Кроме того, зафиксировано значительное количество атак на энергетический сектор (7 %), нефтяную сферу (5 %), транспортную отрасль (4 %), производственную сферу (3 %) и культурные учреждения (2 %). На все прочие сегменты пришлось только около 1 % атак.

Источник изображения: pixabay.com Исследование показало, что количество атак на правительственные организации в годовом исчислении подскочило на 118 % во II четверти 2023-го. Рост атак на энергетический сектор составил 74 %, на нефтяную отрасль — 53 %. В области культуры зафиксировано увеличение на 42 %, тогда как число нападений на транспортную сферу поднялось на 26 %. В целом, на Россию пришлось 5,3 % всех DDoS-атак, зарегистрированных в мире во II квартале 2023 года. По этому показателю РФ оказалась на восьмом месте. В тройку самых атакуемых стран вошли США (16,2 %), Индия (12,8 %) и Китай (10,4 %). Отмечается, что для создания ботнетов хакеры активно используют IoT-устройства и виртуальные частные серверы (VPS). Пиковым месяцем по числу атак стал май, в течение которого произошло 42 % всех атак в России.

20.06.2022 [13:27], Владимир Мироненко

TikTok, наконец, перенёс данные пользователей из США в облако Oracle, но резервные копии по-прежнему хранит у себя

bytedance

oracle

oracle cloud infrastructure

software

tiktok

информационная безопасность

конфиденциальность

облако

сша

Видеосервис TikTok сообщил в конце прошлой недели, что в рамках т.н. Project Texas «изменил место хранения пользовательских данных в США по умолчанию» на платформу Oracle и что «100% пользовательского трафика в США направляется в Oracle Cloud Infrastructure» после длившихся более года переговоров двух компаний. Решение направлено на устранение опасений властей США по поводу того, что связи социальной сети с Китаем могут представлять угрозу для национальной безопасности страны. Объявление о переносе данных совпало (и вряд ли случайно) с публикацией итогов расследования ресурса BuzzFeed, которое показало, что сотрудники TikTok в Китае на постоянной основе получали доступ к персональным данным пользователей TikTok в США как минимум в период с сентября 2021 года по январь 2022 года. После этого TikTok сообщил, что все личные данные пользователей из США, включая номера телефонов, даты рождения и черновики видео, теперь хранятся на серверах облака Oracle. Принадлежащий китайской компании ByteDance видеосервис также сообщил, что предложил Oracle заняться разработкой протоколов управления данными, которые помогут в защите конфиденциальной информации.

Источник изображения: Pixabay По словам TikTok, резервные копии пользовательских данных TikTok из США по-прежнему хранятся на собственных серверах TikTok в Виргинии и Сингапуре, но в конечном итоге они будут удалены в рамках продолжающегося перехода на платформу Oracle. Сроки запланированного удаления копий пока неизвестны. Однако BuzzFeed сообщает, что сотрудники ByteDance в Пекине по-прежнему будут иметь доступ к публичным данным пользователей из США, включая видео, комментарии и профили, что позволит им делать выводы об интересах американцев. Напомним, что в августе 2020 года власти США выступили с угрозой запретить TikTok в США, сославшись на опасения, что правительство Китая будет использовать данные, собранные TikTok, для слежки за гражданами США. К сентябрю ими был подготовлен контракт, в рамках которого компания ByteDance, материнская компания TikTok, должна была продать миноритарную долю в видеосервисе двум американским компаниям, Oracle и Walmart, при этом Oracle брала на себя хранение данных TikTok в США. В итоге сделка была заключена, но воспользовавшись приходом к власти нового президента, ByteDance выторговала себе возможность не продавать долю в TikTok, а лишь перевести данные на хранение в облаке Oracle. Для Oracle обслуживание более чем 100 млн пользователей TikTok в США является возможностью приблизиться к конкурентам Amazon и Microsoft, взявшим под свой контроль более половины рынка. При этом для самой ByteDance сотрудничество с Oracle, похоже, не является оптимальным вариантом. В прошлом году компания стала вторым по величине арендатором ЦОД в США (суммарно 92 МВт), хотя по сравнению с 2020 годом (134 МВт) объём арендованных мощностей снизился. Ранее компания отказалась от услуг Alibaba Cloud за пределами Китая, что заметно повлияло на выручку последней. А в конце прошлого года ByteDance взялась за развитие собственной облачной платформы Volcano Engine.

03.03.2022 [19:00], Алексей Степин

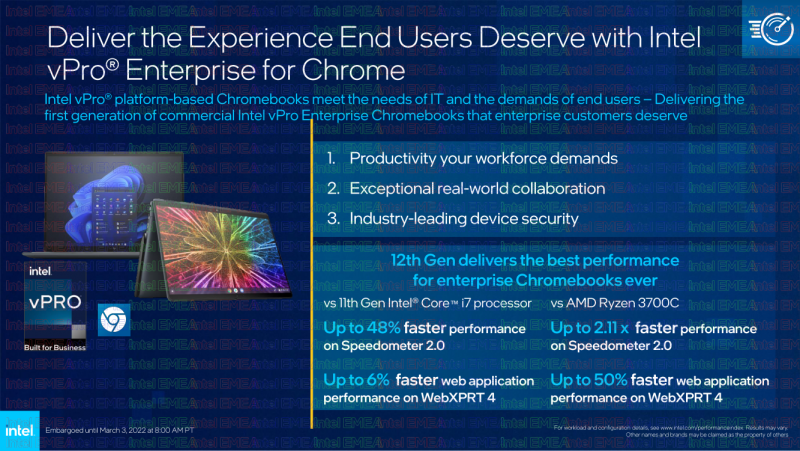

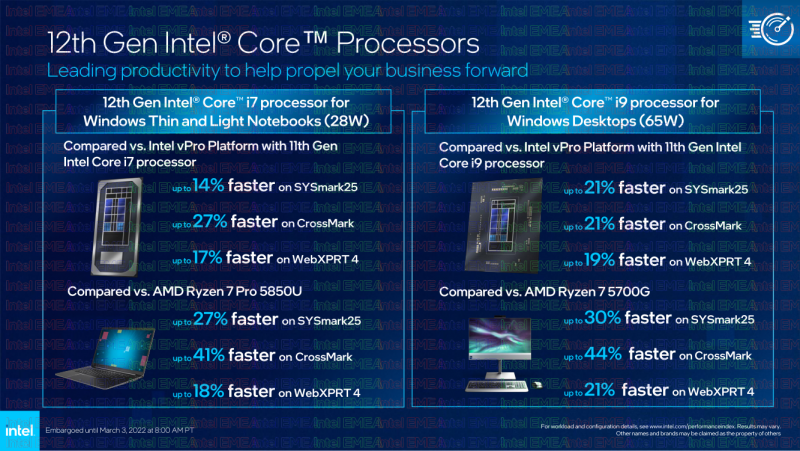

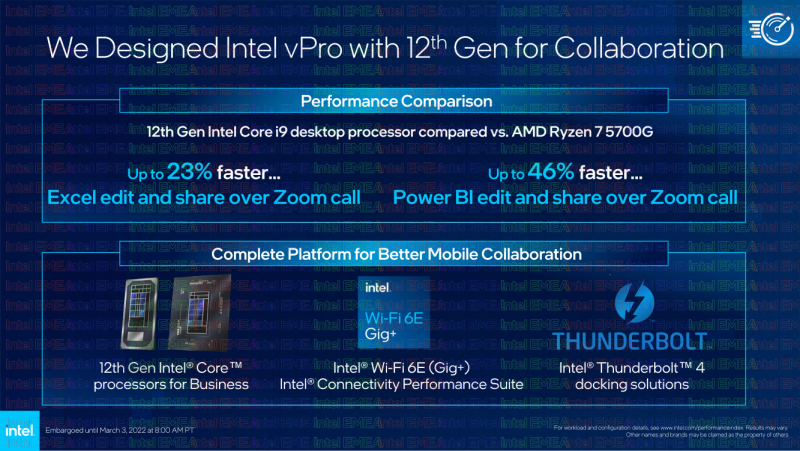

Intel анонсировала новую версию платформы vPro, в том числе для ChromeOSВместе с расширением двенадцатого поколения процессоров Core (Alder Lake) компания Intel представила и новую версию бизнес-платформы vPro, обеспечивающую улучшенные возможности в области удалённого управления и информационной безопасности. Сама платформа vPro насчитывает уже более 15 лет, но сегодня некогда достаточно простой набор технологий разросся до полноценного портфолио, покрывающего потребности бизнес-клиентов в любых масштабах. Обновлённое портфолио включает следующие разновидности Intel vPro:

В рамках новой версии vPro, по словам Intel, представлен полный спектр систем и решений, подходящий для любой задачи любой компании любого размера. Помимо всех тех особенностей, что предлагает архитектура Alder Lake (два вида ядер, DDR5 и т.д.), платформа vPro также включает ряд других программных и аппаратных компонентов:

На момент анонса партнёрами Intel представлено более 150 различных дизайнов вычислительных платформ, во всех форм-факторах. Все они должны быть доступны уже в этом году. Не забыта и сфера IoT, где процессоры Intel двенадцатого поколения в сочетании с vPro обеспечат высокую производительность и удобство удалённого управления. Новинки этого типа отлично впишутся в современную розничную торговлю, образование медицину, производственные и банковские процессы, экосистемы «умных городов» и т.д. С точки зрения Cisco, одного из крупнейших производителей сетевого оборудования, в новой платформе очень важна поддержка Wi-Fi 6E, не просто обеспечивающая настоящий «гигабит по воздуху», но и позволяющая без проблем подключать больше беспроводных устройств к точкам доступа, большую надёжность, и предсказуемость поведения Wi-Fi в сценариях класса mission critical. Компания считает очень удачным сочетание систем Intel с поддержкой Wi-Fi 6E c новыми точками доступа Cisco Catalyst и Meraki.

24.01.2022 [20:09], Алексей Степин

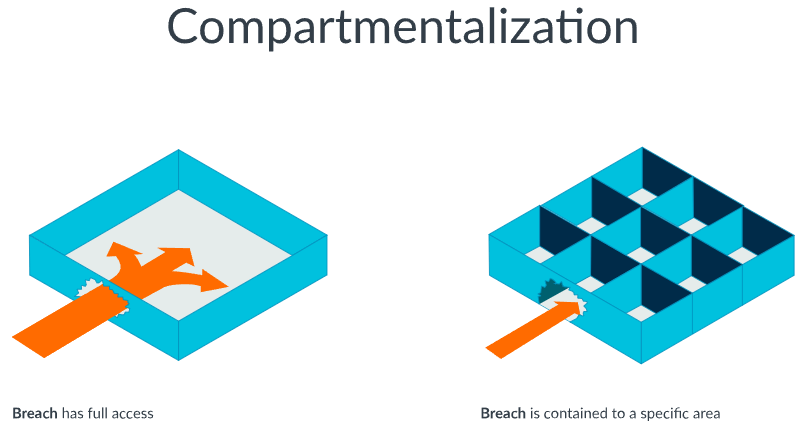

Arm выпустила прототип платы с процессором повышенной безопасности MorelloВ современном мире процессоров уже никого не удивляет нахождение очередной уязвимости, а иногда тропинкой для злоумышленника становятся технологии, изначально призванные повысить уровень безопасности. Ряд исследователей небезосновательно считает, что «заплатками» отделаться не получится и надо менять глубинные принципы, лежащие в основе процессорных архитектур. Один из таких проектов, развиваемый с 2010 года усилиями SRI International и Кембриджского университета — это CHERI. В 2019 к нему присоединилась Arm, недавно представившая первый прототип платы с процессором Morello, который базируется на двух ключевых принципах, заложенных в CHERI — масштабируемая компартментализация и тонко настраиваемая защита содержимого памяти. Оба принципа реализованы аппаратно и сами по себе не новы.

Изображения: Arm По сути речь идёт о расширении стандартного набора инструкций, с помощью которого даже написанное с использованием языков, позволяющих относительно легко сделать ошибки при работе с памятью (а это обычно C/C++), ПО можно заставить работать без образования серьёзных дыр в защите. Тщательная компартментализация (т.е. разделение) кода ОС и приложений хотя и не исключает наличие уязвимостей, но серьёзно ограничивает область возможного нанесения вреда.  В частности, любая инструкция типа load/store и любая операция выборки должны быть авторизованы на аппаратном уровне со стороны процессора. Разумеется, это не высокоуровневая защита, а скорее набор базовых блоков для построения таковой. Принцип компартментализации ещё проще: если в классической архитектуре взломщик может получить контроль над всей системой, то в изолированных друг от друга ОС и приложениях, он лишь проникнет в одну из множества небольших «ячекк», а его действия послужат сигналом для защитных механизмов.

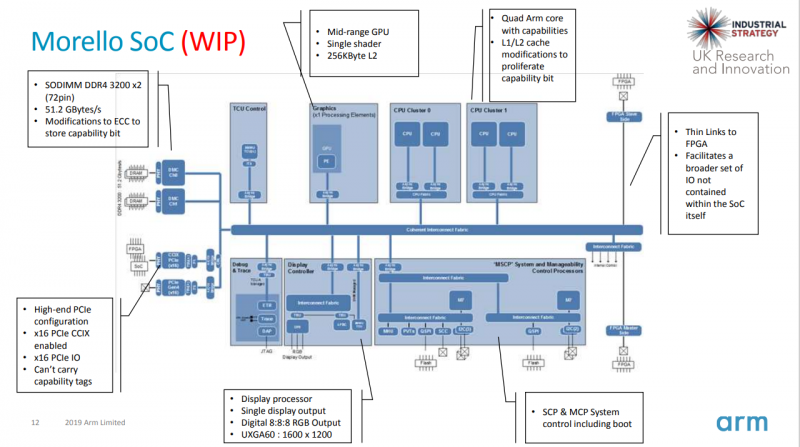

Блок-схема Arm Morello Arm Morello — первый чип на базе CHERI. Текущая аппаратная реализация использует модифицированные ядра Neoverse N1 (ARMv8.2) с частотой 2,5 ГГц. Первые платы с новым процессором предназначены таким IT-гигантам как Google и Microsoft, а также заинтересованным партнёрам образовательным учреждениям. На текущий момент разработчики предлагают модифицированное ядро FreeBSD, часть стандартных UNIX-программ, а также некоторые другие приложения. С появлением готовых плат и процессоров процесс адаптации ПО должен значительно ускориться.

07.01.2022 [16:18], Владимир Мироненко

Morgan Stanley сэкономил $100 тыс. на утилизации жёстких дисков, а в результате потерял $120 млнАмериканский банк Morgan Stanley заключил мировое соглашение и согласился выплатить компенсацию в размере $60 млн для урегулирования коллективного иска, поданного от имени 15 млн клиентов. Согласно иску, из-за ошибочных действий банка, произошли две утечки персональных данных его клиентов. Банк потенциальные утечки признал, разослав клиентам уведомления в июле 2020 года, но виноватым себя не считает. В первом случае во время вывода из эксплуатации двух центров обработки данных (ЦОД) в 2016 году с жёстких дисков, возможно, не была стёрта вся информация, в том числе данные клиентов, которые попали в руки сторонних организаций. Во втором случае в ходе модернизации оборудования в одном из филиалов был утерян сервер с клиентскими данными, которые могли быть незашифрованными из-за программного бага. Эти данные тоже могли попасть в чужие руки.

Фото: Pixabay/pastedo Из-за неспособности вывести должным образом из эксплуатации два ЦОД банк уже был оштрафован Управлением контролёра денежного обращения США (OCC) на $60 млн. Регулятор обвинил банк в том, что тот «не осуществлял надлежащего надзора». Из-за нарушения банк столкнулся с восемью судебными исками, которые были объединены в один коллективный иск. Банк обвинили в «игнорировании отраслевых стандартов» в отношении надлежащей утилизации ИТ-активов (ITAD). Согласно документам, банк отказался от услуг IBM в пользу «неизвестного и неквалифицированного поставщика» для вывода из эксплуатации своего IT-оборудования в рамках «решений, ориентированных на получение прибыли», чтобы сэкономить $100 тыс. Затем Morgan Stanley заключил контракт с фирмой Triple Crown на демонтаж оборудования и утилизацию. Вместо утилизации Triple Crown продала это оборудование фирме AnythingIT, а банку сообщила, что оборудование утилизировано. В свою очередь, AnythingIT, не удалив данные с жёстких дисков, продала оборудование компании KruseCom. Как поступила с ним KruseCom неизвестно — оборудование либо было продано ещё кому-то, либо уничтожено. Несмотря на признание того, что часть утерянного оборудования так и не была возвращена, банк продолжает настаивать на том, что клиентам не было причинено никакого вреда. Предварительное соглашение об урегулировании коллективного иска было подано в пятницу вечером в федеральный суд Манхэттена. Соглашение вступит в силу после одобрения окружным судьёй. |

|