Материалы по тегу: os

|

02.05.2024 [18:00], Сергей Карасёв

CIQ обеспечит трёхлетнюю поддержку платформы CentOS 7Компания CIQ, поддерживающая Rocky Linux, анонсировала инициативу CIQ Bridge для пользователей платформы CentOS 7, жизненный цикл которой близится к завершению. Инициатива, как ожидается, поможет клиентам поддерживать свою IT-инфраструктуру в актуальном и защищённом состоянии в рамках миграции на Rocky Linux. Поддержка CentOS, напомним, прекратилась в конце 2021 года, а не в 2029-м, как ожидалось. Место CentOS заняла CentOS Stream, вечная бета-версия RHEL. А в июне 2023 года Red Hat объявила о прекращении поддержки публикации исходного кода пакетов уже выпущенных релизов в репозитории CentOS. Впоследствии CIQ, Oracle и SUSE создали совместную торговую ассоциацию Open Enterprise Linux Association (OpenELA), чтобы противостоять политике Red Hat. Вместе с тем основатель проекта CentOS Грегори Курцер (Gregory Kurtzer) в 2020 году представил Rocky Linux — новую свободную сборку RHEL. На эту платформу предлагается перейти пользователям CentOS 7, жизненный цикл которой закончится 30 июня 2024 года. Те клиенты, которым необходимо дополнительное время для перехода на альтернативную ОС, могут воспользоваться программой CIQ Bridge.

Источник изображения: CIQ По сути, CIQ Bridge — это расширенная поддержка CentOS 7 сроком на три года: доступ к ней предоставляется по годовой подписке с фиксированной ставкой. Клиентам будут предоставляться обновления, а также заплатки для уязвимостей, имеющих рейтинг CVSS 7 и выше. Патчи для дыр с рейтингом CVSS 5 и CVSS 6 могут распространяться на дополнительных условиях. По оценкам, на сегодняшний день более 385 тыс. компаний по всему миру применяют CentOS. Хотя многие организации успешно перешли на Rocky Linux и другие альтернативы Linux, некоторым клиентам сложно сделать это до 30 июня по ряду причин, включая проблемы с финансированием и нехватку специалистов. Таким пользователям программа CIQ Bridge даст дополнительное время для перехода на новую Linux-платформу. Сама Red Hat объявила о предоставлении дополнительной четырёхлетней поддержки пользователям Red Hat Enterprise Linux (RHEL) 7. Обычно период поддержки этой платформы составляет 10 лет, но в случае RHEL 7 он увеличен до 14 лет.

30.04.2024 [12:21], Владимир Мироненко

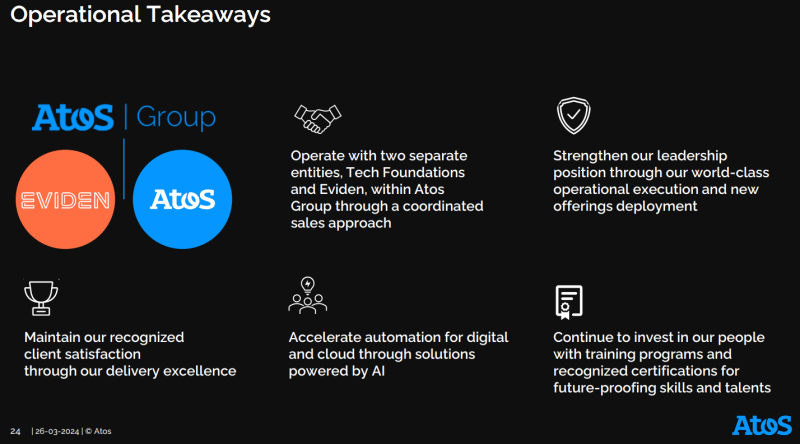

Правительство Франции решило выкупить часть активов Atos, чтобы сохранить контроль над критически важными технологиямиФранцузский IT-холдинг Atos сообщил о получении 27 апреля от правительства Франции письма о намерении (non-binding letter of intent, LOI) приобрести у неё 100 % активов в области передовых вычислений, критически важных систем и продуктов кибербезопасности подразделения по работе с большими данными и кибербезопасности BDS (Big Data & Security) по ориентировочной цене от €700 млн до €1 млрд. Оборот этой части бизнеса BDS составил в 2023 году около €1 млрд при общем обороте всего подразделения в размере €1,5 млрд. Ранее испытывающая финансовые трудности Atos вела переговоры о продаже всего подразделения BDS с Airbus, но в итоге они ни к чему не привели, равно как и попытка продать подразделение ЦОД и хостинга Tech Foundations компании EP Equity Investment (EPEI) за ориентировочно €2 млрд. В результате Atos поддержала предложение правительства, которое намерено защитить суверенные стратегические активы Франции. Проведение юридической экспертизы потенциальной сделки государством начнётся в ближайшее время. Необязывающее предложение правительства о покупке должно быть оформлено к началу июня 2024 года. Письмо о намерениях предусматривает ограниченное эксклюзивное обязательство, распространяющееся на прямые предложения в рамках, указанных в письме о намерениях (прямо разрешающее обмен информацией и глобальные предложения в контексте плана финансовой реструктуризации) до 31 июля 2024 года и заключение глобального соглашения о реструктуризации. Компания также представила пересмотренную программу реструктуризации на основе скорректированного бизнес-плана на 2024–2027 гг., где снижены ожидаемые показатели работы. В частности, в 2024 году компания планирует получить €9,8 млрд выручки, что на 3,3 % меньше по сравнению с 2023 годом, тогда как 9 апреля объявила о прогнозе выручки в размере €9,9 млрд (падение на 2,0 %). Операционная прибыль Atos должна за год составить €0,3 млрд или 2,9 % от выручки по сравнению с €0,4 млрд или 4,3 % от выручки, о которых сообщалось ранее. Согласно скорректированному плану, в 2027 году выручка Atos должна составить €11,0 млрд по сравнению с €11,4 млрд, о которых сообщалось ранее. Ожидаемый среднегодовой темп роста выручки за период 2023–2027 гг. составит 2,3 %, хотя ранее ожидался прирост на уровне 3,1 %. Операционная прибыль компании в 2027 году должна составить €1,1 млрд или 9,9 % от выручки по сравнению с прежним прогнозом в размере €1,2 млрд или 10,3 % от выручки. Скорректированный бизнес-план учитывает текущие тенденции бизнеса и более слабые рыночные условия в некоторых ключевых областях деятельности, а также отражает задержки в заключении новых контрактов и дополнительных работах, поскольку клиенты ожидают окончательного решения по финансовой реструктуризации компании. Также были учтены отсрочка с возвратом к органическому росту выручки до июля 2025 года, снижение рентабельности, более высокие накладные расходы, увеличение затрат на реструктуризацию в 2025 году и т.д. Согласно пересмотренной концепции финансовой реструктуризации, для финансирования бизнеса в период 2024–2025 гг. необходимо €1,1 млрд денежных средств по сравнению с €600 млн согласно предыдущему плану. Средства должны быть предоставлены в виде займа и/или собственного капитала существующими заинтересованными сторонами или сторонними инвесторами. Как и прежде, компания считает, что ей потребуется €300 млн в виде новой возобновляемой кредитной линии и €300 млн в виде дополнительных банковских гарантийных линий. Сроки погашения оставшегося долга должны быть продлены на 5 лет. Компания отметила, что письмо о намерениях, полученное от французского государства, не влияет на ключевые параметры реструктуризации. Если соглашение будет достигнуто, предполагается, что доходов от такой сделки не будет до II полугодия 2025 года. Соглашение о финансовой реструктуризации должно будет включать продление уже согласованного в общих чертах промежуточного финансирования в размере €450 млн и дополнительное промежуточное финансирование в размере €350 млн с июля 2024 года до окончательной реализации соглашения о финансовой реструктуризации. Компания сообщила, что будет принимать предложения инвесторов по данным вопросам до 3 мая. Также с акционерами и финансовыми кредиторами будут проведены консультации в соответствии с требованиями французского законодательства. На конец 2023 года чистый долг компании составлял €2,23 млрд., а общая сумма выплат по кредитам достигла €4,8 млрд. Комментируя действия правительства, министр экономики, финансов, промышленного и цифрового суверенитета Франции Брюно Лё Мэр (Bruno Le Maire) сообщил в интервью французскому телеканалу LCI (La Chaîne Info), что Atos осуществляет ряд видов деятельности, которые являются стратегическими для французской нации, для суверенитета страны и для обороны в областях кибербезопасности, HPC и атомной энергетики. Эта суверенная деятельность должна оставаться под исключительным контролем Франции, отметил чиновник. «Мы берём на себя инициативу, потому что роль государства заключается в защите стратегических интересов Atos и предотвращении зависимости чувствительных, решающих технологий, таких как суперкомпьютеры или оборонные решения, от иностранных интересов в любое время», — подчеркнул Лё Мэр.

28.04.2024 [11:21], Сергей Карасёв

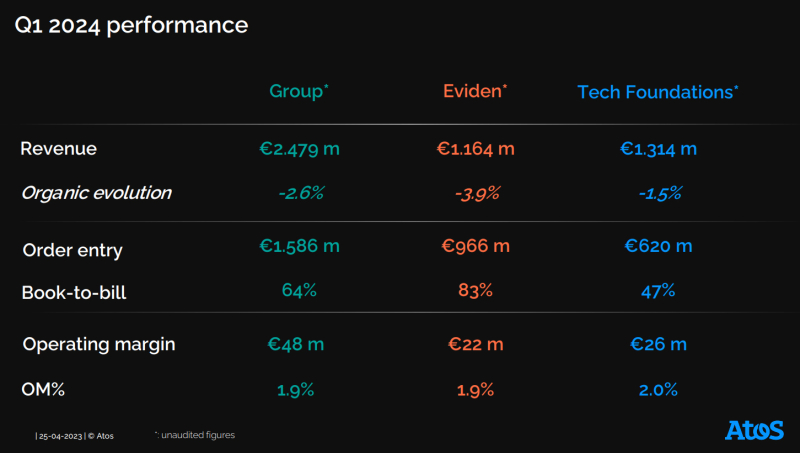

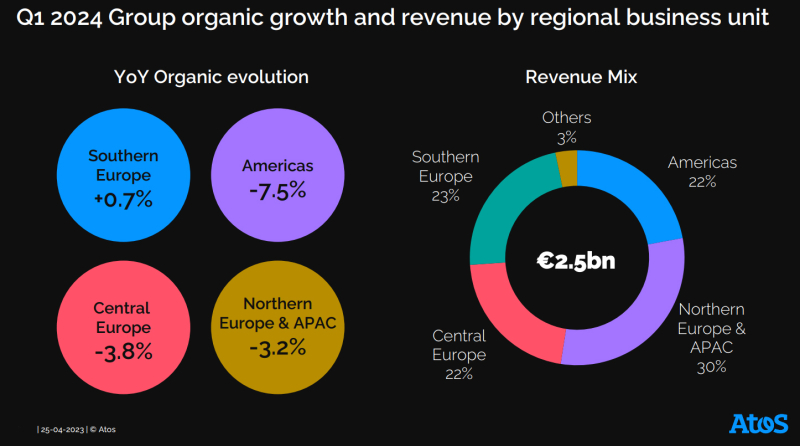

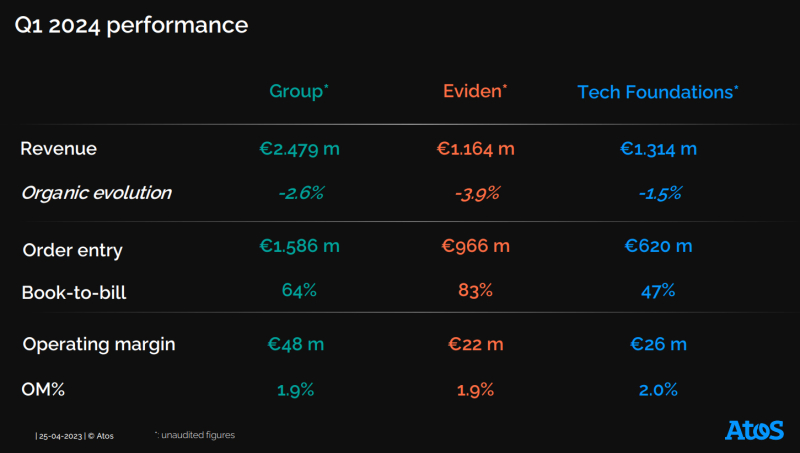

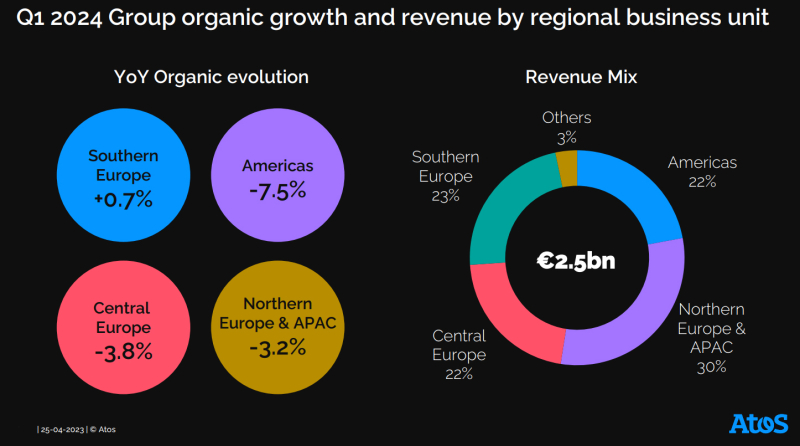

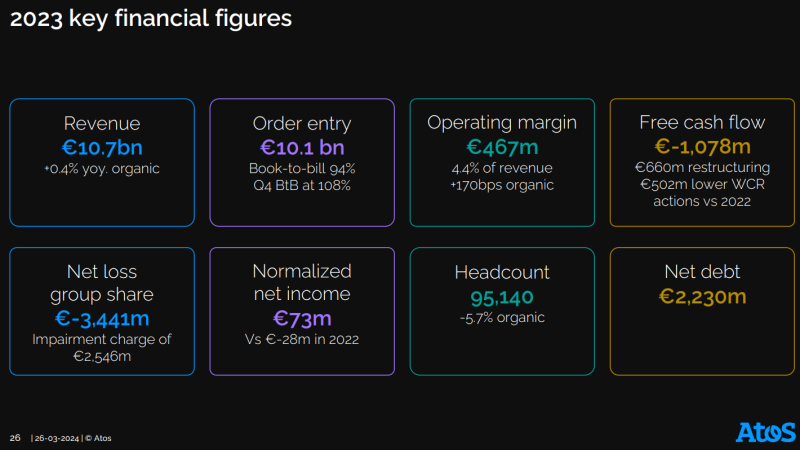

Atos теряет выручку по всем направлениям, а будущее компании всё более туманноФранцузский IT-холдинг Atos, переживающий трудные времена, отчитался о работе в I четверти 2024 года. Суммарная выручка составила €2,48 млрд, что на 2,6 % меньше результата годичной давности, равного €2,55 млрд. Atos продолжает искать способы рефинансирования долга. Квартальная выручка подразделения Eviden, которое специализируется на кибербезопасности и обработке больших данных, составила €1,16 млрд против €1,21 млрд годом ранее. Таким образом, сокращение зафиксировано на уровне 3,9 %. В то время как в континентальной Европе выручка выросла среди клиентов государственного сектора и коммунальных предприятий, на показатели негативно повлияли общий спад в США и сокращение объёма контрактов в Великобритании. В сегменте Tech Foundations, который включает дата-центры, хостинг и аутсорс-сервисы для бизнес-процессов, выручка оказалась на отметке €1,31 млрд против €1,33 млрд в I квартале 2023 года, что соответствует сокращению примерно на 1,5 %. Говорится о замедлении расходов государственного сектора в Центральной Европе, а также об ухудшении ситуации на американском рынке. С географической точки зрения общая выручка Atos в Северной Америке сократилась в годовом исчислении на 7,5 % — до €547 млн. В Северной Европе и Азиатско-Тихоокеанском регионе зафиксировано падение на 3,2 % — до €754 млн. Продажи в Центральной Европе принесли €533 млн, что на 3,8 % меньше в годовом исчислении. В Южной Европе отмечен рост на 0,7 % — до €565 млн. В начале апреля 2024 года Atos сообщила о том, что план её спасения предложил крупнейший акционер — Onepoint. Предполагалось, что компания подготовит предложения по рефинансированию к 26 апреля, но теперь сроки перенесены на 3 мая. Отмечается, что бизнес-план необходимо скорректировать, чтобы отразить текущие коммерческие показатели и тенденции. Вместе с тем положение Atos остаётся шатким: на конец 2023 года её чистый долг составлял €2,23 млрд. Переговоры о продаже активов компании EP Equity Investment (EPEI), которая контролируется чешским миллиардером Даниэлем Кретинским (Daniel Křetínský), провалились. Не удалось достичь соглашения и с европейским аэрокосмическим гигантом Airbus.

18.04.2024 [15:16], Андрей Крупин

Состоялся релиз новой версии операционной системы Kaspersky Thin Client для тонких клиентов

kasperskyos

software

информационная безопасность

лаборатория касперского

операционная система

сделано в россии

тонкий клиент

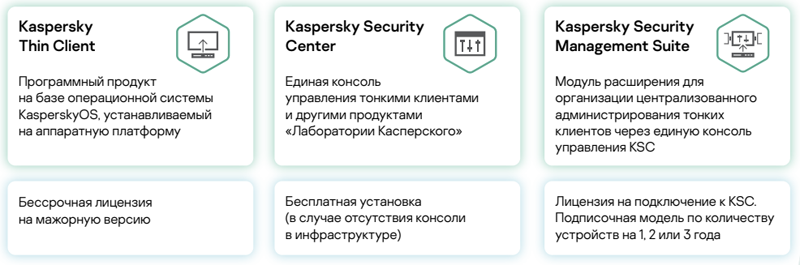

«Лаборатория Касперского» сообщила о выпуске обновлённой операционной системы для тонких клиентов — Kaspersky Thin Client 2.0. Kaspersky Thin Client представляет собой защищённую на уровне архитектуры платформу на базе KasperskyOS, которая может быть использована в организациях с большой филиальной сетью и географически распределённой инфраструктурой бизнеса. Для централизованного и безопасного управления инфраструктурой тонких клиентов используется единая консоль Kaspersky Security Center. Также она применяется для управления и другими продуктами «Лаборатории Касперского». Для подключения тонких клиентов к консоли предусмотрен модуль расширения Kaspersky Security Management Suite.

Источник изображения: «Лаборатория Касперского» Включённые в состав новой версии Kaspersky Thin Client инструменты позволяют подключаться к удалённым средам, развёрнутым на платформе Citrix Workspace и инфраструктуре VMware Horizon, с использованием технологии HTML5. Также ОС поддерживает подключение к отдельным бизнес-приложениям на инфраструктуре Microsoft Remote Desktop Services, Windows Server и терминальных серверах, работающих под управлением Windows 10/11. В числе прочих изменений отмечается возросшая скорость доставки приложений на удалённый рабочий стол и обновлений ОС — благодаря компактному размеру образа платформы. В дополнение к этому Kaspersky Thin Client 2.0 получила поддержку аудиоконференций и возможность печати документов из гостевой операционной системы. Доработкам также подвергся дизайн панели подключения к удалённой среде, появилась возможность персонализированной настройки интерфейса. Кроме того, в уведомлениях теперь отображаются детализированные сообщения об ошибках с советами по их устранению, сама система уведомлений расширена.

18.04.2024 [13:23], Сергей Карасёв

Eviden и CEA анонсировали второй суперкомпьютер EXA1 — HE на базе Arm-суперчипов NVIDIA Grace HopperКомпания Eviden (дочерняя структура Atos) и Комиссариат по атомной и альтернативным видам энергии Франции (СЕА) объявили о реализации второй фазы суперкомпьютерной программы EXA1. Она предусматривает ввод в эксплуатацию НРС-комплекса EXA1 HE (High Efficiency) на платформе Eviden BullSequana XH3000. Первая очередь системы — EXA1 HF (High-Frequency) — была запущена в 2021 году. Основой послужила платформа BullSequana XH2000. Изначально машина включала 12 960 процессоров AMD EPYC 7763 (64C/128T, 2,45 ГГц), а её производительность на момент анонса составляла 23,2 Пфлопс. Комплекс EXA1 HE использует 477 вычислительных узлов на базе суперчипов NVIDIA Grace Hopper. Применяется жидкостное охлаждение тёплой водой. Заявленная производительность в тесте Linpack составляет приблизительно 60 Пфлопс, а пиковое быстродействие достигает 104 Пфлопс. Задействован фирменный интерконнект BXI (BullSequana eXascale Interconnect). Сеть основана на топологии DragonFly и состоит из 156 коммутаторов. Отмечается, что суперкомпьютер EXA1 соответствует требованиям оборонных программ, реализуемых военным отделом CEA.

Источник изображения: Eviden Отметим, что в марте нынешнего года компания Eviden заключила соглашение о модернизации французского НРС-комплекса Jean Zay. Суперкомпьютер получит 1456 ускорителей NVIDIA H100 в дополнение к 416 картам NVIDIA A100 и 1832 ускорителям NVIDIA V100, которые задействованы в настоящее время. В результате, пиковая производительность Jean Zay поднимется с нынешних 36,85 до 125,9 Пфлопс.

18.04.2024 [12:20], Сергей Карасёв

Rivos, разработчик ИИ-ускорителей на базе RISC-V, получил на развитие более $250 млнКалифорнийский стартап Rivos, основанный в 2021 году, сообщил о проведении раунда финансирования Series-A3, в ходе которого на развитие привлечено более $250 млн. Ключевым инвестором стала фирма Matrix Capital Management. Кроме того, средства предоставили Intel Capital, Dell Technologies Capital, MediaTek и др. Rivos занимается разработкой чипов на открытой архитектуре RISC-V для приложений ИИ и больших языковых моделей (LLM). Изделия планируется изготавливать на предприятии TSMC с применением 3-нм технологии. Предполагается, что такие решения станут менее дорогой альтернативой ускорителям NVIDIA. Привлеченные средства стартап направит на ускорение разработки чипов и коммерциализацию решений. При этом ориентировочные сроки начала массового производства таких изделий пока не раскрываются.

Источник изображения: pixabay.com На сегодняшний день Rivos раскрывает лишь общую информацию о характеристиках своих чипов. В их состав войдёт узел Data Parallel Accelerator и вычислительные ядра с архитектурой RISC-V. Узлы чипа получат доступ к памяти DDR DRAM и HBM. Rivos также предоставит набор специальных программных инструментов для своих чипов. С их помощью разработчики смогут развёртывать и обучать модели ИИ. По имеющейся информации, Rivos нацеливается на приложения ИИ, которые смогут работать с PyTorch и JAX.

09.04.2024 [13:00], Сергей Карасёв

Крупнейший акционер Atos выработал план спасения компанииФранцузский IT-холдинг Atos, находящийся в сложном финансовом положении, по сообщению The Register, возможно, скоро найдёт выход из сложившейся ситуации. План спасения компании предложил её крупнейший акционер — Onepoint. На этом фоне стоимость ценных бумаг Atos подскочила на четверть. По состоянию на конец марта 2024 года долги Atos составляли €4,65 млрд, причём €3,65 млрд необходимо погасить до конца 2025 года. Предполагалось, что улучшить финансовое положение холдингу поможет продажа своего подразделения дата-центров и хостинга Tech Foundations компании EP Equity Investment (EPEI), которая контролируется чешским миллиардером Даниэлем Кретинским (Daniel Křetínský). Однако эти переговоры провалились.

Источник изображения: Atos Atos также рассчитывала получить средства путём продажи ряда активов, включая подразделение Big Data and Security, европейскому аэрокосмическому гиганту Airbus. Но и эти инициативы успехом не увенчались. На этом фоне холдинг Atos начал переговоры с кредиторами о рефинансировании долга: предполагается, что соответствующее соглашение будет достигнуто к июлю 2024 года. Между тем в 2023-м Atos понесла убытки в размере €3,44 млрд против €1,01 млрд потерь в 2022 году. Как теперь сообщается, выход предложила компания Onepoint, которая владеет долей в размере 11,4 % в Atos. Ожидается, что до конца апреля Onepoint подготовит план укрепления бизнеса Atos с участием инвестиционной компании Butler Industries. В рамках данной инициативы Onepoint надеется превратить Atos в европейскую платформу для цифровых услуг, кибербезопасности и ИИ, а также сделать её «ведущим суверенным облачным оператором Европы». План спасения также предполагает реструктуризацию долгов и вывод Atos на траекторию роста.

28.03.2024 [02:10], Владимир Мироненко

Atos планирует достичь соглашения о реструктуризации долгов к июлюНаходящийся в сложном финансовом положении французский IT-холдинг Atos расширил переговоры о реструктуризации долгов, включив в них держателей ценных бумаг, планируя заключить к июлю всеобъемлющее соглашение, пишет DatacenterDynamics со ссылкой на заявление Atos, сделанное после публикации отчёта о рекордных убытках за 2023 год. На данный момент долги холдинга составляют €4,65 млрд, причём €3,65 млрд необходимо погасить до конца 2025 года. Согласно отчёту, убытки Atos за прошлый год составили €3,44 млрд, превысив более чем в три раза убытки в 2022 году, равные €1,01 млрд. После публикации результатов стоимость акций Atos упала до нового исторического минимума в €1,59/шт. По сравнению с предыдущим годом выручка Atos почти не изменилась, увеличившись всего на 0,4 % до €10,6 млрд евро. Как утверждает холдинг, убытки большей частью возникли в результате обесценения активов обоих его подразделений — Eviden и Tech Foundations, созданных в рамках плана по оздоровлению, призванного вернуть бизнес к росту. Хотя первоначальная идея заключалась в том, чтобы управлять Eviden и Tech Foundations как отдельными публично зарегистрированными компаниями под эгидой Atos, долговые проблемы, с которыми столкнулся холдинг, привели к тому, что оба подразделения были выставлены на продажу. Как сообщается в пресс-релизе, переговоры по поводу потенциальной продажи Tech Foundations компании EPEI завершились ничем. Ранее было объявлено об отказе Airbus от планов покупки подразделения холдинга Big Data and Security (BDS). «Мы продолжим управлять Tech Foundations и Eviden как отдельными предприятиями и использовать сильные стороны их соответствующих предложений с помощью скоординированной стратегии выхода на рынок», — отметил холдинг.

21.03.2024 [22:21], Сергей Карасёв

Eviden создаст для Дании ИИ-суперкомпьютер Gefion на базе NVIDIA DGX SuperPOD H100Компания Eviden, дочерняя структура Atos, объявила о заключении соглашения с Датским центром инноваций в области искусственного интеллекта (Danish Centre for AI Innovation) на создание передового суперкомпьютера для решения ИИ-задач. Вычислительный комплекс под названием Gefion, как ожидается, заработает до конца текущего года. Как сообщается, в основу Gefion ляжет платформа NVIDIA DGX SuperPOD. Конфигурация включает 191 систему NVIDIA DGX H100, а общее количество ускорителей NVIDIA H100 составит 1528 штук. Говорится о применении интерконнекта NVIDIA Quantum-2 InfiniBand. В состав суперкомпьютера также войдут 382 процессора Intel Xeon Platinum 8480C поколения Sapphire Rapids. Эти чипы насчитывают 56 ядер (112 потоков), работающих на частоте 2,0/3,8 ГГц. Для подсистемы хранения выбрано решение DataDirect Networks (DDN). Ожидаемая ИИ-производительность Gefion на операциях FP8 составит около 6 Эфлопс. В рамках проекта Eviden отвечает за доставку компонентов комплекса, монтаж и пуско-наладочные работы. Система разместится в дата-центре Digital Realty. Её питание будет на 100 % обеспечиваться за счёт энергии из возобновляемых источников. Датский центр инноваций в области ИИ принадлежит фонду Novo Nordisk Foundation и Экспортно-инвестиционному фонду Дании. При этом Novo Nordisk Foundation, основанный в Дании ещё в 1924 году, представляет собой корпоративный фонд с филантропическими целями. Его видение заключается в улучшении здоровья людей, повышении устойчивости общества и планеты. Отмечается, что Novo Nordisk Foundation обеспечит финансирование центра в размере примерно 600 млн датских крон (около $87,5 млн), а Экспортно-инвестиционный фонд — 100 млн датских крон ($14,6 млн).

20.03.2024 [17:36], Руслан Авдеев

Одной проблемой больше: Airbus отказалась от миллиардной сделки по покупке у Atos подразделения Big Data and SecurityЕвропейский аэрокосмический гигант Airbus отказался от планов покупки бизнеса французской Atos — т.н. Big Data and Security (BDS), в первую очередь связанного с обеспечением кибербезопрасности, передаёт Dark Reading. Французскому правительству, как считается, необходимо предотвратить продажу BDS иностранным покупателям. В крайнем случае власти даже могут национализировать Atos, которая должна банкам почти €5 млрд. BDS предоставляет решения в области кибербезопасности, ИИ, Big Data и суперкомпьютерных вычислений. Бизнес тесно связан с французским правительством и военными и даже имеет контракт на киберзащиту Олимпийских игр в Париже. Когда впервые появились новости о покупке Atos BDS, в Airbus утверждали, что приобретение существенно ускорит цифровую трансформацию аэрокосмической компании и укрепит её киберзащиту и позиции в сфере ИИ. Сами компании неожиданный поворот событий не комментируют, заявив, что обсуждение сделки прекращено. В январе сообщалось, что акционеры Airbus не уверены в прочном финансовом положении BDS. В Atos отметили, что оценивают последствия решения Airbus и другие возможности, соответствующие «суверенным императивам французского государства». Некоторые эксперты скептически относились к сделке, говоря о политической подоплёке и о том, что сделка невыгодна Airbus. Впрочем, Airbus уже второй раз отказывается от покупки бизнесов Atos. В 2022 году она анонсировала планы приобрести долю в 29,3 % в принадлежащей Atos компании Evidian (впоследствии Eviden), частью которой была группа BDS. На тот момент в Atos ожидали, что появление подобного «якорного акционера» ускорит рост Evidian, сохранив технологический суверенитет во Франции и Европе в сферах кибербезопасности, облачных сервисов и HPC.  В марте 2023 года Airbus отказалась от покупки доли в Evidian, расплывчато заявив, что сделка не соответствует целям компании. На тот момент против неё выступали и некоторые акционеры Airbus. Заявлялось о политической мотивированности сделки. Так или иначе, покупка BDS могла бы серьёзно укрепить киберзащиту Airbus. Это особенно важно на фоне того, что аэрокосмический сектор становится лакомой целью для кибератак — и Airbus, и Boeing уже испытали это на себе. Atos, долги которой составляют около €4,8 млрд, остро нуждается в средствах. В феврале провалились переговоры по продаже подразделения ЦОД и хостинга Tech Foundations компании EP Equity Investment (EPEI). Теперь отказ от сделки с Airbus, оценивавшейся в $1,65–$2 млрд, негативно повлиял на Atos, чьи акции 19 марта в моменте падали на 25 %. Всего со 2 января акции компании упали более чем на 70 %, с €6,99 (около $7,59 по текущему курсу) до €1,74 (≈$1,89) на момент закрытия торгов 19 марта. Atos пришлось перенести доклад о заработках, выкроив дополнительное время на оценку «вариантов стратегии». |

|