Материалы по тегу: безопасность

|

18.02.2024 [23:07], Сергей Карасёв

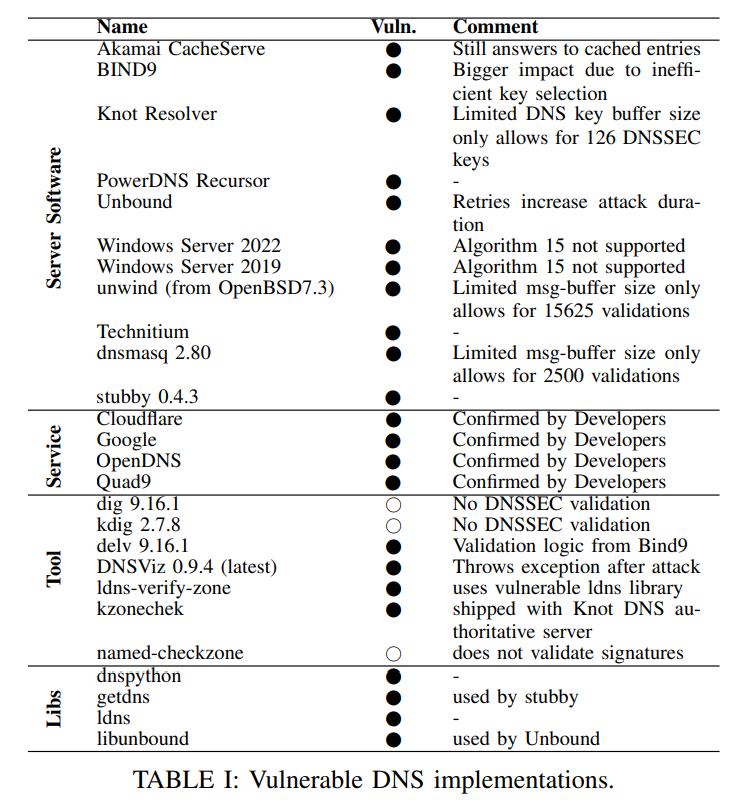

Уязвимость KeyTrap позволяет надолго вывести из строя DNS при помощи единственного запросаСпециалисты Немецкого национального исследовательского центра прикладной кибербезопасности ATHENE сообщили об обнаружении опасной уязвимости в механизме DNSSEC (Domain Name System Security Extensions) — наборе расширений протокола DNS. Брешь теоретически позволяет вывести из строя DNS-сервер путём проведения DoS-атаки. В исследовании приняли участие сотрудники Франкфуртского университета имени Иоганна Вольфганга Гёте (Goethe University Frankfurt), Фраунгоферовского института технологий информационной безопасности (Fraunhofer SIT) и Дармштадтского технического университета (Technical University of Darmstadt).

Источник изображения: pixabay.com Расширения DNSSEC призваны минимизировать атаки, связанные с подменой IP-адреса при обработке доменных имён. Технология нацелена на обеспечение достоверности и целостности данных. Принцип работы DNSSEC основан на использовании цифровых подписей, при этом сам механизм не шифрует данные и не изменяет управление ими. Обнаруженная уязвимость получила название KeyTrap, или CVE-2023-50387: ей присвоен рейтинг опасности CVSS 7,5 балла из 10. Атака нацелена на DNS-резолвер. Отправка сформированного специальным образом пакета данных приводит к тому, что DNS-резолвер, использующий DNSSEC, начинает выполнять огромный объём ресурсоёмких криптографических вычислений. Кроме того, существует схожая уязвимость NSEC3 (CVE-2023-50868) при вычислении хешей.

Источник: ATHENE Из-за такой алгоритмической атаки количество выполняемых CPU инструкций в DNS-резолвере возрастает в 2 млн раз, и система оказывается не в состоянии обрабатывать другие запросы. Исследователи заявляют, что один запрос может привести к недоступности сервера: в зависимости от реализации резолвера это состояние длится от 56 секунд до 16 часов. По оценкам, на сегодняшний день DNS-резолверы с расширениями DNSSEC используют 31 % веб-клиентов в интернете. Таким образом, проблема носит масштабный характер. Она затрагивает, например, Google Public DNS, Quad9, OpenDNS и Cloudflare. Об уязвимости также сообщила компания Akamai, которая уже выпустила необходимые исправления для рекурсивных резолверов Akamai DNSi (CacheServe, AnswerX). Уязвимость устранена в версиях Unbound 1.19.1, PowerDNS Recursor 4.8.6, 4.9.3 и 5.0.2, Knot Resolver 5.7.1, dnsmasq 2.90, BIND 9.16.48, 9.18.24 и 9.19.21. Примечательно, что уязвимость в BIND9 появилась ещё в 2000 году, а в Unbound — в 2007 году. И все эти годы проблемы никто не замечал, несмотря на открытость исходного кода обоих проектов.

16.02.2024 [13:42], Андрей Крупин

«КриптоSDK» получил положительное заключение ФСБ России«Ростелеком» сообщил о получении положительного заключения Федеральной службы безопасности Российской Федерации на криптографический модуль «КриптоSDK» со встроенными отечественными средствами криптографической защиты информации (СКЗИ класса КС1). Модуль «КриптоSDK» разработан компаниями «Ростелеком» и «КриптоПро» и предназначен для защиты каналов связи при дистанционном обслуживании клиентов и сервисов удалённой идентификации граждан с использованием Единой биометрической системы. Решение позволяет проводить идентификацию в мобильном приложении банковской или иной организации, выполняя все требования по защите информации.

Источник изображения: wirestock / freepik.com «КриптоSDK» также позволяет установить защищённое соединение по протоколу ГОСТ TLS и связать мобильные приложения как внешних, так и внутренних пользователей организации с её корпоративными информационными системами по защищённому отечественными СКЗИ каналу связи. «Получение заключения ФСБ России на криптографический модуль, основанный на средствах «КриптоПро», — это важнейшая веха в развитии массовой криптографии в России. Теперь организации, обрабатывающие биометрические данные пользователей, смогут обеспечивать защиту этих данных с применением отечественной криптографии без необходимости исследований по оценке влияния, что существенно повысит темпы внедрения безопасных решений в нашей стране», — говорится в заявлении заместителя генерального директора «КриптоПро», доктора физико-математических наук Станислава Смышляева.

15.02.2024 [14:29], Сергей Карасёв

Фишеры берут на вооружение генеративный ИИ для повышения эффективности атакКомпания Positive Technologies обнародовала результаты исследования, в ходе которого изучались тенденции в области фишинговых атак в мировом масштабе в 2023 году. Говорится, что модель «фишинг как услуга» стала обычной практикой, а злоумышленники начинают внедрять технологии генеративного ИИ для повышения эффективности своей деятельности. В отчёте сказано, что основными целями фишеров являются получение данных (85 %) и финансовой выгоды (26 %). Похищенная конфиденциальная информация зачастую затем сбывается в даркнете. Кража сведений может также осуществляться с целью шпионажа за организацией или страной.

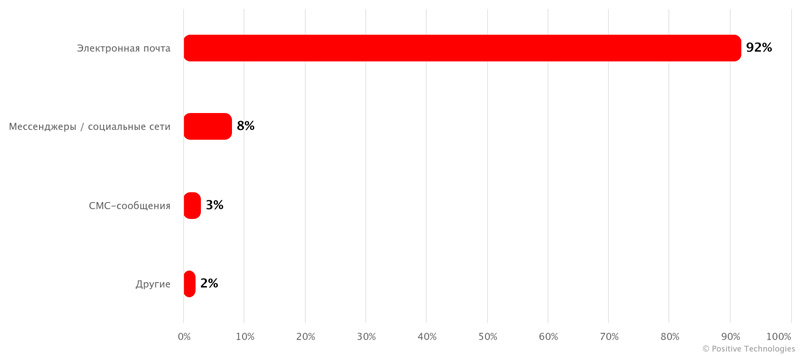

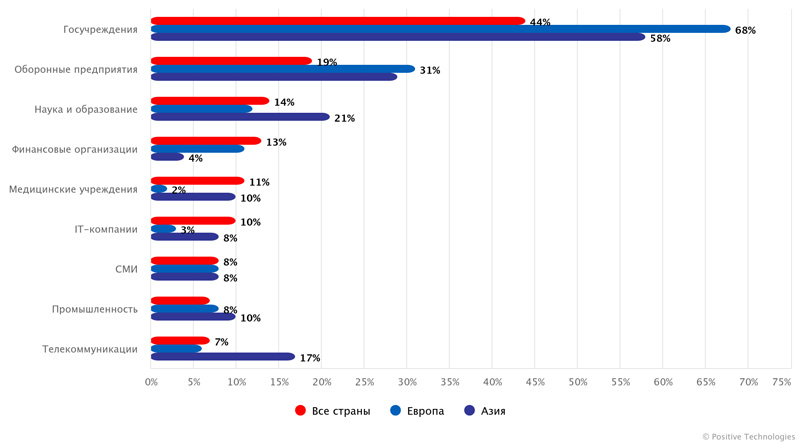

Источник изображений: Positive Technologies Самым распространённым каналом для коммуникации с жертвами для фишеров остаётся электронная почта — на неё приходится около 92 % всех атак. В 8 % случаев также применяются мессенджеры и социальные сети, а в 3 % нападений злоумышленники рассылают SMS. Чаще всего в фишинговых сообщениях киберпреступники выдают себя за контрагентов (26 %), специалистов техподдержки или IT (15 %) и представителей госорганов (13 %). Для доставки вредоносной нагрузки с помощью вложений наиболее часто (в 37 % случаев) используют архивы (ZIP, 7z, RAR и т. п.), а на втором месте по популярности (30 %) находятся текстовые документы (DOC, ODT, ONE и т. п.). В 43 % фишинговых сообщений используются ссылки, которые приводят либо к загрузке вредоносного файла (46 %), либо к переходу на поддельную страницу для ввода учётных данных (50 %). Кроме того, мошенники внедряют в свои сообщения QR-коды, которые помогают скрывать вредоносные адреса от получателей и систем защиты.  Более половины (56 %) всех фишинговых атак носят целевой характер: мишенями становятся как конкретные организации, так и определённые отрасли и даже целые страны. Чаще всего в таких случаях жертвами являются госучреждения (44 % целевых инцидентов) и оборонные предприятия (19 %). Далее следуют организации в сфере науки и образования (14 %), финансовые структуры (13 %) и медицинские учреждения (11 %). Говорится, что из-за сложной геополитической ситуации по всему миру фишинговые атаки на государственные организации проводятся чаще, чем на другие отрасли. Аналитики Positive Technologies прогнозируют, что киберпреступники продолжат активно внедрять средства ИИ. Такие инструменты позволяют генерировать убедительные фишинговые сообщения, создавать дипфейки голосов, изображений и видео, а также поддерживать осмысленный диалог с жертвой в автоматизированном режиме. Что касается модели «фишинг как услуга», то стоимость готовых фишинговых проектов начинается с $15 и может достигать $5000. Бюджет до $100 позволяет приобрести услуги SMS-фишинга или заказать изготовление шаблонов фишинговых писем. А за $100–$1000 можно купить готовые фишинговые страницы, фишинговые проекты, имитирующие деятельность банков, и пр.

14.02.2024 [18:16], Сергей Карасёв

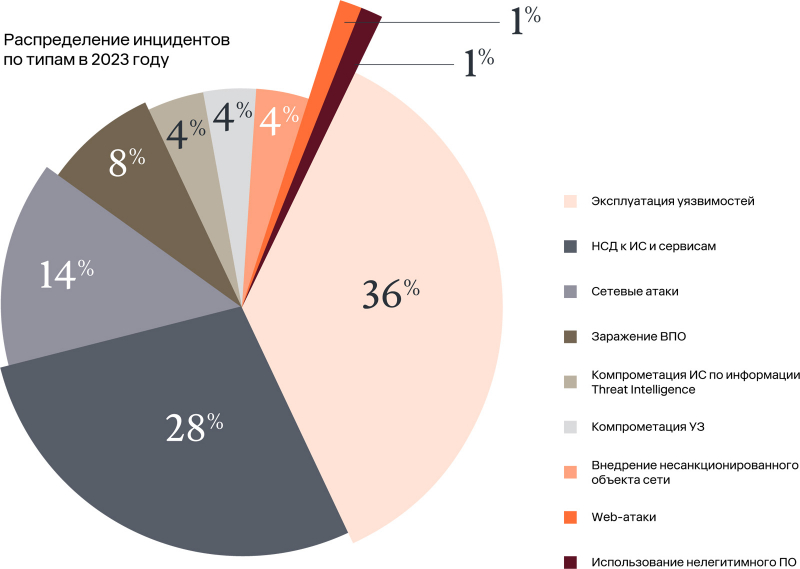

В России резко выросла интенсивность кибератак в финансовом сектореВ 2023 году российский кредитно-финансовый сектор, согласно исследованию ГК «Солар», столкнулся с резким ростом интенсивности кибератак. В общей сложности зафиксированы приблизительно 6,8 тыс. инцидентов, что более чем на четверть превосходит результат предыдущего года. Это составляет пятую часть (20 %) от суммарного количества выявленных событий в области информационной безопасности (ИБ). Больше трети атак в банковской сфере (36 %) сопряжено с эксплуатацией уязвимостей. В 28 % случаев зафиксирован несанкционированный доступ к системам и сервисам (включая компоненты автоматизированной банковской системы и дистанционного банковского обслуживания, внутренний документооборот и ключевые базы данных). На третьем месте по распространённости с показателем 14 % находятся сетевые атаки. Около 8 % инцидентов связано с внедрением вредоносного ПО. В 2023 году в полтора раза подскочило количество фишинговых атак в банковской сфере. Чаще всего злоумышленники имитировали в таких рассылках акции или опросы от имени банка. Причём главной целью являлись не данные банковских карт, а доступ в личный кабинет клиента. Аналитики отмечают, что фишинговые атаки по-прежнему остаются достаточно эффективными, несмотря на высокую степень защищенности организаций. С банковской сферой связано около 40 % объявлений в даркнете. Основная масса запросов касается открытия счетов, продажи и покупки доступов в личный кабинет, банковских карт, обналичивания средств, получения данных и вербовки сотрудников. Количество киберударов по банковским веб-ресурсам (DDoS- и веб-атаки) постепенно сокращается, что объясняется улучшением систем защиты. Сама финансовая отрасль занимает первое место по размеру бюджетов на ИБ: в 2023 году на эти цели организации потратили приблизительно 18 млрд руб. В отчёте сказано, что в России сохраняется внешняя цифровая угроза для банков в части эквайринга. В 2023 году эксперты обнаружили 5,4 тыс. вредоносных интернет-ресурсов, которые принимают электронную оплату от пользователей. Причём 96 % таких сайтов приходится на незаконный игорный бизнес. Выявлены также инциденты, свойственные именно банковской сфере. К ним относятся попытки взлома баз данных основных банковских приложений, а также попытки использования учётных записей сотрудников третьими лицами. Злоумышленники повышают свою квалификацию и проводят более тщательную подготовку к атаке, включая киберразведку и первичное проникновение в инфраструктуру целевой организации. В 2023 году зафиксированы 38 инцидентов, связанных с публикацией в общем доступе данных клиентов кредитных организаций. Общий объём раскрытых сведений превысил 161 млн строк, включая 130 млн телефонных номеров и 28 млн адресов электронной почты.

14.02.2024 [14:34], Сергей Карасёв

Компания «Русплатформа» займётся созданием отечественных межсетевых экрановОснователь производителя электроники Fplus Алексей Мельников, по сообщению газеты «Ведомости», учредил новую структуру — ООО «Русплатформа». Она займётся разработкой российских межсетевых экранов (NGFW) — программно-аппаратных комплексов для фильтрации трафика. В число основателей «Русплатформы» также вошли финансовый директор группы компаний InfoWatch Василий Кузьменко и Роман Шмаков, который ранее занимал пост бывшего коммерческого директора Schneider Electric, а в настоящее время является совладельцем и первым заместителем гендиректора «Систем электрик». Инвестиции в проект на начальном этапе оцениваются в 20 млн руб. Средства пошли на формирование штата разработчиков, а также на закупку серверов и ПО для тестирования и доработки существующих решений. Поначалу «Русплатформа» сосредоточится именно на создании брандмауэров, но в перспективе не исключается выпуск других продуктов для обеспечения информационной безопасности.

Источник изображения: pixabay.com Новая компания намерена развивать направление межсетевых экранов нового поколения (Next Generation Firewall, NGFW). Такие устройства предназначены для глубокой фильтрации трафика, обнаружения вторжений, а также мониторинга и блокировки трафика на уровне приложений. С российского рынка ушли многие зарубежные поставщики NGFW-решений, включая израильскую CheckPoint. В результате, высвободилась большая ниша. Среди отечественных аналогов участники рынка выделяют UserGate NGFW и InfoWatch ARMA NGFW. В 2023 году, по оценкам, объём российского рынка NGFW составил от 12 млрд до 25 млрд руб. В ближайшие несколько лет показатель может достичь 30 млрд руб. А Positive Technologies и вовсе называет цифру в 50 млрд руб. и выше. Такой рост обусловлен обязанностью российских компаний переходить на отечественные средства защиты на объектах критической информационной инфраструктуры (КИИ). С другой стороны, импортозамещение в области NGFW продвигается медленно. На текущий момент только 13 % компаний используют российские межсетевые экраны. Более половины — 52 % — предприятий либо приняли решение остаться на иностранных решениях, либо заняли выжидательную позицию. Еще 35 % занимаются поиском отечественных аналогов, продолжая эксплуатировать западные или китайские продукты, передают «Ведомости».

12.02.2024 [14:19], Андрей Крупин

Комплекс однонаправленной передачи данных InfoDiode Smart получил сертификат ФСТЭК России по 4-му уровню доверияКомпания «АМТ-Груп» сообщила о сертификации Федеральной службой по техническому и экспортному контролю аппаратно-программного комплекса InfoDiode Smart по четвёртому уровню доверия. InfoDiode Smart относится к классу систем однонаправленной передачи данных и предназначен для обеспечения защиты данных в локально-вычислительных сетях посредством изоляции критичных сегментов инфраструктуры с сохранением возможности межсетевого взаимодействия. Решение поддерживает работу с промышленными протоколами и интеграцию с платформами SCADA.

Устройство однонаправленной передачи данных InfoDiode Smart Выданный ФСТЭК России сертификат позволяет применять АПК InfoDiode SMART для защиты конфиденциальной информации, объектов критической информационной инфраструктуры и опасных производственных объектов на предприятиях различных отраслей — в государственных структурах, органах власти, промышленности, топливно-энергетическом комплексе, оборонно-промышленном комплексе, финансовой отрасли и других организациях корпоративного сектора. Комплекс InfoDiode SMART может использоваться для защиты автоматизированных систем до класса 1Г, систем защиты персональных данных 1 уровня защищённости, государственных информационных систем 1 класса защищённости, а также автоматизированных систем управления технологическими процессами до 1 класса включительно.

09.02.2024 [17:02], Андрей Крупин

Positive Technologies: только 14 % вендоров оперативно исправляют уязвимости, найденные исследователями безопасностиРаботающая в сфере информационной безопасности компания Positive Technologies изучила и опубликовала результаты собственного опыта взаимодействия с разработчиками программного обеспечения в области раскрытия уязвимостей. Ретроспективный анализ статистики коммуникаций с вендорами показал, что в 2022-2023 годах 57 % производителей ПО оперативно отвечали исследователям компании, при этом только 14 % всех разработчиков выпускали обновления для уязвимого софта в оптимально короткие сроки — от одного дня до двух недель.

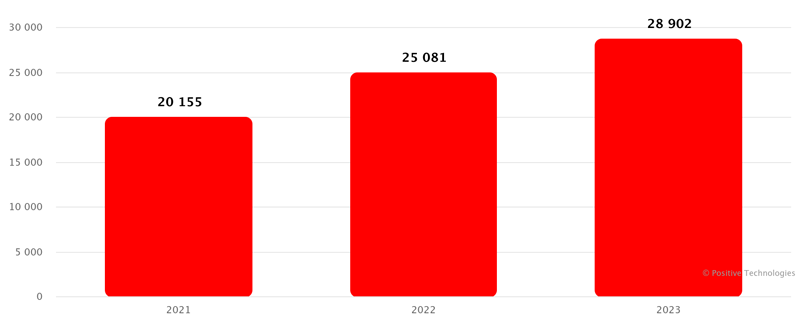

Количество обнаруженных уязвимостей в 2021-2023 годах по данным NIST (источник изображения: Positive Technologies) По данным Национального института стандартов и технологий США (The National Institute of Standards and Technology, NIST), число обнаруженных уязвимостей постоянно растёт: в 2023 году их количество (28 902) превысило показатели предыдущих двух лет на 42 % и 14 % соответственно. Кроме этого, каждый взлом и утечка обходятся бизнесу все дороже: средняя стоимость утечки, по данным IBM, за последние три года выросла на 15 %, достигнув 4,45 млн долларов США. В связи с этим особое значение для укрепления защиты приобретает построение доверительных и прозрачных отношений между поставщиками ПО и исследователями ИБ, подчёркивают в Positive Technologies. Эксперты компании рекомендуют вендорам придерживаться профессионального подхода: следовать политике ответственного разглашения, доверять исследователям безопасности и поддерживать с ними активную коммуникацию, информируя о каналах связи. Кроме того, специалисты советуют производителям ПО выстраивать процесс управления уязвимостями, используя системы, предоставляющие информацию о серьёзных недоработках в программном коде, которые важно устранять в первую очередь.

08.02.2024 [18:21], Андрей Крупин

Компания ELMA получила лицензию ФСТЭК России на деятельность в сфере защиты информацииРоссийская компания ELMA, занимающаяся разработкой Low-code-платформ для автоматизации и роботизации бизнес-процессов с использованием искусственного интеллекта, чат-ботов и компьютерного зрения, сообщила о получении лицензии Федеральной службы по техническому и экспортному контролю на деятельность по разработке средств защиты конфиденциальной информации (СЗКИ). Выданная ФСТЭК России лицензия подтверждают соответствие ELMA предъявляемым ведомством требованиям в области IT-безопасности. Документ предоставляет компании не только право на разработку программных средств защиты информации, но также позволяет проводить сертификацию ФСТЭК России на подтверждение отсутствия недекларированных возможностей, несущих скрытые риски при эксплуатации программного обеспечения.

Источник изображения: rawpixel.com / freepik.com «Лицензия поможет включить в число клиентов тех, кому критически важно соблюсти требования безопасности. Мы рады, что доказали соответствие всем критериям и компетентность нашей команды. Теперь для нас открыта возможность разрабатывать СЗКИ, которые могут быть сертифицированы ФСТЭК России», — прокомментировали в ELMA получение лицензии регулятора. ELMA ведёт деятельность на российском IT-рынке более 15 лет. Компания имеет более 3500 клиентов и 230 партнёров в России и за рубежом, является резидентом инновационного центра «Сколково». Решения разработчика включены в реестр отечественного ПО.

08.02.2024 [16:40], Андрей Крупин

«АйТи Бастион» и «С‑Терра СиЭсПи» представили решение для безопасного управления удалёнными узлами геораспределённой IT-инфраструктурыКомпании «АйТи Бастион» и «С‑Терра СиЭсПи» в рамках технологического сотрудничества создали аппаратно-программный комплекс, предназначенный для обеспечения безопасного управления удалёнными узлами геораспределённой IT-инфраструктуры бизнеса. Представленное отечественными разработчиками решение построено на базе РАМ‑системы «СКДПУ НТ Компакт» и VPN‑продуктов: криптомаршрутизатора «С‑Терра Шлюз» и компактного криптошлюза «С‑Терра Юнит». Комплекс позволяет организациям обеспечить контроль дистанционного доступа не только к удалённым сегментам сети, но и выделенным отдельным узлам со слабым каналом связи через зашифрованный канал, не допустить осуществления в них несанкционированных действий со стороны пользователей и соответствовать ИБ‑требованиям регуляторов.

Источник изображения: компакт.айтибастион.рф Защищённый тоннель от центрального офиса, где установлен «С‑Терра Шлюз», строится до нужного объекта с подключённым «С‑Терра Юнит» без дополнительной установки агентов и сложного оборудования. «СКДПУ НТ Компакт» выступает в качестве классической полнофункциональной PAM‑системы, предоставляя доступ только до отдельных узлов сети, фиксируя и контролируя в реальном времени все сессии администрирования и действия пользователей. «В инфраструктуру предприятия, как правило, объединены несколько филиалов и подразделений, банкоматы, пункты контроля, видеокамеры, терминалы и другие цифровые устройства, которые требуют периодического администрирования, обновления и настройки. Предоставление прямого доступа к оборудованию и информационной системе не является безопасным. Зачастую это может обернуться существенными рисками для компании в виде утечек данных, хакерских атак и других киберугроз. За счёт нашей новой интеграции мы решили задачу предоставления дистанционного доступа к территориально распределённым объектам. Обеспечили её защищённую реализацию с использованием шифрованных каналов связи и дополнительным контролем действий привилегированных пользователей», — поясняют разработчики продукта.

03.02.2024 [23:44], Сергей Карасёв

Из-за взлома Cloudflare пришлось полностью заменить оборудование в одном из ЦОДАмериканская компания Cloudflare сообщила о хакерском вторжении в свою IT-инфраструктуру. К расследованию инцидента были привлечены специалисты в области безопасности CrowdStrike: утверждается, что к кибератаке могут быть причастны правительственные хакеры некоего государства. В результате расследования компания решила переоснастить свой ЦОД в Бразилии. Говорится, что для проникновения во внутреннюю сеть Cloudflare злоумышленники использовали токен доступа и учётные данные трёх сервисных аккаунтов, которые были похищены в ходе взлома компании Okta в октябре 2023 года. C 14 по 17 ноября прошлого года киберпреступники провели разведку систем Cloudflare, а затем получили доступ к внутренним базам знаний и трекеру (Atlassian Confluence и Jira). А уже 22 ноября хакеры наладили постоянный доступ к серверу Atlassian и к системе управления исходным кодом Cloudflare (Atlassian Bitbucket). Далее последовала безуспешная попытка закрепиться на сервере, который имеет доступ к дата-центру Cloudflare в Сан-Паулу (Бразилия): этот ЦОД ещё не запущен в полноценную эксплуатацию. Cloudflare выявила вредоносную активность 23 ноября и незамедлительно предприняла защитные меры: на следующий день все подключения злоумышленников были разорваны. Расследование показало, что хакеры могли похитить некоторую документацию и ограниченное количество исходного кода. Анализируя документы, к которым обращались атакующие, базы данных ошибок и репозитории исходного кода, специалисты пришли к выводу, что нападавшие искали информацию об архитектуре, особенностях защиты и управления глобальной сетью Cloudflare. В ходе устранения последствий вторжения были сменены все учётные записи, количество которых превышает 5000. Кроме того, проверены 4893 системы, перезагружены все машины в глобальной сети, включая все узлы Atlassian (Jira, Confluence и Bitbucket), а также серверы, к которым могли иметь доступ хакеры. Чтобы гарантировать полную безопасность систем в бразильском ЦОД, оборудование из него было отправлено производителям на проверку. Вредоносные компоненты обнаружены не были, но Cloudflare всё равно приняла решение заменить все эти аппаратные компоненты. Вероятно, компания опасалась развития событий по сценарию Barracuda ESG. |

|