Материалы по тегу: безопасность

|

02.02.2024 [19:34], Андрей Крупин

ФСТЭК России продлила действие сертификата соответствия на Dr.Web Enterprise Security SuiteФедеральная служба по техническому и экспортному контролю продлила действие сертификата соответствия на программный комплекс Dr.Web Enterprise Security Suite, предназначенный для централизованной защиты узлов корпоративной IT-инфраструктуры. Об этом сообщается на сайте компании-разработчика продукта «Доктор Веб». Dr.Web Enterprise Security Suite автоматизирует процессы выявления и реагирования на инциденты информационной безопасности, нивелируя угрозы без вмешательства IT-служб. При этом сведения обо всех обнаруженных инцидентах журналируются, что позволяет провести расследование каждого инцидента и устранить его причины. Защитный комплекс зарегистрирован в реестре российского софта и может применяться в органах безопасности и иных государственных ведомствах.

Источник изображения: drweb.ru Выданный ФСТЭК России сертификат подтверждает соответствие Dr.Web Enterprise Security Suite требованиям по безопасности информации по 2 уровню доверия. Продукт может использоваться в информационных (автоматизированных) системах, в которых обрабатывается информация, содержащая сведения, составляющие государственную тайну; в значимых объектах критической информационной инфраструктуры; в государственных информационных системах; в автоматизированных системах управления производственными и технологическими процессами, а также в информационных системах персональных данных при необходимости обеспечения защищённости персональных данных и в информационных системах общего пользования. Сертификат действителен до 27 января 2029 года.

02.02.2024 [16:43], Сергей Карасёв

ФБР с разрешения властей получило контроль над заражёнными китайскими хакерами роутерами Cisco и NetgearКитайские киберпреступники из группировки Volt Typhoon внедрили вредоносный код в сотни устаревших SOHO-маршрутизаторов Cisco и Netgear. В ФБР заявляют, что целью хакеров является критическая информационная инфраструктура США. Злоумышленники загрузили VPN-модуль на уязвимые устройства и сформировали зашифрованный канал связи c ботнетом KV Botnet. При этом, как утверждается, группировка планировала атаки на водоочистные сооружения, электросети, нефте- и газопроводы, а также транспортные системы. Специалистам ФБР удалось нейтрализовать ботнет. Для выявления заражённых устройств отсылались специфичные для ботнета команды: на них реагировали только заражённые маршрутизаторы. Затем были получены разрешения на массовый удалённый доступ к инфицированному оборудованию. Сотрудники правоохранительных органов собрали сведения о деятельности зловреда, после чего удалили вирус из памяти роутеров, не затронув иные данные. Таким образом, ФБР фактически получило контроль над не принадлежащим ведомству сетевым оборудованием для нейтрализации угрозы, что само по себе является прецедентом.

Источник изображения: pixabay.com Агентство по кибербезопасности и защите инфраструктуры США заявляет, что кибервторжения со стороны Китая становятся всё более изощрёнными. Для защиты маршрутизаторов рекомендуется использовать функцию автоматического обновления прошивки и ограничить доступ к интерфейсу управления только с устройств, подключенных к локальной сети. Директор ФБР Кристофер Рэй (Christopher Wray) сообщил Конгрессу США, что специалистам удалось сорвать диверсию хакерской группировки. Внедрённое в маршрутизаторы вредоносное ПО злоумышленники намеревались задействовать в случае усиления конфликта с США. Китайские власти отрицают причастность к Volt Typhoon. «Китайские хакеры нацелены на критически важные элементы американской гражданской инфраструктуры, готовясь нанести реальный вред в случае конфликта», — заявил Рэй.

02.02.2024 [16:32], Андрей Крупин

«Лаборатория Касперского» представила пошаговое руководство для компаний, столкнувшихся с утечками данных«Лаборатория Касперского» опубликовала инструкции по организации процессов отслеживания и реагирования на утечки данных в дарквебе. Руководство предназначено для компаний, столкнувшихся с кражей конфиденциальной корпоративной информации, и будет полезно в первую очередь аналитикам Cyber Threat Intelligence, инженерам SOC, специалистам по реагированию на инциденты, ИБ-службам. Представленные «Лабораторией Касперского» инструкции позволят организациям структурировать процессы реагирования на утечки данных — обозначить необходимые шаги и предписать конкретные роли ответственным лицам. Руководство включает в себя не только технические детали, например, как настроить систему постоянного мониторинга ресурсов дарквеба для оперативного выявления инцидентов, но и рекомендации по тому, как выстроить в случае утечки эффективную коммуникацию со СМИ, клиентами, партнёрами, высшим руководством и другими вовлечёнными сторонами.  «Компаниям часто не хватает понимания, как действовать в результате инцидента, как отреагировать не только быстро, но и корректно, чтобы максимально снизить возможный ущерб, репутационный и финансовый. Мы видим, что у бизнеса назрела необходимость в чётко выстроенном процессе реагирования на утечки, и, поскольку такие инциденты в ближайшее время не прекратятся, решили поделиться своим многолетним опытом и знаниями в детальном многостраничном руководстве. Уверены, что оно будет полезно для большинства компаний», — комментирует Анна Павловская, старший аналитик Kaspersky Digital Footprint Intelligence. По данным сервиса Kaspersky Digital Footprint Intelligence, в 42 % организаций, подвергнувшихся компрометации данных в 2022 году, не было контактного лица, ответственного за обработку таких инцидентов. Более четверти компаний (28 %) либо не отреагировали на уведомление, либо заявили о том, что это не вызывает у них беспокойство. Только 22 % компаний отреагировали на информацию о киберинциденте должным образом, а 6 % сообщили, что они уже в курсе произошедшего.

01.02.2024 [23:04], Владимир Мироненко

Роскомнадзор рекомендовал провайдерам подключиться к Национальной системе доменных имён во избежание сбоя доступа к их ресурсамПосле масштабного сбоя, происшедшего 30 января у мобильных операторов и провайдеров, из-за которого не открывались сайты и приложения в доменной зоне .RU, Роскомнадзор (РКН) рекомендовал российским провайдерам и владельцам автономных систем подключиться к Национальной системе доменных имен (НСДИ), сообщил «Интерфакс». «Что делать российским провайдерам и владельцам автономных систем, чтобы пользователи всегда имели возможность доступа к вашим ресурсам? Используйте функционал Национальной системы доменных имён», — указано в сообщении РКН. Как пояснили в РКН, для настройки подключения к публичным серверам (резолверам) НСДИ оператору связи необходимо изменить и/или добавить в список DNS-серверов для конечного клиента адреса НСДИ. Любой из них можно будет использовать в качестве основного или дополнительного DNS-сервера.

Источник изображения: Pixabay В настоящее время Минцифры проводит расследование инцидента. По данным ведомства, он был вызван «технической проблемой, связанной с глобальной инфраструктурой DNSSEC» — набором расширений протокола DNS, благодаря которому гарантируется целостность и достоверность данных. Сбой в работе DNS-серверов был отмечен 30 января 2024 года в 18:40, а в 22:13 специалисты Технического центра Интернет и МСК-IX сообщили об устранении проблемы.

01.02.2024 [15:24], Сергей Карасёв

В даркнете обнаружены сотни учётных записей интернет-регистратора RIPE NCCВ даркнете появились сотни учётных записей сетевых операторов, которые были украдены в результате хакерской атаки на международного интернет-регистратора RIPE NCC. Как сообщает ресурс Dark Reading, киберпреступники получили несанкционированный доступ к сервисам сетевого координационного центра RIPE (RIPE Network Coordination Center Access). RIPE NCC занимается распределением интернет-ресурсов и связанной с этим регистрационной и координационной деятельностью. Организация функционирует как ассоциация локальных интернет-регистраторов, обслуживая Россию, Европу и Ближний Восток.

Источник изображения: pixabay.com В январе 2024 года специалисты Resecurity провели масштабный мониторинг и выявили 716 скомпрометированных аккаунтов RIPE NCC, информация о которых появилась на теневых площадках. В число жертв входят, например, научно-исследовательская организация из Ирана, поставщик ИКТ-технологий из Саудовской Аравии, правительственное учреждение Ирака и некоммерческая интернет-биржа в Бахрейне. В общей сложности Resecurity обнаружила 1572 учётных записи участников RIPE и других региональных сетей, включая APNIC, AFRINIC и LACNIC, которые были скомпрометированы с применением таких похитителей паролей, как Redline, Vidar, Lumma, Azorult и Taurus. Причём злоумышленники не только получили доступ к учётным записям RIPE, но и похитили другие конфиденциальные данные. Ранее у Orange Spain произошёл серьёзный сбой из-за того, что злоумышленники, взломав RIPE-аккаунт компании, внесли изменения в настройки маршрутизации BGP и в конфигурацию RPKI. В целом, злоумышленники используют полученные скомпрометированные учётные данные для доступа к RIPE и другим платформам, к которым жертва может иметь привилегированный доступ.

31.01.2024 [14:41], Сергей Карасёв

Вымогатель Cactus атаковал Schneider Electric: похищены терабайты данныхФранцузская корпорация Schneider Electric сообщила о том, что её IT-инфраструктура подверглась атаке программы-вымогателя. В результате вторжения похищены терабайты данных, а злоумышленники потребовали выкуп, угрожая обнародовать украденную информацию. Говорится, что атака затронула подразделение Schneider Electric, которое занимается разработкой решений в сфере устойчивого развития (Sustainability Business). Кроме того, пострадали облачные сервисы Resource Advisor. Хакерское вторжение произошло 17 января 2024 года, но сообщила об этом компания только сейчас. Ответственность за кибератаку взяла на себя кибергруппировка Cactus. Это молодая команда злоумышленников, впервые заявившая о себе в марте 2023-го. В список жертв Cactus на данный момент входят около 100 компаний и организаций из 16 отраслей, включая автомобильный сектор, машиностроение, а также сферы ПО и IT. О размере выкупа, который киберпреступники затребовали у Schneider Electric, ничего не сообщается. Какие именно данные были похищены, также не ясно. Подразделение Sustainability Business предоставляет консультационные услуги корпоративным клиентам, помогая им решать вопросы в том числе в области возобновляемых источников энергии. Услугами Sustainability Business пользуются такие компании, как Allegiant Travel Company, Clorox, DHL, DuPont, Hilton, Lexmark, PepsiCo и Walmart. Украденные сведения могут содержать конфиденциальную информацию об использовании энергии, системах промышленного контроля и автоматизации, а также о соблюдении экологических и энергетических норм. Не ясно, будет ли Schneider Electric платить выкуп: в случае отказа злоумышленники могут сделать похищенные файлы общедоступными.

31.01.2024 [10:04], Андрей Крупин

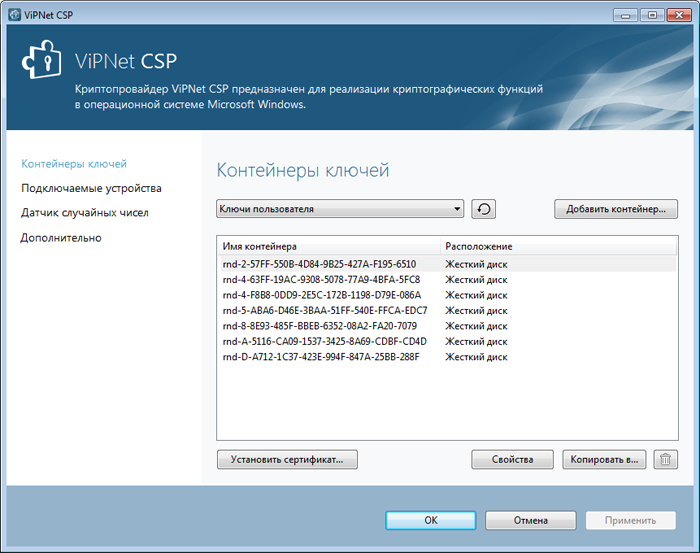

Средство криптографической защиты информации ViPNet CSP 4 дополнилось сертификатом ФСБ РоссииКомпания «Информационные технологии и коммуникационные системы» («ИнфоТеКС»), занимающаяся разработкой VPN-решений и средств криптографической защиты информации, сообщила о получении положительного заключения Федеральной службы безопасности Российской Федерации на продукт ViPNet CSP версии 4.4.8. ViPNet CSP 4 предназначен для взаимодействия с системами юридически значимого документооборота и может применяться при сдаче электронной отчётности в государственные органы. Решение позволяет создавать ключи электронной подписи по ГОСТ Р 34.10-2012, хэшировать данные по ГОСТ Р 34.11-2012, шифровать и производить имитозащиту данных по ГОСТ 28147-89, ГОСТ 34.12-2018, ГОСТ 34.13-2018, создавать защищённые TLS-соединения, а также формировать CMS-сообщения и транспортные ключевые контейнеры. Поддерживается работа в средах Windows и Linux.  Выданный ФСБ России сертификат подтверждает соответствие ViPNet CSP 4.4.8 требованиям к средствам криптографической защиты информации классов КС1, КС2, КС3 и средствам электронной подписи. Решение может использоваться для криптографической защиты информации, не содержащей составляющих государственную тайну сведений. Сертификат действителен до 28 декабря 2026 года. Продукт зарегистрирован в реестре российского ПО и рекомендован для приобретения отечественными организациями и государственными структурами, предъявляющими высокие требования к защите обрабатываемой информации.

30.01.2024 [16:55], Андрей Крупин

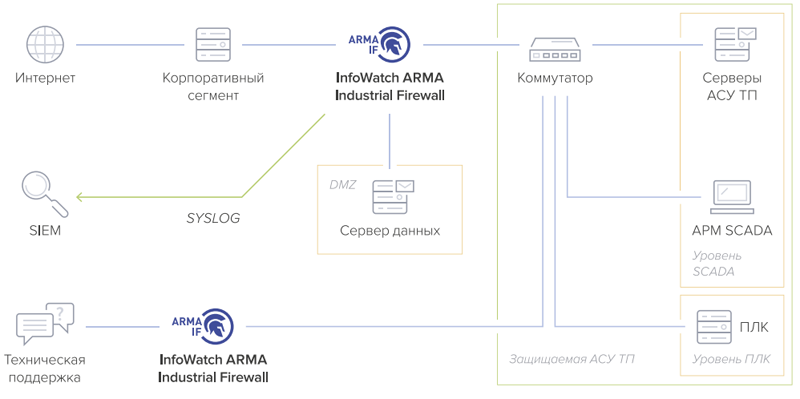

InfoWatch ARMA Industrial Firewall получил расширенные настройки защитыКомпания InfoWatch сообщила о выпуске новой версии программного комплекса ARMA Industrial Firewall 3.10. InfoWatch ARMA Industrial Firewall представляет собой межсетевой экран нового поколения (NGFW). Решение позволяет обнаруживать и блокировать атаки злоумышленников на автоматизированные системы управления технологическими процессами (АСУ ТП), а также попытки эксплуатации уязвимостей в промышленной среде. Помимо функций межсетевого экранирования, продукт обладает встроенной системой обнаружения вторжений с базой решающих правил СОВ для АСУ ТП и VPN. Также комплекс позволяет реализовать меры защиты значимых объектов критической информационной инфраструктуры (КИИ) согласно требованиям приказов ФСТЭК России.

Источник изображения: infowatch.ru/products/arma Среди основных преимуществ новой версии межсетевого экрана — расширенные возможности настройки системы, от параметров которой напрямую зависит уровень защищённости промышленной сети. InfoWatch ARMA Industrial Firewall 3.10 получил шаблон для создания правил работы промышленного протокола ADS Beckhoff и модуль IPMITool, позволяющий подключаться, управлять и отслеживать работу аппаратной части межсетевого экрана. Также в настройки продукта была включена опция проверки сессии в середине ТСР-потока и возможность инвертирования правил фильтрации по протоколу RDP. Архитектура InfoWatch ARMA Industrial Firewall была запатентована компанией в конце 2023 года, что свидетельствует об уникальности данного российского решения, которое активно используется для импортозамещения.

30.01.2024 [14:36], Сергей Карасёв

Зарубежные серверы продолжают использовать более двух третей российских компаний, а полный переход на отечественные решения может занять более 10 летВ 2023 году более ⅔ — приблизительно 69 % — российских компаний использовали серверы иностранных поставщиков для хранения данных и систем их защиты. При этом около 40 % отечественных предприятий не собираются отказываться от такого оборудования. Соответствующие цифры, как сообщает газета «Ведомости», получены в ходе исследования «Сёрчинформа». Аналитики опросили более 5000 компаний из разных отраслей экономики. Отмечается, что в количественном отношении доля иностранных серверов по итогам 2023 года может достигать 80 %. Речь идёт об оборудовании, размещённом внутри защищаемого периметра компаний. В 2022 году вступил в силу указ президента России, в соответствии с которым с 1 января 2025-го на объектах критической информационной инфраструктуры (КИИ) запрещено применять ПО и технику недружественных стран. Однако на рынке не хватает полноценных отечественных аналогов. В частности, оборудование, имеющее в своем составе зарубежные процессоры, не может быть признано полностью доверенным. Кроме того, темпы производства отдельных компонентов не успевают за потребностями рынка. Плюс к этому российские серверы оказываются в среднем существенно дороже иностранных.

Источник изображения: pixabay.com Руководитель отдела аналитики «Сёрчинформа» отмечает, что в случае систем с большой долей отечественной компонентной базы, например, с российскими CPU, возникают серьёзные сложности с поставками — заказчики вынуждены ждать по несколько месяцев. К тому же российские CPU требуют подходящей компонентной базы и адаптированного системного и прикладного ПО. Нежелание переходить на российские серверы также может объясняться тем, что не все компании подпадают под указ о КИИ. Некоторые корпоративные пользователи не спешат менять технику, поскольку возможности существующего оборудования в целом позволяют удовлетворять их потребности. Участники рынка считают, что процесс полного перехода компаний на российские серверы может затянуться на 15 лет.

30.01.2024 [00:11], Владимир Мироненко

Киберстрахование в России пошло в горуВ 2023 году у российских страховых компаний, занимающихся покрытием ущерба от последствий кибератак, значительно вырос сбор страховых премий — на 80 %, до 1,3 млрд руб., пишет «Коммерсантъ». При этом, рынок страхования в России, по данным «Эксперт РА», в целом вырос за год на 15–16 %, а объём премий составил около 2 трлн руб. По данным «Зетта Страхования», количество новых запросов на страхование киберрисков за год увеличилось в 1,5–2 раза. Как сообщили в ПСБ, чаще всего такие программы приобретают крупные клиенты из банковской сферы или промышленные предприятия. Для малых и средних предприятий доступны недорогие пакеты страхования от киберинцидентов, связанных преимущественно с последствиями DDoS–атак. В «Росгосстрахе» сообщили, что спрос на страхование киберрисков пока не стал «значимым для рынка», а интересуются такой опцией представители банковского и телеком-секторов. BI.ZONE отметила проблемы, препятствующие развитию данного направления: не отработаны процедуры оценки инцидента третьей стороной и нет профильного регулирования.

Источник изображения: markusspiske/Pixabay Вместе с тем киберстрахование считается одним из обязательных условий регулирования ответственности компаний в области информационной безопасности. Зампред совета по развитию цифровой экономики при Совете федерации указал на необходимость создания механизма обязательного финансового обеспечения ответственности операторов персональных данных за утечки. «Нужно обязать компании иметь финансовое обеспечение для возмещения вреда, причинённого субъектам персональных данных, в случае нарушения законодательства. Это могут быть банковская гарантия, договор страхования, резервный фонд», — сообщил он, добавив, что законопроект находится на финальной стадии разработки. |

|