Материалы по тегу: bi.zone

|

20.02.2024 [17:45], Владимир Мироненко

У каждого 19‑го сотрудника российских компаний данные корпоративной почты попадают в открытый доступВ среднем у каждого 19‑го сотрудника российских компаний данные корпоративной почты утекают в открытый доступ, сообщили аналитики платформы BI.ZONE Brand Protection. Главная причина заключается в использовании адресов корпоративной почты для регистрации на сторонних сайтах. В 2023 году BI.ZONE выявила утечки 75 тыс. email‑адресов российских компаний. Всего в 2023 году, по данным BI.ZONE, в открытый доступ попали 420 баз данных с более 981 млн строк, содержащих паспортные данные граждан, адреса, телефонные номера, платёжную информацию, а также личные и корпоративные email‑адреса. В январе 2024‑го года в открытый доступ утекло 62 базы общим объёмом свыше 525 млн записей, а с начала февраля зафиксировано 29 утечек общим объёмом более 11 млн строк, 85 % которых содержали пароль или его хеш. В 2023 году пароли в открытом или хешированном виде встречались в 13 % случаев, в январе 2024 года — в 6 %.

Источник изображения: TheDigitalArtist/Pixabay В BI.ZONE назвали опасным заблуждением считать, что если в утечке не присутствует пароль, то она не представляет угрозы. И без этого в базе могут быть паспортные данные, номера телефонов, адреса, коды домофонов и другая чувствительная информация. Опасны и утечки хешированных паролей, поскольку из них иногда можно восстановить исходные пароли. Эксперты рекомендуют не использовать для регистрации на сторонних сайтах адрес корпоративной почты, так как их могут взломать. BI.ZONE рекомендует для минимизации рисков, связанных с утечками данных корпоративной почты использовать для разных ресурсов разные пароли, периодически менять их и применять менеджеры паролей, а также регулярно проверять наличие электронных адресов компании в базах утечек. BI.ZONE также предупредила об опасности стилеров, добывающих логины и пароли от корпоративных ресурсов. Стилеры в основном доставляются с помощью фишинговых писем.

23.01.2024 [18:32], Владимир Мироненко

Две трети писем, полученных российскими компаниями, отправлены мошенниками69 % писем в корпоративной почте в 2023 году были фишингом, спамом или фродом, сообщили «Ведомости» со ссылкой на исследование Bi.Zone CESP. Согласно исследованию, каждое 137-е письмо относилось к фишинговым, а главный акцент мошенники сделали на сферу транспорта и логистики, где каждое 88‑е письмо — фишинговое. Рост количества фишинговых сообщений подтвердили в центре МТС RED SOC, по данным которого рост количества фишинговых писем в 2023 г. составил около 57 % — с 9,5 млн в 2022 году до более 15 млн штук. Пик мошеннических рассылок в 2023 году пришёлся на май, июнь и декабрь, отметили в ГК «Солар». По данным Bi.Zone, лидировали по темпу роста фишинговых атак сфера транспорта и логистики. В 2023 году по-прежнему в фишинговых рассылках преобладали программы-шифровальщики, сообщили в МТС RED SOC, отметив, что шифровальщиков догоняет шпионское ПО, предназначенное для сбора данных об инфраструктуре компании и кражи учётных данных пользователей. По данным F.A.C.C.T. (бывшая Group IB), наиболее часто среди вредоносных программам в письмах в 2023 году встречалась шпионская программа AgentTesla.

Источник изображения: Pixabay F.A.C.C.T., как передают «Ведомости», также отметила резкий рост попыток обхода антиспам-решений с помощью омоглифов — графически одинаковых или похожих друг на друга знаков во вредоносных рассылках. В III квартале 2023 года таких писем было в 11 раз больше, чем в аналогичном периоде 2022 года. Самыми популярными подменными буквами у мошенников были Е, О, С, А. По данным Bi.Zone, доля писем с вредоносным контентом выросла в 2,4 раза год к году. Лидирует промышленный сектор, в котором удельный вес таких писем выше среднего показателя по другим отраслям почти вшестеро. При этом фишинговые письма всё чаще содержат не само вредоносное вложение, а ссылку на него. Как отметили исследователи, мошенники чаще всего использовали ВПО, распространяющееся по модели MaaS (malware‑as‑a‑service). В то же время доля спуфинг-атак, в которых злоумышленник подделывает адрес отправителя, сократилась по сравнению с 2022 годом в 1,5 раза, сообщила Bi.Zone. Причём мошенники вместо поддельных e-mail-адресов чаще использовали взломанные легитимные учётные записи. В 2023 г. в рамках массовых кибератак на российский корпоративный сегмент мошенники рассылали около 300 000 электронных писем в день. Топ отраслей по доле нелегитимных писем в корпоративном трафике:

Согласно прогнозу компании, рост вредоносной активности будет продолжаться — будет расти качество фишинговых атак и будут использоваться более сложные механизмы обмана. Фишинг будет и дальше одним из самых популярных векторов кибератак, так как люди — наиболее уязвимое звено компании, а уровень осведомлённости об угрозах относительно низкий, отметил представитель ГК «Солар».

14.11.2023 [17:46], Андрей Крупин

BI.ZONE представила бесплатную утилиту для сбора данных и проверки Linux-хостовРаботающая в сфере информационной безопасности компания BI.ZONE представила утилиту Triage для сбора данных на рабочих станциях и серверах Linux, необходимых при расследовании инцидентов, оценке компрометации и проактивном поиске угроз. BI.ZONE Triage позволяет собирать данные для криминалистического анализа, находить индикаторы компрометации (IoC) и применять YARA‑правила для быстрого поиска аномалий. Инструмент создан на базе решения BI.ZONE EDR и не требует установки. Программа бесплатна, совместима с российскими дистрибутивами Astra Linux, «Альт», «Ред ОС» и доступна для скачивания на площадке GitHub.

Источник изображения: bi.zone BI.ZONE Triage представляет собой бинарный файл, в котором упакован облегчённый агент BI.ZONE EDR Linux. В нём отключена возможность централизованного управления и ограничены функции инвентаризации системы. В состав утилиты входит заранее подготовленный набор конфигурационных файлов, описывающих профили сбора информации. Результаты работы приложения можно получить на консоль в виде файла или передать в систему управления событиями кибербезопасности, задав IP‑адрес и порт назначения через параметры командной строки. Полный список возможностей Triage можно найти в сопроводительной документации. В 2024 году планируется выпуск версии утилиты для Windows и macOS.

09.10.2023 [15:40], Андрей Крупин

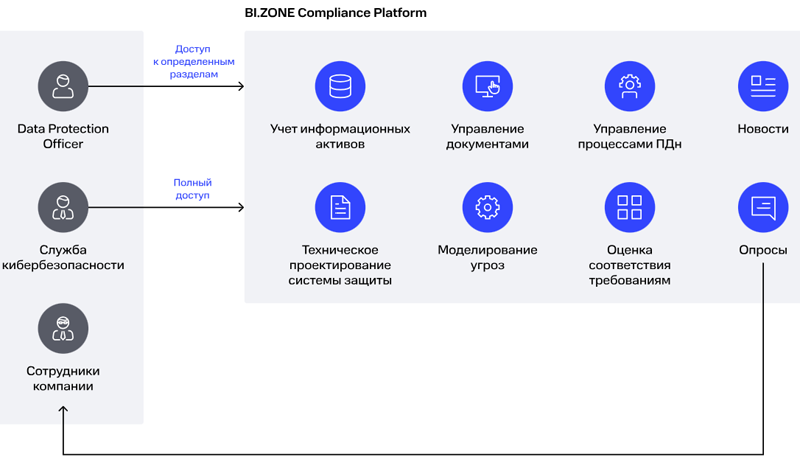

Обновлённая платформа BI.ZONE Compliance Platform упрощает подготовку IT-систем к аттестации по требованиям ИБКомпания BI.ZONE сообщила о выпуске новой версии программного комплекса Compliance Platform, предназначенного для автоматизации выполнения требований законодательства по информационной безопасности (ИБ). Благодаря новым функциям платформа BI.ZONE Compliance Platform позволяет организациям подготовить информационные системы персональных данных (ИСПДн) и государственные информационные системы (ГИС) к аттестации или переаттестации в соответствии с приказом ФСТЭК России № 77. Продукт формирует полный комплект подтверждающей документации и актуализирует его при любых изменениях IT-инфраструктуры.

Схема работы BI.ZONE Compliance Platform С помощью BI.ZONE Compliance Platform предприятия могут оценить, насколько применяемые меры безопасности в корпоративных системах соответствуют требованиям законодательства. Программный комплекс анализирует данные об IT-инфраструктуре и на основе полученных сведений создаёт отчёт о соответствии требованиям таких нормативных актов, как приказы ФСТЭК России № 17 и № 21, постановление правительства № 1119, приказы ФСБ России № 378 и № 524. Ознакомиться с ними, а также другими приказами и постановлениями можно прямо на платформе. Помимо оценки применяемых мер защиты на соответствие требованиям регуляторов, продукт обеспечивает формирование модели угроз — документа с перечнем актуальных угроз безопасности и аналитикой. Это позволяет компаниям проанализировать возможные риски и вероятность их реализации. Модель угроз автоматически обновляется и корректируется при изменении IT-инфраструктуры организации или законодательства.

12.09.2023 [12:48], Андрей Крупин

BI.ZONE дополнила свою EDR-систему модулем автоматизированного обнаружения атак с помощью имитации IT-инфраструктурыРаботающая в сфере информационной безопасности компания BI.ZONE сообщила о расширении функциональности программного комплекса BI.ZONE EDR и включении в его состав модуля Deception, предназначенного для выявления скрытой активности злоумышленников в корпоративной IT-среде и предотвращения атак на ранних этапах. Deception позволяет создавать подложные объекты‑приманки, которые неотличимы от реальных объектов инфраструктуры организации, как на конечных точках, так и в домене Active Directory. Приманка привлекает внимание злоумышленника, поскольку представляет собой потенциально полезную для развития атаки информацию. Киберпреступник взаимодействует с ней на этапе разведки и развития атаки внутри скомпрометированной инфраструктуры и попадает в ловушку. Последней могут быть любая рабочая станция и сервер корпоративной сети с установленным EDR‑агентом BI.ZONE EDR.

Источник изображения: bi.zone Ловушки и приманки предназначены исключительно для привлечения внимания злоумышленника и не используются в рабочих процессах, поэтому любое взаимодействие с ними с высокой вероятностью свидетельствует об инциденте. При регистрации взаимодействия с приманками и ловушками, система BI.ZONE EDR собирает и обрабатывает эти события и направляет оповещение ИБ-службам. События безопасности могут также передаваться во внешние системы IRP/SOAR/SIEM для реагирования. Таким образом Deception позволяет выявлять атаки, которые невозможно детектировать иным способом, или обеспечивает их обнаружение на ранних этапах — до начала перемещений злоумышленника внутри сети.

04.08.2023 [15:21], Сергей Карасёв

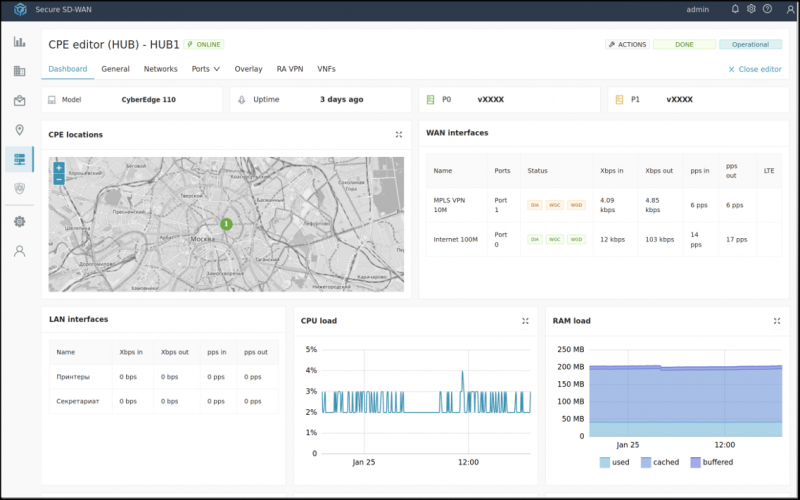

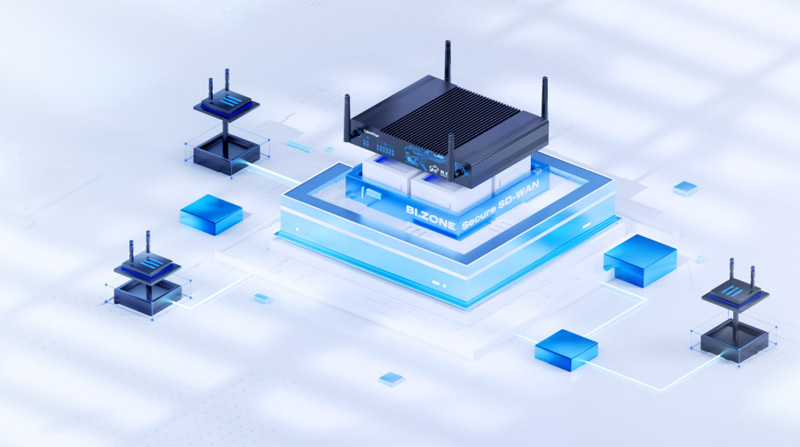

Вышла платформа BI.ZONE Secure SD-WAN 1.4.0 для построения защищенной сетевой инфраструктурыКомпания BI.ZONE сообщила о выпуске версии 1.4.0 платформы BI.ZONE Secure SD-WAN, которая позволяет сократить расходы на обеспечение стабильной связи с географически распределёнными площадками, минимизировать риски кибербезопасности, а также оптимизировать управление и масштабирование сети. В BI.ZONE Secure SD-WAN 1.4.0 усовершенствованы сценарии автоматизации работы с платформой: это даёт возможность снизить финансовые затраты клиентов и количество времени, которое они тратят на повторяющиеся задачи. Реализованы функции шаблонизации и группировки настроек межсетевого экрана, благодаря чему повышается удобство работы с политиками безопасности.

Источник изображения: BI.ZONE Кроме того, в новой версии появилась функциональность автоматической смены TLS и WireGuard-ключей. Управление правилами теперь доступно как с использованием единого шаблона, так и индивидуально для каждого межсетевого экрана. Расширен поддерживаемый модельный ряд сетевых серверов CyberEdge собственной разработки BI.ZONE. Клиенты могут использовать платформу Secure SD-WAN на младших моделях CyberEdge: 50D-4T, 20N-3T и 10B-5T. Плюс к этому добавлена поддержка двух LTE-подключений на оборудовании CyberEdge. Изменение конфигурации SD-WAN-устройств происходит независимо от их доступности. Если оборудование было выключено во время изменения каких-либо настроек, конфигурация автоматически синхронизируется с контроллером при включении. Такой же подход применён в отношении функций безопасности — теперь конфигурация межсетевого экрана и последующих VNF гарантированно доставляется сразу после восстановления сетевой связности. Для уменьшения количества ошибок, связанных с человеческим фактором, добавлены дополнительные проверки и предупреждения о попытках пользователя совершить действия, которые могут привести к нежелательным последствиям. Благодаря утилите пошаговой конфигурации время создания новой инсталляции централизованной части платформы сократилось до 30 минут и может выполняться даже специалистами, которые ранее не имели опыта работы с решением.

01.08.2023 [11:24], Сергей Карасёв

Вирус White Snake атакует российский бизнес: ущерб может достигать сотен миллионов рублейЗлоумышленники в июле 2023 года начали рассылать российским компаниям письма от имени Роскомнадзора, заражённые новым опасным вирусом White Snake. Об этом сообщает газета «Коммерсант», ссылаясь на информацию, полученную от управления киберразведки BI.ZONE (бывшая структура «Сбера»). Вредоносный софт White Snake предназначен для кражи логинов и паролей пользователей, а также конфиденциальных корпоративных данных. Посредством этого ПО злоумышленники могут записывать звук с микрофона и видео с веб-камеры, регистрировать нажатия клавиш и получать другие виды несанкционированного доступа к системе жертвы.

Источник изображения: pixabay.com Киберпреступники рассылают инфицированные сообщения по коммерческим адресам электронной почты, которые взяты в том числе из утекших в интернет баз. В одном из вложений содержится уведомление от имени Роскомнадзора, в котором сообщается, что «в ходе выборочного мониторинга активности» установлено посещение сотрудниками экстремистских интернет-ресурсов и сайтов, которые распространяют материалы иноагентов. При этом злоумышленники требуют дать пояснение в течение двух рабочих дней, угрожая мерами административного и уголовного характера. Во втором вложении содержится ссылка на вредоносное ПО. По оценкам экспертов, ущерб от внедрения White Snake в IT-инфраструктуру компании может составлять от нескольких миллионов до сотен миллионов рублей — в зависимости от размера и вида деятельности организации. Говорится, что наиболее сильно атаки влияют на компании финансового сектора и научно-технические структуры, чьи разработки и интеллектуальная собственность представляют особую ценность. В BI.ZONE подчёркивают, что сам зловред White Snake распространяется по коммерческой модели. Подписку на это вредоносное ПО можно приобрести за $140 в месяц, а получить неограниченный доступ — за $1,9 тыс.

28.03.2023 [20:49], Татьяна Золотова

BI.ZONE и Security Vision объединили свои решения в области киберзащитыАвтоматизированная платформа кибербезопасности Security Vision TIP стала использовать данные об актуальных киберугрозах из платформы ThreatVision. Соответствующее соглашение подписали работающая в сфере информационной безопасности компания BI.ZONE и разработчик решений для автоматизации ИБ-процессов «Интеллектуальная безопасность» (бренд Security Vision). Как поясняют эксперты BI.ZONE, в быстро меняющихся условиях специалистам по кибербезопасности становится недостаточно традиционных средств защиты и классических методик. Решение BI.ZONE ThreatVision собирает из внутренних и внешних источников оперативную аналитическую информацию. Платформа предоставляет данные о новых угрозах и трендах в конкретных отраслях. Это позволяет видеть индикаторы компрометации в контексте.

Изображение: Security Vision Security Vision обеспечивает процессный подход к организации работы: оркестровку, выстраивание планов реагирования и последовательности процедур. В результате интеграции платформа сможет предоставлять пользователю расширенную аналитику: контент будет как собираться из открытых источников, так и оперативно разрабатываться на основе внутренней экспертизы заказчика.

20.01.2023 [15:32], Татьяна Золотова

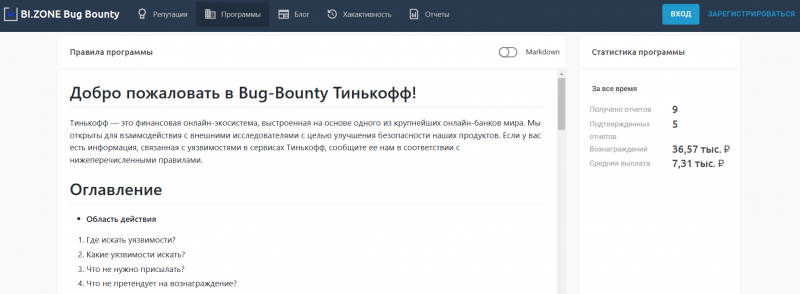

«Тинькофф» запустил на платформе BI.ZONE программу Bug Bounty для своих сервисов«Тинькофф» запустил публичную программу по поиску ошибок и уязвимостей в своих сервисах за вознаграждение на платформе BI.ZONE Bug Bounty. Максимальная выплата на момент запуска программы составляет 150 тыс. руб. В рамках программы «белые хакеры» будут искать пробелы в безопасности на сайтах и в мобильных приложениях «Тинькофф Банка», «Тинькофф Инвестиций», «Тинькофф Бизнеса», «Тинькофф Страхования». В области действия программы только технические уязвимости. При этом размер вознаграждения зависит от критичности как самой уязвимости, так и системы, в которой ее обнаружили. В программе могут участвовать любые исследователи безопасности из России и стран ЕАЭС. Багхантеры при желании могут отказаться от вознаграждения в пользу благотворительности. В таком случае «Тинькофф» увеличит сумму выплаты в пять раз и отправит ее в один из благотворительных фондов. Все невостребованные в течение года награды также будут направлены в пользу проверенных фондов. Как сообщают в компании, «Тинькофф» пока первый банк на платформе BI.ZONE Bug Bounty. При этом «Тинькофф» развивает собственную программу bug bounty как в приватном, так и в публичном форматах на различных площадках. На платформе BI.ZONE Bug Bounty организации размещают для багхантеров программы по поиску уязвимостей, чем уже воспользовались VK, «Авито» и Ozon.

19.01.2023 [14:18], Сергей Карасёв

МТС представила службу Cloud SD-WAN для управления корпоративными сетямиКомпания МТС анонсировала отечественное облачное решение для управления корпоративной сетевой инфраструктурой — Cloud SD-WAN. Продукт представляет собой альтернативу системам зарубежных поставщиков, которые в сложившейся геополитической обстановке приняли решение покинуть российский рынок, и предназначен для централизованного управления корпоративными сетями связи в географически распределённых точках. Решение предоставляется «под ключ» в рамках платформы #CloudMTS и включает все необходимые компоненты — от каналов связи, ПО и оборудования до разработки схемы внедрения, миграции и поддержки. В основу положены аппаратные элементы Caswell и отечественная платформа BI.ZONE Secure SD-WAN. Комплекс отличается простотой внедрения и использования — конечное устройство (CPE) достаточно подключить к сети и активировать по ссылке в почте, а все прочие настройки администратор сети сделает удалённо через единую панель управления. В панели можно проверять, доступны ли основные и резервные каналы связи, распределять трафик, управлять маршрутизацией, задавать настройки безопасности, подключать и отключать новые подразделения, настраивать сегментирование сети, составлять чёрные и белые списки IP-адресов, управлять встроенным VNF-брандмауэром. Комплекс, по словам МТС, обеспечивает высокий уровень доступности даже для бизнес-критичных сервисов. «Зарубежные поставщики SD-WAN ушли из России, что создало для большинства компаний риски потерять работоспособность и безопасность корпоративной сети. Провайдер #CloudMTS пришёл на помощь клиентам: мы разместили сети заказчиков в защищённом контуре МТС. Партнёрство с BI.ZONE — следующий шаг в нашей программе по развитию альтернативных решений для российских компаний. Внутреннее тестирование показало совместимость BI.ZONE c оборудованием Caswell», — отмечает МТС. |

|