Материалы по тегу: микроконтроллер

|

21.11.2025 [23:59], Сергей Карасёв

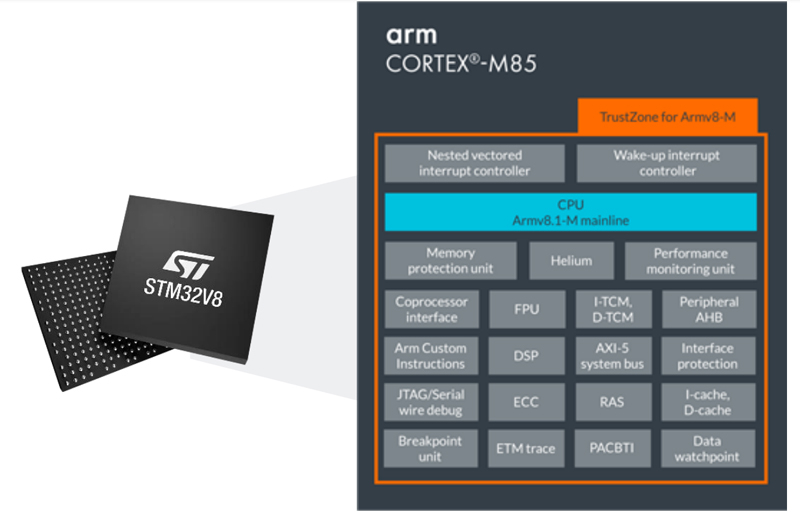

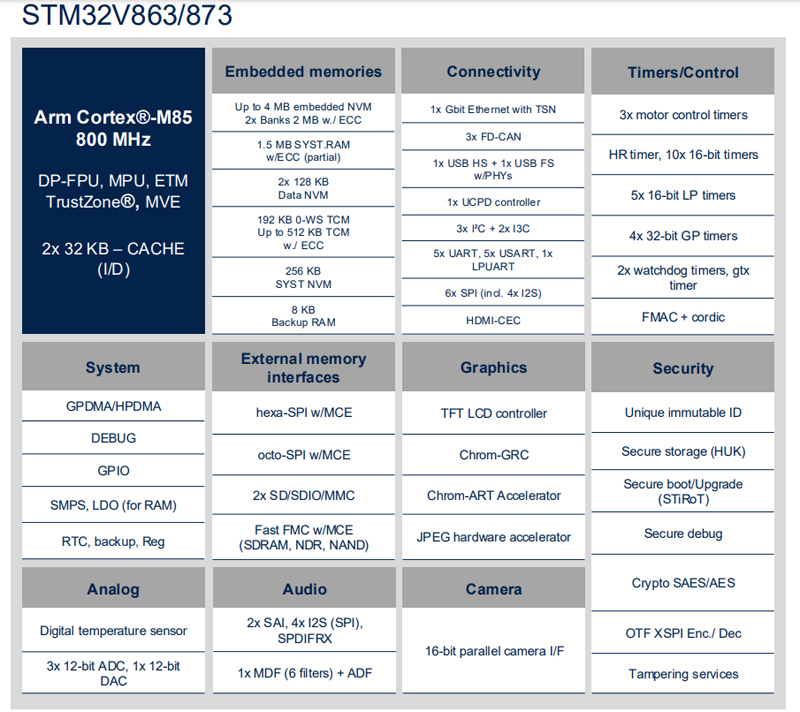

По-настоящему космический микроконтроллер STMicroelectronics STM32V8 пропишется в спутниках Starlink: 800 Мгц, защита от радиации и работа при +140 °CКомпания STMicroelectronics анонсировала микроконтроллер STM32V8 для индустриальной сферы. Среди возможных областей применения названы системы промышленной автоматизации, робототехника, оборудование для аэрокосмической отрасли и здравоохранения, устройства для умных городов и пр. Изделие изготавливается по 18-нм техпроцессу FD-SOI в партнёрстве с Samsung Foundry. Основой служит 32-бит ядро Arm Cortex-M85 (до 800 МГц) с поддержкой Arm Helium, Arm MVE и TrustZone. По заявлениям STMicroelectronics, на сегодняшний день новинка является самым производительным микроконтроллером серии STM32. Одной из особенностей STM32V8 является наличие 4 Мбайт (два блока по 2 Мбайт) энергонезависимой памяти на основе фазового перехода (РСМ). Она устойчива к воздействию радиации, что позволяет использовать микроконтроллер в том числе в космическом пространстве. Отмечается, что компания SpaceX будет применять изделие в своих спутниках системы Starlink. Еще одна особенность решения — широчайший диапазон рабочих температур, который простирается от -40 до +140 °C.

Источник изображений: STMicroelectronics В состав чипа входят графический блок Chrom-ART 2D GPU и аппаратный JPEG-ускоритель. Есть 1,5 Мбайт памяти System SRAM с поддержкой ECC и 8 Кбайт памяти Backup RAM. Реализованы интерфейсы внешней памяти Hexa-SPI, Octo-SPI, 2 × SD/SDIO/MMC, SDRAM, NAND. Упомянута поддержка 1GbE, 2 × SAI, 4 × I2S, S/PDIF Rx, 1 × USB HD, 1 × USB FS, UCPD (USB-C PD), 3 × I2C, 2 × I3C, 5 × USART, 5 × UART, 1 × LPUART, 3 × FD-CAN, 6 × SPI, 3 × ADC (12 бит), 1 × DAC (12 бит).  Для микроконтроллера доступны различные варианты исполнения, включая 68-pin VQFN (8 × 8 мм), 100-pin LQFP/TFBGA (14 × 14 или 8 × 8 мм), 144-pin LQFP (20 × 20 мм), 176-pin LQFP (24 × 24 мм), 176+25-pin UFBGA (10 × 10 мм) и 273-pin TFBGA (14 × 14 мм). Пробные поставки изделия избранным клиентам уже начались. Массовые отгрузки запланированы на следующий год.

26.09.2025 [22:57], Владимир Мироненко

На базе RISC-V в России пока активно развиваются только микроконтроллерыРоссийский альянс RISC-V, объединяющий крупнейшие компании в области электроники, включая Аквариус», YADRO, «Байкал Электроникс» и др., представил на форуме «Микроэлектроника-2025» планы по внедрению этой архитектуры, передаёт «Коммерсантъ». Согласно данным альянса, с 2024 года российские компании выпустили более 3 млн продуктов на RISC-V-архитектуре. По количеству запущенных на RISC-V в серию чипов прирост отмечен только у микроконтроллеров — с двух чипов, разработанных АО «Микрон» (ГК «Элемент») и АО «НИИЭТ» в 2024 году, до серии микроконтроллеров BE-U1000 от «Байкал Электроникс» и шести прототипов вышеназванных компаний в 2025 году. На основе этих чипов на текущий момент насчитывается больше десяти моделей изделий против пяти в 2024 году. В 2026 году альянс планирует запустить все объявленные прототипы в серийное производство, увеличив количество новых моделей устройств до более чем 30. «Байкал Электроникс» также анонсировала выпуск 1-ГГц ИИ-ускорителя Baikal AI производительностью 30 TOPS при 30-Вт энергопотреблении, который получит управляющее RISC-V-ядро. Управляющие ядра на базе этой архитектуры использует, например, Google в своих TPU. Согласно докладу, на рынке насчитывается четыре линейки лицензированных ядер, разрабатываемых двумя компаниями. Новые ядра появятся не раньше 2026 года. Председатель технологического комитета альянса RISC-V Сергей Якушкин назвал наличие нескольких компаний-разработчиков, а также университетских проектов и ядер с открытым исходным кодом основным преимуществом архитектуры. В связи с этим он отметил снижение риска зависимости от конкретного поставщика для производителей конечных устройств.

22.09.2025 [10:00], Владимир Мироненко

«Байкал Электроникс» представила универсальный микроконтроллер Baikal-U (BE-U1000)Российская компания «Байкал Электроникс» представила универсальный микроконтроллер Baikal-U (BE-U1000), который является отечественным аналогом линейки микроконтроллеров STM32F4хх–F7хх, обладая схожими техническими характеристиками. Он может использоваться на объектах КИИ в составе комплексов АСУ ТП, датчиков безопасности, приборов учёта, устройств ввода-вывода и интернета вещей (IoT), а также в системах управления беспилотными аппаратами. Baikal-U основан на открытой архитектуре RISC-V. Он использует два 32-бит ядра CloudBEAR BR-350 с максимальной рабочей частотой 200 Мгц и производительностью 3,59 CoreMark/МГц и одно 32-бит ядро CloudBEAR BM-310 с частотой до 100 Мгц и производительностью 3,42 CoreMark/МГц. Чип оснащён 192 Кбайт SRAM (в т.ч. 160 Кбайт TCM) и 256 Кбайт встроенной флеш-памяти (eFlash). Максимальный объём непосредственно адресуемой внешней флеш-памяти составляет 16 Мбайт (в XIP-режиме). Спецификации устройства включают три 12-разрядных АЦП с восемью мультиплексируемыми каналами с поддержкой дифференциальных входов, частотой дискретизации 1 МSps и функцией измерения температуры. Также сообщается о четырёх таймерах с четырьмя каналами ШИМ (PWMA), двух одноканальных таймерах общего назначения (PWMG), двух четырёхканальных таймерах общего назначения, двух сторожевых таймерах, двух DMA-контроллерах и 48 линиях GPIO. Перечень интерфейсов также включает порт USB2.0 OTG со встроенным PHY, 8 × UART, 4 × SPI (по два ведущих и ведомых), 4 × I2C, 2 × QSPI, 2 × I2S и 2 × CAN FD. Микроконтроллер поддерживает входное напряжение 3,3 В (опционально 1,7 В и 1,2 В). Максимальный потребляемый ток — 250 мА. Заявлена встроенная поддержка MicroPython. Для разработчиков доступно две содификации варианта отладочных плат (EVU-BA и EVU-LI), а также несколько вариантов управляющих плат. Благодаря использованию в Baikal-U ядер отечественной компании CloudBEAR на открытой архитектуре RISC-V обеспечивается технологический суверенитет и независимость от иностранных разработок и ограничений, связанных с лицензионными соглашениями, говорит компания. В настоящее время устройство проходит процедуру регистрации в Реестре российской промышленной продукции. Розничная цена Baikal-U (BE-U1000) составляет 950 руб. (без НДС). Компания объявила о готовности обеспечить крупные серийные поставки со значительными скидками.

25.07.2025 [12:08], Сергей Карасёв

«Байкал Электроникс» начала выпуск микроконтроллеров BE-U1000 на базе RISC-VРоссийская компания «Байкал Электроникс» организовала производство отечественных микроконтроллеров BE-U1000: внимание на это обратил ресурс CNews. Изделия могут применяться в объектах управления, инженерной инфраструктуры, промышленной автоматизации, устройствах IoT, АСУ ТП, в автомобилестроении и пр. Новинка выполнена на открытой архитектуре RISC-V. Задействованы два ядра CloudBEAR BR-350 с максимальной частотой 200 МГц и производительностью 3,42 CoreMark/МГц, а также одно ядро CloudBEAR BM-310 с частотой до 100 МГц и быстродействием 3,6 CoreMark/МГц. В оснащение входят три 12-разрядных АЦП (8 мультиплексируемых каналов с поддержкой дифференциальных входов; частота дискретизации — 1 МSps).

Источник изображения: gisp.gov.ru Микроконтроллер располагает 32 Кбайт памяти SRAM и 256 Кбайт встроенной флеш-памяти. Максимальный объём непосредственно адресуемой внешней флеш-памяти составляет 16 Мбайт (в XIP-режиме). Присутствуют четыре таймера с четырьмя каналами ШИМ (три комплементарных и одиночный PWMA), два одноканальных таймера общего назначения (PWMG), два таймера TIM, два сторожевых таймера WDT, встроенный датчик температуры, два DMA-контроллера, внутренний генератор с частотой от 12 до 32 МГц, 48 линий GPIO. В число реализованных интерфейсов входят USB 2.0 OTG+PHY (HS), 2 × CAN FD, 8 × UART (2 × UART с поддержкой RS-485), 4 × SPI (по два ведущих и ведомых), 2 × QSPI; 4 × I2C, 2 × I2S. Изделие выполнено в корпусе QFN-88 с размерами 10 × 10 мм. Подсистема питания поддерживает входное напряжение 3,3 В (1,7 В и 1,2 В опционально) и опорное напряжение 1,0 В. Максимальный потребляемый ток домена питания VDDIO составляет 250 мА, домена V1P2 — 250 мА. Ведётся работа по включению микроконтроллера в реестр Минпромторга. Новинка производится в соответствии с ГОСТ 18725-83: микросхемы интегральные, общие технические условия. Код по ОКПД 2 — 26.11.3: схемы интегральные электронные. Код по ТН ВЭД — 8542 31: схемы электронные интегральные — процессоры и контроллеры, объединенные или не объединенные с запоминающими устройствами, преобразователями, логическими схемами, усилителями, синхронизаторами или другими схемами.

01.05.2025 [00:15], Владимир Мироненко

«Байкал электроникс» поставила в Россию 85 тыс. процессоров Baikal

arm

baikal-l

baikal-m

baikal-s

cpu

hardware

risc-v

байкал электроникс

импортозамещение

микроконтроллер

россия

санкции

сделано в россии

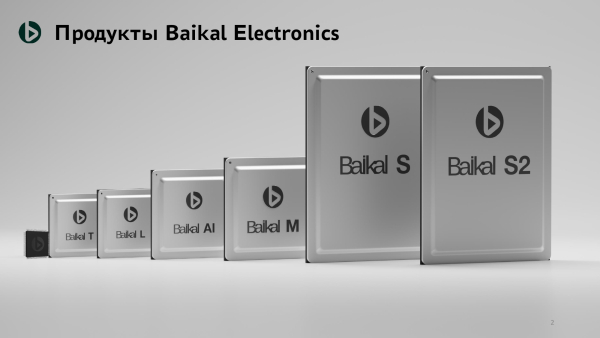

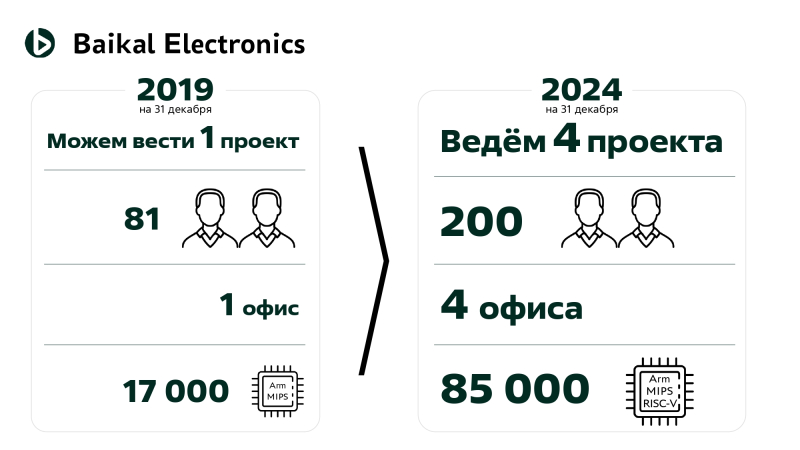

Компания «Байкал электроникс» за время работы ввезла в Россию 85 тыс. процессоров собственной разработки, включая модели Baikal-T, Baikal-M и Baikal-S. Из этого объёма компания поставила на российский рынок в 2019 году 17 тысяч процессоров. Об этом рассказал гендиректор «Байкал электроникс» Андрей Евдокимов на конференции «Планирование карьеры в электронной области», прошедшей в МИЭТ в апреле 2025 года. По словам Евдокимова, поставки должны были быть гораздо больше, но из-за санкций производство чипов было прекращено. Так, на Тайване была арестована партия из 150 тыс. процессоров Baikal-M. Кроме того, «Байкал электроникс» пришлось отменить из-за санкций заказ на изготовление 15 тыс. штук чипа Baikal-S, благо компания не успела его оплатить. В связи с отказом TSMC обслуживать российских заказчиков, выпуск Baikal-S был полностью отменён летом 2022-го года. Кроме того, санкциям подверглись и разработчики open source ПО. Вместе с тем «Байкал электроникс» продолжает работать и расширять свою деятельность. Если в 2019 году в ней работал 81 сотрудник и был один офис, то сейчас у компании четыре офиса и штат сотрудников составляет 205 человек. В настоящее время компания занимается четырьмя проектами. Евдокимов сообщил, что компания в апреле начала серийное производство собственного микроконтроллера Baikal-MCU, о разработке которого сообщалось два года назад, и вскоре будет направлен в серийное производство чип Baikal-L для ноутбуков и планшетов. Также в настоящее время в разработке компании находится следующее поколение серверных чипов Baikal-S2. Ранее компания также рассчитывала разработать Arm-процессоры Baikal-M2 и Baikal-M Lite, RISC-V чипы Baikal-NX, а также ИИ-ускорители Baikal AI SoC-C (для ЦОД) и AI SoC-E (для периферии). ИИ-ускорители, как ожидается, будут анонсированы в следующем году. По-видимому, в результате санкций компания пересмотрела развитие ряда проектов.

29.03.2025 [10:51], Сергей Карасёв

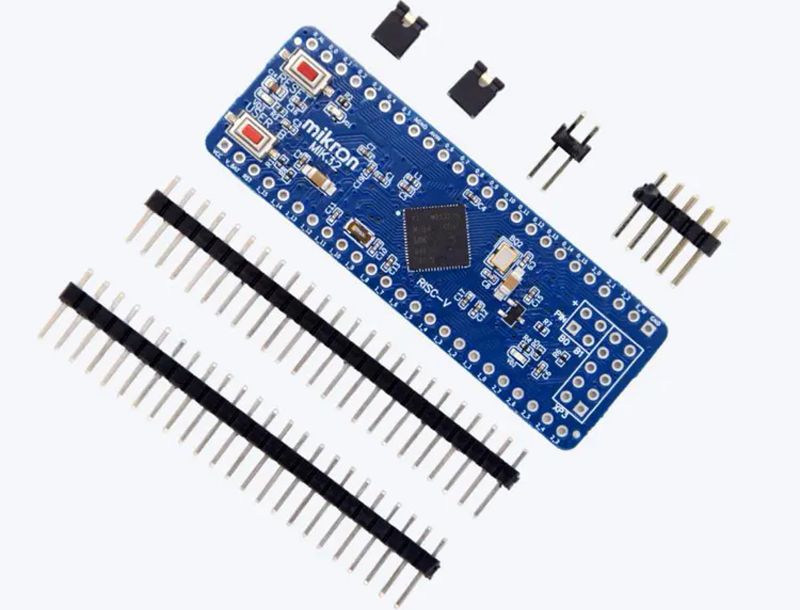

Комплект микроконтроллеров «MIK32 Амур» разработки «Микрон» появился на OzonКомпания «Микрон» (входит в ГК «Элемент») сообщила о том, что в продаже на маркетплейсе Ozon появился комплект микроконтроллеров «MIK32 Амур» (К1948ВК015/018). Эти изделия предназначены для устройств промышленной автоматизации и интернета вещей (IoT), охранных систем, оборудования мониторинга и телеметрии, систем умного дома, беспроводных периферийных устройств и пр. В комплект входят три микроконтроллера «MIK32 Амур» в корпусе QFN64 с размерами размер 8 × 8 × 1 мм и массой 2 г. Решение разработано и производится в России на предприятии группы компаний «Элемент». Микроконтроллер включён в Единый реестр российской радиоэлектронной продукции (ПП РФ 878). Основа «MIK32 Амур» — 32-разрядное ядро RISC-V. Есть 16 Кбайт ОЗУ, 8 Кбайт ПЗУ (EEPROM) и 256 бит ОПЗУ (однократно программируемая ПЗУ). Реализованы интерфейсы SPI, I2C и UART. Упомянуты АЦП (12 бит, 8 каналов) и ЦАП (12 бит, 2 канала) с частотой дискретизации до 1 МГц, датчик температуры, часы реального времени с поддержкой полного календаря. Говорится об аппаратной поддержке криптоалгоритмов ГОСТ 34.12–2018 и AES128. Диапазон рабочих температур простирается от -40 до +85 °C.

Источник изображения: «Микрон» / Ozon «Теперь в дополнение к отладочной плате и модулю на Ozon доступен к покупке непосредственно микроконтроллер. Мы идём навстречу пожеланиям инженеров-разработчиков прототипов устройств, которые пробуют его функционал и применимость в своих пилотных проектах на архитектуре RISC-V», — отмечает заместитель генерального директора АО «Микрон». На маркетплейсе Ozon также доступны отладочные платы «Старт» и DIP (на изображении) на базе «MIK32 Амур» (К1948ВК018), которые можно заказать по цене 7500 и 5500 руб. соответственно. Изделия, управляемые микроконтроллером, применяются в вузовских программах для подготовки инженерных кадров и разработчиков электроники.

18.03.2025 [10:09], Сергей Карасёв

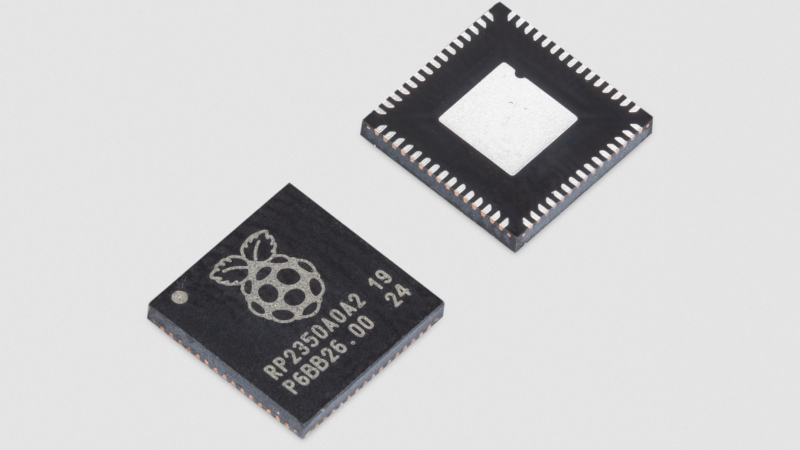

Микроконтроллер Raspberry Pi RP2350 поступил в продажу по цене от $0,8Компания Raspberry Pi объявила о начале продаж микроконтроллера RP2350, который является основой крошечной платы Raspberry Pi Pico 2, дебютировавшей в августе прошлого года. Кроме того, RP2350 применяется в ряде других изделий, например, в составе микроплаты Pico W5. Микроконтроллер содержит по два ядра Arm Cortex-M33 и RISC-V Hazard3 с тактовой частотой 150 МГц. Нужный кластер выбирается при инициализации изделия, то есть, использовать одновременно блоки Cortex-M33 и RISC-V нельзя. Устройство располагает 520 Кбайт памяти SRAM. За безопасность отвечают средства Arm TrustZone.

Источник изображения: Raspberry Pi Raspberry Pi RP2350 обеспечивает поддержку 2 × UART, 2 × SPI, 2 × I2C, 24 × PWM и пр. Изделие на программном уровне совместимо с микроконтроллером Raspberry Pi RP2040. Предусмотрены варианты исполнения RP2350A (QFN-60; 7 × 7 мм; 30 × GPIO) и RP2350B (QFN-80; 10 × 10 мм; 48 × GPIO). Кроме того, к выпуску готовятся модификации RP2354A и RP2354B в аналогичных исполнениях, дополненные 2 Мбайт флеш-памяти Stacked Flash. При заказе по отдельности стоимость RP2350A и RP2350B составляет соответственно $1,1 и $1,2. Микроконтроллеры также можно приобрести оптом в катушках размером 7" и 13": в первом случае изделия обойдутся в $0,9 и $1,0 за единицу (500 штук в катушке), во втором — в $0,8 и $0,9 за штуку (3400 и 2500 единиц в катушке). Компания Raspberry Pi предоставляет для микроконтроллеров подробную документацию, которая поможет в реализации различных проектов: это могут быть устройства IoT, встраиваемые системы промышленного класса, потребительские продукты и пр.

13.03.2025 [11:14], Сергей Карасёв

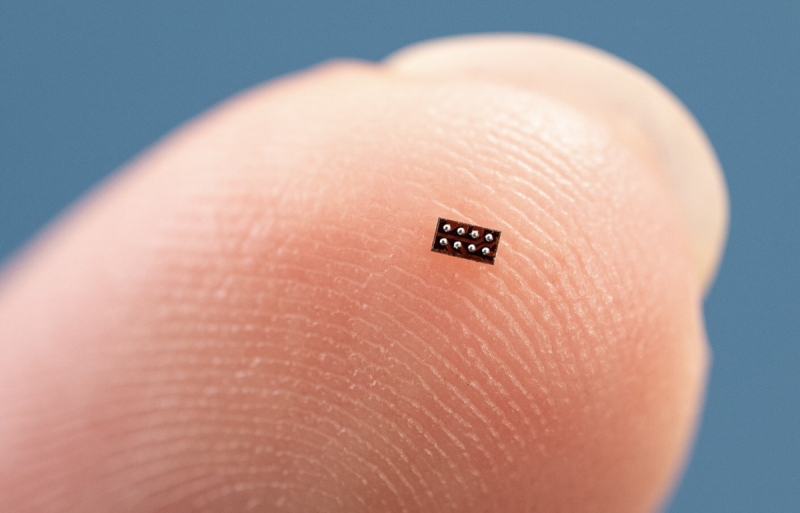

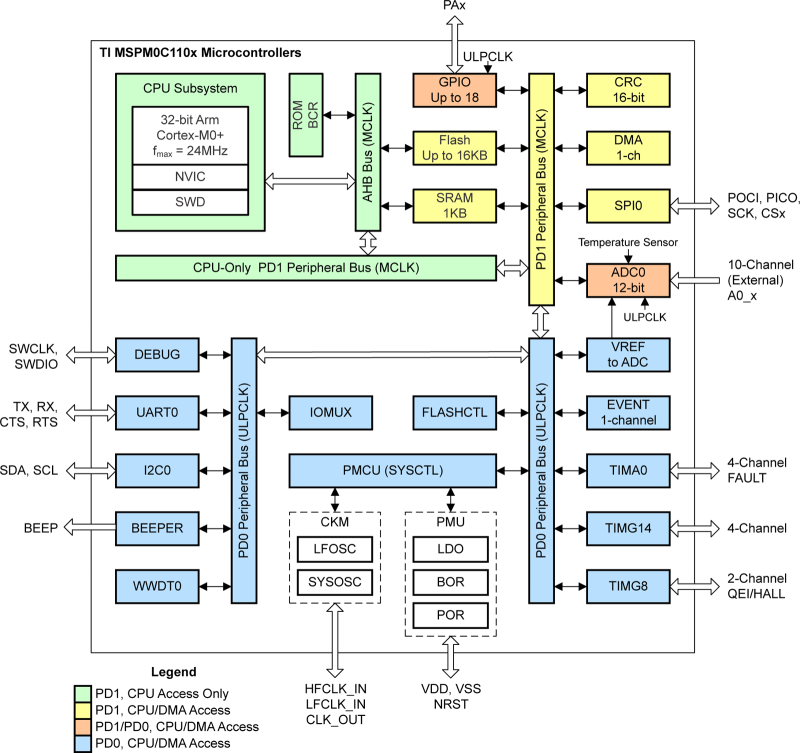

Texas Instruments представила самый маленький в мире Arm-микроконтроллерКомпания Texas Instruments анонсировала изделие MSPM0C1104 — это, как утверждается, самый компактный в мире микроконтроллер, выполненный на архитектуре Arm: площадь новинки составляет всего 1,38 мм2 (в исполнении DSBGA). Решение предназначено для использования в носимых медицинских приборах, персональных электронных гаджетах и других устройствах с жёстко ограниченным пространством внутри корпуса. Микроконтроллер оснащён 32-битным ядром Arm Cortex-M0+ с тактовой частотой до 24 МГц. Есть 1 Кбайт памяти SRAM и до 16 Кбайт флеш-памяти. Реализована поддержка 1 × UART, 1 × I2C, 1 × SPI, 18 × GPIO. Есть аналого-цифровой преобразователь (АЦП) с поддержкой до десяти внешних каналов и встроенный датчик температуры. Напряжение питания может варьироваться от 1,62 до 3,6 В. Реализованы различные режимы с пониженным энергопотреблением: Run — 87 мкА/МГц, Stop — 609 мкА при 4 МГц или 311 мкА при 32 кГц, а также Standby — 5 мкА с сохранением содержимого памяти SRAM. Диапазон рабочих температур простирается от -40 до +125 °C. Микроконтроллер Texas Instruments MSPM0C1104 доступен в следующих вариантах исполнения:

Для новинки Texas Instruments предоставляет референсные проекты и набор средств разработки для быстрого прототипирования. В частности, доступен комплект LaunchPad с интерфейсной платой. Цена микроконтроллера начинается с $0,2 при поставках партиями от 1000 штук.

04.02.2025 [11:54], Сергей Карасёв

Крошечная плата RP2350-USB-A за $7 оснащена контроллером Raspberry Pi RP2350В продажу, по сообщению ресурса CNX Software, поступила микроплата Waveshare RP2350-USB-A, в основу которой положен микроконтроллер Raspberry Pi. При подключении к хосту изделие может применяться для эмуляции мыши, клавиатуры или другого USB-устройства. Новинка оснащена чипом Raspberry Pi RP2350A (QFN-60; 7 × 7 мм; 30 × GPIO), который объединяет по два ядра Arm Cortex-M33 (с поддержкой Trustzone) и RISC-V Hazard3 с тактовой частотой 150 МГц (в обоих случаях). Но использовать эти кластеры сообща нельзя: одна из двух пар ядер выбирается при инициализации платы. Объём памяти SRAM составляет 520 Кбайт, SPI Flash — 2 Мбайт (для хранения прошивки). Предусмотрены два 9-контактных массива GPIO с поддержкой 2 × UART, 2 × I2C, 2 × SPI, 4 × ADC, 15 × GPIO и пр. Для подачи питания (5 В) и программирования служит порт USB 1.1 Type-C. Имеются кнопки сброса и перезагрузки, а также светодиодный RGB-индикатор. Размеры микроплаты составляют 33 × 17,5 мм. Изделие также получило разъём USB Type-A с программным вводом-выводом (PIO). Это позволяет использовать плату как в качестве USB-устройства, так и в роли хоста. Waveshare предлагает демонстрационные программы на C/C++ и Arduino. Модель RP2350-USB-A доступна для заказа по ориентировочной цене $7. Отметим, что ранее дебютировала мини-плата Pico W5, также выполненная на контроллере Raspberry Pi RP2350. Это решение оборудовано адаптерами Wi-Fi 4 802.11n (частотные диапазоны 2,4 и 5 ГГц) и Bluetooth 5.0 (LE) на основе модуля BW16 (контроллер Realtek RTL8720DN).

27.12.2024 [12:40], Сергей Карасёв

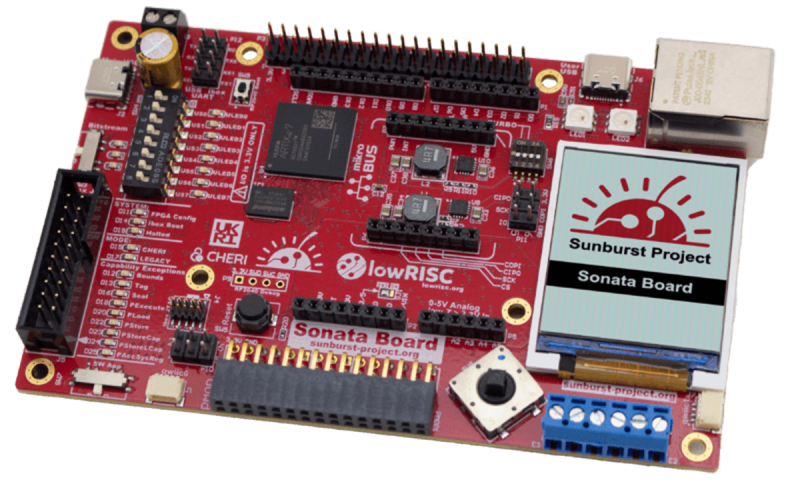

Плата lowRISC Sonata v1.0 с системой защиты памяти CHERIoT объединяет FPGA AMD Artix-7 и микроконтроллер Raspberry Pi RP2040Участники проекта lowRISC по созданию 64-бит чипов RISC-V, как сообщает ресурс CNX Software, анонсировали аппаратную платформу Sonata v1.0 для разработчиков встраиваемых систем и всевозможных устройств Интернета вещей (IoT). Новинка поддерживает технологию CHERIoT (Capability Hardware Extension to RISC-V for IoT). Напомним, летом уходящего года lowRISC, а также Capabilities Limited, Codasip, FreeBSD Foundation, SCI Semiconducto и Кембриджский университет создали альянс CHERI для продвижения средств надёжной защиты памяти от атак. Специальные механизмы исключают ряд потенциальных уязвимостей, таких как переполнение буфера или некорректная работа с указателями. Отмечалось, что первыми новую технологию могут получить процессоры RISC-V. В основе платформы Sonata v1.0 лежит FPGA AMD Xilinx Artix-7 (XC7A35T-1CSG324C). Изделие содержит Soft-процессорное ядро AMD MicroBlaze с архитектурой RISC и 400 Кбайт распределённой памяти RAM. Ещё одной составляющей платы является микроконтроллер Raspberry Pi RP2040 (два ядра Cortex-M0+ с частотой 133 МГц), который отвечает за IO-функции. Есть 64 Мбит памяти HyperRAM (Winbond W956D8MBYA5I), 256 Мбит памяти SPI-флеш (Winbond W25Q256JVEIQ) для FPGA AMD Artix-7 или Raspberry Pi RP2040, ещё 64 Мбит SPI-флеш (Winbond W25Q64JVZEIQ) для RP2040 и 256 Мбит памяти SPI-флеш (Winbond W25Q256JVEIQ) для FPGA. В арсенале Sonata v1.0 — встроенный цветной ЖК-дисплей с диагональю 1,8″, сетевой порт 10/100MbE, два разъёма USB Type-C (для программирования и подачи питания) и слот microSD. Реализованы последовательные интерфейсы RS-232 и RS-485, 40-контактный разъём Raspberry Pi, две 10-контактные колодки Ibex JTAG, две 4-контактные колодки Ibex UART и пр. Размеры составляют 125 × 80 мм. Разработчики могут получить доступ к подробной документации и дополнительным ресурсам на сайтах lowRISC и GitHub, чтобы в полной мере использовать возможности платформы Sonata v1.0. Цена новинки — примерно $413. |

|