Материалы по тегу: сети

|

19.10.2023 [15:03], Руслан Авдеев

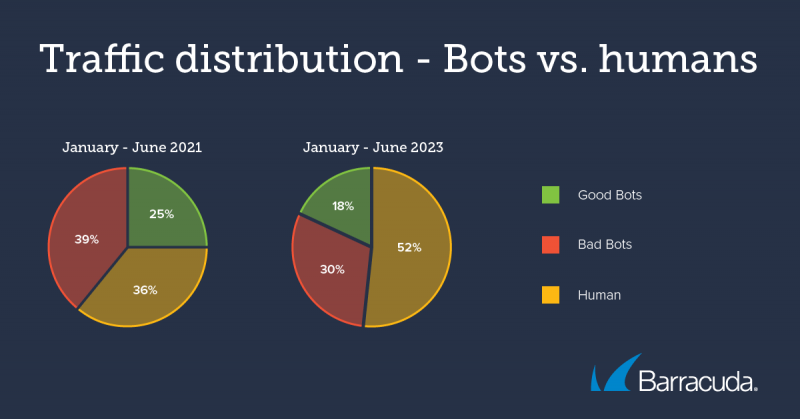

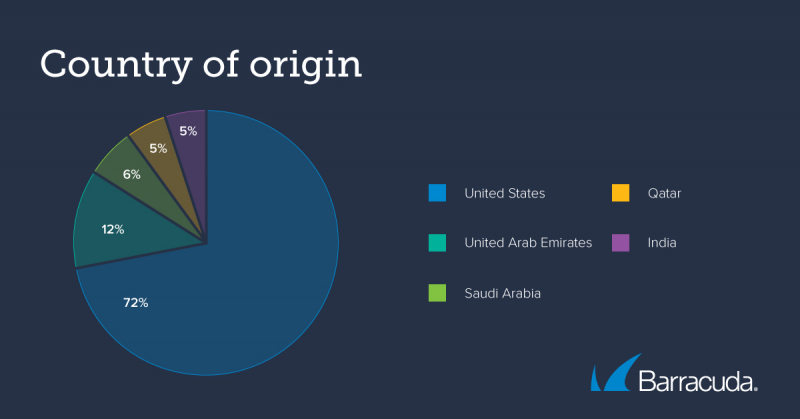

Половина мирового интернет-трафика приходится на ботов, большинство из которых вредоносныеНовый доклад, опубликованный специалистами по кибербезопасности из Barracuda Networks, показал, что половина интернет-трафика, генерируемого сегодня в мире, приходится на ботов, причём «плохие» боты ответственны почти за 30 % всего трафика. В докладе уделяется особое внимание картине трансформации трафика. Если изначально боты применялись преимущественно поисковыми движками, то теперь они выполняют огромное количество функций, некоторые из которых являются откровенно вредоносными. В Barracuda считают, что ботов можно условно поделить на «хорошие» и «плохие». Если первые работают на поисковые системы, уважают заданные правила сайтов и являются неотъемлемой частью правильно функционирующего интернета, то «плохие» боты изначально созданы с неблаговидными целями, от парсинга до выполнения DDoS-атак. На вредоносные программы приходится ⅗ общего трафика всех ботов. Как ни странно, информация служит поводом для осторожного оптимизма, поскольку в 2021 году на долю «плохих» ботов и вовсе приходились 39 % всего интернет-трафика, тогда как сейчас их доля упала до 30 %. По имеющимся данным, 72 % вредоносного трафика исходит из Северной Америки (преимущественно США), что объясняется доминированием облаков вроде AWS и Microsoft Azure. Именно оттуда зачастую и осуществляются атаки, поскольку 67 % трафика «плохих» ботов связано с IP ЦОД. В своей «вредности» AWS и Azure примерно одинаковы, поскольку зарегистрироваться там можно быстро и без затрат. Хотя использовать эти облака просто, выявлять и блокировать активность ботов тоже не составляет никакого труда. Второе место в антирейтинге стран занимают ОАЭ с 12 %, третье — Саудовская Аравия с 6 %, далее идут Катар и Индия с долей по 5 %. Наконец, ещё треть трафика «плохих» ботов связана с домашними IP-адресами.

19.10.2023 [01:10], Владимир Мироненко

10 из 10: в Cisco IOS XE найдена критическая уязвимость нулевого дня, позволившая получить полный контроль над 10 тыс. устройств [Обновлено]Cisco сообщила о выявлении ранее неизвестной уязвимости нулевого дня CVE-2023-20198 в HTTP(S)-сервере Cisco IOS XE. Уязвимость касается как физических, так и виртуальных устройств под управлением Cisco IOS XE, у которых также включена функция HTTP(S)-сервера. Уязвимость получила максимальный рейтинг опасности — 10 из 10 возможных баллов по шкале CVSS. Патч, закрывающий уязвисмость, пока не готов. Уязвимость позволяет хакеру без прохождения аутентификации создать на подключённом к интернету устройстве учётную запись с максимальным уровнем привилегий (15), что обеспечивает ему полный контроль над скомпрометированной системой. Компания заявила, что отследила, как злоумышленник использовал уязвимость для получения привилегий уровня администратора на устройствах под управлением IOS XE, а затем, в обход патчей, используя старую уязвимость удалённого выполнения кода (RCE) от 2021 года (CVE-2021-1435) установил Lua-имплантат на затронутые системы. Признаки активности злоумышленников с использованием уязвимости CVE-2023-20198 были зафиксированы ещё в сентябре. Джейкоб Бэйнс (Jacob Baines), технический директор VulnCheck, сообщил, что его компания обнаружила порядка 10 тыс. систем на базе Cisco IOS XE с установленным имплантатом — и это в результате сканирования только половины затронутых устройств с помощью поисковых систем Shodan и Censys. Тот факт, что во всех скомпрометированных системах на Cisco IOS XE установлен один и тот же вредоносный код, позволяет предположить, что за атаками стоит один злоумышленник, который пытается установить зловред во все попадающиеся на его пути уязвимые устройства. Этого мнения придерживаются и исследователи из Detectify. Они считают, что стоящий за этим злоумышленник произвольно атакует каждую затронутую систему, которую может найти: «Похоже, что злоумышленники забрасывают широкую сеть, пытаясь использовать системы без какой-либо конкретной цели». В компании полагают, что преступник планирует в дальнейшем найти то, что может сулить выгоду. Исследователи Detectify также согласились с мнением Бейнса о том, что взломанные устройства можно легко найти с помощью поисковых систем вроде Shodan. Cisco пока не выпустила патч для устранения бреши нулевого дня. Компания рекомендует организациям немедленно отключить функцию веб-сервера на устройствах на базе IOS XE с доступом в интернет. 17 октября Cisco обновила свои рекомендации, отметив, что также поможет контроль доступа к серверу с помощью списков доступа: «Мы с высокой степенью уверенности оцениваем, основываясь на более глубоком понимании эксплойта, что списки доступа, применяемые к функции HTTP-сервера для ограничения доступа со стороны ненадёжных хостов и сетей, являются эффективным средством защиты». UPD 20.10.2023: Cisco выяснила, что в атаке также была использована не ранее закрытая уязвимость от 2021 года, а совершенно новая уязвимость нулевого дня, которая получила обозначение CVE-2023-20273 и рейтинг CVSS 7.2. Патчей против неё и CVE-2023-20198 всё ещё нет. UPD 23.10.2023: Cisco начала выпуск обновлений, закрывающих уязвимости.

18.10.2023 [13:11], Сергей Карасёв

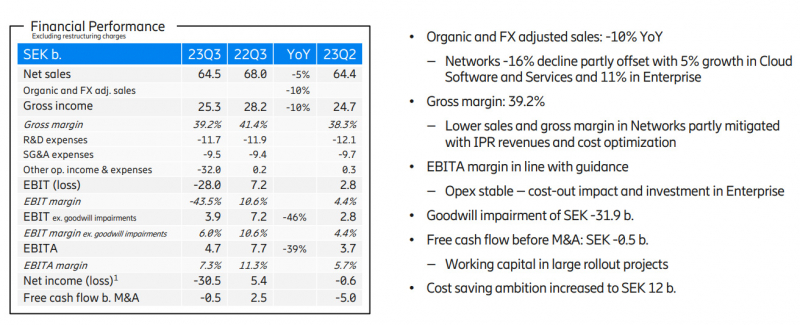

Ericsson несёт убытки, прогноз на будущее остаётся неопределённымКомпания Ericsson отчиталась о работе в III четверти текущего финансового года, которая была закрыта 30 сентября. Один из крупнейших в мире поставщиков телекоммуникационного оборудования понёс существенные убытки, что объясняется «макроэкономическими неопределённостями». Выручка Ericsson за трёхмесячный период составила приблизительно 64,5 млрд крон (около $5,9 млрд). Это на 5 % меньше по сравнению с показателем за III квартал прошлого года. По итогам закрытого квартала компания показала чистые убытки в размере 30,5 млрд крон (приблизительно $2,78 млрд). Для сравнения: годом ранее Ericsson получила 5,4 млрд крон ($494 млн) чистой прибыли. Компания заявляет, что продолжает реализовывать комплексные меры по сокращению затрат, однако это не позволило избежать потерь в III квартале 2023-го. Ericsson отмечает, что продажи сетевых продуктов в Северной Америке рухнули в годовом исчислении на 60 % из-за корректировок складских запасов клиентов и замедления развертывания операторских инфраструктур. Компания заявляет, что рыночная ситуация настолько нестабильна, что сделать достоверный прогноз на 2024 год не представляется возможным. «Учитывая текущую неопределённость, мы не будем давать прогноз после IV квартала 2023 года. Поскольку время восстановления рыночной структуры зависит от клиентов, мы считаем, что текущие условия сохранятся до 2024-го», — говорится в финансовом отчёте Ericsson.

18.10.2023 [13:07], Сергей Карасёв

N3COM представила управляемые коммутаторы L2+ серии N3-S5600 с поддержкой 10 GbEРоссийская компания N3COM, специализирующаяся на разработке, производстве и поставке сетевого телекоммуникационного оборудования операторского класса, анонсировала управляемые коммутаторы L2+ семейства N3-S5600. Устройства предназначены для использования в корпоративных сетях на уровне доступа и агрегации. В серию вошли модели, оснащённые 24 или 48 портами RJ-45 или SFP стандарта 1GbE, а также четырьмя разъёмами 10GbE SFP+. Таким образом, суммарное количество портов составляет 28 или 52. На модуле расширения также доступны порты стандарта 40GbE. Коммутаторы получили конструкцию со сменными блоками питания и охлаждения. В семейство входят модели с поддержкой PoE и клиентских портов SFP с резервированием по питанию: это позволяет использовать устройства в различных применениях — от корпоративных локальных сетей до ШПД агрегации в операторских сетях и ЦОД.

Источник изображения: N3COM Доступны различные варианты модуля расширения, включая 8 портов 10GbE/1GbE с интерфейсами SFP+/SFP, 8 портов 1GbE на базе RJ-45 или два порта 40GbE QSFP+. Коммутаторы серии N3-S5600 поддерживают стекирование до трёх устройств через линейные порты на скоростях до 80 Гбит/c, что обеспечивает возможность расширения портовой ёмкости и резервирование подключения к серверной инфраструктуре или к вышестоящим сетям. Коммутаторы работают под управлением ПО N3VIEW. Реализована поддержка нескольких технологий контроля доступа и аутентификации пользователей, таких как динамическая проверка ARP, Dot1X, RADIUS, TACACS+, IP Source Guard и Secure MAC. Кроме того, упомянуты различные алгоритмы профилирования QoS, в том числе SP, WRR, DRR, SP+WRR, и SP+DRR.

17.10.2023 [18:23], Руслан Авдеев

Китай требует обеспечить поддержку IPv6 для всего нового Wi-Fi оборудования в странеКак сообщает The Register, в Китае обнародован указ, в соответствии с которым всё новое Wi-Fi оборудование, применяемое в стране, должно по умолчанию с момента включения использовать современный интернет-протокол IPv6. Новые требования вступят в силу с 1 декабря, оборудование без поддержки IPv6, проданное до указанной даты, можно будет использовать до утилизации по естественным причинам. Как заявили в Министерстве промышленности и информационных технологий КНР, всё производимое и импортируемое в страну оборудование для беспроводных локальных сетей с функцией распределения IP-адресов должно поддерживать протокол IPv6, а раздача IPv6-адресов должна быть активировано по умолчанию. При этом у самих пользователей должна сохраниться возможность самостоятельного управления IPv6-адресацией, а методика настройки должна указываться в описании устройств.

Источник изображения: USA-Reiseblogger/pixabay.com Также указывается, что все структуры, тестирующие LAN-оборудование, должны будут получить инструментарий для отладки процессов, связанных с работой IPv6, а основные телеком-операторы — продвигать применение соответствующих устройств среди пользователей для того, чтобы ускорить широкое внедрение нового протокола. Впрочем, пользователи пока по-прежнему смогут пользоваться IPv4 для доступа в интернет. По данным APNIC, только 31,5 % китайских интернет-пользователей могут получать доступ к контенту по протоколу IPv6, тогда как в Индии — 78 %, а в Малайзии, претендующей на звание нового IT-хаба Юго-Восточной Азии — почти 68 %. Разумеется, Китай намерен ускорить повсеместное принятие в стране IPv6. Так, в апреле Пекин поставил цель поднять число пользователей IPv6 до 750 млн человек и 300 млн IoT-устройств к концу 2023 года. В целом в тот же период 15 % трафика наземных сетей и 55 % мобильных подключений должны использовать IPv6. По данным экспертов, смена IPv4 на IPv6 происходит в мире медленнее, чем ожидалось, и совершенно нелинейно. Доходит до того, что с августа прошлого года по апрель текущего доля внедрения IPv6 и вовсе упала почти на 5 %. Тем не менее, переход неизбежен, запасы свободных IPv4-адресов практически закончились, что уже сказывается на стоимости интернет-сервисов. Ранее сообщалось, что Китай ускоряет внедрение IPv6 на фоне стремительного прогресса 5G-сетей.

17.10.2023 [18:02], Руслан Авдеев

«Ростелеком» обеспечил интернетом базу альпинистов «Безенги» на высоте 2,5 кмКомпания «Ростелеком» реализовала очередной проект в рамках инвестиционного плана, предусматривающего модернизацию собственной интернет-сети. Как сообщает пресс-служба телеком-оператора, он обеспечил оптической интернет-инфраструктурой учебно-тренировочную базу «Безенги» в Кабардино-Балкарии, предназначенную для альпинистов. Реализация проекта проходила в сложных условиях — кабель протяжённостью 20 км прокладывался на высоте 2,5 тыс. м над уровнем моря, работы обеспечили подключение базы к ближайшему от неё селению Безенги. Одноимённый лагерь размещён на территории государственного заповедника. При этом он находится в приграничной зоне России и прокладка кабеля, по данным «Ростелекома», станет основой для обеспечения связью МЧС, администрации заповедника, а также других государственных служб. Также оптоволоконную инфраструктуру используют в проектах развития мобильной связи в ближайших высокогорных районах. Современной связи требует и развитие в регионе туристического кластера, поскольку доступность интернета позволит повысить статус туристических объектов. Похожий проект недавно реализовали на Эвересте Huawei и China Mobile. По словам директора базы «Безенги», регион называется российскими туристами «малыми Гималаями» за особенности рельефа и суровые местные условия. Появление интернета будет свидетельствовать о том, что местная инфраструктура соответствует международным стандартам качества сервисов — «Ростелеком» способствует развитию туристического бизнеса республики. По данным телеком-оператора, компания уже обеспечила современным интернетом все местные санаторно-курортные комплексы.

17.10.2023 [12:05], Сергей Карасёв

QNAP представила коммутатор QSW-M3212R-8S4T стандарта 10GbE для бизнес-сферыВслед за коммутаторами QSW-M3216R-8S8T и QSW-3216R-8S8T компания QNAP Systems представила управляемую L2-модель QSW-M3212R-8S4T, рассчитанную на предприятия малого и среднего бизнеса, а также на небольшие и домашние офисы. Устройство оборудовано 12 сетевыми портами стандарта 10GbE: это восемь разъёмов SFP+ (обратно совместимы с 1GbE) и четыре коннектора RJ-45 (обратно совместимы с 5GbE, 2.5GbE, 1GbE и 100MbE). Кроме того, есть порт управления 1GbE (RJ-45) и консольный порт RJ-45.

Источник изображения: QNAP Коммутатор имеет половинную ширину: общие габариты составляют 43,3 × 207 × 199,5 мм. Благодаря этому два устройства могут монтироваться в стандартную серверную стойку бок о бок. Вес равен 1,48 кг. Диапазон рабочих температур — от 0 до +40 °C; за охлаждение отвечают два вентилятора с ШИМ-контролем. Максимальное заявленное энергопотребление находится на отметке 80 Вт. Для управления есть веб-интерфейс. Возможно использование кабелей Cat 6a или Cat 7 для портов 10GbE RJ-45. Коммутатор совместим со стандартами IEEE 802.3az и IEEE 802.3x. Гарантия производителя составляет два года.

17.10.2023 [11:59], Владимир Мироненко

StormWall: в III квартале главной целью хакеров в России были критически важные отраслиСогласно исследованию аналитического центра StormWall, проведённому в России и других странах, общее число DDoS-атак в России в III квартале 2023 года уменьшилось год к году на 28 %, что объясняется снижением активности в последнее время политически мотивированных хактивистов. Основной целью DDoS-атак хакеров были критически важные отрасли, такие как госсектор (32 % всех атак в России), финансовая отрасль (21 %), транспортная сфера (14 %), то есть злоумышленники стремились причинить наибольший вред экономике страны и создать проблемы для населения, считает StormWall.

Источник изображений: StormWall Также хакеры атаковали российский ретейл (7 % всех атак), сферу развлечений (5 %), энергетический сектор (4 %), нефтяные компании (3 %), производство (2 %) и остальные отрасли (1 %). В связи с концентрацией хактивистов на более важных отраслях, в этом году обошлось без традиционного всплеска атак на ретейл во время подготовки к новому учебному сезону. Сравнивая с прошлым годом, аналитики StormWall отметили снижение DDoS-атак на ключевые отрасли России: на финансовую отрасль — на 38 %, на государственный сектор — на 26 %, на ретейл — на 22 %, на телекомммуникационную сферу — на 18 %, на индустрию развлечений — на 16 %, на сферу образования на — 12 %. Ситуация в мире и России заметно отличаются. По данным StormWall, число DDoS-атак в мире в III квартале 2023 года увеличилось год к году на 43 %. Больше всего атак на планете было зафиксировано на госсектор (26 % от общего числа атак в мире), финансовую сферу (21 %) и сферу развлечений (17 %). Самый значительный рост числа атак наблюдался в государственной сфере (136 %), развлекательной индустрии (117 %) и транспортной сфере (86 %). Финансовые организации подвергались DDoS-атакам больше на 38 %, телеком-сфера — на 32 %. Для организации DDoS-атак злоумышленники в разных странах использовали прогрессивные инструменты. В частности, активно применяли комплексные атаки, а также ботнеты, состоящие из нескольких вредоносных программ. На глобальном уровне отмечен всплеск DDoS-атак на DNS-серверы, вызвавший большие проблемы для компаний: серверы не могли обрабатывать поступающие запросы. Как следствие, у пользователей были проблемы с доступом к сайтам и онлайн-сервисам.

15.10.2023 [16:58], Руслан Авдеев

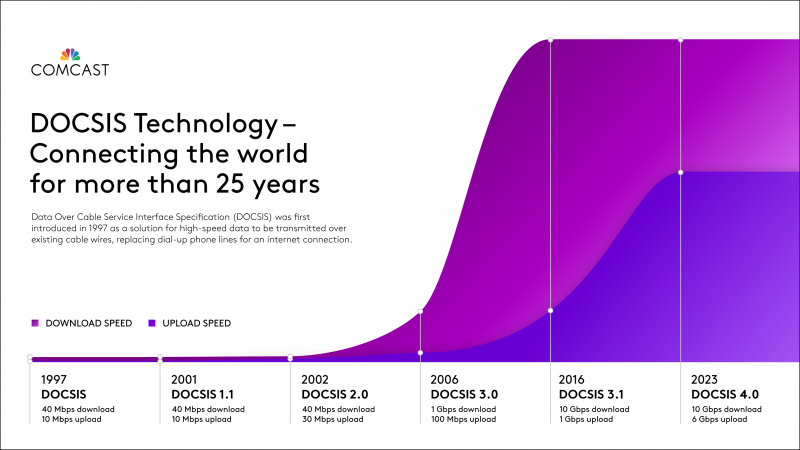

Гигабит по коаксилу: Comcast начала в США массовое развёртывание 10G-сети DOCSIS 4.0Телеком-оператор Comcast готов к внедрению технологии DOCSIS 4.0, обеспечивающей симметричный мультигигабитный интернет-доступ по обычным сетям кабельного телевидения в США. Уже на следующей неделе некоторые клиенты Xfinity (принадлежит Comcast) смогут оформить подписку на новые тарифы, а в следующие пять лет они станут доступны в других частях страны. На начальном этапе будут доступны подключения X-Class Internet со скоростями от 300 Мбит/с до 2 Гбит/с. Кабельные сети Comcast охватывают десятки миллионов домохозяйств и компаний в США. Из них минимум 10 млн к 2025 году получат доступ к обновлённым 10G-сетям, часть из которых будет сделана по технологии FTTB, а часть задействует DOCSIS 4.0. Последние, в частности, позволят получить полнодуплексный канал благодаря более эффективному использованию частотного спектра. Обещаны не только высокие скорости доступа к Сети, но и низкие задержки, а также чрезвычайная надёжность подключения. В 2016 году Comcast первой представила интернет с гигабитными скоростями на основе DOCSIS 3.1 В апреле 2021 года она провела первый в мире «живой» тест полнодуплексной DOCSIS-сети и позже в том же году протестировала первое в мире сквозное 10-Гбит/с подключение — вплоть до модема пользователя. В 2022 году компания провела первые в мире полевые испытания и осуществила подключение бизнес-структуры с использованием 10G-сети DOCSIS 4.0 и нескольких кабельных модемов.

13.10.2023 [22:38], Алексей Степин

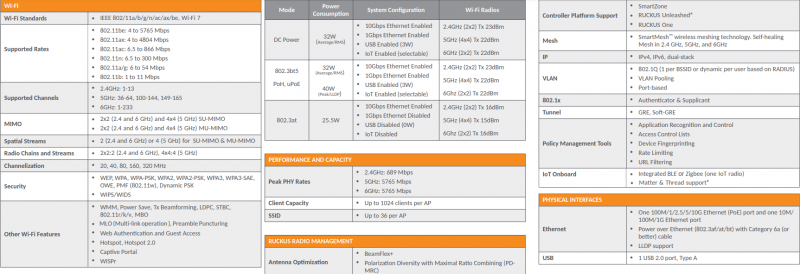

Wi-Fi 7 корпоративного класса: CommScope представила точку доступа Ruckus R770Вслед за анонсами чипов с поддержкой 802.11be подтягиваются и производители сетевого оборудования. Так, компания CommScope анонсировала точку доступа Wi-Fi 7, относящуюся к корпоративному классу. Модель Ruckus R770 наделена широкими возможностями и включает в себя ряд фирменных технологий. Модель R770 разработана Ruckus Networks, ранее бывшей частью Arris International, но выкупленной CommScope в 2019 году за $7,4 млрд. Главной особенностью новой точки доступа, естественно, является поддержка Wi-Fi 7. Этот стандарт беспроводных сетей должен прийти на смену Wi-Fi 6 — в теории он сможет обеспечить минимум вчетверо более высокую пропускную способность беспроводных соединений.

Источник изображений здесь и далее: CommScope/Ruckus Networks В основе R770 лежит платформа Qualcomm Networking Pro третьего поколения. В данном случае предусматривается работа в трёх радиодиапазонах (2,4 ГГц, 5 ГГц и 6 ГГц), поддержка модуляции 4K QAM, каналов шириной до 320 МГц и восьми потоках. Это позволяет говорить о совокупной пропускной способности каналов на уровне 12,2 Гбит/с. Проводная же часть представлена 10GbE-интерфейсом. В конструкции R770 использованы фирменные адаптивные антенны BeamFlex+.  Одной из интересных технологий является поддержка MLO (multilink operations), позволяющая задействовать одному устройству сразу несколько радиопотоков, что существенно повышает скорость обмена данными. Кроме того, R770 может работать с соединениями Bluetooth LE и Zigbee, что делает её подходящей в качестве точки доступа для IoT-сред. В дальнейшем компания планирует добавить поддержку протоколов Matter и Thread. Питается точка доступа или от внешнего DC-адаптера, потребляя до 32 Вт, или посресдством PoE (802.3bt).  Также в R770 реализованы фирменные технологии, в частности, интеллектуальная система диагностики Ruckus AI, способная ранжировать возникающие проблемы по степени их серьёзности и предлагать способы решения этих проблем. Другой интересной функцией является Dynamic PSK. Как правило, в пределах одной Wi-Fi-сети все устройства подключаются к точке доступа с помощью единого пароля, но R770 позволяет назначить уникальные пароли каждому клиентскому устройству. Это повышает администраторам сети более тонко управлять аспектами безопасности. Спектр применения Ruckus R770 широк: в качестве возможных сценариев использования производитель предлагает применение новинки в гостиницах, жилых зданиях, образовательных учреждениях, в производственных помещениях и т.д. В настоящее время новинка уже доступна избранным клиентам CommScope, а массовые поставки R770 должны начаться в декабре. |

|