Материалы по тегу: безопасность

|

28.11.2023 [13:42], Андрей Крупин

Релиз сканера безопасности «Сканер-ВС 6»: повышенная скорость работы и ежедневно обновляемая база данных уязвимостейНаучно-производственное объединение «Эшелон» сообщило о выпуске нового релиза системы комплексного анализа защищённости «Сканер-ВС 6». «Сканер-ВС» представляет собой универсальный инструмент для решения широкого спектра задач по тестированию и анализу защищённости корпоративной IT-инфраструктуры, а также оценки эффективности средств защиты информации. Продукт позволяет проводить как специализированные тесты, так и комплексное тестирование защищённости информационных систем, сочетающее сетевые и системные проверки. Решение поддерживает работу с банком данных угроз безопасности информации ФСТЭК России, может применяться в качестве мобильного места администратора информационной безопасности, а также как средство расследования инцидентов IT-безопасности и для мониторинга сети.

Источник изображения: npo-echelon.ru При подготовке релиза «Сканер-ВС 6» к выпуску специалистами НПО «Эшелон» была проделана работа по оптимизации и повышению скорости работы программного комплекса. В частности, говорится о существенном увеличении скорости поиска уязвимостей благодаря технологии «без скриптов». Также продукт получил ежедневно обновляемую базу данных уязвимостей и поддержку защищённой операционной системы Astra Linux 1.7. Использование «Сканер-ВС» позволяет обеспечить непрерывный мониторинг защищённости информационных систем, а также повысить эффективность деятельности IT-подразделений и служб безопасности. Для оценки функциональных возможностей предусмотрена демонстрационная версия программного решения.

25.11.2023 [09:44], Андрей Крупин

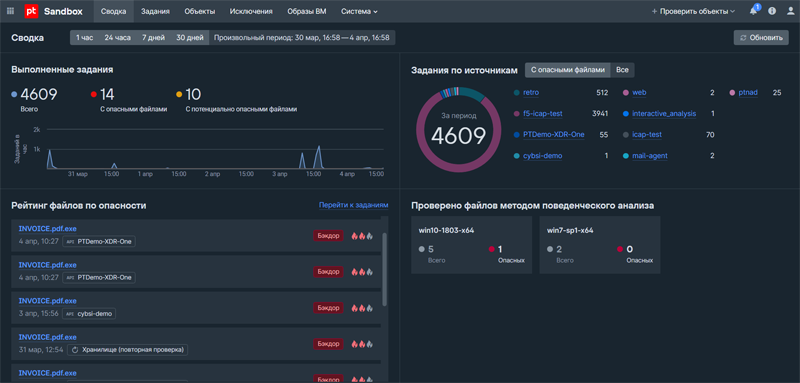

Песочница PT Sandbox получила доработанные средства сетевой и статической аналитикиКомпания Positive Technologies сообщила о выпуске новой версии программного комплекса PT Sandbox 5.6, предназначенного для защиты от сложного вредоносного ПО и угроз нулевого дня. Представленное отечественным разработчиком решение использует технологию Sandbox (песочница) — систему, запускающую подозрительные файлы в изолированной виртуальной среде, анализирующую совершаемые ими действия и выдающую вердикт о том, безопасен тот или иной файл или нет. Помимо файловых объектов PT Sandbox проверяет трафик, который генерируется в процессе их анализа.  В числе ключевых изменений PT Sandbox 5.6 — проверка ссылок по индикаторам компрометации с помощью Positive Technologies Indicators of Compromise (PT IoC), мониторинг сетевых портов при поведенческом анализе в Linux-системах, а также распаковка при статическом анализе установочных пакетов, сжатых при помощи таких популярных утилит, как ASPack, FSG, MPRESS, PECompact и UPX. Кроме того, начиная с версии 5.6, PT Sandbox при проверке PDF-файлов относит к потенциально опасным те из них, которые зашифрованы, содержат объекты OLE, сценарии JavaScript или в которых настроены действия при открытии, так как файл может запустить обращение к вредоносному ресурсу. Ещё одно важное дополнение — распаковка установочных пакетов DEB при поведенческом анализе. Продукт разбирает и проверяет на вредоносное содержимое не только сам пакет для установки приложений, но и по отдельности все файлы в нём.

23.11.2023 [16:52], Андрей Крупин

Обновление Kaspersky Industrial CyberSecurity: автоматизированный аудит безопасности и расширенные возможности XDR

software

асу тп

защита предприятия

информационная безопасность

лаборатория касперского

промышленность

«Лаборатория Касперского» сообщила о выпуске обновлённой промышленной платформы Kaspersky Industrial CyberSecurity (KICS), включающей набор специализированных продуктов и сервисов, призванных обеспечить кибербезопасность промышленных предприятий. Решение помогает реализовать комплексный подход к кибербезопасности на всех уровнях, начиная с анализа защищённости и тренингов для сотрудников и заканчивая технологиями защиты АСУ ТП и реагированием на инциденты. В обновлённой версии платформы решение для защиты конечных точек KICS for Nodes может использоваться в качестве узлового агента для сбора расширенного набора данных для глубокого анализа инцидентов, а также реагирования на них. Благодаря этому операторы будут получать оповещения о событиях в сети, содержащие данные о хосте и протекающих на нём процессах, активности зарегистрированных пользователей и сетевых коммуникациях с более высокой точностью.

Компоненты Kaspersky Industrial CyberSecurity Среди других важных изменений — встроенные средства централизованного аудита безопасности сетевых узлов и устройств на базе Windows и Linux. Благодаря этой функции ИБ-службы могут автоматически проверять хост или группу хостов на наличие уязвимостей в программном обеспечении, неправильных настроек, а также на соответствие локальному или международному законодательству и корпоративным политикам, в частности требованиям ФСТЭК России. Доработкам подвергся компонент KICS for Networks, дополнившийся продвинутой системой анализа сетевого трафика (NTA), предоставляющей возможность анализировать трафик как на периметре, так и по всей инфраструктуре. Решение для защиты промышленных узлов KICS for Nodes получило поддержку новых моделей ПЛК. Наконец, благодаря расширенным возможностям XDR клиенты теперь могут управлять установочной базой KICS из единой консоли, а также масштабировать работу по обеспечению безопасности АСУ ТП на множество крупных географически распределённых площадок.

21.11.2023 [17:26], Андрей Крупин

Межсетевой экран Solar NGFW дополнился средствами аналитики в реальном времени для защиты от актуальных киберугрозКомпания «Солар» выпустила новую версию брандмауэра Solar Next Generation Firewall 1.1. Представленное российским разработчиком решение относится к классу межсетевых экранов нового поколения (NGFW). Программный комплекс обеспечивает защиту корпоративной сети от сетевых атак и вредоносного ПО, а также управление доступом к веб‑ресурсам. Продукт устанавливается в разрыв трафика и проверяет все проходящие через него пакеты данных. При этом механизмы защиты Solar NGFW работают параллельно, но каждый по своим базам сигнатур и правил. Это обеспечивает комплексную проверку трафика на соответствие политике безопасности.

Принцип работы Solar NGFW В Solar NGFW 1.1 задействована экспертиза Центра исследования киберугроз Solar 4RAYS с непрерывным процессом разработки новых сигнатур IPS и насыщения продукта данными об актуальных для России киберугрозах. Также в брандмауэре реализована система кластеризации Active/Passive, позволяющая переводить часть узлов программного комплекса в режим ожидания, создавать резервные узлы и балансировать нагрузку. В дополнение к этому Solar NGFW 1.1 получил доработанный раздел «Политика» пользовательского интерфейса, в котором появилось разделение правил и исключений, а также созданы новые разделы фильтрации по направлениям трафика. По оценкам аналитиков, в 2022 году объём рынка межсетевых экранов в России составил 15,7 млрд руб., что соответствует приблизительно 15 % от всего ИБ-сегмента. Согласно прогнозам, в 2023-м расходы в секторе сетевой безопасности превысят 16 млрд руб., а к 2025-му составят до 19,1 млрд руб. При этом доля отечественных продуктов поднимется с 20 % до 75 %.

21.11.2023 [08:21], Сергей Карасёв

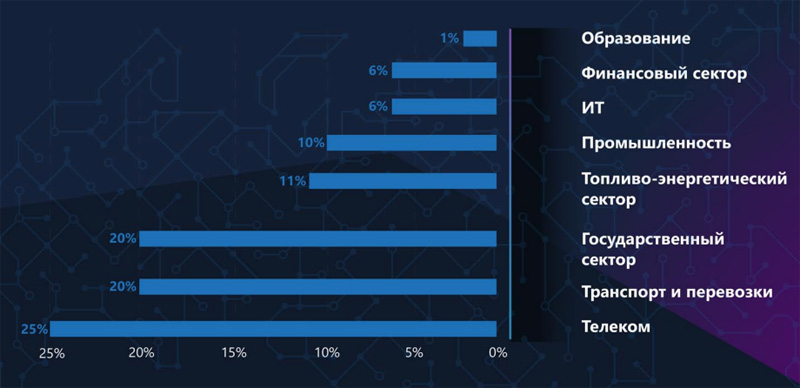

Две трети DDoS-атак в России приходится на телеком-операторов, транспорт и госсекторКомпания «Гарда» обнародовала результаты исследования, в ходе которого изучались ландшафт и особенности DDoS-атак в России в III квартале 2023 года. Аналитики зафиксировали рост интенсивности атак, реализующих TCP-флуд. В результате, увеличивается количество нападений на сервисы. В отчёте говорится, что по сравнению со II четвертью текущего года значительно выросла доля TCP SYN-флуда, достигнув 60 %. На втором месте в рейтинге наиболее распространённых DDoS-атак с показателем 20 % находится TCP ACK-флуд. UDP-флуд занимает третью позицию: при этом его доля сократилась с 27 % до 13 %. На атаки типа DNS Amplification пришлось 3 %, тогда как доля NTP Amplification упала с 9 % до 1 %.

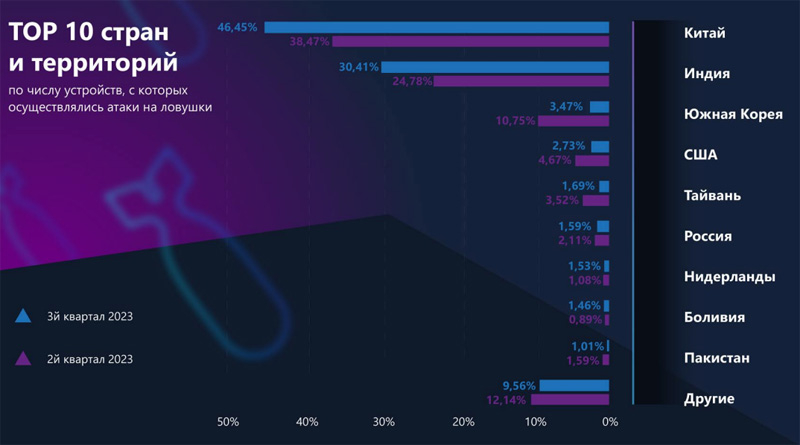

Источник изображений: «Гарда» В III квартале 2023 года с наибольшим количеством DDoS-атак столкнулись российские телекоммуникационные компании: на них пришлось приблизительно 25 % всех подобных нападений. Далее следуют сегмент транспорта/перевозок и государственный сектор с 20 % каждый. Таким образом, на эти три сферы приходится в общей сложности примерно две трети всех DDoS-атак — 65 %. Сравнительно высокие показатели отмечаются по топливно-энергетическому комплексу (11 %) и промышленности (10 %), что может говорить о попытке воздействия на сектор реальной экономики. Шестое и седьмое места занимают IT-сфера (6 %) и финансовый сектор (6 %), которые также являются традиционными целями злоумышленников. Далее идёт образование с 1 %.  В рейтинге стран, из которых атакуют российские ловушки (речь о попытках захватить управление ловушкой и расширении ботнет-сетей), по-прежнему лидирует Китай с показателем 46,45 %. Индия увеличила значение до 30,41 % (против 24,78 % во II квартале 2023 года), тогда как Южная Корея показала значительное снижение, сократив долю до 3,5 %. Далее следуют США и Тайвань — 2,7 % и 1,7 % соответственно.

18.11.2023 [00:02], Андрей Крупин

Postgres Pro стала первой отечественной СУБД, сертифицированной по новым требованиям ФСТЭК РоссииКомпания Postgres Professional провела оценку сертифицированных версий систем управления базами данных Postgres Pro Standard и Pro Enterprise согласно новым требованиям Федеральной службы по техническому и экспортному контролю по безопасности информации к СУБД от 14 апреля 2023 года, утверждённых Минюстом в июле 2023 года. Утверждается, что Postgres Pro стала первой отечественной СУБД, сертифицированной по новым требованиям регулятора. Сертификат допускает использование программного комплекса для хранения и обработки данных в критической инфраструктуре первой категории и государственных информационных системах первого класса защищённости.  Ранее сертифицированные версии Postgres Pro в основном уже соответствовали новым требованиям ФСТЭК России и содержали необходимые механизмы защиты. Для полного соответствия новым требованиям в СУБД были доработаны некоторые команды и утилиты, ведены новые роли администратора и ограничены возможности суперпользователя, обновлена документация, а также усовершенствован модуль pg_proaudit, позволяющий регистрировать события, связанные с безопасностью. Обновлённая версия Postgres Pro Certified поддерживает три версии ядра СУБД: 11.21.2, 14.9.2 и 15.4.2. Сертификат соответствия № 3637 переоформлен 20 октября 2023 г. Обновлённая редакция Postgres Pro Enterprise Certified поддерживает четыре версии ядра СУБД: 11.21.2, 13.12.3, 14.9.3 и 15.4.3. Сертификат соответствия № 4063, переоформлен 3 ноября 2023 г. В октябре 2023 года Postgres Professional объявила о выпуске Postgres Pro Standard 16. Её сертифицированная ФСТЭК России версия появится после очередного инспекционного контроля. В декабре компания планирует мажорный релиз новой флагманской Postgres Pro Enterprise 16, в которую войдёт ряд новых крупных решений и доработок. В 2024 году запланирован выпуск очередной сертифицированной версии Postgres Pro Enterprise Certified.

16.11.2023 [21:39], Сергей Карасёв

Патч рубль бережёт: не установленное вовремя обновление уже обошлось Rackspace почти в $12 млнКомпания Rackspace Technology, провайдер облачных услуг, продолжает нести финансовые потери в связи с атакой программы-вымогателя, происшедшей в конце 2022 года. Как сообщает ресурс Dark Reading, потери Rackspace из-за этого инцидента приблизились к $12 млн. Киберинцидент, напомним, случился в начале декабря 2022-го. Масштабный сбой произошёл из-за задержек с установкой патчей для уязвимостей в ПО. В течение нескольких недель Rackspace не могла справиться с последствиями вторжения и, в конечном итоге, приняла решение навсегда отключить свою службу Microsoft Exchange. В связи с кибератакой против компании подан коллективный иск. Ранее говорилось, что расходы Rackspace на устранение последствий кибератаки составят приблизительно $10,8 млн. Однако теперь стало известно, что сумма окажется больше. Причем есть вероятность, что в дальнейшем компания продолжит нести расходы в связи с инцидентом, поскольку судебные разбирательства продолжаются. Согласно документам, направленным Rackspace в Комиссию по ценным бумагам и биржам (SEC), расходы, касающиеся атаки программы-вымогателя, в I квартале 2023 года составили $1,7 млн, во II квартале — $4,9 млн. Таким образом, общая сумма потерь только в первом полугодии оценивается в $6,6 млн. Впоследствии к этой цифре были добавлены ещё $5,0 млн, что поднимает общие затраты до $11,6 млн. Rackspace отмечает, что ожидает выплаты в размере $5,4 млн по страхованию в области кибербезопасности. Вместе с тем компания до сих пор не погасила счета на сумму как минимум $6,0 млн, связанные с инцидентом.

16.11.2023 [21:33], Андрей Крупин

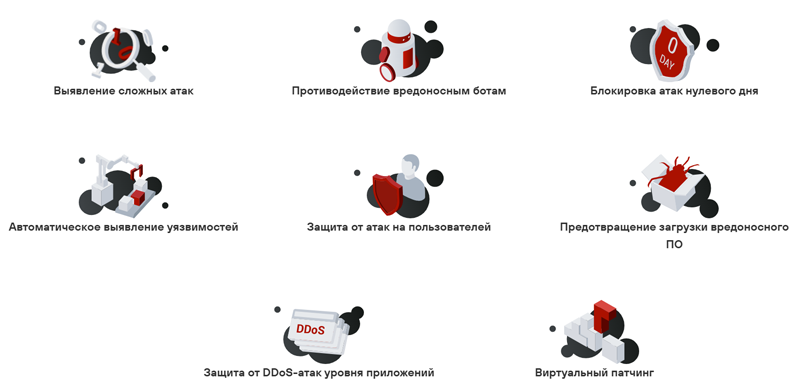

Positive Technologies представила PT Cloud Application Firewall — облачный продукт для защиты веб-приложенийКомпания Positive Technologies выпустила на рынок межсетевой экран уровня веб-приложений PT Cloud Application Firewall, доступный из облака и предлагаемый заинтересованным организациям по подписочной модели. В основу облачного брандмауэра положен программный комплекс PT Application Firewall, обеспечивающий комплексную защиту от известных угроз и атак нулевого дня, эксплуатации злоумышленниками уязвимостей в бизнес-логике приложений и онлайновых сервисов, DDoS-атак уровня L7 и вредоносных ботов. Также решение упрощает соблюдение требований PCI DSS и других международных, государственных и корпоративных стандартов безопасности.

Сценарии использования PT Cloud Application Firewall Решение PT Cloud Application Firewall ориентировано на организации малого и среднего бизнеса. Облачная версия продукта предоставляется по ежемесячной подписке, что позволяет выбрать оптимальный тариф в зависимости от загруженности веб-ресурса, не требует вложений в аппаратное обеспечение и привлечение специалистов по информационной безопасности. Установка, настройка и запуск брандмауэра осуществляются через партнёров Positive Technologies, а управлять им можно из любой точки мира. «По итогам девяти месяцев 2023 года доля PT Application Firewall в объёме отгрузок компании составила 16 %. За год продукт показал двукратный рост продаж. Сейчас за более чем 10 лет существования PT Application Firewall его пользователями являются около 2000 российских компаний из разных отраслей экономики. При этом мы не можем останавливаться в развитии, несмотря на тот факт, что сейчас продукт — лидер в своём классе. Сегодня мы выпускаем облачную версию PT Application Firewall, чтобы сделать защиту веб-приложений доступной для всех организаций. Но и это только первый шаг компании к переходу на cloud-native-платформу безопасной разработки, которая будет включать в себя и другие средства защиты», — говорится в заявлении Positive Technologies.

16.11.2023 [16:10], Андрей Крупин

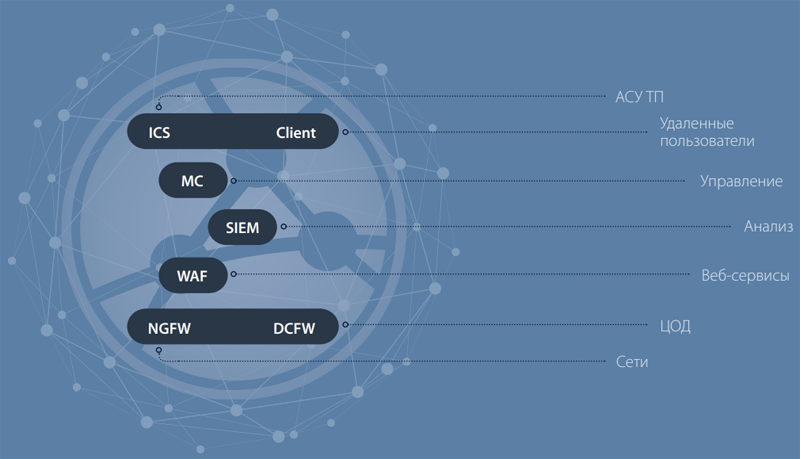

UserGate представила релиз-кандидат ОС UGOS 7.1, а также новые ИБ-решения класса SIEM и EDRРоссийская компания UserGate объявила о релиз-кандидате версии 7.1 операционной системы UGOS, которая является основой для экосистемы UserGate SUMMA, включающей все необходимые инструменты для комплексной защиты современной IT-инфраструктуры. Платформа UGOS 7.1 Release Candidate получила поддержку технологии UserID с расширенными возможностями идентификации пользователей, новый движок IPSv3 модуля обнаружения вторжений и доработанные средства контроля сетевого трафика на уровне приложений L7 по модели OSI с возможностью создания пользовательских сигнатур. Помимо этого, ОС дополнилась поддержкой протокола VPN IKEv2 и технологии UpStream Proxy, позволяющей предоставлять безопасный доступ в интернет там, где он по умолчанию не предусмотрен — например, для обновления продуктов ИБ, находящихся в закрытых сегментах сети.

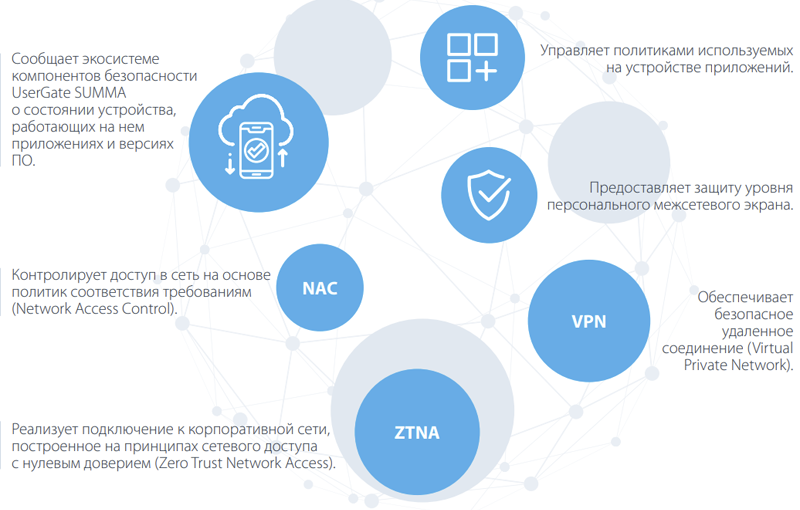

Экосистема продуктов безопасности UserGate SUMMA В рамках релиз-кандидата UGOS 7.1 компания также представила два новых продукта — UserGate Client и UserGate SIEM Light. UserGate Client — программное обеспечение класса Endpoint Detection & Response (EDR) для конечных станций. Оно обеспечивает безопасное удалённое соединение посредством VPN, контролирует доступ в сеть на основе политик соответствия требованиям (Network Access Control), реализует подключение к корпоративной сети, построенное на принципах сетевого доступа с нулевым доверием (Zero Trust Network Access), и решает прочие задачи по обеспечению защиты пользовательских устройств.

Функции UserGate Client UserGate SIEM Light — система управления событиями информационной безопасности (Security Information and Event Management), отвечающая за сбор информации из различных источников и приведение их к единому формату для удобства последующего разбора и анализа инцидентов. Платформа обладает функциональностью решений класса IRP/SOAR, позволяет анализировать поведение различных процессов, выявлять риски и автоматически обеспечивать на основе этого анализа адекватную реакцию, защищать от угроз или аномального поведения на самой ранней стадии, а также управлять процессами реагирования на инциденты информационной безопасности. Оба решения входят в экосистему UserGate SUMMA. Все продукты UserGate реализованы как в виде программно-аппаратных комплексов, так и в виртуальном исполнении с поддержкой всех существующих на рынке гипервизоров, а также с возможностью развёртывания в облачном окружении.

14.11.2023 [17:46], Андрей Крупин

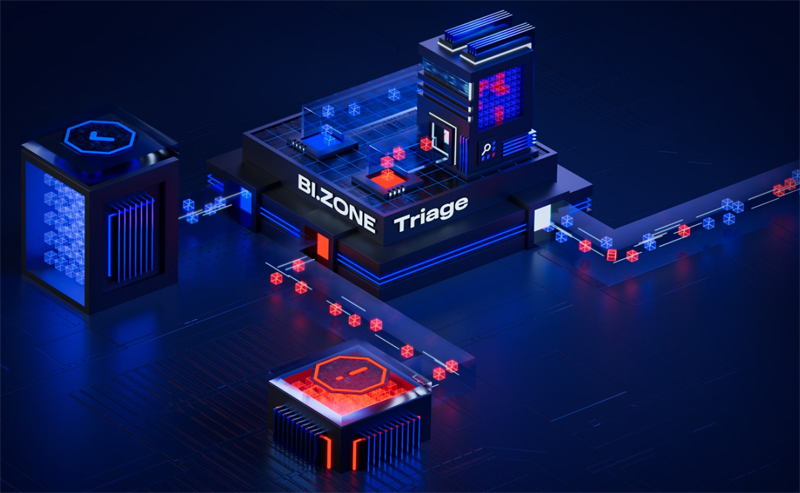

BI.ZONE представила бесплатную утилиту для сбора данных и проверки Linux-хостовРаботающая в сфере информационной безопасности компания BI.ZONE представила утилиту Triage для сбора данных на рабочих станциях и серверах Linux, необходимых при расследовании инцидентов, оценке компрометации и проактивном поиске угроз. BI.ZONE Triage позволяет собирать данные для криминалистического анализа, находить индикаторы компрометации (IoC) и применять YARA‑правила для быстрого поиска аномалий. Инструмент создан на базе решения BI.ZONE EDR и не требует установки. Программа бесплатна, совместима с российскими дистрибутивами Astra Linux, «Альт», «Ред ОС» и доступна для скачивания на площадке GitHub.

Источник изображения: bi.zone BI.ZONE Triage представляет собой бинарный файл, в котором упакован облегчённый агент BI.ZONE EDR Linux. В нём отключена возможность централизованного управления и ограничены функции инвентаризации системы. В состав утилиты входит заранее подготовленный набор конфигурационных файлов, описывающих профили сбора информации. Результаты работы приложения можно получить на консоль в виде файла или передать в систему управления событиями кибербезопасности, задав IP‑адрес и порт назначения через параметры командной строки. Полный список возможностей Triage можно найти в сопроводительной документации. В 2024 году планируется выпуск версии утилиты для Windows и macOS. |

|