Материалы по тегу: positive technologies

|

31.10.2025 [01:02], Андрей Крупин

Positive Technologies выпустила Runtime Radar — Open Source-решение для защиты контейнеров

kubernetes

open source

positive technologies

software

информационная безопасность

контейнеризация

сделано в россии

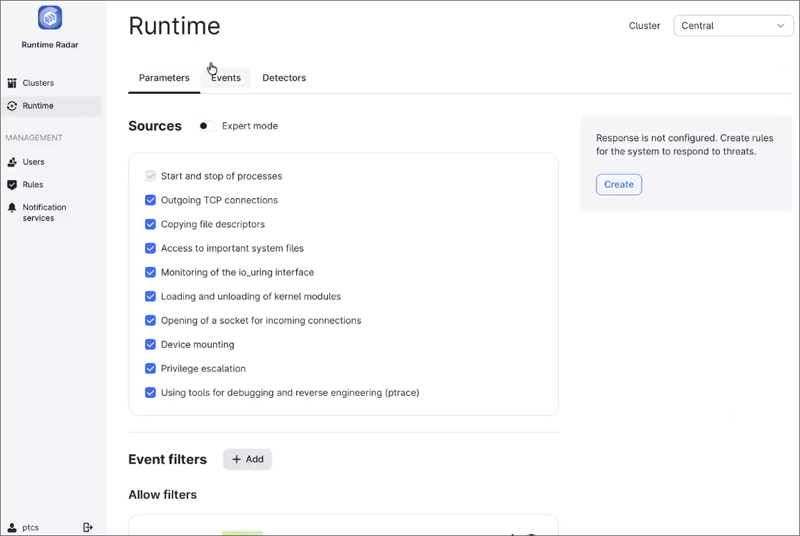

Компания Positive Technologies опубликовала на площадке GitHub открытое решение Runtime Radar, предназначенное для мониторинга безопасности и реагирования на инциденты в контейнерных средах. Продукт предназначен для работы с платформой Kubernetes в среде Linux. В основу Runtime Radar положены технологии eBPF и Tetragon для глубокого анализа событий, связанных с работой контейнеров, — процессов, сетевых соединений и изменений прав доступа, — что позволяет немедленно обнаруживать подозрительную активность. Инструмент предлагает централизованное управление всей инфраструктурой, включая работу с несколькими кластерами, и настраивается с помощью готовых политик безопасности. Для расследования инцидентов предусмотрен графический интерфейс, а для интеграции в существующие процессы мониторинга поддерживаются стандартные протоколы и механизмы, такие как syslog, SMTP и webhook.

Пользовательский интерфейс Runtime Radar (источник изображения: runtimeradar.com) По словам Positive Technologies, контейнерные технологии, в первую очередь платформа Kubernetes, стали отраслевым стандартом для развёртывания приложений и управления ими. Их повсеместное распространение сделало среду выполнения новой целью для атак злоумышленников. Существующие меры защиты часто сосредоточены на стадиях разработки и сборки, и запущенные контейнеры остаются уязвимыми для таких угроз, как несанкционированное использование ресурса, эскалация привилегий и утечка конфиденциальных данных. В результате многие компании сталкиваются с необходимостью мониторинга сложных инфраструктур в реальном времени, но не имеют для этого простых и доступных инструментов. Runtime Radar призван решить эту проблему. Подчёркивается, что запуск Runtime Radar — это ещё один вклад Positive Technologies в развитие отечественного Open Source-сообщества. Компания планирует и дальше активно развивать проект, дополняя его новыми функциями.

20.02.2025 [20:36], Владимир Мироненко

Positive Technologies купила долю в белорусской «Вирусблокаде» для создания собственного антивирусаРазработчик решений в области кибербезопасности Positive Technologies сообщил о приобретении доли белорусского вендора «Вирусблокада», что поможет ему в освоении нового для себя рынка антивирусного ПО. Финансовые условия сделки, по условиям которой Positive Technologies получила исключительные права на технологии, продукты, кодовую базу и базу вирусных сигнатур «Вирусблокады», не раскрываются. Согласно исследованию Центра стратегических разработок (ЦСР), объём рынка информационной безопасности РФ составит к 2028 году более 700 млрд руб. К этому моменту Positive Technologies планирует занять порядка 20 % рынка. Positive Technologies также планирует совместно с командой «Вирусблокады» работать над усовершенствованием технологии сигнатурного обнаружения. По словам руководителя департамента разработки средств защиты рабочих станций и серверов Positive Technologies, компания намерена уже в 2026 году занять с антивирусом и EDR-решениями не менее 10 % рынка решений для конечных устройств. Развивая новое направление, Positive Technologies собирается объединить некоторые отделы экспертного центра безопасности (PT Expert Security Center) в антивирусную лабораторию, которая займётся совершенствованием экспертизы в продуктах Positive Technologies в сфере противодействия вредоносным программам. В числе задач лаборатории — поиск и изучение зловредного ПО и хакерских утилит для обновления антивирусных баз, развитие детектирующих технологий, а также разработка прототипов инструментов, повышающих экспертные качества продуктов в распознавании всех видов современного ВПО. Positive Technologies планирует до конца этого года интегрировать усовершенствованную антивирусную технологию в MaxPatrol EDR, PT ISIM, PT Sandbox и PT NGFW. Proof of concept антивирусного модуля в составе MaxPatrol EDR будет представлен в мае, раннюю версию антивирусного решения анонсируют этой осенью. В компании сообщили ресурсу РБК, что MaxPatrol EDR с новым модулем поступит в продажу в III квартале, а в конце года выйдет новый продукт. «Антивирус будет продвигаться, прежде всего, как модуль существующего продукта EDR, либо как часть других продуктов, а в конце года и как самостоятельное решение для заказчиков, которые уже используют продукты Positive Technologies, а также для тех, кому необходим альтернативный источник экспертизы по обнаружению зловредного ПО», — рассказали «Интерфаксу» в компании.

17.02.2025 [23:55], Владимир Мироненко

«Сайберус» создал на базе активов F.A.C.C.T. компанию F6 в сфере кибербезопасностиФонд развития результативной кибербезопасности «Сайберус», созданный основателем Positive Technologies Юрием Максимовым, завершил сделку по приобретению активов разработчика в сфере информационной безопасности F.A.C.C.T. (бывшая Group-IB), о которой было объявлено в ноябре прошлого года. Об этом сообщается на сайте новой компании, основанной на базе технологий и экспертизы F.A.C.C.T. и получившей название F6, которая будет сосредоточена на борьбе с киберпреступностью и разработке технологий и сервисов для предотвращения и расследования киберпреступлений в России и за рубежом. В пресс-релизе уточняется, что сделка была закрыта 31 января 2025 года. Акционерами компании F6 стали фонд «Сайберус» с долей в 47 % и частные инвесторы (53 %). Как и сообщалось ранее, генеральным директором F6 был назначен Валерий Баулин. В штат новой компании перешла вся команда F.A.C.C.T. Техническим директором F6 назначен Никита Кислицин, директором сервисного блока — Александр Соколов, коммерческим директором — Егор Халилов, директором по маркетингу — Анастасия Меркулова. Как сообщает F6, её специалисты сейчас работают над обновлением продуктовой линейки и локализацией ключевых решений с учетом возросших запросов рынка и актуальных киберугроз. Планы F6 на этот год включают выпуск для флагманского продукта Managed XDR новой версии модуля Malware Detonation Platform (решение класса «песочница») с поддержкой российских ОС на базе Linux. Также планируется представить коммерческий SOC, национальную антифрод-платформу, внедрять сервисы для моделирования целевых кибератак Purple Teaming и комплексный антифрод-аудит финансовых организаций. Валерий Баулин рассказал, что название F6 отражает стремление в будущее, скорость, преемственность опыта. Кроме того, у компании шесть флагманских продуктов, и ещё это отсылка к «шестому отделу» — легендарному подразделению по борьбе с организованной преступностью. Сообщается, что решения F6 станут частью международного экспортного предложения фонда «Сайберус», хотя он не будет участвовать в операционном управлении компанией. Вместе с тем F6 будет сотрудничать с другими проектами фонда в построении новой архитектуры кибербезопасности и повышения уровня защищённости страны.

16.01.2025 [14:41], Андрей Крупин

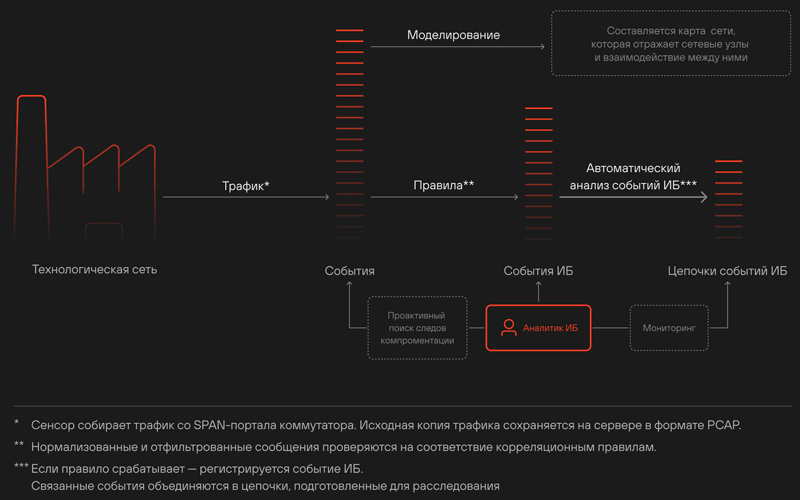

Positive Technologies выпустила новую версию системы мониторинга безопасности промышленных инфраструктурКомпания Positive Technologies сообщила о выпуске новой версии программного комплекса PT Industrial Security Incident Manager (PT ISIM), предназначенного для контроля безопасности и мониторинга технологических сетей, IIoT-систем промышленных предприятий и объектов инженерной инфраструктуры. PT ISIM обеспечивает инвентаризацию технологической инфраструктуры и контроль изменений, выявляет аномалии и события безопасности в сетевом трафике, обнаруживает эксплуатацию уязвимостей, вредоносного ПО и другие техники злоумышленников. Также решение в автоматическом режиме распознаёт опасные технологические команды и помогает ИБ-персоналу соблюдать требования регулирующих организаций.

Схема работы PT ISIM (источник изображения: Positive Technologies) Обновлённый PT ISIM получил компонент PT ISIM Endpoint, выявляющий аномалии, нелегитимные операции и подозрительную активность на рабочих станциях и серверах SCADA. Компонент учитывает особенности работы систем промышленной автоматизации и содержит правила выявления киберугроз, специфичных для таких сетей. Ещё одно важное изменение в PT ISIM — новая карта сетевых взаимодействий, которая позволяет специалистам по ИБ ориентироваться в крупных распределённых промышленных инфраструктурах с десятками тысяч узлов. Дополнительно были расширены функции модуля, который контролирует технологические процессы. Появился также обновлённый стартовый дашборд: на нём теперь отображаются последние инциденты, уведомления о появлении новых узлов, неавторизованных соединений и сведения об инвентаризации компонентов технологической сети.

31.12.2024 [14:05], Владимир Мироненко

Национальный координационный центр по компьютерным инцидентам ФСБ и Positive Technologies перезаключили соглашение о сотрудничествеНациональный координационный центр по компьютерным инцидентам (НКЦКИ) ФСБ и Positive Technologies заключили новое бессрочное соглашение о сотрудничестве в области обнаружения, предупреждения и ликвидации последствий компьютерных атак, расторгнутое в ноябре по инициативе НКЦКИ, объяснившего свое решение отсутствием взаимодействия по предусмотренным соглашением направлениям. В Positive Technologies назвали расторжение договора «плановой активностью», о которой она была уведомлена заранее, связанной с тем, что НКЦКИ «меняет требования к обязанностям корпоративных центров ГосСОПКА». О заключении нового договора сообщается на сайте Государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак (ГосСОПКА). В своём объявлении НКЦКИ также уведомляет госструктуры и иные организации, являющиеся субъектами критической информационной инфраструктуры РФ о возможности привлечения по вопросам обнаружения, предупреждения и ликвидации последствий компьютерных атак АО «Позитивные технологии» в качестве центра ГосСОПКА класса А.

Источник изображения: Markus Spiske/unsplash.com «НКЦКИ подтверждает, что все субъекты КИИ Российской Федерации могут продолжать передавать работы по обнаружению, предупреждению и ликвидации последствий компьютерных атак в Positive Technologies, являющуюся старейшим центром ГосСОПКА класса А», — сообщили в Positive Technologies. Управляющий директор Positive Technologies назвал в интервью Forbes подписанное соглашение первым в этом плане у НКЦКИ, который перезаключит договоры со всеми центрами ГосСОПКА: «Регулятор изменил требования к обязанностям корпоративных центров ГосСОПКА, которые зафиксированы в таких соглашениях, и запустил процесс их переподписания со всеми центрами ГосСОПКА в соответствии с историческим таймингом их появления». Согласно исследованию Центра стратегических решений, общий объём рынка услуг кибербезопасности в 2023 году вырос на 31,1 %, до 65,9 млрд руб. Как сообщили в Positive Technologies, на услуги, которые может оказывать субъектам КИИ центр ГосСОПКА класса А, приходится треть этого объёма.

30.11.2024 [22:23], Владимир Мироненко

«Сайберус» создает новую ИБ-компанию на базе F.A.C.C.T.Фонд развития результативной кибербезопасности «Сайберус», созданный основателем Positive Technologies Юрием Максимовым, и ведущий разработчик в сфере информационной безопасности F.A.C.C.T. (бывшая Group-IB) объявили 29 ноября о заключении сделки с целью создания новой компании в сфере кибербезопасности на основе решений и сервисов F.A.C.C.T. Разрешение ФАС на проведение сделки имеется. Новая компания уже получила ИТ-аккредитацию в Минцифры, а с лета этого года даже ведётся разработка продуктовой линейки. Сумма сделки не разглашается. По оценкам экспертов она может составить 4–5 млрд руб. Возглавит новую компанию, название которой пока не раскрывается, генеральный директор F.A.C.C.T. Валерий Баулин. В состав её акционеров войдут фонд результативной кибербезопасности «Сайберус» с долей в 47 % и частные инвесторы. Вхождение акционеров F.A.C.C.T. в акционерную структуру новой компании сделкой не предусмотрено. Предполагается, что юридические процедуры по сделке будут завершены в I квартале 2025 года.

Источник изображения: facct.ru В рамках сделки акционеры F.A.C.C.T., включая основателя Илью Сачкова, который сейчас находится в заключении, передадут новой компании часть активов: технологии, экспертизу, интеллектуальную собственность и текущие контракты. Команда F.A.C.C.T. перейдёт в новую компанию. Баулин заявил о поставленной задаче сделать новую компанию одной из сильнейших в сфере информационной безопасности в стране с фокусом на борьбу с киберпреступностью. Он отметил, что инвесторы делают ставку на формирование новой продуктовой линейки и увеличение клиентского портфеля, в том числе с привлечением крупных госзаказчиков. Также сообщается, что решения новой компании будут представлены в экспортном предложении российской индустрии кибербезопасности, формированием и продвижением которого на межгосударственном уровне занимается «Сайберус».

22.11.2024 [09:00], Сергей Карасёв

Центр ФСБ по компьютерным инцидентам разорвал договор с Positive TechnologiesНациональный координационный центр по компьютерным инцидентам (НКЦКИ), сформированный ФСБ России, по сообщению газеты «Коммерсантъ», расторг соглашение о сотрудничестве с компанией Positive Technologies. Речь идёт о взаимодействии в рамках центра ГосСОПКА (государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак). В официальном уведомлении сказано, что договор разорван по инициативе НКЦКИ. Причина заключается в отсутствии «взаимодействия по предусмотренным соглашением направлениям». Какие именно аспекты деятельности имеет в виду координационный центр, не уточняется. Вместе с тем в самой компании Positive Technologies сообщили газете «Ведомости», что расторжение договора — «это плановая активность». Утверждается, что НКЦКИ пересматривает требования к обязанностям корпоративных центров ГосСОПКА, в связи с чем требуется перезаключение соглашений. Positive Technologies подчёркивает, что находится в диалоге с регулятором по вопросу подписания договора на обновлённых условиях.

Источник изображения: unsplash.com НКЦКИ выполняет ряд функций, нацеленных на противодействие кибервторжениям. Это, в частности, координация мероприятий по реагированию на компьютерные инциденты, а также участие в обнаружении, предупреждении и ликвидации последствий компьютерных атак. Кроме того, центр осуществляет сбор, хранение и анализ информации об инцидентах, а также оценку эффективности мероприятий по обнаружению, предупреждению и ликвидации последствий хакерских атак. Стоит добавить, что ранее Positive Technologies объявила о присоединении к консорциуму исследований технологий доверенного и защищённого ИИ. Соответствующее соглашение подписано компанией с АНО «Национальный технологический центр цифровой криптографии» и «Фондом содействия развитию безопасных информационных технологий».

22.11.2024 [08:57], Сергей Карасёв

Positive Technologies получила сертификат ФСТЭК на межсетевой экран PT NGFW

positive technologies

брандмауэр

импортозамещение

информационная безопасность

сделано в россии

сертификация

сети

фстэк россии

Компания Positive Technologies, по сообщению газеты «Ведомости», первой среди отечественных разработчиков межсетевых экранов получила новый сертификат ФСТЭК России — «многофункциональный межсетевой экран уровня сети». Документ подтверждает соответствие требованиям ФСТЭК по четвёртому уровню доверия. Речь идёт о межсетевом экране нового поколения PT NGFW. Positive Technologies объявила о выпуске данного продукта несколько дней назад. Решение обеспечивает защиту корпоративной сети от атак и вредоносного ПО, а также предоставляет средства управления доступом к веб-ресурсам. PT NGFW предлагается в виртуальном исполнении, а также в составе программно-аппаратных комплексов на платформе Intel Xeon Sapphire Rapids. По заявлениям Positive Technologies, межсетевой экран позволяет закрыть потребности бизнеса по защите от актуальных угроз без потерь в производительности. В состав PT NGFW входят различные модули безопасности — IPS-система, потоковый антивирус, фильтрация URL и обогащение данными об угрозах. Четвёртый уровень доверия ФСТЭК означает, что PT NGFW может использоваться для защиты значимых объектов критической информационной инфраструктуры (ЗО КИИ), государственных информационных систем (ГИС), автоматизированных систем управления технологическими процессами (АСУ ТП) и информационных систем персональных данных (ИСПДн). PT NGFW может применяться в различных сценариях, таких как защита периметра, корпоративных сетей, дата-центров или облачных сервисов. Система определяет более 1500 приложений и подприложений, включая популярные российские решения, такие как «1С», «Госуслуги», «Яндекс», «VK» и «Битрикс».

20.11.2024 [17:10], Андрей Крупин

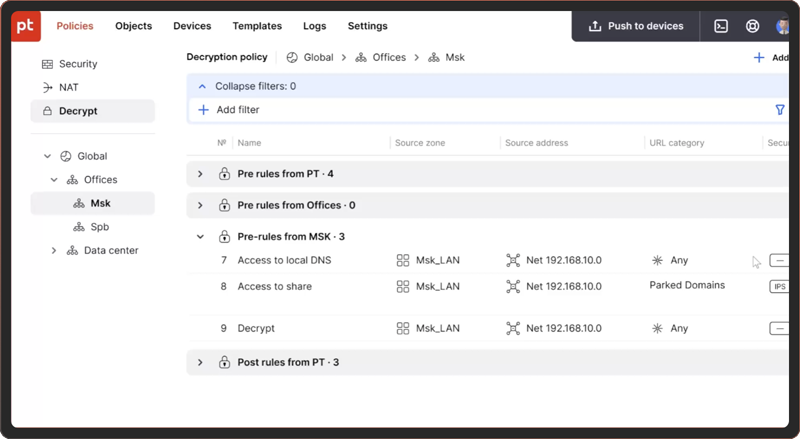

Positive Technologies представила межсетевой экран PT NGFW для защиты бизнеса от кибератакКомпания Positive Technologies объявила о выпуске брандмауэра PT NGFW. Программный комплекс обеспечивает защиту корпоративной сети от сетевых атак и вредоносного ПО, а также управление доступом к веб‑ресурсам. В решение встроены модули контроля пользователей и приложений, система предотвращения вторжений (IPS), средства инспекции (расшифровки) TLS-трафика, механизмы URL-фильтрации и инструменты централизованного управления с поддержкой до 10 тысяч конечных устройств. PT NGFW поддерживает маршрутизацию трафика, виртуальные контексты, иерархию объектов и правил, поиск, журналирование и работу в составе отказоустойчивых кластеров. Также сообщается о возможностях интеграции с Microsoft Active Directory и экосистемой продуктов Positive Technologies.

Пользовательский интерфейс PT NGFW (источник изображения: ptsecurity.com) PT NGFW доступен для приобретения как в виртуальном исполнении, так и в составе программно-аппаратных комплексов с архитектурой х86, разнящихся форм-фактором, аппаратной начинкой, набором поддерживаемых сетевых интерфейсов и производительностью в различных режимах межсетевого экрана. Самая младшая модель в линейке устройств — PT NGFW 1010 — обеспечивает производительность до 5,6 Гбит/c (режим Firewall), до 900 Мбит/с (IPS и «Инспекция приложений»), до 100 Мбит/с (NGFW) и до 100 Мбит/с (TLS Forward Proxy). Самый старший вариант — PT NGFW 3040 — позволяет обрабатывать трафик со скоростью до 300 Гбит/c (режим Firewall), до 60 Гбит/с (IPS и «Инспекция приложений»), до 10 Гбит/с (NGFW) и до 25 Гбит/с (TLS Forward Proxy). Межсетевой экран PT NGFW может применяться в организациях различного размера, в том числе в крупных со сложной сетевой инфраструктурой, а также для защиты центров обработки данных. По данным аналитиков, в 2025 году объём российского рынка сетевой безопасности достигнет 100 млрд рублей, при этом около 60 % защитных продуктов придётся на решения класса NGFW. Такие прогнозы игроки рынка связывают с требованиями правительства РФ по переводу к упомянутому сроку критической информационной инфраструктуры на преимущественное использование отечественных разработок в сфере ИБ.

16.08.2024 [17:28], Андрей Крупин

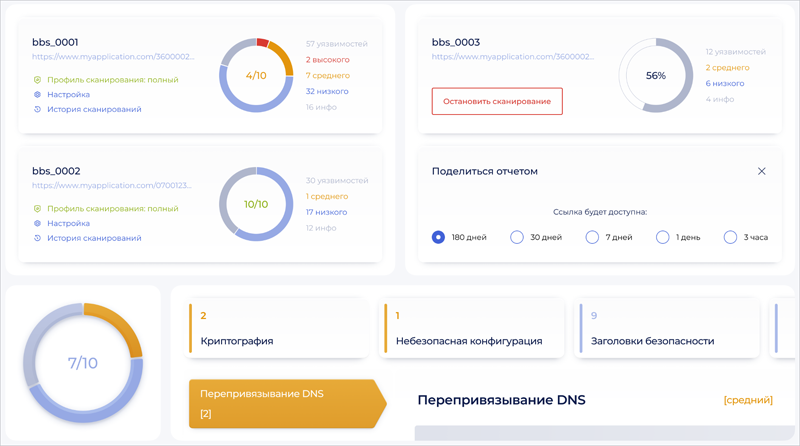

Сканер безопасности веб-приложений PT BlackBox получил крупное обновлениеКомпания Positive Technologies выпустила большое обновление облачного динамического анализатора веб-приложений PT BlackBox Scanner. Новая версия инструмента выполняет более 110 видов проверок на наличие уязвимостей в коде веб-ресурсов. По итогам проверки анализатор формирует отчёт с результатами, который можно скачать. Все обнаруженные уязвимости фильтруются по уровню критичности, что позволяет разработчикам и службам ИБ составить оптимальный план работы по устранению слабых мест веб-приложений.

PT BlackBox Scanner В обновлённую версию PT BlackBox Scanner вошли десятки улучшений, в числе наиболее значимых отмечаются следующие:

«За последние три года в 63 % случаев именно веб-приложения оказывались начальной точкой проникновения хакеров в инфраструктуру. Неудивительно, что на этом фоне растёт интерес IT-сообщества к инструментам безопасной разработки. Так, в 2023 году число пользователей PT BlackBox Scanner с зарегистрированным аккаунтом удвоилось по сравнению с 2022 годом, а количество уникальных целей сканирования превысило 3800 доменов. В наших планах нарастить темпы обновления продукта и выпускать релизы раз в месяц», — говорится в заявлении Positive Technologies. PT BlackBox Scanner предоставляется в свободном доступе: чтобы просканировать приложение, его владельцу потребуется только ввести доменное имя ресурса на официальном сайте сервиса. Для доступа ко всем возможностям продукта пользователю необходимо зарегистрироваться и подтвердить, что он владелец сканируемого веб-ресурса. |

|