Материалы по тегу: почта

|

22.04.2024 [18:39], Андрей Крупин

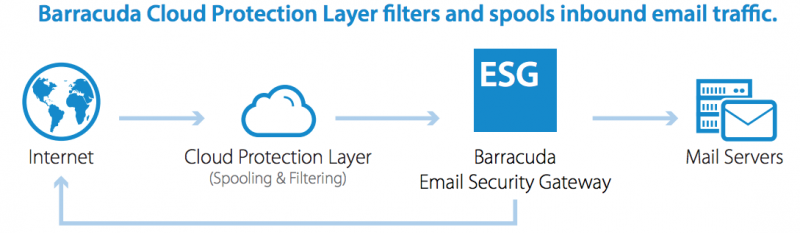

Вышла новая версия Kaspersky Security для почтовых серверов с продвинутой фильтрацией контента и визуализацией событий«Лаборатория Касперского» выпустила обновлённое решение Kaspersky Security для почтовых серверов. Разработанный компанией продукт предназначен для обеспечения комплексной защиты корпоративной IT-инфраструктуры от атак через электронную почту. Решение распознаёт в почтовом трафике и нейтрализует вредоносное программное обеспечение и шифровальщики, спам, потенциально опасные файлы и фишинговую корреспонденцию. Также Kaspersky Security для почтовых серверов контролирует утечки данных и блокирует попытки компрометации корпоративной электронной почты (так называемые BEC-атаки, Business Email Compromise). Для защиты от наиболее сложного, тщательно замаскированного вредоносного ПО вложения запускаются и анализируются в безопасной среде (песочнице).

Предотвращение атак через электронную почту с помощью Kaspersky Security для почтовых серверов (Источник изображения: «Лаборатория Касперского») Новая версия защитного решения предоставляет более продвинутые возможности фильтрации контента, визуализации событий для инженеров мониторинга и управления информационной безопасностью (Security Operation Center, SOC), а также инструменты анализа писем, помещённых на карантин. В частности, SOC-командам доступна максимально полная информация по блокированию событий, включая подробные сведения о вложениях, результаты их сканирования и вердикт по заблокированным переходам по ссылкам. Это позволит SOC-аналитикам точнее изучать события и усиливать в дальнейшем свою стратегию по реагированию на инциденты. Кроме того, Kaspersky Security для почтовых серверов теперь поддерживает интеграцию с системой управления виртуализацией серверов и рабочих станций «Ред Виртуализация» от «Ред Софт», сертифицированную Минцифры России.

03.04.2024 [15:08], Андрей Крупин

Positive Technologies запустила сервис PT Knockin для проверки защищённости корпоративной электронной почтыКомпания Positive Technologies сообщила о запуске онлайнового сервиса PT Knockin, предназначенного для проверки защищённости корпоративной электронной почты. PT Knockin имитирует действия злоумышленников по проникновению в IT-инфраструктуру организации и симулирует e-mail-атаки с помощью обезвреженного вредоносного программного обеспечения, популярного у киберпреступников. Для оценки защищённости электронной почты достаточно ввести корпоративный e-mail-адрес на странице веб-сервиса и авторизоваться. В течение нескольких минут PT Knockin выдаст вердикт о результативности имеющихся в компании средств защиты почты, а также приведёт рекомендации по устранению выявленных недостатков.

Источник изображения: rawpixel.com / freepik.com Сервис PT Knockin предоставляется Positive Technologies в форматах бесплатной и платной версий. Коммерческая редакция предлагает больше образов обезвреженного вредоносного ПО для тестирования, а также дополнительные возможности, среди которых — добавление собственных семплов злонамеренного софта, расширенные рекомендации по настройке средств защиты информации, отправка писем с нагрузкой по расписанию, выбор методов доставки и упаковки файлов с полезной нагрузкой, использование собственных доменов для рассылок, назначение автоматических проверок по выходу новых образцов, подписка на новые образцы и ранний доступ (в течение 12 часов) к экспертизе Рositive Тechnologies. «Каждый вендор защитного ПО обязан проверять, «атаковать» собственные продукты, делая это на постоянной основе. Иначе он не принесёт реальную защищённость своим клиентам. PT Knockin — ещё один элемент реализации этой стратегии, цель которой — создавать продукты, приносящие реальный результат. Мы не только предоставляем PT Knockin своим клиентам, но и активно используем сервис для проверки собственных разработок, например, PT Sandbox», — отмечают разработчики Рositive Тechnologies.

20.02.2024 [17:45], Владимир Мироненко

У каждого 19‑го сотрудника российских компаний данные корпоративной почты попадают в открытый доступВ среднем у каждого 19‑го сотрудника российских компаний данные корпоративной почты утекают в открытый доступ, сообщили аналитики платформы BI.ZONE Brand Protection. Главная причина заключается в использовании адресов корпоративной почты для регистрации на сторонних сайтах. В 2023 году BI.ZONE выявила утечки 75 тыс. email‑адресов российских компаний. Всего в 2023 году, по данным BI.ZONE, в открытый доступ попали 420 баз данных с более 981 млн строк, содержащих паспортные данные граждан, адреса, телефонные номера, платёжную информацию, а также личные и корпоративные email‑адреса. В январе 2024‑го года в открытый доступ утекло 62 базы общим объёмом свыше 525 млн записей, а с начала февраля зафиксировано 29 утечек общим объёмом более 11 млн строк, 85 % которых содержали пароль или его хеш. В 2023 году пароли в открытом или хешированном виде встречались в 13 % случаев, в январе 2024 года — в 6 %.

Источник изображения: TheDigitalArtist/Pixabay В BI.ZONE назвали опасным заблуждением считать, что если в утечке не присутствует пароль, то она не представляет угрозы. И без этого в базе могут быть паспортные данные, номера телефонов, адреса, коды домофонов и другая чувствительная информация. Опасны и утечки хешированных паролей, поскольку из них иногда можно восстановить исходные пароли. Эксперты рекомендуют не использовать для регистрации на сторонних сайтах адрес корпоративной почты, так как их могут взломать. BI.ZONE рекомендует для минимизации рисков, связанных с утечками данных корпоративной почты использовать для разных ресурсов разные пароли, периодически менять их и применять менеджеры паролей, а также регулярно проверять наличие электронных адресов компании в базах утечек. BI.ZONE также предупредила об опасности стилеров, добывающих логины и пароли от корпоративных ресурсов. Стилеры в основном доставляются с помощью фишинговых писем.

11.06.2023 [15:27], Владимир Мироненко

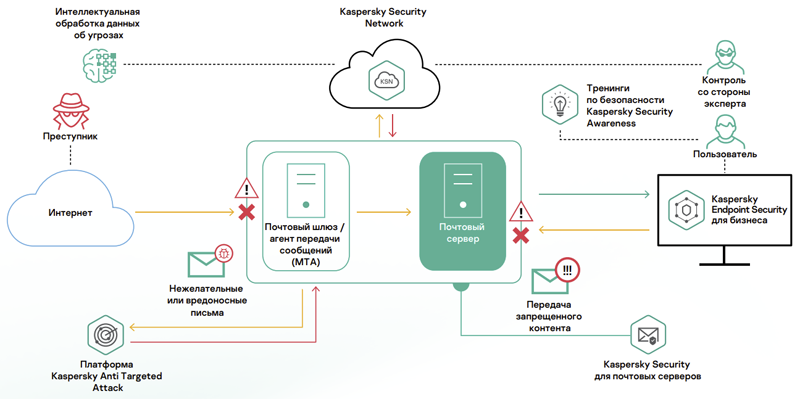

Barracuda порекомендовала клиентам выкинуть заражённые почтовые шлюзы ESG — патчи уже не смогут им помочьПоставщик ИБ-решений Barracuda Networks заявил, что клиентам необходимо немедленно заменить затронутые эксплойтом шлюзы Email Security Gateway (ESG), даже если те установили все доступные патчи. При этом компания пообещала оказывать клиентам, в числе которых Samsung, Delta Airlines, Mitsubishi и Kraft Heinz, необходимую помощь в замене ESG. Шлюзы ESG предназначены для защиты входящего и исходящего трафика электронной почты. Они доступны как в виде физических серверов, так и в виде программных комплексов, в том числе в AWS и Microsoft Azure. Уязвимость в ESG была обнаружена в мае этого года. 18 мая компания заявила о том, что обратилась за помощью к Mandiant, специализирующейся на сложных кибератаках, после того как был обнаружен аномальный трафик, направлявшийся с устройств ESG. 19 мая в устройствах была выявлена критическая уязвимость нулевого дня CVE-2023-2868, позволявшая хакерам удалённо выполнять произвольный код на шлюзах ESG. Уязвимость затрагивает версии ПО ESG с 5.1.3.001 по 9.2.0.006, позволяя злоумышленнику добиться удалённого выполнения кода (RCE) с повышенными привилегиями. Расследование Mandiant и Barracuda показало, что уязвимость активно используется хакерами с октября 2022 года. Было установлено, что уязвимость использовалась для получения несанкционированного доступа к множеству шлюзов ESG, на которых сначала размещались бэкдоры Saltwater и Seaspy, а затем модуль Seaside, отслеживающий входящий трафик и устанавливающий оболочку для выполнения команд на удалённом сервере. Всё вместе это даёт возможность хакеру сохранять доступ к серверу или шлюзу даже после устранения уязвимости основного ПО с помощью патча. 20–21 мая компания выпустила патчи против уязвимости, однако это не дало результата, поскольку злоумышленники оставили вредоносное ПО на затронутых системах, которое продолжало действовать. «Если вы не заменили своё устройство после получения уведомления в пользовательском интерфейсе, обратитесь в службу поддержки сейчас, — сообщила компания клиентам. — Рекомендация Barracuda по исправлению в настоящее время заключается в полной замене затронутых ESG». По словам Rapid7, решение о полной замене «подразумевает, что вредоносное ПО, установленное злоумышленниками, каким-то образом достигает устойчивости на достаточно низком уровне, так что даже очистка устройства не уничтожит доступ к нему злоумышленника». К Сети может быть подключено до 11 тыс. устройств ESG — Rapid7 выявила значительные объёмы вредоносной активности в те же сроки, о которых сообщила Barracuda. В дополнение к прекращению использования и замене уязвимых устройств ESG компания Barracuda рекомендовала клиентам немедленно обновить учётные данные любых устройств или служб, подключавшихся к ESG. Также было предложено провести проверку сетевых журналов, которая может помочь выявить любое потенциальное вторжение.

15.02.2022 [01:33], Владимир Мироненко

Из-за неисправной IT-системы Horizon были неправомерно осуждены более 700 человек, а некоторые даже получили тюремные срокиВ понедельник, 14 февраля в Лондоне началось публичное расследование по поводу неправомерных приговоров сотням британских почтовых служащих, которые были несправедливо осуждены за кражу, мошенничество или искажение отчётности, хотя истинной причиной оказалась ошибка в IT-системе Horizon, построенной Fujitsu. В период с 2000 по 2014 год пострадало более 700 сотрудников, причём некоторые даже получили тюремные сроки. Система Horizon разворачивалась в местных отделениях почты с 1999 года. Почтовая служба Великобритании в течение многих лет утверждала, что данные Horizon были надёжными, обвиняя менеджеров филиалов в нечестности, когда система ошибочно отражала недостачу. В апреле прошлого года Апелляционный суд отменил неправомерные приговоры 39 сотрудникам. Однако, как оказалось, это лишь верхушка айсберга. Пострадавших из-за неисправности компьютерной системы гораздо больше.

Изображение: www.royalmail.com Более того, в ходе расследования выяснилось, что государственная почтовая служба знала о ненадёжности Horizon, однако данные из системы всё равно использовались для обвинения почтмейстеров в составлении ложных отчётов и краже денежных средств. По предварительным оценкам, 706 судебных преследований могли быть основаны на данных неисправной компьютерной системы. К настоящему времени приговоры по уголовным делам 72 почтмейстеров были отменены, а другие апелляции находятся на рассмотрении суда. В декабре Министерство по делам бизнеса, энергетики и промышленной стратегии Великобритании выделило почтовой службе £1,013 млрд на покрытие расходов, связанных со скандалом. Министерство выплатит компенсацию тем, чьи уголовные судимости были отменены, а также 2500 почтмейстерам, которые не были привлечены к уголовной ответственности, но которых обязали вернуть деньги почтовой службе в связи с тем, что на счетах возглавляемых ими отделений была выявлена недостача. |

|