Материалы по тегу: операционная система

|

22.08.2025 [12:06], Сергей Карасёв

Российские вендоры обсудили безопасность отечественных операционных систем

software

информационная безопасность

мероприятие

операционная система

разработка

россия

сделано в россии

Научно-практическая конференция OS DAY 2025, состоявшаяся в Москве в РЭУ им. Г.В. Плеханова, собрала ведущих отечественных специалистов в области системного программирования. Основной темой многочисленных докладов и дискуссий стало так же, как и в последние несколько лет, использование различных технологий обеспечения безопасности операционных систем. В этом году эксперты обсуждали современные методы построения изолированной среды исполнения в российских ОС. Открывая конференцию, Андрей Духвалов, вице-президент и директор департамента перспективных технологий «Лаборатории Касперского», отметил, что большинство присутствующих на мероприятии компаний так или иначе принимает в OS DAY участие на протяжении десяти и более лет. В самом деле, в оргкомитет форума вошли такие лидеры отечественной ИТ-отрасли, как ИСП РАН, «Лаборатория Касперского», НТП «Криптософт», «Базальт СПО», РЕД СОФТ, «Открытая мобильная платформа» и НТЦ ИТ РОСА. Благодаря им сегодня можно говорить об определенном технологическом, цифровом суверенитете России. «Российские ОС сегодня востребованы, и востребованность эта постоянно растёт, — подчеркнул Андрей Духвалов. — В них используются передовые технологии, которые, в свою очередь, позволяют лидировать в мировом ОСестроении». Это мнение в полной мере разделяет и советник генерального директора «Базальт СПО» Алексей Новодворский, подчеркнувший, что уход с нашего рынка крупнейших международных вендоров многократно повысил спрос на отечественные продукты, так или иначе заменяющие ушедшие импортные. «Российские операционные системы сегодня пользуются большим спросом, — говорит директор департамента развития системных продуктов компании РЕД СОФТ Роман Симаков. — Согласно последним данным Росстата, объём рынка разработки программного обеспечения в России в 2024 году составил почти пять триллионов рублей, а рост рынка достиг 40 %. Это серьёзный показатель. Особенно ярко тенденция проявляется в государственном секторе, где закупки отечественного ПО достигли практически стопроцентного уровня. Не отстают от госсектора и другие сферы экономики: финансовая и банковская отрасли, медицина, образование, авиастроение, промышленность». Разумеется, переход на отечественное ПО происходит не быстро, сказывается определённая инерция восприятия программных продуктов пользователем. Руководитель Центра исследований безопасности системного программного обеспечения ИСП РАН Алексей Хорошилов утверждает, что дело тут не в качестве российских операционных систем и даже не в недоверии к ним со стороны пользователей, а в нежелании людей менять сложившиеся привычки и осваивать что-то новое. «Отечественная ОС, или не отечественная, не настолько уж важно, — говорит он. — Тут играет роль всего лишь вопрос привычки. И "лечится" это переходом на новое программное обеспечение, когда работа старого перестаёт удовлетворять. Перешли, привыкли, и проблема исчезла сама собой. Качество российского программного обеспечения не хуже, чем у зарубежных продуктов. Хотя расти, конечно, ещё есть куда». Есть куда расти и в отношении безопасности операционных систем. Хотя, справедливости ради, необходимо признать, что от современных киберугроз не защищено абсолютное большинство ОС во всем мире, — это текущее состояние индустрии. И зарубежных операционных систем это касается в той же мере, что и российских, а то и в большей степени. Для того, чтобы убедиться в этом, достаточно ознакомиться с реестром зарегистрированных уязвимостей ОС на сайте Mitre Corporation. Что же касается российского ПО, контроль за его безопасностью становится жёстче с каждым годом, особенно если речь идёт о системах, создаваемых на основе Open Source. В частности, с 2023 года на базе ИСП РАН под эгидой ФСТЭК России и при поддержке РАН действует Центр исследований безопасности системного программного обеспечения на базе ядра Linux. Активно развивают тему усиления кибербезопасности и отраслевые регуляторы, вводящие новые государственные стандарты, правила сертификации программных продуктов, особенно — для ПО, используемого в отраслях, относящихся к критической информационной инфраструктуре. «Требования регуляторов в сфере безопасности за последнее время стали более четкими и грамотными, — отмечает руководитель направления НТЦ ИТ РОСА Алексей Киселёв. — Да и вендоры, и интеграторы получили опыт противодействия кибератакам». Впрочем, как уточняет Евгений Синельников, руководитель саратовского обособленного подразделения «Базальт СПО», тема недостаточной защищённости отечественного ПО в значительной степени надумана. До сих пор все вирусные атаки, все проблемы с незащищённостью были по большей части связаны с зарубежными операционными системами, в первую очередь, с Windows и подобными ей, со связанным с ними софтом. Выход за пределы экосистемы Windows к понижению безопасности не приводит. Тем не менее, технологии повышения кибербезопасности отечественных ОС разрабатываются постоянно, давно уйдя от внешних программных модулей в средства обеспечения безопасной разработки, безопасной среды исполнения и так далее. В частности, как отмечает Алексей Киселёв, технологии изоляции, обсуждавшиеся на конференции, представляют собой неотъемлемую часть обеспечения информационной безопасности в Linux-мире. В этом направлении, как можно судить по темам докладов и дискуссий на конференции OS DAY 2025, российское системное программирование и будет развиваться в дальнейшем. «В рамках обеспечения национального технологического суверенитета основные направления развития российских операционных систем могут быть такими, как разработка кибериммунных ОС, обеспечивающих встроенную защиту от кибератак, не требуя дополнительных средств безопасности, и оптимизация работы с отечественным ПО, — считает Анна Кан, заместитель генерального директора ВИНИТИ РАН. — Пока ещё не всё отечественное ПО портировано на российские операционные системы, что создаёт препятствия при переходе на отечественные решения».

29.07.2025 [17:56], Владимир Мироненко

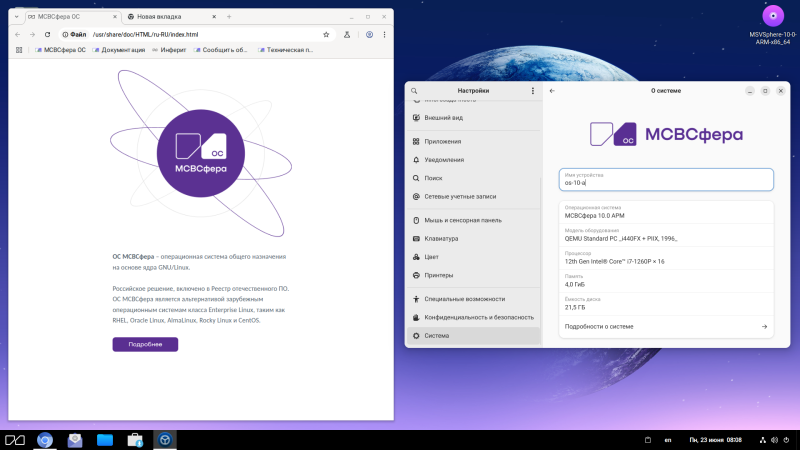

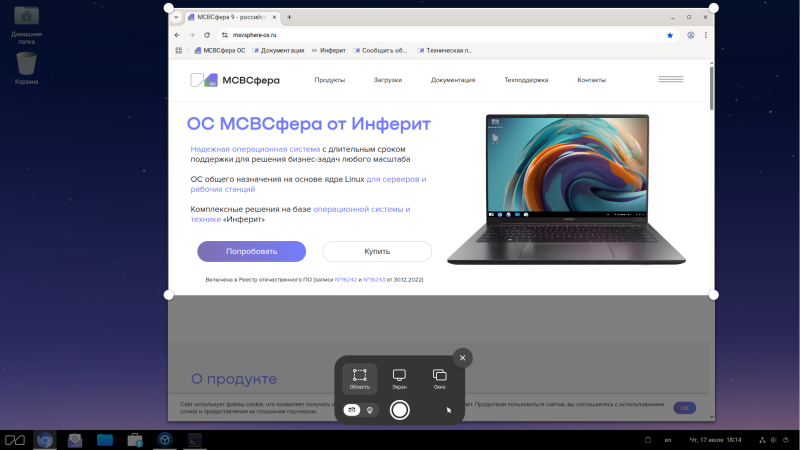

«Инферит ОС» (ГК Softline) запустила открытое бета-тестирование операционной системы «МСВСфера» 10Российский разработчик операционных систем «Инферит ОС» (входит в группу компаний Softline) объявил о старте тестирования новой версии собственной ОС — «МСВСфера» 10, в котором могут принять участие все желающие. Для IT-специалистов это является возможностью одними из первых ознакомиться с новым продуктом и внести вклад в его развитие. Для разработчиков это шанс «испытать» новую версию «МСВСфера», для которой можно адаптировать свои приложения и протестировать их совместимость. А для системных администраторов — это вызов, заключающийся в том, чтобы проверить бета-версию платформы на стабильность, безопасность и функциональность в разных корпоративных сценариях.

Источник изображений: softline.ru Принять участие в тестировании бета-версии операционной системы и оставить отзыв можно до 29 октября. Участникам тестирования необходимо:

По итогам тестирования состоится онлайн-встреча участников с архитектором по интеграции «МСВСфера» и одним из создателей Black Cat Linux Леонидом Кантером, на которой он расскажет, какие доработки будут включены в план дальнейшей разработки ОС на основе обратной связи и ответит на вопросы. ОС «МСВСфера» — операционная система общего назначения для рабочих станций и серверов, разработанная на ядре Linux в качестве полноценной альтернативы зарубежным пользовательским ОС (Windows, macOS) и системам класса Enterprise Linux. «Мы убеждены, что будущее отечественного софта создается совместными усилиями: только вовлекая профессиональное сообщество — разработчиков и энтузиастов, можно построить по-настоящему конкурентоспособную операционную систему, которая удовлетворит требования к современной IT-инфраструктуре во всех секторах экономики, включая государственный», — заявила Ирина Назаренко, директор «Инферит ОС».

19.07.2025 [15:58], Владимир Мироненко

Intel прекратила поддержку фирменного дистрибутива Clear Linux OSIntel объявила о прекращении поддержки оптимизированного для производительности дистрибутива Clear Linux OS. «Начиная с этого момента, Intel больше не будет предоставлять исправления безопасности, обновления или техническое обслуживание Clear Linux OS, а репозиторий Clear Linux OS на GitHub будет заархивирован и доступен в режиме только для чтения», — указано в заявлении компании на странице Clear Linux Project. Всем, кто в настоящее время использует Clear Linux OS, компания рекомендовала запланировать переход на другой активно поддерживаемый дистрибутив. Intel также отметила, что по-прежнему инвестирует в экосистему Linux, активно поддерживая различные проекты и дистрибутивы Linux с открытым исходным кодом и внося свой вклад в их оптимизацию для аппаратного обеспечения. Clear Linux был известен глубокой оптимизацией для x86-64, причём в производительности от этого выигрывали не только платформы Intel, но и AMD. Тем не менее, дистрибутив оставался достаточно нишевым. Как сообщил ранее ресурс Phoronix, в этом месяце Intel покинул Кирилл Шутемов (Kirill Shutemov) после 14 лет работы в компании, который внёс значительный вклад в развитие основных компонентов Intel для ядра Linux. Сообщается, что в последнее время Шутемов работал над аспектами управления памятью в ядре, а также принимал участие в реализации TDX в Intel. Согласно данным Phoronix, последний раунд увольнений Intel сильнее повлиял на разработку ПО, чем некоторые из предыдущих. В этот раз компанию покинули сразу несколько разработчиков Linux.

15.07.2025 [18:18], Сергей Карасёв

В SelectOS появились функции автоматической установки на выделенных серверах и запуска через облакоSelectel сообщила о выпуске обновлённой версии платформы SelectOS — серверной операционной системы корпоративного класса на базе Debian. Реализованные улучшения призваны снизить нагрузку на IT-специалистов при обеспечении высокого уровня безопасности и оптимизации затрат. В перечень ключевых нововведений вошли возможность автоматической установки на выделенных серверах и поддержка запуска через облако. Для SelectOS заявлена совместимость более чем с 500 конфигурациями аппаратного обеспечения, тестирование которых осуществляется в лаборатории Selectel. Говорится о расширении репозитория приложений, адаптированных под технологию DPDK. Изменения положительно отразятся на работе потоковых сервисов, для которых важны стабильность передачи данных и эффективная обработка больших потоков информации. В частности, как утверждает Selectel, расходы на передачу данных могут быть уменьшены в три раза при одновременном повышении эффективности использования одного ядра CPU до 120 %. В результате, операторы стриминговых платформ смогут обслуживать больше пользователей без необходимости наращивания серверных мощностей и без потери качества трансляций. «Мы развиваем SelectOS как специализированное решение для серверных задач, предлагая клиентам не набор разрозненных инструментов, а готовую оптимизированную платформу. Наша цель — не просто предложить альтернативу иностранному ПО, а создать систему, которая эффективно решает задачи бизнеса», — говорит продуктовый менеджер SelectOS. Отмечается, что с момента коммерческого запуска SelectOS в середине ноября 2024 года платформа была развёрнута более 2000 раз (подразумевается установка дистрибутива и запрос базовых пакетов из репозитория, без которых ОС не заработает). Количество полноценных установок ОС ежемесячно увеличивается примерно на 30 %. Selectel предлагает клиентам различные уровни экспертной и технической поддержки с возможностью выделения собственного специалиста для решения поставленных заказчиком задач.

08.07.2025 [17:41], Андрей Крупин

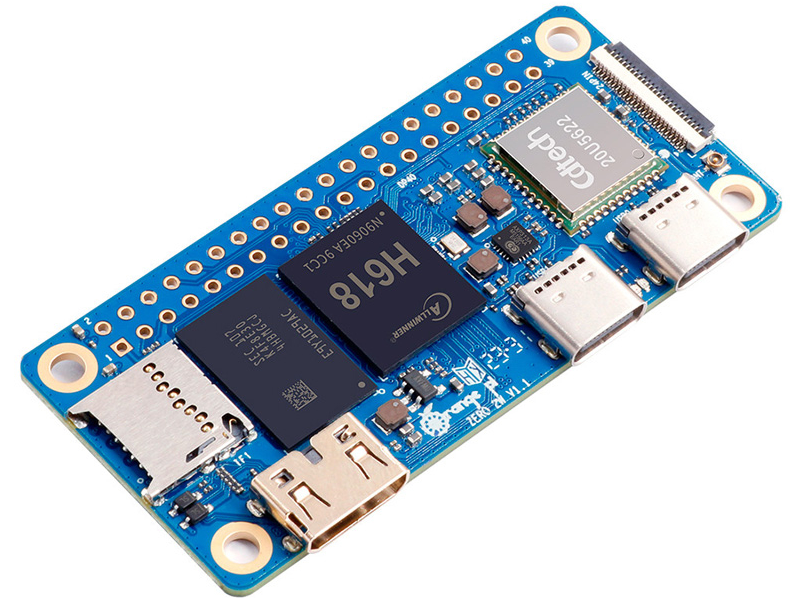

Российская «Ред ОС» 8 портирована на одноплатный компьютер Orange Pi Zero 2WКомпания «Ред Софт» сообщила об успешном завершении тестирования операционной системы «Ред ОС» 8 на одноплатном компьютере Orange Pi Zero 2W. Соответствующая сборка программной платформы и инструкции по её установке доступны для скачивания на сайте разработчика. Orange Pi Zero 2W был представлен командой Orange Pi в сентябре 2023 года. Устройство комплектуется процессором Allwinner H618 с квартетом ядер Arm Cortex-A53 и тактовой частотой 1,5 ГГц. Объём оперативной памяти стандарта LPDDR4 может составлять 1, 1,5, 2 или 4 Гбайт. Графический блок выполнен на контроллере Arm Mali-G31 MP2, также имеется VPU-узел. Предусмотрен разъём Micro HDMI 2.0 для вывода изображения. В оснащение компьютера входят адаптеры Wi-Fi 5 и Bluetooth 5.0, два порта USB 2.0 Type-C, слот для карты microSD, 40-контактная колодка GPIO, совместимая с Raspberry Pi (I2C, SPI, UART, PWM), а также 24-контактный интерфейсный разъём. Питание подаётся через один из портов USB 2.0 Type-C (5 В / 2 А). Габариты устройства составляют 65 × 30 × 1,2 мм.

Orange Pi Zero 2W (источник изображения: orangepi.org) По заверениям компании «Ред Софт», использование Orange Pi Zero 2W с «Ред ОС» 8 открывает широкие возможности для реализации разнообразных проектов, в том числе решений в сфере робототехники, умного дома, мультимедийных систем и многого другого.

03.07.2025 [22:06], Владимир Мироненко

«Базальт СПО» представила в Китае российский ПАК с китайскими чипами Loongson

linux

loongson

open source

software

аскон

базальт спо

китай

норси-транс

операционная система

рабочая станция

сделано в россии

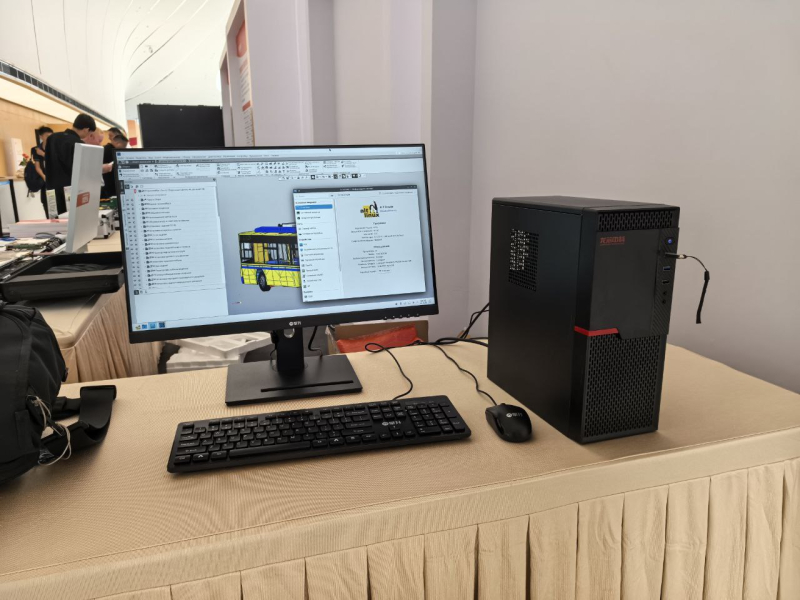

Компания «Базальт СПО» совместно с партнёрами представила в Китае на конференции Loongson Product Launch and User Conference 2025, посвященной демонстрации новых решений на базе процессоров Loongson, программно-аппаратный комплекс (ПАК) с операционными системами «Альт». ПАК включает рабочие станции с процессорами Loongson 3A5000 и 3A6000, систему проектирования «Компас-3D» от «Аскон» и ОС «Альт», адаптированную под архитектуру LoongArch64. ОС «Альт» получила высокую оценку китайских разработчиков, говорит компания. «Мне нравится предустановленный набор приложений, ПО очень актуальное, а ядро Linux относится к последней LTS-ветке. Управление пакетами тоже простое», — отметил один из участников местного сообщества. Глава «Базальт СПО» заявил, что на сегодняшний день «Альт» — единственная российская операционная система, адаптированная под архитектуру LoongArch64. «В ней используются самые свежие версии ядра и ПО, что делает её актуальной для использования не только на российском, но и на зарубежных рынках», — подчеркнул он, добавив, что его компания «делает акцент не на экспорт продукции, а на экспорт технологий. «Базальт СПО» также отметила повышенный интерес к отечественной инфраструктуре разработки со стороны Китая, Индии и стран ближнего зарубежья. Руководитель развития перспективных технологий «Норси-Транс», которая разрабатывает материнские платы для процессоров Loongson, корпуса серверов и рабочих станций, назвал демонстрацию ОС «Альт» на мероприятии в Китае подтверждением того, что вендор не просто продолжает развиваться, но и занимает уверенные позиции на международной технологической арене: «Именно команда “Базальт СПО” стояла у истоков становления отечественных операционных систем, и сегодня она вновь подтверждает свою значимость и перспективность». В «Аскон» сообщили, что в этом году компания выпускает нативную версию «Компас-3D» для отечественных ОС, в том числе для ОС «Альт», и что для разработчиков важно обеспечить работу собственного ПО как в российских операционных системах, так и в перспективе на импортонезависимом оборудовании — на процессорах, альтернативных Intel и AMD. И благодаря кооперации с «Базальт СПО» и «Норси-Транс» прототип совместного инженерного ПАК был представлен международному сообществу на конференции компании Loongson.

12.06.2025 [09:59], Владимир Мироненко

Безопасность операционных систем в контексте искусственного интеллекта обсудят на конференции OS DAY 2025

software

ии

информационная безопасность

исп ран

мероприятие

операционная система

россия

сделано в россии

XII научно-практическая конференция OS DAY «Изолированные среды исполнения в современных ОС» состоится в Москве 19–20 июня 2025 года. Центральной темой для обсуждения на ней станут современные методы построения изолированных сред исполнения в операционных системах. В конференции примут участие специалисты в области системного программирования, создатели российских операционных платформ, их коллеги-разработчики, заказчики российского ПО и представители регулирующих органов. Они будут обсуждать методики разграничения полномочий, технологии защиты от компьютерных атак, способы оптимизации вычислительных ресурсов, различные аспекты изоляции и другие актуальные вопросы системного программирования. В ходе OS DAY 2025 состоится круглый стол «Безопасность операционных систем в контексте искусственного интеллекта». Его участники обсудят, какие вызовы возникают сегодня в связи с широким применением технологий ИИ в программировании, какие можно обозначить проблемы, ожидающие российскую ИТ-отрасль, и каковы могут быть пути их разрешения. Будут затронуты темы операционных систем как платформ для развития ИИ, использования искусственного интеллекта в разработке ОС, другие актуальные задачи системного программирования, связанные с широким проникновением ИИ в сферу разработки ПО. Участники круглого стола

Параллельно с основной программой OS DAY 2025 пройдет выставка технологий, где российские производители операционных систем представят новейшие решения в области системного ПО. Конференцию организует консорциум OS DAY: ИСП РАН, «Лаборатория Касперского», НТП «Криптософт», «Открытая мобильная платформа», «Базальт СПО», «Ред Софт», «НТЦ ИТ РОСА» и НИЦ «Институт имени Н.Е. Жуковского». Конференция проводится при поддержке: РАН, ФСТЭК России, ВИНИТИ РАН, РЭУ им. Г.В. Плеханова, АРПП «Отечественный софт», НП «РУССОФТ». Время и место проведения: 19–20 июня 2025 года, РЭУ им. Г.В. Плеханова. Адрес: Москва, ул. Большая Серпуховская, д. 11, корпус 9, этаж 8, «Точка-кипения РЭУ». Для участия просьба зарегистрироваться на сайте https://osday.ru. Регистрация на очное участие заканчивается 14 июня. Зарегистрированным участникам, выбравшим формат онлайн, будет предоставлен доступ на адрес электронной почты, указанный при регистрации. По дополнительным вопросам просьба обращаться: Анна Новомлинская, исполнительный директор OS DAY, an@ispras.ru. Научно-практическая конференция OS DAY проводится в России ежегодно с 2014 г. Это место консолидации российских разработчиков операционных платформ и поиска перспектив для совместной деятельности. Задачи конференции – определить перспективные направления и технологии в сфере разработки операционных систем, обозначить главные вызовы современной ИТ-отрасли и помочь разработчикам, производителям и заказчикам обменяться опытом. Организует конференцию консорциум OS DAY, в который входят: ИСП РАН, АО «Лаборатория Касперского», НТП «Криптософт», «Открытая мобильная платформа», «Базальт СПО», «РЕД СОФТ», НТЦ ИТ РОСА и НИЦ «Институт имени Н.Е. Жуковского». Целью создания сообщества организаторов было определить задачи и возможности России в области разработки операционных платформ, выделить перспективные технологии, обменяться опытом, обозначить вызовы ИТ-отрасли и направления движения.

09.06.2025 [17:30], Владимир Мироненко

«Альт Сервер» 11.0: упрощённая установка наборов приложений, инструменты контейнеризации, обновлённый «Альт Домен»«Базальт СПО» выпустила серверную операционную систему на Одиннадцатой платформе (p11 Salvia). Основные изменения коснулись установки и настройки. Впервые в одном образе доступны две редакции — «Альт Сервер» и «Альт Домен». В новом приложении «Альт Компоненты» автоматизирована установка инструментов для различных способов использования сервера. Обновлены все ключевые составляющие, в том числе Samba 4.20, добавлена контейнеризация. Переход на актуальную криптографическую библиотеку OpenSSL 3.3 усилил защищённость системы. Две редакции в одном образеСтандартно система устанавливается в редакции «Альт Сервер». Это универсальное решение для файловых, веб-серверов, СУБД и других задач. При наличии лицензии на «Альт Домен» необходимо изменить редакцию с помощью консольной утилиты (alteratorctl) или в настройках системы (alt-systeminfo), если была включена поддержка графической среды. «Альт Домен» — это платформа на базе Samba AD с инструментами управления инфраструктурой (ADMC, GPUI, gpupdate). Установка и настройкаОперационная система по умолчанию устанавливается в базовой конфигурации. Дополнительно можно выбрать:

«Альт Компоненты» — автоматизированная установка сервисовНовый инструмент «Альт Компоненты» автоматизирует установку служб, таких как web-сервер, файловый сервер, контейнеризация, и наборов приложений. Настройка компонентов доступна через графический интерфейс или в консольном режиме, если система работает без графической среды, в том числе удалённо. После этого необходимые пакеты устанавливаются автоматически. Набор доступных компонентов зависит от выбранной редакции. Устанавливать и удалять их можно в любой момент. Администраторы также могут создавать и добавлять собственные компоненты. «Альт Домен»Ключевой компонент «Альт Домена» Samba AD обновлен до версии 4.20. Основные изменения:

Контейнеризация: инструменты для DevOps, гибридных облаков и микросервисовВ «Альт Сервере» 11.0 появились инструменты для полного цикла работы с контейнерами — от разработки (Buildah) до промышленного развертывания (Kubernetes через CRI-O). Операционная система теперь может стать основой для выполнения задач DevOps, гибридных облаков и распределенных микросервисных систем. Система содержит 4 новых компонента для контейнеризации: Docker, Podman, Kubernetes и Linux Container. Эти компоненты перенесены в «Альт Сервер» из «Альт Виртуализации». Резервное копированиеProxmox Backup Server обновлён до версии 3.3.3. Основные новшества:

Базы данныхPostgreSQL обновлён до версии 17, стал более удобным для разработчиков и администраторов. Новая система управления памятью для операций VACUUM снижает потребление памяти и ускоряет работу, особенно в крупных базах данных. Утилита pg_basebackup теперь позволяет создавать резервные копии, содержащие только изменения, внесённые с момента последнего сохранения полной копии. Это существенно ускоряет работу и экономит место на диске или в облаке. Улучшена логическая репликация за счет синхронизации логических слотов между мастером и репликой, что упрощает управление сложными конфигурациями. Безопасность и защита данныхУлучшены производительность и стабильность криптографической библиотеки OpenSSL 3.3.3. Переработан API, что упрощает интеграцию OpenSSL в приложения и снижает вероятность ошибок, которые могли бы привести к уязвимостям. Сканер уязвимостей trivy позволяет контролировать безопасность системы, в том числе в контейнерах. Архитектуры«Альт Сервер» 11.0 совместим с процессорами на архитектурах x86_64 и AArch64. Идёт работа над обеспечением совместимости с Эльбрус V6. Условия распространения«Альт Сервер» 11.0 поступает в продажу с момента выпуска. Версия 10.4 также доступна для покупки до конца 2025 года. Условия технической поддержки и лицензирования указаны на странице продукта. Справка«Базальт СПО» — российский разработчик свободного программного обеспечения. В продуктовой линейке — операционные системы семейства «Альт», технологический комплекс «Альт Платформа» для сборки и выпуска ПО, инфраструктурные решения для централизованного управления конфигурациями компьютеров и пользователей, виртуальными рабочим столами, облачной виртуализацией, создания и управления контейнерами. Продукты включены в Единый реестр российского ПО, совместимы более чем c 6000 программам и оборудования из реестров Минцифры РФ и Минпромторга РФ. Защищённая ОС «Альт СП» сертифицирована ФСТЭК России. Все решения создаются на базе собственной инфраструктуры разработки, которую компания развивает с 2001 года. Инфраструктура находится на территории и под юрисдикцией РФ, включает независимый репозиторий проекта «Сизиф». С 2004 года «Базальт СПО» проводит Ежегодную конференцию разработчиков свободных программ. www.basealt.ru, sales@basealt.ru, @basealtspo.

03.06.2025 [13:16], Владимир Мироненко

Рынок российского инфраструктурного ПО достиг уровня 2021 года

software

strategy partners

анализ рынка

импортозамещение

операционная система

россия

сделано в россии

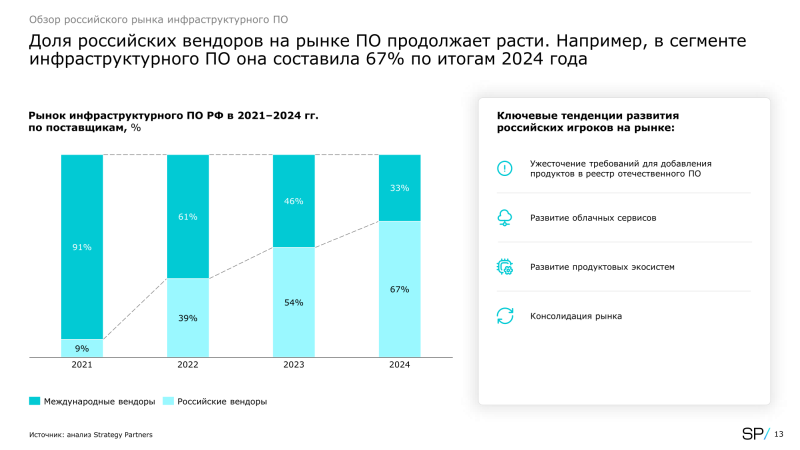

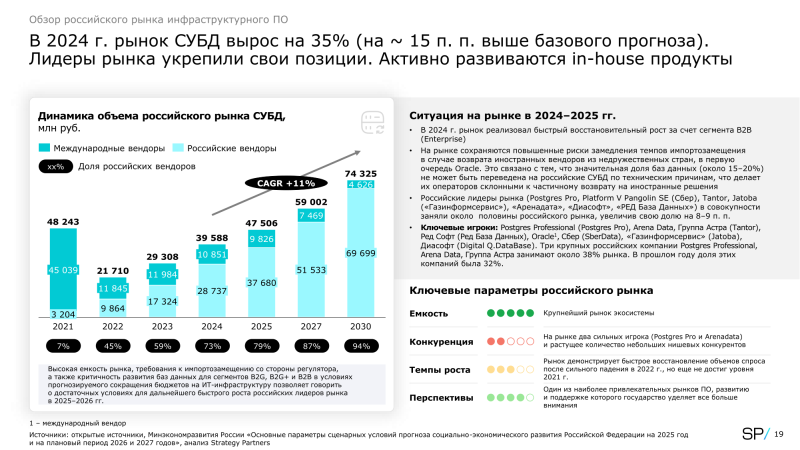

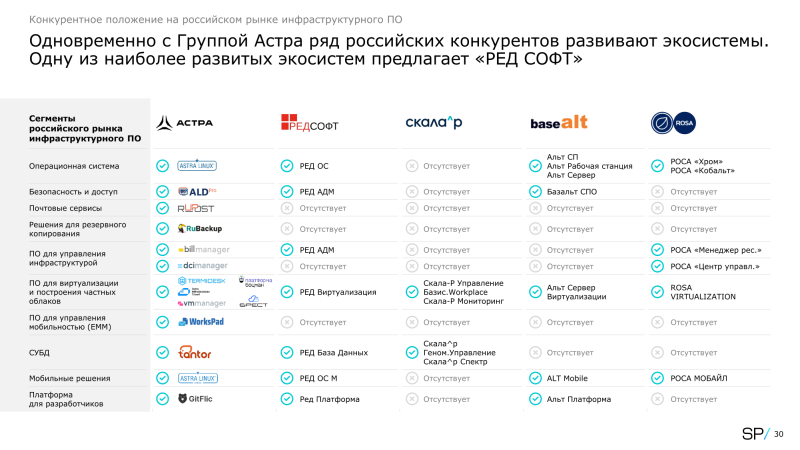

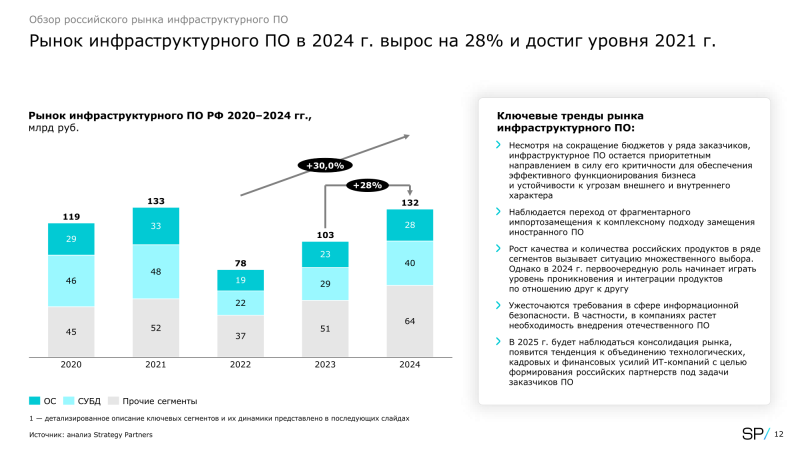

субд

Рынок российского инфраструктурного ПО вырос в 2024 году по сравнению с предыдущим годом на 28 % до 132 млрд руб., вернувшись к показателям 2021 года — ранее его объём составлял 133 млрд руб., сообщили «Ведомости» со ссылкой на обзор рынка консалтинговой компании Strategy Partners. Российское инфраструктурное ПО подорожало в прошлом году в среднем на 10 % год к году, что соответствует темпам инфляции, отметили аналитики. Доля топ-5 российских поставщиков инфраструктурного ПО увеличилась на 7 п.п. до 54 %. Выручка российских производителей ОС для инфраструктуры достигла 15,55 млрд руб., превысив половину рынка (55 %), против 48 %, или 11,18 млрд руб. годом ранее. Лидируют на рынке группа «Астра» (Astra Linux) с долей 76 %, «Ред софт» (РедОС, 12 %), «Базальт» (BaseALT, 10 %), на которых приходилось 98 % рынка российских разработчиков ОС для ПК и серверов. Вместе с тем пользователи не спешат отказываться от привычных решений американской Microsoft, а параллельный импорт, бессрочные лицензии и пиратское ПО замедляют импортозамещение, отметили аналитики.

Источник изображений: Strategy Partners Согласно данным Strategy Partners, рынок виртуализации вырос в 2024 году на 37 % до 13,8 млрд руб., а доля российских разработчиков составила 74 %. Эти цифры совпадают со статистикой «Базиса», по оценкам которой сегмент виртуализации достиг в прошлом году 14 млрд руб. В Топ-3 российских решений для виртуализации входят продукты «Базиса», «Ориона» и группы «Астра». По оценкам Strategy Partners, сегмент СУБД вырос на 35 % до 39,6 млрд руб. На долю российских производителей в сегменте приходилось 73 %. Ведущие российские компании Postgres Professional, Arena Data и группа «Астра» увеличили в прошлом году долю рынка до 38 % с 32 % в 2023 году. Следует отметить, что согласно исследованию Центра стратегических разработок (ЦСР), в 2024 году объём всего сегмента СУБД увеличился год к году на 34 % до 51 млрд руб. Как отметили в Strategy Partners, по техническим причинам 15–20 % инфраструктуры заказчиков не может перейти на российские СУБД, из-за чего здесь по-прежнему использую иностранные решения, в частности решения Oracle. В группе «Астра» считают значительный рост рынка инфраструктурного ПО в 2024 году результатом восстановления после ухода из-за санкций зарубежных вендоров, когда многие проекты были приостановлены. В прошлом году российские компании предложили более зрелые и комплексные экосистемные решения, что дало импульс к их внедрению и возвращению к показателям 2021 года, сообщили в компании. Эксперт «Рексофт консалтинга» назвал основной причиной роста регуляторные требования, согласно которым с 1 января 2025 года субъекты критической информационной инфраструктуры (КИИ) обязаны провести полное импортозамещение софта на принадлежащих им значимых объектах. Кроме того, на это повлияло требование Минцифры обеспечить закупку российского ПО в объёме 90 % к государственным заказчикам и компаниям с соучастием. Аналитики Strategy Partners отметили, что в 2025 году темпы роста российского IT-рынка, в том числе инфраструктурного ПО, несколько замедлились в связи с сохраняющейся высокой ключевой ставкой ЦБ. Тем не менее переход на отечественное ПО остается в числе приоритетов и в 2026–2027 гг. консалтинговая компания ожидает возобновления активного роста рынка по мере стабилизации макроэкономической ситуации. Согласно прогнозу Strategy Partners, ёмкость рынка достигнет 299,6 млрд руб. к 2030 году при ежегодных среднегодовых темпах роста в размере 15 %.

02.06.2025 [21:03], Андрей Крупин

Astra Linux получит интеграцию с нейросетью GigaChat«Группа Астра» и «Сбер» заключили меморандум о сотрудничестве в сфере развития ИИ-технологий и отечественного ПО. Ключевым направлением сотрудничества компаний станет интеграция нейросетевой модели «Сбера» GigaChat в рабочее окружение ОС Astra Linux. «Это позволит разработать умных помощников, улучшить пользовательский опыт и расширить функциональность отечественного ПО для граждан и бизнеса в единой доверенной среде на базе российских операционной системы и нейросети», — говорится в совместном заявлении партнёров. «Интеграция программных продуктов с ИИ — одно из приоритетных направлений развития нашей компании. Заключая соглашение со «Сбером», одним из лидеров российского рынка в области разработки нейросетей и внедрения генеративного искусственного интеллекта, мы усиливаем его стратегический потенциал. Это позволит нам повысить эффективность разработки наших решений, сделать их ещё более удобными для пользователей, а нашим заказчикам даст возможность вывести процесс цифровой трансформации на качественно новый уровень», — добавил глава «Группы Астра».  Нейросеть GigaChat была представлена в апреле 2023 года. Архитектура продукта основана на нейросетевом ансамбле NeONKA (NEural Omnimodal Network with Knowledge-Awareness), включающем различные ИИ-модели, в числе которых — RuGPT для работы с текстами и Kandinsky для генерации изображений. В развитии GigaChat и доработках положенных в его основу моделей задействованы команды SberDevices и Sber AI при поддержке Института искусственного интеллекта AIRI и ряда отраслевых экспертов, привлечённых для передачи GigaChat различных предметных знаний, настройки сервиса на корректное исполнение инструкций и точность. Обучение ИИ-моделей осуществляется на суперкомпьютере Christofari Neo. |

|