Материалы по тегу: фишинг

|

15.02.2024 [14:29], Сергей Карасёв

Фишеры берут на вооружение генеративный ИИ для повышения эффективности атакКомпания Positive Technologies обнародовала результаты исследования, в ходе которого изучались тенденции в области фишинговых атак в мировом масштабе в 2023 году. Говорится, что модель «фишинг как услуга» стала обычной практикой, а злоумышленники начинают внедрять технологии генеративного ИИ для повышения эффективности своей деятельности. В отчёте сказано, что основными целями фишеров являются получение данных (85 %) и финансовой выгоды (26 %). Похищенная конфиденциальная информация зачастую затем сбывается в даркнете. Кража сведений может также осуществляться с целью шпионажа за организацией или страной.

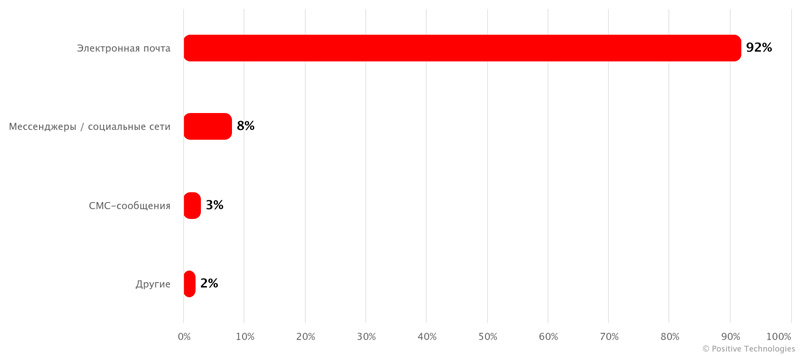

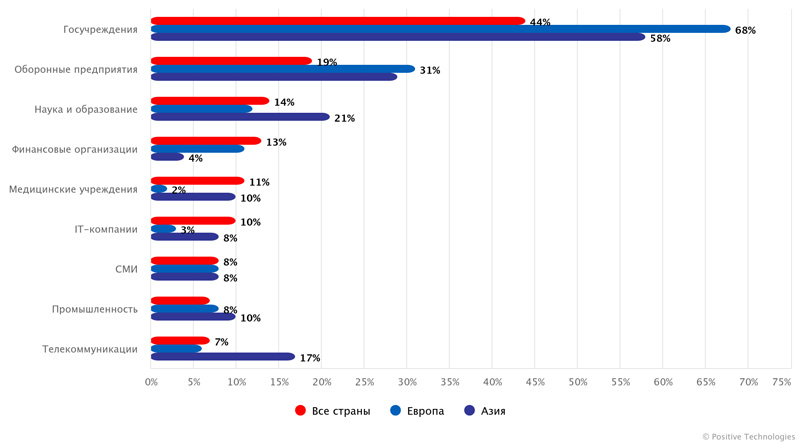

Источник изображений: Positive Technologies Самым распространённым каналом для коммуникации с жертвами для фишеров остаётся электронная почта — на неё приходится около 92 % всех атак. В 8 % случаев также применяются мессенджеры и социальные сети, а в 3 % нападений злоумышленники рассылают SMS. Чаще всего в фишинговых сообщениях киберпреступники выдают себя за контрагентов (26 %), специалистов техподдержки или IT (15 %) и представителей госорганов (13 %). Для доставки вредоносной нагрузки с помощью вложений наиболее часто (в 37 % случаев) используют архивы (ZIP, 7z, RAR и т. п.), а на втором месте по популярности (30 %) находятся текстовые документы (DOC, ODT, ONE и т. п.). В 43 % фишинговых сообщений используются ссылки, которые приводят либо к загрузке вредоносного файла (46 %), либо к переходу на поддельную страницу для ввода учётных данных (50 %). Кроме того, мошенники внедряют в свои сообщения QR-коды, которые помогают скрывать вредоносные адреса от получателей и систем защиты.  Более половины (56 %) всех фишинговых атак носят целевой характер: мишенями становятся как конкретные организации, так и определённые отрасли и даже целые страны. Чаще всего в таких случаях жертвами являются госучреждения (44 % целевых инцидентов) и оборонные предприятия (19 %). Далее следуют организации в сфере науки и образования (14 %), финансовые структуры (13 %) и медицинские учреждения (11 %). Говорится, что из-за сложной геополитической ситуации по всему миру фишинговые атаки на государственные организации проводятся чаще, чем на другие отрасли. Аналитики Positive Technologies прогнозируют, что киберпреступники продолжат активно внедрять средства ИИ. Такие инструменты позволяют генерировать убедительные фишинговые сообщения, создавать дипфейки голосов, изображений и видео, а также поддерживать осмысленный диалог с жертвой в автоматизированном режиме. Что касается модели «фишинг как услуга», то стоимость готовых фишинговых проектов начинается с $15 и может достигать $5000. Бюджет до $100 позволяет приобрести услуги SMS-фишинга или заказать изготовление шаблонов фишинговых писем. А за $100–$1000 можно купить готовые фишинговые страницы, фишинговые проекты, имитирующие деятельность банков, и пр.

23.01.2024 [18:32], Владимир Мироненко

Две трети писем, полученных российскими компаниями, отправлены мошенниками69 % писем в корпоративной почте в 2023 году были фишингом, спамом или фродом, сообщили «Ведомости» со ссылкой на исследование Bi.Zone CESP. Согласно исследованию, каждое 137-е письмо относилось к фишинговым, а главный акцент мошенники сделали на сферу транспорта и логистики, где каждое 88‑е письмо — фишинговое. Рост количества фишинговых сообщений подтвердили в центре МТС RED SOC, по данным которого рост количества фишинговых писем в 2023 г. составил около 57 % — с 9,5 млн в 2022 году до более 15 млн штук. Пик мошеннических рассылок в 2023 году пришёлся на май, июнь и декабрь, отметили в ГК «Солар». По данным Bi.Zone, лидировали по темпу роста фишинговых атак сфера транспорта и логистики. В 2023 году по-прежнему в фишинговых рассылках преобладали программы-шифровальщики, сообщили в МТС RED SOC, отметив, что шифровальщиков догоняет шпионское ПО, предназначенное для сбора данных об инфраструктуре компании и кражи учётных данных пользователей. По данным F.A.C.C.T. (бывшая Group IB), наиболее часто среди вредоносных программам в письмах в 2023 году встречалась шпионская программа AgentTesla.

Источник изображения: Pixabay F.A.C.C.T., как передают «Ведомости», также отметила резкий рост попыток обхода антиспам-решений с помощью омоглифов — графически одинаковых или похожих друг на друга знаков во вредоносных рассылках. В III квартале 2023 года таких писем было в 11 раз больше, чем в аналогичном периоде 2022 года. Самыми популярными подменными буквами у мошенников были Е, О, С, А. По данным Bi.Zone, доля писем с вредоносным контентом выросла в 2,4 раза год к году. Лидирует промышленный сектор, в котором удельный вес таких писем выше среднего показателя по другим отраслям почти вшестеро. При этом фишинговые письма всё чаще содержат не само вредоносное вложение, а ссылку на него. Как отметили исследователи, мошенники чаще всего использовали ВПО, распространяющееся по модели MaaS (malware‑as‑a‑service). В то же время доля спуфинг-атак, в которых злоумышленник подделывает адрес отправителя, сократилась по сравнению с 2022 годом в 1,5 раза, сообщила Bi.Zone. Причём мошенники вместо поддельных e-mail-адресов чаще использовали взломанные легитимные учётные записи. В 2023 г. в рамках массовых кибератак на российский корпоративный сегмент мошенники рассылали около 300 000 электронных писем в день. Топ отраслей по доле нелегитимных писем в корпоративном трафике:

Согласно прогнозу компании, рост вредоносной активности будет продолжаться — будет расти качество фишинговых атак и будут использоваться более сложные механизмы обмана. Фишинг будет и дальше одним из самых популярных векторов кибератак, так как люди — наиболее уязвимое звено компании, а уровень осведомлённости об угрозах относительно низкий, отметил представитель ГК «Солар». |

|