Материалы по тегу: шлюз

|

07.03.2025 [12:15], Сергей Карасёв

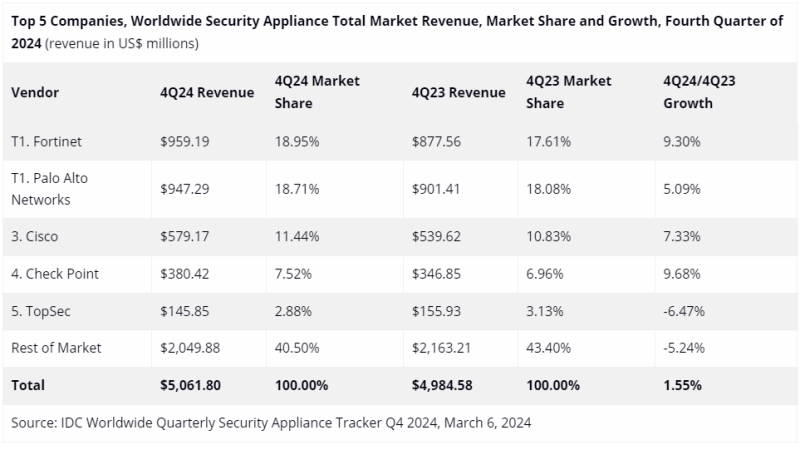

Квартальный объём мирового рынка устройств информационной безопасности достиг $5,1 млрдКомпания IDC опубликовала результаты исследования мирового рынка устройств обеспечения безопасности (Security Appliance) в IV квартале 2024 года. Объём отрасли достиг $5,1 млрд, что на $77 млн, или на 1,5 %, больше по сравнению с показателем годичной давности. Аналитики учитывают отгрузки таких продуктов, как брандмауэры, системы защиты от сетевых угроз (UTM), средства обнаружения и предотвращения вторжений (IPS) и пр. В штучном выражении квартальные поставки данного оборудования за год поднялись на 2,7 %, достигнув 1,2 млн единиц. Крупнейшим игроком глобального рынка является Fortinet с выручкой в размере $959,19 млн по итогам IV квартала 2024 года и долей 18,95 %. Годом ранее эта компания занимала 17,61 % отрасли. На втором месте располагается Palo Alto Networks, получившая $947,29 млн и укрепившая позиции с 18,08 % до 18,71 %. Замыкает тройку Cisco, у которой продажи составили $579,17 млн, а рыночная доля увеличилась в годовом исчислении с 10,83 % до 11,44 %. В пятёрку ведущих поставщиков также входят Check Point и TopSec с выручкой соответственно $380,42 млн и $145,85 млн и долями 7,52 % и 2,88 %. Все прочие производители сообща получили $2,05 млрд выручки, что соответствует 40,50 %. В исследовании сказано, что в последней четверти 2024 года наиболее высокие темпы роста показал регион ЕМЕА (Европа, Ближний Восток и Африка) — 12,4 % в годовом исчислении. При этом максимальный показатель зафиксирован в Западной Европе, где продажи поднялись на 15,4 %. Вместе с тем в Азиатско-Тихоокеанском регионе произошло падение на 4,4 %.

30.09.2024 [10:52], Сергей Карасёв

IoT-шлюз AAEON SRG-CM4 оснащён модулем Raspberry Pi CM4Компания AAEON анонсировала шлюз SRG-CM4, ориентированный на рынок Интернета вещей (IoT). Основой новинки служит вычислительный модуль Raspberry Pi Compute Module 4 (CM4), а в качестве программной платформы может применяться Raspberry Pi OS или Debian 11. Устройство несёт на борту процессор Broadcom BCM2711 с четырьмя ядрами Cortex-A72 (Armv8), работающими на частоте 1,5 ГГц. Объём оперативной памяти LPDDR4 варьируется от 1 до 8 Гбайт. Возможна установка опционального чипа eMMC 5.1 вместимостью 8, 16 или 32 Гбайт. Устройство выполнено в корпусе с габаритами 105 × 104,4 × 41 мм, а масса составляет 490 г. В оснащение входят два сетевых порта 1GbE с разъёмами RJ-45; дополнительно могут быть добавлены контроллеры Wi-Fi и Bluetooth. Диапазон рабочих температур простирается от -20 до +70 °C. В верхней части корпуса располагается радиатор охлаждения. Допускается монтаж на стену или DIN-рейку. За безопасность отвечает модуль TPM 2.0 (опционально). Шлюз располагает двумя портами USB 2.0 и одним разъёмом USB 2.0 OTG, двумя портами RS-232/422/485, опциональным портом RS-485 с изоляцией. Имеется интерфейс HDMI 1.4 с возможностью вывода изображения в формате 4K со скоростью 30 к/с. Предусмотрен также слот microSD. Питание в диапазоне 9–36 В подаётся через двухконтактный коннектор Phoenix. Энергопотребление находится на уровне 12,6 Вт. Заявленный показатель MTBF (средняя наработка на отказ) достигает 1,3 млн часов.

08.09.2024 [13:23], Сергей Карасёв

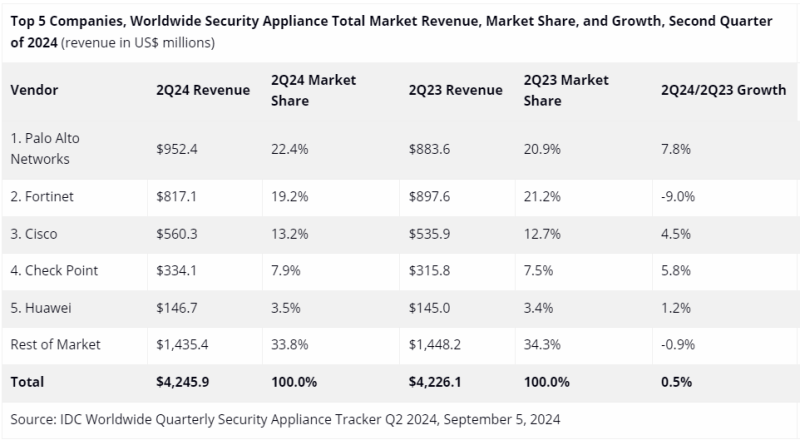

Мировой рынок устройств информационной безопасности сократился в штукахКомпания International Data Corporation (IDC) обнародовала результаты исследования глобального рынка устройств информационной безопасности по итогам II квартала 2024 год. Отрасль демонстрирует разнородную динамику: в годовом исчислении продажи несколько возросли в деньгах, но сократились в штуках. Аналитики рассматривают такие продукты, как средства обнаружения и предотвращения вторжений (IPS), брандмауэры и пр. В период с апреля по июнь включительно их продажи составили около $4,25 млрд: это на 0,5 % больше по сравнению с аналогичным периодом 2023-го, когда затраты равнялись $4,23 млрд. Вместе с тем в натуральном выражении отгрузки сократились на 4,3 %, оказавшись на уровне 1 млн единиц. С географической точки зрения Канада и Япония оказались наиболее динамичными регионами с годовым ростом на 15,4 % и 10,3 % соответственно. Вместе с тем в Латинской Америке зафиксирован спад на 10,7 %, на Ближнем Востоке и в Африке — на 17,6 %. Одним из драйверов рынка названа интеграция в продукты сетевой безопасности функций на базе ИИ, которые улучшают производительность оборудования и расширяют его возможности. Лидером мирового рынка во II квартале 2024 года стала компания Palo Alto Networks с $952,4 млн выручки и долей 22,4 % против 20,9 % годом ранее. На втором месте располагается Fortinet с $817,1 млн: у этого поставщика показатель за год ухудшился с 21,2 % до 19,2 %. Замыкает тройку Cisco с $560,3 млн и 13,2 % отрасли, что больше прошлогоднего значения в 12,7 %. Далее идут Check Point и Huawei, которые продемонстрировали продажи в размере $334,1 млн и $146,7 млн соответственно: у первого из этих производителей доля за год поднялась с 7,5 % до 7,9 %, у второго — с 3,4 % до 3,5 %.

13.03.2024 [14:13], Андрей Крупин

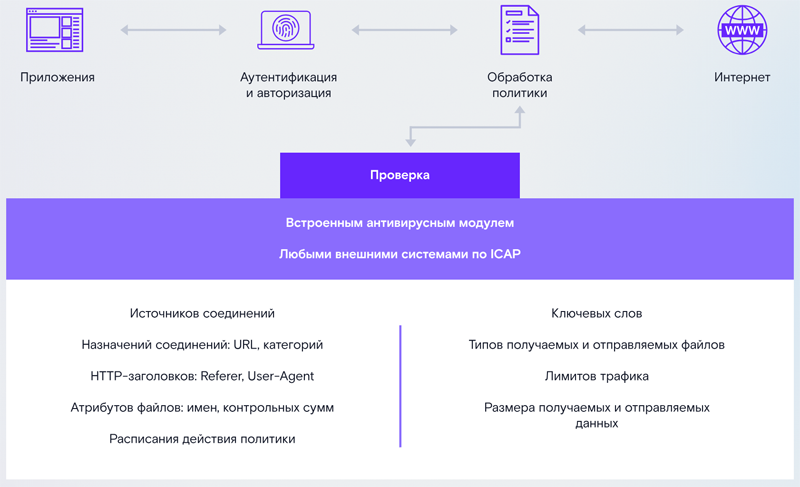

Шлюз веб-безопасности Solar webProxy прошёл сертификацию ФСТЭК России по четвёртому классу защитыРаботающая в сфере информационной безопасности компания «Солар» сообщила о получении сертификата Федеральной службы по техническому и экспортному контролю на программный комплекс Solar webProxy, подтверждающего соответствие продукта требованиям регулятора к межсетевым экранам типа «Б» четвёртого класса защиты. Solar webProxy относится к классу SWG-решений (Secure Web Gateways). Шлюз устанавливается в разрыв сети и контролирует все данные, передаваемые между сотрудниками, внутренними IT-системами организации и интернет-ресурсами. При фильтрации и маршрутизации данных определяются их формат и кодировка передаваемых данных, вскрываются содержимое и заголовки сетевых пакетов, категоризируются веб-запросы и ресурсы. Возможна проверка трафика встроенным антивирусом или другими средствами защиты с помощью протокола ICAP.

Принцип работы Solar webProxy Российское законодательство не предусматривает отдельные требования к продуктам класса SWG, но поскольку в Solar webProxy встроен базовый межсетевой экран (L3-L4), основу сертификации составляли требования ФСТЭК России к межсетевым экранам, которые используются в отношении конфиденциальных и персональных данных в государственных информационных системах. Solar webProxy может использоваться в государственных информационных системах, в частности: системах обработки персональных данных (ИСПДн) до первого класса защиты, в государственных информационных системах (ГИС) до 1 класса защищённости, при защите значимых объектов критической информационной инфраструктуры (ЗОКИИ) до первой категории включительно, в автоматизированных системах управления производственными и технологическими процессами (АСУ ТП) до 1 класса защищённости включительно.

16.01.2024 [17:38], Андрей Крупин

Однонаправленный шлюз «Рубикон» получил сертификат Минобороны РоссииНаучно-производственное объединение «Эшелон» объявило об успешном прохождении сертификационных испытаний на соответствие стандартам Министерства обороны Российской Федерации программно-аппаратного комплекса «Рубикон» с функцией однонаправленного шлюза. Однонаправленный шлюз «Рубикон» позволяет организовать однонаправленную передачу данных в изолированных (не имеющих подключения к ресурсам глобальной сети) автоматизированных системах между сегментами разного уровня секретности, а также объединяет функции маршрутизатора, межсетевого экрана типа «А» и типа «Б» второго класса защиты и системы обнаружения вторжений уровня сети второго класса защиты.  Выданный Минобороны России сертификат подтверждает выполнение требований руководящего документа «Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей» (Гостехкомиссия России, 1999) — по 2 уровню контроля, а также по соответствию реальных и декларируемых в документации функциональных возможностей. Комплекс «Рубикон» может использоваться в автоматизированных системах военного назначения для обработки информации, содержащей сведения, составляющие государственную тайну и имеющие степень секретности не выше «совершенно секретно», при соблюдении условий и ограничений, изложенных в эксплуатационной документации. Срок действия сертификата Минобороны России — до 29 декабря 2028 года.

30.12.2023 [21:30], Сергей Карасёв

Китайские госхакеры снова атаковали шлюзы безопасности Barracuda ESGКомпания Barracuda Networks устранила очередную уязвимость в своих шлюзах безопасности Email Security Gateway (ESG). Как сообщает ресурс SiliconANGLE, эта брешь (CVE-2023-7102) эксплуатировалась злоумышленниками для получения несанкционированного доступа к устройствам и внедрения вредоносного ПО. Выявленная уязвимость затрагивает стороннюю библиотеку Spreadsheet::ParseExcel. Дыра позволяет киберпреступнику выполнить произвольный программный код в атакуемой системе. Для этого необходимо отправить жертве электронное письмо, содержащее сформированную особым образом таблицу в формате Excel (в виде вложения). Выяснилось, что хакеры через уязвимость CVE-2023-7102 внедряли на устройства Barracuda ESG версии зловредов Seaspy и Saltware. Barracuda выпустила патч для дыры 21 декабря 2023 года: это обновление распространяется автоматически — какие-либо действия со стороны пользователей для загрузки и установки апдейта не требуются.

Источник изображения: pixabay.com Расследование, проведённое фирмой Barracuda совместно со специалистами по кибербезопасности из компании Mandiant (принадлежит Google Cloud), показало, что за новыми атаками стоят китайские хакеры из группировки UNC4841. Эти же киберпреступники ранее организовали «смертельный» взлом шлюзов Barracuda ESG. Оказалось, что устранить дыру, использованную злоумышленниками, невозможно, а поэтому Barracuda порекомендовала клиентам выкинуть затронутые устройства. Целями UNC4841 стали в основном правительственные структуры в США и Канаде, а также в Великобритании. Группировка сосредоточена прежде всего на шпионаже. Предыдущими мишенями хакеров становились компании и организации в военном, оборонном, аэрокосмическом, IT- и телекоммуникационном секторах.

11.09.2023 [08:13], Сергей Карасёв

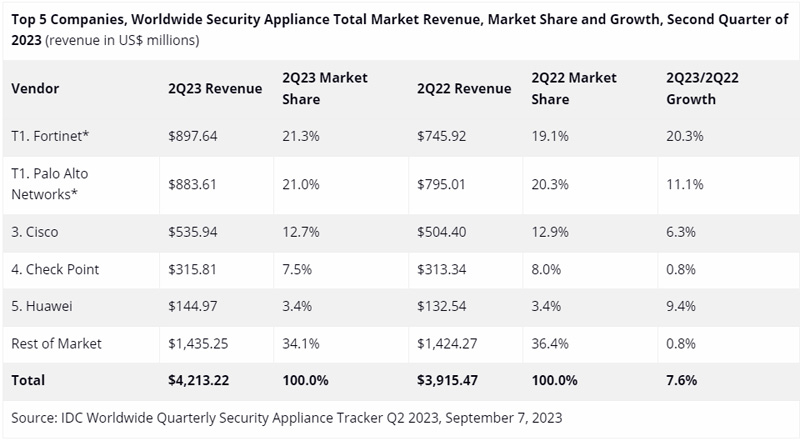

Мировой рынок устройств информационной безопасности вырос в деньгах и штуках, а за лидерство на нём борются Fortinet и Palo Alto NetworksКомпания International Data Corporation (IDC) сообщает о том, что объём мирового рынка устройств обеспечения безопасности (Security Appliance) во II квартале 2023 года достиг $4,2 млрд. Это на 7,6 % больше результата годичной давности, когда продажи оценивались в $3,9 млрд. В штучном выражении отгрузки подскочили год к году на 22,0 % — до 1,1 млн единиц. Это отчасти объясняется улучшением работы цепочек поставок, а также желанием корпоративных пользователей укрепить защиту своих IT-инфраструктур. Системы защиты от сетевых угроз UTM (Unified Threat Management) и брандмауэры сообща показали рост продаж на уровне 9,7 %. Средства обнаружения и предотвращения вторжений (IPS) продемонстрировали прибавку около 2,3 %.

Источник изображения: IDC С географической точки зрения регион Европы, Ближнего Востока и Африки (EMEA) показал увеличение выручки по итогам II квартала 2023-го на 11,8 % по сравнению с тем же периодом прошлого года. В США зафиксирован рост затрат на 8,6 %, в Канаде и Латинской Америке — более чем на 20,0 %. Лидером мирового рынка ИБ-устройств является Fortinet с выручкой в размере $897,6 млн и долей 21,3 % во II четверти 2023 года. Далее идёт Palo Alto Networks — $883,6 млн и 21,0 %. Замыкает тройку Cisco, которая показала выручку около $535,9 млн и заняла 12,7 % отрасли. В первую пятёрку также вошли Check Point и Huawei, которые получили за три месяца соответственно $315,8 млн и $145,0 млн, заняв 7,5 % и 3,4 % глобального рынка.

30.08.2023 [14:46], Сергей Карасёв

За «смертельным» взломом шлюзов безопасности Barracuda ESG стоит китайская кибергруппировкаКомпании Mandiant (принадлежит Google Cloud) и Barracuda Networks, по сообщению ресурса ComputerWeekly, подтвердили, что взлом шлюзов Barracuda Email Security Gateway (ESG) осуществили китайские хакеры, действующие в интересах правительственных структур КНР. В июне Barracuda Networks проинформировала клиентов о том, что устранить дыру невозможно, а поэтому затронутые шлюзы необходимо попросту выкинуть. В мае нынешнего года Barracuda Networks сообщила о том, что злоумышленники использовали уязвимость «нулевого дня» для взлома устройств ESG. Брешь CVE-2023-2868 позволяет удалённо выполнять произвольный код. В число жертв вошли Samsung, Delta Airlines, Mitsubishi и Kraft Heinz. Позднее компания установила связь атаковавшей шлюзы хакерской группы с Китаем. Этой киберкоманде присвоено название UNC4841. Говорится, что целями UNC4841 стали в основном правительственные структуры в США и Канаде, а также в Великобритании. По данным ФБР, к Сети всё еще подключены уязвимые шлюзы ряда организаций, но повторные атаки не наблюдаются.

Источник изображения: pixabay.com Mandiant сообщает, что группировка UNC4841 пытается сохранить доступ к наиболее важным скомпрометированным средам с помощью нескольких вредоносных программ — Skipjack, Depthcharge, Foxtrot и Foxglove. Первые три являются бэкдорами, тогда как Foxglove выступает в качестве средства запуска Foxtrot. По оценкам, немногим более 15 % жертв являются правительственными структурами, а чуть более 10 % — местными органами власти. Атака также затронула IT-компании и организации, работающие в таких сферах, как телекоммуникации, производство, образование, аэрокосмическая и оборонная отрасли. Mandiant заявляет, что UNC4841 проводит шпионские операции именно в пользу китайского государства.

05.07.2023 [19:22], Владимир Мироненко

Сотни тысяч сетевых шлюзов FortiGate сохранили критическую уязвимость, потому что никто не установил на них патчиРазработчик решений для обеспечения безопасности Bishop Fox LLC выпустил в минувшую в пятницу предупреждение о том, что сотни тысяч межсетевых экранов Fortinet Inc. остаются уязвимыми для атак, поскольку не получили патчи после раскрытия критической уязвимости в июне. Уязвимость CVE-2023-27997 относится к типу багов, связанных с переполнением буфера (heap-based buffer overflow). Её обнаружили в ОС FortiOS. Уязвимость оценивается как критическая — 9,8 балла из 10 возможных по шкале CVSS. Благодаря ей злоумышленник может осуществлять удалённое выполнение кода на уязвимом устройстве с интерфейсом SSL VPN, доступном из Сети. Fortinet выпустила обновления FortiOS 6.0.17, 6.2.15, 6.4.13, 7.0.12 и 7.2.5, где уязвимость была устранена. Однако, как выяснила Bishop Fox, администраторы пренебрегли призывами установить патчи, так что более 300 тыс. брандмауэров FortiGate (69 % от 490 тыс. из обнаруженных в Сети) по-прежнему уязвимы для потенциальных эксплойтов.

Изображение: Bishop Fox Чтобы продемонстрировать риск, связанный с уязвимостью, команда Bishop Fox разработала эксплойт, который запускает удалённое выполнение кода, компрометирующего целевую систему, позволяя ей обратно подключиться к серверу, контролируемому злоумышленником. Эксплойт предоставляет интерактивную оболочку на целевом устройстве. Исследователи Bishop Fox настоятельно рекомендуют всем владельцам Fortinet FortiGate как можно скорее установить исправление, чтобы избежать опасности взлома системы. Им вторят эксперты из других компаний, занимающихся вопросами информационной безопасности.

19.06.2023 [13:18], Владимир Мироненко

Mandiant нашла связь между взломом шлюзов безопасности Barracuda ESG и китайскими госхакерамиСпециалисты по кибербезопасности из принадлежащей Google Cloud компании Mandiant, привлечённой Barracuda для расследования обстоятельств взлома устройств Barracuda Email Security Gateway (ESG), установили связь атаковавшей шлюзы хакерской группы с Китаем. Этой группе компания присвоила название UNC4841. Barracuda настоятельно рекомендует избавиться от взломанных ESG, обещая бесплатно предоставить замену. По словам Чарльза Кармакала (Charles Carmakal), технического директора Mandiant Consulting, кампания по кибершпионажу была самой масштабной со времён хакерских атак с использованием бага в Microsoft Exchange Server в начале 2021 года. «В случае с Barracuda злоумышленники взломали средства защиты электронной почты сотен организаций. У части жертв они украли электронные письма известных сотрудников, занимающихся вопросами, представляющими интерес для китайского правительства», — добавил он. По данным Mandiant, UNC4841 поддерживается государством и выполняет разведывательные задачи для китайского правительства. Также были обнаружены точки пересечения UNC4841 с инфраструктурой, приписываемой другим китайским субъектам шпионажа, что указывает на то, что Пекин использует объединенный подход к своим операциям по взлому. «Mandiant с высокой уверенностью полагает, что UNC4841 вела шпионскую деятельность в поддержку Китайской Народной Республики», — сообщили исследователи в отчёте.

Источник изображения: Barracuda Networks Mandiant отметила, что хакеры изменили свое вредоносное ПО вскоре после выпуска патча в мае. Кроме того, они задействовали дополнительные механизмы, чтобы сохранить доступ к сетям жертв. После взлома сетей хакеры нацеливались на конкретные данные, «представляющие интерес для эксфильтрации», а также попытались использовать скомпрометированные компоненты для заражения других систем. В ходе семимесячной кампании UNC4841 использовала три вредоносные программы — Saltwater, Seaspy и Seaside, замаскированные под модули или сервисы Barracuda ESG. После своего раскрытия UNC4841 занялась модификацией некоторых компонентов Saltwater и Seaspy, чтобы предотвратить эффективное исправление уязвимостей. Компания также запустила новый руткит в виде модуля ядра Linux, получившего название Sandbar, которым троянизировал некоторые официальные модули Barracuda. «UNC4841 продемонстрировала высокую чувствительность к оборонительным усилиям и активно модифицирует TTP для поддержания их функционирования. Mandiant настоятельно рекомендует пострадавшим клиентам Barracuda продолжать поиск этого субъекта и исследовать затронутые сети», — сообщили исследователи. |

|