Материалы по тегу: шлюз

|

27.07.2025 [14:49], Сергей Карасёв

AAEON представила 2.5GbE-шлюзы FWS-2291 и FWS-2292 на базе Intel Alder LakeКомпания AAEON анонсировала сетевые устройства FWS-2291 и FWS-2292 в настольном форм-факторе, на базе которых могут создаваться универсальные шлюзы безопасности (UTM), решения SD-WAN, универсальное абонентское оборудование (uCPE) и пр. В основу изделий положена аппаратная платформа Intel. Модель FWS-2291 несёт на борту чип Intel Processor N97 поколения Alder Lake-N (четыре ядра; до 3,6 ГГц; 12 Вт), тогда как модификация FWS-2292 наделена чипом Intel Processor N150 серии Alder Lake-N Refresh (четыре ядра; до 3,6 ГГц; 6 Вт). При этом в обоих случаях заявлена совместимость с другими CPU семейств Intel Atom x7000RE, Intel Atom x7000C и Intel Processor N-Series. Есть один слот SO-DIMM для модуля оперативной памяти DDR5 объёмом до 32 Гбайт. Устройство FWS-2291 оборудовано контроллерами Intel I226-V с четырьмя портами 2.5GbE RJ45 и Intel I210-IS с двумя разъёмами SFP, тогда как в оснащение FWS-2292 входит контроллер Intel I226-V с шестью портами 2.5GbE RJ45. В обоих случаях предусмотрены два порта USB 3.2 Gen1 Type-A, консольный порт RJ45 и опциональный интерфейс HDMI. Новинки располагают флеш-модулем eMMC вместимостью 32 Гбайт с возможностью расширения до 128 Гбайт, посадочным местом для SFF-накопителя и коннектором M.2 2242 M-Key для SSD. Кроме того, предусмотрены разъёмы M.2 3052 B-Key для сотового модема 4G/5G и M.2 2230 E-Key для модуля Wi-Fi. Устройства имеют идентичные размеры — 220 × 105 × 44 мм. Для подачи питания (12 В) служат два коннектора DC с запиранием. Возможна установка опционального модуля TPM 2.0 для обеспечения безопасности. Диапазон рабочих температур простирается от 0 до +40 °C.

07.03.2025 [12:15], Сергей Карасёв

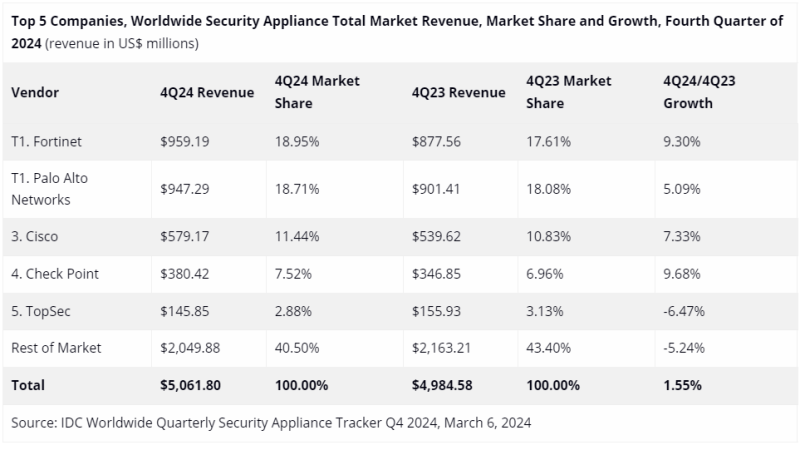

Квартальный объём мирового рынка устройств информационной безопасности достиг $5,1 млрдКомпания IDC опубликовала результаты исследования мирового рынка устройств обеспечения безопасности (Security Appliance) в IV квартале 2024 года. Объём отрасли достиг $5,1 млрд, что на $77 млн, или на 1,5 %, больше по сравнению с показателем годичной давности. Аналитики учитывают отгрузки таких продуктов, как брандмауэры, системы защиты от сетевых угроз (UTM), средства обнаружения и предотвращения вторжений (IPS) и пр. В штучном выражении квартальные поставки данного оборудования за год поднялись на 2,7 %, достигнув 1,2 млн единиц. Крупнейшим игроком глобального рынка является Fortinet с выручкой в размере $959,19 млн по итогам IV квартала 2024 года и долей 18,95 %. Годом ранее эта компания занимала 17,61 % отрасли. На втором месте располагается Palo Alto Networks, получившая $947,29 млн и укрепившая позиции с 18,08 % до 18,71 %. Замыкает тройку Cisco, у которой продажи составили $579,17 млн, а рыночная доля увеличилась в годовом исчислении с 10,83 % до 11,44 %. В пятёрку ведущих поставщиков также входят Check Point и TopSec с выручкой соответственно $380,42 млн и $145,85 млн и долями 7,52 % и 2,88 %. Все прочие производители сообща получили $2,05 млрд выручки, что соответствует 40,50 %. В исследовании сказано, что в последней четверти 2024 года наиболее высокие темпы роста показал регион ЕМЕА (Европа, Ближний Восток и Африка) — 12,4 % в годовом исчислении. При этом максимальный показатель зафиксирован в Западной Европе, где продажи поднялись на 15,4 %. Вместе с тем в Азиатско-Тихоокеанском регионе произошло падение на 4,4 %.

30.09.2024 [10:52], Сергей Карасёв

IoT-шлюз AAEON SRG-CM4 оснащён модулем Raspberry Pi CM4Компания AAEON анонсировала шлюз SRG-CM4, ориентированный на рынок Интернета вещей (IoT). Основой новинки служит вычислительный модуль Raspberry Pi Compute Module 4 (CM4), а в качестве программной платформы может применяться Raspberry Pi OS или Debian 11. Устройство несёт на борту процессор Broadcom BCM2711 с четырьмя ядрами Cortex-A72 (Armv8), работающими на частоте 1,5 ГГц. Объём оперативной памяти LPDDR4 варьируется от 1 до 8 Гбайт. Возможна установка опционального чипа eMMC 5.1 вместимостью 8, 16 или 32 Гбайт. Устройство выполнено в корпусе с габаритами 105 × 104,4 × 41 мм, а масса составляет 490 г. В оснащение входят два сетевых порта 1GbE с разъёмами RJ-45; дополнительно могут быть добавлены контроллеры Wi-Fi и Bluetooth. Диапазон рабочих температур простирается от -20 до +70 °C. В верхней части корпуса располагается радиатор охлаждения. Допускается монтаж на стену или DIN-рейку. За безопасность отвечает модуль TPM 2.0 (опционально). Шлюз располагает двумя портами USB 2.0 и одним разъёмом USB 2.0 OTG, двумя портами RS-232/422/485, опциональным портом RS-485 с изоляцией. Имеется интерфейс HDMI 1.4 с возможностью вывода изображения в формате 4K со скоростью 30 к/с. Предусмотрен также слот microSD. Питание в диапазоне 9–36 В подаётся через двухконтактный коннектор Phoenix. Энергопотребление находится на уровне 12,6 Вт. Заявленный показатель MTBF (средняя наработка на отказ) достигает 1,3 млн часов.

08.09.2024 [13:23], Сергей Карасёв

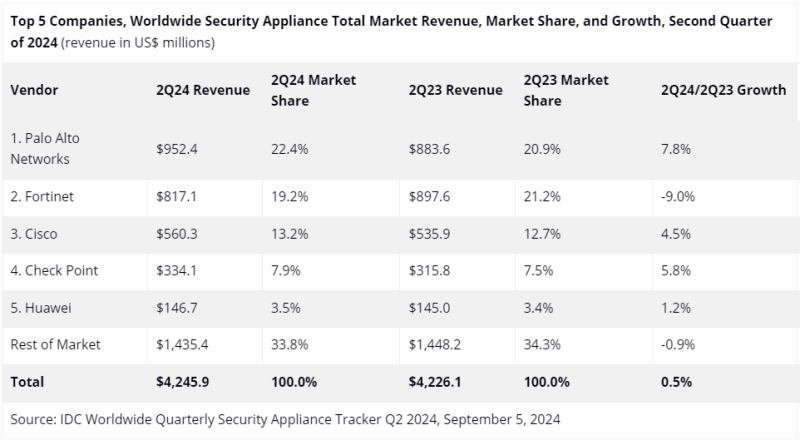

Мировой рынок устройств информационной безопасности сократился в штукахКомпания International Data Corporation (IDC) обнародовала результаты исследования глобального рынка устройств информационной безопасности по итогам II квартала 2024 год. Отрасль демонстрирует разнородную динамику: в годовом исчислении продажи несколько возросли в деньгах, но сократились в штуках. Аналитики рассматривают такие продукты, как средства обнаружения и предотвращения вторжений (IPS), брандмауэры и пр. В период с апреля по июнь включительно их продажи составили около $4,25 млрд: это на 0,5 % больше по сравнению с аналогичным периодом 2023-го, когда затраты равнялись $4,23 млрд. Вместе с тем в натуральном выражении отгрузки сократились на 4,3 %, оказавшись на уровне 1 млн единиц. С географической точки зрения Канада и Япония оказались наиболее динамичными регионами с годовым ростом на 15,4 % и 10,3 % соответственно. Вместе с тем в Латинской Америке зафиксирован спад на 10,7 %, на Ближнем Востоке и в Африке — на 17,6 %. Одним из драйверов рынка названа интеграция в продукты сетевой безопасности функций на базе ИИ, которые улучшают производительность оборудования и расширяют его возможности. Лидером мирового рынка во II квартале 2024 года стала компания Palo Alto Networks с $952,4 млн выручки и долей 22,4 % против 20,9 % годом ранее. На втором месте располагается Fortinet с $817,1 млн: у этого поставщика показатель за год ухудшился с 21,2 % до 19,2 %. Замыкает тройку Cisco с $560,3 млн и 13,2 % отрасли, что больше прошлогоднего значения в 12,7 %. Далее идут Check Point и Huawei, которые продемонстрировали продажи в размере $334,1 млн и $146,7 млн соответственно: у первого из этих производителей доля за год поднялась с 7,5 % до 7,9 %, у второго — с 3,4 % до 3,5 %.

13.03.2024 [14:13], Андрей Крупин

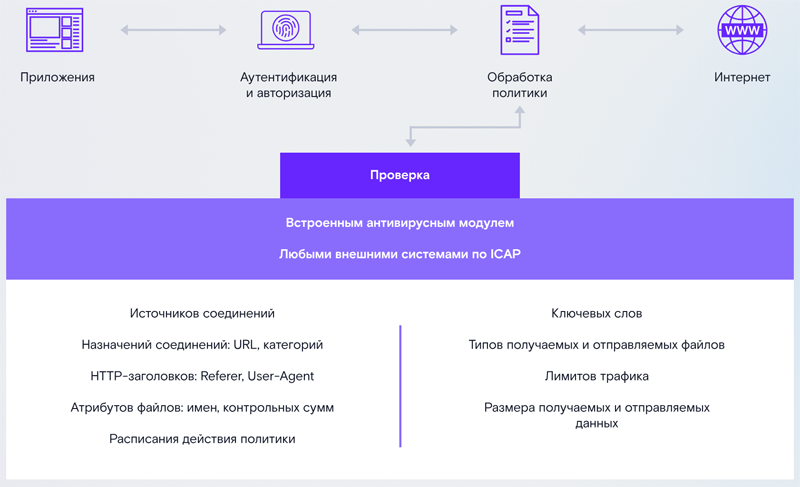

Шлюз веб-безопасности Solar webProxy прошёл сертификацию ФСТЭК России по четвёртому классу защитыРаботающая в сфере информационной безопасности компания «Солар» сообщила о получении сертификата Федеральной службы по техническому и экспортному контролю на программный комплекс Solar webProxy, подтверждающего соответствие продукта требованиям регулятора к межсетевым экранам типа «Б» четвёртого класса защиты. Solar webProxy относится к классу SWG-решений (Secure Web Gateways). Шлюз устанавливается в разрыв сети и контролирует все данные, передаваемые между сотрудниками, внутренними IT-системами организации и интернет-ресурсами. При фильтрации и маршрутизации данных определяются их формат и кодировка передаваемых данных, вскрываются содержимое и заголовки сетевых пакетов, категоризируются веб-запросы и ресурсы. Возможна проверка трафика встроенным антивирусом или другими средствами защиты с помощью протокола ICAP.

Принцип работы Solar webProxy Российское законодательство не предусматривает отдельные требования к продуктам класса SWG, но поскольку в Solar webProxy встроен базовый межсетевой экран (L3-L4), основу сертификации составляли требования ФСТЭК России к межсетевым экранам, которые используются в отношении конфиденциальных и персональных данных в государственных информационных системах. Solar webProxy может использоваться в государственных информационных системах, в частности: системах обработки персональных данных (ИСПДн) до первого класса защиты, в государственных информационных системах (ГИС) до 1 класса защищённости, при защите значимых объектов критической информационной инфраструктуры (ЗОКИИ) до первой категории включительно, в автоматизированных системах управления производственными и технологическими процессами (АСУ ТП) до 1 класса защищённости включительно.

11.06.2023 [15:27], Владимир Мироненко

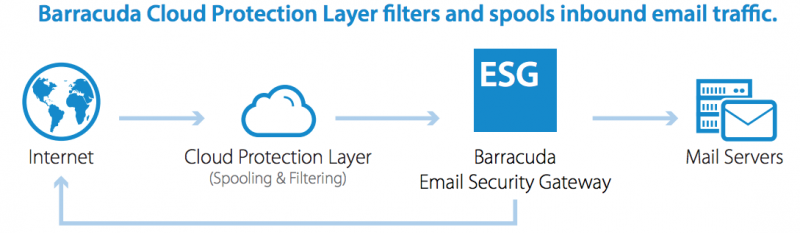

Barracuda порекомендовала клиентам выкинуть заражённые почтовые шлюзы ESG — патчи уже не смогут им помочьПоставщик ИБ-решений Barracuda Networks заявил, что клиентам необходимо немедленно заменить затронутые эксплойтом шлюзы Email Security Gateway (ESG), даже если те установили все доступные патчи. При этом компания пообещала оказывать клиентам, в числе которых Samsung, Delta Airlines, Mitsubishi и Kraft Heinz, необходимую помощь в замене ESG. Шлюзы ESG предназначены для защиты входящего и исходящего трафика электронной почты. Они доступны как в виде физических серверов, так и в виде программных комплексов, в том числе в AWS и Microsoft Azure. Уязвимость в ESG была обнаружена в мае этого года. 18 мая компания заявила о том, что обратилась за помощью к Mandiant, специализирующейся на сложных кибератаках, после того как был обнаружен аномальный трафик, направлявшийся с устройств ESG. 19 мая в устройствах была выявлена критическая уязвимость нулевого дня CVE-2023-2868, позволявшая хакерам удалённо выполнять произвольный код на шлюзах ESG. Уязвимость затрагивает версии ПО ESG с 5.1.3.001 по 9.2.0.006, позволяя злоумышленнику добиться удалённого выполнения кода (RCE) с повышенными привилегиями. Расследование Mandiant и Barracuda показало, что уязвимость активно используется хакерами с октября 2022 года. Было установлено, что уязвимость использовалась для получения несанкционированного доступа к множеству шлюзов ESG, на которых сначала размещались бэкдоры Saltwater и Seaspy, а затем модуль Seaside, отслеживающий входящий трафик и устанавливающий оболочку для выполнения команд на удалённом сервере. Всё вместе это даёт возможность хакеру сохранять доступ к серверу или шлюзу даже после устранения уязвимости основного ПО с помощью патча. 20–21 мая компания выпустила патчи против уязвимости, однако это не дало результата, поскольку злоумышленники оставили вредоносное ПО на затронутых системах, которое продолжало действовать. «Если вы не заменили своё устройство после получения уведомления в пользовательском интерфейсе, обратитесь в службу поддержки сейчас, — сообщила компания клиентам. — Рекомендация Barracuda по исправлению в настоящее время заключается в полной замене затронутых ESG». По словам Rapid7, решение о полной замене «подразумевает, что вредоносное ПО, установленное злоумышленниками, каким-то образом достигает устойчивости на достаточно низком уровне, так что даже очистка устройства не уничтожит доступ к нему злоумышленника». К Сети может быть подключено до 11 тыс. устройств ESG — Rapid7 выявила значительные объёмы вредоносной активности в те же сроки, о которых сообщила Barracuda. В дополнение к прекращению использования и замене уязвимых устройств ESG компания Barracuda рекомендовала клиентам немедленно обновить учётные данные любых устройств или служб, подключавшихся к ESG. Также было предложено провести проверку сетевых журналов, которая может помочь выявить любое потенциальное вторжение. |

|