Материалы по тегу: уязвимость

|

29.04.2024 [10:54], Сергей Карасёв

Хакеры атакуют правительственные сети через дыры в оборудовании CiscoКанадский центр кибербезопасности (CCCS), Отдел кибербезопасности Управления радиотехнической обороны Австралии (ASD) и Национальный центр кибербезопасности Великобритании (NCSC) предупреждают о том, что неизвестная хакерская группировка, предположительно поддерживаемая на государственном уровне, атакует правительственные сети по всему миру. Известно, что нападения проводятся через уязвимости в межсетевых экранах Cisco и, возможно, через дыры в сетевом оборудовании, которое поставляется другими компаниями, включая Microsoft. Корпорация Cisco присвоила кибератакам кодовое имя ArcaneDoor (другие названия — UAT4356 и STORM-1849).

Источник изображения: pixabay.com Вредоносная активность впервые была обнаружена в январе нынешнего года, когда о подозрительных действиях в своей IT-инфраструктуре сообщил один из клиентов Cisco. Последующее расследование показало, что кибератаки осуществлялись как минимум с ноября 2023-го. Выявлены несколько жертв — все они связаны с правительственными организациями разных стран. Говорится, что загадочная хакерская группировка использовала специальные инструменты, «демонстрирующие чёткую направленность на шпионаж» и глубокое понимание архитектуры и принципов работы целевых устройств. Это, по мнению экспертов, является отличительными особенностями опытных киберпреступников, спонсируемых на государственном уровне. Атаки, в частности, осуществляются через уязвимости в оборудовании Cisco Adaptive Security Appliance (ASA) и Firepower Threat Defense (FTD). Информация о дырах содержится в бюллетенях CVE-2024-20353 и CVE-2024-20359 с рейтингом опасности CVSS 8.6 и 6.0 соответственно. Первая из уязвимостей позволяет неаутентифицированному удалённому злоумышленнику организовать DoS-атаку. Вторая брешь даёт возможность локальному нападающему, прошедшему проверку подлинности, выполнить произвольный код с root-привилегиями. После компрометации устройств жертв злоумышленники внедряют два вредоносных имплантата — Line Dancer и Line Runner для загрузки и выполнения произвольного шелл-кода, а также обхода систем безопасности. Компания Cisco уже выпустила исправления для указанных уязвимостей.

14.04.2024 [20:40], Сергей Карасёв

Открыто, входите: более 80 тыс. межсетевых экранов Palo Alto Networks содержат критическую уязвимость нулевого дняКомпания Palo Alto Networks сообщила о выявлении критической уязвимости нулевого дня в своих межсетевых экранах под управлением Pan-OS. Брешь, которую обнаружили специалисты по информационной безопасности Volexity, уже эксплуатируется киберпреступниками. Проблема, описанная в бюллетене CVE-2024-3400, получила максимальный рейтинг опасности — 10 баллов из 10. Уязвимость позволяет неаутентифицированному злоумышленнику выполнить произвольный программный код с root-привилегиями на устройстве и затем получить доступ в IT-инфраструктуру организации. Дыра содержится в устройствах, использующих Pan-OS 10.2, Pan-OS 11.0 и Pan-OS 11.1. Проблема затрагивает VPN-инструмент под названием GlobalProtect. По данным Palo Alto Networks, хакеры могут воспользоваться уязвимостью только в том случае, если в брандмауэре на базе Pan-OS активирована функция телеметрии. Брешь может использоваться для получения полного контроля над межсетевым экраном и последующего проникновения в сеть жертвы. Иными словами, уязвимый брандмауэр может служить точкой входа для последующей кражи данных или, например, внедрения вредоносного ПО.

Источник изображения: pixabay.com Palo Alto Networks отмечает, что ей «известно об ограниченном количестве атак, использующих эту уязвимость». Отмечается, в частности, что дыру эксплуатирует киберпреступник (или группа злоумышленников) под ником UTA0218. Говорится, что попытки взломы устройств через данную брешь осуществляются как минимум с 26 марта 2024 года. По оценкам, в настоящее время во всем мире эксплуатируются около 82 тыс. уязвимых межсетевых экранов Palo Alto Networks. Специалисты Palo Alto Networks уже занимаются разработкой патча — он будет выпущен в ближайшее время. Между тем исключить возможность атаки через CVE-2024-3400 можно, отключив функцию телеметрии устройства. Клиенты с подпиской Threat Prevention уже могут применить соответствующую блокировку.

31.03.2024 [22:41], Александр Бенедичук

Время сверить версии: в Linux выявлена изощрённая атака на цепочку поставокВ xz/liblzma выявлен вредоносный код, направленный на получение несанкционированного удаленного доступа по SSH (бэкдор) и исполнение команд (CVE-2024-3094). Зловред был внедрён в версии 5.6.0 и 5.6.1 и, как передаёт OpenNet, успел попасть в сборки и репозитории Gentoo, Arch Linux, Debian sid/unstable, Fedora Rawhide/40-beta, openSUSE factory/tumbleweed, LibreELEC, Alpine edge, Solus, CRUX, Cygwin, MSYS2 mingw, HP-UX, Homebrew, KaOS, NixOS unstable, OpenIndiana, Parabola, PCLinuxOS, OpenMandriva cooker и rolling, pkgsrc current, Slackware current, Manjaro, Void Linux. Впрочем, далеко не везде бэкдор может быть активирован. Ситуацию усугубляет то обстоятельство, что разработчик, оказавшийся под подозрением, в последние годы принимал участие и в смежных проектах сообщества. Поэтому нет оснований для доверия исходному коду xz до выяснения всех деталей и последствий произошедшего. В частности, соответствующий репозиторий на GitHub уже заблокирован с сообщением: «Доступ к этому репозиторию был заблокирован сотрудниками GitHub из-за нарушения условий предоставления услуг GitHub». Тем, кто успел получить инфицированные варианты ПО, рекомендуется откатиться до версий 5.4.6 или 5.4.1. Последний вариант более предпочтителен, так как эта версия была сформирована предыдущим сопровождающим. Сама атака оказалась очень изощрённой, а на её реализацию ушло приблизительно два года. Проблему практически случайно обнаружил разработчик, обративший внимание на необычное замедление (разница в 0,5 с) работы ssh-сервера. Следить за развитием ситуации можно на сайте проекта. А версии пакетов xz в разных проектах можно отслеживать в Repology.

30.03.2024 [22:05], Александр Бенедичук

BIS: 17 тыс. непропатченных Exchange-серверов в Германии только и ждут, чтобы их взломалиФедеральное ведомство по информационной безопасности Германии (BIS) выпустило срочное предупреждение о ненадлежащем обновлении серверов Microsoft Exchange в стране, передает The Register. BIS утверждает, что из примерно 45 тыс. общедоступных серверов Exchange в Еврозоне не менее 17 тыс. таких серверов в Германии имеют по крайней мере одну критическую уязвимость. 12 % из них работают под управлением уже неподдерживаемых версий, таких как Exchange 2010 и 2013, и еще около 25 % используют Exchange 2016 и 2019, но не имеют жизненно важных обновлений. «Факт существования в Германии десятков тысяч уязвимых установок такого ПО не должен иметь место», — предупредила Клаудия Платтнер (Claudia Plattner), глава BSI, упрекнув частные и государственные организации в халатном отношении к ИТ-системам, своим и чужим данным, а также призвав немедленно озаботиться вопросами информационной безопасности.

Источник изображения: unsplash.com BIS пытается заставить немцев внести исправления как можно раньше. Буквально на прошлой неделе принадлежащая Google компания Mandiant предупредила, что немецкие политики подвергаются атакам со стороны российской (по мнению Mandiant) команды Cozy Bear. Особую озабоченность вызывает уязвимость CVE-2024-21410, связанная с повышением привилегий, которую Microsoft закрыла в прошлом месяце. По данным немецких исследователей, эта дыра всё ещё может присутствовать в 48 % серверов Exchange в стране, посколько применение патча против неё не так тривиально. BIS теперь ежедневно рассылает сетевым провайдерам электронные письма с напоминаниями о необходимости защиты любой уязвимой системы. В них говорится, что преступники ищут возможности воспользоваться уязвимостями. «Большинству уязвимостей уже несколько месяцев и патчи против них доступны», — сообщил The Register представитель BIS. «Даже если администраторы не несут ответственности за качество ПО (за это отвечает Microsoft), они должны реагировать быстро и последовательно». Промедление в данном вопросе может иметь разрушительные последствия.

18.02.2024 [23:07], Сергей Карасёв

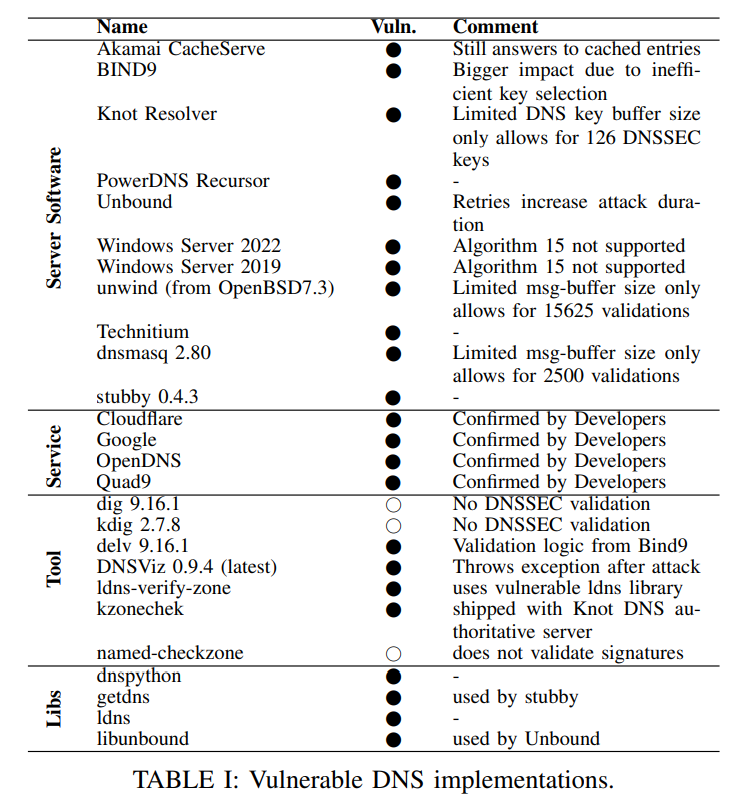

Уязвимость KeyTrap позволяет надолго вывести из строя DNS при помощи единственного запросаСпециалисты Немецкого национального исследовательского центра прикладной кибербезопасности ATHENE сообщили об обнаружении опасной уязвимости в механизме DNSSEC (Domain Name System Security Extensions) — наборе расширений протокола DNS. Брешь теоретически позволяет вывести из строя DNS-сервер путём проведения DoS-атаки. В исследовании приняли участие сотрудники Франкфуртского университета имени Иоганна Вольфганга Гёте (Goethe University Frankfurt), Фраунгоферовского института технологий информационной безопасности (Fraunhofer SIT) и Дармштадтского технического университета (Technical University of Darmstadt).

Источник изображения: pixabay.com Расширения DNSSEC призваны минимизировать атаки, связанные с подменой IP-адреса при обработке доменных имён. Технология нацелена на обеспечение достоверности и целостности данных. Принцип работы DNSSEC основан на использовании цифровых подписей, при этом сам механизм не шифрует данные и не изменяет управление ими. Обнаруженная уязвимость получила название KeyTrap, или CVE-2023-50387: ей присвоен рейтинг опасности CVSS 7,5 балла из 10. Атака нацелена на DNS-резолвер. Отправка сформированного специальным образом пакета данных приводит к тому, что DNS-резолвер, использующий DNSSEC, начинает выполнять огромный объём ресурсоёмких криптографических вычислений. Кроме того, существует схожая уязвимость NSEC3 (CVE-2023-50868) при вычислении хешей.

Источник: ATHENE Из-за такой алгоритмической атаки количество выполняемых CPU инструкций в DNS-резолвере возрастает в 2 млн раз, и система оказывается не в состоянии обрабатывать другие запросы. Исследователи заявляют, что один запрос может привести к недоступности сервера: в зависимости от реализации резолвера это состояние длится от 56 секунд до 16 часов. По оценкам, на сегодняшний день DNS-резолверы с расширениями DNSSEC используют 31 % веб-клиентов в интернете. Таким образом, проблема носит масштабный характер. Она затрагивает, например, Google Public DNS, Quad9, OpenDNS и Cloudflare. Об уязвимости также сообщила компания Akamai, которая уже выпустила необходимые исправления для рекурсивных резолверов Akamai DNSi (CacheServe, AnswerX). Уязвимость устранена в версиях Unbound 1.19.1, PowerDNS Recursor 4.8.6, 4.9.3 и 5.0.2, Knot Resolver 5.7.1, dnsmasq 2.90, BIND 9.16.48, 9.18.24 и 9.19.21. Примечательно, что уязвимость в BIND9 появилась ещё в 2000 году, а в Unbound — в 2007 году. И все эти годы проблемы никто не замечал, несмотря на открытость исходного кода обоих проектов.

09.02.2024 [17:02], Андрей Крупин

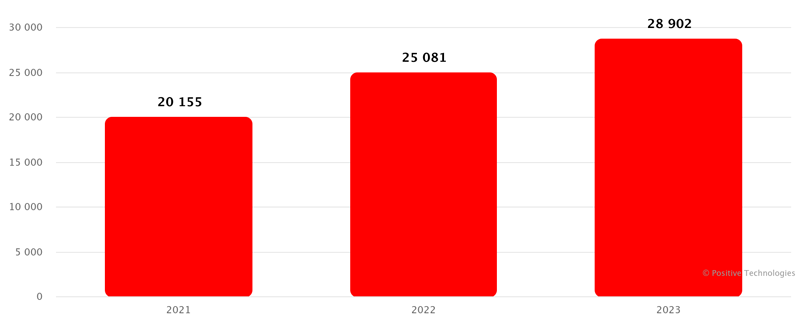

Positive Technologies: только 14 % вендоров оперативно исправляют уязвимости, найденные исследователями безопасностиРаботающая в сфере информационной безопасности компания Positive Technologies изучила и опубликовала результаты собственного опыта взаимодействия с разработчиками программного обеспечения в области раскрытия уязвимостей. Ретроспективный анализ статистики коммуникаций с вендорами показал, что в 2022-2023 годах 57 % производителей ПО оперативно отвечали исследователям компании, при этом только 14 % всех разработчиков выпускали обновления для уязвимого софта в оптимально короткие сроки — от одного дня до двух недель.

Количество обнаруженных уязвимостей в 2021-2023 годах по данным NIST (источник изображения: Positive Technologies) По данным Национального института стандартов и технологий США (The National Institute of Standards and Technology, NIST), число обнаруженных уязвимостей постоянно растёт: в 2023 году их количество (28 902) превысило показатели предыдущих двух лет на 42 % и 14 % соответственно. Кроме этого, каждый взлом и утечка обходятся бизнесу все дороже: средняя стоимость утечки, по данным IBM, за последние три года выросла на 15 %, достигнув 4,45 млн долларов США. В связи с этим особое значение для укрепления защиты приобретает построение доверительных и прозрачных отношений между поставщиками ПО и исследователями ИБ, подчёркивают в Positive Technologies. Эксперты компании рекомендуют вендорам придерживаться профессионального подхода: следовать политике ответственного разглашения, доверять исследователям безопасности и поддерживать с ними активную коммуникацию, информируя о каналах связи. Кроме того, специалисты советуют производителям ПО выстраивать процесс управления уязвимостями, используя системы, предоставляющие информацию о серьёзных недоработках в программном коде, которые важно устранять в первую очередь.

17.01.2024 [13:24], Сергей Карасёв

Почти 180 тыс. межсетевых экранов SonicWall уязвимы для DoS- и RCE-атакМежсетевые экраны SonicWall нового поколения, по сообщению ресурса DarkReading, содержат две уязвимости, которые могут эксплуатироваться злоумышленниками для организации DoS-атак и удалённого выполнения произвольного программного кода (RCE). Информация о дырах содержится в бюллетенях безопасности CVE-2022-22274 и CVE-2023-0656, первый из которых был обнародован ещё в марте 2022 года, а второй — год спустя. Проблемы носят схожий характер: они связаны с переполнением буфера в SonicOS, которая применяется в брандмауэрах SonicWall. При этом первая из уязвимостей получила рейтинг опасности CVSS в 9,4 балла из 10, а вторая — 7,5 балла.

Источник изображения: SonicWall Специалисты компании BishopFox, занимающейся вопросами информационной безопасности, просканировали устройства SonicWall с интерфейсами управления, доступными через интернет, и установили, что из 233 984 обнаруженных межсетевых экранов 178 637 подвержены одной или сразу двум названным проблемам. А это означает, что киберпреступники могут организовать атаку, чтобы вывести устройство из строя или спровоцировать выполнение вредоносного кода с целью последующего проникновения в корпоративную сеть. BishopFox отмечает, что в конфигурации по умолчанию SonicOS перезапускается после сбоя, но после трёх таких инцидентов за короткий период времени система переходит в режим обслуживания, требуя действий со стороны администратора для восстановления нормальной функциональности. Уже существует эксплойт для уязвимостей, хотя реальные случаи их эксплуатации на сегодняшний день не зафиксированы. Отмечается, что продукты SonicWall используют сотни тысяч компаний по всему миру, в том числе правительственные учреждения и крупные корпорации. А это делает их привлекательной целью для хакерских вторжений. На данный момент опасность заключается не столько в потенциальном выполнении произвольного кода, сколько в DoS-атаке. Впрочем, новейшая версия прошивки защищает от обеих уязвимостей.

30.12.2023 [21:30], Сергей Карасёв

Китайские госхакеры снова атаковали шлюзы безопасности Barracuda ESGКомпания Barracuda Networks устранила очередную уязвимость в своих шлюзах безопасности Email Security Gateway (ESG). Как сообщает ресурс SiliconANGLE, эта брешь (CVE-2023-7102) эксплуатировалась злоумышленниками для получения несанкционированного доступа к устройствам и внедрения вредоносного ПО. Выявленная уязвимость затрагивает стороннюю библиотеку Spreadsheet::ParseExcel. Дыра позволяет киберпреступнику выполнить произвольный программный код в атакуемой системе. Для этого необходимо отправить жертве электронное письмо, содержащее сформированную особым образом таблицу в формате Excel (в виде вложения). Выяснилось, что хакеры через уязвимость CVE-2023-7102 внедряли на устройства Barracuda ESG версии зловредов Seaspy и Saltware. Barracuda выпустила патч для дыры 21 декабря 2023 года: это обновление распространяется автоматически — какие-либо действия со стороны пользователей для загрузки и установки апдейта не требуются.

Источник изображения: pixabay.com Расследование, проведённое фирмой Barracuda совместно со специалистами по кибербезопасности из компании Mandiant (принадлежит Google Cloud), показало, что за новыми атаками стоят китайские хакеры из группировки UNC4841. Эти же киберпреступники ранее организовали «смертельный» взлом шлюзов Barracuda ESG. Оказалось, что устранить дыру, использованную злоумышленниками, невозможно, а поэтому Barracuda порекомендовала клиентам выкинуть затронутые устройства. Целями UNC4841 стали в основном правительственные структуры в США и Канаде, а также в Великобритании. Группировка сосредоточена прежде всего на шпионаже. Предыдущими мишенями хакеров становились компании и организации в военном, оборонном, аэрокосмическом, IT- и телекоммуникационном секторах.

28.11.2023 [13:42], Андрей Крупин

Релиз сканера безопасности «Сканер-ВС 6»: повышенная скорость работы и ежедневно обновляемая база данных уязвимостейНаучно-производственное объединение «Эшелон» сообщило о выпуске нового релиза системы комплексного анализа защищённости «Сканер-ВС 6». «Сканер-ВС» представляет собой универсальный инструмент для решения широкого спектра задач по тестированию и анализу защищённости корпоративной IT-инфраструктуры, а также оценки эффективности средств защиты информации. Продукт позволяет проводить как специализированные тесты, так и комплексное тестирование защищённости информационных систем, сочетающее сетевые и системные проверки. Решение поддерживает работу с банком данных угроз безопасности информации ФСТЭК России, может применяться в качестве мобильного места администратора информационной безопасности, а также как средство расследования инцидентов IT-безопасности и для мониторинга сети.

Источник изображения: npo-echelon.ru При подготовке релиза «Сканер-ВС 6» к выпуску специалистами НПО «Эшелон» была проделана работа по оптимизации и повышению скорости работы программного комплекса. В частности, говорится о существенном увеличении скорости поиска уязвимостей благодаря технологии «без скриптов». Также продукт получил ежедневно обновляемую базу данных уязвимостей и поддержку защищённой операционной системы Astra Linux 1.7. Использование «Сканер-ВС» позволяет обеспечить непрерывный мониторинг защищённости информационных систем, а также повысить эффективность деятельности IT-подразделений и служб безопасности. Для оценки функциональных возможностей предусмотрена демонстрационная версия программного решения.

24.10.2023 [00:33], Владимир Мироненко

Cisco начала выпуск обновлений IOS XE, чтобы закрыть уязвимости нулевого дняНа прошлой неделе Cisco Systems столкнулась с необходимостью усиления защищённости своих маршрутизаторов и коммутаторов под управлением IOS XE, поскольку обнаруженная уязвимость CVE-2023-20198 позволяла злоумышленникам удалённо получить фактически полный контроль над устройствами, которых, как теперь считается, в Сети около 40 000 единиц. Тем временем злоумышленники пытаются скрыть наличие имплантата в уже заражённых устройствах. Уязвимый HTTP(S)-интерфейс используется для подготовки и настройки устройства, а также для устранения неполадок и дополняет интерфейс командной строки. Хотя первая атака произошла в середине сентября, исследователи Cisco Talos до конца месяца о ней не подозревали. После того как была обнаружена первая уязвимость, исследователи решили, что она использовалась в сочетании со старой уязвимостью удалённого выполнения кода (RCE) от 2021 года (CVE-2021-1435), но затем стало ясно, что они имеют дело с ещё одной новой уязвимостью нулевого дня CVE-2023-20273.

Источник изображения: Pixabay В совокупности эти два ошибки могут обеспечить злоумышленнику root-доступ, позволяющий развёртывать вредоносное ПО или выполнять любые команды на этих устройствах, независимо от прав доступа других пользователей, что потенциально могло парализовать многие сетевые операции. В связи с этим Cisco начала выпуск исправлений для различных версий IOS XE, начиная с самой последней версии 17.9. Компания также предложила отключить HTTPS(S)-доступ или временно заблокировать сетевой трафик к веб-интерфейсу. Сетевым администраторам рекомендуется проверить журналы доступа на предмет любой вызывающей подозрения или вредоносной активности. |

|