ZyXEL USG 60W — это вам не «гламурные» домашние роутеры! Сходу не очень понятно, куда его всё-таки определить — то ли на Servernews, то ли на основной 3DNews. Формально устройство предназначено для небольших офисов на полтора-два десятка клиентов или для безопасного и удобного подключения региональных филиалов к корпоративной сети. Худо-бедно с этим справятся и обычные SOHO-роутеры высокого класса. Фактически же ZyXEL USG 60W представляет собой комплексное решение «всё в одном» для организации сети внутри офиса с огромным количеством настроек и возможностей, а также с хитрой системой защиты сети и подключённых клиентов. Вместе с тем в линейке USG есть и младшие модели, которые могут заинтересовать удалённых сотрудников больших организаций или истинных параноиков.

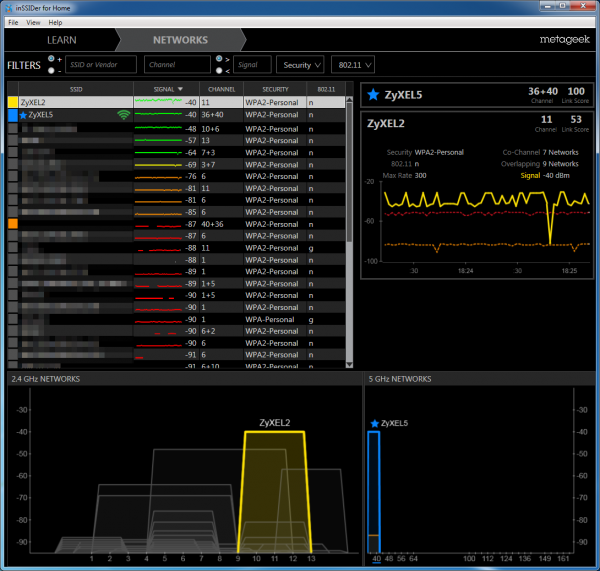

К тому же, несмотря на всю «развесистость», управление USG осуществляется посредством весьма грамотно организованного веб-интерфейса. Впрочем, доступна и консоль — либо прямо в веб-интерфейсе через Java-апплет (есть и SSH/Telnet), либо через отдельный порт DB-9. Вон он торчит на задней стенке, рядом с гнездом и кнопкой питания и четырьмя выходами для антенн Wi-Fi. Радиомодули для всех USG доступны в качестве опции (буковка W в названии указывает на их наличие), а в USG 60W их два — для диапазонов 2,4 и 5 ГГц. Само устройство имеет габариты 272 × 171 × 36 мм и может быть установлено в 10-дюймовую стойку, крепления по бокам, если что, имеются. Впрочем, никто не мешает и просто поставить его на стол. В комплекте есть четыре клеящиеся ножки, а для надёжности добавлен разъём для замка Kensington.

На днище есть выемки под шурупы — на случай если захочется повесить устройство на стену. Корпус USG 60W полностью металлический, с вентиляционными решётками на верхней крышке и боковых торцах. Охлаждение здесь пассивное, но его вполне достаточно — во время работы устройство нагревается весьма умеренно. Главное — сверху его ничем не накрывать. Основные порты и индикаторы выведены, конечно же, на переднюю панель. Гигабитных сетевых портов тут аж шесть штук. Два нужны для WAN-подключения, а остальные — для локальных клиентов. Рядышком примостились два порта USB 2.0, три индикатора и утопленная в корпус кнопочка сброса настроек. Питание осуществляется от внешнего блока питания мощностью 36 Вт.

Так, с формальностями закончили, поэтому можно переходить к описанию возможностей USG 60W. Правда, есть небольшая проблемка — одна инструкция к устройству занимает почти семь с половиной сотен страниц, а ведь имеется ещё и отдельный сборник с примерами настроек для различных сценариев. Итого — более 900 страниц! Давайте-ка тогда сосредоточимся на двух самых главных, на наш взгляд, возможностях USG 60W — функции DPI и разнообразной фильтрации на её основе, а также на обслуживании VPN-подключений. Но для начала — пара слов про то, как с этим добром работать. Веб-интерфейс устройства по умолчанию доступен по HTTPS на всех интерфейсах. Здесь на себя обращают внимание поле ввода одноразового пароля и кнопочка SSL VPN, о которой мы ещё поговорим.

Да-да, опционально доступна двухфакторная аутентификация (OTPv2). Ну и вообще, целый ряд функций требует покупки и продления лицензий. Каждый может подключить только то, что ему действительно нужно. При первом входе система заботливо напомнит о статусе лицензий. Они, кстати, не совместимы с предыдущим поколением USG, зато ZyXEL предоставляет онлайн-утилиту для частичного переноса настроек. Да, веб-интерфейс ZyXEL USG 60W на русский не переведён, хотя это, как нам кажется, не проблема. Да и в целом на международной версии сайта производителя пока чуть больше полезных и интересных материалов, чем на российской .

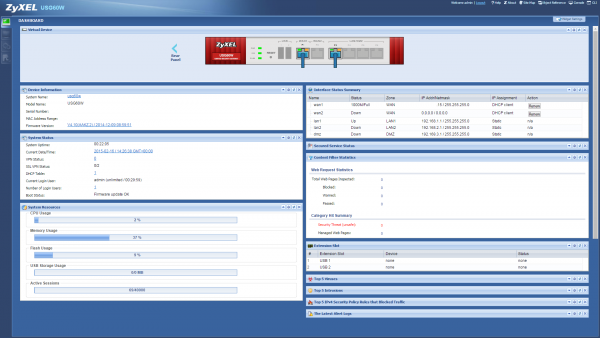

Но вернемся к веб-интерфейсу. На заглавной странице наглядно показана информация о текущем состоянии устройства — потребление ресурсов, статистика интерфейсов, сведения о самых частых отражённых угрозах и ошибках.

В разделе Monitor представлено то же самое, но намного подробнее, при этом часть многочисленных подпунктов этого раздела по умолчанию отключена. Все логи можно скопировать на внешний USB-накопитель (FAT16/32, EXT2/3), куда также можно скидывать дампы трафика с сетевого интерфейса. Собственно говоря, USB-порты предназначены для подключения накопителей и хранения на них диагностической информации и для использования сотовых модемов в качестве резервного подключения к Интернету (список моделей заметно меньше, чем у тех же домашних роутеров семейства Keenetic). Помимо прочего, пользователю доступно около полугигабайта внутренней памяти самого USG 60W. К ней есть доступ в том числе по FTP(S), чтобы можно было скачивать/добавлять конфигурационные файлы, загружаться с любой из двух доступных версий прошивки, импортировать сертификаты и заливать свои shell-скрипты.

Раздел системных настроек содержит стандартные пункты. Здесь доступны параметры NTP, SNMP, подключений SSH/Telnet и физической консоли, FTP(S)-доступа, языка веб-интерфейса, а также настройки встроенного DNS-сервера, веб-доступа к ZyWall. Тут же включается USB-хранилище и поддержка IPv6. Всё, теперь переходим к самому интересному.

Сетевая часть

Все настройки USG используют объектно ориентированную модель управления. Во всяком случае, в ZyXEL её именно так и называют, а нужна она для лёгкого создания многокритериальных политик доступа и защиты сети. Объекты могут ссылаться друг на друга, и в дальнейшем вся система может быть дополнена новыми функциями без нарушения общей логики её построения. По умолчанию уже создано несколько экземпляров каждого объекта для использования их в наиболее частых сценариях. Звучит слишком сложно, да? На практике всё гораздо проще. Смотрите, одним из ключевых объектов являются зоны (Zones), которые объединяют в себе все сетевые интерфейсы и их наследников, а также VPN-туннели. При этом каждый из них может принадлежать только к одной зоне, а весь трафик классифицируется как внутризонный, межзонный и внешний.

Собственно Ethernet-порты могут обслуживать на выбор две локальные сети плюс DMZ и два WAN-подключения, но никто не мешает создать дополнительные виртуальные интерфейсы для них или VLAN’ы, а также мосты и туннели (GRE, 6to4, 6in4). Для WAN заранее заведены PPP-подключения по PPTP/PPPoE для связи с провайдером плюс поддерживаются 3G/4G-подключения посредством внешнего USB-модема. Все эти сетевые интерфейсы имеют настройки IP-подключения, вручную задаваемые лимиты по скорости передачи и MTU, поддержку IGMPv1/v2 и протоколов RIP/OSPF. Для внешних подключений возможна смена MAC-адреса и проверка связности: «пинг» или TCP-коннект к заданному порту удалённой машины. Внутренние, соответственно, предлагают DHCP-сервер с привязками IP+MAC и поддержкой кучи опций, в том числе задаваемых пользователем. Для WAN-подключения доступна функция балансировки и резервирования, её же можно настроить и для внешних DNS-запросов к USG.

Есть и стандартные функции вроде UPnP, проброса/перенаправления портов, ALG, работы с DDNS, настройки маршрутизации. Но имеются и любопытные штуки. Например, функция перенаправления всех HTTP-запросов с выбранного интерфейса на прокси-сервер. Или же возможность включить принудительную аутентификацию посредством этой же веб-формы или своей собственной, сделанной на её основе, для всех клиентов. Собственно говоря, источники данных для аутентификации тоже являются объектами — это могут быть серверы AD, LDAP, RADIUS или внутренняя база пользователей. Эти базы объединяется в следующий объект — профиль аутентификации. Пользователи и группы пользователей также являются объектами. При наличии контроллера домена Active Directory на него можно установить утилиту Single Sign On (SSO), которая избавит пользователей домена от необходимости дополнительной авторизации на USG — при каждом входе входе в домен или выходе из него информация об этом будет передаваться на USG, где к соответствующему подключению будут применены заданные политики безопасности.

С параметрами Wi-Fi немножко хитрее. Они тоже являются объектами, но включают в себя вложенные профили радиомодулей, точек доступа, безопасности (WEP, WPA2, RADIUS) и чёрных/белых списков MAC-адресов. Каждый радиомодуль может обслуживать до 8 SSID. К слову, ZyXEL USG 60W также является контроллером внешних точек доступа и в базовом варианте поддерживает две ТД, но можно докупить бессрочную лицензию ещё на восемь дополнительных устройств. К стандартным объектам также относятся PPP-профили для ISP, планировщики, сетевые элементы (Address) и их группы — хост, диапазон IP-адресов, подсети, IP/подсеть/шлюз интерфейсов. Имеется неплохой список заранее заведённых профилей сетевых сервисов, то есть сочетаний диапазона портов и протокола TCP/UDP/ICMP/ICMPv6. Последние три используются, в частности, в BWM (Bandwith Management) для создания правил управления полосой пропускания (QoS) — как общих, так и для отдельных пользователей или объектов Address.

Защита и фильтрация сети

Ещё один важный тип объектов — это профили сетевых приложений и их группы. В каждый профиль можно включить несколько типов приложений, а вот сами типы создавать нельзя — они будут автоматически обновляться при наличии лицензии. Эта система зовётся патрулём приложений, а разработана она компанией TREND Micro. Всего доступно около полутора тысяч типов приложений, разбитых на категории: IM, P2P, почта, бизнес-приложения, базы данных, файл-сервисы, социальные сети и так далее. На основе профилей и групп создаются правила фильтрации для пропуска или блокировки соответствующих подключений. Фактически это DPI для 4–7-го уровня OSI, однако с SSL/TLS-соединениями она, очевидно, работать не будет. Эта функция доступна в старших моделях ZyWALL 110/310/1100. Тем не менее с помощью USG 60W можно легко заблокировать такой неконтролируемый трафик, выборочно разрешив доступ к надёжным ресурсам. Патруль приложений прекрасно сочетается с BWM для ограничения скорости отдельным приложениям вне зависимости от используемых ими портов.

Для веб-страниц доступен отдельный фильтр веб-приложений по типу контента: насилие, порнография, спорт, недвижимость, анонимайзеры, апплеты и так далее. Всего есть около 60 категорий, но можно и вручную добавить URL или ключевые слова. Контент-фильтр также требует покупки лицензии для обновления категорий, так как это разработка СYREN. Следующий уровень защиты направлен на защиту от сетевых вторжений (IDP, Intrusion Detection&Prevention). Занимается он отслеживанием попыток использовать известные уязвимости в сетевых приложениях на уровнях 4–7 OSI с использованием базы сигнатур. Всего IDP умеет противостоять более чем 1 700 известным атакам, а при наличии лицензии сигнатуры будут постоянно обновляться и пополняться. Кроме того, можно загружать свои собственные наборы сигнатур для защиты от нетипичных уязвимостей. В USG имеется и ещё одна платная разработка CYREN — встроенный антиспам, который перехватывает трафик SMTP/POP3 и анализирует его на наличие зловредов и подозрительного контента. Также доступны ручные фильтры по теме, заголовку, IP- и почтовому адресу письма и домену.

Наконец, последний бастион защиты — это потоковый антивирус SafeStream II «Лаборатории Касперского», который сканирует весь трафик HTTP/SMTP/POP3/IMAP4/FTP. Он умеет обнаруживать вредоносные URL (фишинг, ботоводство), различных зловредов (трояны, вирусы, опасные скрипты и так далее), в том числе полиморфных и в составе архивов ZIP, GZIP, PKZIP или RAR. Однако и он не справится с многопоточной загрузкой одного файла (например, с помощью FlashGet), вложенными ZIP-архивами, с защищённым и компрессированным трафиком, а также с приложениями, работающими на нестандартных портах. Впрочем, архивы, которые не удалось проверить, можно тут же удалять, не пропуская их к клиентам, либо опять-таки попросту заблокировать весь несканируемый трафик. После настройки всех правил защиты они могут быть выборочно применены к определённым потокам трафика. Собственно говоря, для этого-то и требуются все вышеописанные объекты, так как именно они позволяют гибко настроить правила защиты.

Заявленная производительность сети при включенных IDP и антивирусе — 40 000 пользовательских сессий (три тысячи в секунду) с общей пропускной способностью до 90 Мбит/с для HTTP-подключений. Да, пользовательские сессии тоже можно контролировать, ограничивая их максимальное количество для выбранных машин/подсетей и пользователей, чего уже достаточно для защиты от DoS-атак и регулирования нагрузки на сеть. Кроме того, в состав USG входит система обнаружения сетевых аномалий (ADP, Anomaly Detection and Prevention), которая анализирует трафик уровней 2-3 OSI и отслеживает попытки сканирования и флуда, а также нестандартные запросы TCP/UDP/ICMP, что может быть использовано при подготовке атаки. Для использования ADP лицензия не нужна. Следует учитывать, что реальная производительность системы защиты зависит от очень многих факторов, так что на практике она запросто может оказаться ниже заявленной. Для получения обновлений придётся зарегистрироваться на MyZyXEL, там же доступно создание комплексных отчётов о работе USG.

Работа с VPN-подключениями

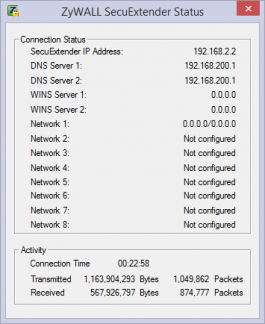

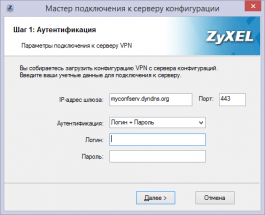

Самая интересная функция — это, конечно, SSL VPN. Она позволяет организовать извне защищённый доступ к Outlook Web Access, веб-серверам, сетевым папкам и VNC/RDP-машинам во внутренней сети офиса. SSL VPN может использоваться и в качестве «прокси» для доступа к заранее заданным сайтам, но главное, что с его помощью можно организовать и полноценный доступ во внутреннюю сеть. Прелесть в том, что такой способ подключения обычно не блокируется никакими провайдерами или публичными хот-спотами. Клиенту достаточно иметь браузер и Java или же IE с разрешённым ActiveX. При первом входе будет предложено установить небольшую бесплатную Windows-утилитку SecuExtender. Для Mac OS X она тоже имеется, но уже за мзду малую. Скорость от клиента к шлюзу в таком варианте составляла примерно 21 Мбит/с, в обратную сторону в два раза меньше (стенды см. ниже). По умолчанию доступно только два одновременных SSL VPN до USG, однако дополнительно можно докупить лицензию ещё на десять подключений.

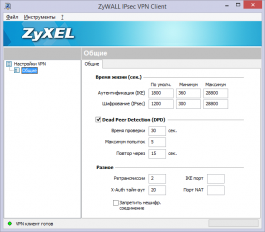

Для L2TP/IPsec и обычных IPSec-подключений лимит равен двадцати соединениям — и расширить его нельзя. Доступны GRE over IPSec, а также различные сценарии объединения нескольких ZyWall/USG в единую защищённую сеть, в том числе для резервирования и балансировки. Согласно нашим тестам, скорость VPN достигала 80-90 Мбит/с, но в реальных условиях она, конечно, может быть и не такой высокой. Для упрощения работы с туннелями IKEv1/PSK доступен платный Windows-клиент E-ZyWALL VPN Client, в котором можно легко импортировать профили подключений прямо с USG.

Технические характеристики и тестирование

| Унифицированный центр безопасности ZyXEL USG 60W | |

| Стандарты | IEEE 802.11 a/b/g/n/ (2,4 ГГц + 5 ГГц) |

| Чипсет/контроллер | Cavium CN6020 (2 × MIPS64 800 МГц) |

| Память | RAM 4 Гбайт/ROM 1 Гбайт + USB-накопители EXT2/3, FAT16/32 |

| Антенны | 4 × съёмные, 2 × 2 : 2 для 2,4 ГГц, 2 × 2 : 2 для 5 ГГц |

| Защита Wi-Fi | 64/128-бит WEP/WPA/WPA2 (Enterprise), 802.1x; 8 × SSID для каждой ТД |

| Максимальная скорость | 802.11n: до 300 Мбит/с, 802.11g: до 54 Мбит/с |

| Интерфейсы | 6 × 10/100/1000 Мбит/с Ethernet (2 × WAN, 4 × LAN ), 2 × USB 2.0, 1 × DB-9 |

| Индикаторы | Питание, состояние, Wi-Fi; активность портов |

| Аппаратные кнопки | Питание, сброс настроек |

| Размеры (ШхДхВ) | 272 × 171 × 36 мм |

| Масса | |

| Питание | DC 12 В 3 А |

| Цена | $722 |

| Возможности | |

| Доступ в Интернет | Static IP, DHCP, PPTP (MPPE 40/128), PPPoE, GRE; множественные WAN-интерфейсы с балансировкой/резервированием; USB-модемы |

| Сервисы | IPv6 (DHCP, Static, 6to4, 6in4); IGMPv1/2; DNS-сервер, балансировка DNS-запросов; контроллер точек доступа (2 по умолчанию, всего до 10); VLAN |

| VPN-подключения | IPSec (до 20), SSL (2 по умолчанию, всего до 12), L2TP/IPSec (считаются как IPSec); VPN-концентратор (Hub and Spoke); GRE (IPSec) |

| Авторизация пользователей | RADIUS, LDAP, MS Active Directory, внутренняя база; Single Sign-on (SSO) для MS AD; двухфакторная аутентификация (OTPv2) |

| Защита | Анти-вирус, анти-спам, защита от вторжений, детектор сетевых аномалий, контент-фильтр, патруль приложений; многокритериальная политики доступа; зонирование |

| Проброс портов | Virtual Server, Many 1:1 NAT, 1:1 NAT, UPnP, NAT-PMP, DMZ-зоны; контроль доступа; ALG (SIP/H.323, FTP, IPSec, L2TP, PPTP, MSN, RTP); SNAT/DNAT |

| Поддержка QoS | WMM, контроль полосы пропускания |

| Сервисы Dynamic DNS | 3322, DynDns, Dynu, NO-IP,PeanutHull, Selfhost, настраиваемый |

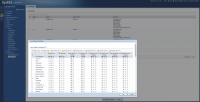

Настройки Wi-Fi выставлены по умолчанию, кроме следующих: ширина канала оставлена на усмотрение роутера, номер канала указан вручную (всё равно опции автовыбора нет), для защиты был выбран протокол WPA2, на каждом радиомодуле только одна SSID. Стенды c ПО Ixia IxChariot 6.7 (профиль High Performance Throughput) находились в прямой видимости на расстоянии четырёх метров друг от друга. Их конфигурация осталась неизменной. Первый стенд: Intel Corei7-2600K, 12 Гбайт RAM, TP-LINK TL-WDN3200, Windows 7 SP 1 x64. Второй: Intel Core i7-4700HQ, 12 Гбайт RAM, Windows 8.1 Update 1 x64, Realtek RTL8168. Результаты тестирования приведены в таблице ниже. В диапазоне 2,4 ГГц USG резонно решил остаться на 20 МГц, зато в «пятёрке» как следует отыгрался.

| Маршрутизатор ZyXEL USG 60W | |||||

| Потоки | 1 | 2 | 4 | 8 | 16 |

| Средняя скорость Wi-Fi 802.11n 2,4 ГГц, Мбит/с | |||||

| WLAN → LAN | 97 | 103 | 101 | 94 | 93 |

| LAN → WLAN | 62 | 61 | 63 | 67 | 70 |

| LAN ↔ WLAN | 95 | 98 | 101 | 98 | 86 |

| Средняя скорость Wi-Fi 802.11n 5 ГГц, Мбит/с | |||||

| WLAN → LAN | 157 | 172 | 176 | 163 | 139 |

| LAN → WLAN | 130 | 120 | 121 | 125 | 139 |

| LAN ↔ WLAN | 162 | 175 | 176 | 174 | 174 |

Заключение

Фактически всё вышесказанное является лишь кратким описанием всех возможностей устройства. Серия USG предоставляет чуть ли не уникальное сочетание комплексной защиты сети от разнообразных угроз, мощные и гибкие сетевые возможности, а также хорошую производительность вкупе с простотой настройки и невысокой для такого класса решений ценой. Конкретно USG 60W рекомендуется продавать по $722. По сравнению с решениями Cisco или, например, Juniper цена выглядит довольно гуманной. К сожалению, в Россию не поставляются версии с годовыми или двухгодичными лицензиями на защитное ПО. По умолчанию доступен только 30-дневный пробный период. Стоимость всех доступных лицензий приведена в табличке ниже. Обратите внимание, что сейчас серии устройств ZyWALL и USG разделены, однако для ZyWALL также доступен ряд дополнительных лицензий, при использовании которых функциональность этих шлюзов доходит почти до уровня USG.

| Рекомендованная цена лицензий для USG 60W | |

| Обновления базы «Антивируса Касперского» (1 год) | $129 |

| Обновления базы предотвращения вторжений IDP (1 год) | $70,4 |

| Фильтрация контента (1 год) | $140 |

| Фильтрация спама (1 год) | $214 |

| Контент-фильтр + антивирус + антиспам + IDP (1 год) | $360 |

| Добавления пяти SSL VPN туннелей (бессрочно) | $50,5 |

| Добавление к контроллеру 8 точек доступа (бессрочно) | $466 |