Материалы по тегу: сети

|

26.04.2024 [18:25], Сергей Карасёв

Объём российского IoT-рынка превысил 35 млрд руб.Количество устройств Интернета вещей (IoT) в России достигло приблизительно 60 млн единиц. Объём рынка в денежном выражении превысил 35 млрд рублей. Такие данные обнародовал вице-премьер России Дмитрий Чернышенко в рамках II Национальной премии за вклад в развитие городского хозяйства «Умный город». По его словам, IoT-технологии и средства ИИ помогают эффективно управлять городской инфраструктурой. С 2018 года в России реализуется проект цифровизации населённых пунктов. На сегодняшний день различные цифровые решения и платформы успешно применяются более чем в 200 городах.

Источник изображения: pixabay.com Статистику по российскому рынку IoT на днях также обнародовало АО «Русатом Инфраструктурные решения» (РИР), входящее в госкорпорацию «Росатом». По оценкам, в 2023 году технологии IoT использовали как минимум 36 тыс. российских организаций, из которых почти треть (около 30 %) сосредоточены в Центральном федеральном округе. В среднем, одна компания в 2022–2023 годах тратила от 1,3 млн до 12 млн руб. на программные IoТ-решения. Чаще всего такие продукты применяются в сферах торговли, безопасности, недвижимости, строительных и инженерных услуг. По итогам 2022 года аналитики РИР оценивают рынок IoT в России с учётом ПО в 165 млрд руб. Прогнозируется, что к 2032-му затраты вырастут более чем в два раза, достигнув 350 млрд руб. В сегменте ПО показатель составит до 84,5 млрд руб., или примерно 27 % от общих расходов на IoT-продукты. Говорится, что наиболее популярными технологиями являются Bluetooth Low Energy, Long Range WAN, IPv4, ТСР MODBUS, DDS и HTTP. Менее распространёнными технологиями названы SigFox, IPv6, UDP, AMQP и COAP.

26.04.2024 [14:52], Владимир Мироненко

UserGate объявила о расширении портфеля услуг и продуктов, а также запуске центра мониторинга ИБРоссийский разработчик решений в сфере информационной безопасности UserGate объявил о расширении спектра услуг и продуктов. Портфель компании теперь включает не только решения для обеспечения безопасность сети и конечных устройств, но и средства обнаружения вторжений, услуги аудита и консалтинга, расследований кибер-инцидентов, а также центр мониторинга информационной безопасности. Новые решения были представлены компанией на V Ежегодной конференции UserGate. Также компания рассказала об обновлённой технологической стратегии и структуре корпоративного управления. Компании поделилась опытом модернизации технологических и бизнес-процессов, процедур разработки и промышленного дизайна, а также представило расширенную команду, отвечающую за новые направления развития бизнеса UserGate. Особое внимание компания уделила образовательным инициативам, направленным на ликвидацию кадрового голода в сфере ИБ и деятельности Академии UserGate, обеспечивающей обучение технических специалистов навыкам работы на оборудовании компании. Также компания объявила об открытии Технологической лаборатории UserGate, которая будет заниматься разработкой и развитием перспективных технологий. UserGate отметила, что ей удалось создать продукты, обладающие максимально возможной технологической независимостью и оптимальным сочетанием потребительских качеств, что обеспечило их коммерческий успех и возможность дальнейшего инвестирования в собственное развитие. «Мы постоянно модернизируем существующие решения, расширяем продуктовую линейку и сферу наших компетенций, чтобы обеспечить наиболее полную защиту цифровой инфраструктуры наших заказчиков от всех возможных видов угроз», — сообщил глава компании. В прошлом году UserGate выпустила два крупных обновления своей системы UGOS до версий 7.0 и 7.1, пополнила портфолио решениями UserGate SIEM и UserGate Client, представила технологию UserID, новый проприетарный движок системы обнаружения вторжений (IPS/СОВ), повысила уровень работы Центра мониторинга и реагирования (Monitoring and Response Center, MRC), включив в состав представляемых услуг аудит и консалтинг, а также расследование инцидентов. Также был значительно расширен штат инженеров, разработчиков, аналитиков, специалистов по информационной безопасности и технической поддержке. Кроме того, компания запустила собственный центр мониторинга информационной безопасности – SOC (Security Operations Center), услуги которого будут представляться по облачной модели SOC-as-a-Service.

24.04.2024 [14:30], Сергей Карасёв

Aruba Networking представила точки доступа Wi-Fi 7 для IoTКомпания HPE анонсировала точки доступа Wi-Fi 7 семейства Aruba Networking 730 Series для корпоративного сектора. Новинки, как утверждается, оптимизированы для задач Интернета вещей (IoT). Решения позволяют не только собирать данные с подключенных устройств, но и отслеживать их местоположение. Дебютировали модели HPE Aruba Networking AP-734 с внешними антеннами и HPE Aruba Networking AP-735 с внутренними антеннами. Поддерживается работа 2×2 в трёх частотных диапазонах — 2,4, 5 и 6 ГГц с каналами 20/40, 160 и 320 МГц соответственно. Максимальная заявленная канальная скорость составляет соответственно 688 Мбит/с, 2,9 Гбит/с и 5,8 Гбит/с. При этом радиомодуль 2,4 ГГц можно переключить в режим 5 или 6 ГГц. Одновременно могут быть подключены до 512 клиентов. Говорится о совместимости со стандартами 802.11a//b/g/n/ac/ac/be. В оснащение входят два модуля Bluetooth Low Energy (BLE) и Zigbee (802.15.4), а также приёмник GNSS L1/L5 с поддержкой GPS, Galileo, ГЛОНАСС и BeiDou. Упомянута технология 802.11az для отслеживания местоположения в сетях Wi-Fi: точность находится в пределах 1 м. Кроме того, предусмотрен барометрический датчик: он позволяет определять, на каком этаже здания находится устройство. Точки доступа получили новую функцию энергосбережения, которая основана на алгоритмах ИИ. Осуществлять мониторинг и управление можно посредством Aruba Central — облачной платформы для взаимодействия с сетевым оборудованием. Среди прочего упомянуты два порта USB 2.0 и два разъёма RJ-45 с поддержкой 5GbE и PoE (802.3bt Class 5, 40 Вт). Диапазон рабочих температур простирается от 0 до +50 °C. Реализованы средства обеспечения безопасности WPA3, Enhanced Open и WPA2-MPSK. В продажу точки доступа Aruba Networking 730 Series поступят в июле нынешнего года.

22.04.2024 [13:27], Сергей Карасёв

Систему «Антифрод» хотят научить проверять голосовые вызовы в мессенджерахВозможности платформы для борьбы с телефонным мошенничеством «Антифрод», по сообщению газеты «Коммерсантъ», в течение ближайших пяти лет расширятся: данную систему планируется применять для мониторинга голосовых вызовов через интернет. Речь, в частности, идёт о звонках, которые совершаются через мессенджеры, включая Telegram. Система «Антифрод» разработана предприятием «Главный радиочастотный центр» (ГРЧЦ), которое является подведомственной структурой «Роскомнадзора». Сервис был запущен в декабре 2022 года: он блокирует мошеннические звонки с подменных номеров. О дальнейшем развитии системы говорится в паспорте федерального проекта «Информационная безопасность», который входит в национальную программу «Экономика данных», охватывающую период до 2030 года. Предполагается, что к 2029-му «Антифрод» сможет выявлять «инциденты в популярных мессенджерах — WhatsApp, Viber, Telegram». Согласно данным Минцифры, обнародованным в апреле 2023 года, до 70–80 % мошеннических звонков проходят именно через WhatsApp. С целью решения проблемы планируется формирование узла верификации для блокировки исходящих вызовов из нераспределённой между операторами номерной ёмкости. Кроме того, будет реализована возможность блокировать звонки, поступающие с номеров с кодами 8 800 и 900. Например, номера с кодом 900 могут использоваться для мошеннических вызовов в Viber.

Источник изображения: pixabay.com Эксперты отмечают, что информация о номерах телефонов, привязанных к учётным записям в мессенджерах, в соответствии с «пакетом Яровой» при совершении звонков поступает в биллинговую систему оператора. Вероятно, именно эти сведения будут анализироваться с целью выявления мошеннической деятельности. Вместе с тем отмечается, что трафик в мессенджерах зашифрован, поэтому нельзя однозначно отличить звонки от другого контента: изображений, видео и просто сообщений.

22.04.2024 [10:03], Сергей Карасёв

Трансроссийская интернет-магистраль TEA NEXT дотянется до Южной КореиКомпания «Атлас» (создана «Ростелекомом»), занимающаяся строительством «Новой ТрансЕврАзийской волоконно-оптической линии связи» (TEA NEXT), по сообщению ресурса ComNews, поделилась планами по дальнейшей реализации данного проекта. Одним из ключевых направлений является создание магистрали до Южной Кореи и её соединение с Европой. TEA NEXT свяжет западные и восточные рубежи России с привязками к крупнейшим городам страны и выходами на границы Россия — Монголия, Россия — Китай и береговую станцию подводных линий связи в Находке. Проектная ёмкость ВОЛС составит 96 тёмных волокон. В конце 2023 года «Ростелеком» сообщил о начале строительства третьей очереди TEA NEXT, которая предусматривает прокладку линии между городами Торжок и Кяхта (Республика Бурятия) с выходом на границу России с Монголией. А в марте 2024-го было объявлено о готовности к коммерческой эксплуатации второй очереди магистрали, которая протянулась от Санкт-Петербурга до Москвы. Как теперь стало известно, к проекту TEA NEXT присоединился «Альфа-Банк», договорившийся с «Ростелекомом» о приобретении 49,99 % доли в компании «Атлас». Кроме того, для дальнейшего строительства ВОЛС планируется привлечь средства Фабрики проектного финансирования «ВЭБ.РФ». При этом «Атлас» будет лишь управлять ВОЛС, продавая или сдавая в аренду волокна другим операторам. Директор по продажам ООО «Атлас» сообщил, что по западному направлению магистраль TEA NEXT вышла до границы с Латвией, но её пока не пересекла: «Наш партнёр на европейской стороне — это компания с похожей бизнес-моделью, без государственного участия, которая подтверждает планы по стыковке на латвийской границе. На азиатском сегменте — после Кяхты на границе с Монголией — нам обеспечит продление до границы с Китаем монгольский партнёр. В Китае мы приземляемся на инфраструктуру трёх основных китайских операторов связи». В настоящее время на стадии исследований находятся инфраструктура по Европе и подводная линия связи Находка — Пусан (Южная Корея). Предполагается, что у TEA NEXT не будет конкурентов ни через Северный Ледовитый океан, ни через Красное море. Вместе с тем отмечается, что направление Север — Юг (Европа — Иран — Оман — Персидский залив) сейчас не развивается в том числе из-за санкций, наложенных на Иран.

19.04.2024 [22:51], Владимир Мироненко

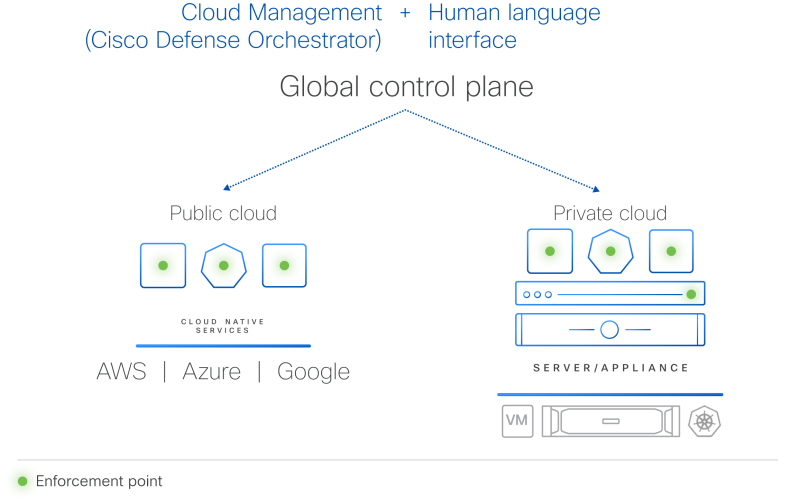

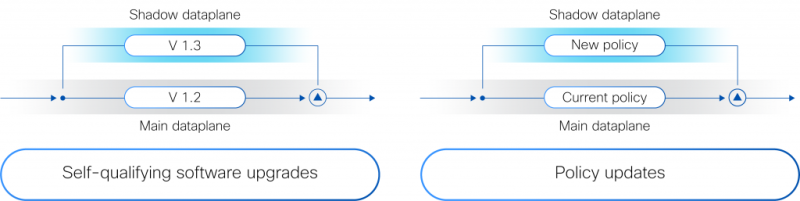

Гиперщит с ИИ: Cisco представила систему безопасности HypershieldCisco представила комплексную распределённую систему безопасности нового поколения Hypershield, призванную укрепить защиту ЦОД и облачной инфраструктуры. Cisco Hypsershield предназначена для защиты приложений, устройств и данных в различных средах, включая государственные и частные ЦОД, облака и физические устройства. Как утверждает компания, благодаря интеграции ИИ новая технология позволяет добиться более высоких результатов в области безопасности, чем это было возможно с помощью людей. Hypershield использует постоянно дообучающийся ИИ, а платформа изначально построена и спроектирована как автономная система с возможностью прогнозирования. Hypershield создана на основе технологии, изначально разработанной для гиперскейлеров. Система представляет собой скорее структуру безопасности, позволяющую применять политики безопасности везде, где это необходимо: для каждой службы приложений, кластера Kubernetes, контейнера, виртуальной машины или сетевого порта. По словам компании, Hypershield может обеспечить безопасность везде, где нужно клиенту — в программном окружении, на сервере и в будущем даже в сетевом коммутаторе. В распределённой системе, которая может включать сотни тысяч точек применения политик (Enforcement Point), упрощённое управление имеет решающее значение, отмечает Cisco. Hypershield предлагает распределённую защиту от эксплойтов, применяя в течение нескольких минут после появления информации об атаках различные компенсаторные механизмы, в том числе меняя конфигурацию сети на лету. В случае проникновения атакующего в сеть система автоматически делает сегментацию. Кроме того, Hypershield автономно тестирует обновление ПО и политик, применяя их сначала внутри цифрового двойника и оценивая последствия вносимых изменений. В программных средах Hypershield использует в первую очередь eBPF, причём ранее Cisco приобрела ведущего поставщика решений в этой области. На аппаратном уровне она позволяет задействовать DPU, в скором будущем компания представит новые коммутаторы с интегрированными DPU. Как ожидается, Cisco Hypershield станет доступна в августе этого года. Лицензию придётся покупать на каждую рабочую нагрузку, но точные критерии расчёта стоимости компания пока не раскрывает.

18.04.2024 [16:38], Руслан Авдеев

Сбой Microsoft Azure в Южной Африке был вызван массовым повреждением подводных кабелей сразу на двух побережьях континентаВ марте облако Microsoft Azure в Южной Африке пострадало от масштабного сбоя. Datacenter Dynamics сообщает, что его причиной стали повреждения кабелей, проложенных по морскому дну. Как информируют в Microsoft, нарушения в работе 14 и 15 марта произошли в северном и восточном облачных регионах Azure в стране. Позже выяснилось, что причиной стали повреждения кабелей как у восточного, так и у западного побережий Африки. В Microsoft заявляют, что в ЮАР у компании работала схема резервирования 4x — весь трафик в регион и из него шёл четырьмя отдельными путями на случай, если одна из магистралей пострадает. Даже если будут повреждены три из четырёх маршрутов, облако всё равно должно нормально функционировать. Однако в этм случае ущерб был нанесён «трём с половиной из четырёх» маршрутов, так что у Microsoft не осталось возможностей организовать стабильную работу. Первая проблема возникла в Красном море. Сегодня предполагается, что причиной повреждения кабелей стал корабль, своим якорем буквально вспахавший участок морского дна. Microsoft регулярно проводит моделирование возможных инцидентов и отрабатывает меры борьбы с ними. После сбоя на восточном побережье компания занялась наладкой обходных маршрутов, так что работы уже велись к моменту второго сбоя. Следующий обрыв произошёл из-за сейсмической активности у западного побережья Африки недалеко от Ганы. Он оставил Microsoft без достаточной пропускной способности. К месту обрыва были отправлены ремонтные корабли из Кейптауна. Хотя обрывы кабелей происходят довольно часто, именно подводные линии чинить намного сложнее — иногда они находятся в тысячах километрах от любого порта, а специальных ремонтных судов во всём мире очень мало. Если на ремонт наземного кабеля обычно уходит от четырёх до шести часов, то морского — недели, если не больше. После второго инцидента Microsoft ускорила прокладку пятого маршрута, от Йоханнесбурга к облачному региону в ОАЭ. Кроме того, инвестировано более $100 млн в расширение пропускной способности с помощью собственного оборудования Microsoft. Ещё одной мерой стал перенос edge-площадки из Нигерии в ЮАР — местным клиентам Microsoft придётся перенаправлять трафик в другие облачные регионы. После того, как кабели починят, площадка в Нигерии вернётся к нормальной работе. Наконец, Microsoft пользуется услугами брокера для аренды необходимой пропускной способности, который и решает, какие сервисы будут получать ресурсы в приоритетном порядке. В феврале 2024 года Microsoft анонсировала планы строительства нового кампуса ЦОД в Центурионе (Южная Африка). Компания стала первым облачным провайдером, зашедшим в страну, ещё в 2019 году она открыла два региона Azure в Йоханнесбурге и Кейптауне. Впрочем, в 2021 году облако в последнем исключили из перечня активных, переклассифицировав в «регион резервного доступа».

17.04.2024 [13:00], Сергей Карасёв

Роскомнадзор заблокировал доступ к AWS и ряду хостинг-провайдеровРоскомнадзор начал блокировать доступ к облачной платформе Amazon Web Services (AWS), а также службам ряда хостинговых компаний, включая GoDaddy. Причина — нарушение так называемого закона «о приземлении», который был принят 1 июля 2021 года. Указанный закон (№236-ФЗ) предусматривает, что иностранные IT-компании с ежедневной аудиторией в России 500 тыс. человек и более обязаны открыть представительство на территории РФ, зарегистрировать личный кабинет на сайте Роскомнадзора и разместить на своей площадке электронную форму для обратной связи с российскими гражданами или организациями. За неисполнение перечисленных требований предусмотрены различные меры воздействия — вплоть до полной блокировки ресурсов. В конце 2023 года Роскомнадзор оштрафовал ряд иностранных хостинг-провайдеров за неисполнение закона «о приземлении»: в их число вошли AWS, GoDaddy, Kamatera, Network Solutions, WPEngine и др. Однако с тех пор эти компании нарушения не устранили, и теперь их сервисы в России заблокированы.

Источник изображения: pixabay.com В частности, 25 марта регулятор ограничил работу хостинг-провайдера Kamatera, 27 марта — WPEngine, 29 марта — HostGator.com. Далее последовала блокировка Network Solutions — 1 апреля, DreamHost — 3 апреля, Bluehost — 5 апреля, Ionos — 8 апреля, DigitalOcean — 10 апреля. Наконец, 12 апреля были заблокированы ресурсы GoDaddy, а 15 апреля — сервисы AWS. В отношении указанных провайдеров действуют «полное ограничение доступа к информационному ресурсу иностранного лица» и «запрет на поисковую выдачу». Перечисленные компании зарегистрированы в США. Вместе с тем Роскомнадзор пока не ограничил доступ к сервисам Hetzner Online GmbH и FastComet, которые также входят в перечень иностранных провайдеров хостинга, подлежащих «приземлению» в России.

15.04.2024 [22:28], Руслан Авдеев

Обновлённому коллайдеру — обновлённая сеть: Nokia и SURF «разогнали» до 800 Гбит/с имеющуюся оптическую сеть БАКФинская Nokia и научно-образовательное IT-объединение SURF из Нидерландов успешно добились скорости передачи данных 800 Гбит/с на существующей трансграничной оптоволоконной сетевой инфраструктуре SURF. По информации Nokia, новых скоростей удалось добиться благодаря применению платформы Photonic Service Engine (PSE-6s). Ожидается, что внедрение нового решения поможет обмениваться большими массивами данных между Большим адронным коллайдером (БАК), исследовательскими мощностями NL Tier-1 (NL T1) группы SURF и нидерландским институтом NIKHEF, занимающимся атомной энергетикой и смежными проектами. Отмечается, что повысить скорость удалось на старых ВОЛС. Испытание провели на линии протяжённостью 1648 км между Амстердамом и Женевой, которая пересекает Бельгию и Францию. Это часть сети SURF, связывающая научно-образовательные институты в Нидерландах и других странах мира, включая собственную оптическую сеть БАК (LHC Optical Private Network, LHCOPN). Последняя обеспечивает доступ к данным БАК в CERN. CERN, NIKHEF, SURF и эксперимент ATLAS объединили усилия для испытаний высокоскоростных соединений, которые понадобятся обновлённому варианту БАК HL-LHC. SERF уже готовит свои сети к росту нагрузок, поскольку обновлённый коллайдер HL-LHC должен заработать в 2029 году. Ожидается, что такая модернизация позволит сделать ещё больше открытий — но данных придётся обрабатывать намного больше, чем это делается сегодня. В Nokia подчёркивают, что эксперимент демонстрирует важнейшую роль сетей передачи данных в инициативах, способных раскрыть секреты вселенной.

15.04.2024 [13:16], Сергей Карасёв

Минцифры РФ приравняло CDN к хостинг-провайдерамМинистерство цифрового развития, связи и массовых коммуникаций РФ, по сообщению газеты «Ведомости», приравняло коммерческих CDN-провайдеров к компаниям, предоставляющим услуги хостинга. Таким образом, на сетях CDN должны устанавливаться технические средства для обеспечения функций оперативно-розыскных мероприятий (СОРМ). О новой инициативе рассказали директор по развитию инфраструктуры «Яндекса» и генеральный директор CDNvideo. Минцифры направило разъяснения в отношении статуса CDN в ответ на запрос «ВымпелКома» (бренд «билайн»). В ведомстве сообщили, что в соответствии с 149-ФЗ «Об информации, информационных технологиях и о защите информации» под провайдером хостинга понимается лицо, осуществляющее деятельность по предоставлению вычислительной мощности для размещения сведений в информационной системе с постоянным подключением к интернету.

Источник изображения: pixabay.com «При предоставлении услуги доставки контента (CDN) владельцем сервиса предоставляются вычислительные мощности для размещения информации в информационной системе, постоянно подключенной к сети интернет, в связи с чем указанные в письме лица [CDN-провайдеры] являются провайдерами хостинга», — говорится в ответе Минцифры. Вместе с тем подчёркивается, что «письмо носит информационно-разъяснительный характер» и «не содержит правовых норм или общих правил, конкретизирующих нормативные предписания, и не является нормативным правовым актом». Как говорят участники рынка, из разъяснения Минцифры следует, что CDN-провайдеру необходимо направить заявку в Роскомнадзор, а затем совместно с местным органом ФСБ согласовать план установки оборудования СОРМ. По оценкам генерального директора RUVDS, для крупнейших игроков рынка с доходами 200–500 млн руб. разовые вложения в СОРМ могут превысить 10 млн руб. Представитель «Яндекса» указывает на то, что, в соответствии с нормами Минцифры, требования законодательства по установке СОРМ должны соблюдать только те операторы, для которых CDN является бизнесом, то есть, они предоставляют свои вычислительные мощности для других клиентов. Вместе с тем компании, которые развивают CDN в собственных интересах, под правила по внедрению СОРМ не подпадают. |

|